Verständnisfrage zu OSPF-Routing bei MikroTik-Routern (RouterOS)

Hallo an alle,

kennt sich jemand von euch mit der Konfiguration von "OSPF" unter "RouterOS" bzw. auf MikroTik-Routern aus?

Bin gerade dabei mit da etwas einzulesen und dabei ist folgendes Verständnisproblem aufgetreten:

Die am OSPF-Routing beteiligten Router, die ihre direkt verbundenen Netze bzw. die dazugehörigen Routen miteinander teilen,

müssen sich ja auf "Layer 2" (also direkt) "sehen" können.

Wie schaut es aus, wenn sich alle beteiligten Router zum Beispiel bei einem zentralen WireGuard-Server "einwählen"?

Dann müssten ja jeder Router über die WireGuard-Schnittstelle bereits alle anderen Router,

die ebenfalls per "WireGuard" mit dem zentralen WireGuard-Server verbunden sind, sehen können.

Reicht das als Ausgangspunkt für ein OSPF-Routing bereits aus?

Habe nämlich verschiedene Videos gesehen, wo zwischen den beteiligten Routern (trotz Einwahl zu einem zentralen WireGuard-Server)

noch eine "Direktverbindung" (Layer 2) mit Hilfe eines VXLAN-Interfaces hergestellt wurde. Ist das unbedingt notwendig für eine OSPF-Konfiguration?

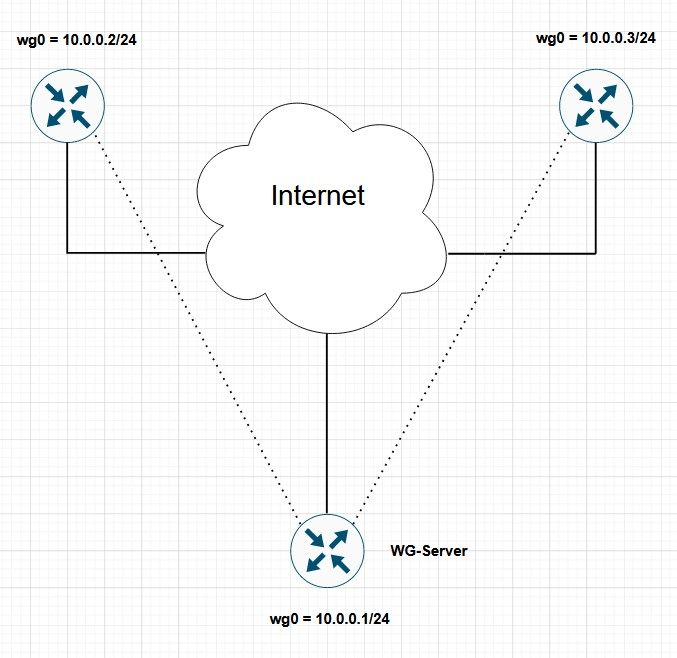

Im Anhang eine kleine Netzwerkskizze für den Aufbau des simplen WireGuard-Netzes,

das ich in obiger Erklärung gemeint habe.

Datax

kennt sich jemand von euch mit der Konfiguration von "OSPF" unter "RouterOS" bzw. auf MikroTik-Routern aus?

Bin gerade dabei mit da etwas einzulesen und dabei ist folgendes Verständnisproblem aufgetreten:

Die am OSPF-Routing beteiligten Router, die ihre direkt verbundenen Netze bzw. die dazugehörigen Routen miteinander teilen,

müssen sich ja auf "Layer 2" (also direkt) "sehen" können.

Wie schaut es aus, wenn sich alle beteiligten Router zum Beispiel bei einem zentralen WireGuard-Server "einwählen"?

Dann müssten ja jeder Router über die WireGuard-Schnittstelle bereits alle anderen Router,

die ebenfalls per "WireGuard" mit dem zentralen WireGuard-Server verbunden sind, sehen können.

Reicht das als Ausgangspunkt für ein OSPF-Routing bereits aus?

Habe nämlich verschiedene Videos gesehen, wo zwischen den beteiligten Routern (trotz Einwahl zu einem zentralen WireGuard-Server)

noch eine "Direktverbindung" (Layer 2) mit Hilfe eines VXLAN-Interfaces hergestellt wurde. Ist das unbedingt notwendig für eine OSPF-Konfiguration?

Im Anhang eine kleine Netzwerkskizze für den Aufbau des simplen WireGuard-Netzes,

das ich in obiger Erklärung gemeint habe.

Datax

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3512270334

Url: https://administrator.de/forum/verstaendnisfrage-zu-ospf-routing-bei-mikrotik-routern-routeros-3512270334.html

Ausgedruckt am: 06.08.2025 um 04:08 Uhr

7 Kommentare

Neuester Kommentar

Rischtisch. Wireguard ist eine PTP Verbindung über die per Default erst mal kein Multicast Traffic geht. Ergo musst du einen extra Tunnelprotokoll über den WG Tunnel legen der Multicasts unterstützt oder die Multicast-Endpunkte explizit in den AllowedIPs angeben.

Servus @Datax87 .

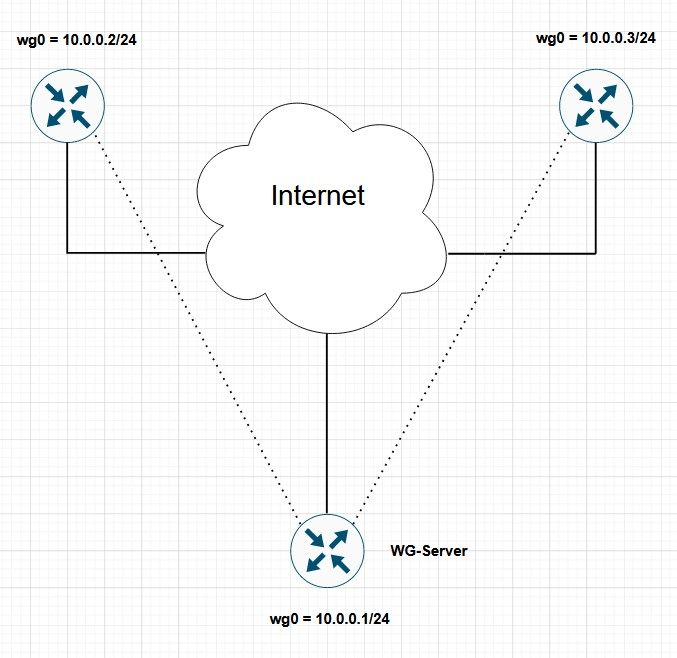

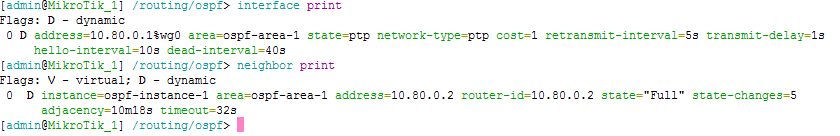

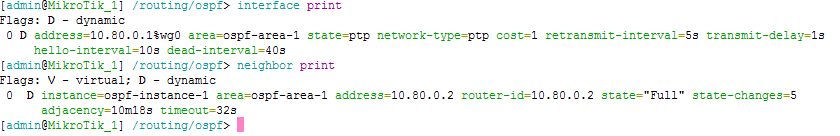

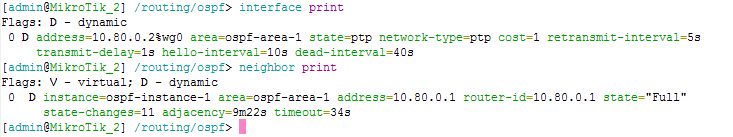

hier ein einfaches Beispiel für OSPF über 2 per Wireguard verbundene Mikrotik-Router.

Es ist hier kein extra EoIP oder GRE Tunnel erforderlich, man muss nur die für OSPF verwendeten Multicast-Adressen (224.0.0.5 u. 224.0.0.6) in den AllowedIPs der Wireguard-Config freischalten und den OSPF Backbone-Link auf PTP statt auf Broadcast stellen.

(enthält nur essentielle Bestandteile für Wireguard und OSPF-Konfiguration

(enthält nur essentielle Bestandteile für Wireguard und OSPF-Konfiguration

Wichtiger Hinweis: Die Wireguard AllowedIPs für die Subnetze auf beiden Seiten kann man natürlich so gestalten (z.B. Subnetzmaske verkleinern um mehr Netze von einer Seite zu erlauben) das man sie nicht jedes mal anpassen muss wenn man andere Subnetze über OSPF propagiert. Ein hier eingesetztes 0.0.0.0/0 würde bspw. das Routing aller Netze über den Tunnel erlauben.

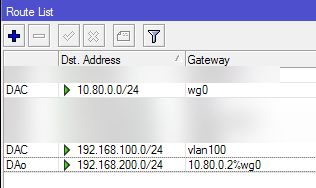

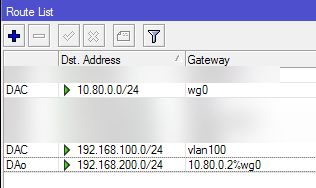

Man sieht die dynamisch hinzugefügte OSPF-Route von Router 2 über die WG IP des Peers als GW

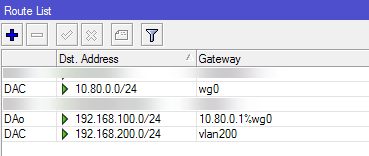

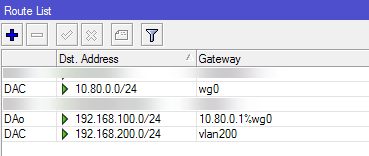

Man sieht die dynamisch hinzugefügte OSPF-Route von Router 1 über die WG IP des Peers als GW

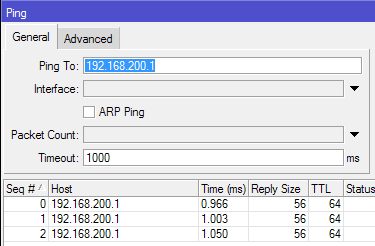

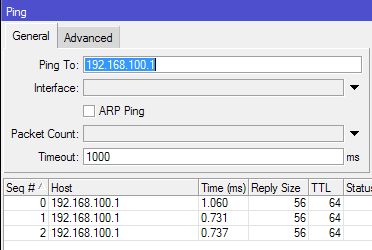

Fazit: Works und ist kein Hexenwerk .

.

Grüße Uwe

hier ein einfaches Beispiel für OSPF über 2 per Wireguard verbundene Mikrotik-Router.

Es ist hier kein extra EoIP oder GRE Tunnel erforderlich, man muss nur die für OSPF verwendeten Multicast-Adressen (224.0.0.5 u. 224.0.0.6) in den AllowedIPs der Wireguard-Config freischalten und den OSPF Backbone-Link auf PTP statt auf Broadcast stellen.

WAN-IP: 1.1.1.1LAN-IP (VLAN100): 192.168.100.1/24WIREGUARD-TUNNEL-IP: 10.80.0.1/24WAN-IP: 2.2.2.2LAN-IP (VLAN200): 192.168.200.1/24WIREGUARD-TUNNEL-IP: 10.80.0.2/24(enthält nur essentielle Bestandteile für Wireguard und OSPF-Konfiguration

# ROUTER 1

/interface vlan

add interface=bridgeLocal name=vlan100 vlan-id=100

/interface wireguard

add listen-port=55555 mtu=1420 name=wg0

/ip address

add address=192.168.100.1/24 interface=vlan100 network=192.168.100.0

add address=10.80.0.1/24 interface=wg0 network=10.80.0.0

/routing id

add disabled=no id=10.80.0.1 name=OSPF_ID select-dynamic-id=""

/routing ospf instance

add disabled=no name=ospf-instance-1 redistribute=connected,static router-id=OSPF_ID

/routing ospf area

add disabled=no instance=ospf-instance-1 name=ospf-area-1

/routing ospf interface-template

add area=ospf-area-1 disabled=no interfaces=wg1 type=ptp

/interface wireguard peers

add allowed-address=10.80.0.2/32,192.168.200.0/24,224.0.0.5/32,224.0.0.6/32 endpoint-address=2.2.2.2 \

endpoint-port=55555 interface=wg0 public-key="XXXXXXXXXXXXXXXXXXXXXXXXXXXXXX" (enthält nur essentielle Bestandteile für Wireguard und OSPF-Konfiguration

# ROUTER 2

/interface vlan

add interface=bridgeLocal name=vlan200 vlan-id=200

/interface wireguard

add listen-port=55555 mtu=1420 name=wg0

/ip address

add address=192.168.200.1/24 interface=vlan200 network=192.168.200.0

add address=10.80.0.2/24 interface=wg1 network=10.80.0.0

/routing id

add disabled=no id=10.80.0.2 name=OSPF_ID select-dynamic-id=""

/routing ospf instance

add disabled=no name=ospf-instance-1 redistribute=connected,static router-id=OSPF_ID

/routing ospf area

add disabled=no instance=ospf-instance-1 name=ospf-area-1

/routing ospf interface-template

add area=ospf-area-1 disabled=no interfaces=wg0 type=ptp

/interface wireguard peers

add allowed-address=10.80.0.1/32,192.168.100.0/24,224.0.0.5/32,224.0.0.6/32 endpoint-address=1.1.1.1 \

endpoint-port=55555 interface=wg0 public-key="XXXXXXXXXXXXXXXXXXXXXXXXXXX" Wichtiger Hinweis: Die Wireguard AllowedIPs für die Subnetze auf beiden Seiten kann man natürlich so gestalten (z.B. Subnetzmaske verkleinern um mehr Netze von einer Seite zu erlauben) das man sie nicht jedes mal anpassen muss wenn man andere Subnetze über OSPF propagiert. Ein hier eingesetztes 0.0.0.0/0 würde bspw. das Routing aller Netze über den Tunnel erlauben.

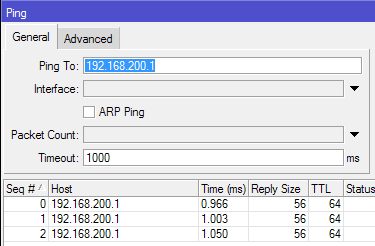

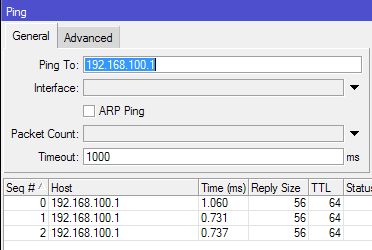

Man sieht die dynamisch hinzugefügte OSPF-Route von Router 2 über die WG IP des Peers als GW

Man sieht die dynamisch hinzugefügte OSPF-Route von Router 1 über die WG IP des Peers als GW

Fazit: Works und ist kein Hexenwerk

Grüße Uwe