Sophos XGS und NTP

Guten Morgen ,

ich habe einige XGS die ich verwalte. Komme ursprünglich aus der Pfsense und OPnsene Richtung und bin nun bei Sophos und bin begeistert was die XGS doch alles so können. Jetzt ist mir aufgefallen das die XGS selbst keinen NTP Server hat bzw. kann.

Nun habe ich den Workaround gefunden das man sich da per NAT Regel hilft.

Aber irgendwie habe ich noch ein Problem das mir die Firewall anfragen aus einem Vlan bzw. mehrere Vlans nicht durch lässt.

Ein Server oder SPS oder was auch immer in einem VLAN fragt das eigene Gateway nach der Zeit.

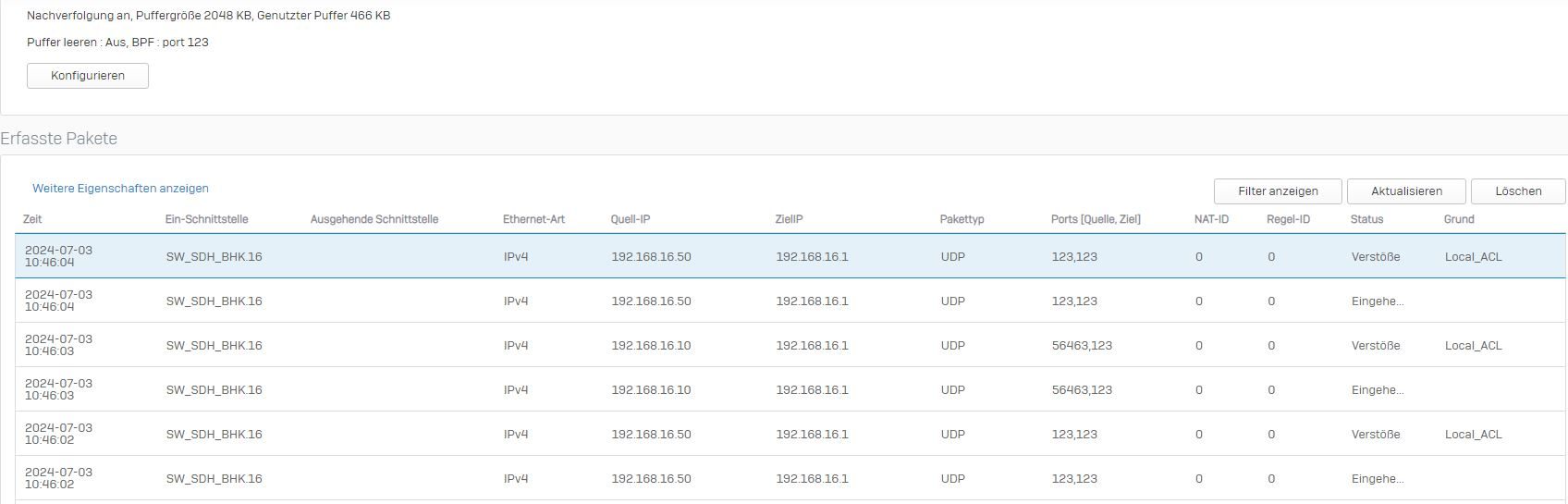

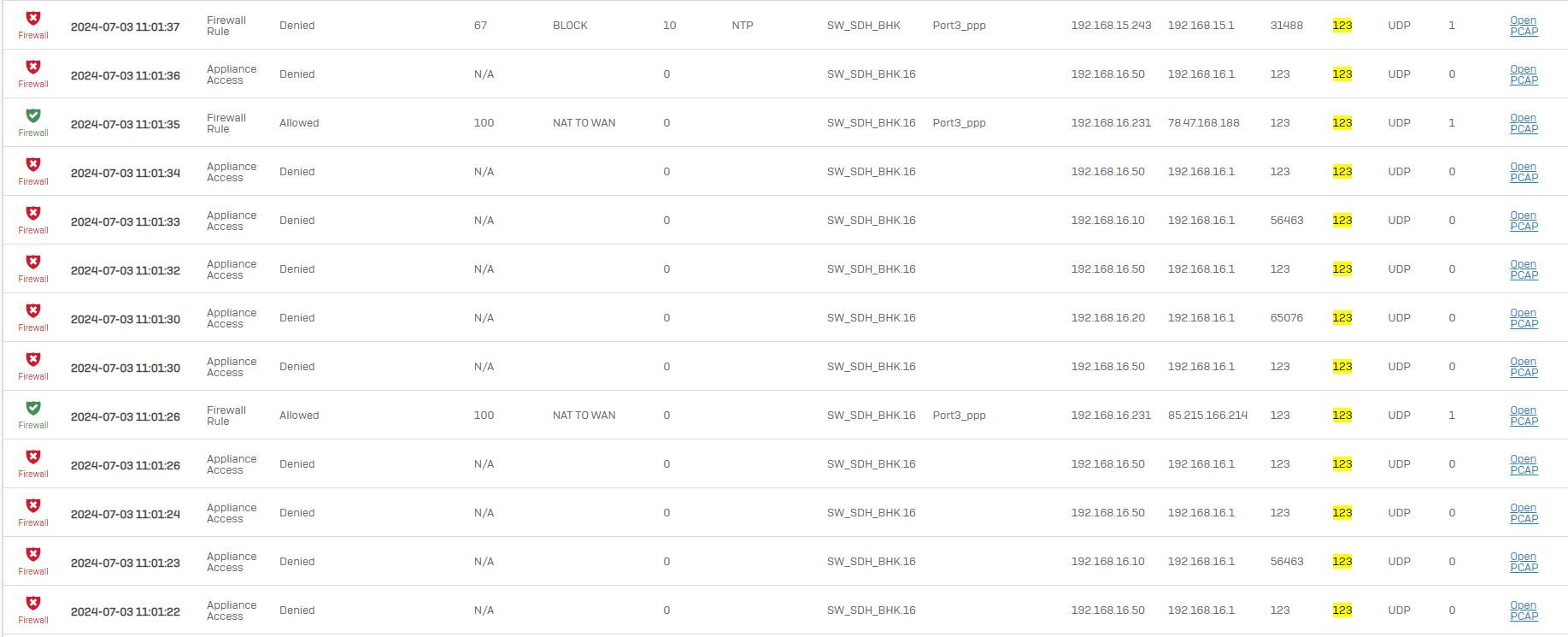

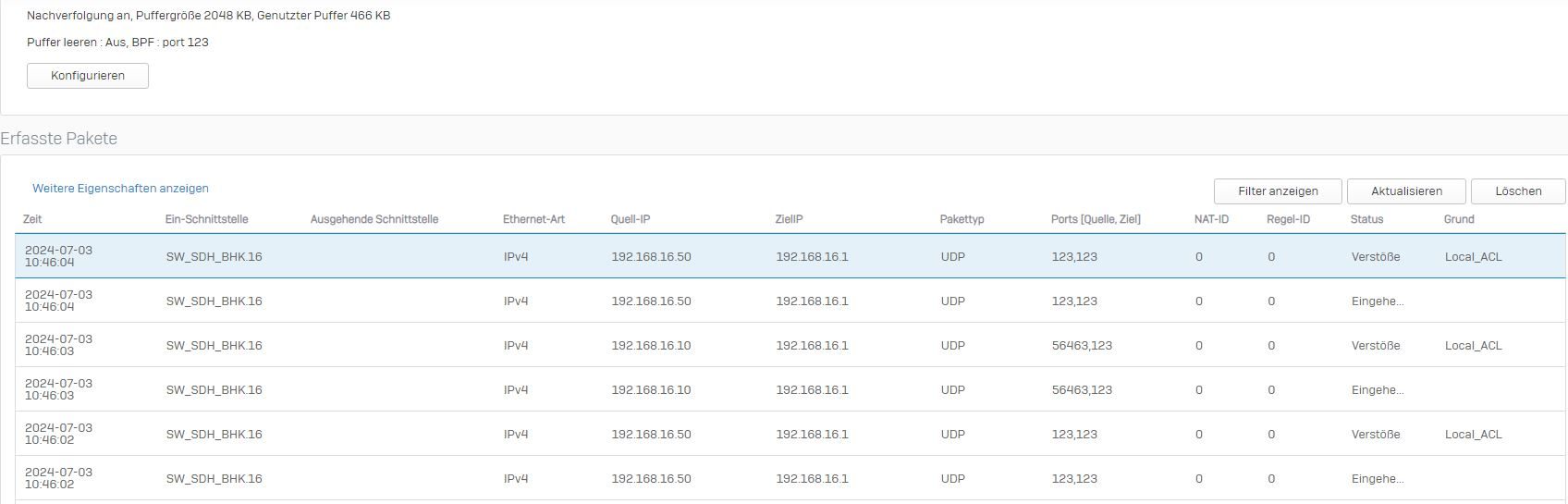

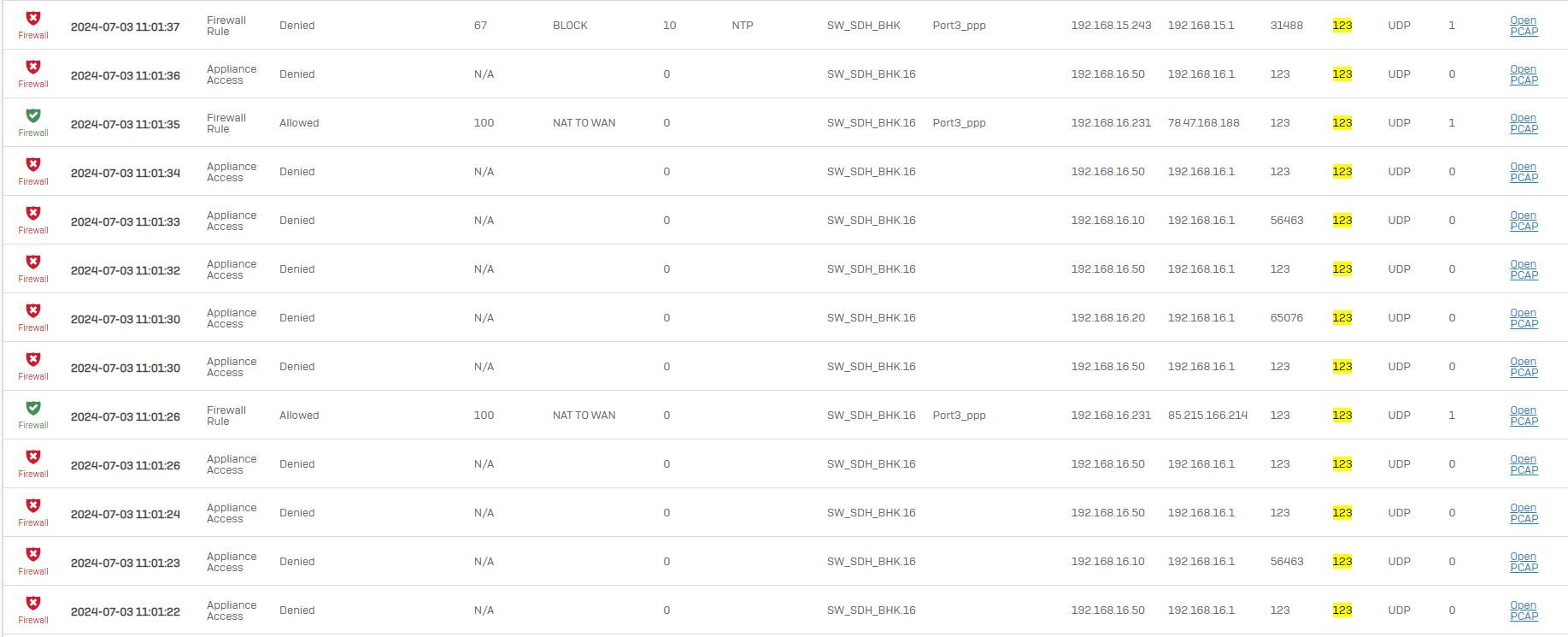

Quelle Server 192.168.16.50 Ziel 192.168.16.1 Port 123

Wie kann ich das beheben? Hat hier jemand einen Tipp für mich?

Was bedeutet Appliance Access und Local ACL?

ich habe einige XGS die ich verwalte. Komme ursprünglich aus der Pfsense und OPnsene Richtung und bin nun bei Sophos und bin begeistert was die XGS doch alles so können. Jetzt ist mir aufgefallen das die XGS selbst keinen NTP Server hat bzw. kann.

Nun habe ich den Workaround gefunden das man sich da per NAT Regel hilft.

Aber irgendwie habe ich noch ein Problem das mir die Firewall anfragen aus einem Vlan bzw. mehrere Vlans nicht durch lässt.

Ein Server oder SPS oder was auch immer in einem VLAN fragt das eigene Gateway nach der Zeit.

Quelle Server 192.168.16.50 Ziel 192.168.16.1 Port 123

Wie kann ich das beheben? Hat hier jemand einen Tipp für mich?

Was bedeutet Appliance Access und Local ACL?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 33623347144

Url: https://administrator.de/forum/sophos-xgs-und-ntp-33623347144.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

10 Kommentare

Neuester Kommentar

Moin,

du brauchst eine Firewall-Regel, in der alle relevanten Netze den Ziel-NTP-Server (z. B. 0.de.pool.ntp.org) anfragen dürfen.

Zudem (was du schon hast) eine NAT-Rule, in der Port 123 auf die XGS dann auf den o. g. Host auflöst.

wir haben das etwas anders gelöst, da nicht alle Systeme ins Netz dürfen (auch nicht für ntp-Abfragen:

Installiere irgendwo ne kleine Kiste/ VM mit Debian, UBUNTO, CentOS, ... und richte den als ntp-Server ein.

Alle Clients fragen den ab und nur das Gerät darf nach draußen via ntp Kommunizieren.

du brauchst eine Firewall-Regel, in der alle relevanten Netze den Ziel-NTP-Server (z. B. 0.de.pool.ntp.org) anfragen dürfen.

Zudem (was du schon hast) eine NAT-Rule, in der Port 123 auf die XGS dann auf den o. g. Host auflöst.

wir haben das etwas anders gelöst, da nicht alle Systeme ins Netz dürfen (auch nicht für ntp-Abfragen:

Installiere irgendwo ne kleine Kiste/ VM mit Debian, UBUNTO, CentOS, ... und richte den als ntp-Server ein.

Alle Clients fragen den ab und nur das Gerät darf nach draußen via ntp Kommunizieren.

@em-pie hat es ja schon gelöst.

OFF TOPIC

Hallo schmendrich,

es ist ja dein erster Post hier, daher hast du ggf. Lust deine Erfahrung zu teilen.

- die Sophos Lizenzkosten sind um über 100% (seit ca. 2020) gestiegen,

- in Supportfällen soll man sich an einen Sophos DL für 120-150€ die Stunde wenden.

- Nach Eskalation geht der Sophos Support über deren Forum (wie im OpenSource Bereich) support.sophos.com/support/s

- und dann nach weiter Indien, und kostet richtig (viel) Zeit und Geduld.

Fragen

Seit wann bist du bei Sophos und weg von OPNsense?

Was hast du bei OPNsense vermisst?

Hast du Zenarmor auf der OPNsense genutzt?

zenarmor.com/docs/opnsense

OFF TOPIC

Hallo schmendrich,

es ist ja dein erster Post hier, daher hast du ggf. Lust deine Erfahrung zu teilen.

Zitat von @Schmendrich:

Komme ursprünglich aus der Pfsense und OPnsene Richtung und bin nun bei Sophos und bin begeistert was die XGS doch alles so können.

Bei mir ist es genau anders herum,Komme ursprünglich aus der Pfsense und OPnsene Richtung und bin nun bei Sophos und bin begeistert was die XGS doch alles so können.

- die Sophos Lizenzkosten sind um über 100% (seit ca. 2020) gestiegen,

- in Supportfällen soll man sich an einen Sophos DL für 120-150€ die Stunde wenden.

- Nach Eskalation geht der Sophos Support über deren Forum (wie im OpenSource Bereich) support.sophos.com/support/s

- und dann nach weiter Indien, und kostet richtig (viel) Zeit und Geduld.

Was bedeutet Appliance Access und Local ACL?

Ein Argument für OPNsense sind die gratis "Workshops" auf YouTube, wo genau solche Fragen beantwortet werden.Fragen

Seit wann bist du bei Sophos und weg von OPNsense?

Was hast du bei OPNsense vermisst?

Hast du Zenarmor auf der OPNsense genutzt?

zenarmor.com/docs/opnsense

Moin,

Begeistert von der XGS? Echt jetzt? IMHO ist das Ding ein großer Mist. Aber gut.

Warum auch?

Den Punkt verstehe ich nicht. Was willst Du wie per NAT erreichen?

Arbeitest Du auf der FW mit den VLANs oder mit Zonen? Oder beides gemischt?

Warum das Gateway? Warum nicht den internen NTP-Server?

Um das genauer beurteilen zu können, müssten wir mal die Regeln der FW sehen. So wie das aussieht, scheint Dir ein Weg zu fehlen. Du brauchst eine Regel, die die Anfrage erlaubt und eine, die die Antwort durchlässt. Wie genau, lässt sich erst sagen, wenn wir das gesamte Regelwerk kennen.

Liebe Grüße

Erik

Zitat von @Schmendrich:

ich habe einige XGS die ich verwalte. Komme ursprünglich aus der Pfsense und OPnsene Richtung und bin nun bei Sophos und bin begeistert was die XGS doch alles so können.

ich habe einige XGS die ich verwalte. Komme ursprünglich aus der Pfsense und OPnsene Richtung und bin nun bei Sophos und bin begeistert was die XGS doch alles so können.

Begeistert von der XGS? Echt jetzt? IMHO ist das Ding ein großer Mist. Aber gut.

Jetzt ist mir aufgefallen das die XGS selbst keinen NTP Server hat bzw. kann.

Warum auch?

Nun habe ich den Workaround gefunden das man sich da per NAT Regel hilft.

Den Punkt verstehe ich nicht. Was willst Du wie per NAT erreichen?

Aber irgendwie habe ich noch ein Problem das mir die Firewall anfragen aus einem Vlan bzw. mehrere Vlans nicht durch lässt.

Arbeitest Du auf der FW mit den VLANs oder mit Zonen? Oder beides gemischt?

Ein Server oder SPS oder was auch immer in einem VLAN fragt das eigene Gateway nach der Zeit.

Warum das Gateway? Warum nicht den internen NTP-Server?

Quelle Server 192.168.16.50 Ziel 192.168.16.1 Port 123

Wie kann ich das beheben? Hat hier jemand einen Tipp für mich?

Wie kann ich das beheben? Hat hier jemand einen Tipp für mich?

Um das genauer beurteilen zu können, müssten wir mal die Regeln der FW sehen. So wie das aussieht, scheint Dir ein Weg zu fehlen. Du brauchst eine Regel, die die Anfrage erlaubt und eine, die die Antwort durchlässt. Wie genau, lässt sich erst sagen, wenn wir das gesamte Regelwerk kennen.

Liebe Grüße

Erik

@erikro

Der Workaround mit NAT ist so zu verstehen, dass vielleicht im internen Netzwerk kein NTP-Server existiert. Vor allem aber scheint es so, dass die VLANs alle über die Firewall laufen, so dass auch ein vorhandener NTP-Server in jeder Regel abgebildet werden müsste.

Diese NAT-Regel ist also eine Weiterleitung des NTP-Services. Alle Geräte in allen VLANs haben als NTP-Server die Firewall eingetragen. Nun kommt die NTP-Anfrage an die XGS und diese NATet diese zu einem externen Zeitserver.

Thema XGS sei ein großer Mist. Welche Hardware-Firewall-Appliance ist deiner Meinung nach besser? Cisco? Fortinet? ZyXEL?

Der Workaround mit NAT ist so zu verstehen, dass vielleicht im internen Netzwerk kein NTP-Server existiert. Vor allem aber scheint es so, dass die VLANs alle über die Firewall laufen, so dass auch ein vorhandener NTP-Server in jeder Regel abgebildet werden müsste.

Diese NAT-Regel ist also eine Weiterleitung des NTP-Services. Alle Geräte in allen VLANs haben als NTP-Server die Firewall eingetragen. Nun kommt die NTP-Anfrage an die XGS und diese NATet diese zu einem externen Zeitserver.

Thema XGS sei ein großer Mist. Welche Hardware-Firewall-Appliance ist deiner Meinung nach besser? Cisco? Fortinet? ZyXEL?

Vielleicht ist es ein Werbender (1. Beitrag, Anmeldung heute).

In meinem Umfeld steht Sophos jedenfalls eher hinten an, Alternativen, z.B. Richtung pfsense/opnsense, schaut man sich an. Ich hab noch Zeit zum Wechseln, aber bin gespannt.

In meinem Umfeld steht Sophos jedenfalls eher hinten an, Alternativen, z.B. Richtung pfsense/opnsense, schaut man sich an. Ich hab noch Zeit zum Wechseln, aber bin gespannt.

IMHO lässt sich pfSense nicht mit der XGS vergleichen!

Wenn du die EndpointProtection von Sophos nutzt und die XGS korrekt konfiguriert ist, unterhalten sich die Sophos und der EndPoint. Stellt einer von beiden ein Problem mit dem Endgerät fest, macht die XGS und/ oder die Endpoint Protection zu und der Client führt ein sehr einsames Leben.

Und der Vergleich mit den Supportkosten hingt auch. Auch mal nach Dienstleistern, die die Professionellen Support geben. Bei der OpenSense bist du meines Wissens nach auf die Community angewiesen, mit entsprechender Reaktionszeit.

Wo ich ein Stückweit bei dir bin: wenn ich kostenpflichtige Subscriptions kaufe, hätte ich auch gerne Support. Wobei die Dienstleister „nur“ den 2nd Level abdecken. Wenn es tiefer geht, ziehen die Sophos auch hinzu…

Achja: bei Forti, Cisco, … wird es sicherlich nicht viel anders sein…

Die XGS hat aber, zugegebener Maßen im Hinblick auf das UI Luft nach oben, leider, …

Wenn du die EndpointProtection von Sophos nutzt und die XGS korrekt konfiguriert ist, unterhalten sich die Sophos und der EndPoint. Stellt einer von beiden ein Problem mit dem Endgerät fest, macht die XGS und/ oder die Endpoint Protection zu und der Client führt ein sehr einsames Leben.

Und der Vergleich mit den Supportkosten hingt auch. Auch mal nach Dienstleistern, die die Professionellen Support geben. Bei der OpenSense bist du meines Wissens nach auf die Community angewiesen, mit entsprechender Reaktionszeit.

Wo ich ein Stückweit bei dir bin: wenn ich kostenpflichtige Subscriptions kaufe, hätte ich auch gerne Support. Wobei die Dienstleister „nur“ den 2nd Level abdecken. Wenn es tiefer geht, ziehen die Sophos auch hinzu…

Achja: bei Forti, Cisco, … wird es sicherlich nicht viel anders sein…

Die XGS hat aber, zugegebener Maßen im Hinblick auf das UI Luft nach oben, leider, …

Zitat von @em-pie:

IMHO lässt sich pfSense nicht mit der XGS vergleichen!

Wenn du die EndpointProtection von Sophos nutzt

Richtig, wenn wir zu viele Module mischen fällt der Vergleich komplett flach. Wenn... dann...IMHO lässt sich pfSense nicht mit der XGS vergleichen!

Wenn du die EndpointProtection von Sophos nutzt

Ich nutze die Sophos EndpointProtection noch immer nicht. Ich stell gern meine Lösung hier im Forum konstruktiv "an die Wand", vielleicht gibt es was besseres.

Endpoint Protection Alternative Bitdefender GravityZone 2023

Antivirus Endpointprotection für Unternehmen (2020)

BACK2TOPIC

Und der Vergleich mit den Supportkosten hingt auch.

Konkret bei meinem Fall, alles seit Jahren unverändert, haben sich die Lizenzkosten mehr als verdoppelt (ich kaufe immer die 36 Monatspakete). Da hinkt also kein Vergleich.Bei der OpenSense bist du meines Wissens nach auf die Community angewiesen, mit entsprechender Reaktionszeit.

Es gibt auch Partner: opnsense.org/partners/Eine Abhängigkeit besteht also immer, die Frage ist eben in welchem Umfang, und wo muss man wieder Insourcing machen.

Wo ich ein Stückweit bei dir bin: wenn ich kostenpflichtige Subscriptions kaufe, hätte ich auch gerne Support. Wobei die Dienstleister „nur“ den 2nd Level abdecken. Wenn es tiefer geht, ziehen die Sophos auch hinzu…

Ja, ich kenne diese Dramen, auch 2024. Ich hatte sicherlich auch schon mehr als 3 Sophos-Partner an meiner FW (zweite Meinung), auch da nicht einfach den Richtigen zu finden. Also heißt es selber mit anpacken.450 Seiten in 2,5 Tagen auswendig lernen und wurde man als "Sophos Certified Endgineer" auf Kunden losgelassen, weiß aber nicht wie es heute ist.

Wenn es tiefer geht, ziehen die Sophos auch hinzu…

Und da kann ich dir aus eigener Erfahrung sagen, ab dann wird's bunt.Indien is calling you, "log-collector-calls" welche dann weitergereicht werden, es folgen try&error bis Mitternacht und darüber hinaus, Thesen müssen widerlegt werden,...

Man hat also neben den verdoppelten Lizenzkosten, den 120-150€/h Analyse(n) durch den Sophos-Partner, dann auch selbst unzählige Stunden investieren müssen.

Aber ich bin Optimist: Wenn du denkst es geht nicht schlimmer, sei dir sicher, das geht immer!