Antivirus Endpointprotection für Unternehmen

Hallo Administratoren,

da wir seit drei Jahren den gleichen Virenschutz einsetzen möchte ich die damalige Entscheidung kritisch in Frage stellen um herauszufinden, ob es "bessere" Alternativen gibt.

Aufgaben

Welche Internetseite liefert zuverlässige Tests?

lmgtfy.com/?q=antivirus+f%C3%BCr+unternehmen&s=d

lmgtfy.com/?q=endpointprotection+f%C3%BCr+unternehmen&s=d

Mit welche Produkten habt ihr

Vielen Dank für Euren Input!

da wir seit drei Jahren den gleichen Virenschutz einsetzen möchte ich die damalige Entscheidung kritisch in Frage stellen um herauszufinden, ob es "bessere" Alternativen gibt.

Aufgaben

- Endpointprotection

- zyklischer Scan (nach Gruppen sortiert)

- Sperre von Software

- Sperre von Schnittstellen (USB, WLAN, DVD,...)

- Software-Firewall (Notebooks)

- Windows 10

- Windows Server 2016

- Windows Server 2019

Welche Internetseite liefert zuverlässige Tests?

lmgtfy.com/?q=antivirus+f%C3%BCr+unternehmen&s=d

lmgtfy.com/?q=endpointprotection+f%C3%BCr+unternehmen&s=d

Mit welche Produkten habt ihr

- gute Erfahrungen?

- schlechte Erfahrungen?

Vielen Dank für Euren Input!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 574394

Url: https://administrator.de/forum/antivirus-endpointprotection-fuer-unternehmen-574394.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

15 Kommentare

Neuester Kommentar

Hallo,

greifen Deine Fragen/Anforderungen nicht zu kurz?

- Keine Anforderungen bezüglich zentralem Management

- Keine Anforderungen bezüglich Zusammenspiel zw. Firewall (mit Virenschutz und Mail-Protection) und Endpoint-Protection auf den Clients.

- Keine Anforderungen bezüglich Erkennen von "ungewöhnlichen" Aktivitäten (Schutz vor Ransomware)

Eine klassischer Virenschutz über Signaturscanns ist heute nicht mehr "State of the Art". Das macht die in Windows integrierte Virenschutzlösung ausreichend gut. Heute geht es um Verhaltensanalyse, um ungewöhnliche/unerwünschte/gefährliche Aktivitäten auf dem Client zu erkennen und zu verhindern. Gleichzeitig muß die Verbreitung eines Virus im LAN unterbunden werden (Isolation - Corona läßt grüßen )

)

Ich bin vor einiger Zeit von Symantec (und Sonicwall Firewall) auf eine Komplett-Lösung von Sophos (XG-Firewall und EndpointProtection, incl. Sophos Central und Intercept X) gewechselt.

sophos.com/de-de/products/intercept-x.aspx

sophos.com/de-de/products/next-gen-firewall.aspx

sophos.com/de-de/products/sophos-central.aspx

Habe bis jetzt nur positive Erfahrungen gemacht.

Besonders die Isolation eines infizierten Clients im Zusammenspiel mit der Firewall ist interessant.

Jürgen

PS. Welche Lösung wird denn bis jetzt eingesetzt?

greifen Deine Fragen/Anforderungen nicht zu kurz?

- Keine Anforderungen bezüglich zentralem Management

- Keine Anforderungen bezüglich Zusammenspiel zw. Firewall (mit Virenschutz und Mail-Protection) und Endpoint-Protection auf den Clients.

- Keine Anforderungen bezüglich Erkennen von "ungewöhnlichen" Aktivitäten (Schutz vor Ransomware)

Eine klassischer Virenschutz über Signaturscanns ist heute nicht mehr "State of the Art". Das macht die in Windows integrierte Virenschutzlösung ausreichend gut. Heute geht es um Verhaltensanalyse, um ungewöhnliche/unerwünschte/gefährliche Aktivitäten auf dem Client zu erkennen und zu verhindern. Gleichzeitig muß die Verbreitung eines Virus im LAN unterbunden werden (Isolation - Corona läßt grüßen

Ich bin vor einiger Zeit von Symantec (und Sonicwall Firewall) auf eine Komplett-Lösung von Sophos (XG-Firewall und EndpointProtection, incl. Sophos Central und Intercept X) gewechselt.

sophos.com/de-de/products/intercept-x.aspx

sophos.com/de-de/products/next-gen-firewall.aspx

sophos.com/de-de/products/sophos-central.aspx

Habe bis jetzt nur positive Erfahrungen gemacht.

Besonders die Isolation eines infizierten Clients im Zusammenspiel mit der Firewall ist interessant.

Jürgen

PS. Welche Lösung wird denn bis jetzt eingesetzt?

Hallo,

Hintergrund war das Auslaufen der Wartungsverträge mit den Anbietern. Da bei der Firewall auch die Hardware getauscht werden mußte (EOL), war das der primäre Grund. Unser betreuendes Systemhaus empfahl mir dann die Sophos-Firewall (auch in Hinblick auf die Anbindung einer neuen Außenstelle über eine RED - sophos.com/de-de/medialibrary/pdfs/factsheets/sophos-sd-red-ds.p ... - als VPN-Router/Firewall). Bei der näheren Beschäftigung mit Sophos hat mich dann die XG-Firewall und Intercept X als Client-Schutz überzeugt. Wie ich bereits schrieb, kommuniziert hier der Client-Agent mit der Firewall und dem zentralen Management, so dass im Fall der Fälle eine Isolation des infizierten Clients im Netzwerk erfolgt - bis das "Problem" behoben ist. Auch die weiteren Funktionen überzeugten mich. sophos.com/de-de/medialibrary/PDFs/factsheets/sophos-intercept-x ...

Das zentrale Management von der Firewall bis zur EndpointProtection im gesamten LAN, incl. Außenstellen war dann ausschlaggebend für meine Entscheidung, auch den Vertrag mit Symantec abzulösen (privat habe ich aber immer noch Symantec/Norton im Einsatz und bin zufrieden).

Vergleichstests bezüglich Erkennungsrate usw. sind für mich nur bedingt Entscheidungsgrundlage. Bei diesen Tests hat jedes Jahr ein anderer Anbieter die Nase vorn und der Unterschied ist marginal.

Beim Erkennen einer Bedrohung auf dem Client, die durch den "Virenschutz" nicht lokal beseitigt werden kann, kommuniziert der Client-Agent mit dem Management (Sophos Central), das dann dafür sorgt, das der Client lokal im LAN nur noch mit dem Management kommunizieren kann (Maßnahmen der Problemlösung können über das Management durchgeführt werden, ohne dass der Client im LAN mit weiteren Ressourcen kommunizieren kann), die Firewall blockiert die Kommunikation des Clients nach Außen (kein "nachladen" von Code usw. möglich) und die Agenten der anderen PCs werden über die Isolation "informiert" und können auch nicht mehr mit dem betroffenen Client kommunizieren.

Wenn die Bedrohung beseitigt wurde, wird die Isolation wieder aufgehoben.

Das System tut was es soll; ich habe eine zentrale Management-Oberfläche, die mir ein gesamtes Bild der "Sicherheitslage" in meinem Netz anzeigt und ich kann auch die Außenstelle (inclusive HomeOffice-Verbindungen) zentral administrieren (auch aus meinem HomeOffice).

Jürgen

Hintergrund war das Auslaufen der Wartungsverträge mit den Anbietern. Da bei der Firewall auch die Hardware getauscht werden mußte (EOL), war das der primäre Grund. Unser betreuendes Systemhaus empfahl mir dann die Sophos-Firewall (auch in Hinblick auf die Anbindung einer neuen Außenstelle über eine RED - sophos.com/de-de/medialibrary/pdfs/factsheets/sophos-sd-red-ds.p ... - als VPN-Router/Firewall). Bei der näheren Beschäftigung mit Sophos hat mich dann die XG-Firewall und Intercept X als Client-Schutz überzeugt. Wie ich bereits schrieb, kommuniziert hier der Client-Agent mit der Firewall und dem zentralen Management, so dass im Fall der Fälle eine Isolation des infizierten Clients im Netzwerk erfolgt - bis das "Problem" behoben ist. Auch die weiteren Funktionen überzeugten mich. sophos.com/de-de/medialibrary/PDFs/factsheets/sophos-intercept-x ...

Das zentrale Management von der Firewall bis zur EndpointProtection im gesamten LAN, incl. Außenstellen war dann ausschlaggebend für meine Entscheidung, auch den Vertrag mit Symantec abzulösen (privat habe ich aber immer noch Symantec/Norton im Einsatz und bin zufrieden).

Vergleichstests bezüglich Erkennungsrate usw. sind für mich nur bedingt Entscheidungsgrundlage. Bei diesen Tests hat jedes Jahr ein anderer Anbieter die Nase vorn und der Unterschied ist marginal.

Besonders die Isolation eines infizierten Clients im Zusammenspiel mit der Firewall ist interessant.

Wie sieht das Szenario im Falle des Falles aus?Beim Erkennen einer Bedrohung auf dem Client, die durch den "Virenschutz" nicht lokal beseitigt werden kann, kommuniziert der Client-Agent mit dem Management (Sophos Central), das dann dafür sorgt, das der Client lokal im LAN nur noch mit dem Management kommunizieren kann (Maßnahmen der Problemlösung können über das Management durchgeführt werden, ohne dass der Client im LAN mit weiteren Ressourcen kommunizieren kann), die Firewall blockiert die Kommunikation des Clients nach Außen (kein "nachladen" von Code usw. möglich) und die Agenten der anderen PCs werden über die Isolation "informiert" und können auch nicht mehr mit dem betroffenen Client kommunizieren.

Wenn die Bedrohung beseitigt wurde, wird die Isolation wieder aufgehoben.

Habe bis jetzt nur positive Erfahrungen gemacht.

Welche? Oder nur gegenüber Symantec's Norton?Das System tut was es soll; ich habe eine zentrale Management-Oberfläche, die mir ein gesamtes Bild der "Sicherheitslage" in meinem Netz anzeigt und ich kann auch die Außenstelle (inclusive HomeOffice-Verbindungen) zentral administrieren (auch aus meinem HomeOffice).

Jürgen

Achte bei Sophos drauf, dass du Intercept X Advanced with EDR nimmst. Sonst wird es mit der virtuellen Clientisolation, wenn du keine XG einsetzt, schwierig.

Außerdem fehlt sonst die genaue Analyse des Vorfalls und ob Daten abgeflossen sind, Stichwort DSGVO.

sophos.com/de-de/medialibrary/PDFs/factsheets/intercept-x-edr.pd ...

Außerdem fehlt sonst die genaue Analyse des Vorfalls und ob Daten abgeflossen sind, Stichwort DSGVO.

sophos.com/de-de/medialibrary/PDFs/factsheets/intercept-x-edr.pd ...

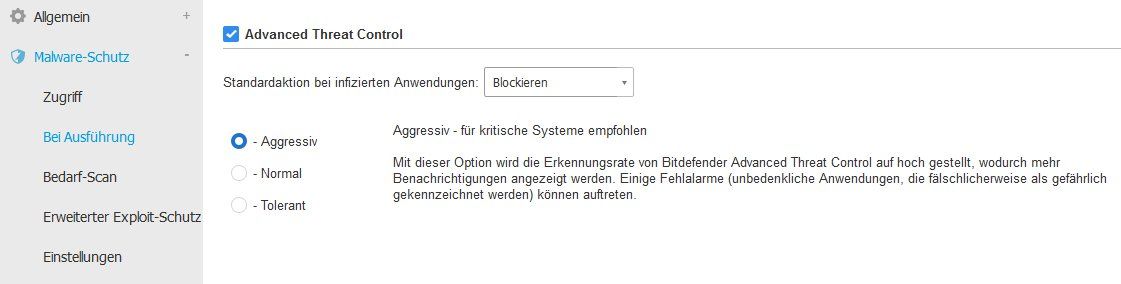

Bei Bitdefender beispielsweise wird über die thread control selbige überwacht und kann (wenn gewünscht) so eingestellt werden,

dass eben (nur) die Anwendugn blockiert wird - aber nicht gleich der ganze Client.

dass eben (nur) die Anwendugn blockiert wird - aber nicht gleich der ganze Client.

Hallo,

auch das ist bei Sophos Intercept X möglich. Die Frage ist doch immer: Was ist die Bedrohungslage und welche Gegen-Maßnahme ist die richtige.

Mir ist es lieber, ein infizierter Client wird vollständig isoliert und der Mitarbeiter kann erstmal nicht mehr arbeiten (psychologische Wirkung: Du hast nicht aufgepaßt und einen Virus eingeschleppt!). Wir sind nicht soviele, als dass ich nicht sofort reagieren kann und das Problem löse.

Wenn der Mitarbeiter nicht mitbekommt, dass er sich einen Virus eingefangen hat, wird er auch nicht sensibilisiert, besser aufzupassen. Und wenn nur eine Applikation nicht mehr geht (zB. das Mail-Programm) kommt er doch erstmal nicht auf die Idee, dass er einen Virus auf seinem PC hat. Für ihn funktioniert einfach das Mail-Programm nicht mehr.

Jürgen

Hallo,

ich möchte mich mal an diese Frage ran hängen.

Ich suche einen Virenschutz für 20 Plätze, Windows 10 Clients, Server 2012-2019.

Keine Firewall, kein Schnickschnack.

USB-Blocking wäre gut.

Gesucht wird eine Softwarelösung. Ein Proxy (Rohde&Schwarz) mit Virenscan, Sandbox +KI (Avira) ist vorhanden.

Wichtig ist mir:

- zentrale (lokale!) Verwaltung mit Monitoring und Signaturverteilung

- kein direkter Zugang von etwa 50% der Stationen zum Internet

- EU-Lösung wäre nett

Inzwischen wird ja alles in die Cloud gelegt und es ist aufwändig zu recherchieren, welche Lösung offline überhaupt noch funktioniert.

Darum frage ich euch.

Der Managementserver darf gerne eine KI in der Cloud fragen, aber die Clients müssen ohne Internet-Kontakt arbeiten.

Gruß Uwe

ich möchte mich mal an diese Frage ran hängen.

Ich suche einen Virenschutz für 20 Plätze, Windows 10 Clients, Server 2012-2019.

Keine Firewall, kein Schnickschnack.

USB-Blocking wäre gut.

Gesucht wird eine Softwarelösung. Ein Proxy (Rohde&Schwarz) mit Virenscan, Sandbox +KI (Avira) ist vorhanden.

Wichtig ist mir:

- zentrale (lokale!) Verwaltung mit Monitoring und Signaturverteilung

- kein direkter Zugang von etwa 50% der Stationen zum Internet

- EU-Lösung wäre nett

Inzwischen wird ja alles in die Cloud gelegt und es ist aufwändig zu recherchieren, welche Lösung offline überhaupt noch funktioniert.

Darum frage ich euch.

Der Managementserver darf gerne eine KI in der Cloud fragen, aber die Clients müssen ohne Internet-Kontakt arbeiten.

Gruß Uwe