Suche Hilfe für Netzwerk Konzept, DNS-Zonen der Domain und IP-Adressbereiche

Ich suche eure Hilfe für unser Heimnetzwerk.

Es soll neu aufgebaut werden, nachdem etliche Hardware über die Zeit hinzu gekommen ist oder ersetzt wurde.

Nun versuchte ich über etliche Recherche das Konzept mal zu Papier zu bringen.

Doch eröffnen sich mir immer wieder neue Fragen.

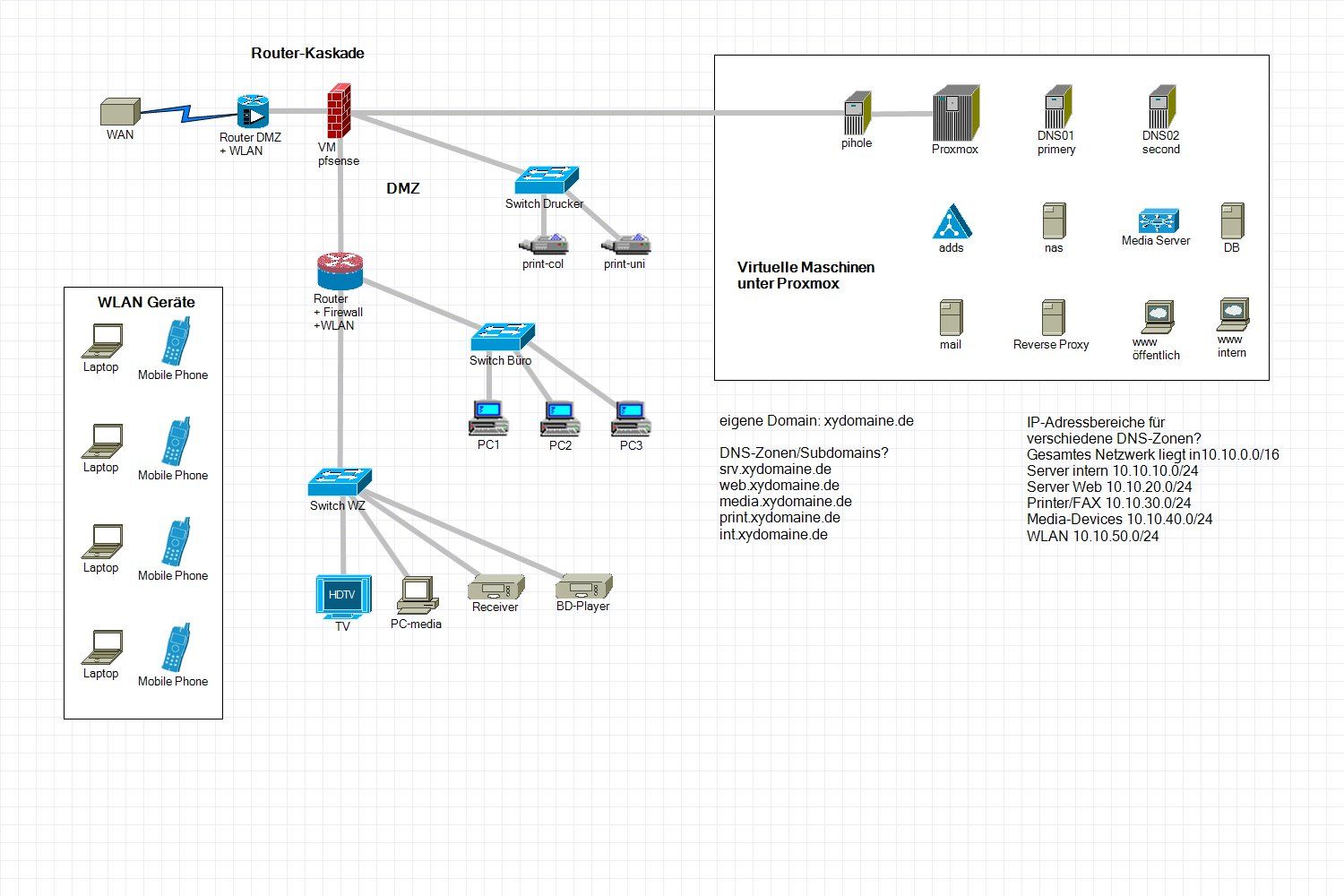

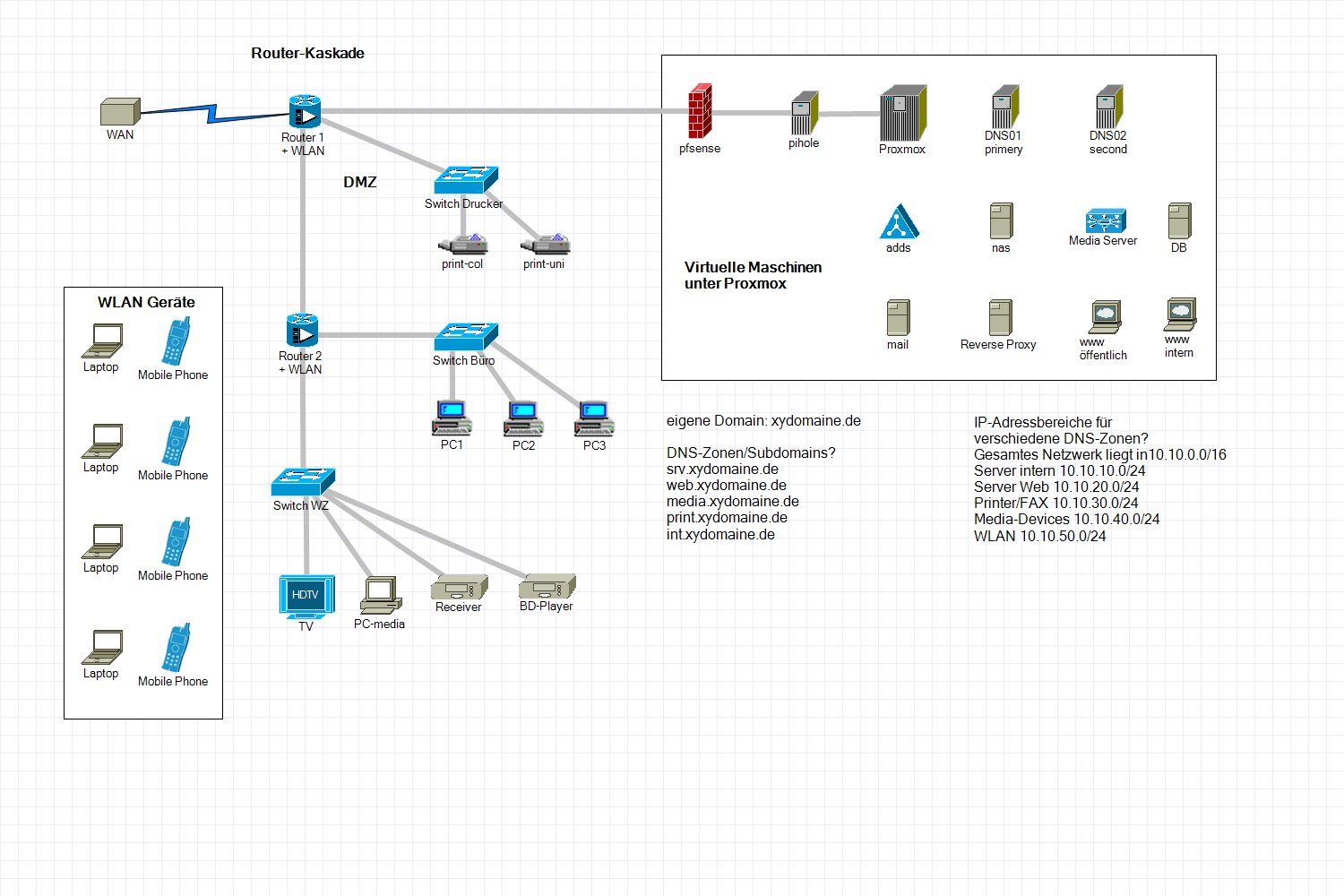

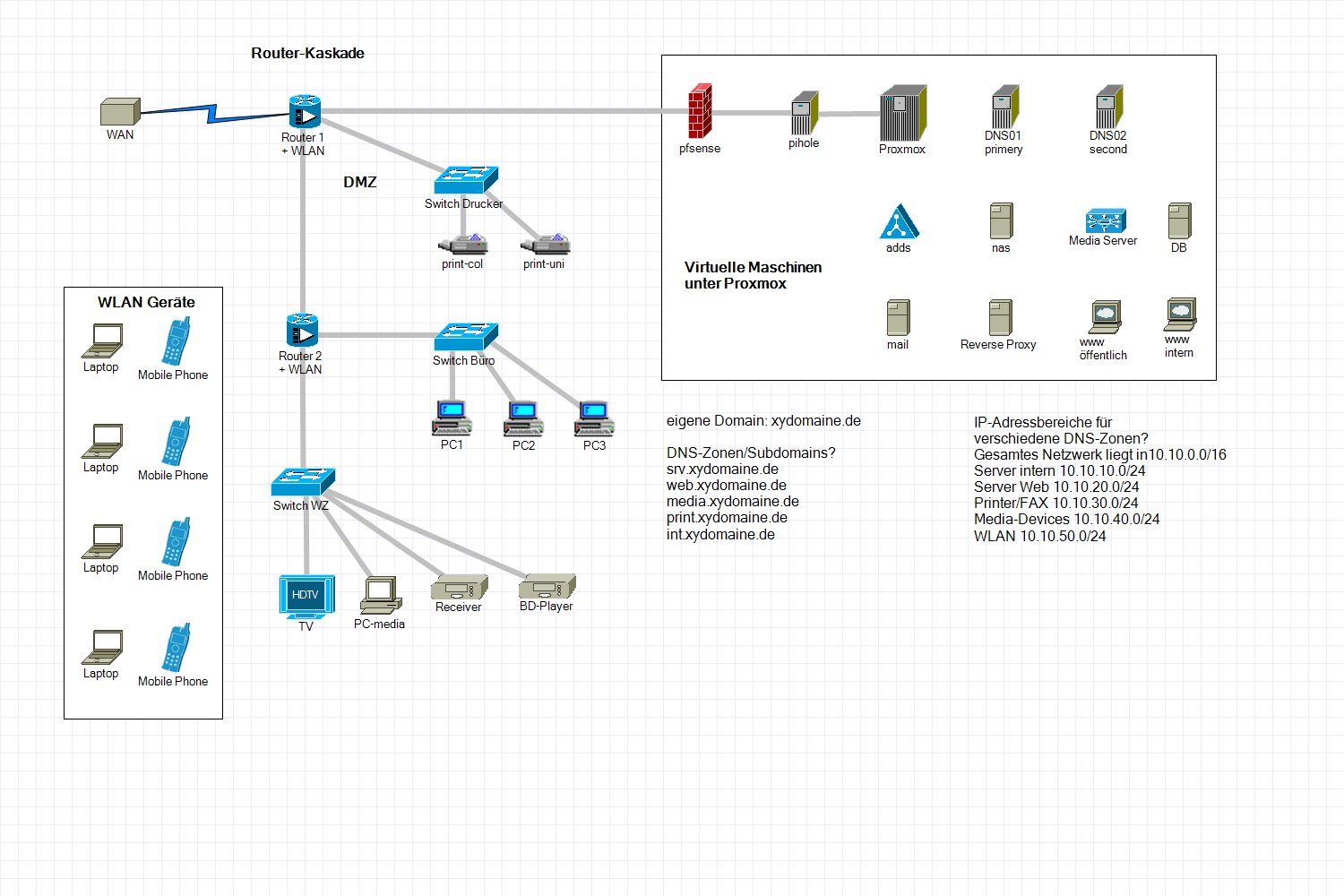

So wie im Bild ist die Hard- und Software prinzipiell vorhanden. Bisher lief einiges davon in einem Adressbereich.

Neu wird der zweite Router für die Routerkaskade (DMZ) sein.

Eine eigene Domaine, auch für das adds ist vorhanden. Ebenso kann der öffentliche DNS-Server für die Domain frei konfiguriert werden.

Es soll eine öffentliche sowie eine private, interne Webseite geben. Zukünftig könnten weitere kleine Websites mit eigenen Domainen folgen.

Wenn man im Web recherchiert, findet man natürlich auch einiges. Doch oft nur in Ansätzen oder hier und dort je einen Krümel.

Wie könnten nun sinnvoll IP-Adressbereiche und DNS Zonen aufgebaut werden? Oder aus welchem Ansatz heraus?

Ich verrenne mich denke ich immer wieder. Vielleicht weil zu fein aufteilen möchte.

Welchen Ansatz sollte ich vielleicht weiter verfolgen oder welche Überlegungen anstellen?

Jeder Gedanke von euch ist willkommen.

Netzwerk Plan.pdf

Es soll neu aufgebaut werden, nachdem etliche Hardware über die Zeit hinzu gekommen ist oder ersetzt wurde.

Nun versuchte ich über etliche Recherche das Konzept mal zu Papier zu bringen.

Doch eröffnen sich mir immer wieder neue Fragen.

So wie im Bild ist die Hard- und Software prinzipiell vorhanden. Bisher lief einiges davon in einem Adressbereich.

Neu wird der zweite Router für die Routerkaskade (DMZ) sein.

Eine eigene Domaine, auch für das adds ist vorhanden. Ebenso kann der öffentliche DNS-Server für die Domain frei konfiguriert werden.

Es soll eine öffentliche sowie eine private, interne Webseite geben. Zukünftig könnten weitere kleine Websites mit eigenen Domainen folgen.

Wenn man im Web recherchiert, findet man natürlich auch einiges. Doch oft nur in Ansätzen oder hier und dort je einen Krümel.

Wie könnten nun sinnvoll IP-Adressbereiche und DNS Zonen aufgebaut werden? Oder aus welchem Ansatz heraus?

Ich verrenne mich denke ich immer wieder. Vielleicht weil zu fein aufteilen möchte.

Welchen Ansatz sollte ich vielleicht weiter verfolgen oder welche Überlegungen anstellen?

Jeder Gedanke von euch ist willkommen.

Netzwerk Plan.pdf

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 498633

Url: https://administrator.de/forum/suche-hilfe-fuer-netzwerk-konzept-dns-zonen-der-domain-und-ip-adressbereiche-498633.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

13 Kommentare

Neuester Kommentar

Hallo,

Deine Zeichnung zeigt nur die „Hardwareorganisation“ der Geräte. Interessant wäre die logische Trennung der Bereiche. Wer soll auf was zugreifen können?

Warum willst Du die virtuellen Maschinen mit pfsense und pihole schützen - und den Rest nicht?

Und: 2 DNS Server auf dem gleichen Blech machen nur wenig Sinn.

Grüße

lcer

Deine Zeichnung zeigt nur die „Hardwareorganisation“ der Geräte. Interessant wäre die logische Trennung der Bereiche. Wer soll auf was zugreifen können?

Warum willst Du die virtuellen Maschinen mit pfsense und pihole schützen - und den Rest nicht?

Und: 2 DNS Server auf dem gleichen Blech machen nur wenig Sinn.

Grüße

lcer

Hallo,

das als Heimnetz zu bezeichnen ist wohl etwas untertrieben .

.

Ich will auch gar nicht ins Detail gehen, das würde den Rahmen sprengen.

Hier eher ein paar Gedanken von mir:

1. Warum so viele Router? Macht es die pfSense nicht alleine und dahinter managed Switche welche mit den VLANs umgehen können?

2. Ein Gesamtnetz mit 16er Maske und die "Subnetze" mit 24er? Was ist das? Warum keine VLANs welche dann auf der pfSense geroutet und damit auch sicher gemacht werden können. Wer mit Wem und so.

3. Eine eigene Domäne, auch für das adds!? (adds = Active Directory Domain Server?)

4. Die Domäne und Subdomänen haben erstmal mit dem Netzwerk auf Layer 2 und 3 nichts zu tun.

Ich würde zuerst das Netzwerk strukturiert aufbauen und testen. Wofür eine eigene Zeichnung notwendig ist. Wenn dort die Kommunikation, auch mit VLANs, funktioniert kann man auf der logischen Ebene anfangen. Was aber mehrer Kapitel für sich sind.(Domänen und Subdomänen, Vertrauenstellungen, DynDNS, DMZ für Webserver usw.)

Grüße Ralf

das als Heimnetz zu bezeichnen ist wohl etwas untertrieben

Ich will auch gar nicht ins Detail gehen, das würde den Rahmen sprengen.

Hier eher ein paar Gedanken von mir:

1. Warum so viele Router? Macht es die pfSense nicht alleine und dahinter managed Switche welche mit den VLANs umgehen können?

2. Ein Gesamtnetz mit 16er Maske und die "Subnetze" mit 24er? Was ist das? Warum keine VLANs welche dann auf der pfSense geroutet und damit auch sicher gemacht werden können. Wer mit Wem und so.

3. Eine eigene Domäne, auch für das adds!? (adds = Active Directory Domain Server?)

4. Die Domäne und Subdomänen haben erstmal mit dem Netzwerk auf Layer 2 und 3 nichts zu tun.

Ich würde zuerst das Netzwerk strukturiert aufbauen und testen. Wofür eine eigene Zeichnung notwendig ist. Wenn dort die Kommunikation, auch mit VLANs, funktioniert kann man auf der logischen Ebene anfangen. Was aber mehrer Kapitel für sich sind.(Domänen und Subdomänen, Vertrauenstellungen, DynDNS, DMZ für Webserver usw.)

Grüße Ralf

Wie Kollege @lcer00 oben schon zu recht sagt zeigt die Topologie ja erstmal nur die „Hardwareorganisation“ der Geräte.

Du schreibst leider nicht ob du die einzelnen Segmente, Proxmox, Drucker, Büro und Media in separate IP Netze trennen willst und wenn ja wie.

Sinnvoll wäre eine Segmentierung natürlich schon. Segmentieren ist immer richtig.

Als erstes wäre dann mal ein IP Adressplan für die Netzwerk Segmente sinnvoll, was du oben ja auch schon richtig gemacht hast für diese verschiedenen Segmente.

Zweite Frage wie man es umsetzt.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ein L3 Switch wäre technisch aber die bessere Lösung in einem segmentierten lokalen Netz:

Verständnissproblem Routing mit SG300-28

Das sind grundsätzliche Fragen die erstmal zu klären sind (und auch umzusetzen sind) bevor man dann an kosmetische Dinge wie DNS Zoning usw. geht (sofern man sie überhaupt braucht ?!)

Du schreibst leider nicht ob du die einzelnen Segmente, Proxmox, Drucker, Büro und Media in separate IP Netze trennen willst und wenn ja wie.

Sinnvoll wäre eine Segmentierung natürlich schon. Segmentieren ist immer richtig.

Als erstes wäre dann mal ein IP Adressplan für die Netzwerk Segmente sinnvoll, was du oben ja auch schon richtig gemacht hast für diese verschiedenen Segmente.

Zweite Frage wie man es umsetzt.

- Willst du das bestehende Konzept mit den bestehenden Routern und dem Routing zwischen den Netzen beibehalten ?

- Willst du in neue HW investieren und dir z.B. einen L3 fähigen VLAN Switch oder es mit einem ggf. bestehenden L2 VLAN Switch und externem Router umsetzen ?

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ein L3 Switch wäre technisch aber die bessere Lösung in einem segmentierten lokalen Netz:

Verständnissproblem Routing mit SG300-28

Das sind grundsätzliche Fragen die erstmal zu klären sind (und auch umzusetzen sind) bevor man dann an kosmetische Dinge wie DNS Zoning usw. geht (sofern man sie überhaupt braucht ?!)

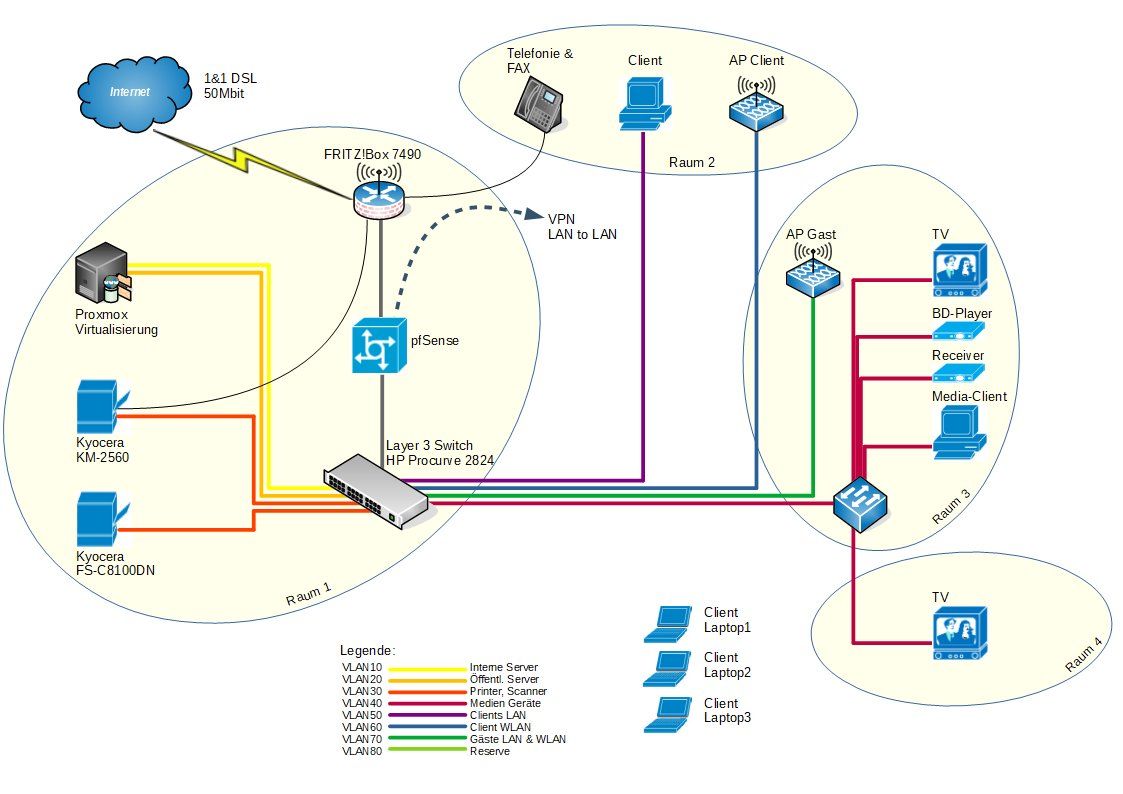

[http://www.schulnetz.info/2011/04/ Edi´s VLAN ]Ich habe z.Bs. eine Sophos UTM 110/120 mit pfSense drauf als Router/Firewall. Bekommst Du schon für kleines Geld.

Damit kannst Du schon ein LAN und eine DMZ aufbauen, und weitere Switche in den Räumen verbinden. Durch die VLANs, einen Plan hast Du ja schon, kannst Du dann die Netze erstellen:

default VLAN ID 1 IP: 10.10.0.0 /24

Server VLAN ID 10 IP: 10.10.10.0 /24

Clients VLAN ID 20 IP: 10.10.20.0 /24 usw.

Wie das genau auf der pfSense geht wird schon gut beschrieben. Alternative Hardware beschreibt ja aqui auch schon sehr gut.

@aqui: Danke für die tollen Beiträge, hat mir auch schon sehr oft weiter geholfen.

Wenn das steht hast Du eine gute Grundlage und kannst über WER mit WEM und Windows Domänen nachdenken bzw. umsetzen.

Durch die Segmentierung kannst Du auch schnell skalieren und evt. andere Projekte (Netzsegmente über VLANs) einbinden.

Dieses Tutorial für die Strukturierung ist auch super für den Einstieg:

schulnetz.info/2011/04/

Ist nur die Frage, ob ich sie weiter benutzen kann oder ob ich sie durch ein VLAN tauglichen Switch auch noch ersetzten muss.

Wenn das keinen managebaren Switches sind kannst du sie weiter benutzen. Zentral nimmst du dann einen L3 Switch der die VLAN Segmentierung macht und zum verteilen der VLANs auf mehrere Ports kannst du dann diese bestehenden Switches weiter verwursten.Anders sieht es aus wenn du die segementierten VLANs auch verteilen musst auf die anderen Switches. Dann müssen diese natürlich VLAN fähig und damit managebar sein. Sie müssen aber kein L3 können das reicht wenn das der Core Switch kann.

Oder ist das gar keine Möglichkeit, bzw. ist davon dringend abzuraten?

Eine Firewall sollte man aus gutem Grund niemals virtualisieren. Bricht da mal jemand aus in den Hypervisor liegt ihm dein ganzes Netz zu Füßen. Deshalb sollten FWs immer ein dediziertes Blech haben.Letztlich ist das aber immer dein Risiko und ob du gewillt bist das zu tragen. Technisch ist natürlich alles machbar irgendwie.

Das heißt es gäbe nur diese FB Firewall. Kann man der den trauen?

Kommt drauf an. Diese Frage kann dir keiner ohne raten beantworten, weil Daten fehlen. Wenn die FB eine Provider (Zwangskiste) ist kann man dieser nicht trauen, denn die funkt alle deine Router Daten per TR-069 zum Provider und der hat völlig freien Zugriff darauf.Da ist es dann natürlich sicherer eine FW in eine Kaskade zu hängen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Technisch noch besser ist es die kaskadierte FB dann durch ein einfaches, reines Modem zu ersetzen.

Es geht aber auch so. Auch hier letztlich wieder die Frage nach deiner eigenen Sicherheits Policy.

Eben weil ich noch nicht so recht weis, was ich noch von meiner Hardware behalten kann oder noch weiter verwenden kann.

Zentraler L3 VLAN Switch z.B. Mikrotik CRS oder Cisco SG-250 brauchst du.Dann ist es, wie oben bereits gesagt, abhängig davon ob du dein VLANs auch auf die Verteilerswitches mitverteilen willst oder musst:

- Ja = bedeutet die müssen auch VLAN fähig und damit managebar sein

- Nein = dann reichen deine bestehden Switches die dann pro VLAN einfach nur als "Port Vervielfacher" arbeiten.

wie sich dann die vorhanden Kabel weiter nutzen lassen, oder ob weitere hinzukommen müssen.

Das ist vermutlich eher irrelevant, denn über die Kabel kannst du ja strukturiert die VLANs verteilen, was dann ein Tagging bedingt. Oder ebn als einfacher untagged Verteiler (shared Link)Je nachdem was oben gefordert ist mit der Verteilung der VLANs ?!

Auch stellt sich mir die Frage, wenn ich einen Soho-Switch an einen Port des L3-Switches hänge der nur VLAN_10 zur Verfügung stellt, ob dann die am Soho-Switch angeschlossenen Clients funktionieren.

Sorry, aber diese Frage ist etwas unter deinem Niveau !! Wenn das nicht funktioniert ist dein SoHo Switch schlicht und einfach kaputt. Ein unmangebarer SoHo Switch ist ja wenn du so willst ein reiner "Port Vervielfacher" dann für das VLAN 10. Warum bitte sehr sollte das nach deiner Meinung denn nicht funktionieren...dzzz...Wenn das geht, dann könnte ich wiederum einen kleineren zentralen L3-Switch nehmen.

Das ist genau DAS was dir hier schon mit den letzten 3 Antwort Threads versucht wird zu beschreiben...!!!Wir haben hier eigentlich alle angenommen das man dir solche grundlegenden Banalitäten der Netzwerk Verkabelung nicht auch noch einzeln erklären muss...

...gerötet ???

Die Frage ist aber berechtigt. Bei einem L3 Switch wird dann vermutlich der Switch routen mit Ausnahme der sicherheitsrelevanten IP Netze die dann besser kein IP Interface auf dem L3 Switch bekommen sollten und die man im Switch durchschleift auf die pfSense Firewall wie z.B. Gastnetze oder WLANs mit Captive Portal dort.

Das wäre dann ein sinnvolles, sicheres Konzept.

Die Frage ist aber berechtigt. Bei einem L3 Switch wird dann vermutlich der Switch routen mit Ausnahme der sicherheitsrelevanten IP Netze die dann besser kein IP Interface auf dem L3 Switch bekommen sollten und die man im Switch durchschleift auf die pfSense Firewall wie z.B. Gastnetze oder WLANs mit Captive Portal dort.

Das wäre dann ein sinnvolles, sicheres Konzept.