Umstrukturierung Internet Access Firma

Hallo und einen guten Morgen an dem schönen Feiertag

Wir bekommen in 3 Monaten einen Schwung neuer Hardware unter anderem auch eine andere Firewall, da die aktuelle Leistungstechnisch und vom Alter her nicht mehr ausreicht. Aus dem Grund würde ich gerne die Internetanbindung der Clients ändern - so lange das überhaupt Sinn macht, also Bitte die Bärte noch nicht ankleben und noch keine Steine beim Händler kaufen .

.

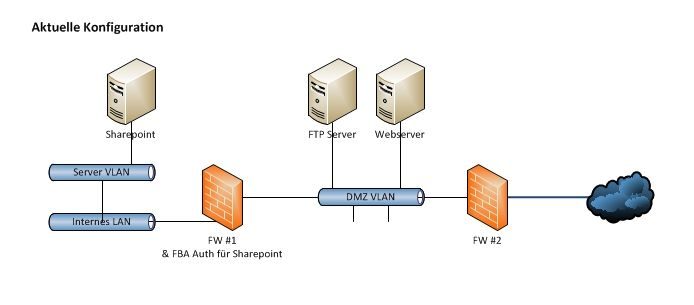

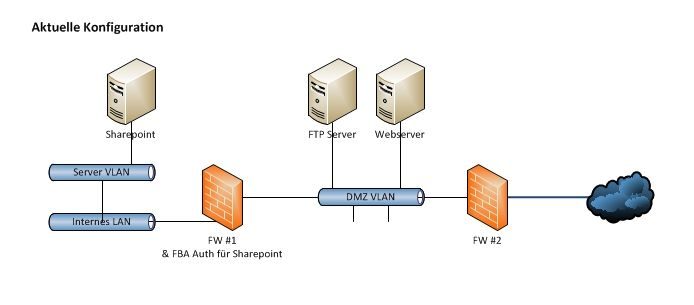

Die aktuelle Konfiguration sieht wie folgt aus:

Die FW #1 (Forefront TMG) dient als ersten FW und ist für die Authentifizierung (FBA Auth) diverser interner Seiten zuständig, u.a. auch Sharepoint. Der Gesamte Traffic wird in Summe durch die beiden Firewalls durchgereicht, somit müssen neue Regeln auch immer an zwei Stellen gepflegt werden. Im Moment ist das Problem, das der TMG diverse Dienste (z.B. Skype, Lync) "blockiert" - die funktionieren wohl, allerdings ist die Bild- und Sprachqualität ziemlich bescheiden, obwohl hier weder ein Proxy noch irgend etwas anderes den Traffic stören würde. Leistungstechnisch ist der Server überhaupt nicht ausgelastet - nicht einmal ansatzweise.

Wenn man im Gästenetz unterwegs ist, dass auf 10Mbit gedrosselt ist, was nicht über die FW #1 sondern nur über FW #2 geht, hat man keinerlei Probleme mit Lync oder Skype, Video und Sprachqualität sind Top.

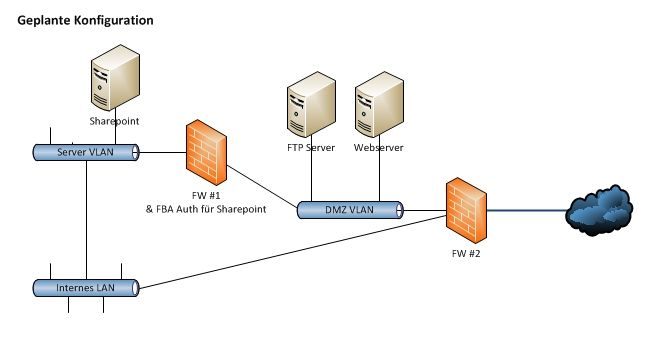

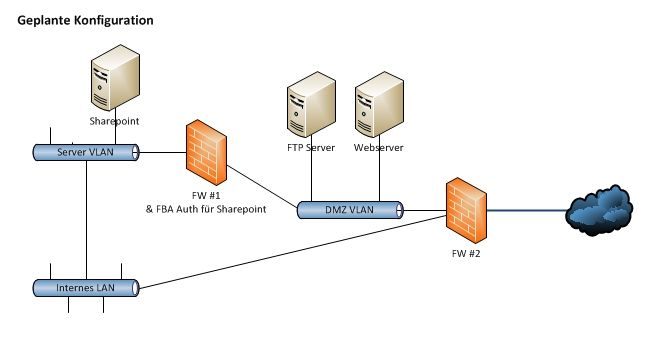

Aus dem Grund würde ich den Aufbau gerne wie folgt anpassen:

Server und Auth bleiben wie es ist, die Clients können nun allerdings ins Netz ohne das FW#1 im Spiel ist, Zugriffsregeln (Internes LAN -> Internet) sind bei beiden FW's nahezu gleich, auf der FW#2 laufen auch die HTTP & HTTPs Proxies, Webfilter usw. - die DMZ würde dann über separate VLANs zum TMG weitergeleitet werden. Clients und Server bekommen dann jeweils einen eigenen Adresspool (wir haben 2 x IPv4 Adresse in unterschiedlichen IP Bereichen).

Meine Frage ist nun, ist das so legitim oder gehört man gesteinigt wenn man das so macht?

Über Konstruktive Kritik und Anmerkungen wäre ich sehr dankbar

Grüße am sonnigen Freitag

@clSchak

PS: eine FW zwischen Server- und Client LAN wäre auch möglich, hier muss allerdings kein Hardware Firewall rein (10Gbit Hardware FW sind einfach zu teuer) - da würde ich dann auf ein Softwareprodukt zurückgreifen (müssen).

Wir bekommen in 3 Monaten einen Schwung neuer Hardware unter anderem auch eine andere Firewall, da die aktuelle Leistungstechnisch und vom Alter her nicht mehr ausreicht. Aus dem Grund würde ich gerne die Internetanbindung der Clients ändern - so lange das überhaupt Sinn macht, also Bitte die Bärte noch nicht ankleben und noch keine Steine beim Händler kaufen

Die aktuelle Konfiguration sieht wie folgt aus:

Die FW #1 (Forefront TMG) dient als ersten FW und ist für die Authentifizierung (FBA Auth) diverser interner Seiten zuständig, u.a. auch Sharepoint. Der Gesamte Traffic wird in Summe durch die beiden Firewalls durchgereicht, somit müssen neue Regeln auch immer an zwei Stellen gepflegt werden. Im Moment ist das Problem, das der TMG diverse Dienste (z.B. Skype, Lync) "blockiert" - die funktionieren wohl, allerdings ist die Bild- und Sprachqualität ziemlich bescheiden, obwohl hier weder ein Proxy noch irgend etwas anderes den Traffic stören würde. Leistungstechnisch ist der Server überhaupt nicht ausgelastet - nicht einmal ansatzweise.

Wenn man im Gästenetz unterwegs ist, dass auf 10Mbit gedrosselt ist, was nicht über die FW #1 sondern nur über FW #2 geht, hat man keinerlei Probleme mit Lync oder Skype, Video und Sprachqualität sind Top.

Aus dem Grund würde ich den Aufbau gerne wie folgt anpassen:

Server und Auth bleiben wie es ist, die Clients können nun allerdings ins Netz ohne das FW#1 im Spiel ist, Zugriffsregeln (Internes LAN -> Internet) sind bei beiden FW's nahezu gleich, auf der FW#2 laufen auch die HTTP & HTTPs Proxies, Webfilter usw. - die DMZ würde dann über separate VLANs zum TMG weitergeleitet werden. Clients und Server bekommen dann jeweils einen eigenen Adresspool (wir haben 2 x IPv4 Adresse in unterschiedlichen IP Bereichen).

Meine Frage ist nun, ist das so legitim oder gehört man gesteinigt wenn man das so macht?

Über Konstruktive Kritik und Anmerkungen wäre ich sehr dankbar

Grüße am sonnigen Freitag

@clSchak

PS: eine FW zwischen Server- und Client LAN wäre auch möglich, hier muss allerdings kein Hardware Firewall rein (10Gbit Hardware FW sind einfach zu teuer) - da würde ich dann auf ein Softwareprodukt zurückgreifen (müssen).

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 235989

Url: https://administrator.de/forum/umstrukturierung-internet-access-firma-235989.html

Ausgedruckt am: 04.08.2025 um 14:08 Uhr

7 Kommentare

Neuester Kommentar

Bauchschmerzen macht einem nur die fehlende Redundanz in deinem Design?! Denkbar wäre es ja auch beide Firewalls zu einem Cluster zusammenzufassen und diese dann wenigstens redundant anzubinden an das Interne- und Server LAN. Damit hättest du noch ein Load Balacing des Traffics was den Voice- und Bilddaten dann auch helfen würde. 2 Fliegen also.....

Im Server LAN könntest du dann eine SW Firewall wie Vyatta o.ä. laufen lassen.

Es gibt halt viele Optionen für so ein Design...

Im Server LAN könntest du dann eine SW Firewall wie Vyatta o.ä. laufen lassen.

Es gibt halt viele Optionen für so ein Design...

Hallo clSchak,

Es hängt auch ein bisschen ab in welchen Bereich dein Unternehmen tätig ist. Was gibt es zu schützen und wie viel sind die Daten wert.

Grüße,

Dani

PS: eine FW zwischen Server- und Client LAN wäre auch möglich, hier muss allerdings kein Hardware Firewall rein (10Gbit Hardware FW sind einfach zu teuer) - da würde ich dann auf ein Softwareprodukt zurückgreifen (müssen).

Auf jeden Fall installieren. Denn über die Clients kommst du ans Servernetz ohne an FW2 vorbei zu müssen. Da kannst du FW2 auch gleich weglassen.Es hängt auch ein bisschen ab in welchen Bereich dein Unternehmen tätig ist. Was gibt es zu schützen und wie viel sind die Daten wert.

Grüße,

Dani

Moin,

dann hast du aber drei Firewalls zu pflegen... brauchst du eine Abm? Ich würde das alte Design behalten und den TMG entsprechend ersetzen. Das dürfte von Zeit/Geldaufwand am Einfachsten sein.

Wir haben mit den Daten damals auch geplant. Aber statt Broadcom solltest du primär Intel-Karten verwenden. Ich meine es gibt eine Kompatibilitätsliste.

Grüße,

Dani

dann hast du aber drei Firewalls zu pflegen... brauchst du eine Abm? Ich würde das alte Design behalten und den TMG entsprechend ersetzen. Das dürfte von Zeit/Geldaufwand am Einfachsten sein.

Wir haben mit den Daten damals auch geplant. Aber statt Broadcom solltest du primär Intel-Karten verwenden. Ich meine es gibt eine Kompatibilitätsliste.

Grüße,

Dani