Verbesserungsvorschläge und Diskussion zum Heimnetz

Hallo Leute,

ich bin neu hier habe aber schon viele Beiträge hier gelesen die mir auch viel geholfen haben.

Danke dafür!

Hier meine Frage bzw. das Material zum Diskutieren.

Ich habe einen "kleinen Serverschrank" indem ein Server, Backup Server, Patch Panels, Switche und USV´s drin sitzen.

Zurzeit habe ich alles in einem Netzwerk laufen ohne vlan´s da mir dafür das nötige Wissen fehlt.

Ich würde aber gerne mein Netzwerk sicherer und sinnvoller gestalten.

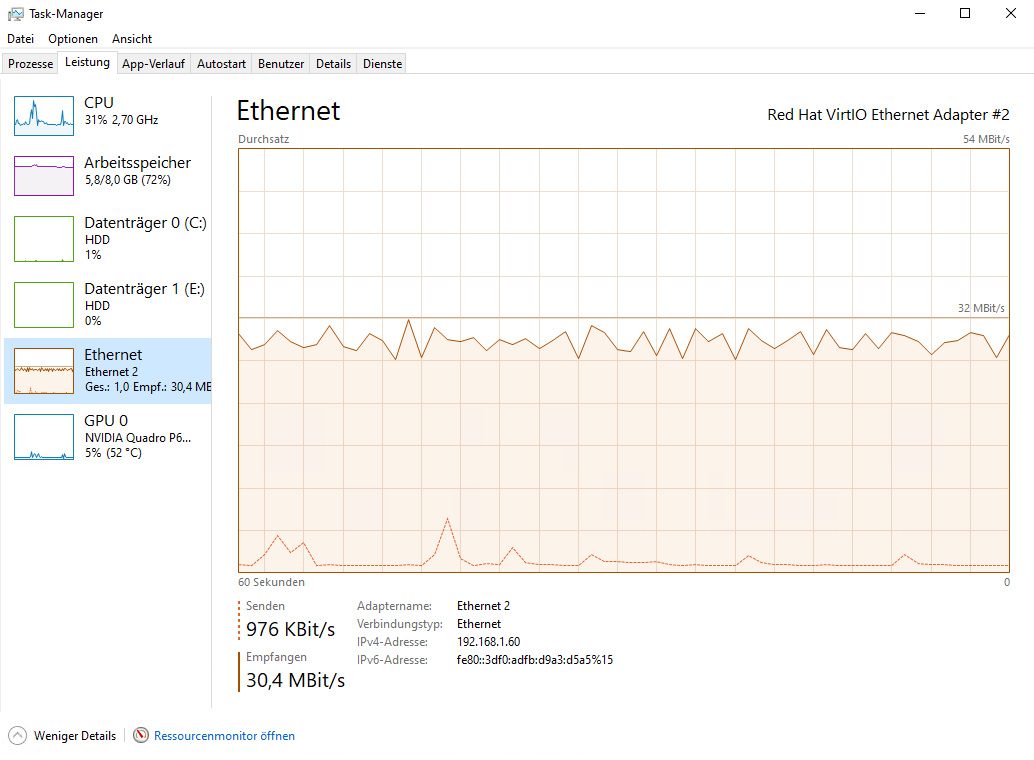

Z.b. Die Kameras machen ein ganz guten Durchsatz... kann man sich damit das Netzwerk zu Müllen?

Die Cisco Switche habe ich alle sehr günstig bekommen.

Meine Kenntnis hat aber nur gereicht, um sie in der Grundkonfig zu laufen zu bekommen und sie auf den aktuellsten Stand der Firmware zu bringen.

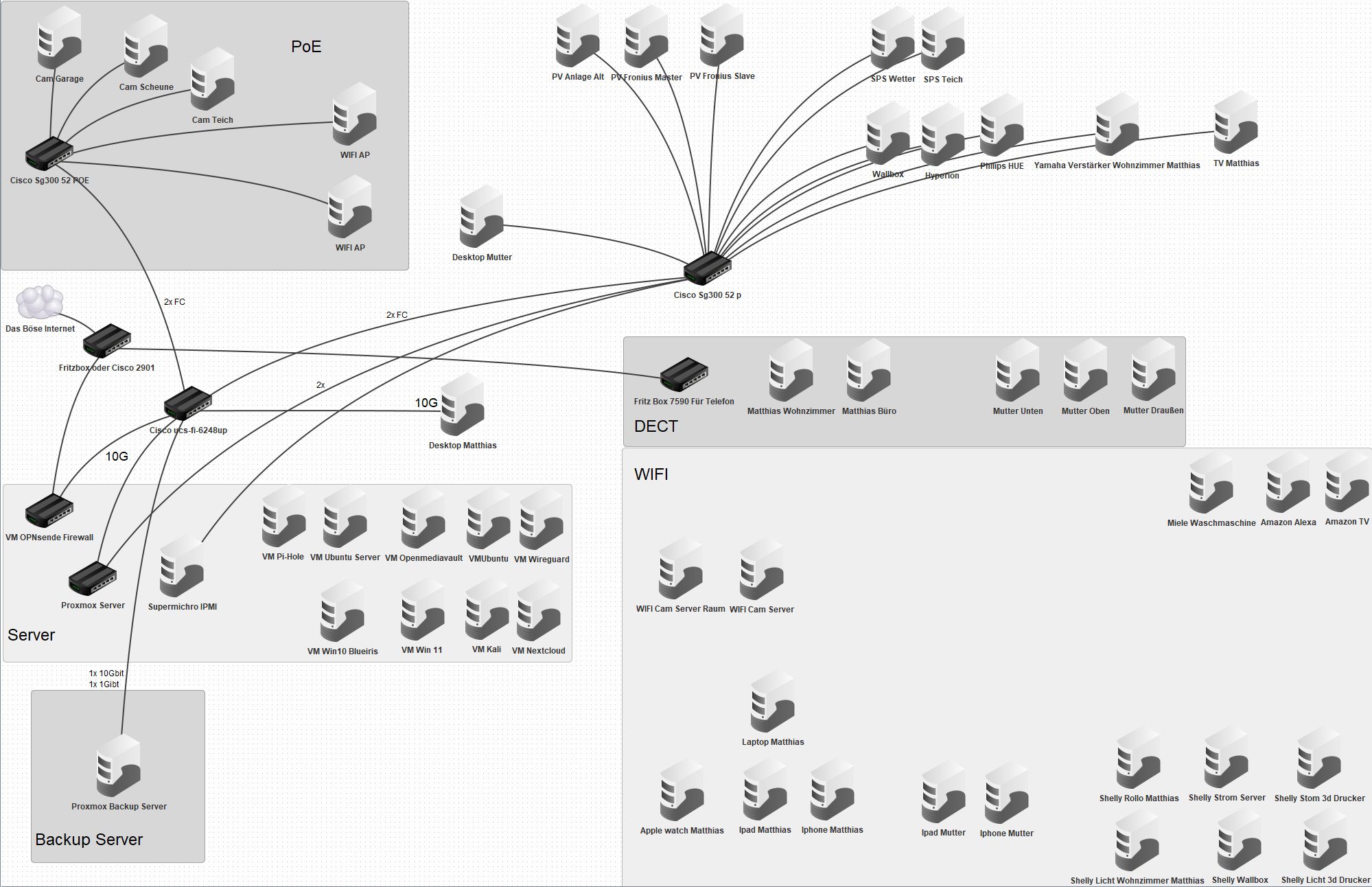

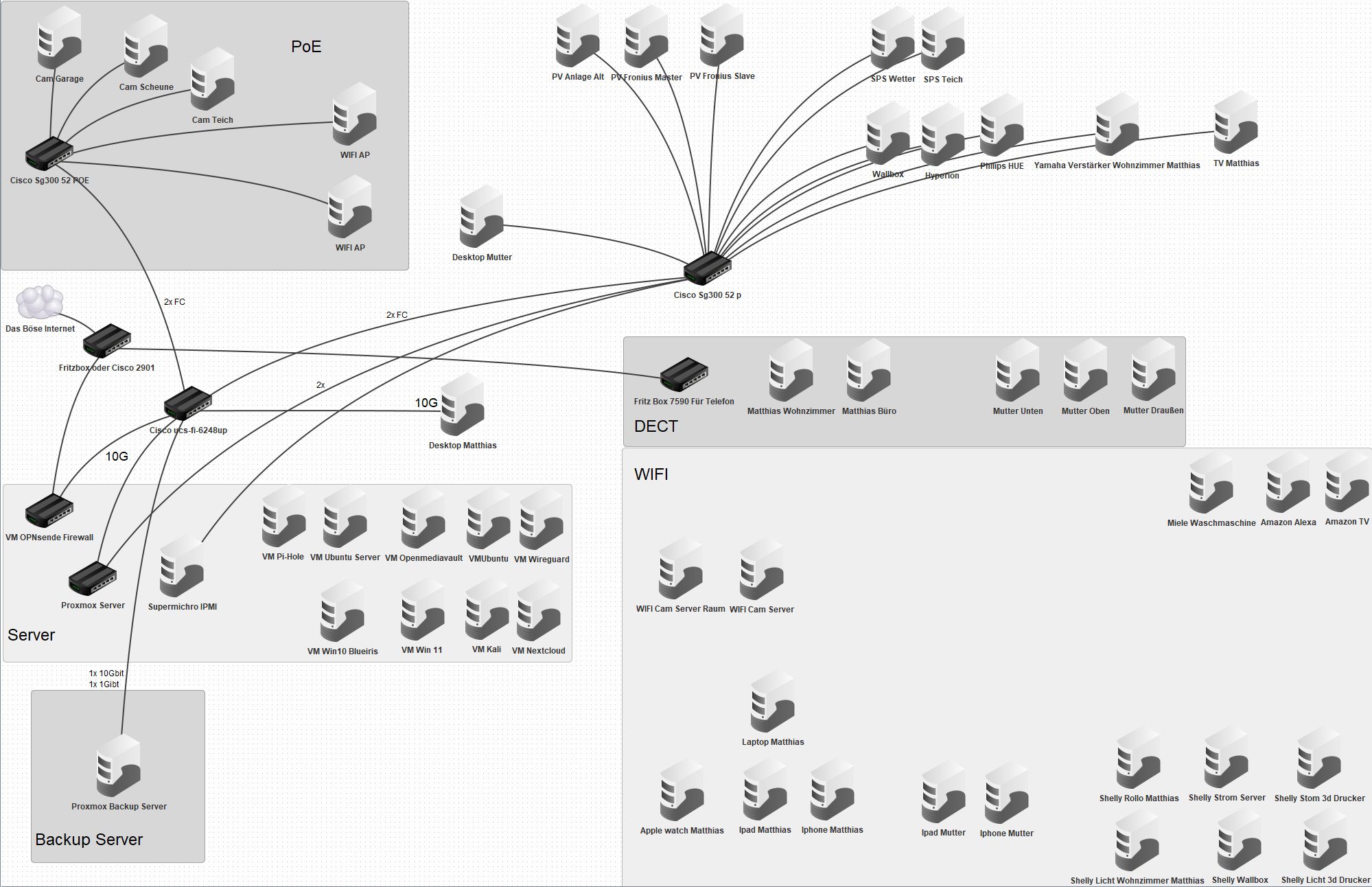

Ich habe mal ein Bild angehängt zur Grundlage der Diskussion.

So solle es später mal aussehen.

Ist es ungefähr richtig, falsch oder irgendwas dazwischen.

Anregungen, Vorschläge und auch Kritik sind gern gesehen.

Nur seid nicht zu hart zu mir, ich bin was Netzwerke angeht wirklich ein Anfänger.

ich bin neu hier habe aber schon viele Beiträge hier gelesen die mir auch viel geholfen haben.

Danke dafür!

Hier meine Frage bzw. das Material zum Diskutieren.

Ich habe einen "kleinen Serverschrank" indem ein Server, Backup Server, Patch Panels, Switche und USV´s drin sitzen.

Zurzeit habe ich alles in einem Netzwerk laufen ohne vlan´s da mir dafür das nötige Wissen fehlt.

Ich würde aber gerne mein Netzwerk sicherer und sinnvoller gestalten.

Z.b. Die Kameras machen ein ganz guten Durchsatz... kann man sich damit das Netzwerk zu Müllen?

Die Cisco Switche habe ich alle sehr günstig bekommen.

Meine Kenntnis hat aber nur gereicht, um sie in der Grundkonfig zu laufen zu bekommen und sie auf den aktuellsten Stand der Firmware zu bringen.

Ich habe mal ein Bild angehängt zur Grundlage der Diskussion.

So solle es später mal aussehen.

Ist es ungefähr richtig, falsch oder irgendwas dazwischen.

Anregungen, Vorschläge und auch Kritik sind gern gesehen.

Nur seid nicht zu hart zu mir, ich bin was Netzwerke angeht wirklich ein Anfänger.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2727911212

Url: https://administrator.de/forum/verbesserungsvorschlaege-und-diskussion-zum-heimnetz-2727911212.html

Ausgedruckt am: 18.07.2025 um 16:07 Uhr

20 Kommentare

Neuester Kommentar

Moin,

mal von der Config völlig losgelöst, sollte man den Server auf gar keinen Fall mit dem Backup-Server zusammen kuscheln lassen.

Trenne die beiden Geräte, möglichst physikalisch, in zwei verschiedene Gebäudeteile. Oder Cloud-Backup oder oder.

Den Namen nach hast du ja ein bisschen Platz zur Verfügung, sodass in einem anderen Grundstücksabschnitt mit Sicherheit noch ein kleiner Schrank mit USV etc. Platz finden würde.

VG

mal von der Config völlig losgelöst, sollte man den Server auf gar keinen Fall mit dem Backup-Server zusammen kuscheln lassen.

Trenne die beiden Geräte, möglichst physikalisch, in zwei verschiedene Gebäudeteile. Oder Cloud-Backup oder oder.

Den Namen nach hast du ja ein bisschen Platz zur Verfügung, sodass in einem anderen Grundstücksabschnitt mit Sicherheit noch ein kleiner Schrank mit USV etc. Platz finden würde.

VG

sich aber eine Spionagebox mit Namen "Alexa" ins Haus holt

👍 Full ACKAllein das würde ja schon eine Segmentierung rechtfertigen, allerdings löst das auch nicht das generelle Problem der persönlichen Schnüffelei.

Der TO beschreibt ein Netz was deutlich über die Dimensionen eines einfachen "Heimnetzes" hinausgeht, hat aber die banale Struktur eines solchen. Er äußert aber keinerlei Fragen oder Planungen WAS er denn genau mit so einem dummen, flachen Netz vorhat bzw. was seine Ziele wären. Verbessern kann man unendlich viel an so einem Netz. Ob das letztlich Sinn macht geschweige denn mit den Zielen des TOs übereinstimmt ist völlig unklar.

Ohne jetzt hart zu werden aber die Skizze ist wenig bis gar hilfreich und geht ,wie bereits gesagt, in Richting "Wimmelbild".

Wozu auch eine Skizze wenn alles nur einfach zu einem dummen, flachen Layer 2 Netz zusammengesteckt ist. Dazu benötigt man in der Regel keinerlei Skizze.

Moin, ich würde mal vermuten das deine Kamaras usw. bei nem normalen Gbit-Switch kein Problem machen. Ne Kamara pustet max. 3 mbit ins Netz (wenns nich grad die 4K-Version ist - aber normal normale überwachungs-kamara liegt idR sogar deutlich drunter). Wenn du also keine 300 Kamaras hast is das erst mal nich das grosse Problem.

Ob man nu ne Alexa, Siri, Google o.ä. nutzt - ich denke das muss jeder selbst entscheiden. Es ist doch immer wieder faszinierend wie sehr sich hier Personen auf sowas beziehen - als wenn es irgendeine Relevanz fürs Netzwerk hätte. Es wird wohl jedem klar sein was die Geräte machen -> und vermutlich hat man sich aktiv dafür entschieden.

Ob man nu ne Alexa, Siri, Google o.ä. nutzt - ich denke das muss jeder selbst entscheiden. Es ist doch immer wieder faszinierend wie sehr sich hier Personen auf sowas beziehen - als wenn es irgendeine Relevanz fürs Netzwerk hätte. Es wird wohl jedem klar sein was die Geräte machen -> und vermutlich hat man sich aktiv dafür entschieden.

weil man sonst ca 100€ pro 10 Gbit Port bezahlt.

Nöö, ist glatt gelogen. Ganze 4 Ports jibbet schon für 150 Euronen. Immerhin 250 Euro Unterschied zu deiner Behauptung.In einem Administrator Forum sollte man besser recherchieren...

Bzw: 8 + 1 Port für rund 250 EUR:

mikrotik.com/product/crs309_1g_8s_in#fndtn-specifications

Was möchtest Du denn jetzt hören?! Das vLAN sinnvoll sein könnten?!

a) Die Zeichnung ist ja noch nicht modifiziert! Schmeiß die DECT-Clients raus, die braucht kein Mensch

b) Mir fällt z.B. auf, dass Du 52 Port-Switche mit 5 bis 15 Clients belegst?! Grund wird logistisch sein - aber das sehe ich nicht im plan!

mikrotik.com/product/crs309_1g_8s_in#fndtn-specifications

Was möchtest Du denn jetzt hören?! Das vLAN sinnvoll sein könnten?!

a) Die Zeichnung ist ja noch nicht modifiziert! Schmeiß die DECT-Clients raus, die braucht kein Mensch

b) Mir fällt z.B. auf, dass Du 52 Port-Switche mit 5 bis 15 Clients belegst?! Grund wird logistisch sein - aber das sehe ich nicht im plan!

Da habe ich schon deutlich chaotischere Schränke gesehen - von Profis

Generell kannst du sagen, dass man Netzwerke recht gut nach "Themen" teilen kann. Meist aus Sicherheits- aber auch aus Performancegründen. Sprich: Kameras in ein VLAN, Server in ein VLAN, Drucker in ein VLAN etc.

In deiner zentralen Firewall oder auf deinem Coreswitch machst du dann nur dediziert die Tore auf, die wirklich benötigt werden.

Dass das bei Dingen wie Alexa, AirPlay, etc (über Sinn und Sicherheit sei mal an der Stelle nicht gesprochen) auf Grund der eingesetzten Technik nicht immer so trivial in der Umsetzung ist, macht die ganze Sache etwas anspruchsvoller.

Von daher solltest du dir gut überlegen, welche Geräte du kapselst und welche du lieber zusammen in ein Netz lässt, da aufgrund von Broadcasts und Co dann ggf. Dinge nicht mehr so ohne Weiteres funktionieren werden.

Das alles auszubreiten würde aber bei Weitem den Rahmen sprengen.

VG

Generell kannst du sagen, dass man Netzwerke recht gut nach "Themen" teilen kann. Meist aus Sicherheits- aber auch aus Performancegründen. Sprich: Kameras in ein VLAN, Server in ein VLAN, Drucker in ein VLAN etc.

In deiner zentralen Firewall oder auf deinem Coreswitch machst du dann nur dediziert die Tore auf, die wirklich benötigt werden.

Dass das bei Dingen wie Alexa, AirPlay, etc (über Sinn und Sicherheit sei mal an der Stelle nicht gesprochen) auf Grund der eingesetzten Technik nicht immer so trivial in der Umsetzung ist, macht die ganze Sache etwas anspruchsvoller.

Von daher solltest du dir gut überlegen, welche Geräte du kapselst und welche du lieber zusammen in ein Netz lässt, da aufgrund von Broadcasts und Co dann ggf. Dinge nicht mehr so ohne Weiteres funktionieren werden.

Das alles auszubreiten würde aber bei Weitem den Rahmen sprengen.

VG

Nun-das erste Problem bei deiner Frage ist nunmal das es kein "richtig" oder "falsch" gibt.

Ob du die Kamaras in ein VLAN packst oder nicht - das ändert an der Geschwindigkeit erst mal wenig. Du wirst da eben keinen Unterschied haben da dein Switch bei den paar mBit das nicht mal merken sollte. Packst du die in nen anderes VLAN und machst das Routing via Switch wirds auch nich gross schneller oder langsamer. Ggf. hast du dann Probleme mit deiner Aufzeichnungssoftware (je nach Einstellung) - aber selbst das sollte idR nicht auftreten.

Was die Sicherheit angeht macht es bei dem Setup vermutlich auch nicht viel aus. Es ist ein privat-haushalt. Wenn ich das aus deinem Bild richtig sehe ist da z.B. deine Mutter mit drin -> somit sind jetzt keine grossen Angriffe von intern zu erwarten. Damit ist die Frage ob sich ein Management-Netzwerk lohnt oder nicht.

Bei deinem Siri/Alexa-Geraffel ist es dasselbe - die hängen bei mir auch einfach so im Netzwerk drin. Diese Geräte werden eher nicht dein Netzwerk ausspähen wollen, die werden wenn übers Micro was machen. Und da die Internet-Zugang benötigen kannst du auch nicht kontrollieren was die nu vom Micro an Amazon z.B. schicken. Ob es nun dein "Alexa, spiele musik" ist - oder "Alexa, ich plane die Weltuntergangsmaschine, bitte bestelle mir 200 KG Waffenfähiges Plutionium via Amazon Prime". Du kannst die also in nen VLAN hängen oder nicht - es wird nicht viel ändern. Deine Netzwerkfreigaben werden die auch im selben Netz nicht auslesen wollen...

Du kannst also ne menge machen - es ist auch nicht zwingend verkehrt da VLANs zu machen, aber es funktioniert eben damit nicht besser oder schlechter als ohne. Du hast ja Zuhause eher keine Abteilungen die du abtrennen willst. Es ist einfach nicht zu erwarten das deine Mutter den 3D-Drucker mit ner Word-File beschiesst (vermutlich ist der da einfach nicht eingerichtet).

WAS sinn macht: Auf den Dateifreigaben Rechte setzen - damit eben nen Virus/Trjoaner nicht direkt über alle Daten geht. Aber auch da ist ein VLAN völlig egal für -> da deine Mutter vermutlich auch auf den Fileserver speichern kann (bzw. ansonsten einfach kein Benutzer dafür existiert).

Und selbst dein Backup-Server ist einfach eine Frage. Du wirst vermutlich keine Sprinkler-Anlage installiert haben - und da wäre dann zu überlegen wie das Sinn macht. Ich habe z.B. einfach 3 USB-Platten bei denen 2 im Safe liegen. WENN die Bude hier mal komplett abbrennt ist die Frage ob das Backup wirklich mein grösstes Problem ist. Klar ist das nicht optimal den Backup-Server im selben rack zu haben - aber es bringt eben nur was wenn man auch die Umgebung hat. Ich hab z.B. in meiner Bude nicht soviel Platz das ich andere Brandabschnitte hätte o.ä.-> und wenns mal richtig Brennt und die Feuerwehr mitm Löschwasserschlauch reinhält dann schwimmt hier eh die ganze Hütte, egal ob der Server und Backup nu im gleichen Raum oder in getrennten is. Wenn die Fische fröhlich bis unter die Decke schwimmen können glaub ich nich das der Safe noch wasserdicht genug wäre ;)

Ob du die Kamaras in ein VLAN packst oder nicht - das ändert an der Geschwindigkeit erst mal wenig. Du wirst da eben keinen Unterschied haben da dein Switch bei den paar mBit das nicht mal merken sollte. Packst du die in nen anderes VLAN und machst das Routing via Switch wirds auch nich gross schneller oder langsamer. Ggf. hast du dann Probleme mit deiner Aufzeichnungssoftware (je nach Einstellung) - aber selbst das sollte idR nicht auftreten.

Was die Sicherheit angeht macht es bei dem Setup vermutlich auch nicht viel aus. Es ist ein privat-haushalt. Wenn ich das aus deinem Bild richtig sehe ist da z.B. deine Mutter mit drin -> somit sind jetzt keine grossen Angriffe von intern zu erwarten. Damit ist die Frage ob sich ein Management-Netzwerk lohnt oder nicht.

Bei deinem Siri/Alexa-Geraffel ist es dasselbe - die hängen bei mir auch einfach so im Netzwerk drin. Diese Geräte werden eher nicht dein Netzwerk ausspähen wollen, die werden wenn übers Micro was machen. Und da die Internet-Zugang benötigen kannst du auch nicht kontrollieren was die nu vom Micro an Amazon z.B. schicken. Ob es nun dein "Alexa, spiele musik" ist - oder "Alexa, ich plane die Weltuntergangsmaschine, bitte bestelle mir 200 KG Waffenfähiges Plutionium via Amazon Prime". Du kannst die also in nen VLAN hängen oder nicht - es wird nicht viel ändern. Deine Netzwerkfreigaben werden die auch im selben Netz nicht auslesen wollen...

Du kannst also ne menge machen - es ist auch nicht zwingend verkehrt da VLANs zu machen, aber es funktioniert eben damit nicht besser oder schlechter als ohne. Du hast ja Zuhause eher keine Abteilungen die du abtrennen willst. Es ist einfach nicht zu erwarten das deine Mutter den 3D-Drucker mit ner Word-File beschiesst (vermutlich ist der da einfach nicht eingerichtet).

WAS sinn macht: Auf den Dateifreigaben Rechte setzen - damit eben nen Virus/Trjoaner nicht direkt über alle Daten geht. Aber auch da ist ein VLAN völlig egal für -> da deine Mutter vermutlich auch auf den Fileserver speichern kann (bzw. ansonsten einfach kein Benutzer dafür existiert).

Und selbst dein Backup-Server ist einfach eine Frage. Du wirst vermutlich keine Sprinkler-Anlage installiert haben - und da wäre dann zu überlegen wie das Sinn macht. Ich habe z.B. einfach 3 USB-Platten bei denen 2 im Safe liegen. WENN die Bude hier mal komplett abbrennt ist die Frage ob das Backup wirklich mein grösstes Problem ist. Klar ist das nicht optimal den Backup-Server im selben rack zu haben - aber es bringt eben nur was wenn man auch die Umgebung hat. Ich hab z.B. in meiner Bude nicht soviel Platz das ich andere Brandabschnitte hätte o.ä.-> und wenns mal richtig Brennt und die Feuerwehr mitm Löschwasserschlauch reinhält dann schwimmt hier eh die ganze Hütte, egal ob der Server und Backup nu im gleichen Raum oder in getrennten is. Wenn die Fische fröhlich bis unter die Decke schwimmen können glaub ich nich das der Safe noch wasserdicht genug wäre ;)

Hm, ist also in jedem Forum so. Dann würde ich da evtl. mal ne Mustererkennung anwerfen und den Fehler nicht ausschließlich(!) bei Dritten suchen!

Frage und Du bekommst Antworten:

Kostenlose Software zur Netzwerkplanung

Im Prinzip tuts da aber auch Papier oder Powerpoint. Bei so nem Plan - hier im Forum - gehts nciht darum, dass Du möglichst jedes China-Gadget auf "Papier" bannst. Es geht darum das ganze entsprechend zu gruppieren. Das kannst aber im Endeffekt nur Du, weil Du weißt, wer wie häufig wohin greifen muss, ob Du Dich von Deiner Mutter "trennen" möchtest, usw.

Ich habe hier die unterschiedlichen Mieter getrennt und dazu noch Gäste. Mehr will ich nicht. Klar könnte ich innerhalb nochmal Drucker, Mobiles, Wifi-clients, usw. aufteilen ...

ABER

... mit nem eigenen DHCP-Bereich ist es nicht getan, wenn Du "Sicherheit" möchtest. Dann müssen dazwischen - jeweils - Firewalls aktiviert UND administriert werden. Die Geräte müssen vLAN übergreifend für z.B. Airplay "announced" werden und dann zusätzlich die entsprechenden Ports geöffnet.

Als nächstes die Frage, wie die Geräte in die vLANs kommen:

per Port bzw. eigener SSID oder automatisch auf Grund Login und/oder MAC-Adresse ...

Für die Umsetzung kannste Dich z.B. bei @aqui umsehen. Hier gibts aber jede Woche solche Fragen und Du kannst Dich mit der Forensuche konkret heranarbeiten:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Es geht nicht darum, dass das Forum Dir Dein "Idealsetup" hinklatscht, nur weil Du bei der HW mal ins obere Regal gegriffen hast

Ein Tipp vorab: Fange erstmal mit - wenigen - vLANs an. Aufteilen kann man immer noch weiter. Aber Du bekommst nen Gefühl, wo ggfs. Hemmschuhe stecken.

Frage und Du bekommst Antworten:

Programm zum Zeichnen:

Netzwerkplan u. Kabelbelegung zeichnen?Kostenlose Software zur Netzwerkplanung

Im Prinzip tuts da aber auch Papier oder Powerpoint. Bei so nem Plan - hier im Forum - gehts nciht darum, dass Du möglichst jedes China-Gadget auf "Papier" bannst. Es geht darum das ganze entsprechend zu gruppieren. Das kannst aber im Endeffekt nur Du, weil Du weißt, wer wie häufig wohin greifen muss, ob Du Dich von Deiner Mutter "trennen" möchtest, usw.

Ich habe hier die unterschiedlichen Mieter getrennt und dazu noch Gäste. Mehr will ich nicht. Klar könnte ich innerhalb nochmal Drucker, Mobiles, Wifi-clients, usw. aufteilen ...

ABER

... mit nem eigenen DHCP-Bereich ist es nicht getan, wenn Du "Sicherheit" möchtest. Dann müssen dazwischen - jeweils - Firewalls aktiviert UND administriert werden. Die Geräte müssen vLAN übergreifend für z.B. Airplay "announced" werden und dann zusätzlich die entsprechenden Ports geöffnet.

Als nächstes die Frage, wie die Geräte in die vLANs kommen:

per Port bzw. eigener SSID oder automatisch auf Grund Login und/oder MAC-Adresse ...

Für die Umsetzung kannste Dich z.B. bei @aqui umsehen. Hier gibts aber jede Woche solche Fragen und Du kannst Dich mit der Forensuche konkret heranarbeiten:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Es geht nicht darum, dass das Forum Dir Dein "Idealsetup" hinklatscht, nur weil Du bei der HW mal ins obere Regal gegriffen hast

Ein Tipp vorab: Fange erstmal mit - wenigen - vLANs an. Aufteilen kann man immer noch weiter. Aber Du bekommst nen Gefühl, wo ggfs. Hemmschuhe stecken.

Erstmal: JEDER Port von aussen nach innen ist erst mal schlecht - und grad sowas wie nextcloud usw. weil du natürlich HOFFST das da keiner nen exploit hat der das login umgeht und plötzlich ohne anmeldung bei dir im system hängt... Auch für bekannte würde ich einfach nen VPN aufmachen und die ggf. in der Firewall dann auf den server mit der cloud limitieren...

Ein Virus ist generell erst mal immer völlig harmlos. Ob der nu bei dir auf der cloud liegt oder nicht -> da macht der gar nix. Wenn du natürlich die Datei in welcher Form auch immer öffnest (oder die eben in welcher form auch immer von deinem Cloud-System ausgeführt wird) wirds blöd. Und dann hat das ding natürlich alles im Netz erstmal sichtbar. Da würden aber auch VLANs nicht helfen wenn die einfach nur stumpf geroutet werden.

Wie soll der denn im Account des Benutzers bleiben? Wenn du bei einem anderem Benutzer z.B. eine geteilte Datei ausführst wird die mit DEINEN Berechtigungen ausgeführt. Deshalb (u.a.!) arbeitet man ja auch lokal nicht immer mit Admin-Rechten sondern mit geringeren Rechten. Wenn da doch mal was versehentlich ausgeführt wird is es nicht so kritisch als wenn man gleich Admin für alles ist...

Ein Virus ist generell erst mal immer völlig harmlos. Ob der nu bei dir auf der cloud liegt oder nicht -> da macht der gar nix. Wenn du natürlich die Datei in welcher Form auch immer öffnest (oder die eben in welcher form auch immer von deinem Cloud-System ausgeführt wird) wirds blöd. Und dann hat das ding natürlich alles im Netz erstmal sichtbar. Da würden aber auch VLANs nicht helfen wenn die einfach nur stumpf geroutet werden.

Wie soll der denn im Account des Benutzers bleiben? Wenn du bei einem anderem Benutzer z.B. eine geteilte Datei ausführst wird die mit DEINEN Berechtigungen ausgeführt. Deshalb (u.a.!) arbeitet man ja auch lokal nicht immer mit Admin-Rechten sondern mit geringeren Rechten. Wenn da doch mal was versehentlich ausgeführt wird is es nicht so kritisch als wenn man gleich Admin für alles ist...

moin,

wenn du der meinung bist, dass bestimmte netzwerkgeräte wie pv-anlage, tv, heizung und iot nicht im gesamten netzwerk zugriff haben sollten (siehe mal hier Heimnetzwerkoptimierung mit HPE1920S so machbar?), dann wären vlan-segmentierung und firewall/L3-routing dein thema. von der performance her macht das wohl bis auf den mulicast-broadcast wohl eher nix

wenn du der meinung bist, dass bestimmte netzwerkgeräte wie pv-anlage, tv, heizung und iot nicht im gesamten netzwerk zugriff haben sollten (siehe mal hier Heimnetzwerkoptimierung mit HPE1920S so machbar?), dann wären vlan-segmentierung und firewall/L3-routing dein thema. von der performance her macht das wohl bis auf den mulicast-broadcast wohl eher nix

Wenn es das denn nun war bitte dann auch deinen Thread hier als erledigt schliessen!