Verständnisfrage DMZ

Guten Morgen,

ich habe schon immer eine Verständnisfrage in Bezug mit einer DMZ.

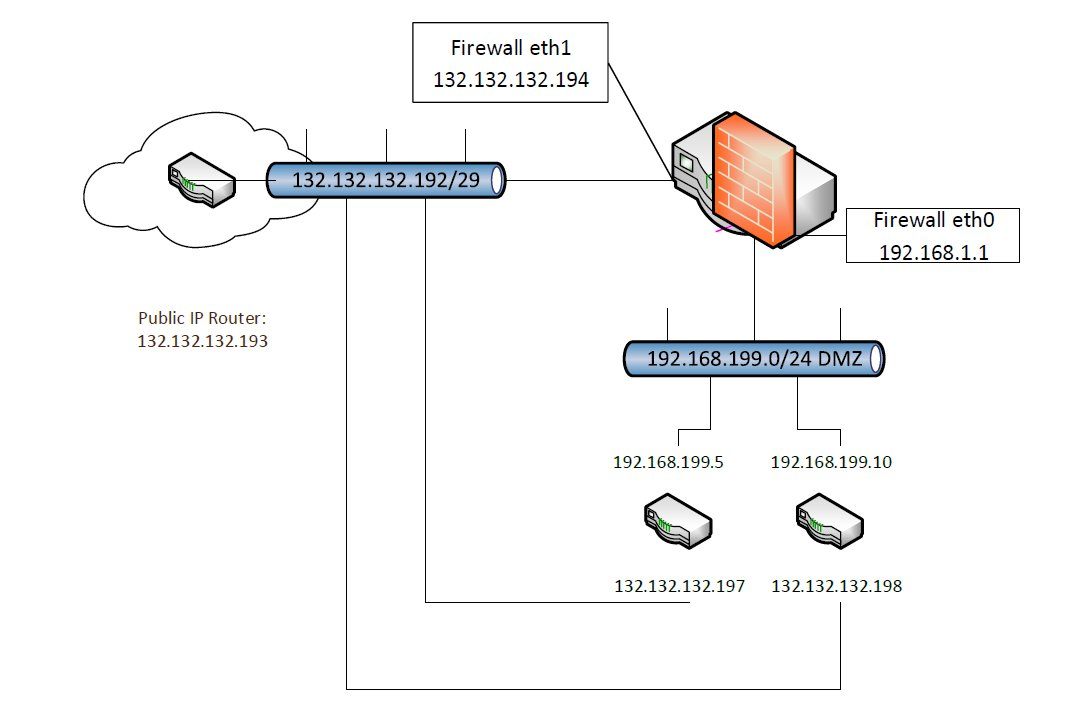

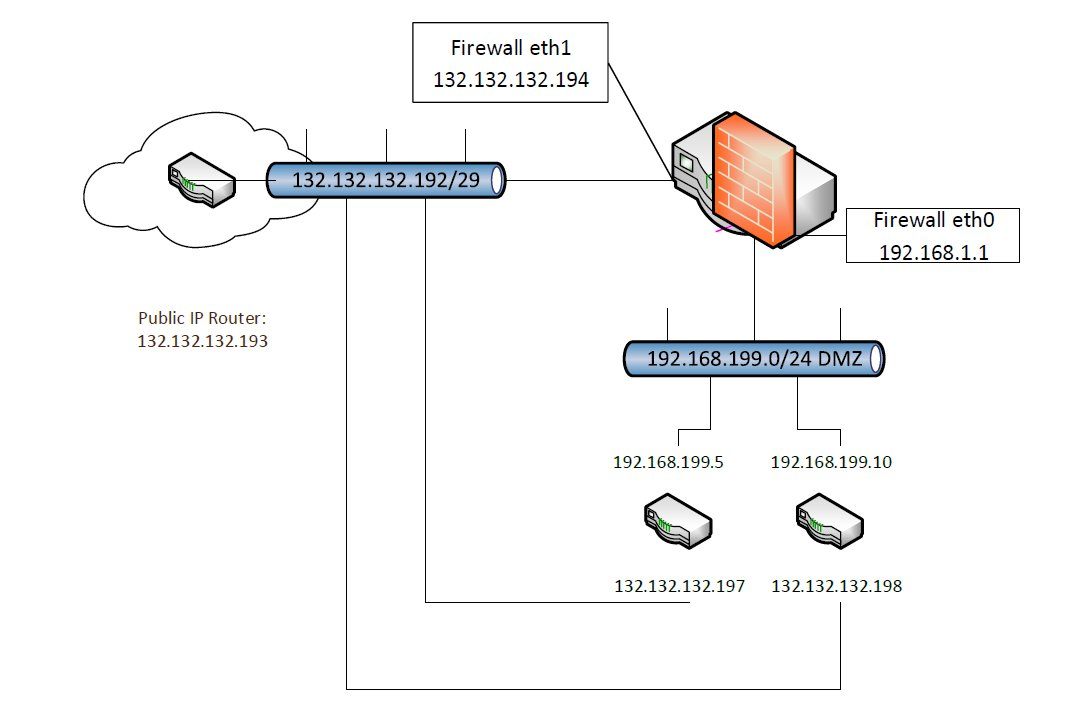

Im Anhangsbild ist zum Beispiel unsere kleine DMZ gezeichnet. Wir besitzen eine /29 Range und den dazugehörigen Router der Anbieterfirma. Jetzt hat unsere Firewall jeweils ein Bein in der DMZ und an dem Router der Public Range. Das selbe haben die Geräte (.197 und .198) auch.

Jetzt kommt meine Verständnisfrage. Wie kann man oder kann man jetzt überhaupt noch die Zugriffe von außen über die Public IP auf die Geräte mit der Firewall beschränken? Und warum benötigt dann die Firewall an sich selber auch noch eine Adresse in der Public Range? Eigentlich stehen ja jetzt die Geräte mit einem Bein direkt ohne Schutz im WAN. Vielleicht könnt ihr mir helfen bzw. meine Theorie bestätigen.

Dass unser Konstrukt vielleicht nicht das Beste ist weiß ich auch. Theoretisch würde man ja noch eine Firewall dazu nehmen.

Mfg

maddig

ich habe schon immer eine Verständnisfrage in Bezug mit einer DMZ.

Im Anhangsbild ist zum Beispiel unsere kleine DMZ gezeichnet. Wir besitzen eine /29 Range und den dazugehörigen Router der Anbieterfirma. Jetzt hat unsere Firewall jeweils ein Bein in der DMZ und an dem Router der Public Range. Das selbe haben die Geräte (.197 und .198) auch.

Jetzt kommt meine Verständnisfrage. Wie kann man oder kann man jetzt überhaupt noch die Zugriffe von außen über die Public IP auf die Geräte mit der Firewall beschränken? Und warum benötigt dann die Firewall an sich selber auch noch eine Adresse in der Public Range? Eigentlich stehen ja jetzt die Geräte mit einem Bein direkt ohne Schutz im WAN. Vielleicht könnt ihr mir helfen bzw. meine Theorie bestätigen.

Dass unser Konstrukt vielleicht nicht das Beste ist weiß ich auch. Theoretisch würde man ja noch eine Firewall dazu nehmen.

Mfg

maddig

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 345179

Url: https://administrator.de/forum/verstaendnisfrage-dmz-345179.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

11 Kommentare

Neuester Kommentar

Zitat von @emeriks:

Eine zweistufige Firewall, welche mit zwei unabhängigen Geräten realisiert wird, ist im DMZ-Szenario immer die bessere Wahl.

Eine zweistufige Firewall, welche mit zwei unabhängigen Geräten realisiert wird, ist im DMZ-Szenario immer die bessere Wahl.

es geht auch eine einzelne Firewall, die mehrere LANs dahinter hat und einen davon zu DMZ macht. Die IP-Adressen werden 1:1 auf die Geräte in der DMZ genattet.

Standardvorgehen.

lks

PS: Man kann natürlich dafür auch zwei einzelen Firewalls nehmen.

Das DMZ Design ist falsch oder total kontraproduktiv wie oben schon gesagt. Dadurch das die Geräte in der DMZ eine NIC direkt im Internet exponiert haben ist die DMZ keine mehr und eigentlich vollkommen obsolet, denn die Firewall kann ja so den Zugriff auf die öffentlichen IPs der Endgeräte unmöglich mehr kontrollieren. Das sieht man eigentlich auch als Firewall Laie sofort.

Das /29er Subnetz sollte selber die DMZ sein oder aber wenn das ncht möglich ist sollte dann die Firewall mehrere Alias IPs haben aus der /29er Range die diese öffentliche IP transparent mit NAT auf die interne RFC 1918 IP der verwendeten DMZ umsetzt.

So wäre es eine DMZ die den Namen auch verdient. Das obige ist eher ein Basteldesign damit jemand denkt er kann ruhig schlafen, was er aber definitiv nicht kann.

Das /29er Subnetz sollte selber die DMZ sein oder aber wenn das ncht möglich ist sollte dann die Firewall mehrere Alias IPs haben aus der /29er Range die diese öffentliche IP transparent mit NAT auf die interne RFC 1918 IP der verwendeten DMZ umsetzt.

So wäre es eine DMZ die den Namen auch verdient. Das obige ist eher ein Basteldesign damit jemand denkt er kann ruhig schlafen, was er aber definitiv nicht kann.

Hi,

VPN Gateways will / kann man häufig nicht in ein "einfaches" Netzwerksegment mit NAT stellen.

CH

Die zwei Geräte sind zwar zwei ATA´s die als VPN Gateway benutzt werden ( haben also eine eigene Firewall ) aber das Design ist trz so falsch.

Das Design muß nicht falsch sein, ich sehe hier den Fehler im Begriff DMZ.VPN Gateways will / kann man häufig nicht in ein "einfaches" Netzwerksegment mit NAT stellen.

CH

Hallo,

die Zone zwischen den beiden Geräten ist die DMZ, und von daher braucht man dort kein "Bein drinnen" zu haben, denn aus dem

netz hinter der Firewall kann man voll und ganz auf die gesamte DMZ zugreifen. nur eben aus der DMZ nicht ohne weiteres auf

die hinter der Firewall liegende "sichere Zone" das LAN.

Gruß

Dobby

die Zone zwischen den beiden Geräten ist die DMZ, und von daher braucht man dort kein "Bein drinnen" zu haben, denn aus dem

netz hinter der Firewall kann man voll und ganz auf die gesamte DMZ zugreifen. nur eben aus der DMZ nicht ohne weiteres auf

die hinter der Firewall liegende "sichere Zone" das LAN.

Gruß

Dobby

Zitat von @108012:

die Zone zwischen den beiden Geräten ist die DMZ,

die Zone zwischen den beiden Geräten ist die DMZ,

Diese Zone würde ich nciht als DMZ bezeichnen sondern als "Internet" oder höchstens als Transferzone, denn da hat man als Admin keine kontrolle über den Datenverkehr von dort zum Intermet. Die hat nur der Provider. eine DMZ ist üblicherweise hinter der ersten Firewall oder dem Router unter eigener Kontrolle.

Man könnte sie natürlichauch als weitere (vorgelagerte) DMZ betrachten.

lks