Virtuelle Maschinen im Netzwerk auffinden

Hallo,

gibt es ein Tool, wo ich im Netzwerk sehen kann, ob ein Client eine physikalische Maschine oder eine virtuelle Maschine ist?

gibt es ein Tool, wo ich im Netzwerk sehen kann, ob ein Client eine physikalische Maschine oder eine virtuelle Maschine ist?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 325861

Url: https://administrator.de/forum/virtuelle-maschinen-im-netzwerk-auffinden-325861.html

Ausgedruckt am: 17.07.2025 um 19:07 Uhr

10 Kommentare

Neuester Kommentar

Moin,

welcher Hypervisor und verwendet ihr einen WSUS?

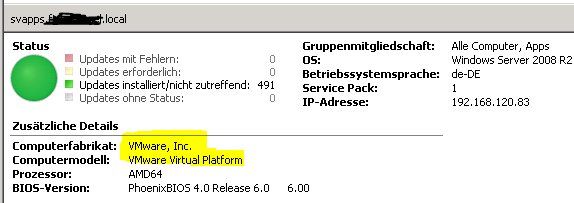

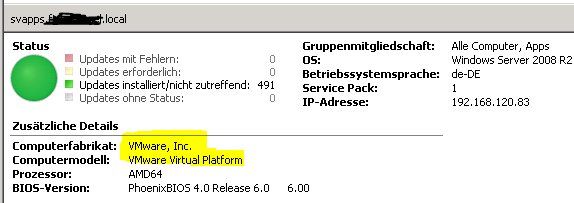

Der WSUS zeigt es nämlich an:

Oder noch besser: auf dem Hypervisor selbst nachschauen ;)

Oder willst du herausfinden, ob/ welche VMs virtualisiert auf einem Client-PC/ Laptop laufen?

ansonsten via MAC des virtuellen Clients, speziell die ersten 3 Blöcke

Gruß

em-pie

welcher Hypervisor und verwendet ihr einen WSUS?

Der WSUS zeigt es nämlich an:

Oder noch besser: auf dem Hypervisor selbst nachschauen ;)

Oder willst du herausfinden, ob/ welche VMs virtualisiert auf einem Client-PC/ Laptop laufen?

ansonsten via MAC des virtuellen Clients, speziell die ersten 3 Blöcke

Gruß

em-pie

Virtuelle Maschinen haben eine eindeutige Mac Adresse mit einer eindeutigen Verndor ID. Anhand der Vendor ID kannst du sie dann identifizieren.

Schwer wird das wenn du den virtuellen Maschinen selber Mac Adressen zuweist und nicht die dynmaisch generierten des Hypervisor Herstellers nimmst.

Sollten die sich dann mit anderen zugewiesenen Herstellern überschneiden hast du natürlich Pech.

Aber sonst ist der Weg der sicherste das rauszubekommen.

An die Mac Adressen kommst du wenn du ganz einfach per CLI oder per SNMP die Mac Adresstabelle des Switches ausliest.

Schwer wird das wenn du den virtuellen Maschinen selber Mac Adressen zuweist und nicht die dynmaisch generierten des Hypervisor Herstellers nimmst.

Sollten die sich dann mit anderen zugewiesenen Herstellern überschneiden hast du natürlich Pech.

Aber sonst ist der Weg der sicherste das rauszubekommen.

An die Mac Adressen kommst du wenn du ganz einfach per CLI oder per SNMP die Mac Adresstabelle des Switches ausliest.

So denn:

sind die VMs dann alle irgendwie im Netz sichtbar?

sind die VMs dann alle irgendwie im Netz sichtbar?

- Wenn ja: wie bereits mehrfach genannt über die MAC-Adressen, speziell die ersten 3 Blöcke/ Octets. Wie: z.B. über irgendwelche Switche und deren MAC-Tables

- Wenn Nein: Könntest du die physischen Disks nach vmdk-Dateien durchsuchen (lassen). Beim Starten eine kleine batch, die dir die relevanten Daten in eine Textfile schreibt und du dir die Datei dann abholst/ wegschreibst: "z.B. hier beschrieben". Anders wüsste ich es aus dem Stehgreif nicht, vorallem, wenn die VM gerade heruntergefahren ist...

Moin,

wie die Kollegen schon sagten geben i.d.R. die Mac-Adressen einen Hinweis darauf, ob es virtuelle oder reale Maschinen sind. Allerdings muß man beachten daß man bei einer virteullen Maschine noch einfacher als auf realen Maschinen diese ändern kann. Daher ist das zwar eine hinreichenden, aber nicht notwendige Bedingung.

Wenn Du sichergehen willst, muß Du ggf noch die maschine selbst abfragen, z.B. das flag hypervisor in /proc/cpuinfo.

lks

wie die Kollegen schon sagten geben i.d.R. die Mac-Adressen einen Hinweis darauf, ob es virtuelle oder reale Maschinen sind. Allerdings muß man beachten daß man bei einer virteullen Maschine noch einfacher als auf realen Maschinen diese ändern kann. Daher ist das zwar eine hinreichenden, aber nicht notwendige Bedingung.

Wenn Du sichergehen willst, muß Du ggf noch die maschine selbst abfragen, z.B. das flag hypervisor in /proc/cpuinfo.

lks

Zitat von @honeybee:

Es geht um die Identifizierung von virtuellen Maschinen von anderen Mitarbeitern, nicht auf dem Hypervisor-Server. Es handelt sich um VMware.

Es geht um die Identifizierung von virtuellen Maschinen von anderen Mitarbeitern, nicht auf dem Hypervisor-Server. Es handelt sich um VMware.

Warum? Sind die Maschinen unerlaubt im Netz? Dann solltet Ihr Eure Infrastruktur überdenken. Ansonsten was für einen Unterschied macht es, ob das "echte" oder virtuelle Maschinen sind?

lks

Hallo,

so umschrieben darf. Denn dann kann entweder jeder bei Euch auf den PCs oder WSs Software installieren oder aber jemand hat einen USB

Stick an einem PC zum laufen bekommen und das ist ebenso wenig gut wie sicher. Alternativ kann man auch mittels eines RaspBerry PI´s

einen kleinen Server im Netz bekannt machen und dann wird es schwieriger für Euch den zu finden.

Ich würde auch nicht anfragen wollen wie man den findet, sondern wie man so etwas generell unterbindet!

- IDS/IPS Host und Netz basierend

- Per GPO die USB Ports besser kontrollieren

- LDAP Rolle (interne, Kabel gebunden)

- Radius Rolle (intern, Kabel los)

- Captive Portal für WLAN Gäste aufsetzen und dann dort mittels

- Switche die multi-RadiusAuth. können (damit man nicht heimlich einen 5 Port Switch und einen RAPI anschließen kann) (am PC LAN Port)

Einen Mac Scanner laufen lassen und alles mit protokollieren, eventuell via Script steuern oder eben WireShark anschmeißen und vorher

mit dem Betriebsrat darüber reden, denn der muss so etwas absegnen. Ist ja schließlich ein Sicherheitsrisiko für das Firmennetz.

ColaSoft MacScanner Pro oder Free sollten hier aber auch schnell helfen können.

Damit kann man auch schnell mit ermitteln wer da sein Unwesen treibt.

IP Adresse | Mac Adresse | Hostname | Hersteller

Gruß

Dobby

Es geht um die Identifizierung von virtuellen Maschinen von anderen Mitarbeitern, nicht auf dem Hypervisor-Server. Es handelt sich um VMware.

Also Du willst den versteckten "Donky Kong" Server in Eurem Netz finden, oder? Dann habt Ihr aber ganz andere Probleme wenn ich das einmalso umschrieben darf. Denn dann kann entweder jeder bei Euch auf den PCs oder WSs Software installieren oder aber jemand hat einen USB

Stick an einem PC zum laufen bekommen und das ist ebenso wenig gut wie sicher. Alternativ kann man auch mittels eines RaspBerry PI´s

einen kleinen Server im Netz bekannt machen und dann wird es schwieriger für Euch den zu finden.

Ich würde auch nicht anfragen wollen wie man den findet, sondern wie man so etwas generell unterbindet!

- IDS/IPS Host und Netz basierend

- Per GPO die USB Ports besser kontrollieren

- LDAP Rolle (interne, Kabel gebunden)

- Radius Rolle (intern, Kabel los)

- Captive Portal für WLAN Gäste aufsetzen und dann dort mittels

- Switche die multi-RadiusAuth. können (damit man nicht heimlich einen 5 Port Switch und einen RAPI anschließen kann) (am PC LAN Port)

Einen Mac Scanner laufen lassen und alles mit protokollieren, eventuell via Script steuern oder eben WireShark anschmeißen und vorher

mit dem Betriebsrat darüber reden, denn der muss so etwas absegnen. Ist ja schließlich ein Sicherheitsrisiko für das Firmennetz.

ColaSoft MacScanner Pro oder Free sollten hier aber auch schnell helfen können.

Damit kann man auch schnell mit ermitteln wer da sein Unwesen treibt.

IP Adresse | Mac Adresse | Hostname | Hersteller

Gruß

Dobby