VLAN Config

Guten Abend,

habe ein kleines Problem und stecke irgendwie fest; ich hoffe auf die Kraft der Schwarmintelligenz.

Folgende Sachlage: Ich sitze vor handelsüblichen 4 DSL Routern, welche auf 16 unterschiedliche Endgeräte verteilt werden sollen. Zur Lastverteilung sollen jeweils 4 Endgeräte auf 1 Router, über den in‘s Internet.

Der Cloud / das Ziel: jedes Endgerät soll nur mit sich und dem Router kommunizieren können, nicht mit den anderen 3 Endgeräten am Router. Ich habe also einen Switch mit VLAN Support daneben gesetzt. Ziel ist, dass der Uplink zum DSL in 4 VLANs und jeder Port mit einem Endegerät in je einem VLAN ist. Also VLAN01 besteht aus DSL und Gerät1, VLAN02 DSL und Gerät2, etc. Hierbei baut jeder Router ein eigenes IP-Subnet auf und es gibt DHCP.

Leider verzweifle ich an der Tagging-Config. Entweder gibt es keinen Traffic, DSL Port Untagged, oder zu viel.

Ist das, was ich hier versuche umzusetzen überhaupt machbar? wenn ja, wo ist mein Denkfehler? Wenn nicht: gibt es Vorschläge?

Dankeschön für Input!

habe ein kleines Problem und stecke irgendwie fest; ich hoffe auf die Kraft der Schwarmintelligenz.

Folgende Sachlage: Ich sitze vor handelsüblichen 4 DSL Routern, welche auf 16 unterschiedliche Endgeräte verteilt werden sollen. Zur Lastverteilung sollen jeweils 4 Endgeräte auf 1 Router, über den in‘s Internet.

Der Cloud / das Ziel: jedes Endgerät soll nur mit sich und dem Router kommunizieren können, nicht mit den anderen 3 Endgeräten am Router. Ich habe also einen Switch mit VLAN Support daneben gesetzt. Ziel ist, dass der Uplink zum DSL in 4 VLANs und jeder Port mit einem Endegerät in je einem VLAN ist. Also VLAN01 besteht aus DSL und Gerät1, VLAN02 DSL und Gerät2, etc. Hierbei baut jeder Router ein eigenes IP-Subnet auf und es gibt DHCP.

Leider verzweifle ich an der Tagging-Config. Entweder gibt es keinen Traffic, DSL Port Untagged, oder zu viel.

Ist das, was ich hier versuche umzusetzen überhaupt machbar? wenn ja, wo ist mein Denkfehler? Wenn nicht: gibt es Vorschläge?

Dankeschön für Input!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 645601

Url: https://administrator.de/forum/vlan-config-645601.html

Ausgedruckt am: 02.08.2025 um 01:08 Uhr

16 Kommentare

Neuester Kommentar

Moin,

in deiner Konstellation musst du dich gar nicht mit Tagging befassen.

1) VLAN 10 -> Switchport 1-5 untagged

2) VLAN 20 -> Switchport 6-10 untagged

3) VLAN 30 -> Switchport 11-15 untagged

4) VLAN 40 -> Switchport 16-20 untagged

Den jeweils ersten Port des VLANs nimmst du für die jeweiligen DSL-Router und auf die jeweils restlichen Ports teilst du die Endgeräte auf.

VG

in deiner Konstellation musst du dich gar nicht mit Tagging befassen.

1) VLAN 10 -> Switchport 1-5 untagged

2) VLAN 20 -> Switchport 6-10 untagged

3) VLAN 30 -> Switchport 11-15 untagged

4) VLAN 40 -> Switchport 16-20 untagged

Den jeweils ersten Port des VLANs nimmst du für die jeweiligen DSL-Router und auf die jeweils restlichen Ports teilst du die Endgeräte auf.

VG

Der Cloud / das Ziel: jedes Endgerät soll nur mit sich und dem Router kommunizieren können, nicht mit den anderen 3 Endgeräten am Router.

Zitat von @chgorges:

in deiner Konstellation musst du dich gar nicht mit Tagging befassen.

1) VLAN 10 -> Switchport 1-5 untagged

2) VLAN 20 -> Switchport 6-10 untagged

3) VLAN 30 -> Switchport 11-15 untagged

4) VLAN 40 -> Switchport 16-20 untagged

Den jeweils ersten Port des VLANs nimmst du für die jeweiligen DSL-Router und auf die jeweils restlichen Ports teilst du die Endgeräte auf.

in deiner Konstellation musst du dich gar nicht mit Tagging befassen.

1) VLAN 10 -> Switchport 1-5 untagged

2) VLAN 20 -> Switchport 6-10 untagged

3) VLAN 30 -> Switchport 11-15 untagged

4) VLAN 40 -> Switchport 16-20 untagged

Den jeweils ersten Port des VLANs nimmst du für die jeweiligen DSL-Router und auf die jeweils restlichen Ports teilst du die Endgeräte auf.

Moin,

aber wenn der TO das so macht, können die Endgeräte an einem Router ja trotzdem untereinander kommunizieren und das soll ja gerade nicht möglich sein. Hier müsste man schon mit private VLAN oder Port Isolation arbeiten, sofern der bisher unbekannte Switch das überhaupt kann...

VG

Zitat von @BirdyB:

Moin,

aber wenn der TO das so macht, können die Endgeräte an einem Router ja trotzdem untereinander kommunizieren und das soll ja gerade nicht möglich sein. Hier müsste man schon mit private VLAN oder Port Isolation arbeiten, sofern der bisher unbekannte Switch das überhaupt kann...

VG

Der Cloud / das Ziel: jedes Endgerät soll nur mit sich und dem Router kommunizieren können, nicht mit den anderen 3 Endgeräten am Router.

Zitat von @chgorges:

in deiner Konstellation musst du dich gar nicht mit Tagging befassen.

1) VLAN 10 -> Switchport 1-5 untagged

2) VLAN 20 -> Switchport 6-10 untagged

3) VLAN 30 -> Switchport 11-15 untagged

4) VLAN 40 -> Switchport 16-20 untagged

Den jeweils ersten Port des VLANs nimmst du für die jeweiligen DSL-Router und auf die jeweils restlichen Ports teilst du die Endgeräte auf.

in deiner Konstellation musst du dich gar nicht mit Tagging befassen.

1) VLAN 10 -> Switchport 1-5 untagged

2) VLAN 20 -> Switchport 6-10 untagged

3) VLAN 30 -> Switchport 11-15 untagged

4) VLAN 40 -> Switchport 16-20 untagged

Den jeweils ersten Port des VLANs nimmst du für die jeweiligen DSL-Router und auf die jeweils restlichen Ports teilst du die Endgeräte auf.

Moin,

aber wenn der TO das so macht, können die Endgeräte an einem Router ja trotzdem untereinander kommunizieren und das soll ja gerade nicht möglich sein. Hier müsste man schon mit private VLAN oder Port Isolation arbeiten, sofern der bisher unbekannte Switch das überhaupt kann...

VG

Ne, das klappt doch solange sich in jedem VLan nur ein Router befindet.

Zitat von @Spirit-of-Eli:

Ne, das klappt doch solange sich in jedem VLan nur ein Router befindet.

Nö, tut es nicht. In jedem VLAN befindet sich EIN Router und VIER Endgeräte und jedes Endgerät soll nur mit dem Router sprechen und mit nix anderem. Hat der TO doch genau so beschrieben. Bitte lies mal genau die Anfrage...Zitat von @BirdyB:

Moin,

aber wenn der TO das so macht, können die Endgeräte an einem Router ja trotzdem untereinander kommunizieren und das soll ja gerade nicht möglich sein. Hier müsste man schon mit private VLAN oder Port Isolation arbeiten, sofern der bisher unbekannte Switch das überhaupt kann...

VG

Der Cloud / das Ziel: jedes Endgerät soll nur mit sich und dem Router kommunizieren können, nicht mit den anderen 3 Endgeräten am Router.

Zitat von @chgorges:

in deiner Konstellation musst du dich gar nicht mit Tagging befassen.

1) VLAN 10 -> Switchport 1-5 untagged

2) VLAN 20 -> Switchport 6-10 untagged

3) VLAN 30 -> Switchport 11-15 untagged

4) VLAN 40 -> Switchport 16-20 untagged

Den jeweils ersten Port des VLANs nimmst du für die jeweiligen DSL-Router und auf die jeweils restlichen Ports teilst du die Endgeräte auf.

in deiner Konstellation musst du dich gar nicht mit Tagging befassen.

1) VLAN 10 -> Switchport 1-5 untagged

2) VLAN 20 -> Switchport 6-10 untagged

3) VLAN 30 -> Switchport 11-15 untagged

4) VLAN 40 -> Switchport 16-20 untagged

Den jeweils ersten Port des VLANs nimmst du für die jeweiligen DSL-Router und auf die jeweils restlichen Ports teilst du die Endgeräte auf.

Moin,

aber wenn der TO das so macht, können die Endgeräte an einem Router ja trotzdem untereinander kommunizieren und das soll ja gerade nicht möglich sein. Hier müsste man schon mit private VLAN oder Port Isolation arbeiten, sofern der bisher unbekannte Switch das überhaupt kann...

VG

Ne, das klappt doch solange sich in jedem VLan nur ein Router befindet.

Moin,

@BirdyB hat hier recht: mit vier einfachen VLANS wird das nichts.

@to

was du brauchst, ist Policy-Based Routing mit einem zentralen Router, sowie 5 VLANs:

Gruß

em-pie

@BirdyB hat hier recht: mit vier einfachen VLANS wird das nichts.

@to

was du brauchst, ist Policy-Based Routing mit einem zentralen Router, sowie 5 VLANs:

- VLAN10: alle Router/ Modems

- VLAN20, 30, 40, 50: je vier Geräte. Wichtig hierbei: die VLANs müssen als Gast oder Isolation definiert sein. Nur dann können die mit dem zentralen Router, nicht aber links und rechts, sprechen.

- über ACLs/ Firewall-Regeln wird dann verboten, dass die VLANs 20-50 miteinander sprechen dürfen.

Gruß

em-pie

Ist das, was ich hier versuche umzusetzen überhaupt machbar?

Ja, das ist problemlos umzusetzen. Allerdings machst du es dir vermutlich aus fachkundlicher Unkenntniss im Netzwerk Bereich viel zu schwer mit der Umsetzung.Du solltest da nicht so ein Gefrickel mit Einzel VLANs nutzen sondern dich einmal zum Thema Private VLAN (PVLAN) oder Isolated VLAN schlau machen.

Das ist genau die Funktion die du für deine gewünsachte Funktion benötigst !!

PVLANs unterbinden die gegenseitige Port Connectivity (ARP Blocking) und erlauben dies nur mit einem Uplink Port (Promiscous Port) wo der Router angeschlossen ist.

Du setzt am Switch also schlicht und einfach nur 4 PVLANs auf, packst da jeweils deine Clients und am Promiscous Port jeweils den Router dran und fertig ist der Lack. Eine Sache von 5 Minuten und du bis mit diesem banalen Switch Setup durch !

Zitat von @em-pie:

Moin,

@BirdyB hat hier recht: mit vier einfachen VLANS wird das nichts.

@to

was du brauchst, ist Policy-Based Routing mit einem zentralen Router, sowie 5 VLANs:

Gruß

em-pie

Moin,

@BirdyB hat hier recht: mit vier einfachen VLANS wird das nichts.

@to

was du brauchst, ist Policy-Based Routing mit einem zentralen Router, sowie 5 VLANs:

- VLAN10: alle Router/ Modems

- VLAN20, 30, 40, 50: je vier Geräte. Wichtig hierbei: die VLANs müssen als Gast oder Isolation definiert sein. Nur dann können die mit dem zentralen Router, nicht aber links und rechts, sprechen.

- über ACLs/ Firewall-Regeln wird dann verboten, dass die VLANs 20-50 miteinander sprechen dürfen.

Gruß

em-pie

Son Quark, was willst du hier mit PBR?

So, wie ich es geschrieben habe, ist es das gleiche, wie wenn man sich 4 5Port-Gammelswitche kauft und es auf physikalischer statt virtueller Ebene trennt.

Der TO hat aber explizit geschrieben das er keine direkte Kommunikation der Clients untereinander wünscht !! (Zitat): "Der Cloud / das Ziel: jedes Endgerät soll nur mit sich und dem Router kommunizieren können"

Zwar hat der TO hier einen sprachlichen Fauxpas begangen und die Cloud mit "Clou" verwechselt was aber wohl eher ein freudscher Versprecher ist ?!

Diese Client Isolation wohl zu Recht damit diese Clients sich untereinander nicht hacken oder beschnüffreln können.

Es soll lediglich rein nur die Kommiunikation mit dem Router ins Internet möglich sein und nicht untereinander wenn man den TO also richtig versteht.

Das ist mit deinem (und auch seinem) Setup von klassischen VLANs so nicht möglich, denn die Clients inenrhalb der gleichen VLAN ID "sehen" sich alle untereinander ! Klar, gemeinsame Layer 2 Domain.

Diese Isolations Funktion innerhalb der VLANs die der TO anstrebt entspricht exakt der Private VLAN oder Isolated VLAN Funktion. Kann ja mittlerweile auch jeder bessere VLAN Switch und die HP Gruselgurken des TOs sehr wahschreinlich auch.

Damit ist das Setup dann ein Kinderspiel.

Zwar hat der TO hier einen sprachlichen Fauxpas begangen und die Cloud mit "Clou" verwechselt was aber wohl eher ein freudscher Versprecher ist ?!

Diese Client Isolation wohl zu Recht damit diese Clients sich untereinander nicht hacken oder beschnüffreln können.

Es soll lediglich rein nur die Kommiunikation mit dem Router ins Internet möglich sein und nicht untereinander wenn man den TO also richtig versteht.

Das ist mit deinem (und auch seinem) Setup von klassischen VLANs so nicht möglich, denn die Clients inenrhalb der gleichen VLAN ID "sehen" sich alle untereinander ! Klar, gemeinsame Layer 2 Domain.

Diese Isolations Funktion innerhalb der VLANs die der TO anstrebt entspricht exakt der Private VLAN oder Isolated VLAN Funktion. Kann ja mittlerweile auch jeder bessere VLAN Switch und die HP Gruselgurken des TOs sehr wahschreinlich auch.

Damit ist das Setup dann ein Kinderspiel.

Zitat von @chgorges:

Son Quark, was willst du hier mit PBR?

So, wie ich es geschrieben habe, ist es das gleiche, wie wenn man sich 4 5Port-Gammelswitche kauft und es auf physikalischer statt virtueller Ebene trennt.

Son Quark, was willst du hier mit PBR?

So, wie ich es geschrieben habe, ist es das gleiche, wie wenn man sich 4 5Port-Gammelswitche kauft und es auf physikalischer statt virtueller Ebene trennt.

Und wie verhinderst du hier, dass die vier Clients innerhalb eines VLANs sich gegenseitig erreichen können?

Bei einem billigen 5€-Blödmarkt Switch können sich aber alle Teilnehmer untereinander sehen und erreichen.

Und genau das will der TO ja nicht.

Alternativ könnte man auch ohne PBR arbeiten und stattdessen die ACLs Inbound für jeden Port einzeln definieren.

Am Ende die Frage, was wartungsärmer ist...

Zitat von @em-pie:

Und wie verhinderst du hier, dass die vier Clients innerhalb eines VLANs sich gegenseitig erreichen können?

Zitat von @chgorges:

Son Quark, was willst du hier mit PBR?

So, wie ich es geschrieben habe, ist es das gleiche, wie wenn man sich 4 5Port-Gammelswitche kauft und es auf physikalischer statt virtueller Ebene trennt.

Son Quark, was willst du hier mit PBR?

So, wie ich es geschrieben habe, ist es das gleiche, wie wenn man sich 4 5Port-Gammelswitche kauft und es auf physikalischer statt virtueller Ebene trennt.

Und wie verhinderst du hier, dass die vier Clients innerhalb eines VLANs sich gegenseitig erreichen können?

Entweder im Router, oder auf dem Switch. Bei den alten HP 2620 ist das Stichwort "Protected-Ports" h30434.www3.hp.com/t5/Notebooks-Archive-Read-Only/How-to-configu ...

Zitat von @chgorges:

Entweder im Router, oder auf dem Switch. Bei den alten HP 2620 ist das Stichwort "Protected-Ports" h30434.www3.hp.com/t5/Notebooks-Archive-Read-Only/How-to-configu ...

Zitat von @em-pie:

Und wie verhinderst du hier, dass die vier Clients innerhalb eines VLANs sich gegenseitig erreichen können?

Zitat von @chgorges:

Son Quark, was willst du hier mit PBR?

So, wie ich es geschrieben habe, ist es das gleiche, wie wenn man sich 4 5Port-Gammelswitche kauft und es auf physikalischer statt virtueller Ebene trennt.

Son Quark, was willst du hier mit PBR?

So, wie ich es geschrieben habe, ist es das gleiche, wie wenn man sich 4 5Port-Gammelswitche kauft und es auf physikalischer statt virtueller Ebene trennt.

Und wie verhinderst du hier, dass die vier Clients innerhalb eines VLANs sich gegenseitig erreichen können?

Entweder im Router, oder auf dem Switch. Bei den alten HP 2620 ist das Stichwort "Protected-Ports" h30434.www3.hp.com/t5/Notebooks-Archive-Read-Only/How-to-configu ...

Ahhh.. die Funktion Protecetd Ports war mir unbekannt. Asche auf mein Haupt...

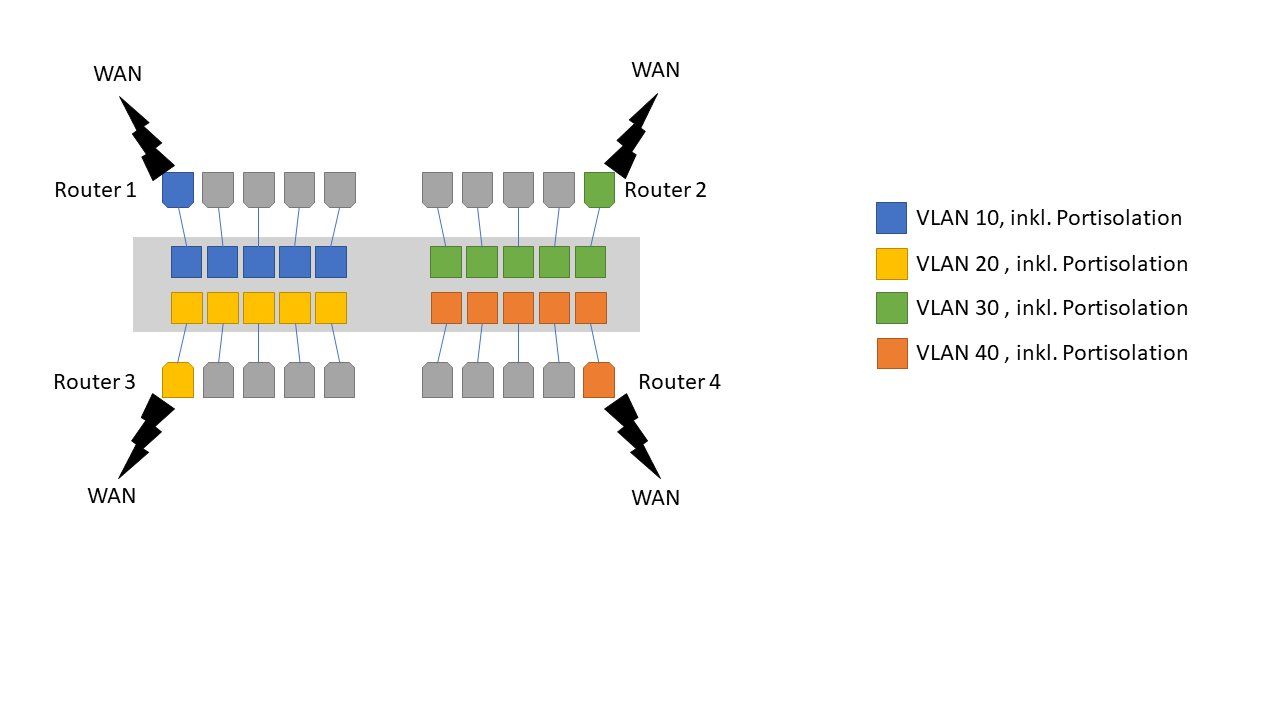

Somit (auch für mich) zum Verständnis, untermalt mit folgender, schlicht gehaltenen Grafik:

Alle Ports werden als "Protected Port" definiert, mit Ausnahme der vier Ports auf den Ecken.

Somit können alle Clients innerhalb ihres VLANs mit den Ports, an denen die für sie zuständigen Router hängen, kommunizieren, aber nicht untereinander.

Wenn dem tatsächlich so ist, dann ist das mit dem PBR tatsächlich sinnbefreit...

Oder bei den Cisco SG Modellen sieht das dann so aus:

cisco.com/c/de_de/support/docs/smb/switches/cisco-small-business ...

cisco.com/c/de_de/support/docs/smb/switches/cisco-small-business ...