VLAN für Gäste WLAN einrichten über FritzBox und Switch

Hi zusammen,

Es geht um das gute alte Wohnzimmer und die ganzen Besucher die ständig in meinem WLAN rumlungern. Die FritzBox bietet zwar bereits einen WLAN Gastzugang, dieser kommt aber nicht in Frage da die Box in meinem 19" Schrank im HWR gefangen ist .

Wo wir gerade dabei sind kurz die Hardware und Aufbau : Ich habe die erwähnte FritzBox 7360 am VDSL Anschluss . Da ich zuhause noch einiges vor habe folgt dahinter ein Zyxel GS1910-24HP (Managed PoE Switch) . Das ganze Haus ist Cat7 Duplex verkabelt .

Nun hab ich in der Küche an der Dose ein Zyxel NWA1100-N installiert , der kann MultiSSID , VLAN und ist eben klein, kompakt, PoE fähig.

Dieser strahlt nun mein eigenes WLAN aus und eben das besagte Gast WLAN. Es ist aber noch keine Trennung bzgl. VLAN erfolgt da der Switch natürlich nicht wenig Funktionen hat und ich durch die ganze nachleserei nun im geistigen Chaos versunken bin.

Ich muss nun irgendwie den über LAN Port 4 nutzbaren Gastzugang an der FritzBox erst durch den Switch schleifen (wegen PoE) und dann über eine gemeinsame Cat Leitung des Kabels zur Küche an den AP. Alles andere wäre ja Verschwendung .

Es müsste doch wie folgt gehen : Ich kann ja nun alle Ports des Switch im MGM VLAN 1 lassen, zwei frei gewählte Ports auf ein zusätzliches VLAN 101 legen (Tagged?) Dort nervt der Switch aber nun mit Ingress filtering,ingress acceptance, egress tagging

. Da scheitert es dann bei mir ?

Am AP eben diese VLANs auch tagged einstellen ,die Kabel an FritzBox und Switch stecken und fertig ? Oder gibt es hier ein IP -Adressenproblem ? Ich arbeite mit dem FB DHCP 192.168.168.xxx und der Gastzugang hat eine ganz andere IP die man nicht verstellen kann.

Ich wäre für ein klärendes Gespräch dankbar

Es geht um das gute alte Wohnzimmer und die ganzen Besucher die ständig in meinem WLAN rumlungern. Die FritzBox bietet zwar bereits einen WLAN Gastzugang, dieser kommt aber nicht in Frage da die Box in meinem 19" Schrank im HWR gefangen ist .

Wo wir gerade dabei sind kurz die Hardware und Aufbau : Ich habe die erwähnte FritzBox 7360 am VDSL Anschluss . Da ich zuhause noch einiges vor habe folgt dahinter ein Zyxel GS1910-24HP (Managed PoE Switch) . Das ganze Haus ist Cat7 Duplex verkabelt .

Nun hab ich in der Küche an der Dose ein Zyxel NWA1100-N installiert , der kann MultiSSID , VLAN und ist eben klein, kompakt, PoE fähig.

Dieser strahlt nun mein eigenes WLAN aus und eben das besagte Gast WLAN. Es ist aber noch keine Trennung bzgl. VLAN erfolgt da der Switch natürlich nicht wenig Funktionen hat und ich durch die ganze nachleserei nun im geistigen Chaos versunken bin.

Ich muss nun irgendwie den über LAN Port 4 nutzbaren Gastzugang an der FritzBox erst durch den Switch schleifen (wegen PoE) und dann über eine gemeinsame Cat Leitung des Kabels zur Küche an den AP. Alles andere wäre ja Verschwendung .

Es müsste doch wie folgt gehen : Ich kann ja nun alle Ports des Switch im MGM VLAN 1 lassen, zwei frei gewählte Ports auf ein zusätzliches VLAN 101 legen (Tagged?) Dort nervt der Switch aber nun mit Ingress filtering,ingress acceptance, egress tagging

. Da scheitert es dann bei mir ?

Am AP eben diese VLANs auch tagged einstellen ,die Kabel an FritzBox und Switch stecken und fertig ? Oder gibt es hier ein IP -Adressenproblem ? Ich arbeite mit dem FB DHCP 192.168.168.xxx und der Gastzugang hat eine ganz andere IP die man nicht verstellen kann.

Ich wäre für ein klärendes Gespräch dankbar

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 352501

Url: https://administrator.de/forum/vlan-fuer-gaeste-wlan-einrichten-ueber-fritzbox-und-switch-352501.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

10 Kommentare

Neuester Kommentar

Hallo,

Was bitteschön ist den ein HWR?

Gruß,

Peter

Was bitteschön ist den ein HWR?

Nun hab ich in der Küche an der Dose ein Zyxel NWA1100-N installiert , der kann MultiSSID , VLAN und ist eben klein, kompakt, PoE fähig.

Nur das deine Fritte gar kein VLAN beherrscht. Somit kannst du nur das GastLAN (Port 4 der Fritte) auch als GastWLAN nutzen wenn du einen Router hast der dir dein LAN und GastWLAN an dein NWA1100-N entsprechend auf einen Port routet. Danach kannst du ja per separatem LAN Kabel dein Port 1-3 der Fritte und dein GastLAN (Port 4) gemeinsam nutzen. Das GastlAN der Fritte gibt dir anderes IP Netz vor. Also Fritte mit 2 Patchkabel an dein Switch, dort mit ein LAN Kabel zu dein NWA1100-N und diesen Port die beiden VLANS zuweisen damit die gesamte Traffic dann über den FrittenPort (Port 4) GastLAN als GastWLAN ausgestrahlt wird. Du musst schauen was dein GS1910-24HP dort kann, ansonsten brauchst du einen Switch der das umsetzen kann.Dieser strahlt nun mein eigenes WLAN aus und eben das besagte Gast WLAN. Es ist aber noch keine Trennung bzgl. VLAN erfolgt

Ist aber zwingend nötig. Da scheitert es dann bei mir ?

Handbuch lesen, und verstehen musst du schon können, oder soll jemand vorbeikommen und es für dich tun? Gruß,

Peter

Moin,

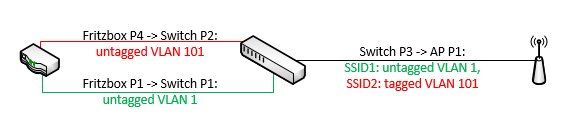

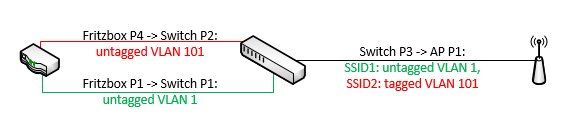

warum nicht einfach so bauen (quasi die visualisierte VErsion von Peters Vorschlag) :

Solange deine Gäste nicht in dein privates LAN geroutet werden müssen (z.B. wegen eines Zugriffs auf die NAS...), durchaus so lösbar. Ansonsten müsstest du noch irgendeinen Router dazwischen setzen, z.B. einen Pi oder Mikrotik o.Ä....

Gruß

em-pie

warum nicht einfach so bauen (quasi die visualisierte VErsion von Peters Vorschlag) :

Solange deine Gäste nicht in dein privates LAN geroutet werden müssen (z.B. wegen eines Zugriffs auf die NAS...), durchaus so lösbar. Ansonsten müsstest du noch irgendeinen Router dazwischen setzen, z.B. einen Pi oder Mikrotik o.Ä....

Gruß

em-pie

Dieses Tutorial beschreibt die Einrichtung von AP und Switch:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wie die Kollegen oben schon richtig schreiben supportet die FB kein VLAN Tagging mit 802.1q. Damit hast du dann keine Chance deine beiden VLANs über einen Draht auf die FritzBox zu bringen wie es üblixh ist und auch das 0.a. Tutorial beschreibt.

Kollege em-pie hat oben dir schon die Lösung präsentiert. Du musst dann leider vorsintflutlich 2 Kabel aus dem Switch zur FB legen. Pro VLAN 1 Kabel und das einmal in den normalen LAN Port und einmal in den Gastnetz Port stecken.

Nicht schön aber es bleibt dir durch den fehlenden VLAN Support bei der FB keine andere Wahl.

Außer natürlich du flashst eine alternative Firmware wie z.B. Freetz auf die FB die das kann.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wie die Kollegen oben schon richtig schreiben supportet die FB kein VLAN Tagging mit 802.1q. Damit hast du dann keine Chance deine beiden VLANs über einen Draht auf die FritzBox zu bringen wie es üblixh ist und auch das 0.a. Tutorial beschreibt.

Kollege em-pie hat oben dir schon die Lösung präsentiert. Du musst dann leider vorsintflutlich 2 Kabel aus dem Switch zur FB legen. Pro VLAN 1 Kabel und das einmal in den normalen LAN Port und einmal in den Gastnetz Port stecken.

Nicht schön aber es bleibt dir durch den fehlenden VLAN Support bei der FB keine andere Wahl.

Außer natürlich du flashst eine alternative Firmware wie z.B. Freetz auf die FB die das kann.

3 separate Theads die man logisch auch in einen einzigen hätte bringen können. Respekt !

Aber egal, warum einfach machen wenn es umständlich auch geht...

Zurück zum eigentlichen Thema:

Den Internet Zugang realisierst du dann mit einem separaten VLAN (z.B. 99) wo die FritzBox angeschlossen ist. Dann benötigtst du auch keine 2 Strippen und Tagging.

Aber VORSICHT bei solchem Design:

Das Gäste VLAN muss ja vollkommen isoliert zum Router geführt werden. Folglich musst du ein Routing ins private LAN / VLAN wasserdicht unterbinden !

Wenn du beide VLAN Segmente Layer 3 seitig auf dem Switch terminierst, dann würde der ja erstmal transparent routen dazwischen

Ohne irgendwelche Filterlisten könnten Gäste so problemlos in dein privates LAN...ein absolutes NoGo.

In so einer L3 Konstellation über den Switch sind also IP Filter- bzw. Accesslisten auf dem L3 Switch absolute Pflicht !!!

Die müssen hier am Gäste VLAN Interface greifen und ein Routing der Gästedaten ins private LAN sicher unterbinden ! Zusätzlich sollten sie Dienste filtern die deine Gäste im Internet aus rechtlichen Gründen nicht nutzen sollten (Filesharing etc.)

Wie man so ein Design mit dem Internet VLAN 99 aufsetzt erklärt dir dieser Thread:

Verständnissproblem Routing mit SG300-28

Dir sollte aber klar sein, das du mit so einem Design auf die Gäste VLAN Funktion der FB dann verzichtest und die Steuerung über den Switch machst.

So oder so ist die Gäste Lösung in der FB eine Lachnummer und für jemand der es kennt einfach zu überwinden.

Besser und rechtssicherer wäre ein Captive Portal mit Einmalpasswörtern gewesen.

Siehe hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

bzw.

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Dann wäre auch die L3 Funktion eigentlich überflüssig. Du hast es sicher gut gemeint bei der Anschaffung aber so richtig Sinn macht die L3 Funktion auf deinem Switch eher nicht...verbranntes Geld

Aber egal, warum einfach machen wenn es umständlich auch geht...

Zurück zum eigentlichen Thema:

Layer 3 Switch und der sollte die Sache doch in den Griff bekommen

Das stimmt...übersehen das du einen L3 Switch hast, sorry. Dann ist es kinderleicht und du lässt den L3 Switch zentral routen !Den Internet Zugang realisierst du dann mit einem separaten VLAN (z.B. 99) wo die FritzBox angeschlossen ist. Dann benötigtst du auch keine 2 Strippen und Tagging.

Aber VORSICHT bei solchem Design:

Das Gäste VLAN muss ja vollkommen isoliert zum Router geführt werden. Folglich musst du ein Routing ins private LAN / VLAN wasserdicht unterbinden !

Wenn du beide VLAN Segmente Layer 3 seitig auf dem Switch terminierst, dann würde der ja erstmal transparent routen dazwischen

Ohne irgendwelche Filterlisten könnten Gäste so problemlos in dein privates LAN...ein absolutes NoGo.

In so einer L3 Konstellation über den Switch sind also IP Filter- bzw. Accesslisten auf dem L3 Switch absolute Pflicht !!!

Die müssen hier am Gäste VLAN Interface greifen und ein Routing der Gästedaten ins private LAN sicher unterbinden ! Zusätzlich sollten sie Dienste filtern die deine Gäste im Internet aus rechtlichen Gründen nicht nutzen sollten (Filesharing etc.)

Wie man so ein Design mit dem Internet VLAN 99 aufsetzt erklärt dir dieser Thread:

Verständnissproblem Routing mit SG300-28

Dir sollte aber klar sein, das du mit so einem Design auf die Gäste VLAN Funktion der FB dann verzichtest und die Steuerung über den Switch machst.

So oder so ist die Gäste Lösung in der FB eine Lachnummer und für jemand der es kennt einfach zu überwinden.

Besser und rechtssicherer wäre ein Captive Portal mit Einmalpasswörtern gewesen.

Siehe hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

bzw.

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Dann wäre auch die L3 Funktion eigentlich überflüssig. Du hast es sicher gut gemeint bei der Anschaffung aber so richtig Sinn macht die L3 Funktion auf deinem Switch eher nicht...verbranntes Geld