VLan Konfiguration am HP Procurve 1700-24

Guten Tag zusammen, ich habe ein Problem und weiß nicht ob es an der VLan Konfiguration des Switches liegt. Ich hoffe ihr könnt mir helfen.

Ich habe einen funkwerk w1002n Access Point. Dieser ist VLan fähig und strahlt zwei SSID's aus. Jede SSID ist einem VLAN zugeordnet. Das heißt die Pakete werden getaggt zum Switch übertragen.

Das sieht dann so aus:

SSID2 -> VLAN2 -> Zugang, nach Authentifizierung an einem Radiusserver, für Arbeitnehmer ins Firmennetz

SSID3 -> VLAN3 -> Internetzugang für Gäste über pfSense

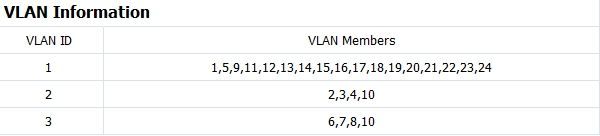

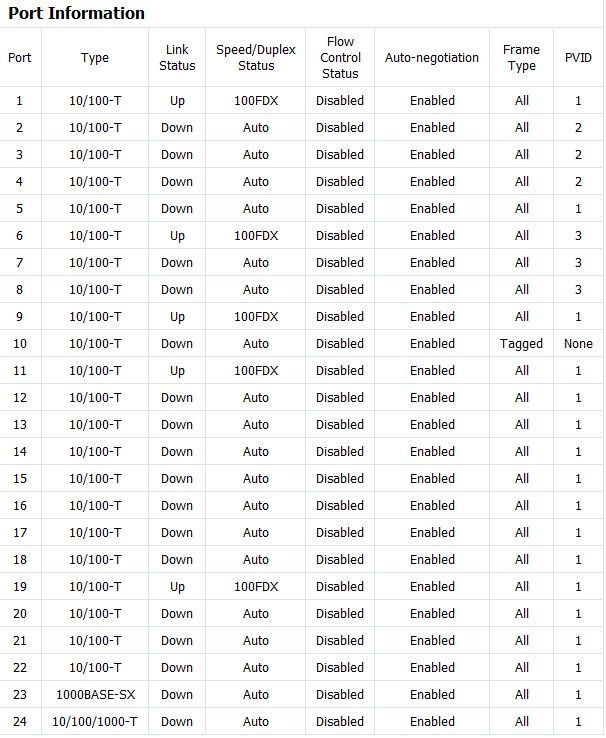

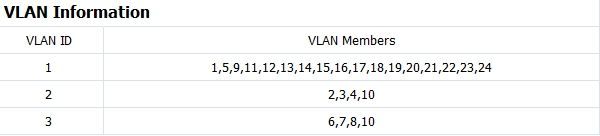

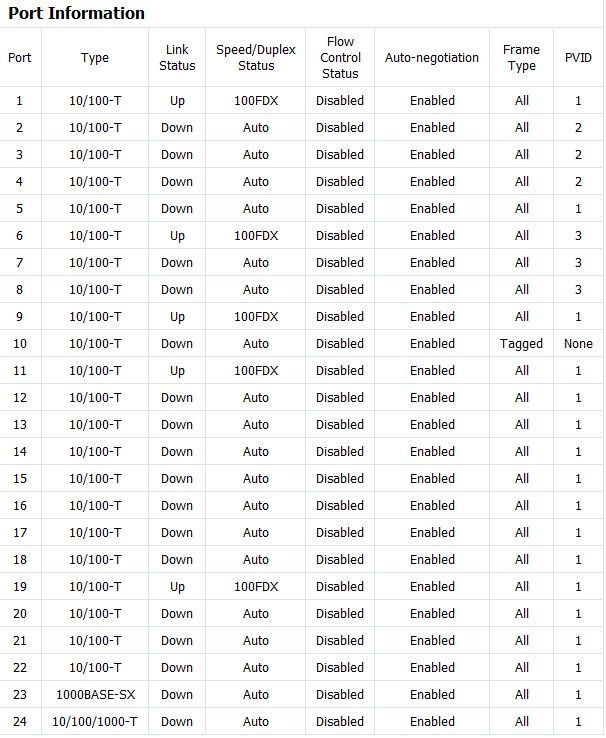

Der Access Point ist über ein Patchkabel mit dem HP Procurve 1700-24 Switch (Layer2) am Port 10 verbunden. Im HP Switch sind 3 VLANS definiert. Wobei das VLAN1 das Standard Management VLAN ist. VLAN 2 sind die Ports 2,3,4 und 10 zugeordnet. VLAN3 sind die Ports 6,7,8 und 10 zugeorndet.

Pfsense hängt am Port 6

Radiusserver am Port 2

Das Sieht dann so aus:

Wenn sich ein Gast mit der SSID3 verbindet, kriegt er ganz normal eine IP von pfSense zugewiesen und kann nach einer Authentifizierung am Captive Portal im Internet surfen.

Wenn sich jedoch ein Mitarbeiter mit der SSID2 verbindet wird er nicht am Radius Server authentifiziert (Es kommt die ganze Zeit eine Anzeige dass die Identität bestätigt wird). Ich denke dass er keine Verbindung zum Radiusserver hat

Der Radius Server funktioniert jedoch einwandfrei und wurde ohne VLANS getestet.

Jetzt zu meinen Fragen:

1. Kann man der o.g. Switch über Telnet konfigurieren ? Der Switch hat keinen seriellen Anschluss.

2. Sind die VLANS richtig eingestellt ?

So wie ich das verstehe ist der Port 10 des Switches ja der Trunklink und dort muss ja eigentlich eingestellt werden

dass dieser getaggte Pakete aus VLAN 2 und 3 annimmt bzw weiterleitet. Jedoch kann ich in der Weboberfläche bei

Port 10 nur None oder 2 oder 3 einstellen.

Ich habe einen funkwerk w1002n Access Point. Dieser ist VLan fähig und strahlt zwei SSID's aus. Jede SSID ist einem VLAN zugeordnet. Das heißt die Pakete werden getaggt zum Switch übertragen.

Das sieht dann so aus:

SSID2 -> VLAN2 -> Zugang, nach Authentifizierung an einem Radiusserver, für Arbeitnehmer ins Firmennetz

SSID3 -> VLAN3 -> Internetzugang für Gäste über pfSense

Der Access Point ist über ein Patchkabel mit dem HP Procurve 1700-24 Switch (Layer2) am Port 10 verbunden. Im HP Switch sind 3 VLANS definiert. Wobei das VLAN1 das Standard Management VLAN ist. VLAN 2 sind die Ports 2,3,4 und 10 zugeordnet. VLAN3 sind die Ports 6,7,8 und 10 zugeorndet.

Pfsense hängt am Port 6

Radiusserver am Port 2

Das Sieht dann so aus:

Wenn sich ein Gast mit der SSID3 verbindet, kriegt er ganz normal eine IP von pfSense zugewiesen und kann nach einer Authentifizierung am Captive Portal im Internet surfen.

Wenn sich jedoch ein Mitarbeiter mit der SSID2 verbindet wird er nicht am Radius Server authentifiziert (Es kommt die ganze Zeit eine Anzeige dass die Identität bestätigt wird). Ich denke dass er keine Verbindung zum Radiusserver hat

Der Radius Server funktioniert jedoch einwandfrei und wurde ohne VLANS getestet.

Jetzt zu meinen Fragen:

1. Kann man der o.g. Switch über Telnet konfigurieren ? Der Switch hat keinen seriellen Anschluss.

2. Sind die VLANS richtig eingestellt ?

So wie ich das verstehe ist der Port 10 des Switches ja der Trunklink und dort muss ja eigentlich eingestellt werden

dass dieser getaggte Pakete aus VLAN 2 und 3 annimmt bzw weiterleitet. Jedoch kann ich in der Weboberfläche bei

Port 10 nur None oder 2 oder 3 einstellen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 140203

Url: https://administrator.de/forum/vlan-konfiguration-am-hp-procurve-1700-24-140203.html

Ausgedruckt am: 03.08.2025 um 15:08 Uhr

7 Kommentare

Neuester Kommentar

Hier kannst du 2 funktionierende HP VLAN Konfigs sehen (CLI)

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Da dein Billig HP scheinbar keine Konsole hast musst du mal prüfen ob er ggf. ein Telnet Zugriff auf die Konsole erlaubt.

Telnetten kannst du z.B. mit dem Programm Putty oder direkt von der Eingabeaufforderung !

Im CLI Modus sähe ein Port Konfig für dich so aus: (Funkwerk AP an Port 10)

vlan 2

name "Firma"

untagged 2-4

tagged 10

exit

vlan 3

name "Gastzugang"

untagged 6-8

tagged 10

exit

Wichtig sind wie immer folgende Schritte:

Setze also den Port TAGGED einmal ins VLAN 2 und tagged ins VLAN 3, dann funktioniert das auf Anhieb !

Infos zu einem Gast VLAN mit Pfsense findest du hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Da dein Billig HP scheinbar keine Konsole hast musst du mal prüfen ob er ggf. ein Telnet Zugriff auf die Konsole erlaubt.

Telnetten kannst du z.B. mit dem Programm Putty oder direkt von der Eingabeaufforderung !

Im CLI Modus sähe ein Port Konfig für dich so aus: (Funkwerk AP an Port 10)

vlan 2

name "Firma"

untagged 2-4

tagged 10

exit

vlan 3

name "Gastzugang"

untagged 6-8

tagged 10

exit

Wichtig sind wie immer folgende Schritte:

- VLAN mit entsprechender ID einrichten z.B. VLAN 10 und VLAN 20

- Der Port an dem der Funkwerk AP hängt muss ein TAGGED Port sein !! Der Funkwerk AB versieht die ESSIDs auf seinem LAN Port mit einen 802.1q VLAN Tag, deshalb muss diese Port unbedingt getagged sein.

Setze also den Port TAGGED einmal ins VLAN 2 und tagged ins VLAN 3, dann funktioniert das auf Anhieb !

Infos zu einem Gast VLAN mit Pfsense findest du hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Häng erstmal einfach einen LAN Client ins Radius VLAN und zusätzlich einen WLAN Client mit erstmal statischer Autentisierung zu der zum VLAN passenden ESSID.

Die sollten sich dann im "Radius-VLAN" problemlos anpingen können !

Ist das der Fall, solltest du dann erst die Authentisierung auf Radius umstellen.

So kannst du erstmal sicher ausschliessen, das es ggf. an der VLAN Konfig liegt !!

Wenn du die Layer 3 (Routing) TrennungLANs auch über die Pfsense FW machst dann bedenke das du ggf. hier auch VLAN Tags benutzen musst !

Infos dazu findest du in dem o.a. gepostetn URL zur VLAN Integration von Pfsense !

Die sollten sich dann im "Radius-VLAN" problemlos anpingen können !

Ist das der Fall, solltest du dann erst die Authentisierung auf Radius umstellen.

So kannst du erstmal sicher ausschliessen, das es ggf. an der VLAN Konfig liegt !!

Wenn du die Layer 3 (Routing) TrennungLANs auch über die Pfsense FW machst dann bedenke das du ggf. hier auch VLAN Tags benutzen musst !

Infos dazu findest du in dem o.a. gepostetn URL zur VLAN Integration von Pfsense !

Vermutlich betreibt der Access Point sein native VLAN untagged zusammen mit den tagged VLANs. Das Verhalten spricht dann dafür nach dem Umstecken.

Es ist also sehr gut möglich das der AP den Radius Request auf dem VLAN 1 raussendet untagged.

Pfsense unterstützt das auch. Alle Frames die untagged auf einem tagged Interface pe Pfsense ankommen landen auf dem native Interface.

Da musst du mal ins Funkwerk Handbuch nachsehen wie Funkwerk das handelt auf seinen APs

Mit großer Wahrscheinlichkeit ist das aber die Ursache, denn vermutlich wirst du dann den AP vom Radius Server nicht pingen können und umgekehrt in der Ursprungskonfig, richtig ??

Das zeugt dann von einem untagged, tagged Mischbetrieb, der auch durchaus üblich ist bei 802.1q tagged Interfaces, denn der Standard gibt vor das das Default VLAN immer untagged übertragen wird.

Analog ist es bei den HP Switches. Wenn du VLAN 2 und 3 tagged drauf hast ist VLAN 1 immer untagged.

So ist also zu vermuten das der AP die Frames für VLAN 2 untagged schickt und nur für VLAN 3 tagged....

Das müsstest du mal verifizieren und die Pfsense Konfig entsprechend anpassen !

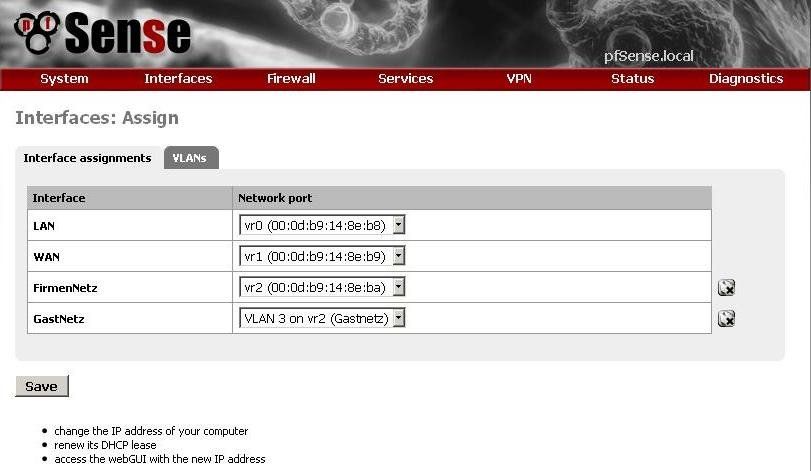

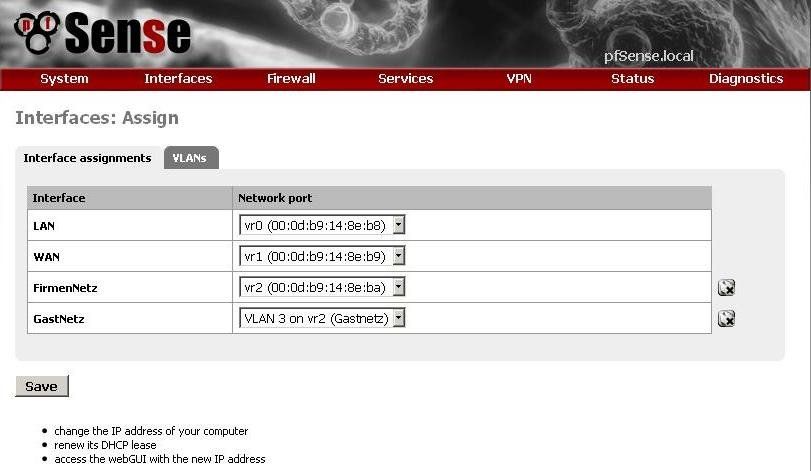

Bei einem Pfsense mit ALIX und deinem Firmennetz auf dem 2ten Port sähe das dann im Interface Setup so aus:

Firmennetz ist auf dem Interface vr2 untagged mit entsprechender IP und nur das Gastnetz (Parent ist Interface vr2 !) ist als Tagged VLAN 3 drauf.

Die HP Switch Konfig dazu sähe dann so aus (Pfsense an Switchport 10, Radius an Switchport 1)) :

vlan 2

name "Firmen Netz"

untagged 1, 10

exit

vlan 3

name "Gast Netz"

tagged 10

exit

Bedenke das der Traffic für das Parent Interface an der Pfsense immer untagged übertragen wird ! Das Parent ist verglichen mit dem Switch dann das "native VLAN".

Nur die definierten VLANs auf dem Parent Interface selber sind immer tagged !!

Es ist also sehr gut möglich das der AP den Radius Request auf dem VLAN 1 raussendet untagged.

Pfsense unterstützt das auch. Alle Frames die untagged auf einem tagged Interface pe Pfsense ankommen landen auf dem native Interface.

Da musst du mal ins Funkwerk Handbuch nachsehen wie Funkwerk das handelt auf seinen APs

Mit großer Wahrscheinlichkeit ist das aber die Ursache, denn vermutlich wirst du dann den AP vom Radius Server nicht pingen können und umgekehrt in der Ursprungskonfig, richtig ??

Das zeugt dann von einem untagged, tagged Mischbetrieb, der auch durchaus üblich ist bei 802.1q tagged Interfaces, denn der Standard gibt vor das das Default VLAN immer untagged übertragen wird.

Analog ist es bei den HP Switches. Wenn du VLAN 2 und 3 tagged drauf hast ist VLAN 1 immer untagged.

So ist also zu vermuten das der AP die Frames für VLAN 2 untagged schickt und nur für VLAN 3 tagged....

Das müsstest du mal verifizieren und die Pfsense Konfig entsprechend anpassen !

Bei einem Pfsense mit ALIX und deinem Firmennetz auf dem 2ten Port sähe das dann im Interface Setup so aus:

Firmennetz ist auf dem Interface vr2 untagged mit entsprechender IP und nur das Gastnetz (Parent ist Interface vr2 !) ist als Tagged VLAN 3 drauf.

Die HP Switch Konfig dazu sähe dann so aus (Pfsense an Switchport 10, Radius an Switchport 1)) :

vlan 2

name "Firmen Netz"

untagged 1, 10

exit

vlan 3

name "Gast Netz"

tagged 10

exit

Bedenke das der Traffic für das Parent Interface an der Pfsense immer untagged übertragen wird ! Das Parent ist verglichen mit dem Switch dann das "native VLAN".

Nur die definierten VLANs auf dem Parent Interface selber sind immer tagged !!