VLAN Konfiguration mit dd-wrt bzw. Mikrotik hinter FritzBox

Hallo Experten,

ich versuche seit einigen Tagen ein VLAN zu Hause hinzukriegen. Leider komme ich irgenwie nicht ans Ziel und hoffe jemand kann mich auf meinen Fehler stoßen.

Vorab, ich habe hier im Forum und schon einiges gelesen u.a. auch [ VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern dieses HowTo]

Mir ist jetzt Dank dieses Forums auch bekannt, dass die FritzBox kein VLAN beherrscht und habe deshalb einen alten Linksys Router dahinter geschaltet um das VLAN zu "managen".

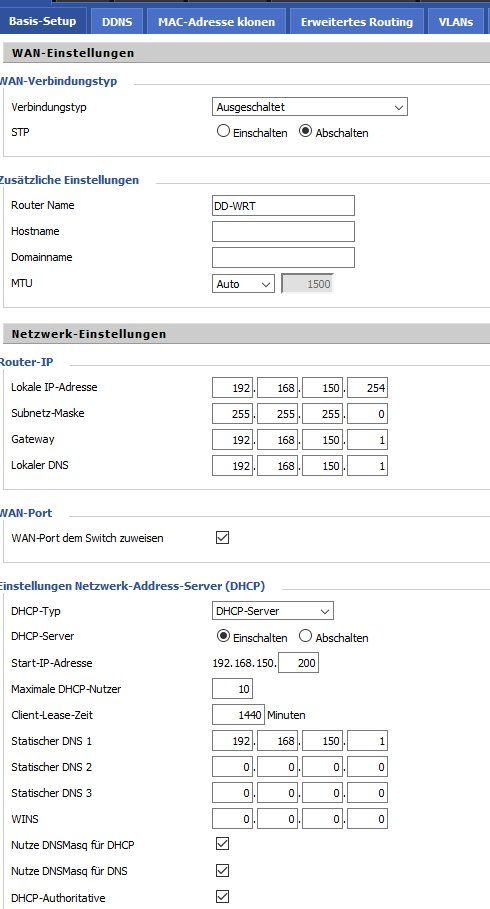

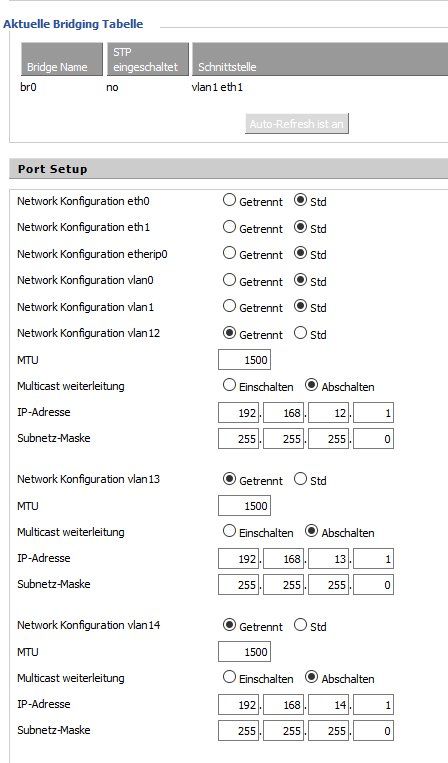

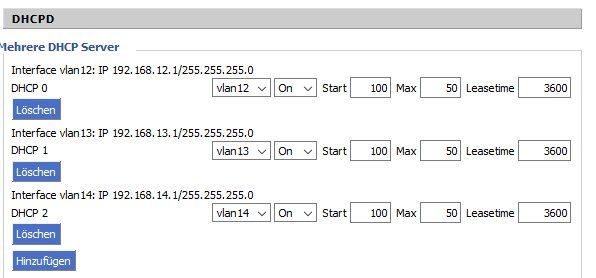

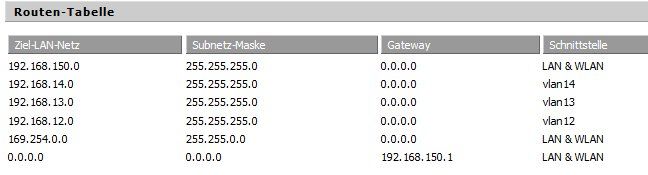

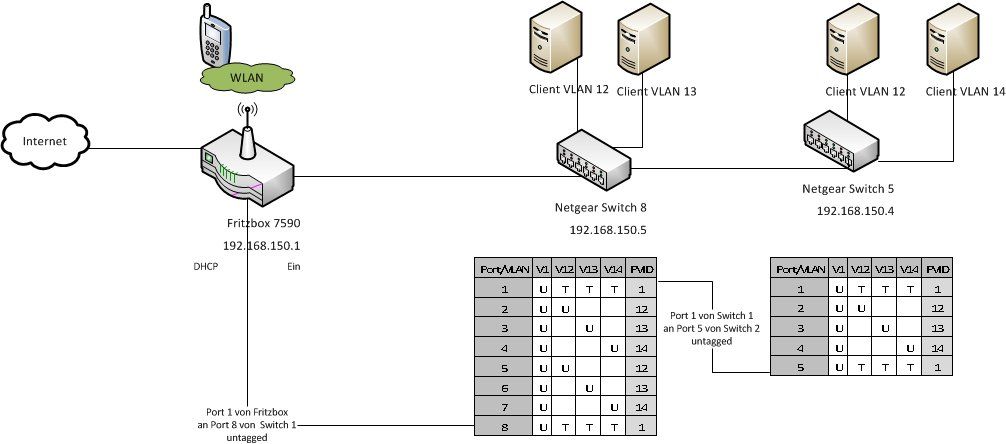

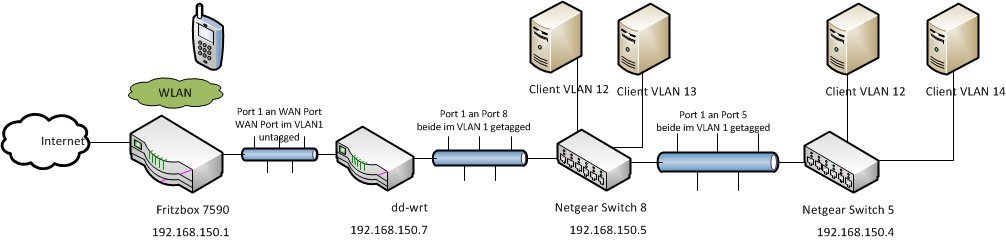

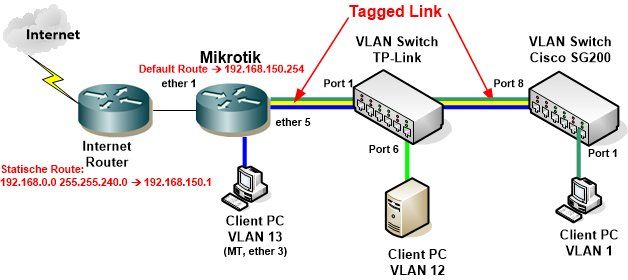

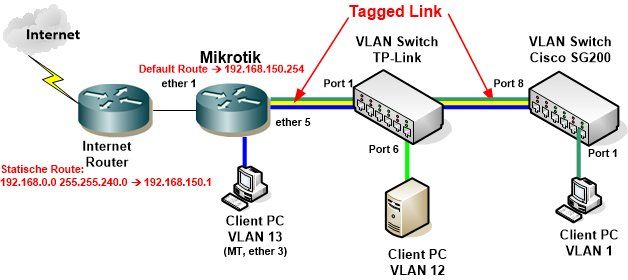

So jetzt zu meinem Problem mit folgender Konfiguration:

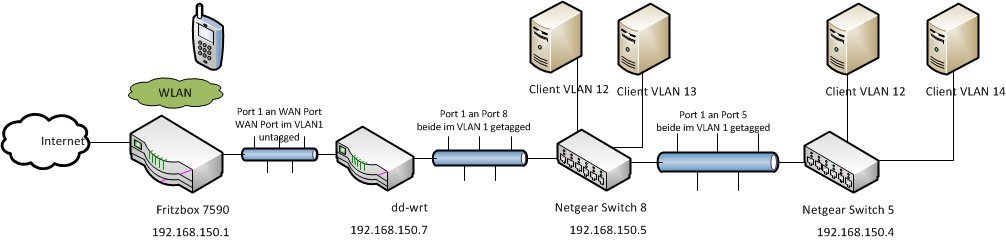

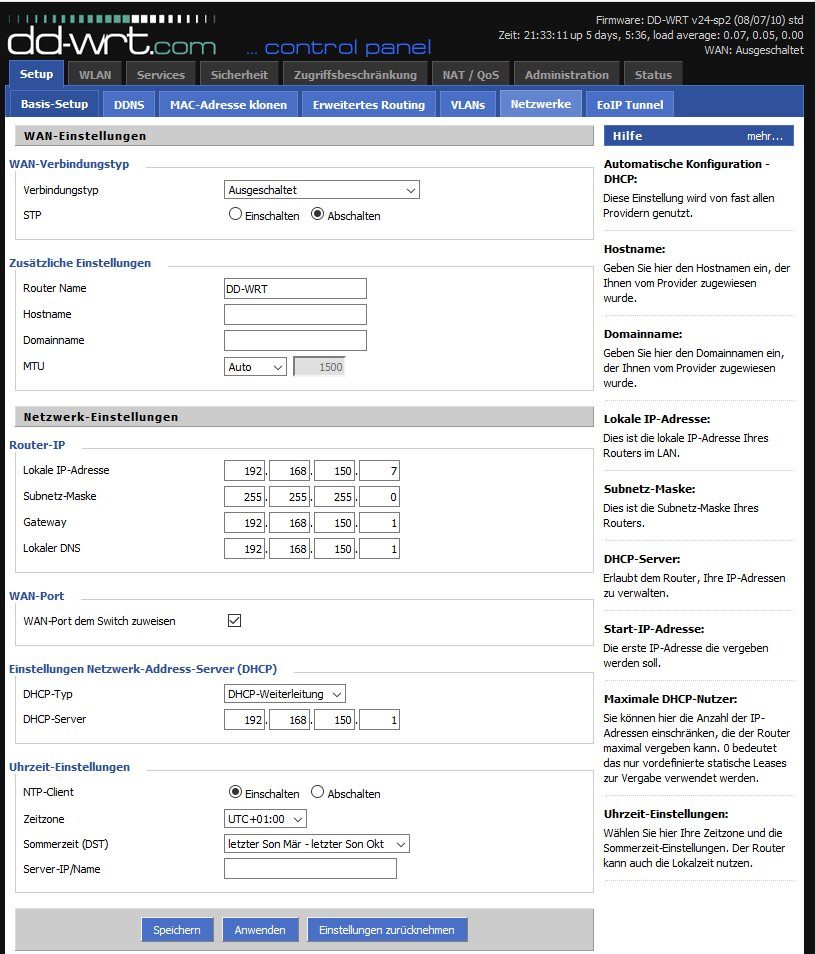

Die Fritzbox stellt die Verbindung zum Internet her und stellt das WLAN bereit. Diese ist über Port 1 am WAN Ports meines ddwrt's verbunden.

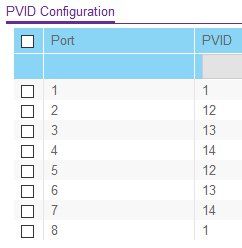

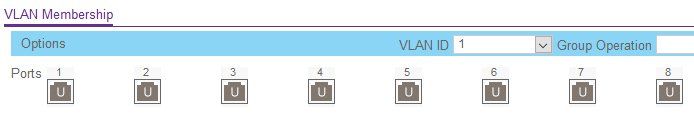

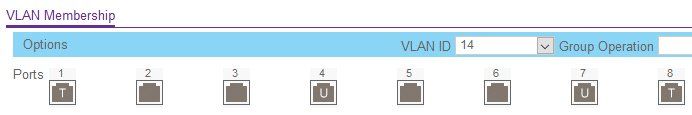

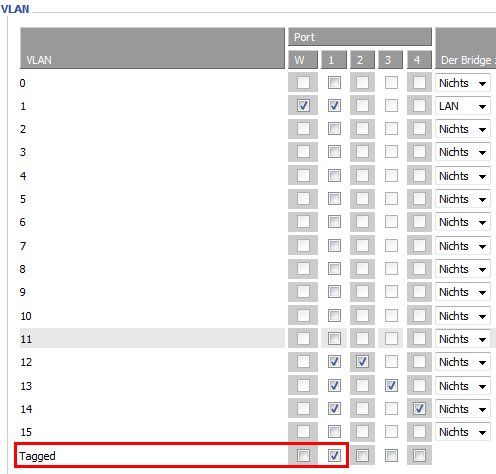

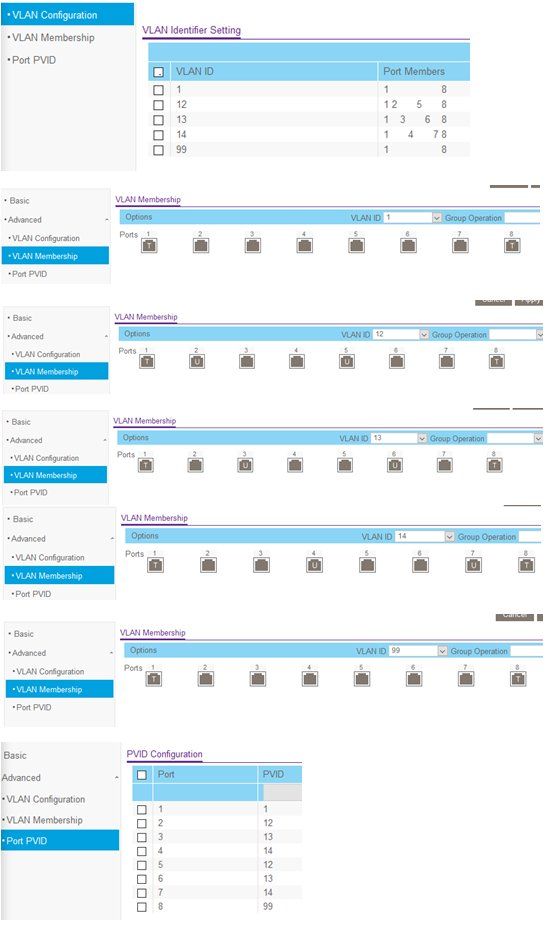

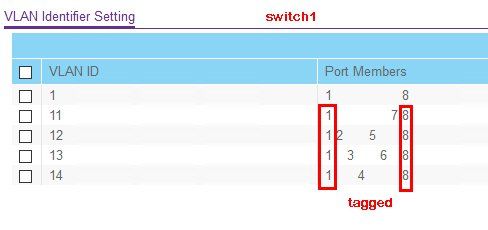

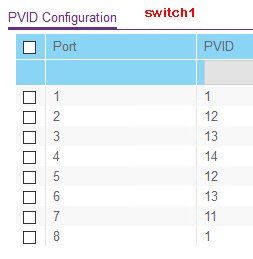

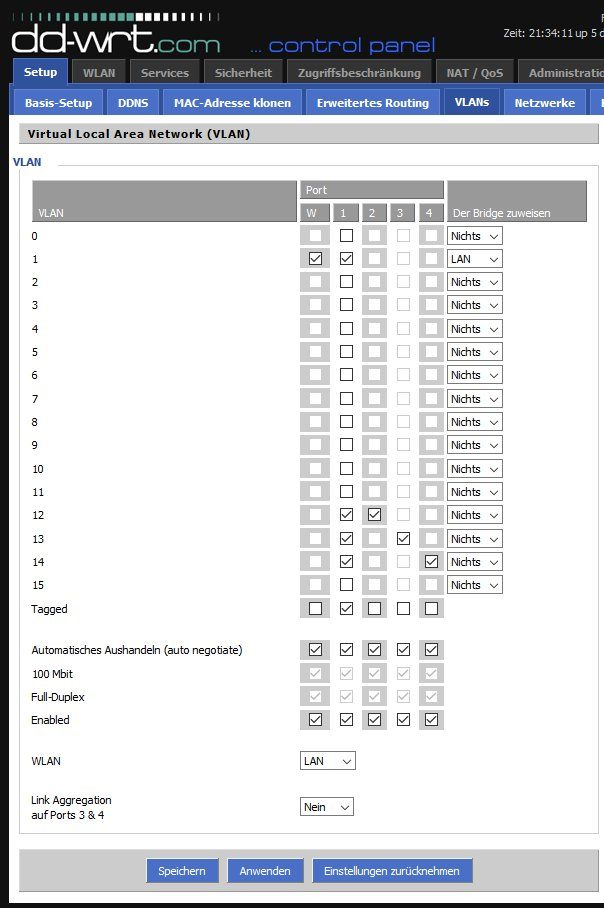

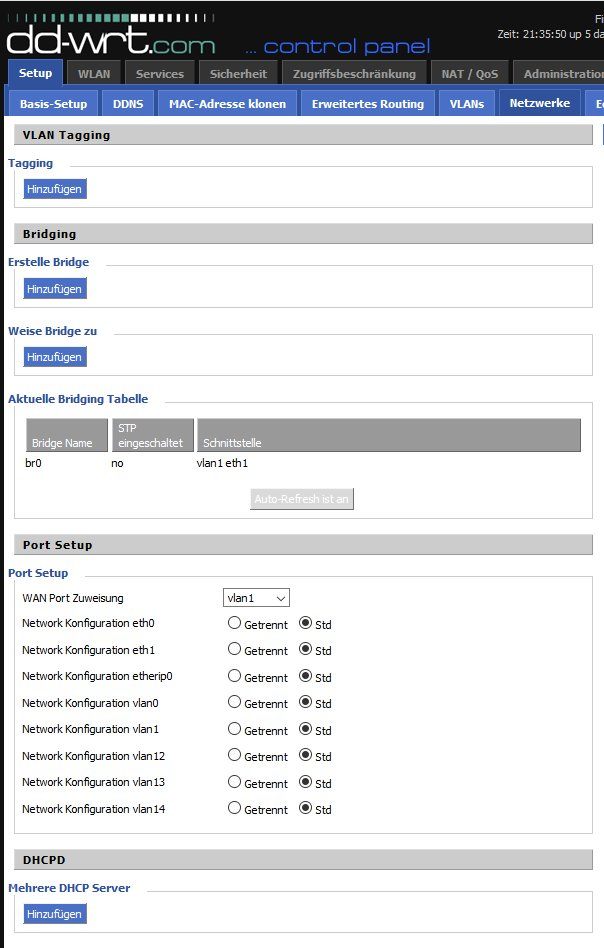

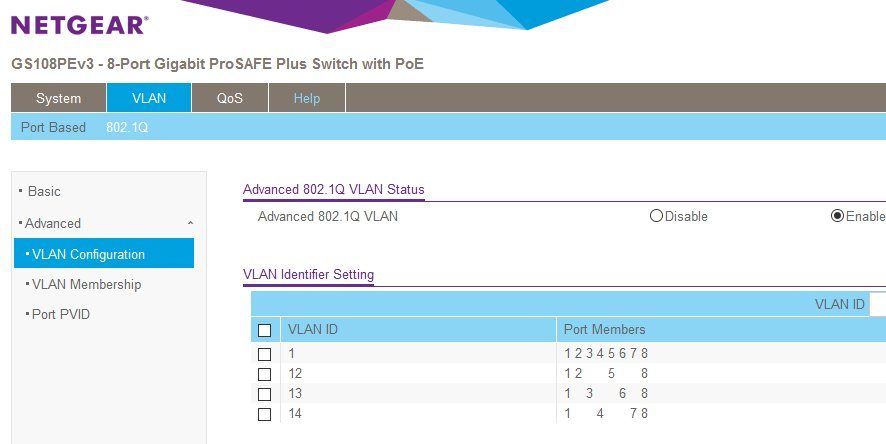

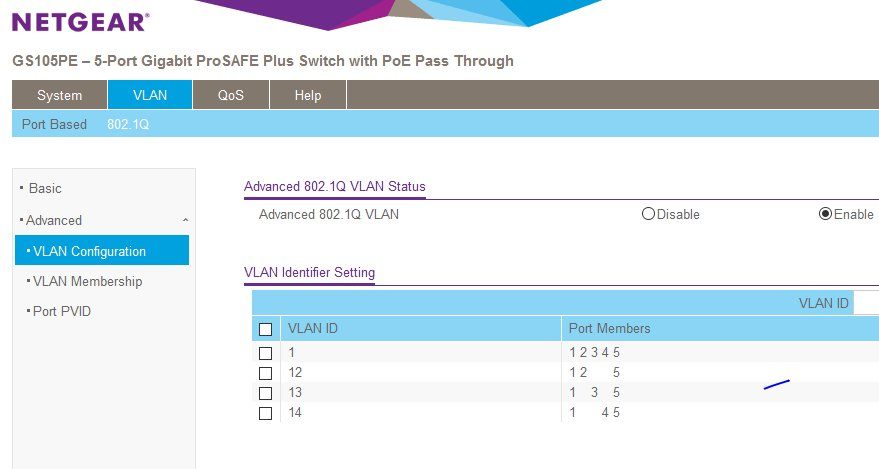

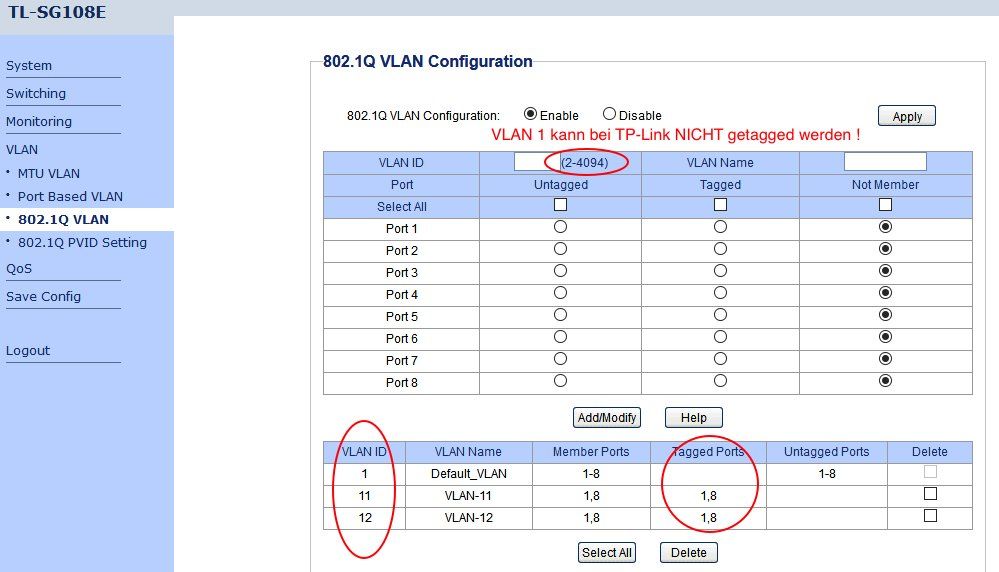

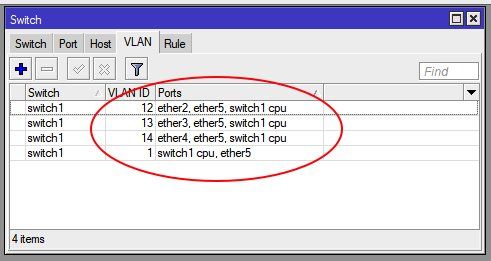

Der ddwrt wiederum ist an port 1 mit einem netgear-8-port-switch an Port 8 angeschlossen, der wiederrum stellt über Port 1 eine weitere Verbindung zu einem weiteren Netgear-5-Port-switch zu Port 5 eine Verbindung her. Alle o.g. Ports sind im vlan1 und getagged, bis natürlich auf Port1 der Fritzbox. Der WAN Port des ddwrt sollte mit dessen port1 im gleichen Vlan1 sein, so hoffe ich.

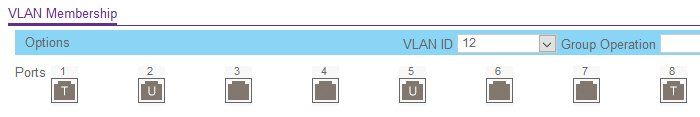

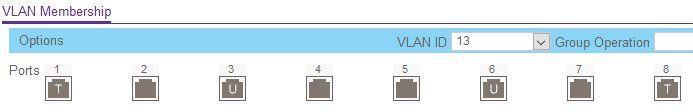

An den Switches sind die anderen Ports im vlan12, vlan13 bzw. vlan14 und zwar alle untagged.

Wenn ich jetzt über telnet mich auf den ddwrt einlogge und die Clients im Vlan12 anpingge, gibts kein Verbindung, die beiten netgear-swichtes sind jedoch anpingbar.

Ich hätte jetzt erwartet, das ich vom Vlan1 des ddwrt auf die Clients der anderen Vlans zugreifen kann. Ebenso von Clients die an der Fritzbox bzw. sich in deren WLAN befinden einen Zugriff auf alle Vlans bekomme, jedoch nicht umgekehrt. Also von einem Client im vlan12 keinen Zugriff auf die angeschlossenen Geräte an der Fritzbox bzw. vlan13 oder vlan14.

Mein Ziel ist es also vom vlan1 bzw. von der Fritzbox auf alles Zugriff erhalten, jedoch nicht umgekehrt, d.h. vlan12, vlan13 und vlan14 sollen voneinander abgeschottet sein.

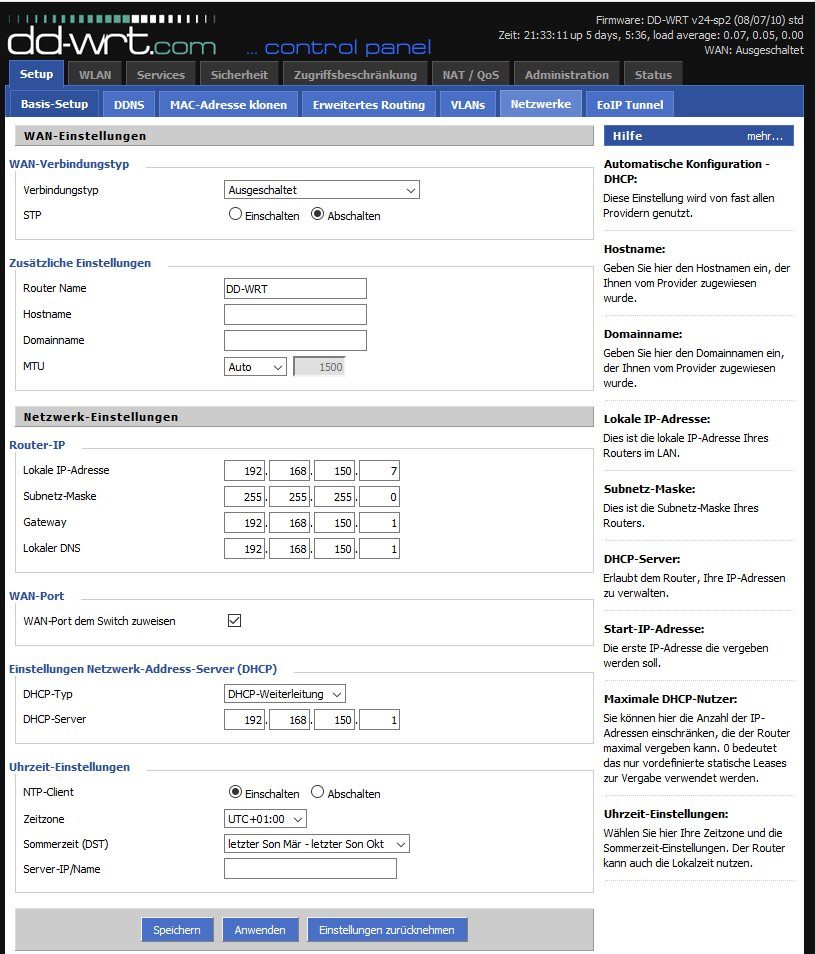

Wenn möglich auch alles im selben subnetz 192.168.150.0. DHCP ist auf dem ddwrt ausgeschaltet und soll von der Fritzbox bereitgestellt werden.

Ein am port 2 (vlan12) des ddwrt angeschlossener Client bekommt keine IP über DHCP zugewiesen, der sollte eigentlich von der Fritzbox eine zugewiesen bekommen.

Wenn ich bei diesem Client die IP manuell im gleichen Subnetz zuweise, dann kann er auch Clients im vlan12 die am 5-Port-Swich im vlan12 hängen anpingen und eben den 5-port-switch.

Allerdings nicht den ddwrt, den ersten 8-port-switch und die Fritzbox auch nicht ?!?

Umgekehrt kann der client im vlan12 am 5-port-switch auch diesen switch anpingen sowie den ersten 8-port-switch, aber nicht die Fritzbox und auch nicht den Client am ddwrt im vlan12 ?!?

Ist mein Vorhaben (un)möglich oder habe ich eine Konfigurationsfehler? Muss ich etwa für die einzelnen Vlans ein eigenes Subnetz mit dhcp einrichten?

Kann ich das überhaupt so mit der Fritzbox (kein vlan) lösen?

Bin für jeden Hinweis dankbar.

Noch einen allgemeine Frage: Läuft auf dem ddwrt einen Radiusserver oder ist das nur die Konfigurationsmöglichkeit um eine Server-IP zu hinterlegen?

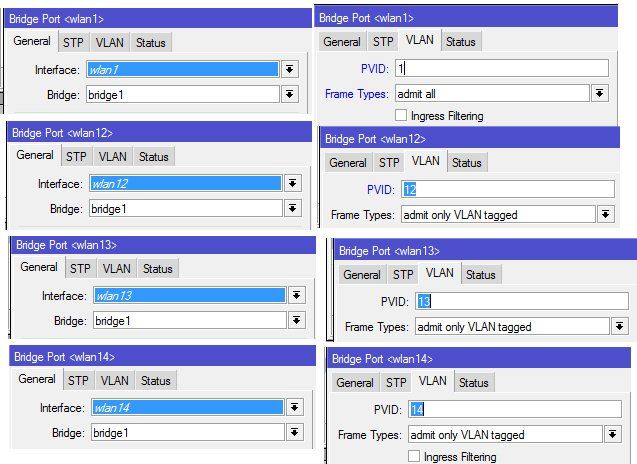

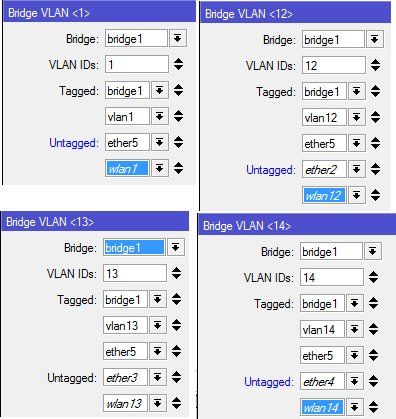

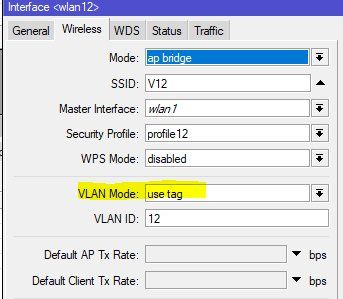

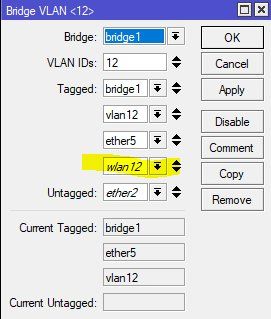

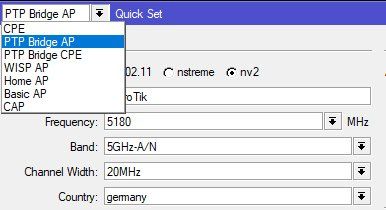

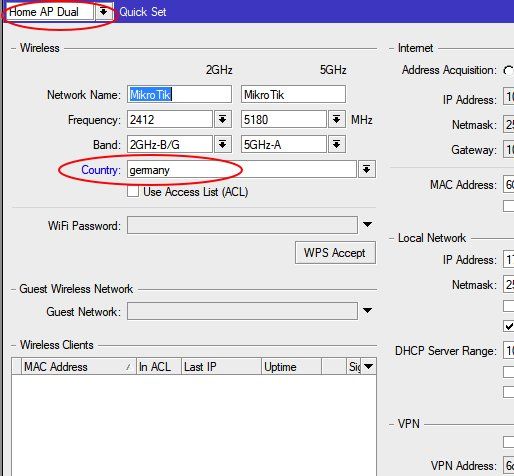

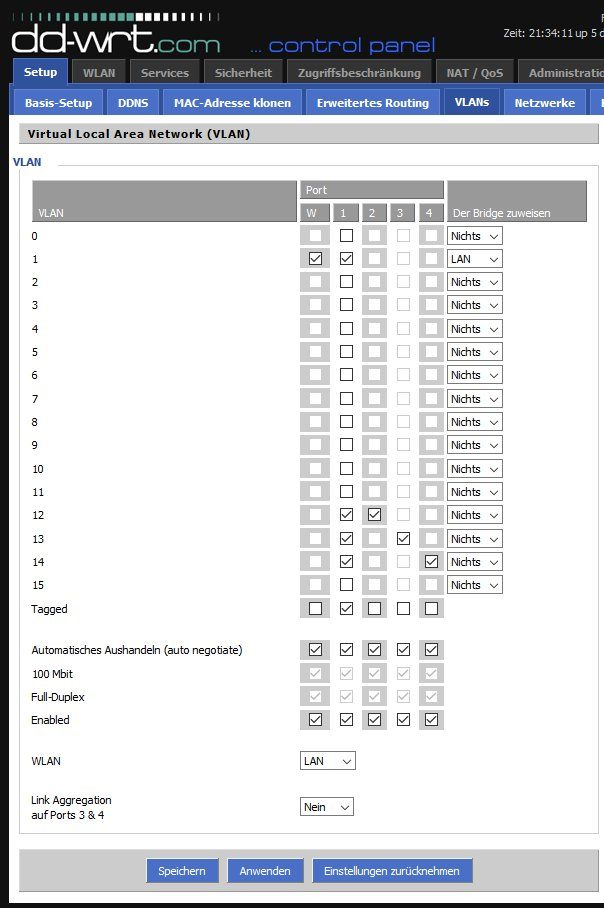

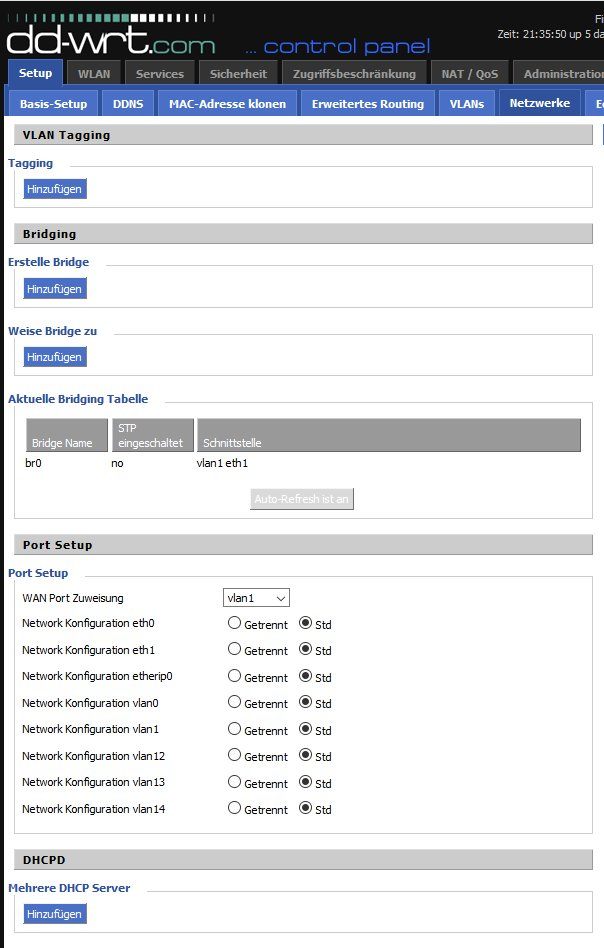

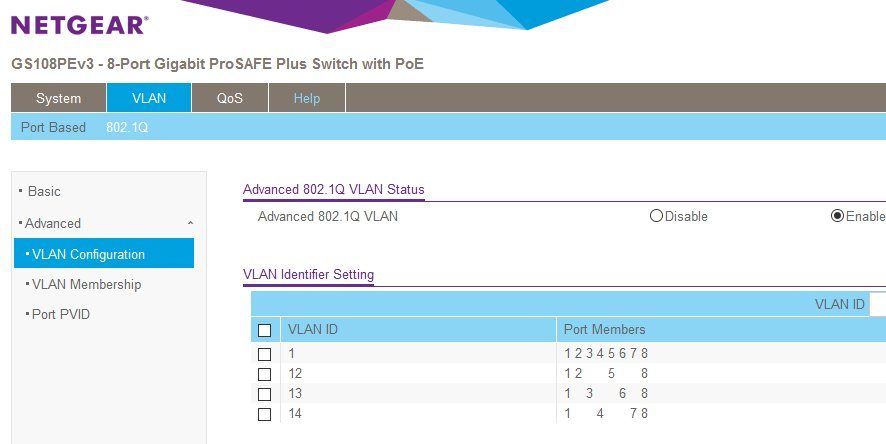

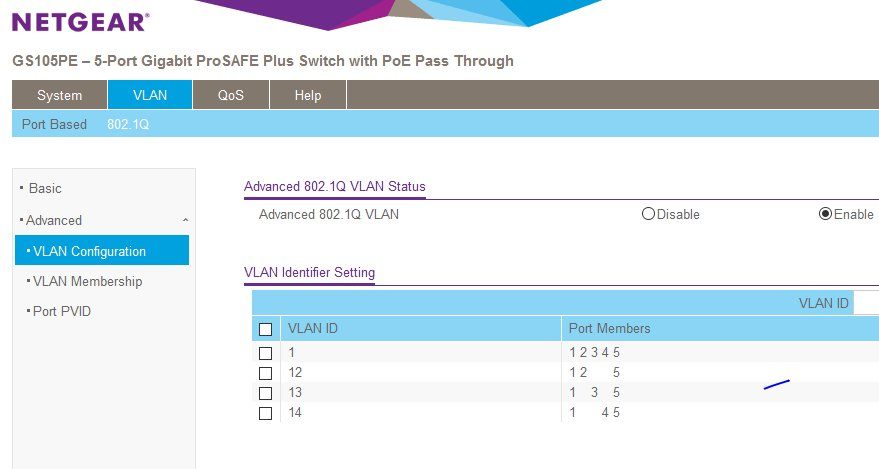

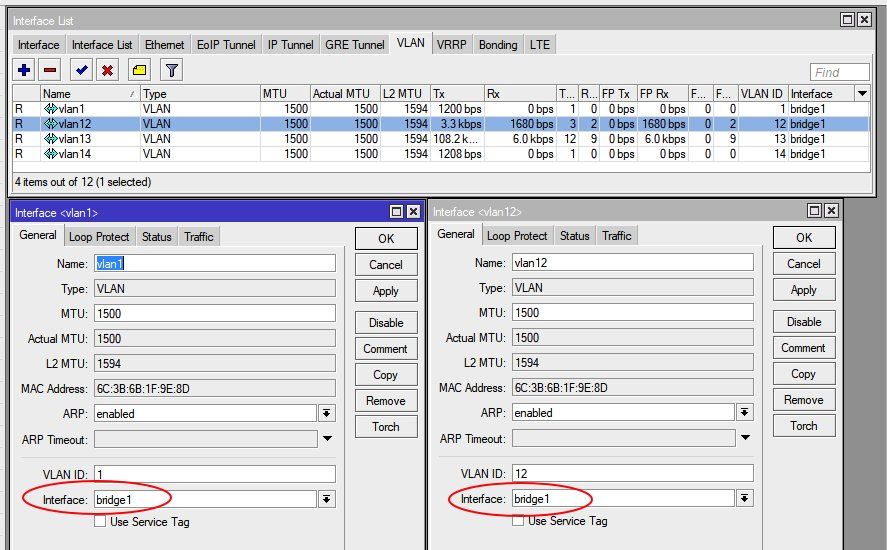

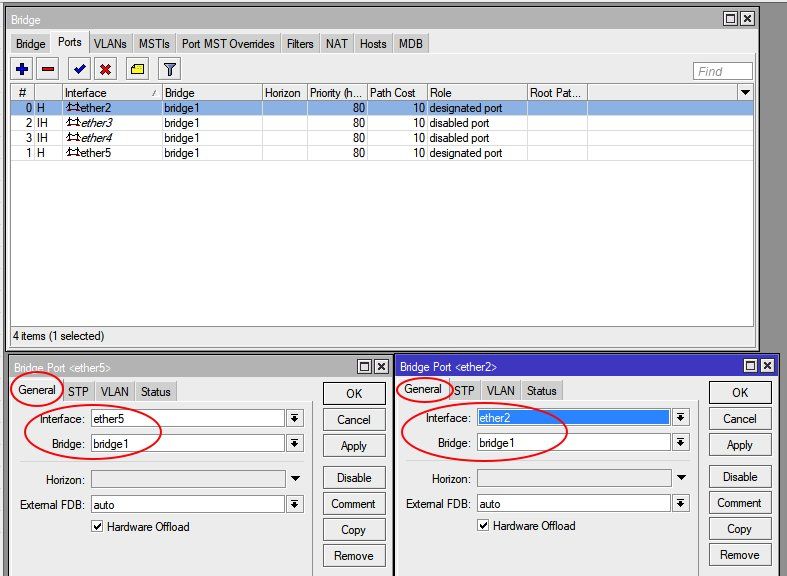

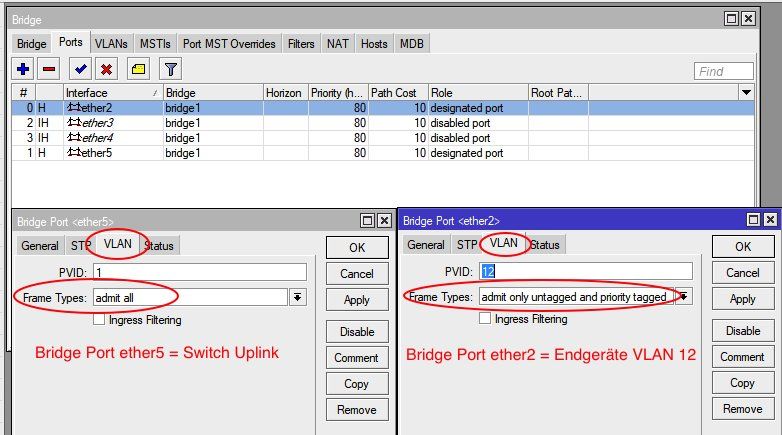

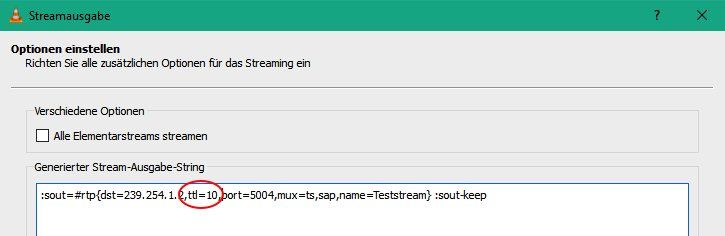

So jetzt noch ein paar Bilder mit der Konfiguration:

ich versuche seit einigen Tagen ein VLAN zu Hause hinzukriegen. Leider komme ich irgenwie nicht ans Ziel und hoffe jemand kann mich auf meinen Fehler stoßen.

Vorab, ich habe hier im Forum und schon einiges gelesen u.a. auch [ VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern dieses HowTo]

Mir ist jetzt Dank dieses Forums auch bekannt, dass die FritzBox kein VLAN beherrscht und habe deshalb einen alten Linksys Router dahinter geschaltet um das VLAN zu "managen".

So jetzt zu meinem Problem mit folgender Konfiguration:

Die Fritzbox stellt die Verbindung zum Internet her und stellt das WLAN bereit. Diese ist über Port 1 am WAN Ports meines ddwrt's verbunden.

Der ddwrt wiederum ist an port 1 mit einem netgear-8-port-switch an Port 8 angeschlossen, der wiederrum stellt über Port 1 eine weitere Verbindung zu einem weiteren Netgear-5-Port-switch zu Port 5 eine Verbindung her. Alle o.g. Ports sind im vlan1 und getagged, bis natürlich auf Port1 der Fritzbox. Der WAN Port des ddwrt sollte mit dessen port1 im gleichen Vlan1 sein, so hoffe ich.

An den Switches sind die anderen Ports im vlan12, vlan13 bzw. vlan14 und zwar alle untagged.

Wenn ich jetzt über telnet mich auf den ddwrt einlogge und die Clients im Vlan12 anpingge, gibts kein Verbindung, die beiten netgear-swichtes sind jedoch anpingbar.

Ich hätte jetzt erwartet, das ich vom Vlan1 des ddwrt auf die Clients der anderen Vlans zugreifen kann. Ebenso von Clients die an der Fritzbox bzw. sich in deren WLAN befinden einen Zugriff auf alle Vlans bekomme, jedoch nicht umgekehrt. Also von einem Client im vlan12 keinen Zugriff auf die angeschlossenen Geräte an der Fritzbox bzw. vlan13 oder vlan14.

Mein Ziel ist es also vom vlan1 bzw. von der Fritzbox auf alles Zugriff erhalten, jedoch nicht umgekehrt, d.h. vlan12, vlan13 und vlan14 sollen voneinander abgeschottet sein.

Wenn möglich auch alles im selben subnetz 192.168.150.0. DHCP ist auf dem ddwrt ausgeschaltet und soll von der Fritzbox bereitgestellt werden.

Ein am port 2 (vlan12) des ddwrt angeschlossener Client bekommt keine IP über DHCP zugewiesen, der sollte eigentlich von der Fritzbox eine zugewiesen bekommen.

Wenn ich bei diesem Client die IP manuell im gleichen Subnetz zuweise, dann kann er auch Clients im vlan12 die am 5-Port-Swich im vlan12 hängen anpingen und eben den 5-port-switch.

Allerdings nicht den ddwrt, den ersten 8-port-switch und die Fritzbox auch nicht ?!?

Umgekehrt kann der client im vlan12 am 5-port-switch auch diesen switch anpingen sowie den ersten 8-port-switch, aber nicht die Fritzbox und auch nicht den Client am ddwrt im vlan12 ?!?

Ist mein Vorhaben (un)möglich oder habe ich eine Konfigurationsfehler? Muss ich etwa für die einzelnen Vlans ein eigenes Subnetz mit dhcp einrichten?

Kann ich das überhaupt so mit der Fritzbox (kein vlan) lösen?

Bin für jeden Hinweis dankbar.

Noch einen allgemeine Frage: Läuft auf dem ddwrt einen Radiusserver oder ist das nur die Konfigurationsmöglichkeit um eine Server-IP zu hinterlegen?

So jetzt noch ein paar Bilder mit der Konfiguration:

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 355892

Url: https://administrator.de/forum/vlan-konfiguration-mit-dd-wrt-bzw-mikrotik-hinter-fritzbox-355892.html

Ausgedruckt am: 01.08.2025 um 03:08 Uhr

129 Kommentare

Neuester Kommentar

Moin,

dein Problem ist, dass die VLANs 12 und 13 gar nicht am DD-WRT ankommen.

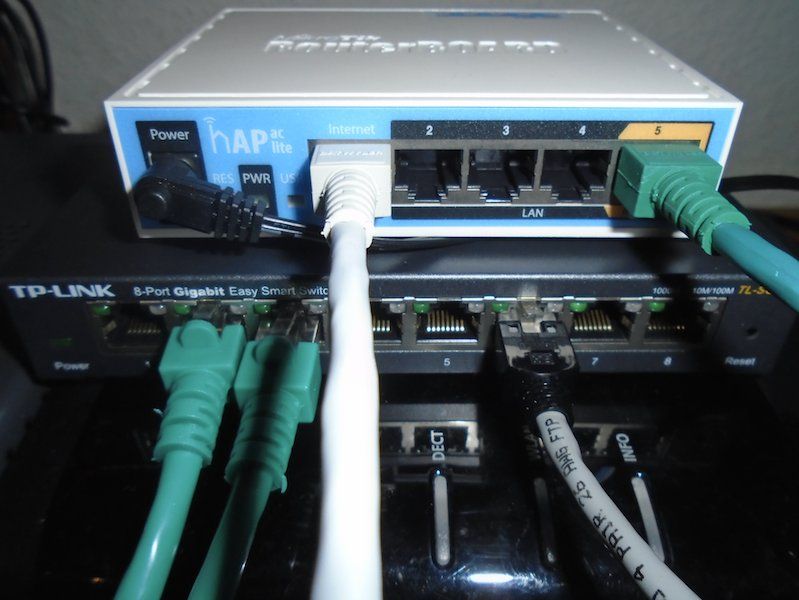

Wenn ich das richtig gesehen habe, gehen von deinem DD_WRT drei Kabel zum SW01 (Netgear 8Port)?

Ändere folgendes:

Dein nächstes Problem:

du hast/ willst für alles VLANs das gleiche SUbnetz nehmen.

das funktioniert so nicht.

Angenommen, du du hast 20 Leute und möchtest die auf verschiedene Räume (VLANs) aufteilen. Jeder PErson gibst du einen Zettel mit einer RaumNr und individuellen-Nr([RaumNr].[ind. Nr] = IP-Adresse). Jetzt steht auf allen Zetteln im Bereich der RaumNr. die selbe Nr. und auch an den Türen der Räume hast du überall die selbe Nr. geschrieben. Woher sollen die Leute denn jetzt wissen, in welchen Raum sie sollen??

Der nächste Knackpunkt: du möchtest, dass die FritzBox auch in den VLANs IPs verteilt. Das kann SIe nicht.

Du kannst nur einen DHCP-Scope dort anlegen, müsstest aber 4 haben (VLAN1 FritzBox, VLAN1 DD-WRT, VLAN12, VLAN13)...

Lass die Fritzbox DHCP für ihr Netz spielen (192.168.178.0/24) und der DD-WRT macht VLAN für sein VLAN 1, VLAN12 und VLAN13)

€dit:

Setze dich zudem nochmal intensiv mit den Definitionen von tagged und untagged-Paketen auseinander.

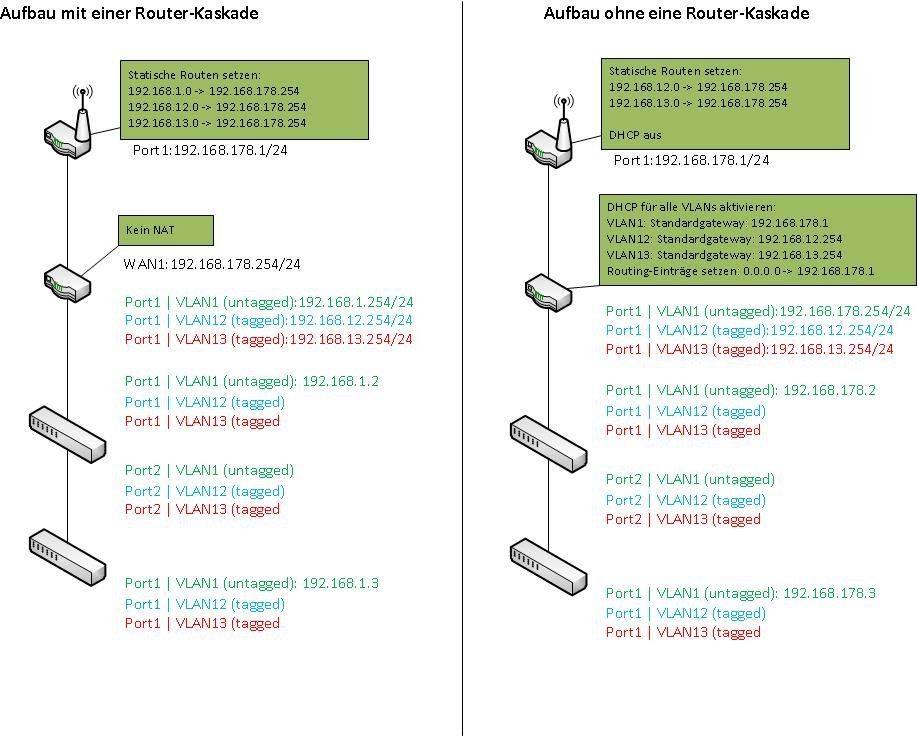

folgend mal zwei Beispiele, wie du das Umsetzen könntest (hoffe, habe auf die schnelle nichts "verbaselt"):

Deine Clients an den Switchen würden jeweils am Switch einen UNTAGGED-Port bekommen (es sei denn, es sind Hypervisor im Spiel, die die VLANs zu den VMs durchreichen sollen).

Deine Clients an den Switchen würden jeweils am Switch einen UNTAGGED-Port bekommen (es sei denn, es sind Hypervisor im Spiel, die die VLANs zu den VMs durchreichen sollen).

Und bei Windows-Cliens musst du auch die Firewalls auf den Clients anpassen, sofern Pakete aus VLAN-fremden Netzen ankommen sollen

Gruß

em-pie

dein Problem ist, dass die VLANs 12 und 13 gar nicht am DD-WRT ankommen.

Wenn ich das richtig gesehen habe, gehen von deinem DD_WRT drei Kabel zum SW01 (Netgear 8Port)?

Ändere folgendes:

- Zwischen DD-WRT und SW01 (Netgear 8-Port)

- VLAN 1 auf untagged (weil es ein Default-VLAN ist)

- VLAN12 auf untagged (sofern dediziertes Kabel zum SW01 geht, ansonstens tagged)

- VLAN13 auf untagged (sofern dediziertes Kabel zum SW01 geht, ansonstens tagged)

- Zwischen SW01 (Netgear 8-Port) und SW02 (Netgear 5-Port)

- VLAN 1 auf untagged (weil es ein Default-VLAN ist)

- VLAN12 auf Tagged

- VLAN13 auf Tagged

Dein nächstes Problem:

du hast/ willst für alles VLANs das gleiche SUbnetz nehmen.

das funktioniert so nicht.

Angenommen, du du hast 20 Leute und möchtest die auf verschiedene Räume (VLANs) aufteilen. Jeder PErson gibst du einen Zettel mit einer RaumNr und individuellen-Nr([RaumNr].[ind. Nr] = IP-Adresse). Jetzt steht auf allen Zetteln im Bereich der RaumNr. die selbe Nr. und auch an den Türen der Räume hast du überall die selbe Nr. geschrieben. Woher sollen die Leute denn jetzt wissen, in welchen Raum sie sollen??

Der nächste Knackpunkt: du möchtest, dass die FritzBox auch in den VLANs IPs verteilt. Das kann SIe nicht.

Du kannst nur einen DHCP-Scope dort anlegen, müsstest aber 4 haben (VLAN1 FritzBox, VLAN1 DD-WRT, VLAN12, VLAN13)...

Lass die Fritzbox DHCP für ihr Netz spielen (192.168.178.0/24) und der DD-WRT macht VLAN für sein VLAN 1, VLAN12 und VLAN13)

€dit:

Setze dich zudem nochmal intensiv mit den Definitionen von tagged und untagged-Paketen auseinander.

folgend mal zwei Beispiele, wie du das Umsetzen könntest (hoffe, habe auf die schnelle nichts "verbaselt"):

Und bei Windows-Cliens musst du auch die Firewalls auf den Clients anpassen, sofern Pakete aus VLAN-fremden Netzen ankommen sollen

Gruß

em-pie

Alle o.g. Ports sind im vlan1 und getagged

Das ist schon mal der erste Fehler. Oder soll dieser 8 Port Switch ein zentraler Verteiler sprich sowas wie ein Core für deine VLAN Netze sein.Ansonsten musst du das Tagging rein nur auf den Uplink Ports definieren wo a.) der DD-WRT angeschlossen ist und b.) der Uplink zum anderen Switch.

Klar, denn auf diesen Ports musst du mit dem VLAN Tag ja die Information mitgeben für welches VLAN das übertragene Paket ist so das der Empfänger das wieder richtig zuordnen kann.

Siehe auch "VLAN Schnellschulung":

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Ist der Switch zentraler Verteiler dann kannst du natürlich alle Ports fürs Tagging einrichten.

Das VLAN 1 ist immer das Default VLAN und an tagged Ports IMMER untagged. Hier irrst du also gewaltig. Mit der PVID stellt man bei NetGear ein in welches VLAN ungetaggter Traffic geforwardet werden soll. In der Regel steht das auf PVID 1 dann. Siehe dazu auch:

Warum gibt es PVID bei VLANs?

In der Beziehung ist NetGears VLAN Konfig so ziemlich das gruseligste was es gibt. Aber egal...

Die Kaskade mit FritzBox und DD-WRT über den LAN Port ist soweit genau richtig !

Der WAN Port des ddwrt sollte mit dessen port1 im gleichen Vlan1 sein, so hoffe ich.

Nein, das ist falsch !Der WAN Port des DD-WRT geht DIREKT per Kabel auf die LAN Ports der FritzBox. Da sollte kein VLAN zwischen sein. Es sei denn du willst dieses Transfernetz zur FB auch in einem VLAN betreiben. Dann kannst du dafür auch ein abgeschottetes VLAN nehmen. Das VLAN 1 solltest du da besser nicht nehmen.

Technisch natürlich möglich birgt aber erhebliche Gefahren eines Loops da dort ja alle Default Ports drin liegen.

Besser also immer ein dediziertes VLAN nehmen wie z.B. 99 und dort dann WAN Port DD-WRT und LAN Port FB zusammenstecken.

Für den Anfang solltest du das um Komplikationen zu vermeiden nicht machen sondern FB und DD-WRT rein mit einem Kabel ohne Switch verbinden.

Ich hätte jetzt erwartet, das ich vom Vlan1 des ddwrt auf die Clients der anderen Vlans zugreifen kann

Ja, das sollte auch gehen wenn du das Routing am DD-WRT sauber konfiguriert hast und die Clients alle die jeweilige DD-WRT IP Adresse in ihrem VLAN Segment als Gateway konfiguriert haben...oder sie dynmaisch per DHCP vom DD-WRT bekommen (ipconfig !)Ebenso von Clients die an der Fritzbox bzw. sich in deren WLAN befinden einen Zugriff auf alle Vlans bekomme, jedoch nicht umgekehrt.

Das kommt darauf an !!!Extrem wichtig ist hier das du im DD-WRT den Router Mode am WAN Port aktiviert hast, sprich also das NAT ausgeschaltet hast. Ansonsten kannst du die NAT Firewall des DD-WRT nicht überwinden !

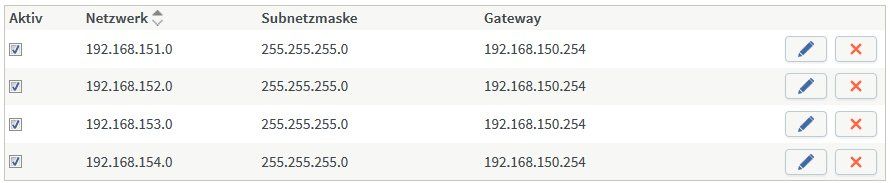

NAT sollte generell AUS auf dem DD-WRT, was dann aber auch erzwingt das du statische IP Routen in der FritzBox definiert hast für alle deine VLANs ! Ist das geschehen ??

Siehe dazu auch hier:

Mit einem WLAN zwei LAN IP Netzwerke verbinden

Das sollte ein Muß im Setup des DD-WRT sein !!

Ein am port 2 (vlan12) des ddwrt angeschlossener Client bekommt keine IP über DHCP zugewiesen, der sollte eigentlich von der Fritzbox eine zugewiesen bekommen.

Das ist natürlich völliger Quatsch. Wie sollte das gehen.Ersten ist ja das VLAN 12 am DD-WRT Router terminiert. DHCP nutzt UDP Broadcasts die dieser Router niemals forwarden würde. Folglich können diese Broadcasts auch niemals die FritzBox erreichen und eine Antwort triggern.

Aber auch wenn wäre das ziemlicher Blödsinn, denn das VLAN 12 hat ja einen ganz anderen IP Bereich als das Koppelnetz zw. DD-WRT WAN Port und FB LAN Port. Es wäre also fatal wenn VLAN 12 Clients hier so eine falsche IP bekämen.

Abgesehen davon kann der DHCP Server der FB niemals einen 2ten DHCP Scope vergeben. Das geht also technisch schon gar nicht. 3 triftige Gründe also warum das scheitern MUSS ! Leuchtet dir sicher auch selber ein, oder ?

Das der VLAN 12 Client andere Geräte im VLAN 12 pingen kann aber nicht das VLAN 12 Interface des DD-WRT zeigt das zwar das VLAN richtig eingerichtet ist aber nicht der Tagged Uplink auf den DD-WRT, denn scheinbar können Pakete das VLAN 12 Interface des Routers nicht erreichen.

Auch sollten VLAN 12 Clients ja vom DD-WRT entsprechende IP Adressen per DHCP bekommen. Hier stimmt also schon grundsätzlich was nicht mit der DD-WRT tagged Anbindung auf den Switch oder der IP Adressierung im VLAN 12 !

Ist mein Vorhaben (un)möglich oder habe ich eine Konfigurationsfehler?

Dein Vorhaben ist ein simpler Bilderbuchklassiker. Wenn man alles richtig macht ist das mit 15 Minuten Konfig Klickerei erledigt.Technisch ist das natürlich möglich...eben da simpler Standard !

Läuft auf dem ddwrt einen Radiusserver

Das ist ein Radius Client. Vergiss das Thema Radius aber erstmal komplett sondern löse deine VLAN Tagging und deine IP Konfig Fehler !!Was gar nicht geht ist natürlich in einem segmentierten, gerouteten Netz wie deinem die gleiche IP Adressierung zu verwenden. Ein fundamentaler Verstoß gegen Adress Standards. Hier hast du vermutlich auch ein Wissensdefizit was es auszugleichen gilt.

Kollege em-pie hat ja oben auch schon alles explizit beschrieben.

Grundproblem ist deine VLAN 12 und 13 Connectivity am Router. Und die vollkommen falsche IP Adressierung. Eigentlich hättest du beim lesen des o.a. VLAN Tutorials dieses erkennen müssen.

Da stimmt also schon was generell nicht !

Das mit den 3 Kabeln zum Switch ist natürlich auch Blödsinn, das ist die Steinzeit Variante der Konfig wo man alle VLANs einzeln zum Switch zieht pro Port, dann müssen aber alle Port logischerweise untagged sein.

Kann man machen, muss man aber nicht.

Sinniger ist das mit einem Tagged Port zu machen und EINEM Link !!

Dann muss man allerdings auch logischerweise taggen auf beiden Enden !

Also das Tutorial nochmal genau und in Ruhe lesen und auch verstehen. Dann klappt das auch auf Anhieb

Also:

Mal als Grundlage:

Der gesamte Netzwerktraffic besteht aus mehreren Protokollen und Schichten/ Layern.

Die Thematik VLAN spielt sich im Layer2 des ISO/OSI-Referenzmodells ab.

In dem hier eingesetzten Ethernet-Protokoll wird. Wenn VLANs zum Einsatz kommen, wird im Ethernet Frame an einer bestimmten Stelle die VLAN-ID eingesetzt. siehe z.B. Hier

Wird an einem Switch ein Port auf untagged für z.B. das VLAN 12 gesetzt, bedeutet das folgendes:

Wird ein Port auf tagged für ein oder mehrere VLANs gesetzt, dann passiert folgendes:

Zum Default-VLAN (i.d.R. 1)

Wenn ein Port für ein oder mehrere VLANs auf tagged gesetzt wird, muss er gleichzeitig auf für ein VLAN auf untagged gesetzt werden, i.d.R. ist das das Default-VLAN.

Kommt am getaggten Port ein Paket ohne eine VLAN-ID an, so wird das Paket genommen, die Default-VLAN-ID eingefügt und auf dem Default-VLAN weiterverarbeitet.

In deinem obigen Fall also:

Zwischen den Switchen und dem DD-WRT die Port für die VLANS 12 und 13 taggen und für das VLAN1 untaggen.

Somit kannst du über das eine Kabel in deinem Fall drei VLANs übertragen (1, 12 und 13)

Deine Clients, die vermutlich mit VLANs nichts anfangen können, werden die Ports dann für die jeweiligen VLANs auf untagged gesetzt.

Was meine beiden Beispiele machen:

Router-Kaskade:

Du hast hier vier Netze: VLAN 1 (FritzBox + DD-WRT WAN), VLAN1 (DD-WRT LAN-Default), VLAN 12 (DD-WRT LAN VLAN12) und VLAN 13 (DD-WRT LAN VLAN13)

Damit die drei DD-WRT-Netze mit dem FritzBox-Netz "schnacken" können, muss

Keine Router-Kaskade

Hier hast du drei Netze:

Für die FritzBox bedeutet dass, dass du nur zwei Statische Routen dort eintragen musst, und diese an den LAN-Port mit der IP aus dem VLAN 1 des DD-WRT verweist. das Routing übernimmt dann auch wieder der DD-WRT...

Mal als Grundlage:

Der gesamte Netzwerktraffic besteht aus mehreren Protokollen und Schichten/ Layern.

Die Thematik VLAN spielt sich im Layer2 des ISO/OSI-Referenzmodells ab.

In dem hier eingesetzten Ethernet-Protokoll wird. Wenn VLANs zum Einsatz kommen, wird im Ethernet Frame an einer bestimmten Stelle die VLAN-ID eingesetzt. siehe z.B. Hier

Wird an einem Switch ein Port auf untagged für z.B. das VLAN 12 gesetzt, bedeutet das folgendes:

- das angeschlossene Gerät soll mit Devices im VLAN 12 kommunizieren

- das Endgerät kann selbst nicht mit VLANs im Ethernet-Frame umgehen

- der Switch nimmt das Paket am Port entgegen, fügt den Tag 12 in das Ethernet-Frame ein und leitet das Paket dann innerhalb des VLAN12 weiter

- Ist ein Paket für das Endgerät bestimmt, nimmt der Switch das Paket, entfernt den Tag und sendet es über den Port zum Endgerät.

Wird ein Port auf tagged für ein oder mehrere VLANs gesetzt, dann passiert folgendes:

- der Switch nimmt das Paket entgegen, prüft, welche ID im VLAN-Frame enthalten ist und leitet es entsprechend weiter.

Zum Default-VLAN (i.d.R. 1)

Wenn ein Port für ein oder mehrere VLANs auf tagged gesetzt wird, muss er gleichzeitig auf für ein VLAN auf untagged gesetzt werden, i.d.R. ist das das Default-VLAN.

Kommt am getaggten Port ein Paket ohne eine VLAN-ID an, so wird das Paket genommen, die Default-VLAN-ID eingefügt und auf dem Default-VLAN weiterverarbeitet.

In deinem obigen Fall also:

Zwischen den Switchen und dem DD-WRT die Port für die VLANS 12 und 13 taggen und für das VLAN1 untaggen.

Somit kannst du über das eine Kabel in deinem Fall drei VLANs übertragen (1, 12 und 13)

Deine Clients, die vermutlich mit VLANs nichts anfangen können, werden die Ports dann für die jeweiligen VLANs auf untagged gesetzt.

Was meine beiden Beispiele machen:

Router-Kaskade:

Du hast hier vier Netze: VLAN 1 (FritzBox + DD-WRT WAN), VLAN1 (DD-WRT LAN-Default), VLAN 12 (DD-WRT LAN VLAN12) und VLAN 13 (DD-WRT LAN VLAN13)

- Der WAN-Port und das FritzBox-Netz sind in ein und dem selben Subnetz.

- Hinter dem DD-WRT-Router befinden sich drei eigene Netze: VLAN 1, VLAN12 und VLAN13

- Damit Pakete zwischen den 3 Netzen ausgetaucht werden können, braucht es einen Router, macht dein DD-WERT automatisch, sofern er in allen Netzen eine IP hat.

Damit die drei DD-WRT-Netze mit dem FritzBox-Netz "schnacken" können, muss

- der DD-WRT das FritzBox-Netz kennen (tut er, über den WAN-Port)

- die FritzBox wissen, wie Sie die drei DD-WRT-Netze findet: Statische Routen, die diese drei Netze auf den WAN-Port des DD-WRT senden

Keine Router-Kaskade

Hier hast du drei Netze:

- VLAN1 das FritzBox netz und das Default-VLAN des DD-WRT, da der DD-WRT nicht über den WAN-Port im FritzBox-Netz hängt, sondern über den LAN-Port

- VLAN 12 hängt nur am LAN des DD-WRT

- VLAN 12 hängt nur am LAN des DD-WRT

Für die FritzBox bedeutet dass, dass du nur zwei Statische Routen dort eintragen musst, und diese an den LAN-Port mit der IP aus dem VLAN 1 des DD-WRT verweist. das Routing übernimmt dann auch wieder der DD-WRT...

Also ist das VLAN 1 ein Sonderfall? Und die FB kennt nur VLAN1 ?

Ja und nein !Die FB kennt gar kein Tagging !!!

Sie kann also keinerlei VLAN Informationen senden und deshalb kommen aus ihr auch immer nur untagged Pakete raus...logisch !

In welches VLAN dein Switch untagged Pakete forwarded bestimmst immer DU selber ! und zwar mit der PVID. Die PVID ist in der Regel immer 1, sprich also der Switch forwardet untagged Traffic immer ins VLAN 1. Setzt du die PVID auf 10 forwardet er den Traffic in VLAN 10....so einfach ist das.

Da untagged ja per se keinerlei VLAN Informationen hat muss man also dem Switch sagen WIE er mit diesem Traffic an tagged Ports umgehen soll.

Also bestimmst du am Switch in welches VLAN der untagged Traffic der FB gesendet wird.

Wie bereits gesagt solltest du keinen Switch zw. FB und DD-WRT haben sondern das immer direkt mit einem Patch Kabel machen so kommst du niemals in die Gefahr das ungeschützter Traffic in einen deiner VLANs landet weil du einen VLAN Konfig Fehler gemacht hast !!!

Zum Thema PVID und untagged Traffic siehe auch hier:

Warum gibt es PVID bei VLANs?

(gelöst) Accesspoint im VLAN nicht erreichbar

Wie schon oben geschrieben, die Switches sind mit nur einem Kabel verbunden.

Es geht hier um die Anbindung des DD-WRT Routers ! Auch der muss mit einen (ein Kabel !) Patchkabel angebunden sein wenn man ihm die VLANs per .1q Tagging übertragen will.Hier je ein Kabel pro VLAN zu ziehen geht zwar ist aber tiefste Steinzeit. Bei 10 VLANs und mehr wirds dann so oder so witzig !!

Der Router wird genau so angebunden wie der Switch Uplink Port zw. den Switches.

Zum Rest hat Kollege em-pie ja schon ausführlich und richtg Stellung genommen !

Einfach das VLAN Tutorial lesen, verstehen und strategisch vorgehen bei der Konfig

Wenn dein DD-WRT sowieso schon mit einem Bein am Switch im VLAN1 steht, kannst du die Fritzbox auch an den Switch an VLAN1 anschließen... Die siehen sich ja dann...

Das allerdings nur so umsetzen, wenn du keine Routerkaskade vorhast (was du ja auch geschrieben hast)

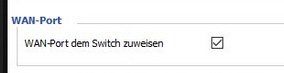

Und offensichtlich kannst du den WAN-Port den SwitchPorts hinzufügen:

dd-wrt.com/wiki/index.php/WAN_Port

Das allerdings nur so umsetzen, wenn du keine Routerkaskade vorhast (was du ja auch geschrieben hast)

Und offensichtlich kannst du den WAN-Port den SwitchPorts hinzufügen:

dd-wrt.com/wiki/index.php/WAN_Port

...ist jeweils nur ein Kabel gezogen.

Das ist gut und richtig !ddwrt Konfiguration. Hoffe Ihr könnt mir hierbei auch noch helfen.

Im Tutorial hast du ja die entsprechenden Screenshots. Damit klappte das hier fehlerfrei auf einem WRT54.Allerdings erst nach einen Reboot

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Allerdings schaffe ich es nicht den switch anzupingen, der an port1 des ddwrt angeschlossen ist.

WO und WIE ist dieser Switch genau angeschlossen ?? Im gleichen Netz wie die FB also im .150.0er VLAN ?Bedenke hierbei immer das das Management Interface des Switches untagged im VLAN 1 liegt und der Switch auch einen Gateway Eintrag haben muss.

Pingst du vom DD-WRT z.B. mit einer Absender IP von 192.168.12.1 könnte der Switch ohne Gateway Eintrag auf den DD-WRT niemals antworten...logisch.

Hier nochmal die Frage zum Rückweg:

Kannst du auch von der FB direkt oder irgend einem Client im .150.0er Netz:

a.) Die FP .1 anpingen ?

b.) den DD-WRT .254 anpingen ?

c.) eins der VLAN IPs .12.1 usw. anpingen ?

Das wäre wichtig zu wissen und... welches Gateway dieser Client eingestellt hat ? .150.1 die FB oder .150.254 den DD-WRT.

Wenn es die FB ist musst du hier logischerweise 3 statische Routen haben:

192.168.12.0 255.255.255.0 GW: 192.168.150.254

192.168.13.0 255.255.255.0 GW: 192.168.150.254

192.168.14.0 255.255.255.0 GW: 192.168.150.254

Kannst du auch bequem abkürzen mit einer einzigen Summary Route:

192.168.0.0 255.255.240.0 GW: 192.168.150.254

Das routet dir dann alle IP Netze von .0.0 bis .15.0 auf den DD-WRT !

Diese Route(n) entfallen wenn der DD-WRT im .150.0er Netz DHCP macht, weil er sich dann selber als Gateway propagiert. Schaden kann es aber nicht sie auf der FB zu belassen...just in case.

Auch hier wieder die Frage: Klappt die DHCP Adressvergabe vom DD-WRT im .150.0er Netz ?

Keiner deiner DD-WRT Ports ist tagged. Deshalb die weitere Frage WIE der Switch angebunden ist ? So wie es aussieht ziehst du ja steinzeitmässig 4 Strippen also jeweils eine pro VLAN statt einen .1q tagged Uplink, ist das richtig ?

Das die FB zu pingen ist erstmal ein gutes Zeichen.

Welchen Router hast du als Basis für den DD-WRT genommen?

Wenn ich mir mal folgende Seite anschaue, wäre es denkbar, dass deine Hardware gar kein 802.1q (VLan Trunk) supportet

dd-wrt.com/wiki/index.php/VLAN_Support

Dann wäre es allerdings auch klar, warum du nicht mehrere VLANs über ein phys. Medium bekommst

Wenn ich mir mal folgende Seite anschaue, wäre es denkbar, dass deine Hardware gar kein 802.1q (VLan Trunk) supportet

dd-wrt.com/wiki/index.php/VLAN_Support

Dann wäre es allerdings auch klar, warum du nicht mehrere VLANs über ein phys. Medium bekommst

Hmm...

habe selbst gerade kein DD-WRT zur Hand, aber wenn ich mir dieses HowTo mal so betrachte... schalte am Switch den Port (8?), an dem der DD-WRT ankommt, für das VLAN1 auch auf tagged, während du deinen Port 1 am dd-wrt ebenfalls für alle vier VLANs setzt und unten den Haken bei Tagged aktivierst.

Ich nehme mal stark an, die Kiste kann nicht differenzieren zwischen VLAN a-d = tagged und VLAN z (als Default VLAN) = untagged

Das würde jedenfalls erklären, warum bei einer direkten Verdrahtung kein Endgerät mit den eingehenden Paketen klar kommt und du dadruch keinerlei DHCP-ADressen an Port 1 abbekommst.

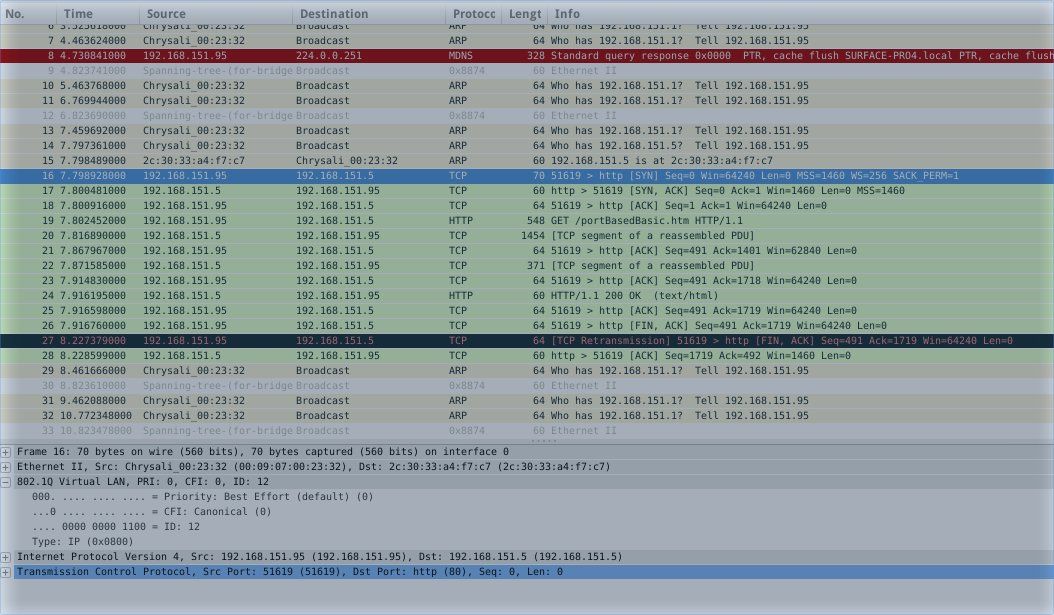

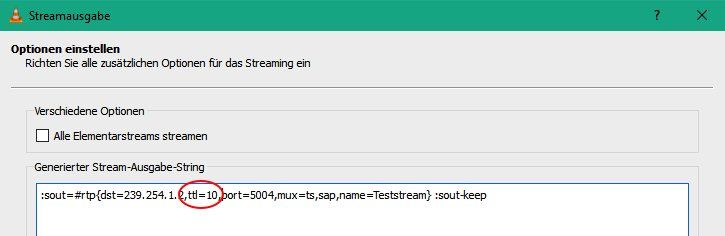

Setz an deinem Laptop mal ein WireShark ein und hänge dich direkt an Port 1 des DD-WRT und schaue mal, was da so ankommt, speziell die Ethernet-Frames

habe selbst gerade kein DD-WRT zur Hand, aber wenn ich mir dieses HowTo mal so betrachte... schalte am Switch den Port (8?), an dem der DD-WRT ankommt, für das VLAN1 auch auf tagged, während du deinen Port 1 am dd-wrt ebenfalls für alle vier VLANs setzt und unten den Haken bei Tagged aktivierst.

Ich nehme mal stark an, die Kiste kann nicht differenzieren zwischen VLAN a-d = tagged und VLAN z (als Default VLAN) = untagged

Das würde jedenfalls erklären, warum bei einer direkten Verdrahtung kein Endgerät mit den eingehenden Paketen klar kommt und du dadruch keinerlei DHCP-ADressen an Port 1 abbekommst.

Setz an deinem Laptop mal ein WireShark ein und hänge dich direkt an Port 1 des DD-WRT und schaue mal, was da so ankommt, speziell die Ethernet-Frames

Hmm..

gemäß dem obigen Link müsstest du wohl auch die VLANs 2 - 11 am Port 1 am DD-WRT mit anhaken.

Zumindest hat es der AUto im o.g. blog so realisiert. Er will eigentlich nur VLAN 1, 3, 4 und 5 verwenden, hat/ musste wohl aber auch das VLAN2 mit auswählen...

wobei sich das dann aber nicht mit @aquis HowTo deckt: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Allerdings will er am Port 1 auch kein untagged VLAN und tagged VLANs parallel nutzen...

gemäß dem obigen Link müsstest du wohl auch die VLANs 2 - 11 am Port 1 am DD-WRT mit anhaken.

Zumindest hat es der AUto im o.g. blog so realisiert. Er will eigentlich nur VLAN 1, 3, 4 und 5 verwenden, hat/ musste wohl aber auch das VLAN2 mit auswählen...

wobei sich das dann aber nicht mit @aquis HowTo deckt: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Allerdings will er am Port 1 auch kein untagged VLAN und tagged VLANs parallel nutzen...

Wenn ich mir mal folgende Seite anschaue, wäre es denkbar, dass deine Hardware gar kein 802.1q (VLan Trunk) supportet

Der WAN Port ist so oder so immer besonders, denn der hängt NICHT an dem embeddeten 4 Port Switch.Fraglich ob dort überhaupt eine Layer 2 Verbindung auf die Ports des 4 Port Switches (ich gehe mal von einem WRT54 aus) möglich ist. Ich denke nicht oder wenn dann nur über die Option eines Bridging Interfaces in Software. Ob damit dann auch Tags übertragen werden ist eine andere Frage.

Das Tutorial nutzt den WAN Port rein als Punkt zu Punkt Port für einen kaskadierten Router ins Internet und macht das gesamte VLAN Handling nur auf den LAN Ports die dem integrierten Switchport zugewiesen sind.

Das funktioniert fehlerlos.

Ich kann da gerne auch nochmal einen Labortest machen....

Zitat von @sonyandi:

Könnte ich dann die Probleme evtl. umgehen, in dem ich dann doch die Variante mit der Routerkaskade nehme oder aber ich bleibe bei dieser Variante und wickel das ganze ohne den WAN Port ab. Also an Port1 kommt die FB rein und Port 2 am ddwrt geht dann zum switch.

Der WAN Port ist so oder so immer besonders, denn der hängt NICHT an dem embeddeten 4 Port Switch.

Könnte ich dann die Probleme evtl. umgehen, in dem ich dann doch die Variante mit der Routerkaskade nehme oder aber ich bleibe bei dieser Variante und wickel das ganze ohne den WAN Port ab. Also an Port1 kommt die FB rein und Port 2 am ddwrt geht dann zum switch.

Warum steckst du die FritzBox nicht einfach mit an den Netgear Switch und machst an dem Port, an dem die Fritte hängt, ein untagged VLAN1 und lässt das gefriermel mit dem WAN-Port weg!?

Edit:

Satzbau begradigt

in dem ich dann doch die Variante mit der Routerkaskade nehme

War das nicht so oder so dein Ziel ?? Dein Thread trägt ja die Überschrift "...mit dd-wrt hinter FritzBox". Das impliziert doch das du eine Kaskade machst, oder verstehen wir da jetzt was grundsätzlich falsch ?!...und lässt das gefriereml mit dem WAN-Port weg!?

Eben. Vom WAN Port sollte nur eine einzige Strippe zur FB gehen. Da reicht ein Kabel, ist ja so oder so ne Punkt zu Punkt Verbindung ?!Warum soll da unbedingt ein Switch dazwischen ?

Wenn du das zwingen machen musst, dann ist es besser das WAN Port VLAN nicht über eine tagged Verbindung mit zu übertragen. Dann nutze da besser konservativ ein Kabel.

Sprich also ein isoliertes VLAN mit 2 untagged Ports einrichten. In einen steckst du den WAN Port DD-WRT und in den anderen die FB.

Die lokalen VLAN legst du dann auf einen tagged Link des embeddeten 4 Port Switches den du an einen tagged Port der anderen lokalen VLANs am Switch terminierst.

Das sind dann zwar 2 Strippen statt einer ist aber eine sicherere Konfig ohn Frickelei.

Zumindest hatte ich mir das so vorgestellt: Die VLANs 12, 13, 14 sollten getrennte Netze sein, die jeweils keine Verbindung zum anderes VLAN herstellen können

Wenn genau DAS deine Intention war hätten wir uns die gesamte Eierei mit dem DD-WRT ja auch gleich von Anfang an sparen können !!!Einen Router brauchst du in den VLANs einzig und allein nur dann wenn du auch VLAN übergreifend kommunizieren willst. Will man das nicht ist der Router überflüssig.

Soll das, wie jetzt bei dir, gar nicht der Fall sein, dann hast du mit den VLANs 12, 13 und 14 drei vollkommen isolierte Netze. Genau also dein Ziel.

Die Internet / FritzBox Kommunikation findet dann nun ausschliesslich nur noch im VLAN 1 statt. Dir sollte aber auch klar sein das so keinerlei Zugriff auf die VLANs 12, 13 und 14 je möglich sein wird.

Weder zw. den VLANs untereinander, noch von den VLANs ins Internet, noch aus VLAN 1. Das ist in dieser jetzigen Konstellation technisch ausgeschlossen.

Wenn das eh dein Ziel war mit 3 isolierten Netzen...alles gut ! Wie gesagt diese Lösung hättst du schneller haben können

Bleibt dann die Frage warum du uns mit dem DD-WRT und L3 VLAN Routing vorher an der Nase rumgeführt hast ???

Warum soll das nicht gehen ?

Dazu liest du dir die VLAN Schnellschulung einmal durch:Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

VLANs sind auf einem reinen Layer 2 VLAN Switch also immer in sich vollkommen getrennte Netze ! Eine Kommunikation zw. den VLANs ist auf einem reinen Layer 2 Switch technisch unmöglich.

Das ist also Fakt. Das ist z.B. bei 3 VLANs so zu sehen als ob du 3 einzelnen Switches hast mit jeweils einem Netz die NICHT miteinander verbunden sind. Da ist ,ebenso wie bei VLANs, keinerlei Kommunikation möglich.

Leuchtet dir sicher auch ein, oder ?

Du brauchst also wenn du zw. den VLAN kommunizieren willst IMMER einen Router.

Das kann ein Layer 3 Switch sein (also der Router im Switch) oder ein externer Router oder Firewall (siehe Tutorial)

Ohne das geht es de facto nicht...wie auch bei einer vollkommen physischen Trennung der VLAN Netze ?!

Nur eben zwischen den VLANS 12,13,14 untereinander bekomme ich keine Verbindung hin

Vollkommen logisch OHNE einen Router. Nur mal doof nachgefragt: Das grundlegende Konzept von VLANs hast du aber verstanden, oder ? (VLAN Schnellschulung oben)und dennoch auf die Schnauze gefallen bin

Dafür gibts ja uns und das Forum dass ein VLAN mit der FB ohne "VLAN Manager" nicht möglich ist. Dann erst kam der ddwrt ins Spiel.

Das ist auch richtig. Die FB kann generell keinerlei VLANs weil sie dieses Feature gar nicht an Bord hat und somit auch nicht kennt.Da hilft dann in der Tat nur eine andere HW die VLANs supportet wie die im o.a. Tutorial genannten üblichen Verdächtigen.

Ein kleiner 35 Euro Mikrotik Router würde deine Anforderungen in 10 Minuten erledigen:

varia-store.com/Wireless-Systeme/MikroTik-RouterBoard/MikroTik-R ...

das will ich ja auch, dass die VLANs 12,13,14 untereinander keine Kommunikation haben.

Dann sind wir uns ja alle einig und dann brauchst du keinen Router Bei mir hapert es nur noch bei der Kommunikation von den VLANs 12,13,14 von und zur Fritzbox.

Wie gesagt, die kann es NICHT geben ! Wie auch, denn die 3 VLANs sind ,wie wir oben ja nun schon gemeinsam festgestellt haben, vollkommen isoliert.Du kannst die FB in VLAN 12 stecken (PVID 12), dann kann sie mit VLAN 12 reden aber niemals mit 13 und 14. Logisch, denn die VLANs sind ja...genau !! Vollkommen getrennt !!

Wenn du sie in 13 steckst sind 12 und 14 trotzdem isoliert. Gleiches Spiel, jedes VLAN ist ein vollständig isoliertes Netz das haben wir ja nun verstanden.

Die FB bräuchte 3 Router Interfaces, dann könnte man sie mit einem Bein ins 12er, mit einem ins 13er und mit einem ins 14er stec ken und hätte die Lösung !

Kann die FritzBox aber nicht, da sie durch ihre HW Beschränkung nur einen einzigen Routerport hat (LAN)

3 Strippen Lösung entfällt also auch.

Alternativ kann man das mit einem tagged Uplink machen (hatten wir oben ja schon durchgekaut mit dir und dem DD-WRT) und die 3 VLANs dann auf 3 logische Subinterfaces in der FB terminieren wie im o.a. VLAN Tutorial im Detail beschrieben.

Würde gehen, aber auch das supportet die FB nicht. Ihr fehlt das VLAN Feature !

Was willst du also machen...?? Mit FB ist das nicht zu lösen.

Fazit:

Wie man es dreht oder wendet, mit der FritzBox bekommt man es NICHT gelöst weil ihr alle diese technischen Fähigkeiten fehlen die man für eine Lösung braucht.

Das leuchtet sicher auch dir ein, oder ?

Zu deinem Punkten im Einzelnen:

wenn ich bspw. vom Smartphone über das WLAN der FB auf einen Client im VLAN 12 zugreifen möchte, dann kommt von der FB das Paket untagged an Port 8 des Switch1

Das hast du richtig verstanden !Mal ganz davon abgesehen das die FritzBox NIEMALS getaggte Pakete senden können wird weil...du ahnst es schon... GENAU !! ...sie supportet KEIN VLAN Tagging weil ihr wie oben schon mehrfach gesagt das Feature dazu fehlt in der Firmware !!! Sie kann also getaggte Pakete weder senden noch kann sie sie lesen.

Das WLAN ist mit einer Bridge intern in der FB einfach an den LAN Port verbunden. Somit sind WLAN und LAN immer ein gemeinsames IP Netz, verhalten sich also wie ein Draht.

Klar, die Pakete kommen dann untagged am Switchport an der es ins VLAN 12 schickt. Dort kannst du alles erreichen aber VLAN 13 und 14 sind ja...tadaaa, du ahnst was kommt...isoliert !! Keine Chance also für Pakete dahin zu kommen weder Bridging noch Routing !

Ein Switchport kann NIEMALS untagged Mitglied zweier VLANs sein, das ist technisch unmöglich. Geht nur tagged aber Tagging kann die FB wieder nicht lesen...siehe oben !

Wie wird das eingehende Paket an Port 8 verarbeitet?

Durch die Switch PVID bestimmst du in welches VLAN des Switches diese eingehenden ungetaggten Pakete geforwardet werden. Mehr nicht.Der Switch kann es also nur entweder in 12 oder 13 oder 14 forwarden niemals aber in mehrere VLANs.

Ist ja auch logisch, weil dann die Layer 2 Domains der VLANs überlappen würden was tödlich wäre.

Hier ist das Mysterium PVID erklärt:

Warum gibt es PVID bei VLANs?

Hope this helps...?!

sorry wenn ich lästig bin

Nee, bist du nicht. Hauptsache du verstehst es Warum gerade V12 ?

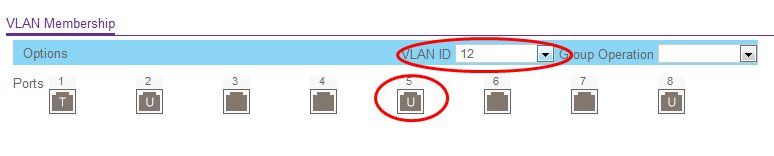

Weil das dein Beispiel war. Welche VLAN ID ist egal. kannst auch 2, 10, 77, 999 oder was auch immer nehmen. Nur größer als 4094 darf die ID niemals sein da die Range von 1 bis 4096 geht und 4095 und 4096 reserviert sind !Wenn wie in meinem Beispiel das Paket an Port 8 ankommt und dieser die PVID 1 hat dann wird das Paket mit VLAN-ID 1 versehen, richtig ?

Ja, richtig !Er forwardet dann untagged Traffic an diesem Port 8 immer ins VLAN 1, dem Default VLAN.

Ein Port der Mitglied in V1 und V13 ist, so deute ich es, kann mit beiden VLANs kommunizieren, oder ?

Ja, genau richtig !Obwohl ein Port niemals untagged mitglied in 2 VLANs sein kann.

Bei deinem Beispiel steht die PVID auf 1 and dem Port und er ist Tagged angehakt im VLAN 13.

Das bedeutet dann:

- Alle dort an Port 8 eingehenden untagged Pakete forwardet der Switch in VLAN 1

- Alle dort an Port 8 eingehenden tagged Pakete mit der ID 13 forwardet der Switch in VLAN 13

- Alle dort an Port 8 eingehenden tagged Pakete die eine Tag haben der NICHT 13 ist schmeisst der Switch in den Mülleimer.

Vielleicht führen ja die Konfigurationmöglichkeiten im Netgear zu meinen Verständnisproblemen,

Das wird sicher so sein.NetGear ist bekanntermaßen das Übelste was man sich an Konfig GUI antun kann weil massiv unlogisch. Gut wenn man von einem Cisco GUI kommt ist man vermutlich "versaut" aber es fordert doch ein gehöriges Maß an Einarbeitung bis man diese NG Logik durchdrungen hat

Ein Grund bei VLANs die Finger von NG zu lassen

Wie entscheidet dann der Switch zu welchem VLAN der Port 5 untagged gehört?

Das entscheidet er rein nach dem Setting der PVID an diesem Port. Die PVID bestimmt immer fest was der Switch mit untagged Paketen macht die an diesem Port reinkommen.Steht wie PVID auf 13 werden untagged Pakete dort ins VLAN 13 geforwardet bzw. auch alle Pakete aus dem VLAN 13 dort untagged ausgesendet. So einfach ist das. Die Port PVID ist der Schlüssel.

Und was bewirkt solch eine Konfiguration, wenn Port 5 mit PVID 12 in V12 und V13 als Member eingetragen ist?

Das dürfte nicht gehen. Ist ja auch logisch.Stell dir mal vor du hast in VLAN12 die IP 10.10.10.0 /24 und im VLAN13 aber das Netz 20.20.20.0 /24. Z.B. 10er ist ein internes, Firewall geschütztes Netz und das 20er wäre das offene Internet.

Dann würde ja Traffic aus dem 10er IP Netz ins 20er Netz geflutet und andersrum. Eine Katastrophe und tödlich aus Sicherheitssicht. Luechtet dir ein.

Wenn der Port also Member in VLAN 12 UND 13 ist dann ist das immer nur Tagged. D.h. Eingehender Traffic MUSS hier einen Tagg haben damit er sauber in die entsprechenden VLANs getrennt werden kann.

Untagged Paketen fehlt ja vollkommen eine VLAN ID so das der Switch oder ein Endgerät niemals lesen kann welchem VLAN es dieses Paket zuordnen soll.

Das geht immer und ausschliesslich nur über die VLAN ID die dem Paket anhängt !!

Bei dir in der Konfig steht ja auch klar VLAN Memebership und eben nicht PVID. Das meint dann ganz klar ein Tagging.

Also der Switch akzeptiert hier eingehende Pakete mit dem Tag 12 und 13 und forwardet sie entsprechen und sendet auch alle Pakete aus den VLANs 12 und 13 dort aus MIT einem entsprechenden VLAN Tag dieser beiden VLANs. Ganz einfach eigenlich aber üble NG Logik.

Aber wie entscheidet Port 8, der ja PVID 1 hat, ob er in V12, 13 oder 14 forwarded?

Wieder ganz einfach:- Alle dort an Port 8 ein- ausgehenden untagged Pakete forwardet der Switch in VLAN 1 (PVID 1)

- Alle dort an Port 8 ein- ausgehenden tagged Pakete mit der ID 12 forwardet der Switch in VLAN 12 (er liest die VLAN ID oder fügt sie an.)

- Alle dort an Port 8 ein- ausgehenden tagged Pakete mit der ID 13 forwardet der Switch in VLAN 13

- Alle dort an Port 8 ein- ausgehenden tagged Pakete mit der ID 14 forwardet der Switch in VLAN 14

- Alle dort an Port 8 ein- ausgehenden tagged Pakete die einen VLAN Tag haben der NICHT 12, 13 oder 14 ist schmeisst der Switch in den Mülleimer.

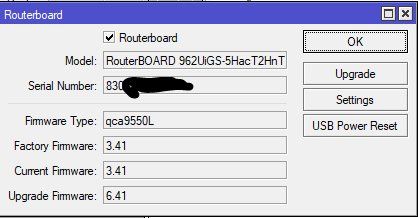

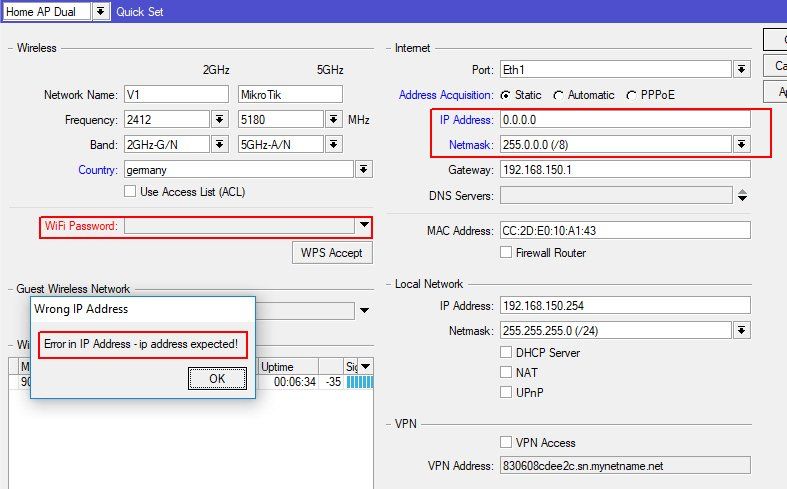

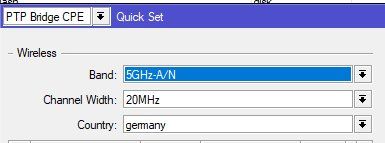

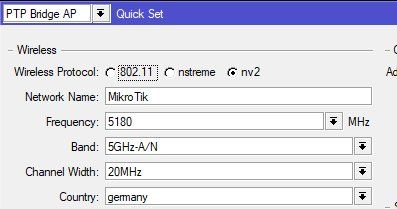

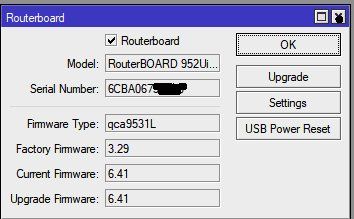

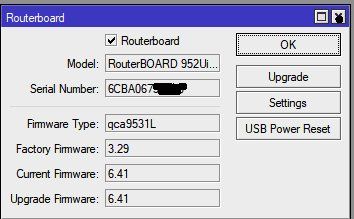

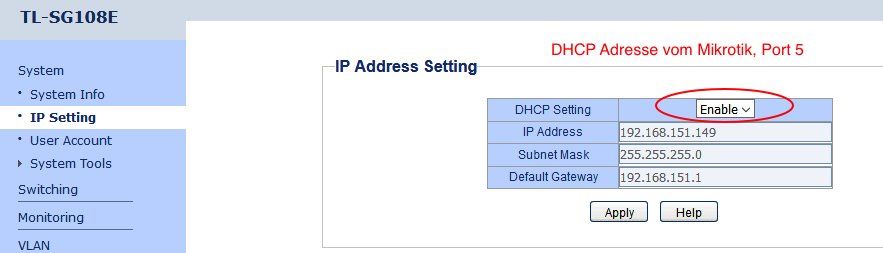

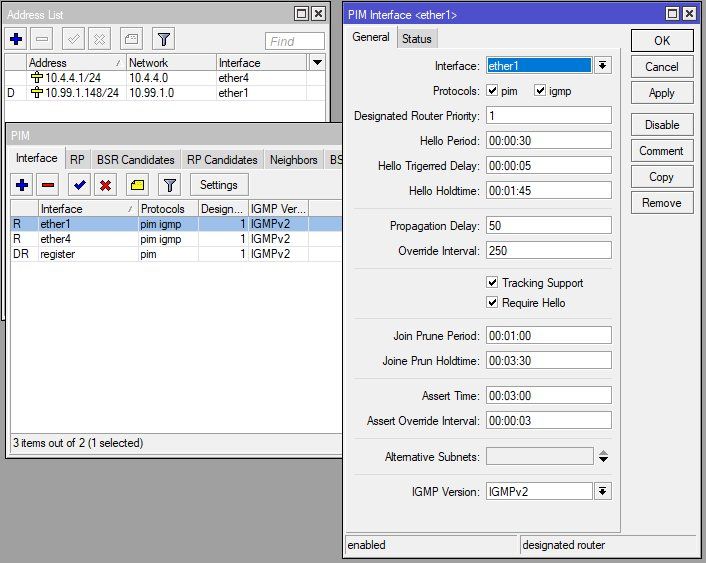

Apropos, hab mir den Mikrotic hap ac bestellt, der hat gigabit und WLAN.

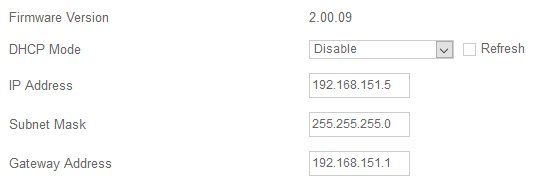

Glückwunsch ! Eine sehr gute Wahl !Irgendwie hab ich es noch nicht geschafft ihm die IP 192.168.150.254 zu verpassen und ins Netz einzuspeisen

Das ist kinderleicht !WICHTIG dafür:

- Unbedingt das WinBox Tool installieren !!! download2.mikrotik.com/routeros/winbox/3.11/winbox.exe

- Die Default Konfig des Routers VORHER löschen !

Das WinBox Tool brauchst du unbedingt, da du VORHER die im Router befindliche Default Konfig löschen musst um ihn individuell zu konfigurieren.

Die Default Konfig ist unbrauchbar für dein Design (Ein Port als NAT Port und der Rest als 4 Port Switch) und muss vorher entfernt werden.

Durch das Löschen dieser Default Konfig verlierst du den DHCP Server und die IP der Default Konfig. Damit fehlt dann jegliche IP Adressierung und dann ist logischerweise das WebGUI nicht mehr ansprechbar.

Das WinBox Tool garantiert die Verbindung aber auch ohne IP Adresse, also nur mit der Mac Adresse !!

Damit kommst du dann problemlos wieder auf die Box auch ohne IP Konfig.

Dann mit entferneter Default Konfig einen Port in dein Netz hängen dann siehst du nach dem Öffnen des WinBox Tools den Mikrotik sofort durch seine Autodiscovery.

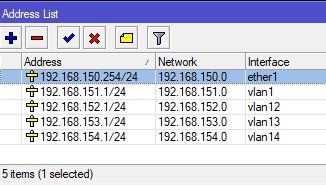

Nun mit dem Tool unter IP Adress auf diesem eth Port der im Netz hängt die IP 192.168.150.254 konfigurieren Damit hängt dann dieser Port dann mit der 192.168.150.0er in deinem Netz und ist anpingbar und auch wieder über das Web GUI und auch WinBox ansprechbar. Je nachdem welches schöner für dich ist (WinBox ist in Farbe

Fertisch !

Achte darauf das die .150.254 nirgend woanders in Benutzung ist und auch nicht Teil eines DHCP Pools.

Der Rest steht alles im Tutorial:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Bzw. hier zur VLAN Konfig:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

In den weiterführenden Links unten findest du weitere Beispielthreads die dir die erfolgreiche Einrichtung mit Switches von HP, TP-Link und auch NetGear zeigen !

AVM Router mit Mikrotik Router für VLAN und Netgear GS724Tv4 für VLAN und Port Trunking

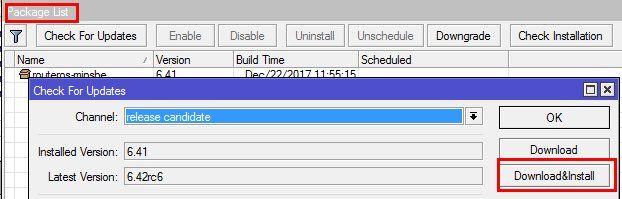

Wenn du diese Grundkonfig hast, dann ggf. auf die aktuelle 6.40.5 Firmware updaten um das aktuelle Firmware Image drin zu haben und ggf. Bugs zu vermeiden !

mikrotik.com/download

jedoch nicht umgekehrt.

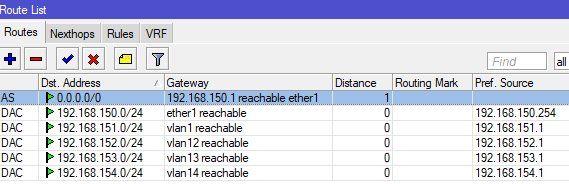

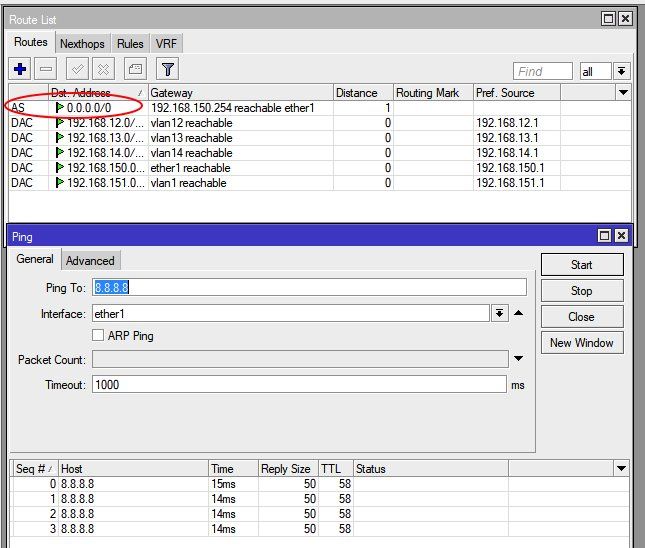

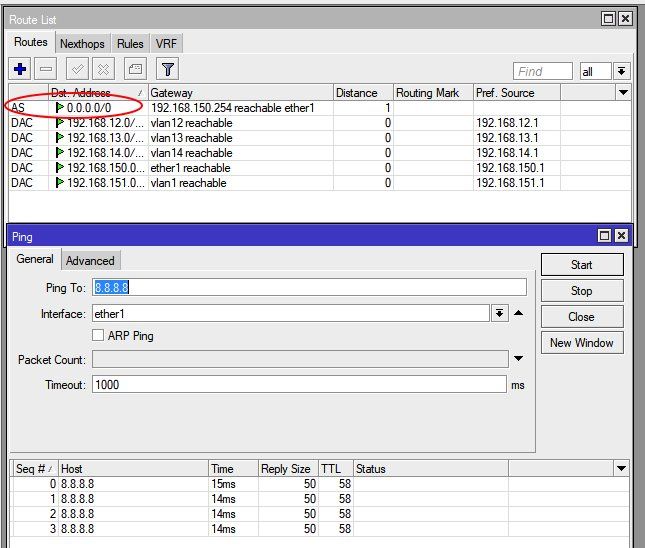

Hast du auch eine Default Route auf dem Mikrotik zur FritzBox eingerichtet ??? Sieht so aus als ob die fehlt und im Mikrotik sind diese, soweit ich das erkenne, auch vollständig.

Wieso der Plural hier ?? Routen wäre völliger Quatsch und falsch !!Der MT braucht nur eine einzige Default Route (Auf die FB) mehr nicht !!

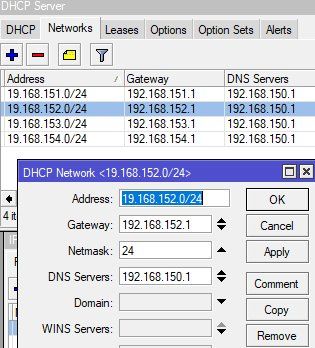

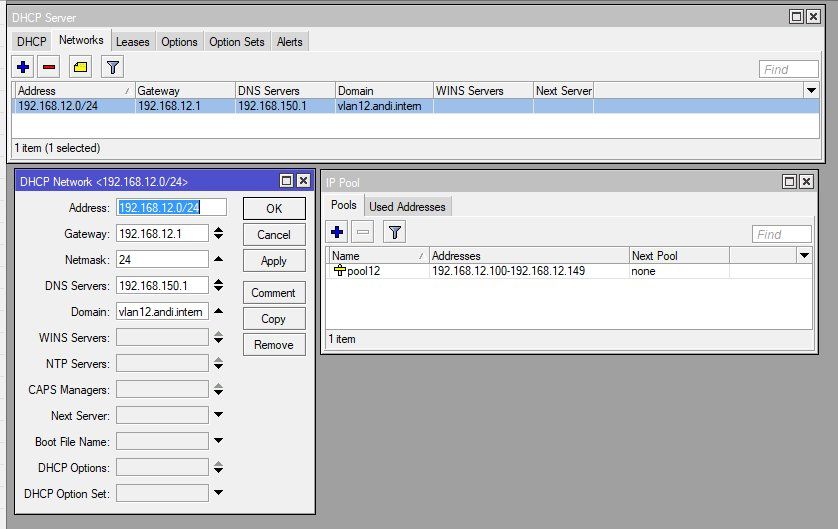

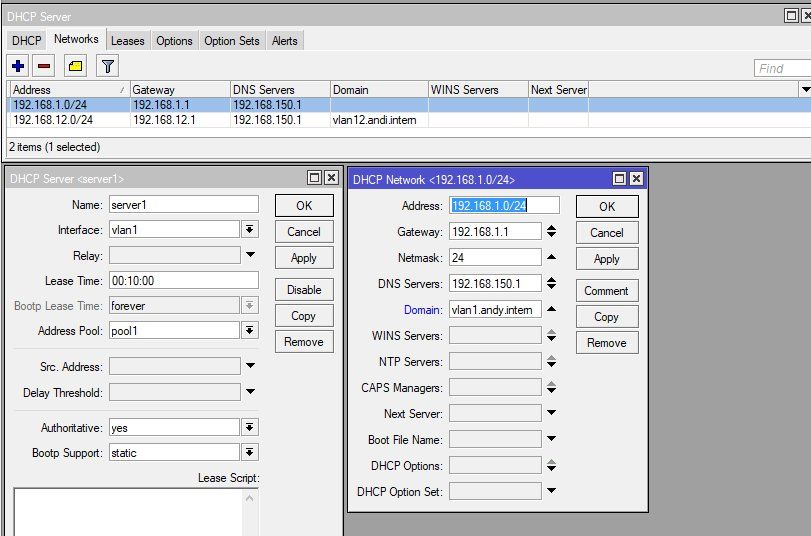

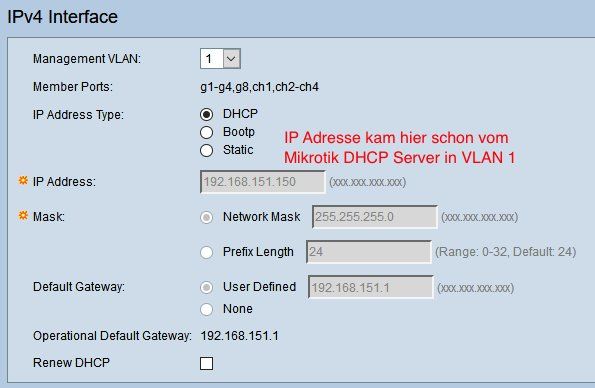

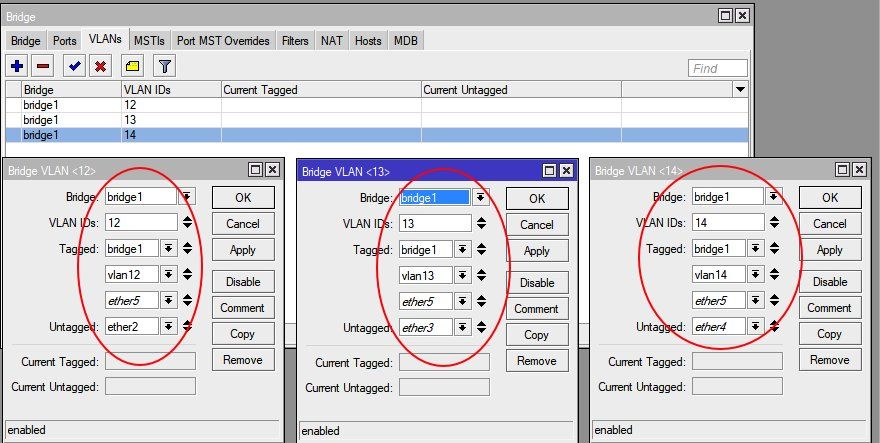

Im 150er Netz stellt der DHCP der FB die Adressen in den VLANs 12,13,14 der Mikrotik.

Das ist richtig !Hast du mit ipconfig -all (Windows) auch mal gecheckt das das sauber passt von den Adressen ?? Gateway = MT Adresse und DNS = immer die FB Adresse ?

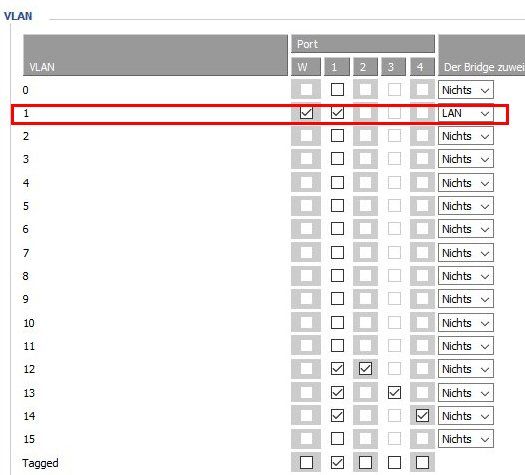

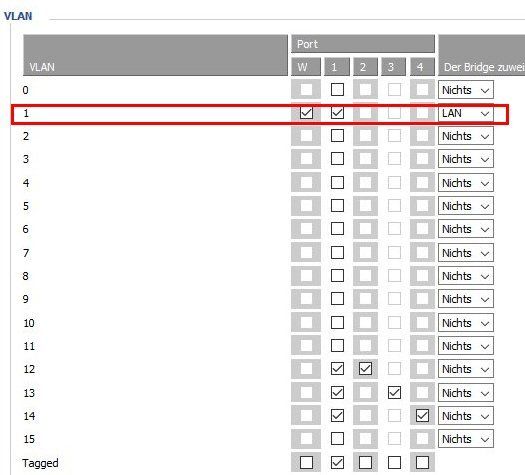

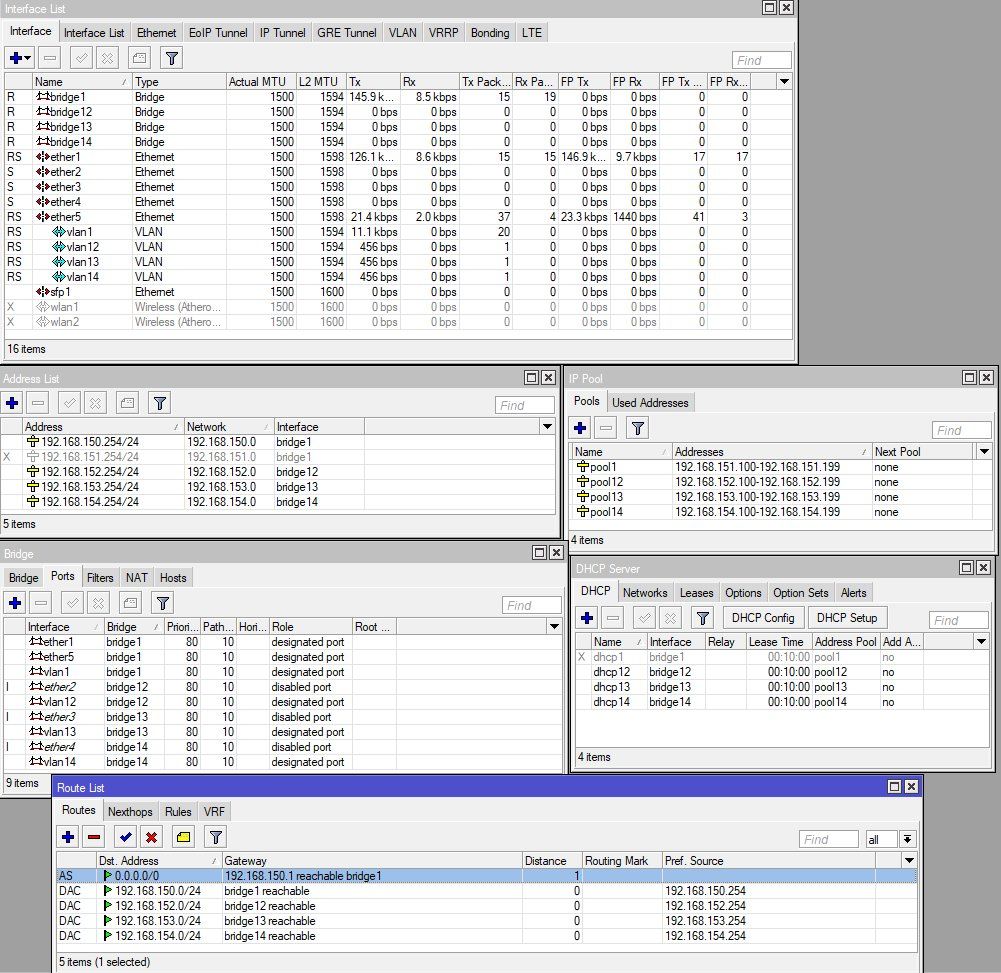

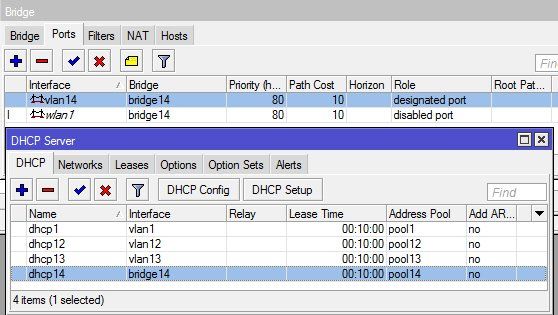

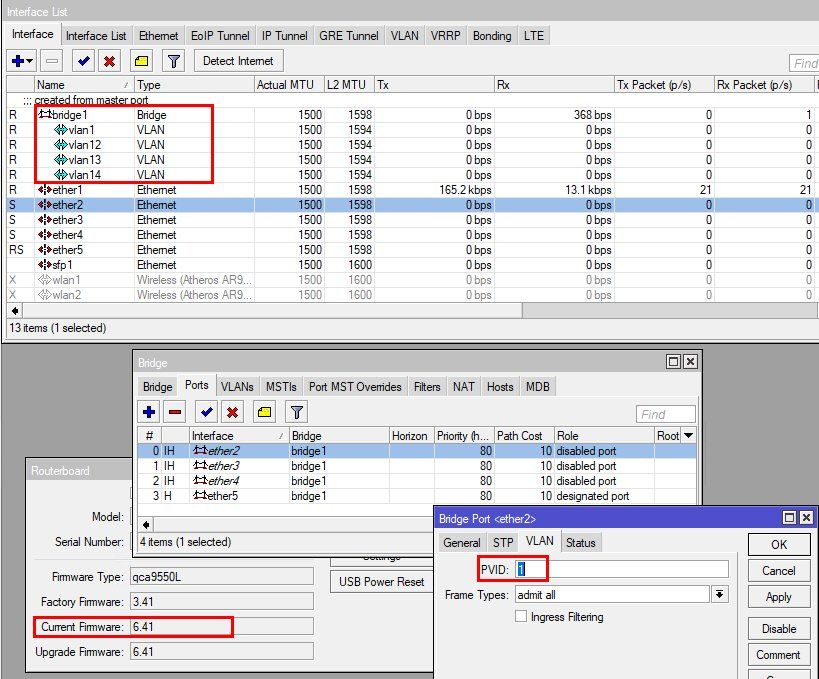

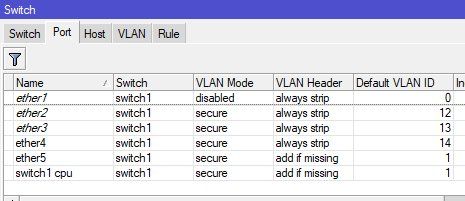

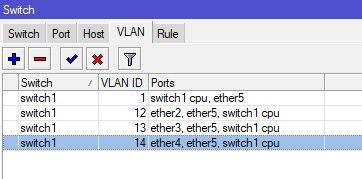

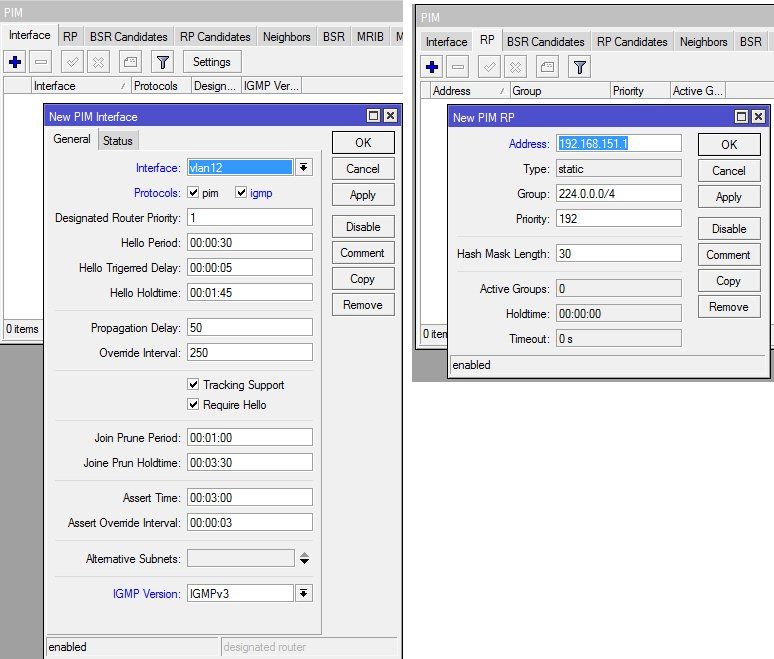

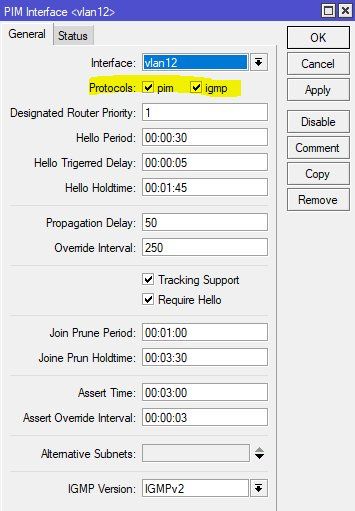

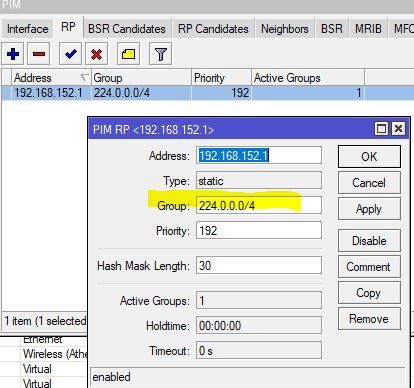

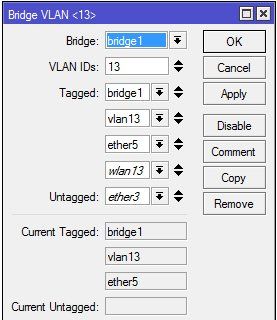

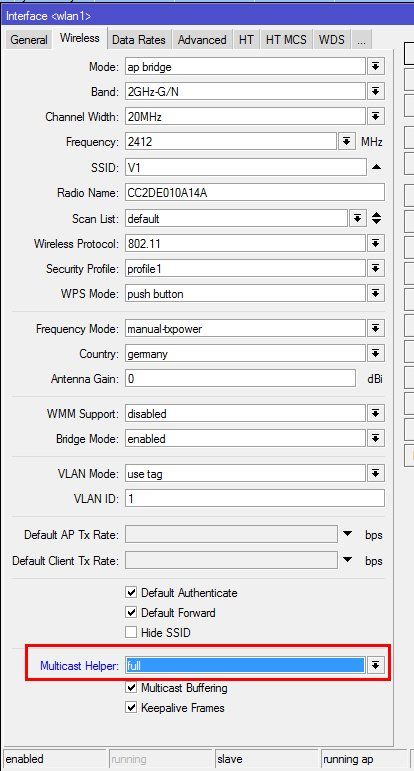

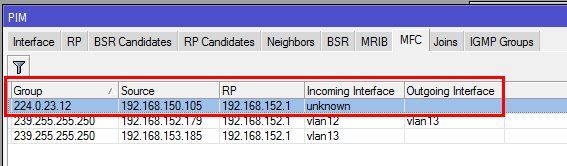

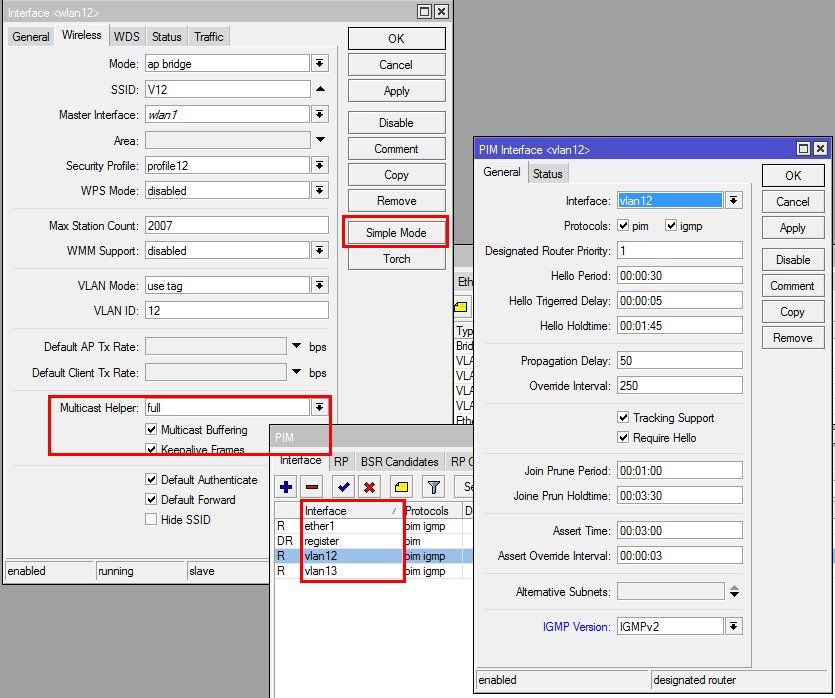

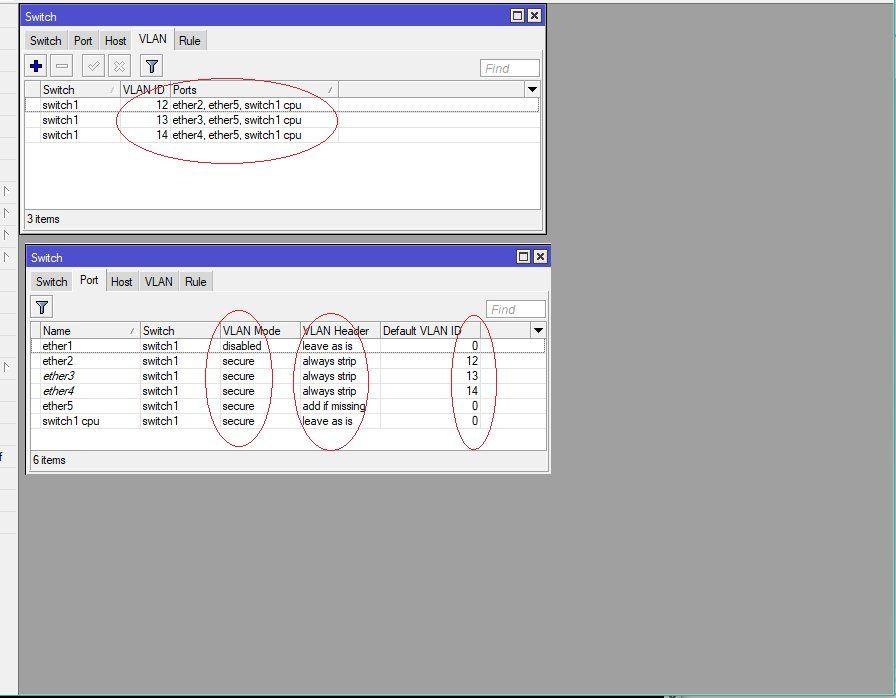

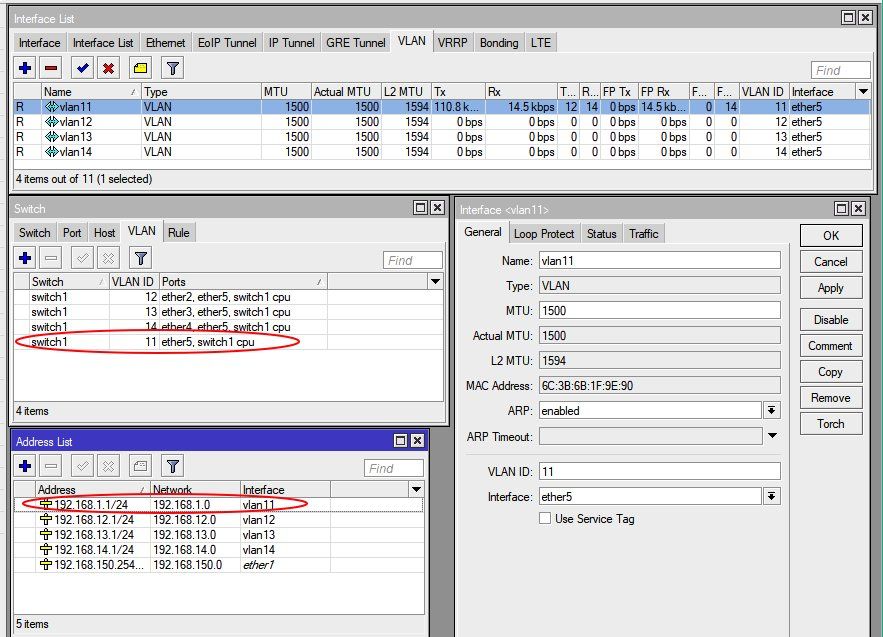

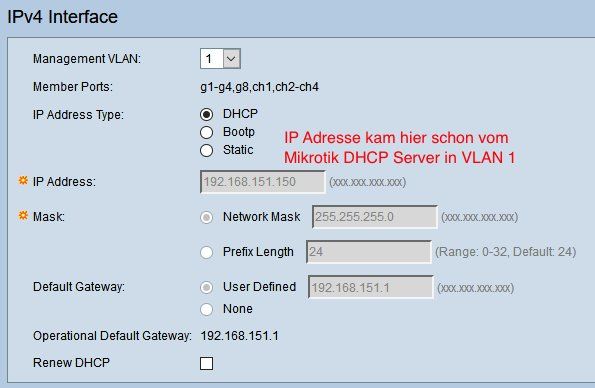

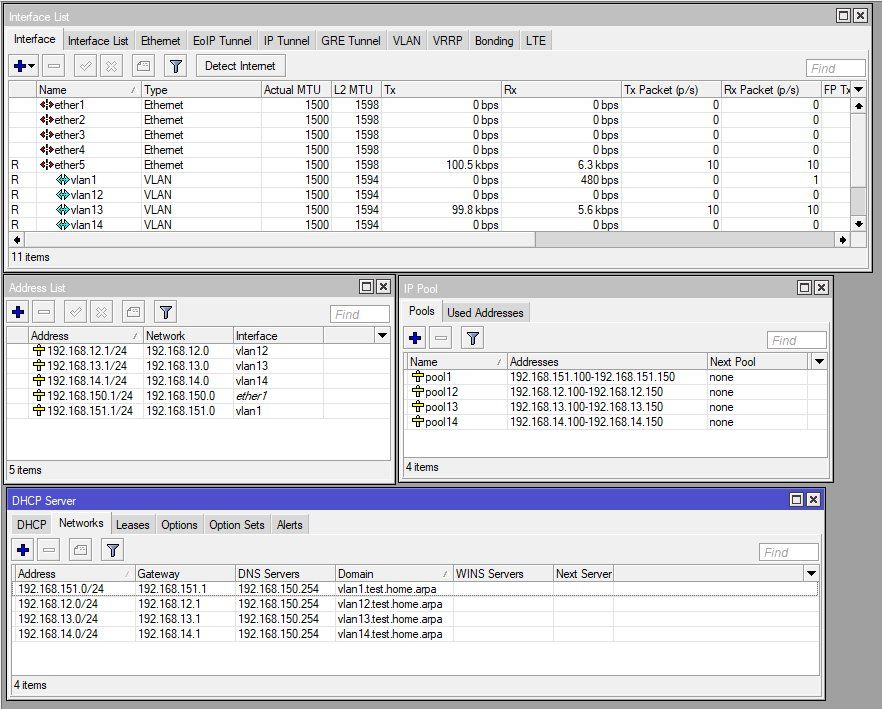

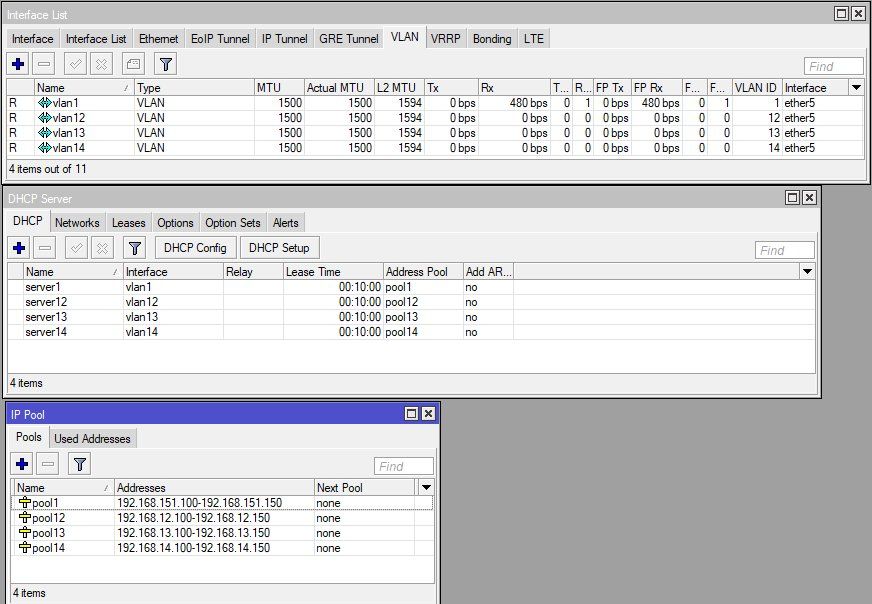

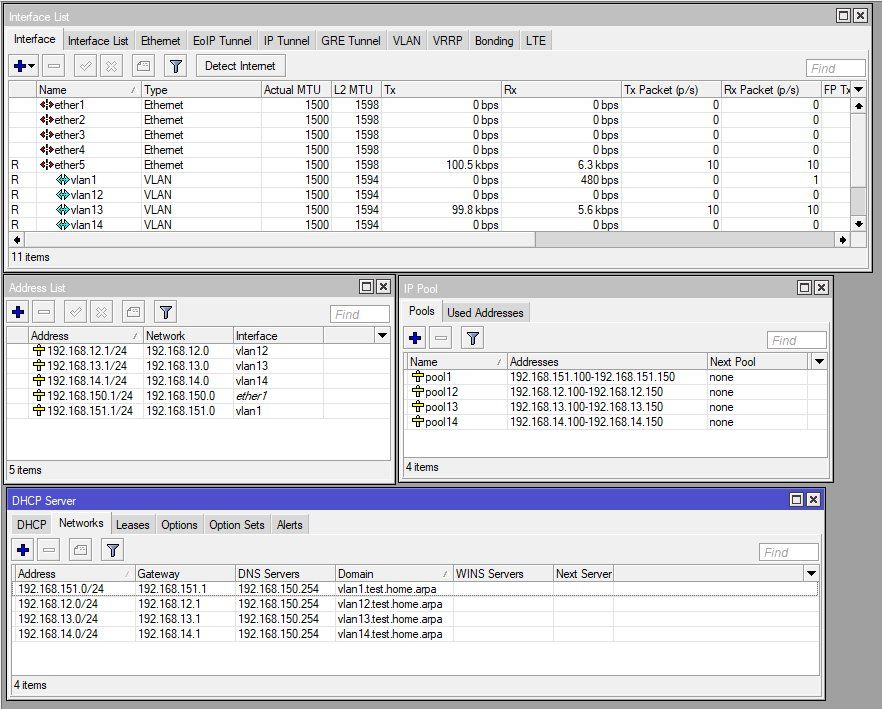

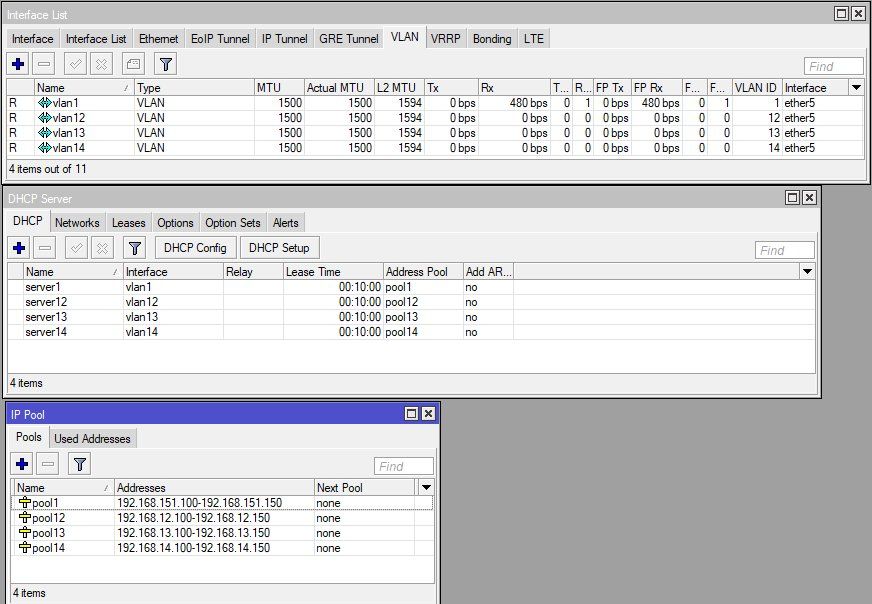

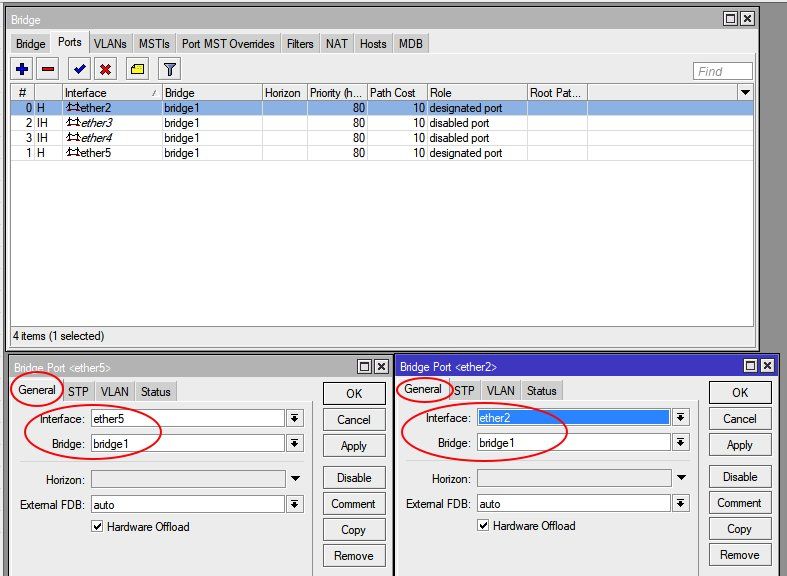

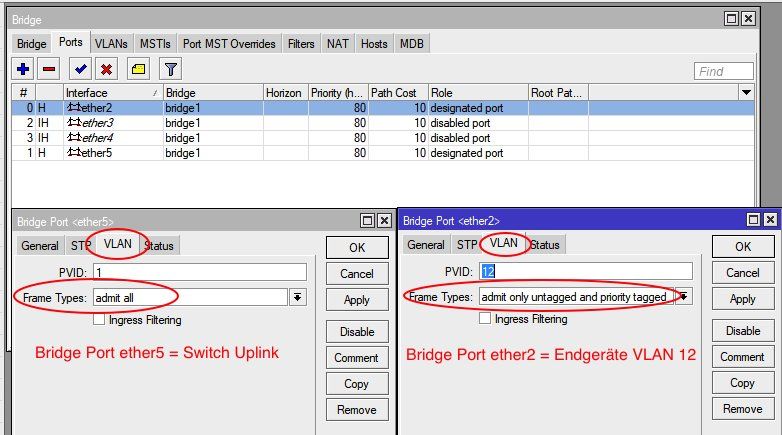

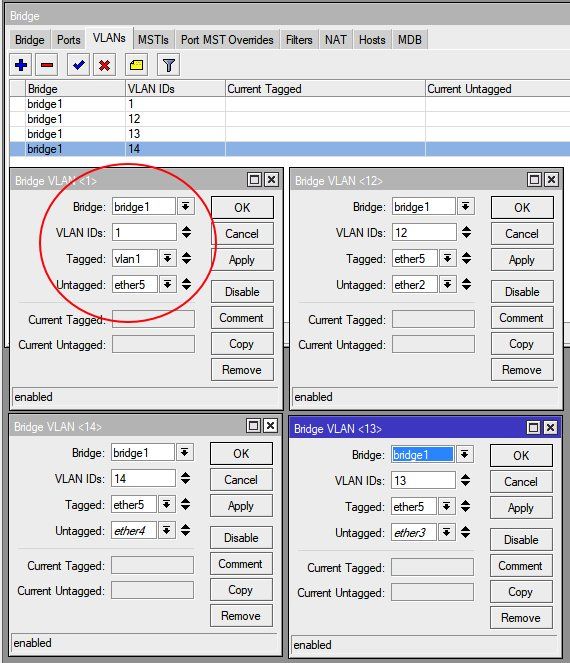

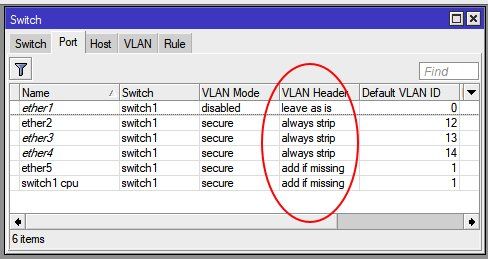

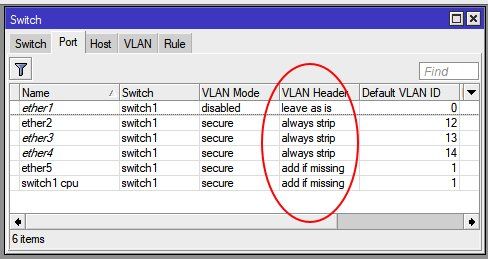

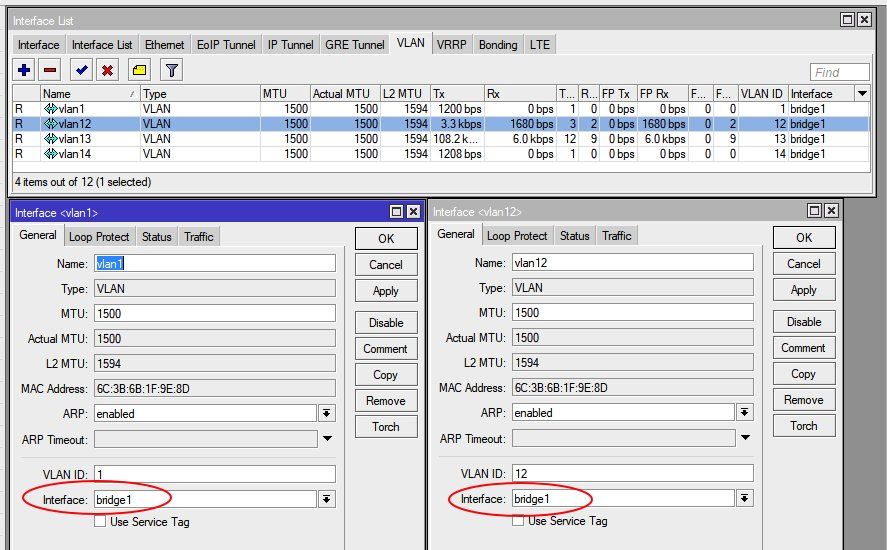

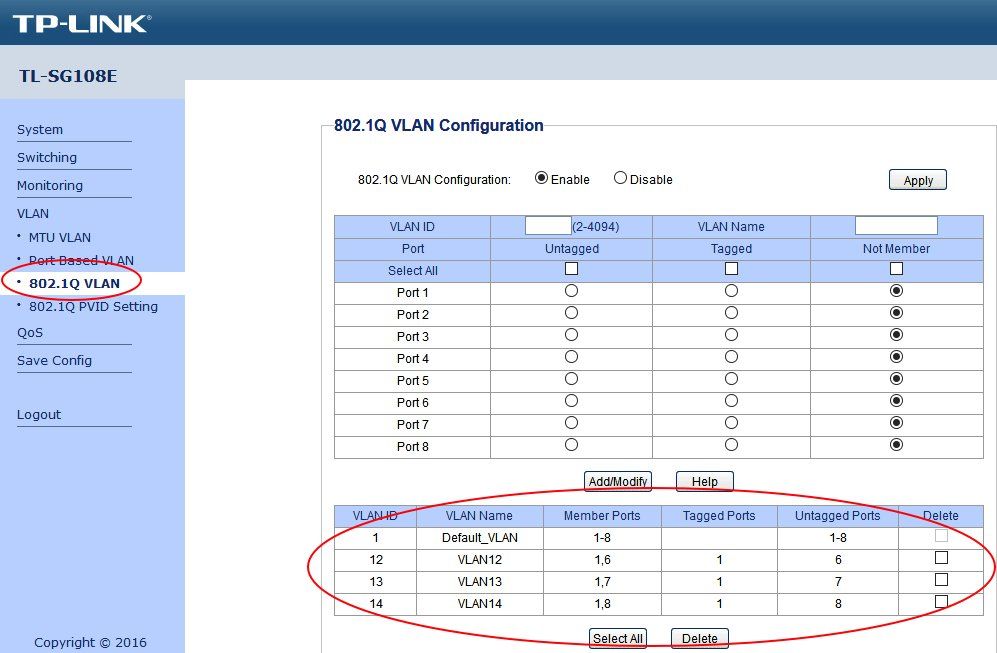

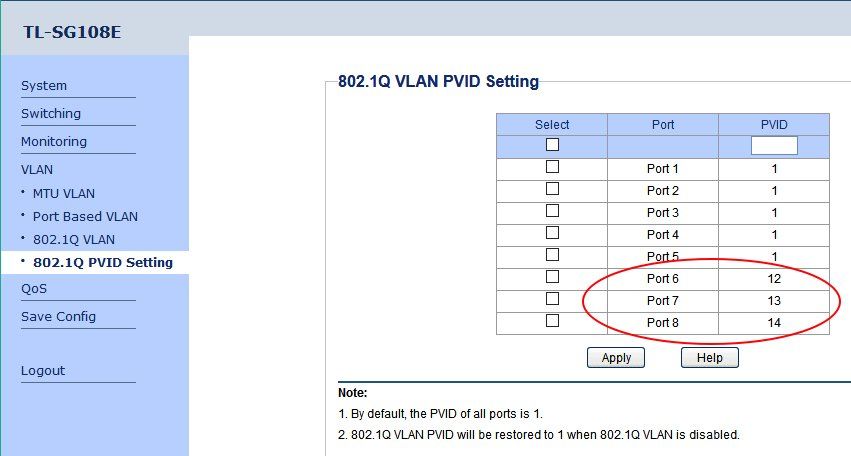

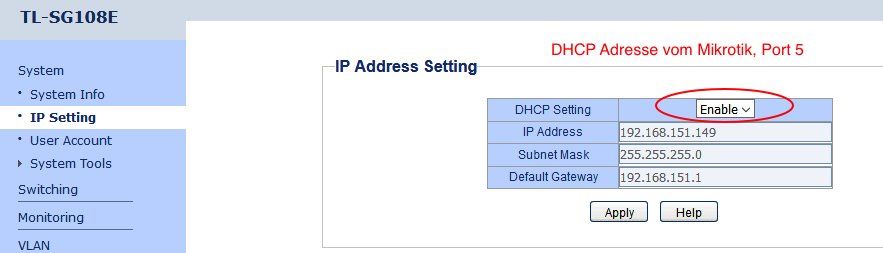

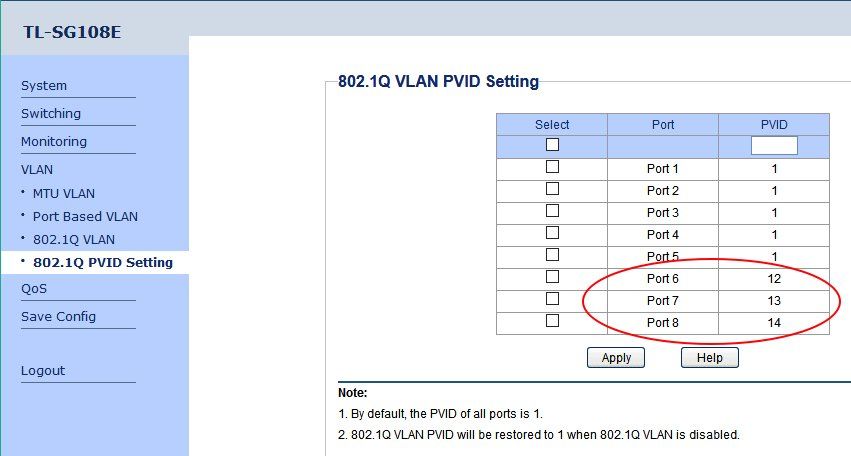

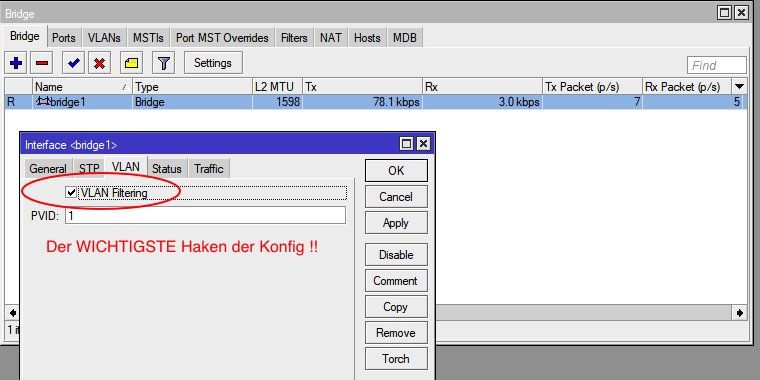

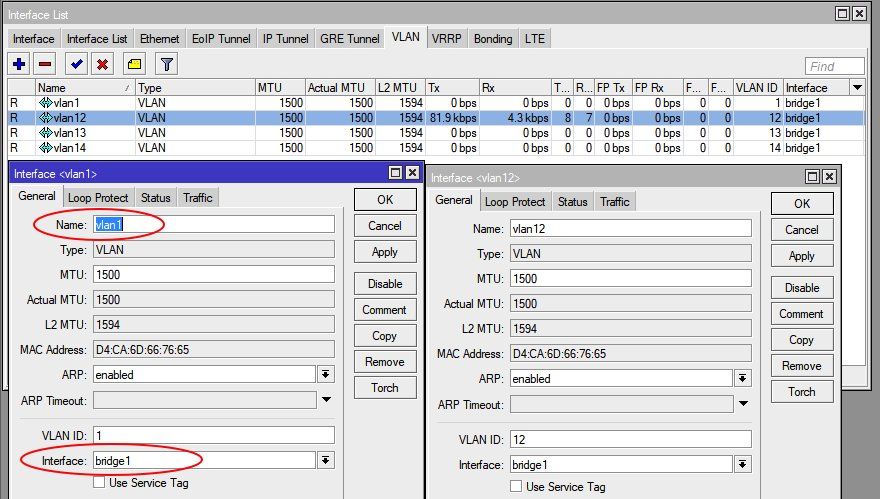

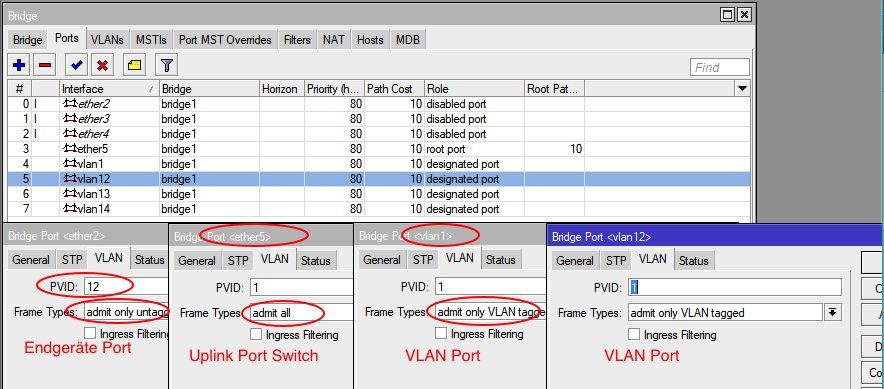

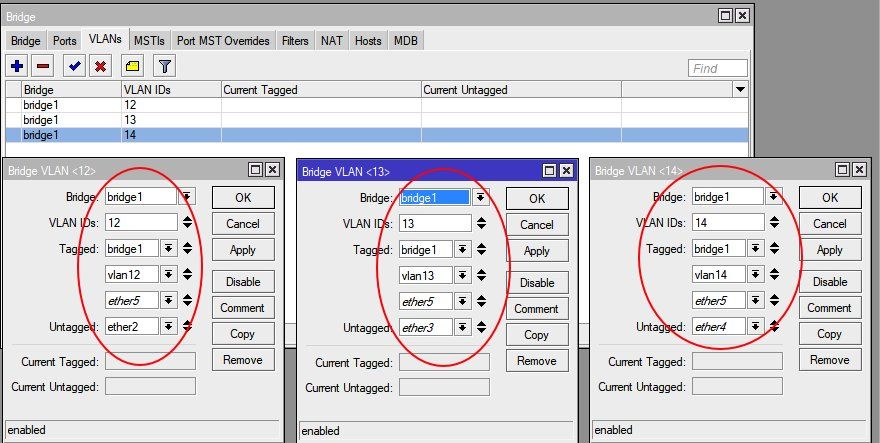

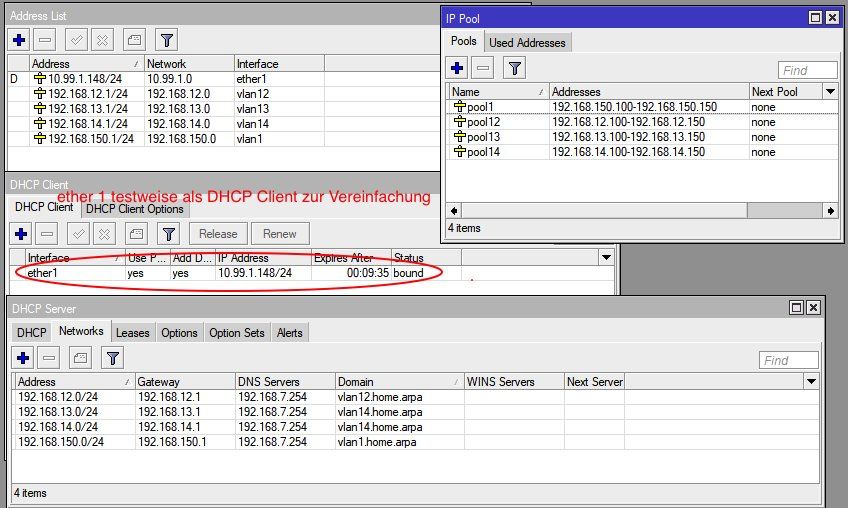

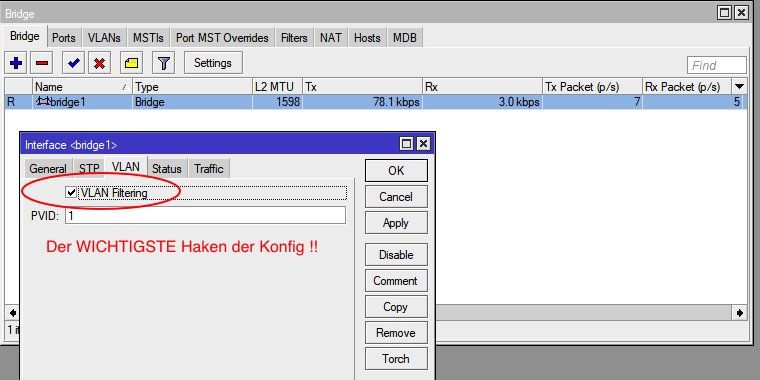

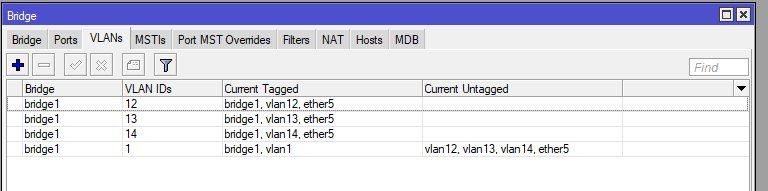

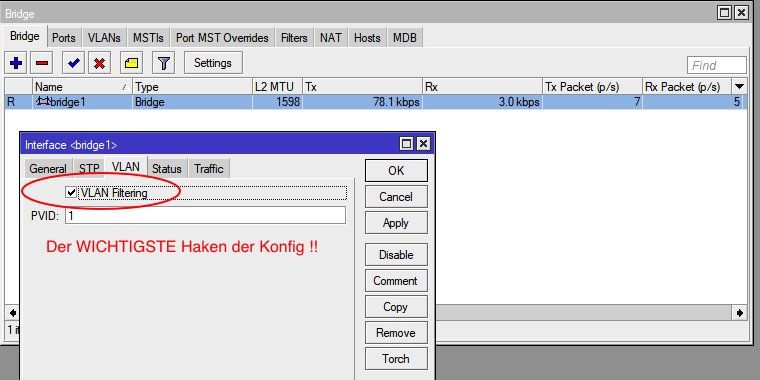

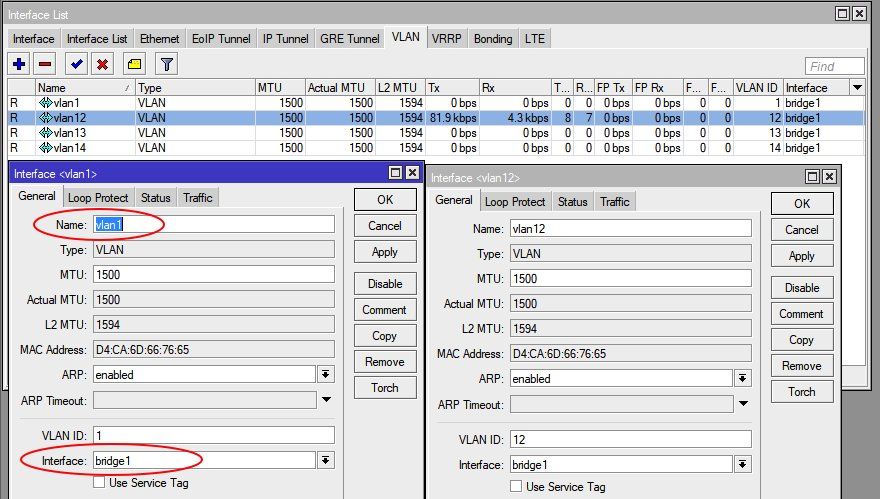

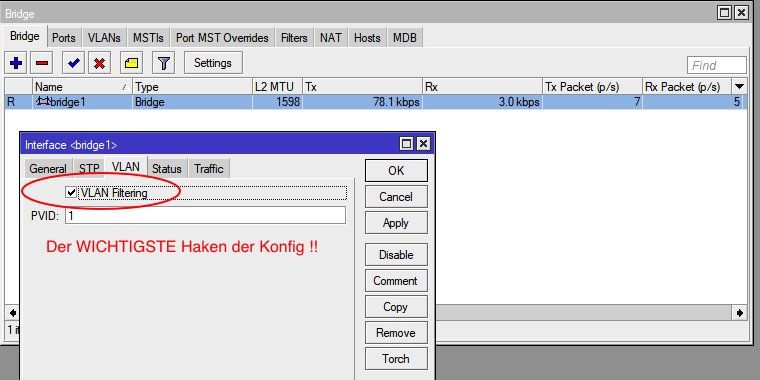

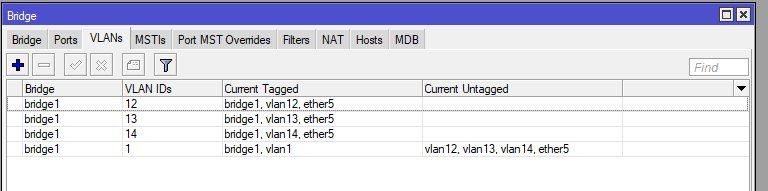

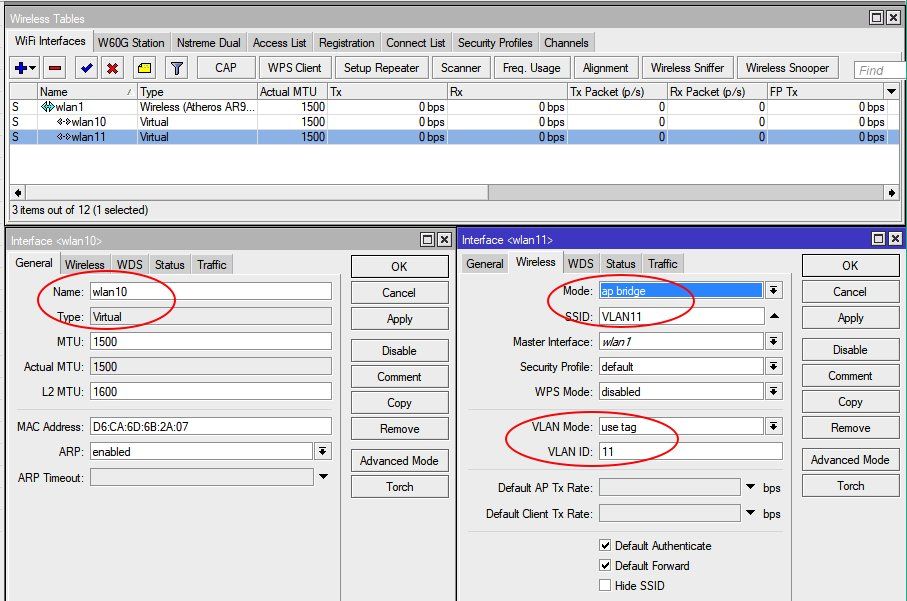

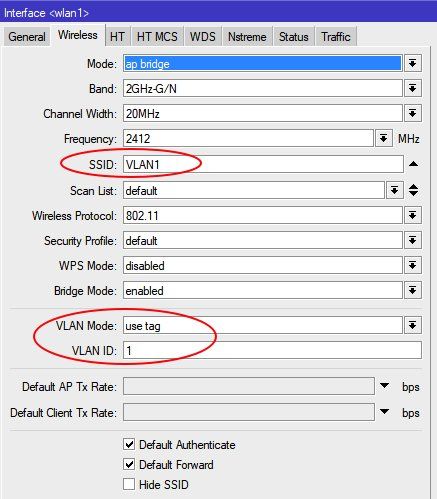

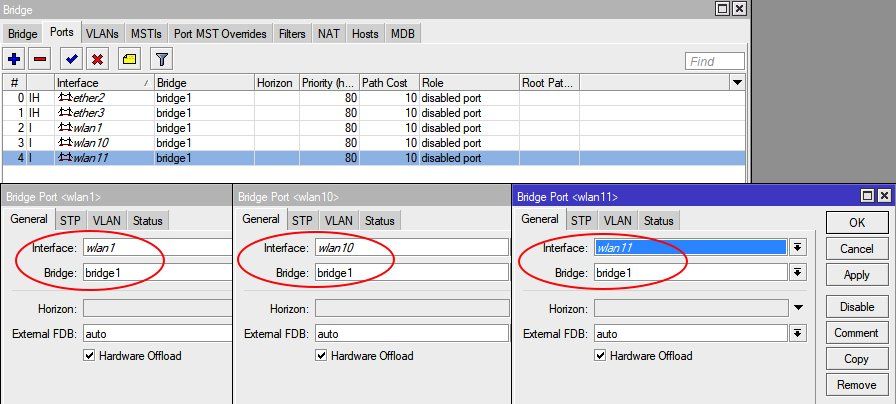

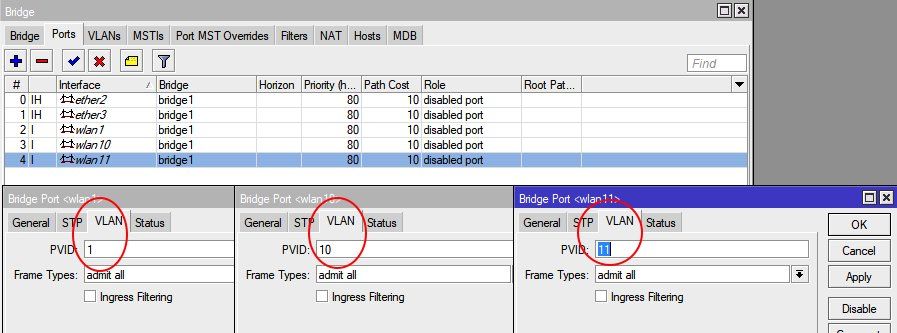

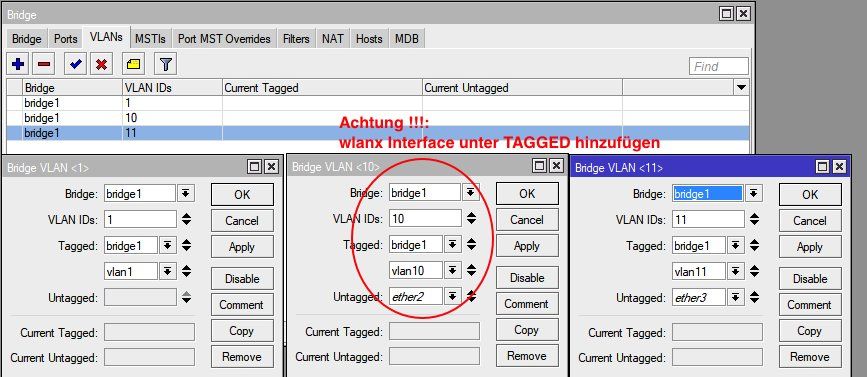

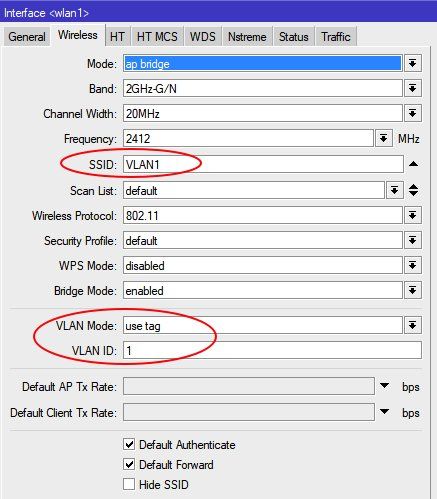

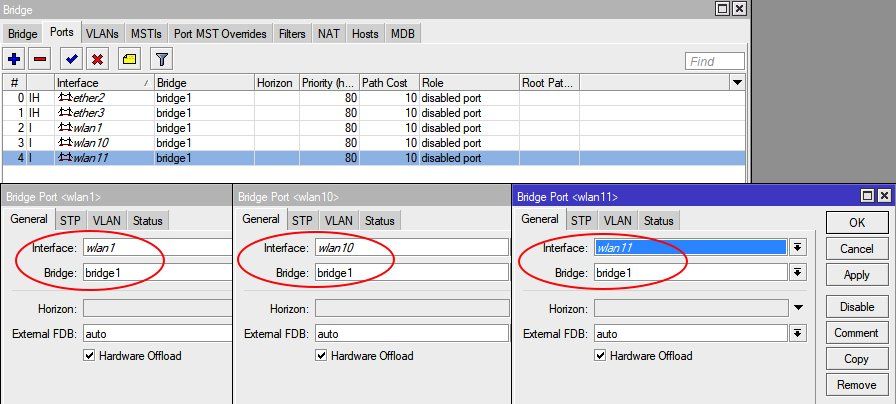

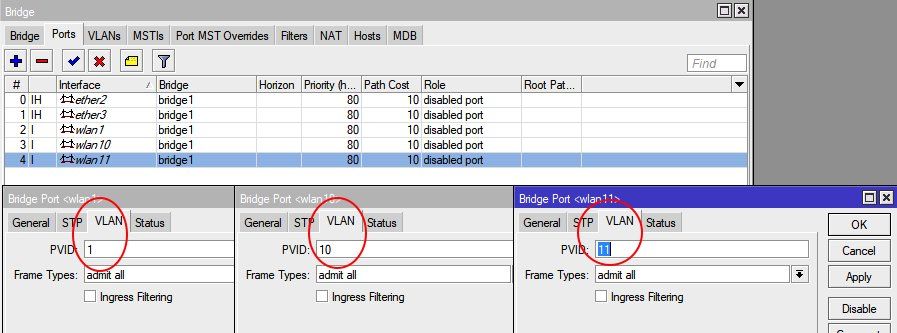

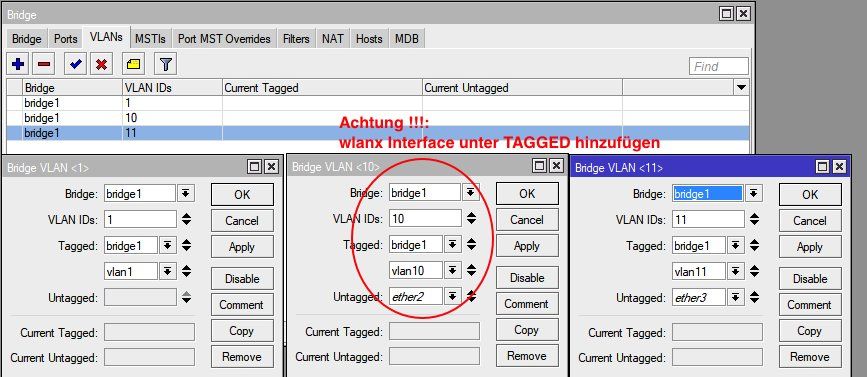

Hoffe habe keinen Fehler gemacht, hier das ganze in Bildern, erkennst du einen Fehler?

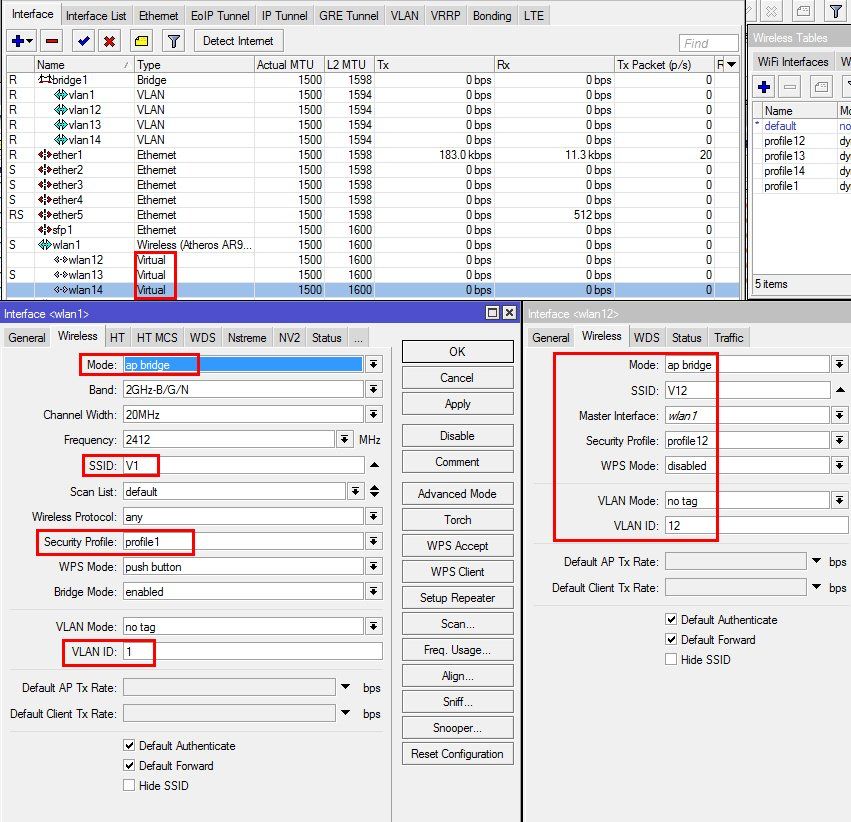

Klingt alles sehr gut und richtig !Das einzige was komplett unverständlich ist: Wozu brauchst du diese (überflüssigen) Bridges ?

Im VLAN Tutorial zum MT ist davon keinerlei Rede:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wozu hast du die also da drinnen ?? Die sind alle vollkommen überflüssig. Im Gegenteil...sie gehen auf Kosten der Gesamtperformance.

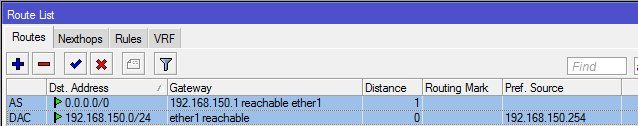

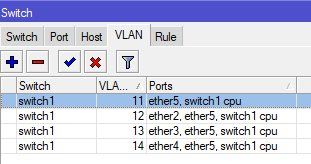

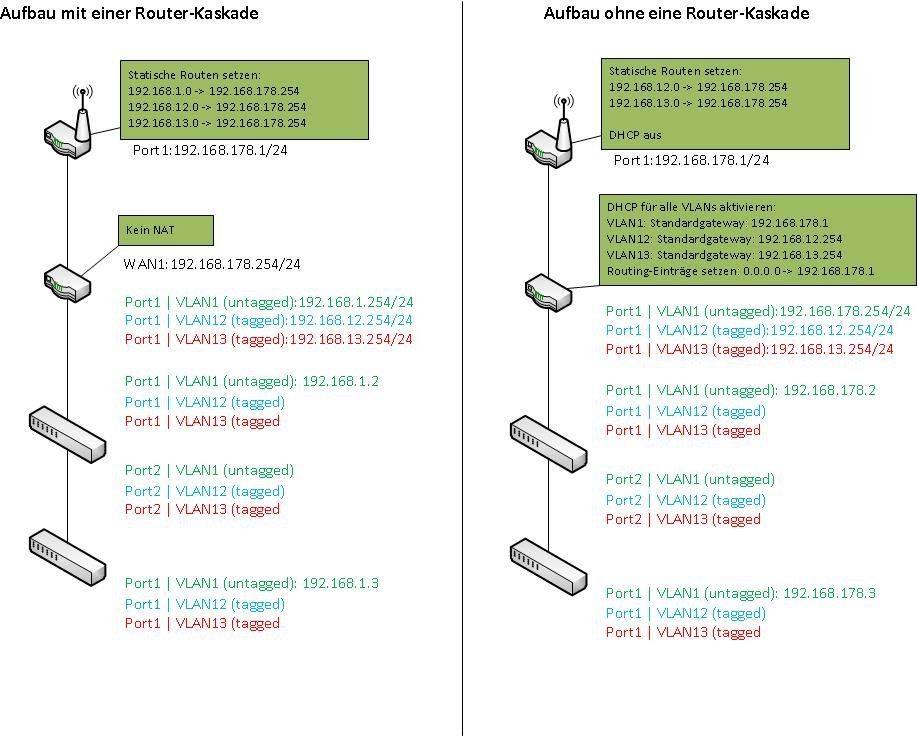

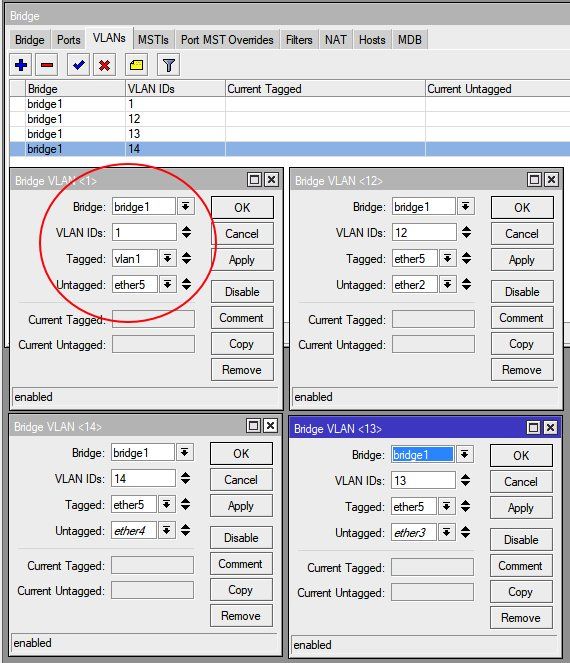

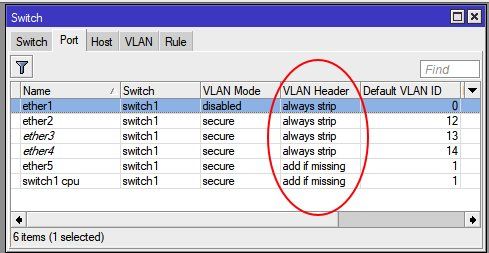

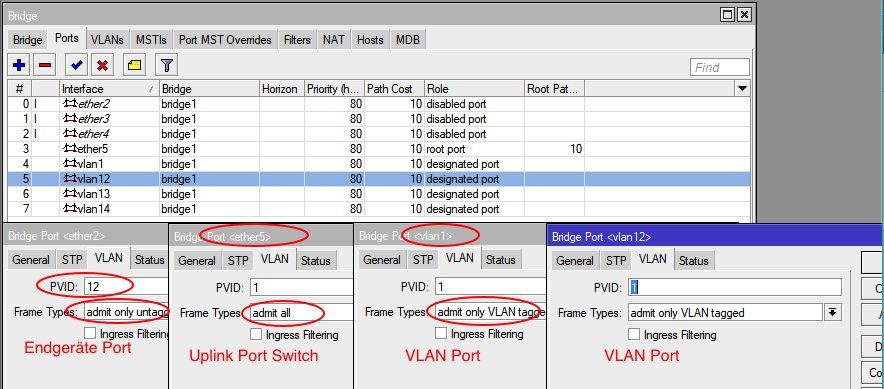

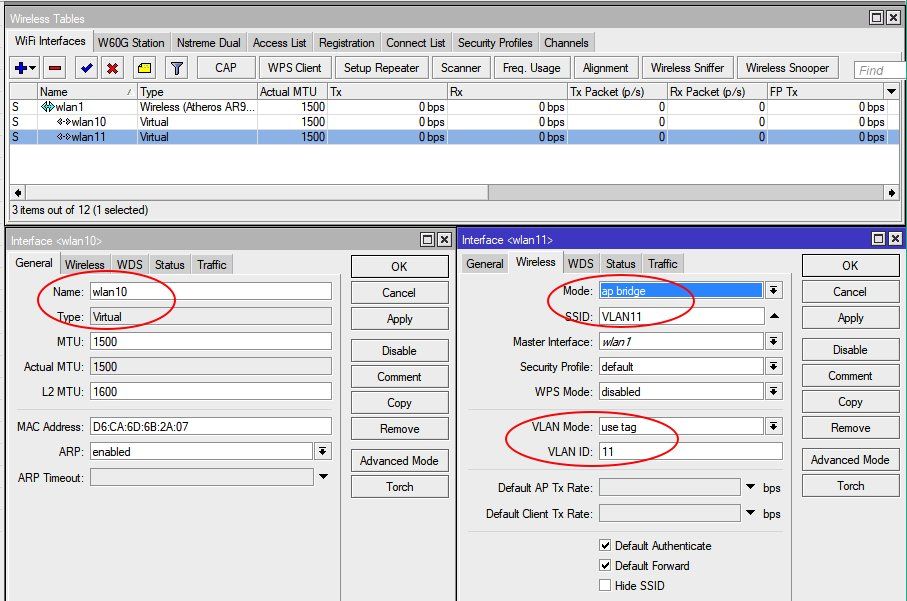

So sähe eine für dich richtige Konfig aus (DHCP Server der Übersicht halber weggelassen):

Diese sind automatich angelegt worden

Nööö...das wird nie und nimmer nicht "automatisch" angelegt. Wer sollte das denn machen. Oder.......hast du den Port 1 als DHCP Client konfiguriert ??

Dann (und nur dann) stimmt, das , denn dann zieht der MT sich am Port 1 von der FritzBox eine IP, das Default Gateway und auch DNS.

Das wäre aber tödlich, denn dann wäre diese IP dynamsich und könnte sich ändern.

Das sollte immer statisch konfiguriert sein und dann musst du auch die Default Route logischerwese selber und statisch definieren im Setup des MT.

Automatisch geht da nix. Lässt eher den bösen Verdacht aufkommen das da nochwas falsch ist und die im Router befindliche Default Konfig NICHT vorher von dir gelöscht wurde !!!

Kann das evtl. sein ???

Damit meine ich die Routen für die einzelnen VLANS

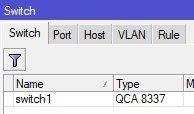

Das ist Quatsch, die muss man nicht konfigurieren. Sowie du die VLAN IPs definierst stehen die als local connected automatisch in der Roouting Tabelle. Dazu muss und darf man nichts extra zusätzlich konfigurieren. Hast du vermutlich auch nicht, oder ?Wofür steht eigentlich das Interface sfp1 ?

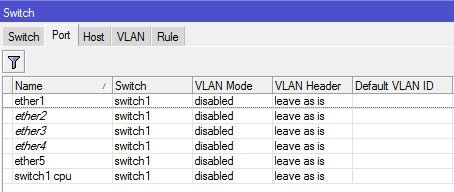

SFP ist ein Steckslot für Glasfaser Optiken, sog SFP Optiken. Ein Port um Glasfaser Verbindungen anzuschliessen.Ich möchte gerne die ports 2-4 am Mikrotik den einzelnen VLANS zuordnen

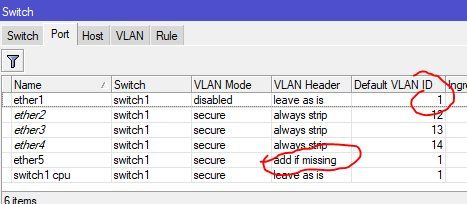

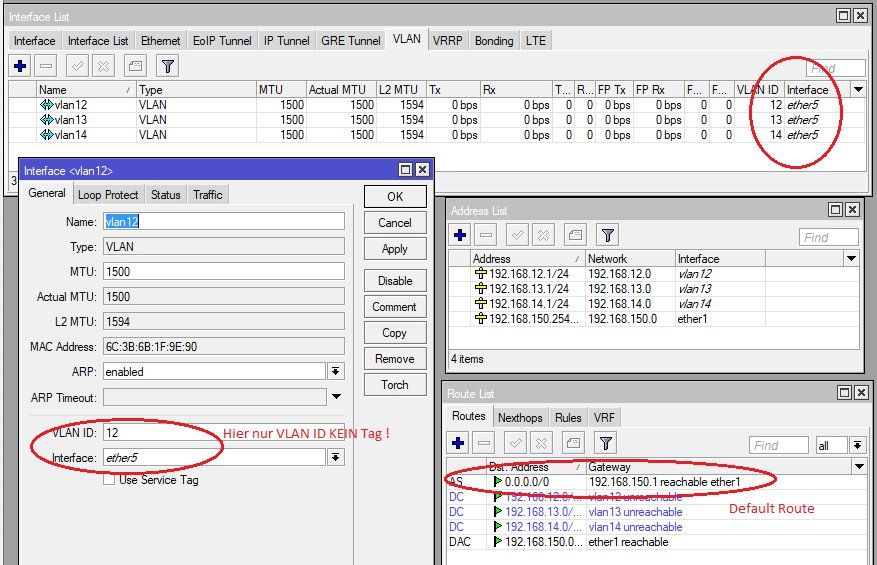

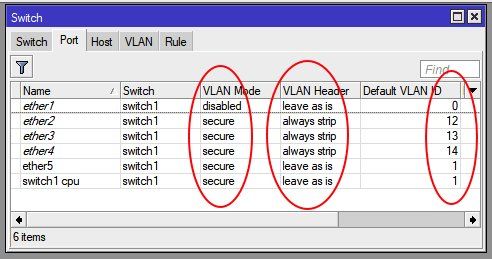

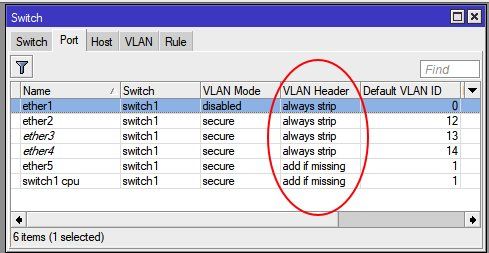

Das ist ganz einfach und macht man über den internen Switch und nicht mit so einer Bridge FrickeleiGuckst du hier.

Beispiel ist VLAN 12 als Client Port an eth2 und tagged Uplink an eth5.

Analog machst du das dann für Port 3 = VLAN 13 und eth4 = VLAN 14

Die Schritte im einzelnen:

1.)

- VLANs einrichten mit IP usw und mit VLAN ID auf tagged Switch Uplink Port ether 5 mappen

- Port ether 2 mit ether 5 als Master Port einstellen (für ether 3 und 4 analog)

- Den internen Switch entsprechend der VLANs zuweisen

- Port ether 2 untagged VLAN 12 zuweisen (Mode secure, id strip)

- Für ether 3 und 4 mit vlan ID 13 und 14 entsprechend wiederholen.

- Uplink Port ether 5 und die Switch CPU anbinden

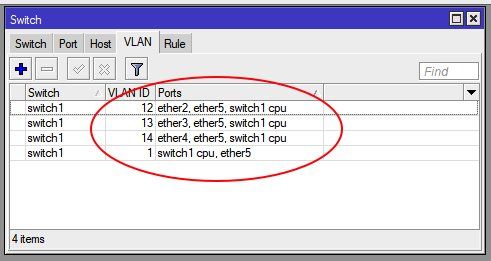

- In der Switch VLAN Zuweisung der VLAN ID die Member Ports zuweisen inkl. Switch CPU

Das wars. Damit kannst du in die Port 2-4 entsprechen de Endgeräte zu den VLANs einstecken und die VLANs gehen gleichzeitig Tagged als Uplink auf den Switch. Clients im VLAN auf dem Switch können dann die Clients an den Ports 2-4 pingen und auch die zur VLAN korrespondierende Mikrotik VLAN IP.

Auch VLAN übergreifende Pings klappen nun sowie ein Ping der FritzBox LAN IP .150.1

Damit die DHCP IP Adresszuweisung vom MT in den VLANs funktioniert musst du auch den DHCP Server komplett konfigurieren !! Hast du das gemacht unter dem Reiter "Networks" ?

Hier die Konfig wie es aussehen sollte:

Damit wäre die Konfig dann vollständig so wie du sie haben willst.

Als nächstes sollen dann WLAN AP den Vlans zugewiesen werden.

Geht das auch über den internen Switch?

Nein, leider nicht. Da kommst du dann um eine Bridge nicht drumrum... Geht das auch über den internen Switch?

Allerdings kann ich weder den ersten 150.5. noch den zweiten Switch 150.4 anpingen. Warum?

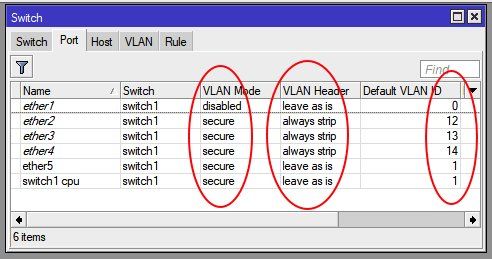

Die Management Interfaces der Switches liegen IMMER im Default VLAN 1 bei den Switches.Daraus kann man schlussfolgern das dein VLAN nicht richtig vom MT auf über den Trunk an ether 5 auf die Switches übertragen werden.

Das Problem wird vermutlich durch das VLAN 1 Tagging ausgelöst was du oben statt der 0 gemacht hast. Das solltest du mal wieder rückgängig machen !

Bedenke auch das du jetzt zwingend ein Default Gateway in der Mangement IP Konfig der Switches hinzufügen musst, ansonsten kannst du das Switch Management aus deinen anderen VLANs NICHT mehr erreichen !

Dieses Problem der VLAN 1 Übertragung untagged hatte ich schonmal an einen MT und ist dort leider nicht trivial. Ich habe mich damals mit einem kleinen Workaround beholfen:

Mikrotik Switching und Routing Problem

Das ist umständlich und muss natürlich nicht sein wenn man das VLAN 1 Tagged am Uplink zum Switch !

Hier die Lösung wie du das VLAN 1 des/der Switches an den MT anbindest um so darauf zugreifen zu können:

- Der MT kann auf dem Uplink das VLAN 1 nicht untagged annehmen wie es sonst auf einem Tagged Uplink üblich ist. Du musst also das VLAN 1 auch taggen auf dem Uplink.

Das überträgt dann das VLAN 1 Tagged vom Switch zum MT. Jetzt muss der MT das Default VLAN 1 auch nur noch Taggen auf seinem Uplink Port (ether 5) und du musst ihm natürlich eine IP im VLAN 1 vergeben !

- Dazu legst du ein VLAN 1 an, setzt die VLAN ID auf 1 und bindest das ebenfalls an den Port ether 5 (Tagged Uplink auf den Switch)

- Dann vergibst du eine IP Adresse für das VLAN 1 (hier im Beispiel 192.168.1.1 /24) und mappst das auf das VLAN 1 Interface

- Jetzt passt du noch die interne MT Switchkonfig an indem du das VLAN 1 hinzufügst unter dem VLAN Reiter und ihm die Ports ether 5 und die CPU hinzufügst.

Wenn du willst kannst du natürlich auch noch einen DHCP Server für das VLAN 1 aktivieren um in diesem VLAN auch IPs automatisch zu verteilen.

Achtung: Die beiden statischen Switch Management IPs und der MT dürfen nicht im Pool sein ! Ideal hier: .1.1 (MT) und .1.253 und .1.254 (SW 1 u.2)

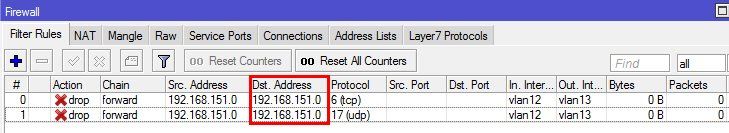

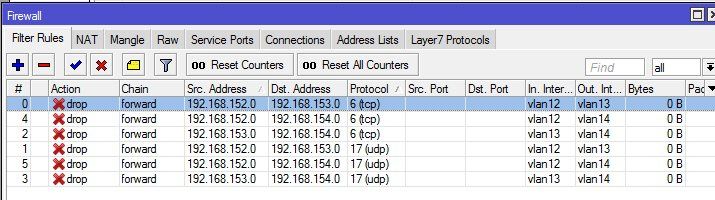

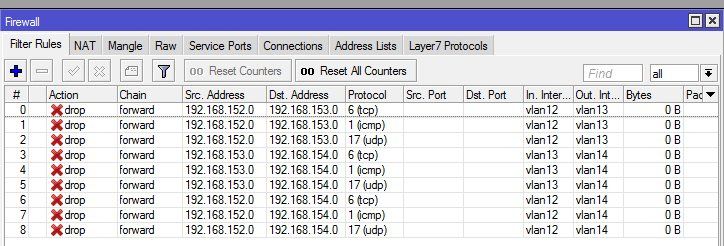

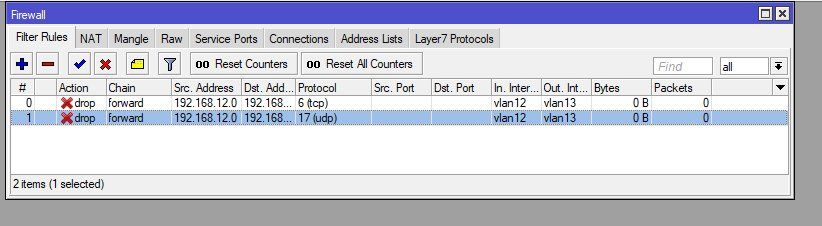

wie setze ich hier die Sperren?

Das machst du in den Firewall Setups. Dazu musst du als erstes am besten die genauen Regeln auf Papier festlegen und die umsetzen.So sähe z.B. eine einfache Lösung aus die UDP und TCP Verbindungen aus dem VLAN 12 ins VLAN 13 verbieten und auch umgekehrt.

Bleib dann die oben von dir vorgeneommene Switch VLAN ID und Member Port Zuweisung bestehen

Ja, du musst die SSID nur mit den VLAN Interfaces bridgen.Andere Alternative wäre die WLAN Interfaces in separaten IP Netzen laufen zu lassen, dann spart man sich die Bridges und routet. Hätte auch den Vorteil das man wieder per Firewall sichern kann.

Probleme gibts dann nur wenn man mDNS wie Bonjour usw. im LAN und WLAN nutzen will oder muss, denn das ist nicht routing fähig und man müsste mit Proxies arbeiten.

Das musst du aber entscheiden da wir nicht "sehen" können was du da machst im Netz....

Kann ich einfach zusätzlich eine bride konfigurieren und den dhcp der brigde zuweisen?

Ja auch das ginge...muss ich jetzt dort Adressen aus dem VLAN1 (192.168.151.x) Pool reinnehmen ?

Ja !Das musst du zwingend machen. Du bridgst ja nicht mehr zwischen FB und MT. Der Link zw. FB und MT an Port 1 ist ein rein gerouteter Point to Point Link und sollte das auch bleiben so.

Das VLAN 1 am MT ist dann ein separates IP Segment was dann dem VLAN 1 deiner gesamten Switch Infrastruktur dahinter entspricht. Deshalb muss es auch einen separaten IP Bereich haben wie z.B. .151.0 /24. So kannst du das VLAN 1 weiter nutzen auf den Switches.

Das WLAN auf der FB selber ist damit dann isoliert bzw. auch geroutet. Du kannst das auch weiter nutzen wie auch Endgeräte im .150.0er Netz dort. Das ist ja aus MT Sicht ein normal geroutetes Netzwerk.

Du könntest sogar die gleiche WLAN SSID nutzen. Besser wäre eine separate aber das ist Kosmetik.

Ich möchte vom FB netz auf alles zugreifen können, also alle VLANs.

Ja, das ist genau mit dieser Konstellation oben problemlos möglich und war ja auch der tiefere Sinn Innerhalb der einzelnen VLANS sollen alle Clients untereinander eine Verbindung herstellen können

Kein Thema, denn das sind ja Layer 2 Netze und dort greifen keine Firewall Regeln !VLAN-übergreifend sollen es zwischen den Clients keine Verbindung geben.

Das blockst du dann mit den Firewall Regeln auf dem MT wie oben beschrieben !Aber bitte immer NACHHER nachdem alles Routing und alle Grundfunktionen sauber laufen.

Es macht keinen Sinn sich während der Installation selber Fallen zu stellen mit ACLs nach denen man sich dann einen Wolf sucht. Siehst du sicher selber ein !

Also erst alles sauber zum Spielen bringen...dann erst Schotten dicht machen !

erkenne ich die Dst. Adress nicht, welche Adressen müssen hier rein, 192.168.151.0

Wenn du einzelne Hosts filtern willst musst du hier natürlich auch diese Host Adressen angeben.Der kundige Netzwerker weiss das die 0 (bei 24 Bit) immer das Netz selber kennzeichnet (Alle Hostbits auf 0). Für die Filterregel bedeutet das dann: Das gesamte Netzwerk wird gefiltert !!

Auch nach den Einträgen in der Firewall können sich die clients aus vlan12 und 13 gegenseitig anpingen.

Das ist auch klar ! Der kundige Netzwerker weiss das Ping auf dem ICMP Protokoll basiert !!!Die Filterregel oben filtert aber nur UDP und TCP Traffic wie du sehen kannst, ICMP ist nicht dabei !

Erweitere sie also auf ICMP dann ist auch mit dem Pingen sofort Schluss !

Hättest du auch selber gesehen wenn du dir mal einen kleinen Webserver auf einem Rechner gestartet hättest wie der HFS Server: rejetto.com/hfs/

Der startet OHNE Installation indem du einfach nur die EXE Datei startest...

Dann musst du nicht mehr pingen sondern kannst mit dem Browser eine TCP 80 Session dahin aufmachen (HTTP). Dann hättest du schon gesehen das das nicht mehr klappt zw. den Netzen.

Fazit: Immer mal nachdenken WIE sich die IP Pakete im netz bewegen.

Der Wireshark ist hier übrigens dein bester Freund den Horizont mal zu erweitern !

Die Konfiguration der switches kann ich erst heute Abend machen,

Nimm dir Zeit und Ruhe....!Über VPN komme ich auch auf die einzelnen VLANs,

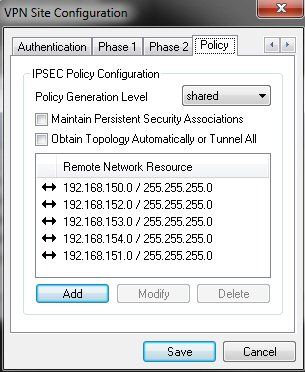

VPN über die FB oder MT ??? Hier bist du leider wieder sehr oberflächlich auch dem ich jetzt die Routen im VPN Client angelegt habe.

Ist wie immer überflüssiger Quatsch und passiert automatisch wenn man es an der FB richtig einrichtet !Jedenfalls wenn man das FB VPN nutzt. Guckst du hier:

avm.de/service/vpn/praxis-tipps/mit-fritzfernzugang-auf-mehrere- ...

avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publicati ...

(Der MT kann das aber auch, nur mal nebenbei bemerkt...)

ohne dich hätte ich vor Verzweiflung den MT wieder zurückgeschickt.

Das liegt aber weniger am MT als an dem der davor sitzt... Kannst du mir bitte die offenen Frage auch noch beantworten:

Ich hoffe und verspreche mir alle Mühe zu geben...Betonung liegt auf kundige

Dr. Google weiss das aber auch... Muss ich jetzt alle möglichen Protokolle einzeln eingeben,

99,8% basiert auf UDP und TCP. Wenn du die sperrst und noch ICMP dazu, damit man nicht pingen kann, ist so gut wie alles tot.Wie gesagt...einfach mal mit dem Wireshark deinen Traffic ansehen

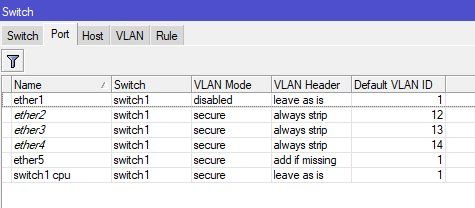

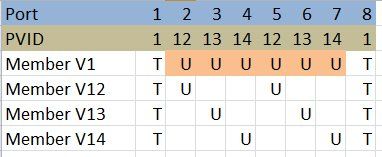

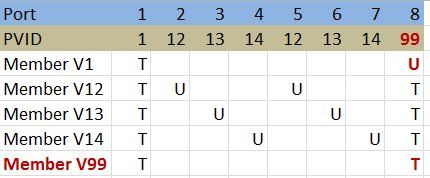

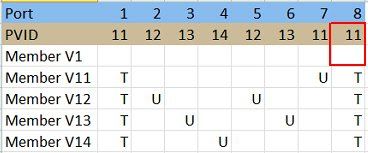

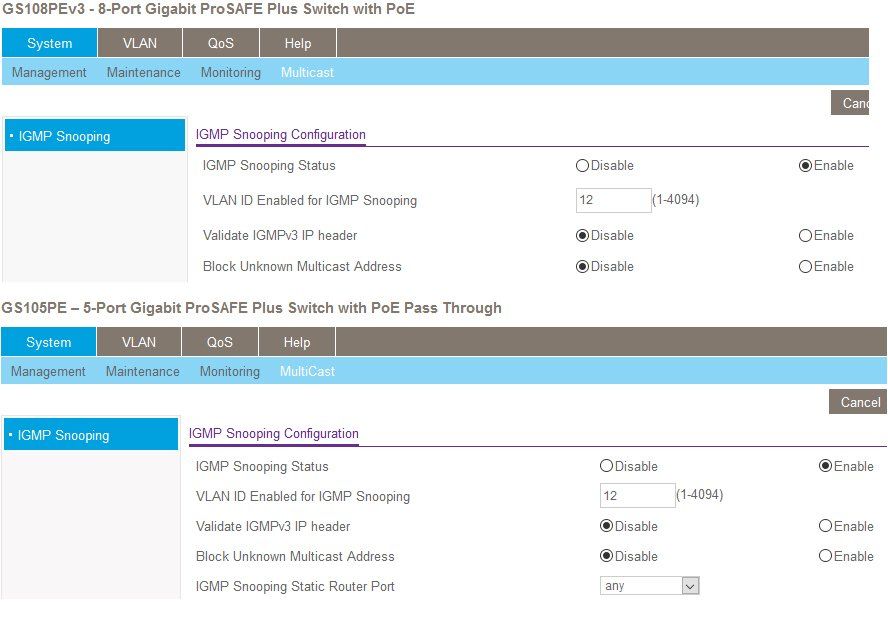

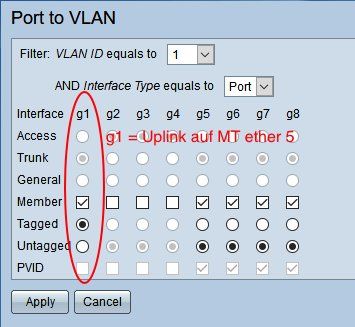

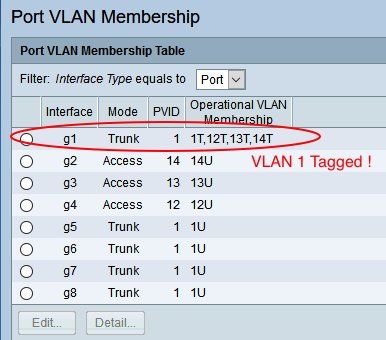

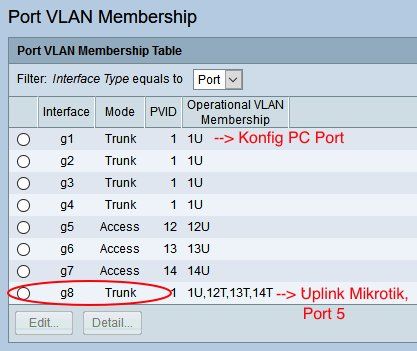

Konfig am Switch1 sieht wie folgt aus, wobei der MT an Port 8 reingeht und am Port 1 raus zum zweiten Switch geht:

Das sieht soweit sehr gut aus. Bei Billigswitchen gibt es aber oftmals Stress mit dem VLAN 1. Wie du siehst hast du den einmal als PVID 1 eingestellt. (Da geht aller untagged Traffic hin) gleichzeitig taggest du aber dieses VLAN auch. Das mögen viele Switches nicht die NICHT mit Auto PVID arbeiten wie z.B. Cisco.Hier solltest du dir ein testweise mal Dummy VLAN einrichten z.B. 99 und die PVID NUR des MT Ports auf 99 setzen.

Damit verhinderst du einen Konflikt mit Tag und Untag an diesem Port.

Am Switch Verbindungs Uplink kannst du es lassen.

Ein Endgerät sollte dann im Default VLAN 1 an beiden Switches auch beide Switch IPs UND die MT IP im VLAN 1 pingen können.

Wenn das geht kannst du auch alles anderen IPs in allen VLANs und die FB pingen (Wir arbeiten ja noch ohne Firewall Filterlisten

sind die orange unterlegten Memberships von Port 2-7 im V1

Das ist in der Tat komisch. Vermutlich wohl wieder diese absolut kranke VLAN Logik bei NetGear.Keine Ahnung was das ist ist. Dort sollte eigentlich KEIN U mehr stehen unter der ID 1 da die ja den anderen VLAN zugeordnet sind. Krank.....

Vielleicht hilft da das Handbuch zur Klärung. Müsste ich auch nachlesen was der Unsinn bedeutet...

Ich nutze das VPN der FB.

Gut, dann hast du ja oben gesehen wie die zu konfigurieren ist wenn weitere IP Netze hinter der FB sind. Deine statische Routen im Client sind in jedem Falle falsch und müssen nicht sein !als ich erst im Shrew VPN Client die gleichen Routen wie in der FB hinterlegt habe.

Mmmhhh...ok mag einen Eigenart des Shrews sein. Hast du wind 10 ??Mittlerweile gibts den FB Client auch für Win 10:

avm.de/fritz-labor/betaversion-fritzfernzugang-vpn-fuer-windows- ...

Aber erstmal so lassen...never touch a runnig system

Wüßte nicht wie man am iPhone diese Routen hinterlegen kann

Das iPhone lernt alles diese Routen beim IPsec Verbindungsaufbau wie es üblich ist. Die FB Konfig mit den IP Netzen hinter der FB zeigt ja wie es geht und so ist es auch Standard bei IPsec.Im Zweifel macht du immer ein Gateway Redirect mit den IPsec Clients, dann geht alles durch den Tunnel.

Vom Iphone habe ich gerade getestet, das geht ohne weitere Konfiguration. D.h. die FB Routen greifen doch und es Bedarf keiner Routingeinträge im VPNClient.

So sollte es sein...ist eben Apple und nicht Winblows sowohl in den Switches als auch im MT, ändere umgehe ich dieses Problem?

Ja ! Auf dem MT musst du es NICHT ändern. Es geht rein nur um den Switch, nur hier müsste man es anpassen. Der MT tagged ja schon das VLAN 1, der kennt diesen Dualismus nicht.Wenn du dem Switch ein VLAN (99) einrichtest was du gar nicht verwendest, dann vermeidest du den Konflikt.

Dann setzt du die PVID auf 99 und taggst das VLAN 1 wie schon gemacht.

Auf dem Link kommen ja niemals untagged Pakete an und deshalb musst du auch keine Angst haben das was im VLAN 99 versickert.

Es dient lediglich um auf dem NG Konfig Sicherheit zu schaffen das es dort keinen Konflikt gibt mit dem VLAN 1.

Obwohl wir ja noch nichtmal wissen ob es einen Konflikt gibt. Es wäre nur ein Workaround sollte das ggf. ein Problem sein. Da es beim Cisco sauber klappt kannst du ja sehen das es netzwerktechnisch eine korrekte Konfig ist.

Hab ich gemacht, auch die Einträge in V1 bei Port 2-7 entfernt , so siehts jetzt aus:

Jetzt hast du da aber einen fatalen Fehler gemacht !!!VLAN 1 MUSS Tagged sein ! Der MT tagged doch auch ! Siehe MT VLAN 1 Konfig oben... ether 5 und VLAN ID 1 ==> d.h. die Frames kommen getaggt da raus. Wenn du untagged auf der Switchseite machst kann er die nicht lesen und schmeisst die weg und du hast keine Verbindung !

Muss ich jetzt am MT auch noch die ID 99 irgendwo reinnehmen?

Nein. Wie gesagt nur Workaround am Switch und nur weils NG ist. Daraus bin ich noch nicht schlau geworden.

Keine Sorge da wird wohl auch nur NG schlau draus.... Naja, den Unsinn hab ich ja so konfiguriert.

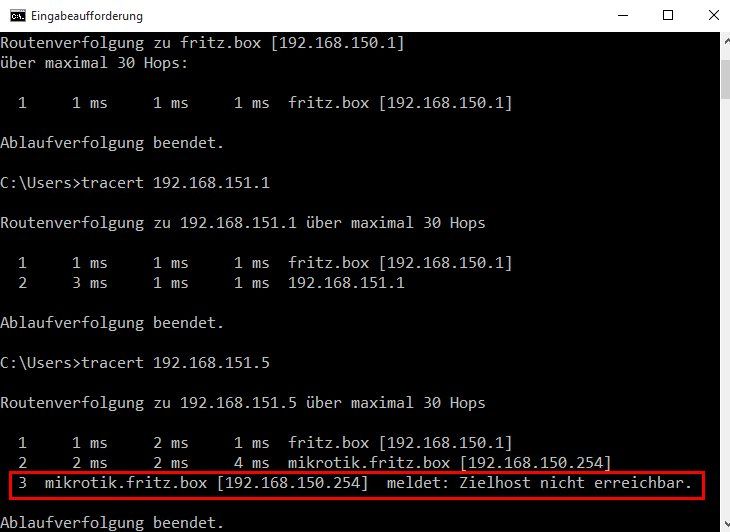

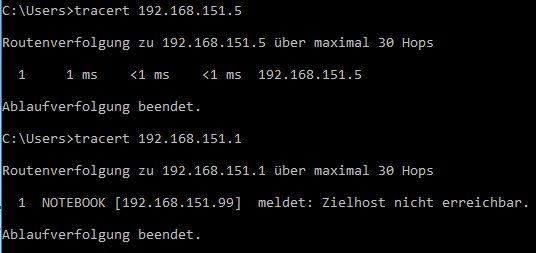

Nee, nee...du bist unschuldig. Die Anzeige ist ja widersprüchlich in sich.Ein Tracert aus dem FB Netz liefert folgendes:

OK, bedeutet das es bis zum MT geht aber der die beiden IPs nicht erreichen kann !Ist klar, denn mit VLAN 1 untagged am Switch kann es nicht gehen wie oben schon beschrieben, das war dein Fehler.

Dann nochmal checken:

- Switch 1 und 2 brauchen natürlich einen Default Gateway Eintrag auf die MT IP 192.168.151.1

- Stecke eine TestPC in das VLAN 1 auf beiden Switches

- Pinge die Switch IPs ==> Das muss klappen

- Pinge die MT IP 192.168.151.1 ==> Das muss auch klappen

- Wenn ja dann klappt auch das Pingen aus den anderen VLANs

Wieso findet der MT den Switch nicht, die 151er Route ist ja da?

==> Fehler ist VLAN 1 untagged an Switch Port 8. Da der MT tagged kann das nicht gehen.Sinnvoll wäre nochmal der Output des VLAN Reriters in der Switch Konfig. Hier hast du leider nur die Ports gepostet. Aber wenn du das wie oben gemacht hast ist das OK.

Der Rest sieht auch sauber und richtig aus.

Was ich meine ist, dass ich überhaupt kein V1 mehr nutze, sondern das Default vlan in 11 ändere

Das wäre dann die einfachste Lösung Damit entledigst du dich dann des VLAN 1 "Problems".

Es geht aber auch so wie oben beschreiben wie hier im Labor Setup Mit Cisco SG200 und MT RB50G wasserdicht getestet.

kann ich 151.5 den switch pingen aber den MT 151.1 nicht.

Das zeigt das die VLAN 1 Frames am Port 8 nicht richtig zum MT übertragen werden Aus Switch Konfig Sicht hast du alles richtig gemacht wenn man deine Screenshots oben ansieht.

Möglich das noch was am MT faul ist.

Leider hast du nicht die oben nachgefragen Output des VLAN Reiters (Sorry, Typo !) in der Switch Konfig des MT gepostet.

Der wäre noch wichtig ! Hier muss für die VLAN ID 1 der Port ether 5 und die Switch CPU eingetragen sein !

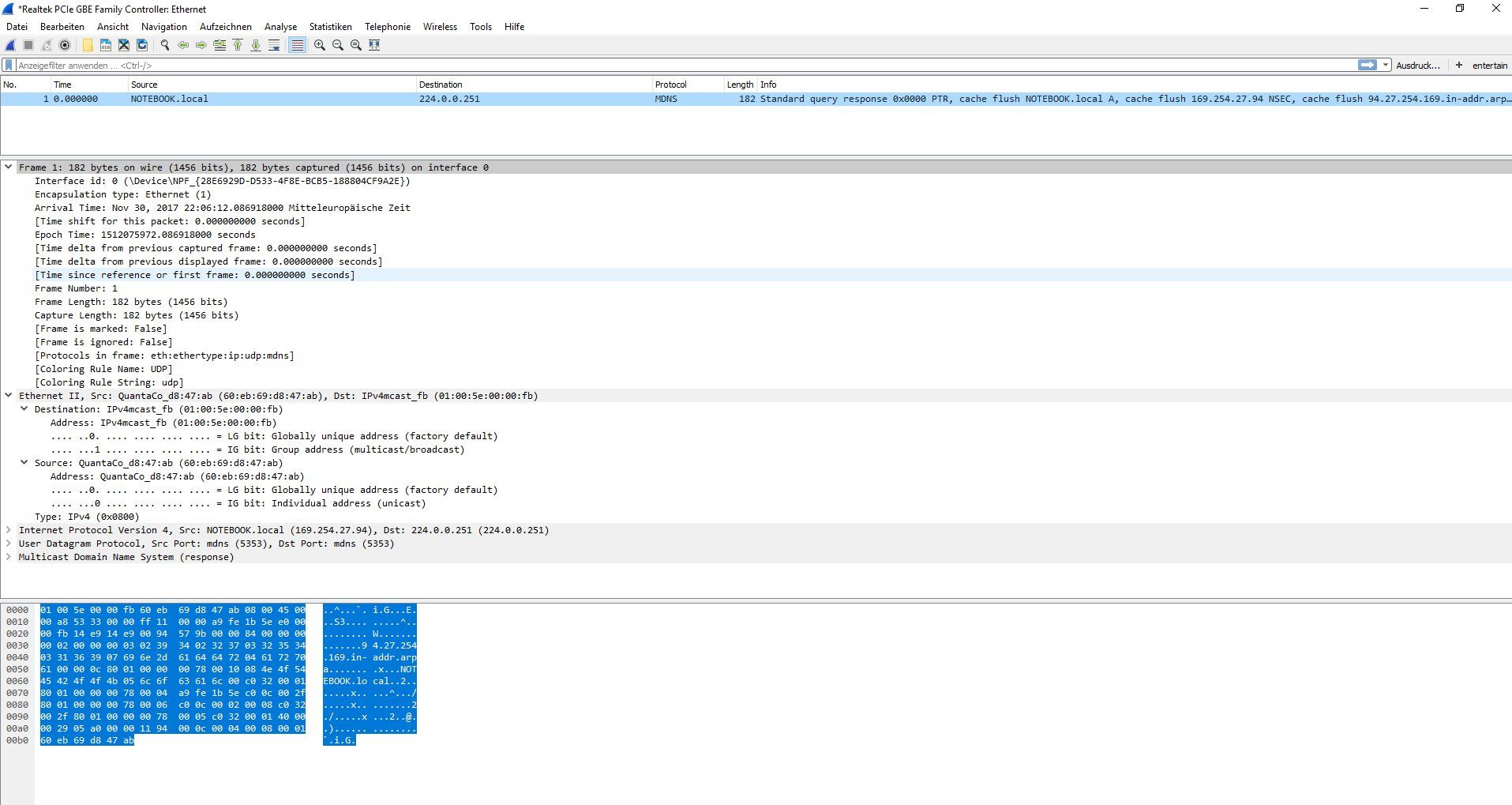

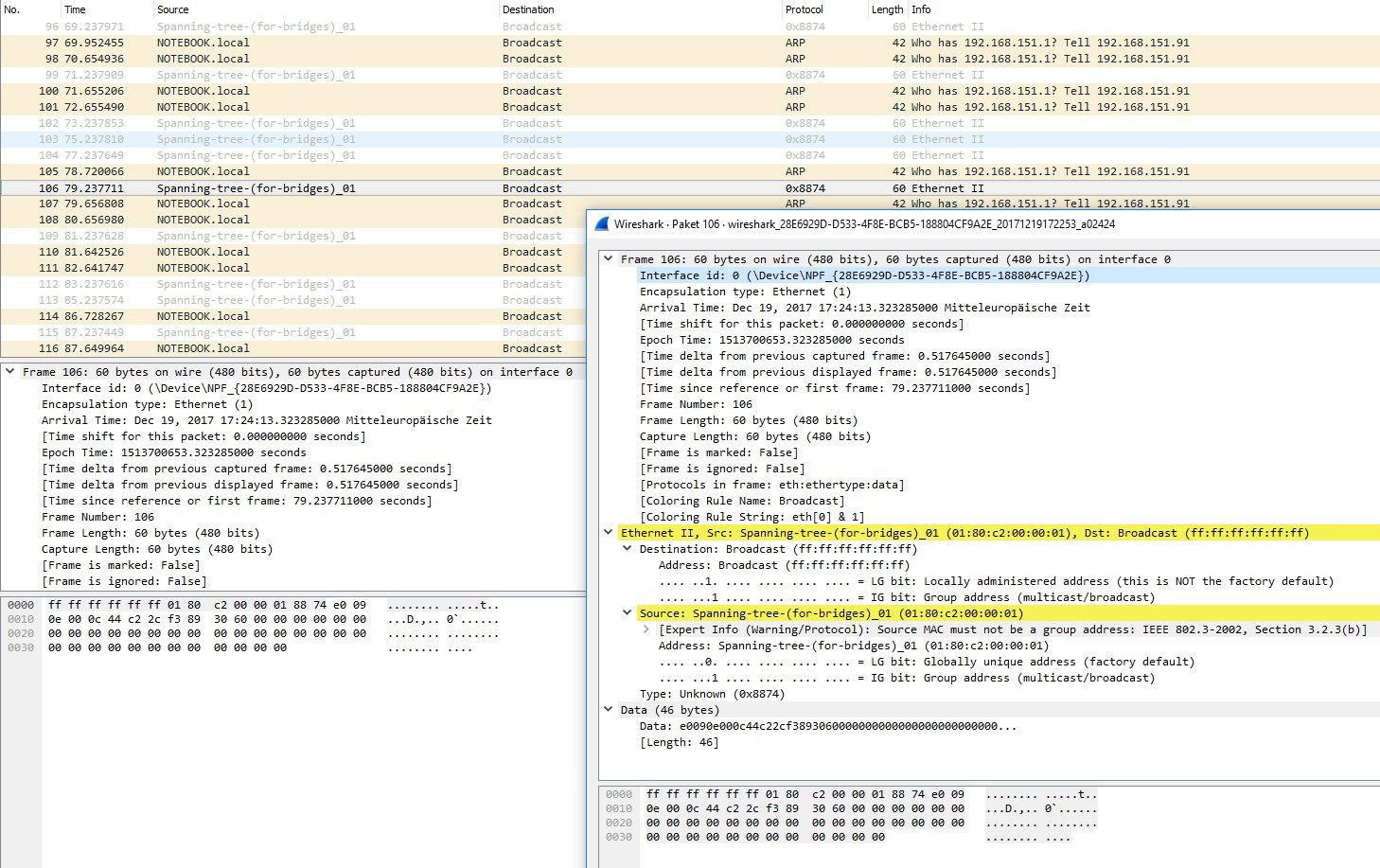

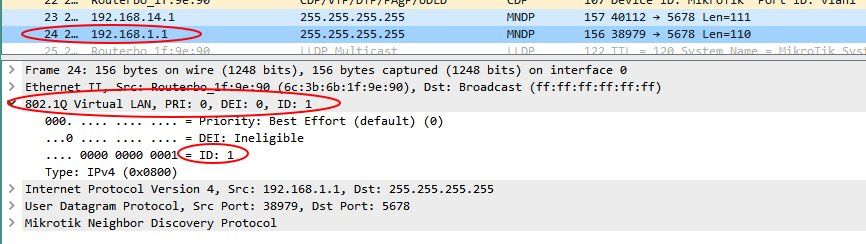

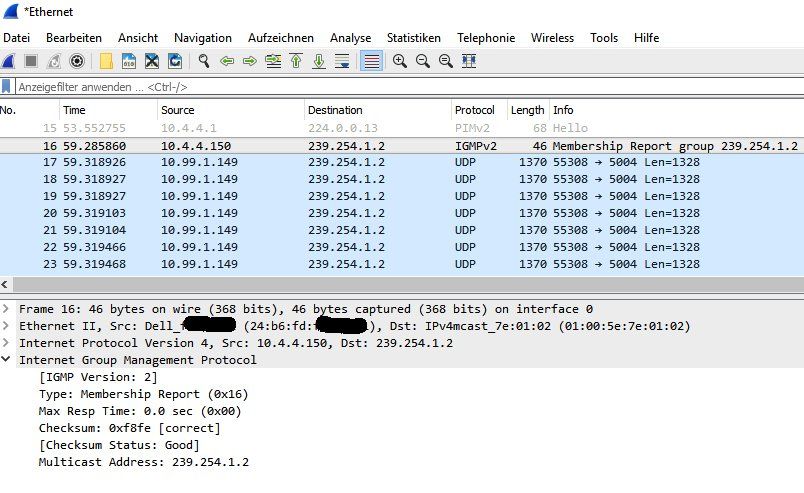

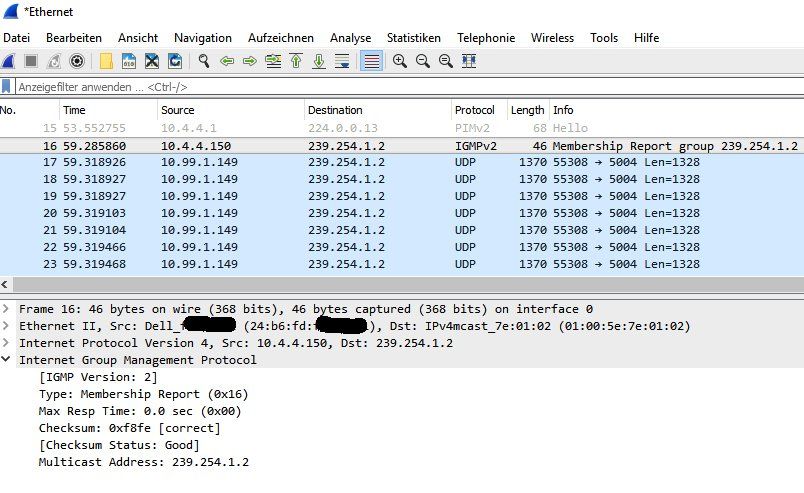

Ob der Switch das VLAN 1 tagged am Port 8 kann man recht schnell mit dem Wireshark sehen. Du musst dafür nur einen geschwätzigen Winblows Rechner ins VLAN 1 hängen und mit einem anderen dir mal die Frames ansehen an Port 8 mit dem Kabelhai.

Vive versa den Hai an Port ether 5 klemmen und dort auch messen. Beide Enden (ether 5 und auch Switch Port 8) müssen den VLAN 1 Tag mitschicken bei Paketen aus diesem VLAN !!

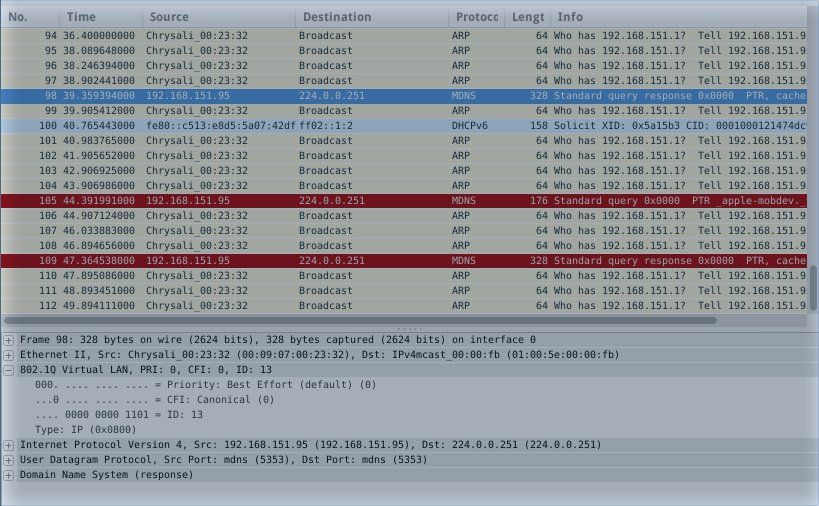

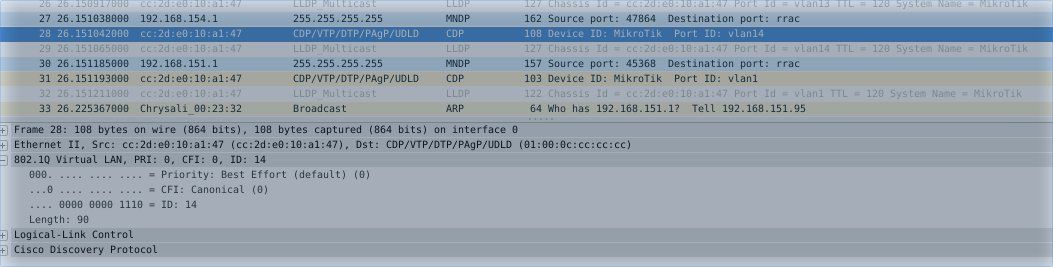

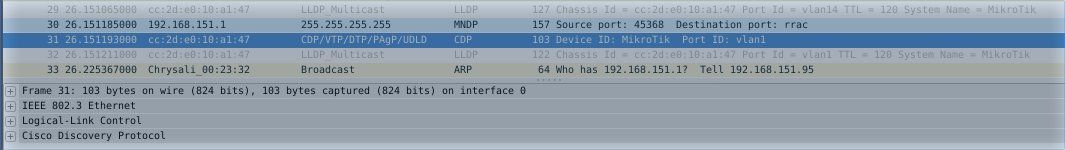

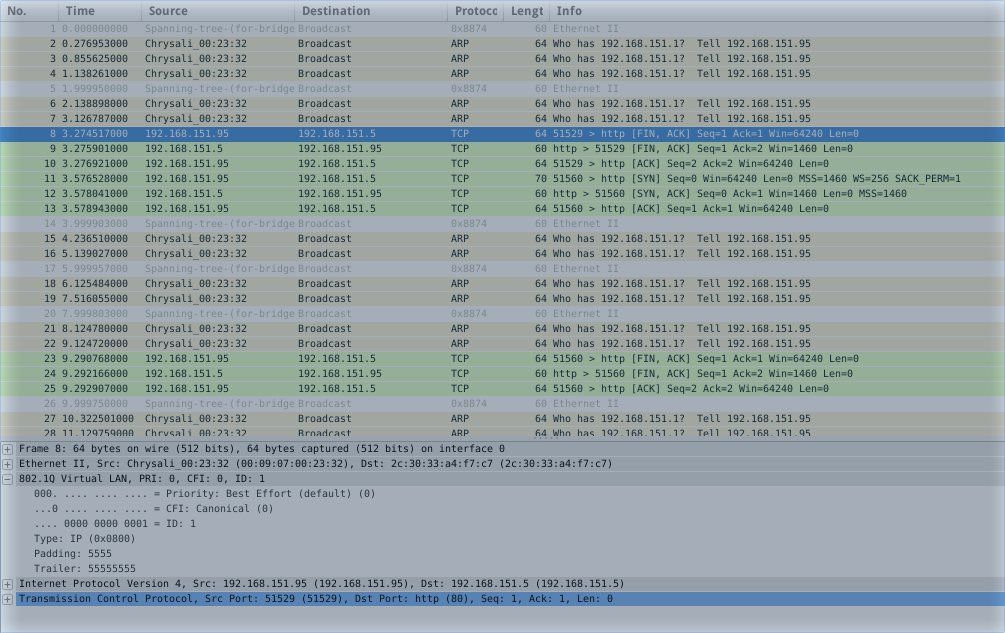

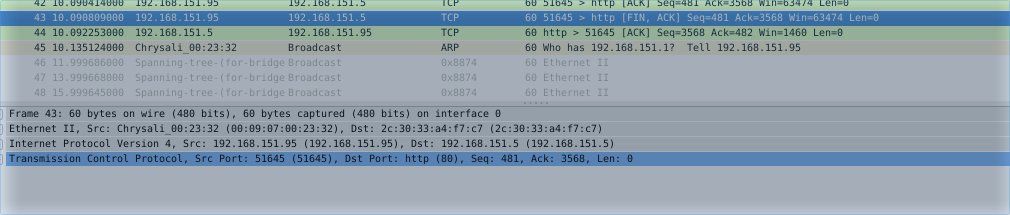

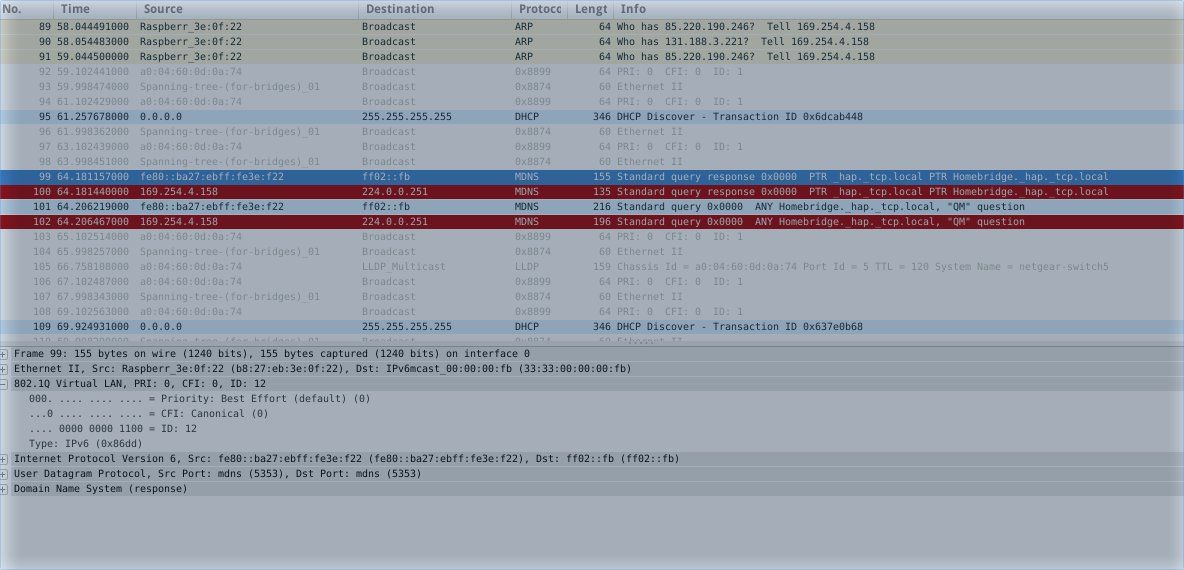

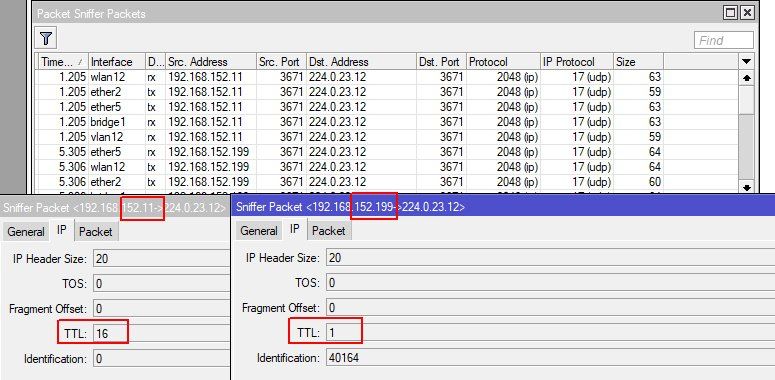

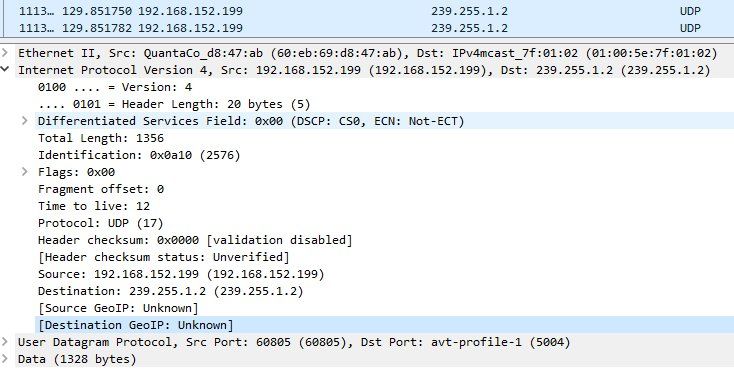

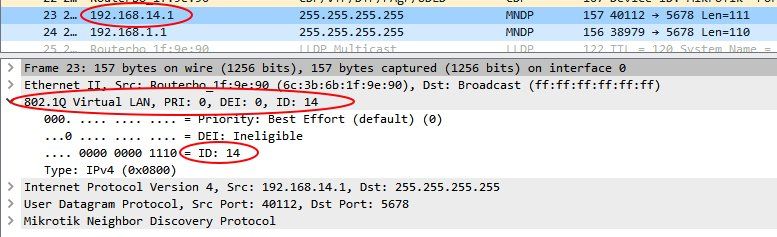

Hier am Beispiel VLAN 1:

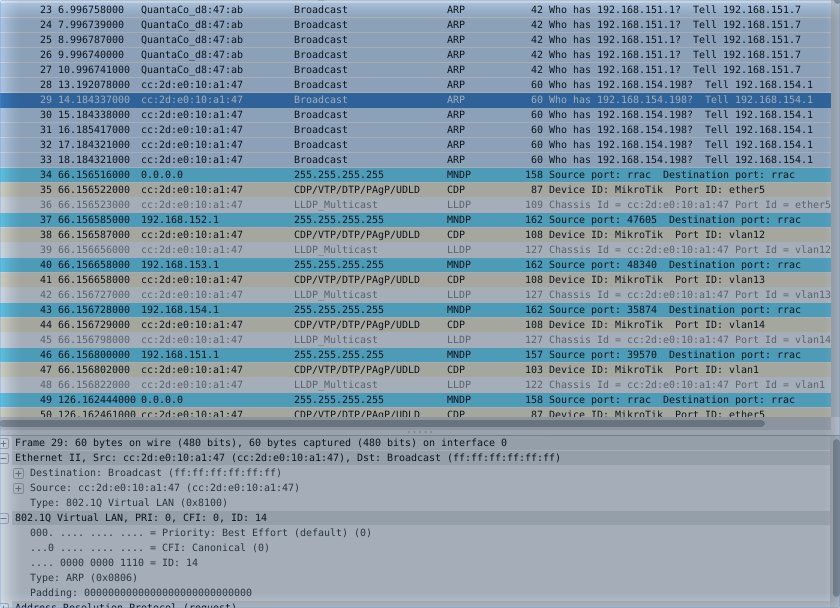

Du kannst hier im Sniffer Trace schön die entsprechenden VLAN Tags in den Paketen sehen und so auch verifizieren das die Komponenten alles richtig machen...oder auch nicht.

(Die Pakete hier aus dem .1.0er Netz (Testsetup VLAN 1) musst du dir bei dir als .151.0er denken

Oder wie gesagt VLAN 1 vergessen und alles nur mit VLAN 11 machen wenn du keine Lust mehr hast den Fehler zu suchen

nur in den NG Switches kann ich das Vlan 1 nicht löschen.

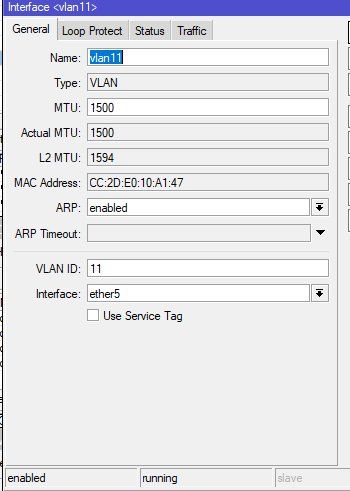

Nee, klar das ist das Default VLAN. Muss man ja auch nicht. Auch wenn dem VLAN 1 keinerlei Ports zugewiesen sind stört das ja nicht.wieso am MT im V11 an ether5 kein Service Tag gesetzt ist.

Der "Service Tag" hat nichts mit dem VLAN Tag zu tun !!Der wird für das Feature "Provider Bridge" benutzt also einen Double Tagging. Damit kann ein Provider z.B. einen inneren und einen äußeren Tag setzen um so z.B. 4096 Kunden über sein Layer 2 Netz zu übertragen die in sich wieder bis 4096 VLANs haben können.

Also vergessen, das ist ne reine Provider Funktion und wir hier nicht benutzt !

forum.mikrotik.com/viewtopic.php?t=31823

Woher weiß der MT, welches Vlan/Port getaggt ist?

Das sieht er an der Einstellung VLAN ID = 11 und Interface = ether 5So vom Aufbau hast du alles richtig gemacht.

Man kann jetzt nur vermuten das die Management IP Adressen der Switches NICHT ins VLAN 11 gehängt sind !

Hast du das mal quergecheckt indem du einen PC dort ins VLAN 11 gehängt hast und von dort mal die Management IP Adressen angepingt hast ??

Es sollte natürlich auch klar sein das die Management IPs jetzt IPs aus dem VLAN 11 sein müssen ! UND das das Default Gateway des Switch Managements auf die VLAN 11 IP Adresse des MTs zeigen muss.

Von dem Test PC in VLAN 11 muss also nicht nur die beiden IP Adressen der Switches im VLAN 11 pingbar sein sondern auch die MT IP Adresse !

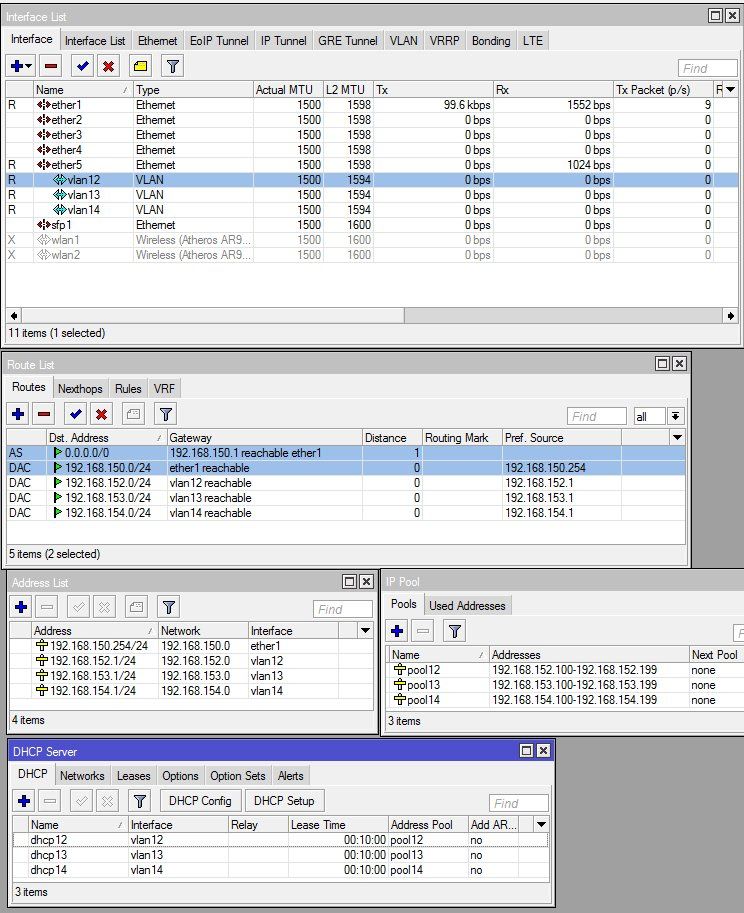

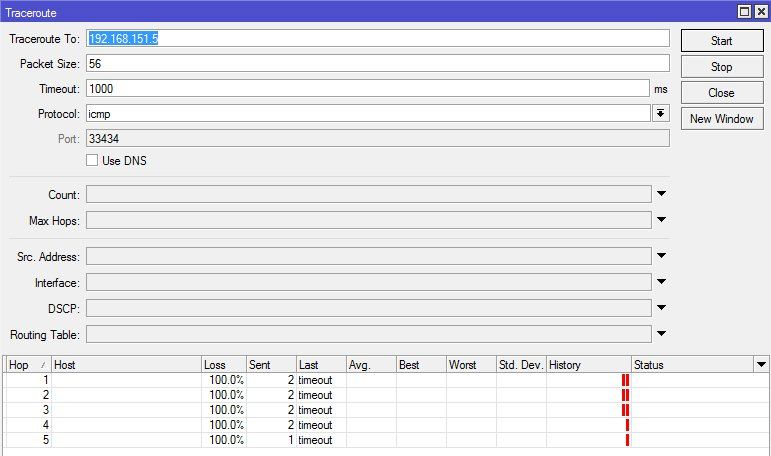

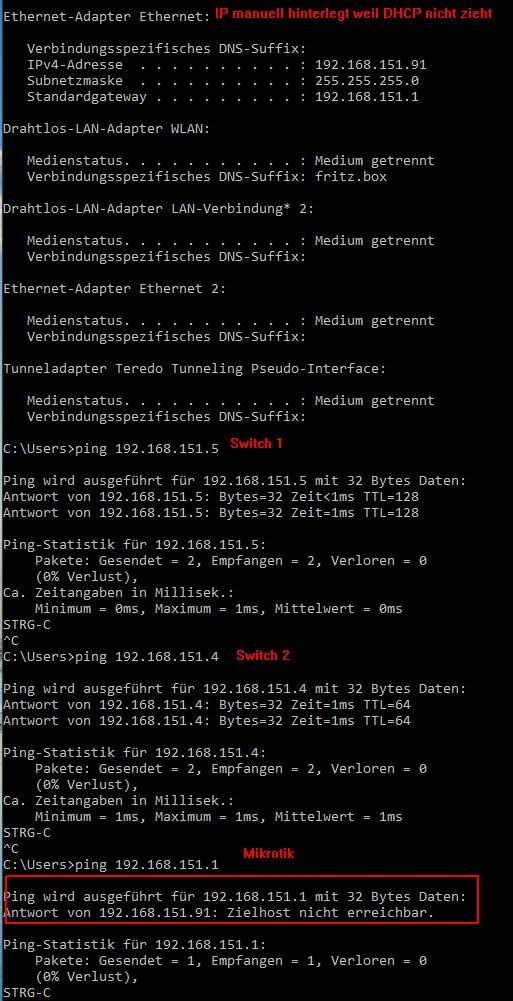

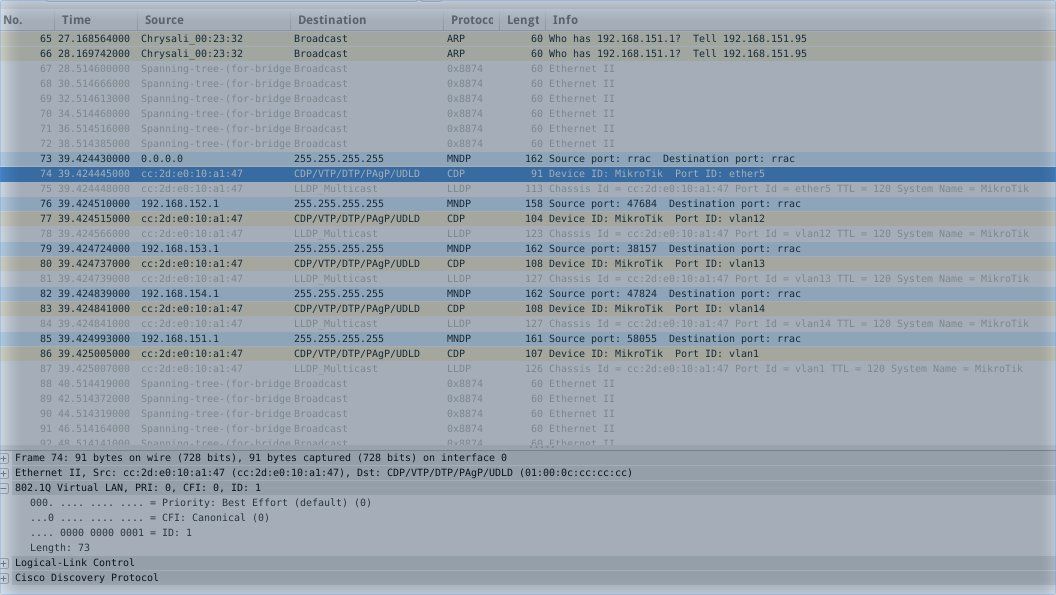

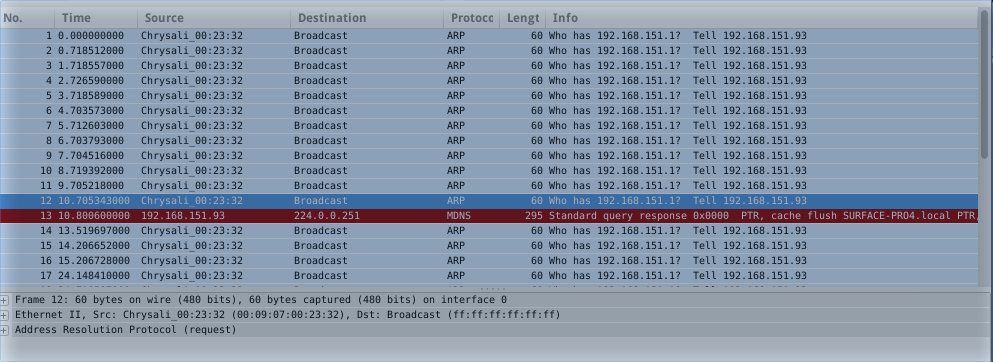

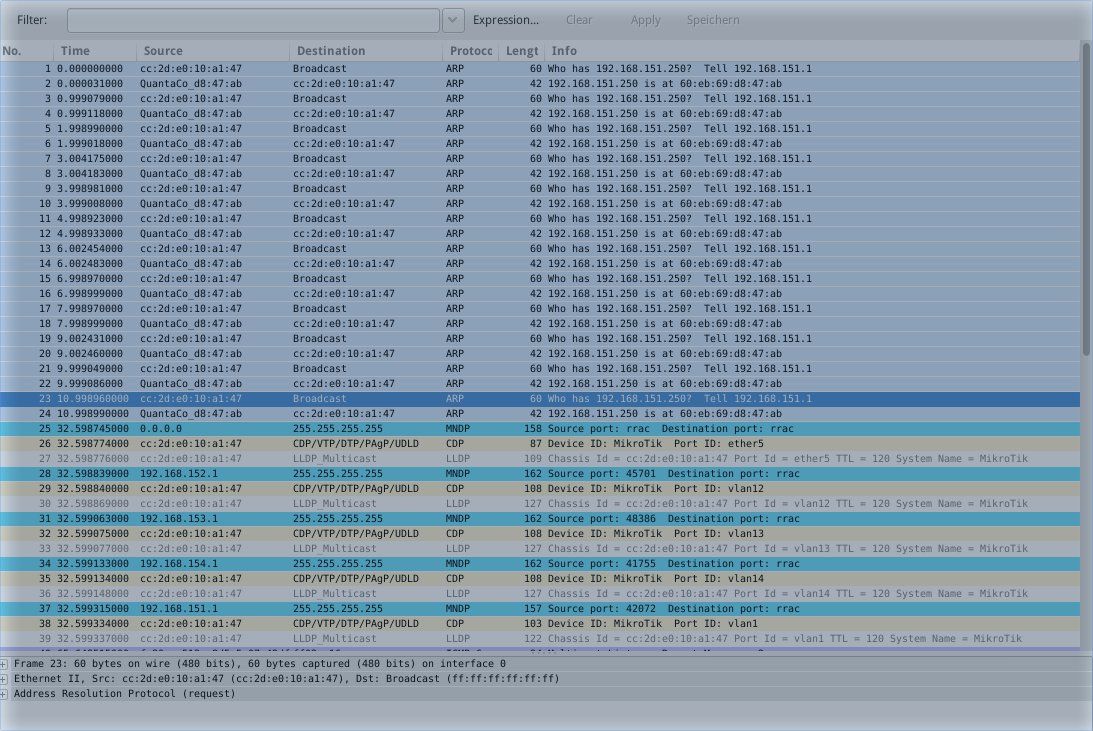

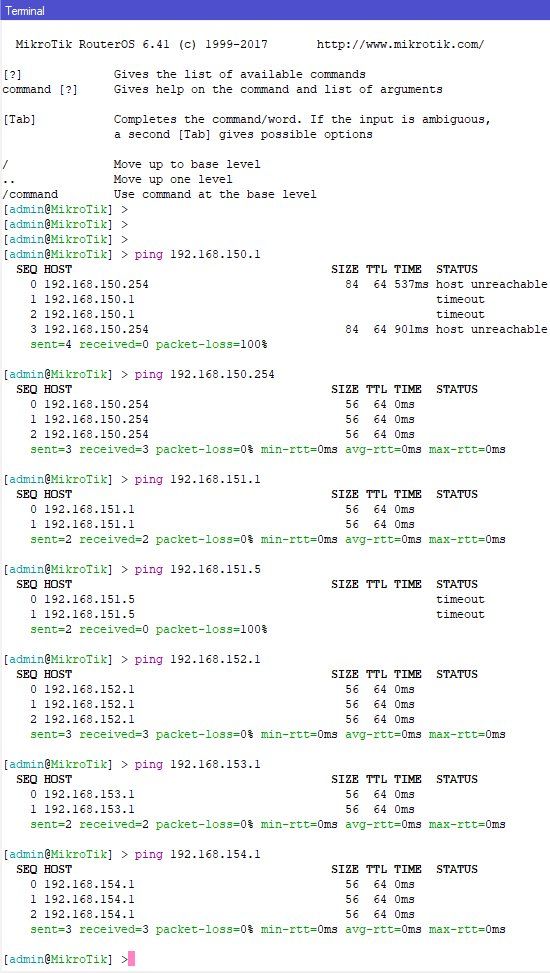

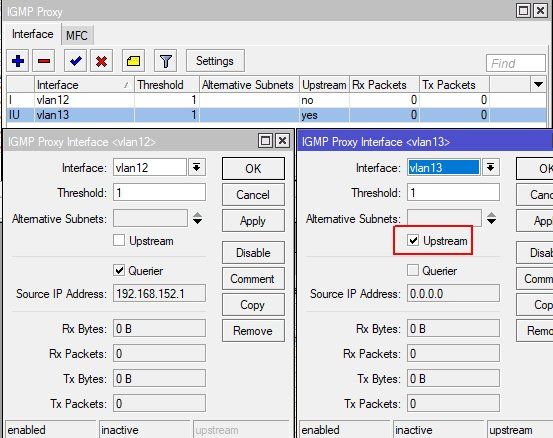

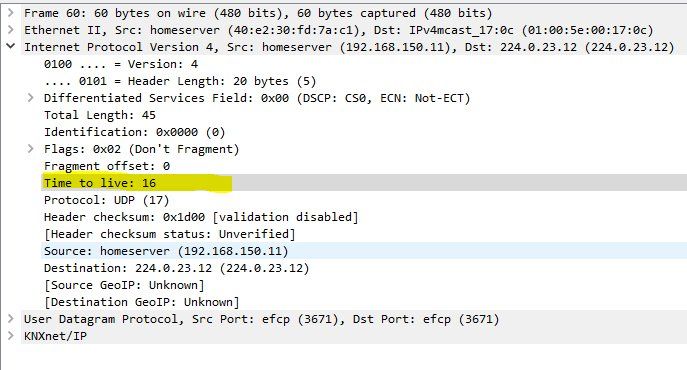

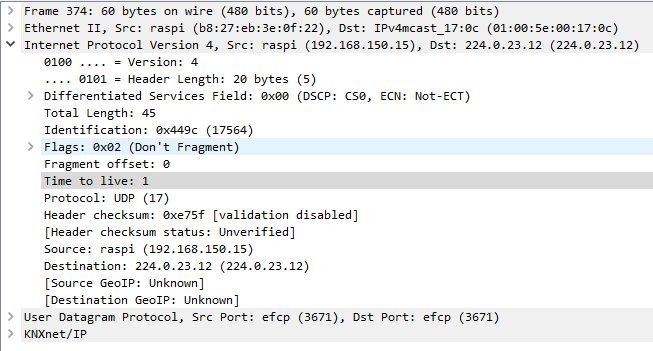

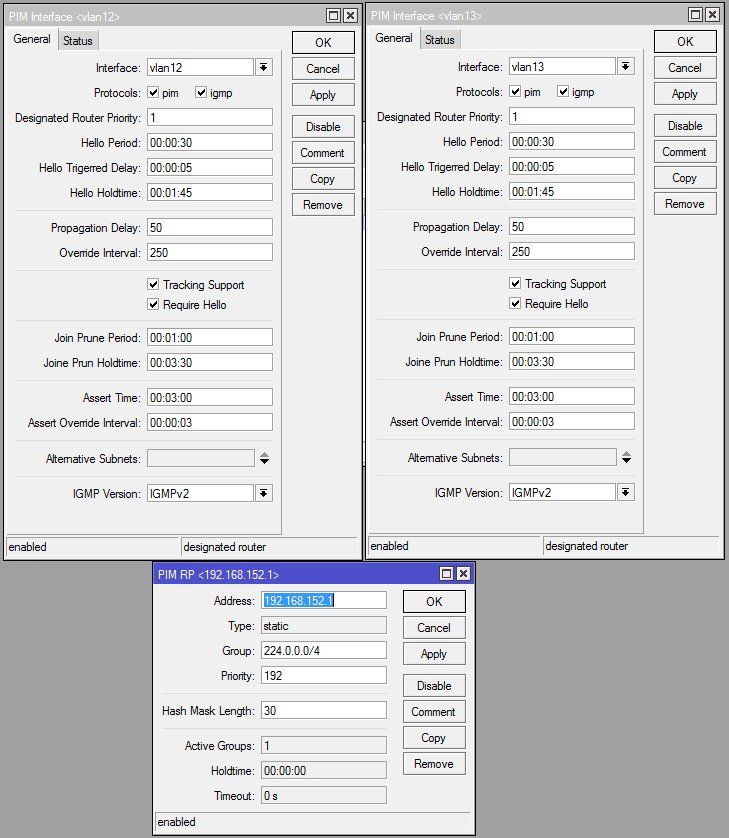

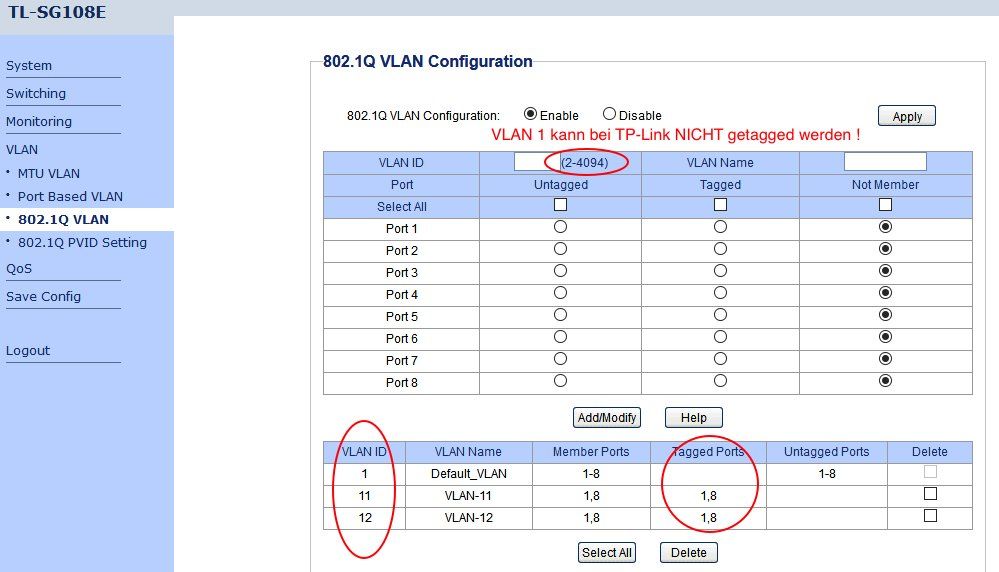

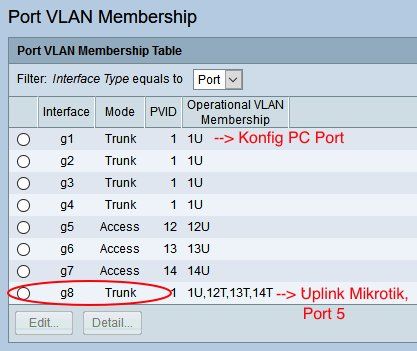

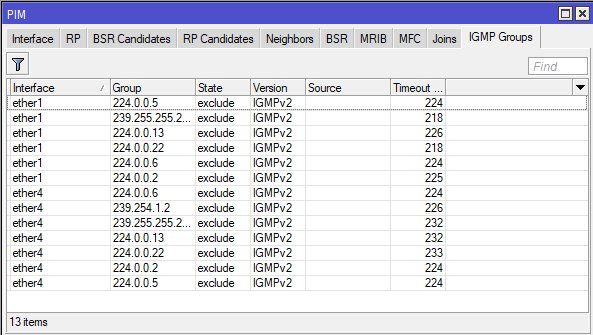

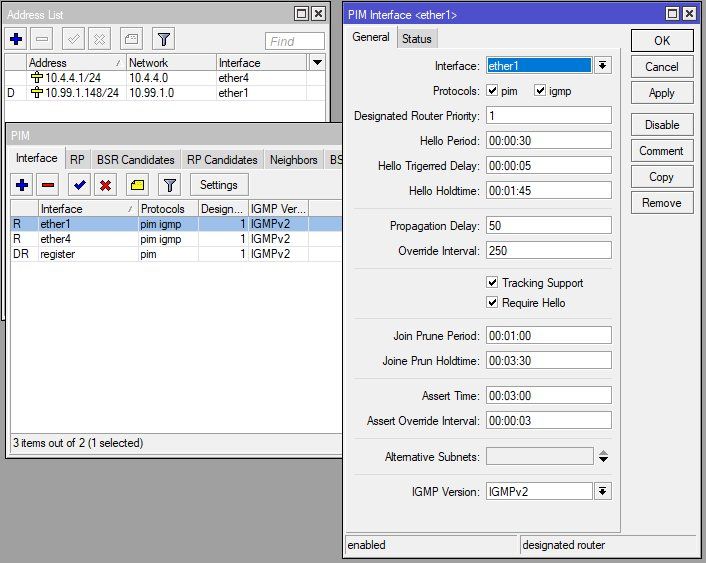

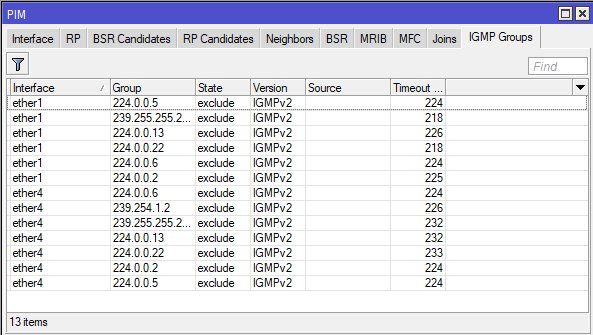

Hier ein entsprechender Testaufbau und Funktionscheck der genau deinem Netzdesign entspricht. Zum Testen steckt ein Windows PC im VLAN 11 und ein Raspberry Pi in VLAN 12. Beide bekommen ihre IP Adressen per DHCP vom Mikrotik.

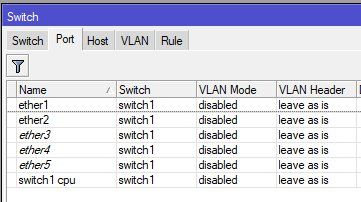

Mikrotik Konfig mit VLAN 11 (ether 5):

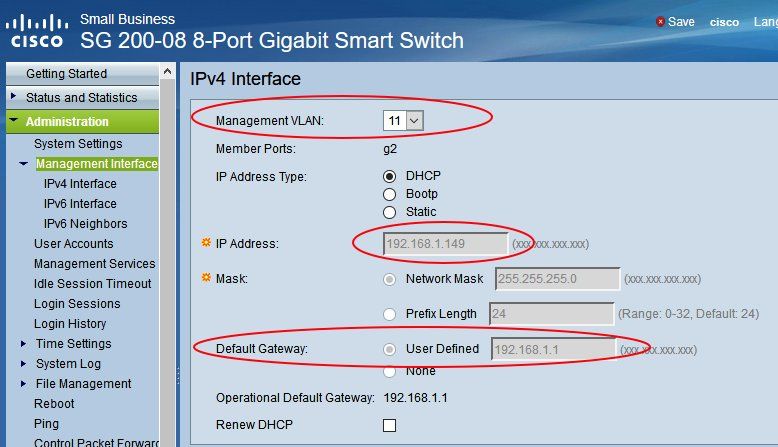

Switchkonfig mit Management IP in VLAN 11 (Testweise via DHCP vom MT):

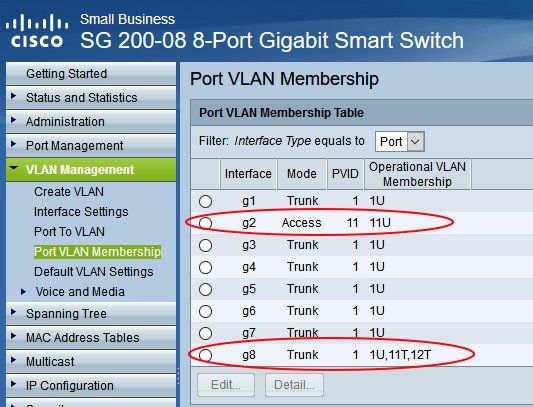

Switchkonfig mit Tagged Uplink auf MT (Port 8):

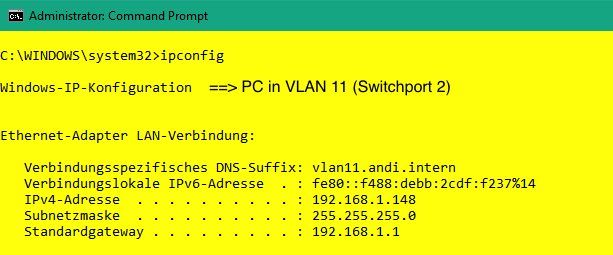

Windows PC in VLAN 11 (IP: .1.148, via DHCP vom MT):

(Hängt am Port 2 des Switches)

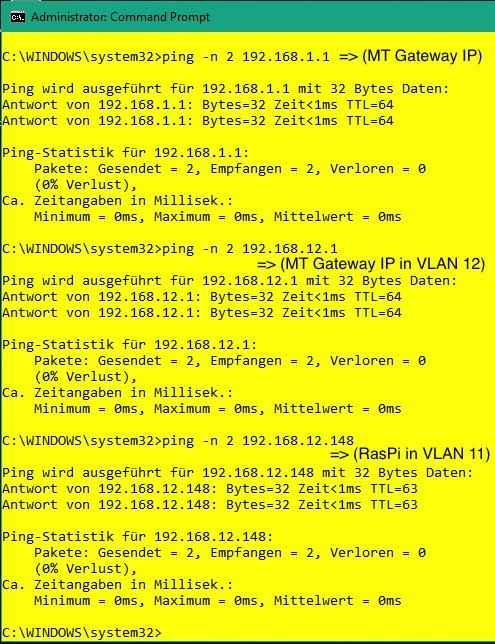

Ping Check von diesem PC auf alle beteiligten IP Adressen:

Druckfehler im Kommentar !!: Der RasPi ist natürlich in VLAN 12 ! Siehe seine IP.)

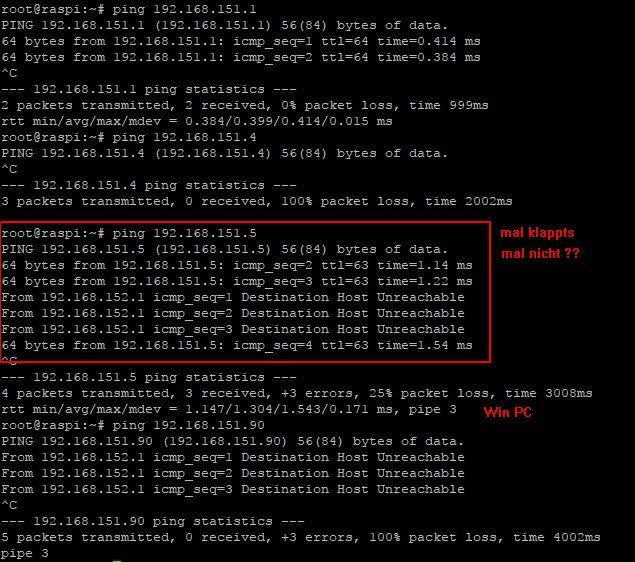

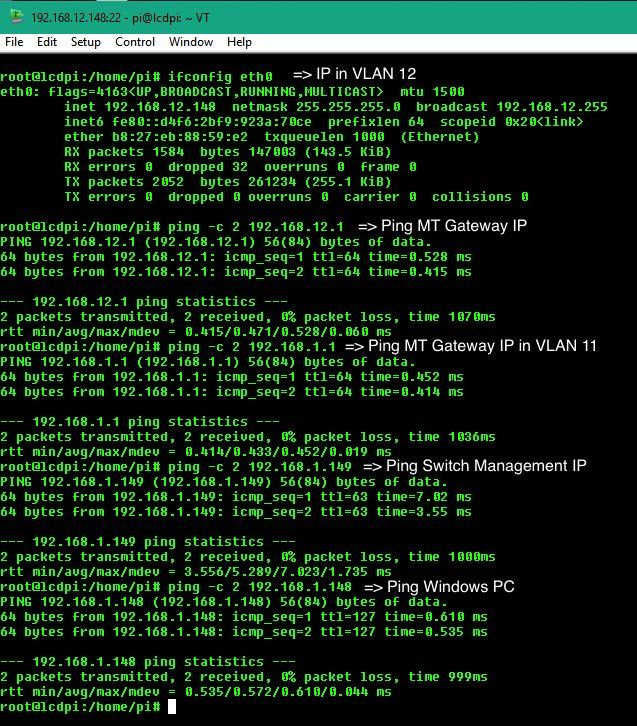

Ping Check vom Raspberry auf alle beteiligten IP Adressen:

(Hängt an Port ether 2 des Mikrotik und testweise an Port 1 des Switches der im VLAN 12 untagged ist)

Wie du selber sehen kannst funktioniert das Design absolut fehlerfrei und wie erwartet und konfiguriert !

Nun bist DU wieder dran...

Bei der Switch Konfig hast du den Port 8 mit PVID 1 untagged in V1

Ja, du hast recht. Ich war zu faul den Port im Setup jetzt noch auf "Tagged ONLY" zu stellen was man machen kann. Das untagged Traffic per Default dort ins VLAN 1 geforwardet wird ist, wie bei allen Switches an Tagged Ports, ja ein Standard Verhalten.Ich hatte es weggelassen, weil es ja nicht stört. Da das VLAN 1 ja eh nicht mehr in Benutzung ist, ist das dann eher kosmetisch. Man könnte es natürlich noch abschalten am Switch wenn man es ganz sauber konfigurieren möchte

Dein Fehler am Switch ist vermutlich WIEDER der Dualismus den du jetzt schon wieder hast mit dem VLAN 11.

Vermutlich hast du das wieder mal im Eifer des Gefechts übersehen ?!

Du hast die ID 11 einerseits als PVID eingetragen (also das VLAN in das aller untagged Traffic soll) und gleichzeitig hast du es als Tagged eingetragen an Port 8.

Genau DAS wollten wir aber explizit mit unserer Konfig vermeiden oben !!!

Vermutlich stolpert der NG dadrüber.

Es wäre also sinnvoller und sicherer den NG am Port 8 auf der PVID 1 zu belassen und das VLAN 11 dort NUR Tagged zu übertragen.

Damit stürzt man den Switch nicht in ein mögliches Konfig Dilemma. Eben genau das was der Sinn und Zweck des obigen Schrittes war, dann das Switch Management ins VLAN 11 zu hieven.

Hier warst du also etwas zu übereifrig. Sicher gut gemeint aber kontraproduktiv in diesem Falle hier.

Fakt ist das scheinbar irgendwas schief läuft an der Switch Schnittstelle Port 8 auf den MT.

Ich vermute das der Switch hier nicht oder nicht richtig tagged oder eben die o.a. Probleme hat wenn untagged sprich die PVID und tagged für ein gleiches VLAN am Port definiert ist.

Das also bitte dringend wieder umstellen !

Dadurch das Endgeräte keine DHCP IP im VLAN 11 bekommen kannst du sehen das es keinerlei Layer 2 Verbindung zw. MT und Switch gibt. DHCP Broadcasts der Clients kommen also schon gar nicht am MT an.

Ein sicheres Indiz dafür das irgendwas am Switchport 8 bzgl. VLAN 11 schiefläuft. Schei... NG

Als ersten Schritt solltest du das also erstmal wieder umstellen wie oben beschrieben.

Wenn du dann mit dem Rechner und dem "WinBox" (Mikrotik) Tool im VLAN 11 bist, dann solltest du den MT sehen dort.

Der MT sendet zyklisch Layer 2 Broadcasts aus um sich dem WinBox Tool bekannt zu machen. Das macht er sinnvollerweise deshalb, damit man mit dem WinBox Tool den MT auch ohne IP Adresse konfigurieren kann.

Wenn du also den MT im WinBox Tool siehst, dann ist das auch immer ein Indiz dafür das es L2 mässig klappt und dann klappt zu 99,9% auch die DHCP IP Adressvergabe im VLAN 11 vom MT.

Wie gesagt es liegt rein am VLAN 11 und dem Tagging dort zum Switch.

Was nochmal hilfreich wäre ist ein Scrennshot der Switch Management Konfig, das die Mgmt IPs auch wirklich im VLAN 11 sind !!

Was den Rest anbetrifft ein paar Fragen:

- Der RasPi der im VLAN 12 ist, kann der die VLAN 12 IP Adresse des MT pingen ? Wenn ja, zeigt das das dort wenigstens das 12er Tagging an Port 8 auf ether 5 funkltioniert !

- Gilt das auch für den DHCP ? Bekommt der RasPi seine IP vom VLAN 12 DHCP Server des MT ?

Damit kann der RasPi natürlich auch die VLAN 11 IP und auch die von 13 und 14 pingen, denn diese IPs liegen ja direkt auf dem MT selber. Ping Antworten laufen dann über den VLAN 12 Tag zurück der ja funktioniert.

Pingst du aber vom RasPi die Switch IPs dann muss der MT routen und die Frames über VLAN 11 mit einem ID 11er Tag aussenden an Port 8, klar.

Genau DAS scheitert aber irgendwie bei dir, deshalb kann vermutlich keiner aus den anderen Netzen die Switches erreichen und umgekehrt und es ist dann auch klar das von den VLAN 11 Mgmt Interfaces der Switches nichts anderes erreicht werden kann.

Es kann also nur noch 3 Gründe geben:

- 1.) Das Tagging in VLAN 11 funktioniert nicht oder nicht richtig (Mögl. Lösung oben)

- 2.) Die Mgmt IP Adressen der Switches sind nicht wirklich in VLAN 11 (Screenshot)

- 3.) Die Mgmt IP Adressen der Switches haben kein Default Gateway auf die VLAN 11 IP des MT eingestellt.

Das der RasPi nur sporadisch SW1 pingen kann ist schon komisch.

Das zeigt das auch die Switchverbindung zw. SW 1 und SW 2 irgendwie betroffen ist ?!

Machst du irgendwie Spanning Tree wie RSTP oder sowas aktiv auf den Switches ??

Hast du ggf. irgendwo bewusst oder unbewusst einen Loop gesteckt ?

Das Verhalten sieht irgendwie etwas nach einen Ethernet oder STP Loop aus.

Um das sicher zu eliminieren nimm bitte zum Testen erstmal nur EINEN Switch. Ziehe also den 2ten Switch mal ab von Port 1 vom ersten und belasse nur den der am ether 5 Port des MT hängt.

Dann machst du auf diesem Switch die VLAN Änderung so wie oben beschrieben, PVID auf 1 und 11, 12, 13 und 14 Tagged auf Port 8.

Dann Connectivity testen, WinBox Sichtbarkeit, DHCP in VLAN 11, Pings usw.

Sollte das dann klappen, dann den Uplink Port 1 zum anderen Switch auch so einstellen: PVID auf 1 und 11, 12, 13 und 14 Tagged.

Analog auch für den Uplink Port an Switch 2: PVID auf 1 und 11, 12, 13 und 14 Tagged

Dann MUSS das klappen.

Wenn nicht dann sendest du eine Teamviewer ID via PM

So siehts aus:

Ist aber nirgendwo zu sehen das diese Management IP Adressen jetzt im VLAN 11 angehängt sind ! Sieh dir den Screenshot vom Cisco oben an dort steht ganz klar das das Management im VLAN 11 ist.

Das ist hier bei den NGs nicht zu sehen....! Man muss ja misstrauisch sein bei den Gurken

Nebenbei: Firmwares der Switches auf dem aktuellsten Satnd ??

Nach den gemachten Änderungen habe ich immer noch das gleiche Problem.

Da gibts dann nur ein Fazit:Schmeiss diese schei... NG Teile wech ! Ich habe das hier im Labor eben nochmal mit Cisco SG, TP-Link, D-Link 1210 und Cisco Catlysten probiert.

Bei allen funktioniert das Setup fehlerfrei.

Immer sind es diese %$§"//( NG Teile....!!!

Das mit dem Einzelswitch hast du auch probiert ?? OK, das kommt noch...

OK, die Hoffnung stirbt zuletzt...

Der MT wird in Winbox nicht über seine MAC gefunden. Natürlich gibts auch keine Adresse vom DHCP .

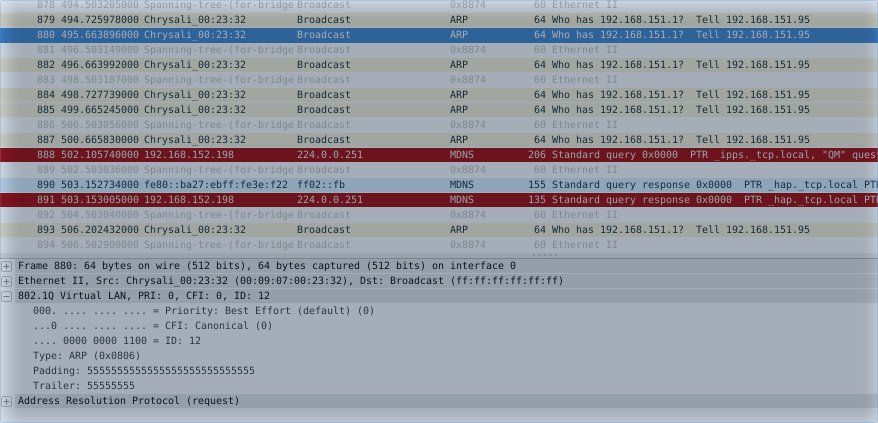

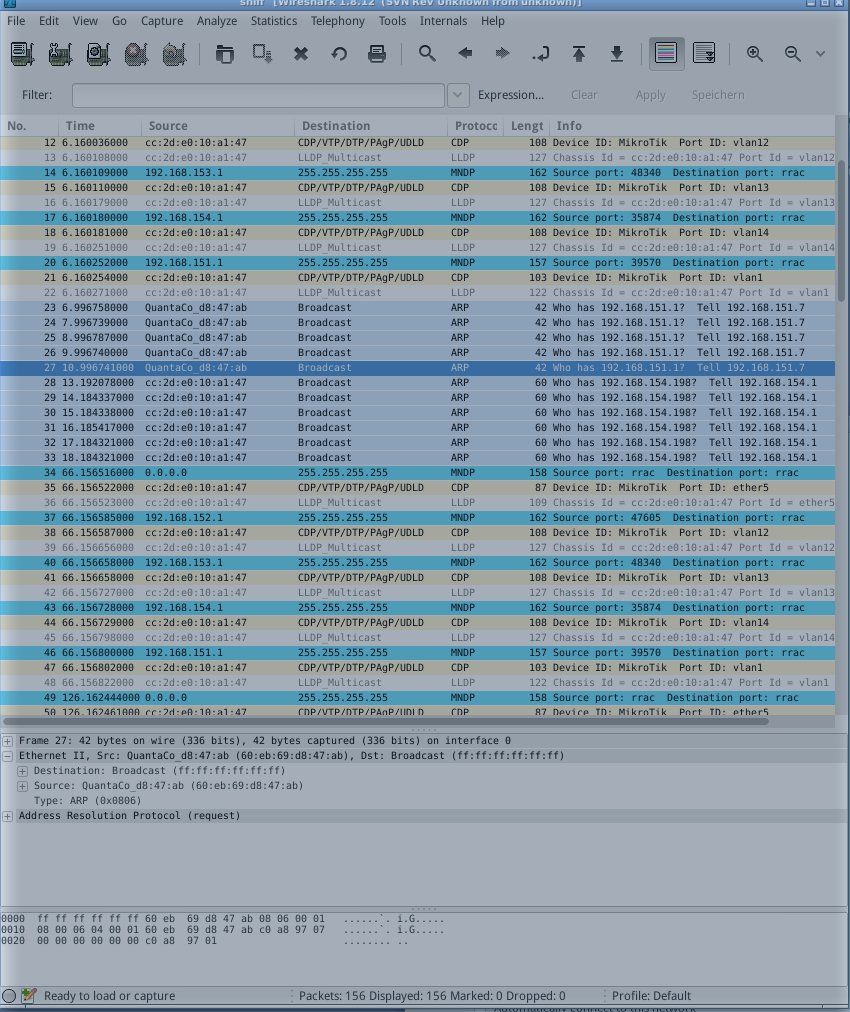

Zeigt dann klar des es keine aktive Layer 2 Verbindung gibt bzw. keine Pakete im layer 2 (Mac Basis) transportiert werden.kann ich mit diesen Infos nicht anfangen. Vielleicht du:

Wie vermutet sind das Spanning Tree BPDU Frames. Auch noch das uralte Standard STP .1s und noch nichtmal modernes RSTP mit .1wNormal stört das nicht aber da die doofen NGs nur ein steinzeitliches Single Span Verfahren können besteht die Gefahr das diese BPDUs irgendwo in irgendwelche VLANs geforwardet werden und dann Ports blocken.

Das toggelnde Verhalten bei dir mal gehts und mal nicht ist oft ein untrügliches Indiz dafür.

Wenn du also den Single Switch Test machst dann schalte jegliches STP erstmal global ab auf den Switches.

Wenn du schon snifferst mit dem Wireshark klemm den doch mal an VLAN 11 an und steck irgendwas mal ins VLAN 11 was was aussendet. Ein Windows Rechner reicht, der bläst schon viele Broad- und Multicasts ins Netz, die du dann auch am Port 8 siehst.

Wichtig wäre hier mal zu sehen ob der Switch diese VLAN 11 Pakete taggt am Port 8.

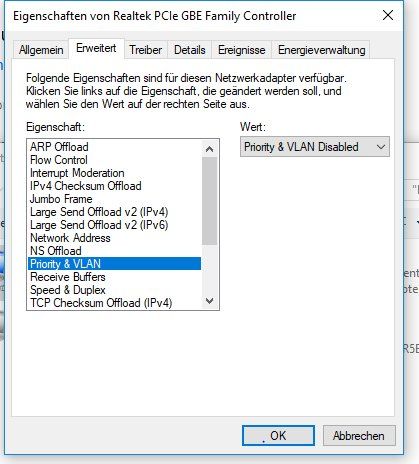

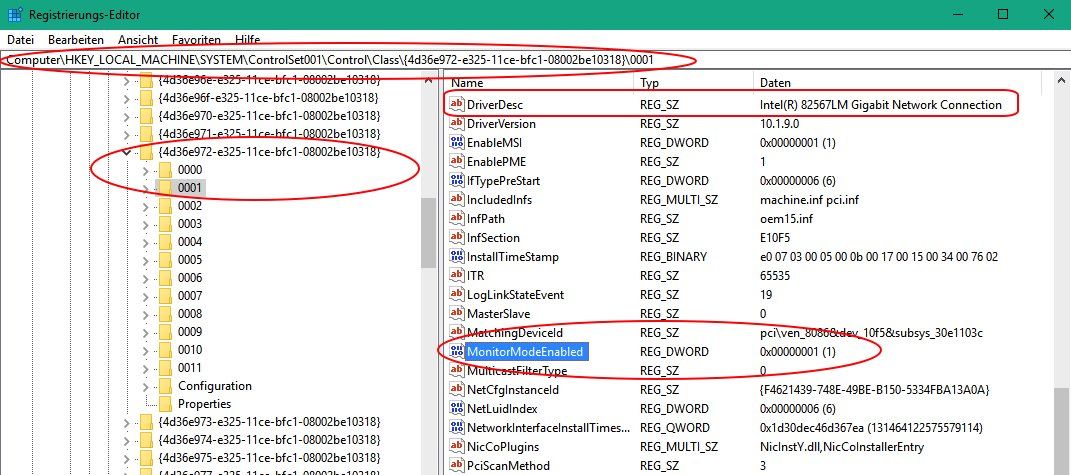

Achtung ggf. musst du deinem Wireshark Rechner noch etwas in der Registry mitgeben damit der Tags anzeigt.

wiki.wireshark.org/CaptureSetup/VLAN

Für den RasPi kannst du auch Wireshark mit sudo apt-get wireshark installieren, dann kannst du mit dem auch sniffen. Der zeigt übrigens VLAN Tags out of the Box an im Gegensatz zu Winblows.

Im NG habe ich diese Konfiguratiosmöglichkeit leider nicht.

Oooops !!Sorry aber dann ist es doch logisch das nichts geht !!

Dann hängen deine Management IP Adressen doch weiterhin in VLAN 1 !!

Wie sollen die denn jemals ins VLAN 11 kommen ?? Das ist doch dann klar, dann kann das doch nicht gehen, denn die VLAN Doamins sind physisch ja vollkommen getrennt untereinander.

Grrrr....dann hätten wir uns diese Eierei doch komplett ersparen können...

Wenn du das Management VLAN der Switches NICHT umstellen kannst wie im Cisco oben, dann bleiben die Management IPs doch immer fest im VLAN 1.

Dein VLAN 1 wird ja nun gar nicht übertragen und logischerweise wirst du so die Switches niemals erreichen können dann. Nachdenken...!!!

Dann bleibt dir doch nur die Option wieder alles auf VLAN 1 umzuschwenken und das VLAN 1 zu taggen.

Ob die doofen NGs das dann können, also das VLAN 1 taggen, solltest du besser vorher mit dem Wioreshark an Port 8 messen sonst eiern wir hier ggf. wieder sinnfrei im Kreis rum.

Sollten sie das auch nicht können, dann bleiben die ne isolierte Insel managementmäßig gesehen.

Die Teile sind echt Müll....aber egal.

Auf den nächsten Thread mit NG Gurken antworte ich nicht mehr...

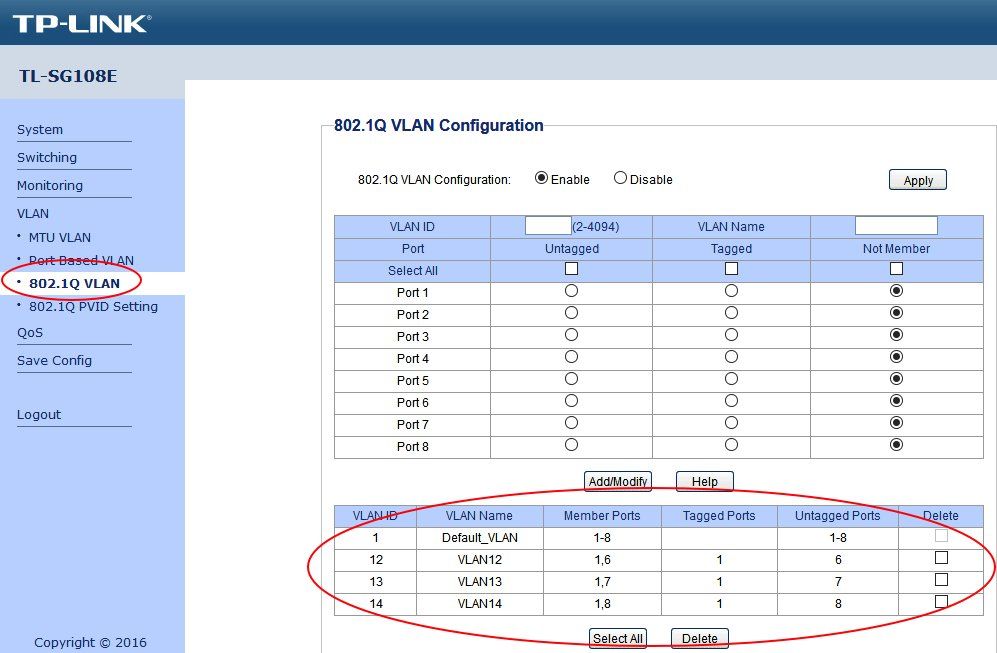

So, da mir das keine Ruhe gelassen hat hier mal ein Feedback mit einem TP-Link statt des Cisco SG-200 am Mikrotik ether 5 Port:

Hier sieht man schon das Drama bzw. Dilemma bei den Billigswitches und deren eingeschränkten Optionen die sich bei sowas rächen:

Du erkennst hier jetzt vermutlich auch die böse Zwickmühle bei dieser Art von limitierten Switches:

Lösung eins geht nicht weil das Feature fehlt. Lösung 2 auch nicht weil auch das Feature fehlt. Da ist man dann vollends gekniffen und kann die Switches nur isoliert managen.

Ich vermute das du mit den billigen Netgears im gleichen Dilemma hängst. Leider kann ich das in Ermangelung von NetGear Switchhardware nicht testen

Für einen letzten Test solltest du aber unbedingt mal am NG checken ob der das VLAN 1 wirklich tagged am Port 8 oder nicht.

Dazu wie gesagt einen Wireshark dort anklemmen und mit irgendeinem Rechner im VLAN 1 (eins) dann ins Nirwana pingen o.ä. (VLAN 1 taggen an Port 8 nicht vergessen !)

Die dafür erforderlichen Broadcasts sollten am Port 8 mit einem 802.1q Tag auftauchen (ID 1) wie er oben im Sniffer Screenshot zu sehen ist.

Tut er das nicht, dann tagged der NG das VLAN 1 nicht analog zum TP-Link und dann kannst du das Management nicht erreichen.

Ggf. mal mit beiden Switches testen, da du ja unterschiedliche Modelle hast.

Noch ein wichtiger Punkt der am TP-Link und auch am NetGear auffällig ist. Ich habe das bei NetGear GS-10xE Modellen gesehen:

Beide supporten ein proprietäres "Port based VLAN" Verfahren ! Dieses ist NICHT kompatibel zu dem standardtisierten 802.1q VLAN Verfahren !!!

Du darfst also keinesfalls dieses Verfahren auf dem NG wählen sondern das MUSS immer auf Disabled bleiben !!

Du darfst ausschliesslich einzig nur das 802.1q VLAN Verfahren dort aktivieren !

Siehe dazu auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Nur nochmal zur Erinnerung damit du nicht in diese böse Falle tappst !

Hier sieht man schon das Drama bzw. Dilemma bei den Billigswitches und deren eingeschränkten Optionen die sich bei sowas rächen:

- Der TP-Link kann das VLAN 1 NICHT taggen !

- Das Management Interfaces dieses Switches kann NICHT in ein anderes VLAN verlegt werden. Es ist hier immer fest an VLAN 1 gebunden.

Du erkennst hier jetzt vermutlich auch die böse Zwickmühle bei dieser Art von limitierten Switches:

- 1.) Dadurch das man beim TP-Link das VLAN 1 am Switchport 8 (Verbindung auf den MT) nicht taggen kann, entfällt die Option den MT über das VLAN 1 anzubinden. Beim MT muss das VLAN 1 zwingend mit einem Tag verwendet werden.

- 2.) Der Workaround über das VLAN 11 wäre wieder machbar aber leider supportet auch dieser Switch NICHT das Management IP Interface in ein anderes VLAN zu legen. Man kann so zwar den Mikrotik über VLAN 11 erreichbar machen nur nützt das wenig, denn das VLAN 1 mit der Management IP bleibt dann isoliert.

Lösung eins geht nicht weil das Feature fehlt. Lösung 2 auch nicht weil auch das Feature fehlt. Da ist man dann vollends gekniffen und kann die Switches nur isoliert managen.

Ich vermute das du mit den billigen Netgears im gleichen Dilemma hängst. Leider kann ich das in Ermangelung von NetGear Switchhardware nicht testen

Für einen letzten Test solltest du aber unbedingt mal am NG checken ob der das VLAN 1 wirklich tagged am Port 8 oder nicht.

Dazu wie gesagt einen Wireshark dort anklemmen und mit irgendeinem Rechner im VLAN 1 (eins) dann ins Nirwana pingen o.ä. (VLAN 1 taggen an Port 8 nicht vergessen !)

Die dafür erforderlichen Broadcasts sollten am Port 8 mit einem 802.1q Tag auftauchen (ID 1) wie er oben im Sniffer Screenshot zu sehen ist.

Tut er das nicht, dann tagged der NG das VLAN 1 nicht analog zum TP-Link und dann kannst du das Management nicht erreichen.

Ggf. mal mit beiden Switches testen, da du ja unterschiedliche Modelle hast.

Noch ein wichtiger Punkt der am TP-Link und auch am NetGear auffällig ist. Ich habe das bei NetGear GS-10xE Modellen gesehen: