VLAN-Planung und Unsicherheit hinsichtlich Telefonanlage

Hallo,

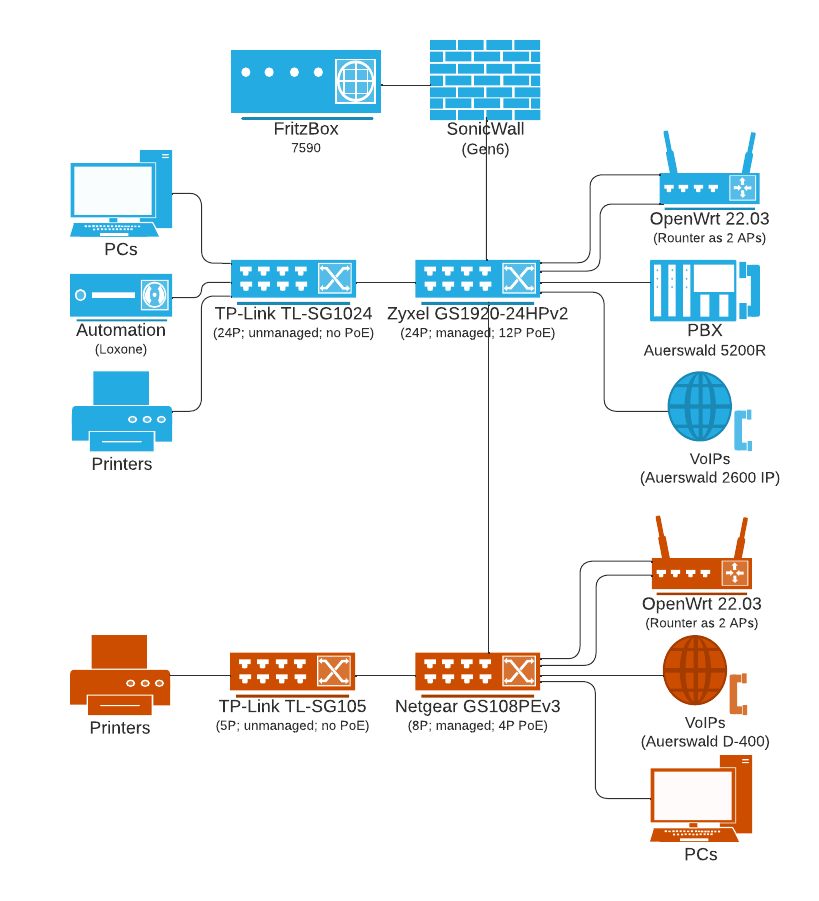

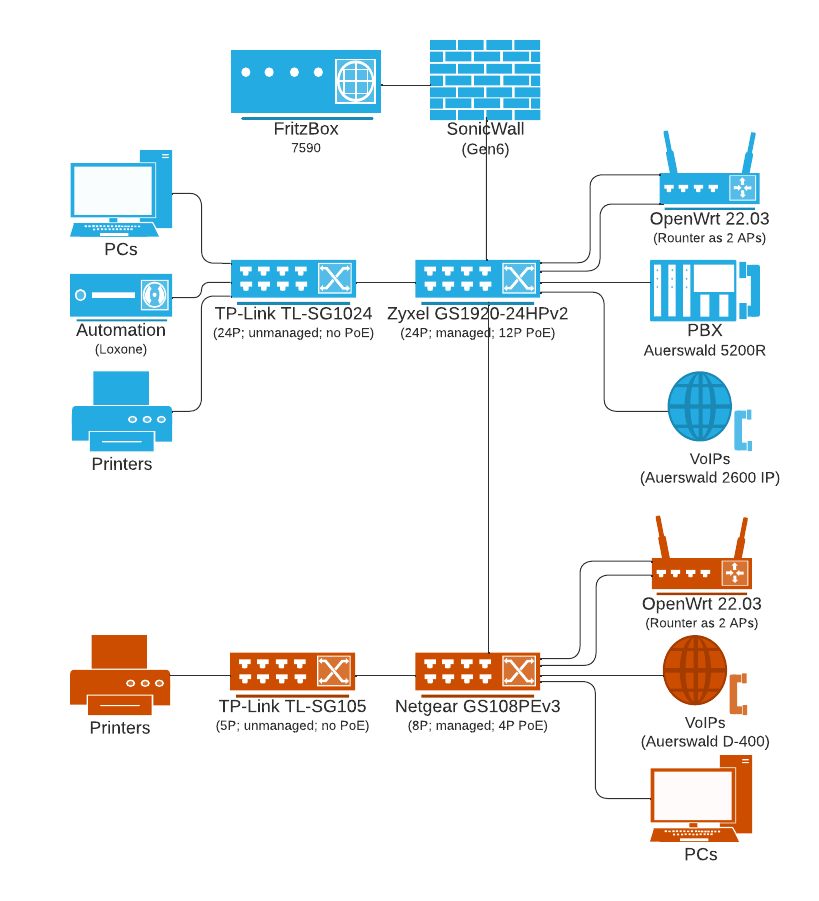

ich habe vor Kurzen die Administration des gezeigten Büro-Netzwerks übernommen:

Ich will nun VLANs einführen. Das habe ich noch nicht gemacht, entsprechend etwas Unsicherheit. Mittlerweile sind zumindest die geeigneten Kabel verlegt.

Angedachte VLANs:

Die Verkabelung ist — abgesehen davon, dass die beiden Farben zwei Nachbarhäuser wiederspiegeln — beinahe frei wählbar. Die jeweiligen beiden Switches deuten aber auch die Anzahl der tatsächlich benötigen Anschlüsse wieder. Für zwei Kabel zu den jeweiligen OpenWrt-Routern (sollen im AP-Modus je ein privilegiertes Büro- & ein Gäste-Wifi bieten) reicht es aber.

Ist die Aufteilung so sinnvoll?

Was mir insbesondere nicht klar ist: Einer der blauen PCs braucht auch Zugriff zur PBX (fürs Fax). Die kann ja aber nicht gleichzeitig Teil des Telefonie- und Büro-VLANs sein?

Vielen Dank!

ich habe vor Kurzen die Administration des gezeigten Büro-Netzwerks übernommen:

Ich will nun VLANs einführen. Das habe ich noch nicht gemacht, entsprechend etwas Unsicherheit. Mittlerweile sind zumindest die geeigneten Kabel verlegt.

Angedachte VLANs:

- Büro (PCs, Drucker, Automation, Büro-Wifi)

- Gast-Wifi

- Telefonie (inkl. PBX)

Die Verkabelung ist — abgesehen davon, dass die beiden Farben zwei Nachbarhäuser wiederspiegeln — beinahe frei wählbar. Die jeweiligen beiden Switches deuten aber auch die Anzahl der tatsächlich benötigen Anschlüsse wieder. Für zwei Kabel zu den jeweiligen OpenWrt-Routern (sollen im AP-Modus je ein privilegiertes Büro- & ein Gäste-Wifi bieten) reicht es aber.

Ist die Aufteilung so sinnvoll?

Was mir insbesondere nicht klar ist: Einer der blauen PCs braucht auch Zugriff zur PBX (fürs Fax). Die kann ja aber nicht gleichzeitig Teil des Telefonie- und Büro-VLANs sein?

Vielen Dank!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3725761840

Url: https://administrator.de/forum/vlan-planung-und-unsicherheit-hinsichtlich-telefonanlage-3725761840.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

8 Kommentare

Neuester Kommentar

Hi

Vlans sind nur virtuelle Netzwerkkabel

Das heißt in jedem vlan existiert ein eigenes Subnetz.

Damit die miteinander reden können musst du einen L3 Switch haben, der Routen kann, oder eben eine Firewall die das kann und genug Leistung im Routing hat. Dieses Gerät hat dann in jedem Vlan ein Interface. Dieses dient den clients als Default Gateway. Da schicken die alles hin und da wird es dann weiter verteilt

Den ganzen unmanaged Kram kannst du also in die Tonne treten, oder entsprechend nur ein Vlan darüber verteilen.

Vlans sind nur virtuelle Netzwerkkabel

Das heißt in jedem vlan existiert ein eigenes Subnetz.

Damit die miteinander reden können musst du einen L3 Switch haben, der Routen kann, oder eben eine Firewall die das kann und genug Leistung im Routing hat. Dieses Gerät hat dann in jedem Vlan ein Interface. Dieses dient den clients als Default Gateway. Da schicken die alles hin und da wird es dann weiter verteilt

Den ganzen unmanaged Kram kannst du also in die Tonne treten, oder entsprechend nur ein Vlan darüber verteilen.

Moin.

Du musst, wie @SeaStorm schon schrieb, auf der Sonicwall in deinem Fall die VLANs einrichten.

Dann auch auf deinen Managed Switches.

Die IP Telefone aus dem Nebengebäude müssten dann via Firewall Regeln auf der Sonicwall entsprechend Zugriff auf die Anlage bekommen.

Die / der PC aus dem Büro Netz bekommt dann ebenfalls eine Regel auf der Sonicwall, welche Zugriff auf das PBX VLAN und auf die sich darin befindliche Auerswald PBX gewährt. Dies kann auf bestimmte Ports begrenzt oder zum Test zunächst mit einer any-to-any Regel laufen.

Die Sonicwall erfüllt in deinem Setup eine Doppelrolle. Sie ist ein Router und die Firewall.

Beim Anschluss des Nebengebäudes sollte man auf die galvanische Trennung achten (idealerweise mit LWL verbinden).

Gruß

Marc

Du musst, wie @SeaStorm schon schrieb, auf der Sonicwall in deinem Fall die VLANs einrichten.

Dann auch auf deinen Managed Switches.

Die IP Telefone aus dem Nebengebäude müssten dann via Firewall Regeln auf der Sonicwall entsprechend Zugriff auf die Anlage bekommen.

Die / der PC aus dem Büro Netz bekommt dann ebenfalls eine Regel auf der Sonicwall, welche Zugriff auf das PBX VLAN und auf die sich darin befindliche Auerswald PBX gewährt. Dies kann auf bestimmte Ports begrenzt oder zum Test zunächst mit einer any-to-any Regel laufen.

Die Sonicwall erfüllt in deinem Setup eine Doppelrolle. Sie ist ein Router und die Firewall.

Beim Anschluss des Nebengebäudes sollte man auf die galvanische Trennung achten (idealerweise mit LWL verbinden).

Gruß

Marc

Änderung der Topologie ist nicht möglich/ gewünscht?

Welche Gen6 Sonicwall mit welcher Lizenzierung ist vorhanden.

Welche Gen6 Sonicwall mit welcher Lizenzierung ist vorhanden.

auf der Sonicwall in deinem Fall die VLANs einrichten.

Die grundlegenden ToDos für so ein L2 VLAN Konzept findest du z.B. HIER.Wie @radiogugu schon schrieb werden die VLANs dann über die Firewall geroutet so das der PC problemlos auf die PBX zugreifen kann.

Alternativ kannst du die VLANs statt via bestehender Firewall auch mit einem Layer 3 Konzept über einen Layer 3 VLAN Switch routen, was dann aber eine Neuinvestition in einen L3 Core Switch bedeutet.

Hi

das war am Handy runtergetippt und entsprechend oberflächlich geschrieben.

Sagen wir du machst das Routing über die Sonicwall, dann würdest du z.B folgendes Setup machen:

Vlan 10 - Clients - 10.10.10.0/24

Vlan 11 - Telefonie - 10.10.11.0/24

Vlan 12 - xxx - 10.10.12.0/24

usw.

Auf der Sonicwall legst du jetzt zu jedem VLAN ein Interface an das z.B die .1 oder die .254 hat.

Der Uplink zum Zyxel hat nun alle diese VLANs als Trunk\Tagged. Der Port am Zyxel der zum unmanaged Switch geht ist dann ein "Access"-Port, hat also nur dieses VLAN als Untagged .

Alle Clients im VLAN 10 bekommen damit eine IP im Bereich 10.10.10.x und haben als Default Gateway die Adresse des Interfaces an der Sonicwall.

Auf der Sonicwall (kenne die Dinger nicht) wird das Routing in die anderen Netze wahrscheinlich direkt gemacht, weil sie die Netze ja kennt. Ggf muss das Routing aber noch manuell angelegt werden. In jedem Fall muss aber die Firewall eingestellt werden, das die Clients mit der Telefonanlage reden dürfen, falls das Nötig ist.

Umgekehrt das gleiche mit dem VLAN11. Die Anlage hat lediglich eine IP in diesem VLAN und schickt alles was sie so rausschickt an das Interface der Firewall, die dann das Paket auf den richtigen Weg zum Ziel bringt. Das nennt man routing Die Anlage braucht also keine 2 VLANs. Soll sie ja auch explizit nicht haben, weil du sonst die Kommunikation nicht regeln könntest. Denn alles das im selben VLAN (und Subnetz) liegt kann direkt miteinander reden, ohne das eine Firewall da eingreifen könnte.

Die Anlage braucht also keine 2 VLANs. Soll sie ja auch explizit nicht haben, weil du sonst die Kommunikation nicht regeln könntest. Denn alles das im selben VLAN (und Subnetz) liegt kann direkt miteinander reden, ohne das eine Firewall da eingreifen könnte.

das war am Handy runtergetippt und entsprechend oberflächlich geschrieben.

Sagen wir du machst das Routing über die Sonicwall, dann würdest du z.B folgendes Setup machen:

Vlan 10 - Clients - 10.10.10.0/24

Vlan 11 - Telefonie - 10.10.11.0/24

Vlan 12 - xxx - 10.10.12.0/24

usw.

Auf der Sonicwall legst du jetzt zu jedem VLAN ein Interface an das z.B die .1 oder die .254 hat.

Der Uplink zum Zyxel hat nun alle diese VLANs als Trunk\Tagged. Der Port am Zyxel der zum unmanaged Switch geht ist dann ein "Access"-Port, hat also nur dieses VLAN als Untagged .

Alle Clients im VLAN 10 bekommen damit eine IP im Bereich 10.10.10.x und haben als Default Gateway die Adresse des Interfaces an der Sonicwall.

Auf der Sonicwall (kenne die Dinger nicht) wird das Routing in die anderen Netze wahrscheinlich direkt gemacht, weil sie die Netze ja kennt. Ggf muss das Routing aber noch manuell angelegt werden. In jedem Fall muss aber die Firewall eingestellt werden, das die Clients mit der Telefonanlage reden dürfen, falls das Nötig ist.

Umgekehrt das gleiche mit dem VLAN11. Die Anlage hat lediglich eine IP in diesem VLAN und schickt alles was sie so rausschickt an das Interface der Firewall, die dann das Paket auf den richtigen Weg zum Ziel bringt. Das nennt man routing

auf den beiden managed Switches & Sonicwall also zusätzlich das Routing mitsamt Portfreigaben auf letzterer eingestellt werden.

Vorsicht das du hier nicht etwas falsch verstehst. Richtig ist Switch oder Firewall je nachdem WELCHES der beiden VLAN Konzepte du umsetzt. Beides zusammen geht nicht und wäre Blödsinn und auch gefährlich.Ein L3 Konzept erfordert zudem von dir eine Neuinvestition in einen L3 fähigen Core Switch. Deine o.a. Switches sind alles einfache L2 VLAN Switches die L3 gar nicht supporten! So bleibt es bei dir dann, willst du nichts neu kaufen, hardwarebedingt bei der Option des L2 Konzeptes mit dem Routing der VLANs auf der Firewall!