Vlan Routing Pfsense APU2 vs L3

Hallo,

ich habe hier einige Fragen durchgeschaut, würde gerne aber eine aktuelle Einschätzung für die aktuelle APU2 Hardware.

Ich habe einen Layer 3 Switch, der unteren Preisklasse Netgear 516TP plus einen Layer 2 Switch

Als Firewall habe ich eine Pfsence auf APU2 Basis gekauft. Es sollen mehrere getrennte Vlans für Heimnetz/2 getrennte Büronetze/Gast/Multimedia erstellt werden.

Mir stellt sich jetzt die Frage der Performance beim Routing.

Da Layer3 nicht stateful ist, hätte man ggf. einen Nachteil, wenn der Switch das Routing übernimmt. Zudem kommt mir die Einrichtung der PFsense etwas einfacher vor.

Ich tendiere also die Pfsense/APU2 auch zum Routing zu nehmen.

Ich habe zwar nur ein kleines Büro/Heimnetz, es gibt aber durchaus für Backups schon mal größeren Traffic.

Wenn ich es richtig verstehe, läuft der gesamte Traffic dann über einen NIC hin- und zurück des APU2, der dann einen Flaschenhals darstellt oder verstehe ich dies falsch.

1. Reicht die Performance der APU2 an einem NIC zum Switch

2. würde ein Port trunking zwischen APU2 und Switch helfen oder lohnt dies nicht, weil die Leistung des APU2 nicht reicht. Neben dem NIC für WAN, stehen 2 LAN NICs zur Verfügung. Es besteht dann natürlich (ohne Erweiterung, die auch schlecht ins Gehäuse passt) kein Anschluss mehr am APU2. Oft liesst man über eine DMZ direkt an der Pfsense, dann Lan und Wan.

Ich suche jetzt nach dem sinnreichsten Szenario für meine nicht allzu highendige Hardware.

3. abgesehen von statefullness, ginge natürlich eine Kombi aus ACL auf dem Switch und Firewall fürs Internet. Wäre ggf. eine Alternative, wenn ich mich erstmal besser auskenne.

Grüße

Tim

ich habe hier einige Fragen durchgeschaut, würde gerne aber eine aktuelle Einschätzung für die aktuelle APU2 Hardware.

Ich habe einen Layer 3 Switch, der unteren Preisklasse Netgear 516TP plus einen Layer 2 Switch

Als Firewall habe ich eine Pfsence auf APU2 Basis gekauft. Es sollen mehrere getrennte Vlans für Heimnetz/2 getrennte Büronetze/Gast/Multimedia erstellt werden.

Mir stellt sich jetzt die Frage der Performance beim Routing.

Da Layer3 nicht stateful ist, hätte man ggf. einen Nachteil, wenn der Switch das Routing übernimmt. Zudem kommt mir die Einrichtung der PFsense etwas einfacher vor.

Ich tendiere also die Pfsense/APU2 auch zum Routing zu nehmen.

Ich habe zwar nur ein kleines Büro/Heimnetz, es gibt aber durchaus für Backups schon mal größeren Traffic.

Wenn ich es richtig verstehe, läuft der gesamte Traffic dann über einen NIC hin- und zurück des APU2, der dann einen Flaschenhals darstellt oder verstehe ich dies falsch.

1. Reicht die Performance der APU2 an einem NIC zum Switch

2. würde ein Port trunking zwischen APU2 und Switch helfen oder lohnt dies nicht, weil die Leistung des APU2 nicht reicht. Neben dem NIC für WAN, stehen 2 LAN NICs zur Verfügung. Es besteht dann natürlich (ohne Erweiterung, die auch schlecht ins Gehäuse passt) kein Anschluss mehr am APU2. Oft liesst man über eine DMZ direkt an der Pfsense, dann Lan und Wan.

Ich suche jetzt nach dem sinnreichsten Szenario für meine nicht allzu highendige Hardware.

3. abgesehen von statefullness, ginge natürlich eine Kombi aus ACL auf dem Switch und Firewall fürs Internet. Wäre ggf. eine Alternative, wenn ich mich erstmal besser auskenne.

Grüße

Tim

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 323409

Url: https://administrator.de/forum/vlan-routing-pfsense-apu2-vs-l3-323409.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

17 Kommentare

Neuester Kommentar

Zitat von @TimMayer:

Wenn ich es richtig verstehe, läuft der gesamte Traffic dann über einen NIC hin- und zurück des APU2, der dann einen Flaschenhals darstellt oder verstehe ich dies falsch.

Wenn ich es richtig verstehe, läuft der gesamte Traffic dann über einen NIC hin- und zurück des APU2, der dann einen Flaschenhals darstellt oder verstehe ich dies falsch.

Moin

Völlig falsch sozusagen ,-)

Ist halt etwas abhängig von deiner Infrastruktur.

pfSense vermittelt letztendlich nur zwischen den Netzen, der Verkehr innerhalb der Netze läuft autark über den Switch.

Grade wenn du keine allzu "Highendige" Hardware hast, dann mach dir mal über den Durchsatz der pfSense keinen Kopf.

VG

Ashnod

Hallo zusammen,

und das bedeutet dass der Switch ein Layer2 ist plus (+) statischem Routing, ein Layer3 Switch

hingegen kann dynamisches Routing und/oder beherrscht eines oder mehrere Routingprotokolle

wie z.B. RIP, BGPi(e), OSPF, VRRP, usw.,........ Also noch einmal zusammenfassend:

- Layer2

- Layer2+ (plus statischem Routing)

- Layer3 (dynamisches Routing) und/oder ROutingprotokollen

den Firewallregeln reglementieren möchte und dann routet nur der Router bzw. die

Firewall und zum Anderen kann man auch mittels zweier Routingpunkte im Netzwerk

sehr viel besser aufgestellt sein, muss aber auch den erhöhten Verwaltungsaufwand

hinnehmen.

und was für Datenmengen werden denn dort alles hin und her geschoben???

- Große Dateien vom und zum NAS bzw. SAN oder Server?

- IP Kameras die streamen und/oder aufnehmen auf ein NAS?

- Backups von PCs und/oder WSs auf ein NAS oder einen Server?

- Webserver oder Spieleserver mit starker oder hoher Frequentierung?

nicht alles (das gesamte Backup) durch die Firewall gepumpt wird, oder jede Kopie von 2 GB

durch die Firewall muss.

bei eBay routet alle VLANs fast mit "Wire Speed!"

und eventuell noch ein paar Pakete installiert hast kann es vorkommen dass die kleine

APU2 eben auch in die Knie geht, klar oder?

man nur durch ausprobieren erledigen! Aber mit dem statischen Routing kann man sicherlich

auch Routen setzen von VLAN zu VLAN und dann sollte das auch schneller von statten gehen.

und nimm den anderen Switch für das LAN, fertig.

~45 Euro. Nur ob das dann auch hilft ist nicht sicher!!

- Direkten Kontakt ins Internet haben

- Die das LAN bzw. den Netzwerkverkehr dort nur behindern oder stören

- Multimediageräte die auch nach Hause "telefonieren"

kleinen Zeichnung.

dann wird die Firewall gar nicht erst benutzt für den Transport der Daten.

Gruß

Dobby

Ich habe einen Layer 3 Switch, der unteren Preisklasse Netgear 516TP plus einen Layer 2 Switch

Das ist schon so von vorne herein nicht richtig! Der Netgear GS516TP ist ein Layer2+ Switchund das bedeutet dass der Switch ein Layer2 ist plus (+) statischem Routing, ein Layer3 Switch

hingegen kann dynamisches Routing und/oder beherrscht eines oder mehrere Routingprotokolle

wie z.B. RIP, BGPi(e), OSPF, VRRP, usw.,........ Also noch einmal zusammenfassend:

- Layer2

- Layer2+ (plus statischem Routing)

- Layer3 (dynamisches Routing) und/oder ROutingprotokollen

Als Firewall habe ich eine Pfsence auf APU2 Basis gekauft. Es sollen mehrere getrennte

Vlans für Heimnetz/2 getrennte Büronetze/Gast/Multimedia erstellt werden.

Man kann immer zwei "goldene Wege" gehen, zum Einen wenn man die VLANs mitVlans für Heimnetz/2 getrennte Büronetze/Gast/Multimedia erstellt werden.

den Firewallregeln reglementieren möchte und dann routet nur der Router bzw. die

Firewall und zum Anderen kann man auch mittels zweier Routingpunkte im Netzwerk

sehr viel besser aufgestellt sein, muss aber auch den erhöhten Verwaltungsaufwand

hinnehmen.

Mir stellt sich jetzt die Frage der Performance beim Routing.

Und uns stellt sich die Frage was ist denn überhaupt alle vorhanden im Netzwerkund was für Datenmengen werden denn dort alles hin und her geschoben???

- Große Dateien vom und zum NAS bzw. SAN oder Server?

- IP Kameras die streamen und/oder aufnehmen auf ein NAS?

- Backups von PCs und/oder WSs auf ein NAS oder einen Server?

- Webserver oder Spieleserver mit starker oder hoher Frequentierung?

Da Layer3 nicht stateful ist, hätte man ggf. einen Nachteil, wenn der Switch das

Routing übernimmt. Zudem kommt mir die Einrichtung der PFsense etwas einfacher vor.

Wie gesagt der eine möchte alles an einem Punkt konfigurieren und der andere möchte dasRouting übernimmt. Zudem kommt mir die Einrichtung der PFsense etwas einfacher vor.

nicht alles (das gesamte Backup) durch die Firewall gepumpt wird, oder jede Kopie von 2 GB

durch die Firewall muss.

Ich tendiere also die Pfsense/APU2 auch zum Routing zu nehmen.

Ich habe zwar nur ein kleines Büro/Heimnetz, es gibt aber durchaus für Backups

schon mal größeren Traffic.

Siehst Du das meine ich damit. Der kleinste Small Business Switch von Cisco für ~120 EuroIch habe zwar nur ein kleines Büro/Heimnetz, es gibt aber durchaus für Backups

schon mal größeren Traffic.

bei eBay routet alle VLANs fast mit "Wire Speed!"

Wenn ich es richtig verstehe, läuft der gesamte Traffic dann über einen NIC hin- und zurück

des APU2, der dann einen Flaschenhals darstellt oder verstehe ich dies falsch.

Wenn Du gerade etwas downloadest und dann auch noch etwas im Netzwerk kopierstdes APU2, der dann einen Flaschenhals darstellt oder verstehe ich dies falsch.

und eventuell noch ein paar Pakete installiert hast kann es vorkommen dass die kleine

APU2 eben auch in die Knie geht, klar oder?

1. Reicht die Performance der APU2 an einem NIC zum Switch

Das wirst nur Du uns und nicht wir Dir erzählen können.2. würde ein Port trunking zwischen APU2 und Switch helfen oder lohnt dies nicht, weil

die Leistung des APU2 nicht reicht.

Kann sein das es hilft in Deinem Fall kann aber auch gut sein das es nicht hilft, das kanndie Leistung des APU2 nicht reicht.

man nur durch ausprobieren erledigen! Aber mit dem statischen Routing kann man sicherlich

auch Routen setzen von VLAN zu VLAN und dann sollte das auch schneller von statten gehen.

Neben dem NIC für WAN, stehen 2 LAN NICs zur Verfügung.

Nimm einen davon und mach eine DMZ auf und packe dort den reinen Layer2 Switch reinund nimm den anderen Switch für das LAN, fertig.

Es besteht dann natürlich (ohne Erweiterung, die auch schlecht ins Gehäuse passt) kein

Anschluss mehr am APU2.

Solche Lösungen kommen um die ~100 Euro plus die Kosten für eine neues Gehäuse vonAnschluss mehr am APU2.

~45 Euro. Nur ob das dann auch hilft ist nicht sicher!!

Oft liesst man über eine DMZ direkt an der Pfsense, dann Lan und Wan.

In die DMZ kommen eigentlich nur Sachen die;- Direkten Kontakt ins Internet haben

- Die das LAN bzw. den Netzwerkverkehr dort nur behindern oder stören

- Multimediageräte die auch nach Hause "telefonieren"

Ich suche jetzt nach dem sinnreichsten Szenario für meine nicht allzu highendige Hardware.

Dann erzähle Du uns doch einmal was Du alles hast in Deinem Netzwerk, am besten mit einerkleinen Zeichnung.

3. abgesehen von statefullness, ginge natürlich eine Kombi aus ACL auf dem Switch und

Firewall fürs Internet. Wäre ggf. eine Alternative, wenn ich mich erst mal besser auskenne.

Kommt drauf an man kann das NAS und die IP Kameras auch gleich in ein VLAN packen undFirewall fürs Internet. Wäre ggf. eine Alternative, wenn ich mich erst mal besser auskenne.

dann wird die Firewall gar nicht erst benutzt für den Transport der Daten.

Gruß

Dobby

läuft der gesamte Traffic dann über einen NIC hin- und zurück des APU2

Diese Ansicht ist richtig wenn du über einen Tagged Uplink (802.1q Trunk) arbeitest. Rein rechnerisch kannst du dann bei geroutetem Traffic 500Mbit maximal übertragen wenn du eine Leitung mit so einem Durchsatz saturieren könntest. Das APU2 schafft 1G Wirespeed im Forwarding.Alternativ kannst du natürlich pro VLAN eine dedizierte Strippe stecken, was aber an den limitierten Ports beim APU scheitert und auch recht unökonomisch wäre.

Intelligent wäre hier in der Tat eine Kombi aus L3 Switching mit dem Switch und der Firewall wenn du das Optimum erreichen willst.

Sprich also für das Backup von einem VLAN ins andere wo es auf maximalen Durchsatz und wenig Security ankommt nimmst du den Switch fürs Layer 3 Forwarding.

Für VLAN Segmente auf denen es auf Statefulness und Security ankommt z.B. auch Captive Portal für Gastnetze usw. lässt du das Routing über die Firewall laufen.

Der Konfig Aufwand wäre größer aber es wäre das Finetuning sofern sich das mit deinen Sicherheitsvorstellungen in Einklang bringen lässt.

Einfacher ist natürlich dann nur Switch oder nur Firewall mit den entsprechenden Nachteilen.

Sofern dein Backup nachts oder zu betriebsarmen Zeiten passiert und es den Produktivtraffic dann nicht behindert kann man sicher mit der Reduzierung auf 500Mbit leben.

Letztlich deine Entscheidung für dein Umfeld und Anforderungen.

ohne Erweiterung, die auch schlecht ins Gehäuse passt) kein Anschluss mehr am APU2

Auch das ist falsch. Du könntest mit 2 USB zu Gig Ethernet Adaptern noch 2 Extra Ports relativ einfach am APU2 realisieren.Intern auf dem Mainboard kann der USB Bus aber nicht mehr als 300 Mbit pro USB Port forwarden so das du die physisch negotiateten 1G nicht ausnutzen könntest. Hättest aber 2 physische Ports mehr

Nochwas zur Nomenklatur:

Der 516TP beherrscht L3 statik Routing und Vlan Routing. Je nachdem wo man nun schaut, wird dies als Layer 3 beworben. Ich gebe dir aber Recht, dass es eher L2+ ist

Das ist natürlich völliger Blödsinn sowas als L2+ o.ä. zu bezeichnen. Sachlich und technisch ist das falsch !Klar, denn der L3 Switch fällt seine Forwarding Entscheidung rein auf Layer 3 Basis (IP Adressierung) das hat dann rein gar nichts mehr mit L2 (Mac Adressen) zu tun.

Ob dann dynamische Routing Protokolle im Switch supportet werden oder das Routing rein statisch ist spielt in dem Zusammenhang keinerlei Rolle.

Es ist und bleibt ein reiner Layer 3 Switch. Vergiss also diesen Quatsch mit L2+ usw. ganz schnell wieder !

Du bist immer noch auf der völlig falschen denke!

Es gibt viele mögliche Szenarien die du herstellen kannst.

Ein einfaches Beispiel

100M Internet > Firewall (WAN nach LAN) > LAN (Switch/e mit allen möglichen VLANs) - ein Port pfsense ungenutzt

In dem Fall wird nur der Internetverkehr über die Firewall geleitet und mehr als 100M gehen dann ohnehin nicht.

Die Verbindungen der VLANs wird über die Switche geregelt - Geschwindigkeit intern = alles was die Switche hergeben.

Dieses Szenario erfordert wenig LAST auf der pfSense, kommt diese locker mit klar.

Du kannst in einem anderen Szenario auch jeden Rechner einzeln über die Firewall laufen lassen (hohe Last)

Der jetzt noch freie Port könnte DMZ und/oder GASTnetz sein.

Deine Möglichkeiten sind fast unbegrenzt und so lange du uns nicht sagst was du machen möchtest wird es schwierig darauf zu antworten.

Jeder Erfolg beginnt mit einem Plan

VG

Ashnod

Es gibt viele mögliche Szenarien die du herstellen kannst.

Ein einfaches Beispiel

100M Internet > Firewall (WAN nach LAN) > LAN (Switch/e mit allen möglichen VLANs) - ein Port pfsense ungenutzt

In dem Fall wird nur der Internetverkehr über die Firewall geleitet und mehr als 100M gehen dann ohnehin nicht.

Die Verbindungen der VLANs wird über die Switche geregelt - Geschwindigkeit intern = alles was die Switche hergeben.

Dieses Szenario erfordert wenig LAST auf der pfSense, kommt diese locker mit klar.

Du kannst in einem anderen Szenario auch jeden Rechner einzeln über die Firewall laufen lassen (hohe Last)

Der jetzt noch freie Port könnte DMZ und/oder GASTnetz sein.

Deine Möglichkeiten sind fast unbegrenzt und so lange du uns nicht sagst was du machen möchtest wird es schwierig darauf zu antworten.

Jeder Erfolg beginnt mit einem Plan

VG

Ashnod

Scheint jeder etwas anderes darunter zu verstehen.

Nein ! Ein Netzwerker versteht immer das einzig richtige darunter könnte ich doch den 2. Lan Port mit Link Aggregation nutzen

Ja, das wäre dann sehr sinnvoll wenn du den nicht anderweitig brauchst und dein Switch 802.3ad mit LACP Link Aggregation supportet.Zitat von @TimMayer:

Eine Nachfrage dazu:

Ich sprach ja über DMZ. Da ich nur eine Firewall habe, ist dies ja keine klassische DMZ (mit eigener 2. Firewall), wenn dieser Teil nur an einem 2. Nic hängt.

Eine Nachfrage dazu:

Ich sprach ja über DMZ. Da ich nur eine Firewall habe, ist dies ja keine klassische DMZ (mit eigener 2. Firewall), wenn dieser Teil nur an einem 2. Nic hängt.

OMG -- Aha, wenn du das so sagst ......

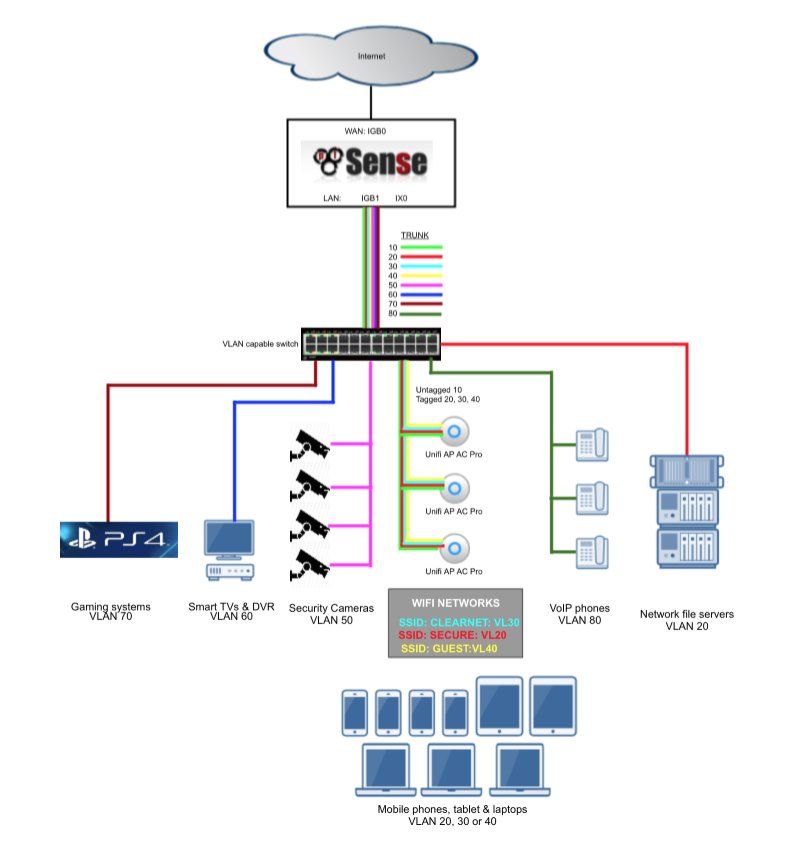

Aussehen soll dies grob so, wie hier, was die Geräte angeht ist dies quasi gleich, wie bei diesem Kollegen. Kann man dies so machen, mit der großen Anzahl Vlan für ein kleines Heim/Büro Netzwerk?

Was hindert dich jetzt?

Ich bin raus!

Ashnod

Du solltest die DMZ nicht über den tagged Uplink auf den Switch schleifen !

Designtechnisch besserist es die an den nicht genutzten OPT1 Port zu setzen so das sie isoliert ist.

OK wenn du die beiden Ports allerdings als LAG (Link Aggregation) konfigurierst auf den Switch dann geht das logischerweise nicht und dann ist es aber auch OK wenn du den über den LAG mit in ein VLAN auf dem Switch schickst.

Durch den LAG hast du sogar noch eine Ausfallredundanz.

Man muss dann eben nur aufpassen das man auf dem Switch die DMZ VLAN Ports nicht verwechselt.

Aber sonst ist das doch ein klassisches Szenario was so auch problemlos funktionieren wird.

Wo ist denn nun dein wirkliches Problem ? Einfach starten und machen wie Kollege ashnod schon sagt.

Designtechnisch besserist es die an den nicht genutzten OPT1 Port zu setzen so das sie isoliert ist.

OK wenn du die beiden Ports allerdings als LAG (Link Aggregation) konfigurierst auf den Switch dann geht das logischerweise nicht und dann ist es aber auch OK wenn du den über den LAG mit in ein VLAN auf dem Switch schickst.

Durch den LAG hast du sogar noch eine Ausfallredundanz.

Man muss dann eben nur aufpassen das man auf dem Switch die DMZ VLAN Ports nicht verwechselt.

Aber sonst ist das doch ein klassisches Szenario was so auch problemlos funktionieren wird.

Wo ist denn nun dein wirkliches Problem ? Einfach starten und machen wie Kollege ashnod schon sagt.

Hallo zusammen,

noch anderen Paketen installiert? Hast Du das einmal mittels iPerf durchgemessen

oder einfach nur so durchlaufen lassen? Hast Du auch einmal iPerf -p 8 benutzt um

die Anzahl der Streams zu erhöhen? Also ich weiß jetzt nicht was da an Regeln bei

Dir alles drauf sind aber so um die 500 MBiT/s sollte die locker schaffen.

Eventuell einmal die mbuf size erhöhen auf um die 125000 oder 250000

Ques pro NIC auf max. 4 limitiert?

an was das denn genau für Dateien sind, eine 5 GB Datei muss man auch nicht

durch eine Firewall schaufeln. Dann lieber an jeden Port einen dummen Layer2

Switch und zwei Netzwerke aufmachen und keine VLANs aufsetzen aber auch

mehr Netzwerkgeschwindigkeit haben.

Gruß

Dobby

pfsense auf einer APU2 macht ca 350Mbit/s durch den Paket-filter.

Frisch installiert auf einer mSATA und nur WAN und LAN konfiguriert oder gar mitnoch anderen Paketen installiert? Hast Du das einmal mittels iPerf durchgemessen

oder einfach nur so durchlaufen lassen? Hast Du auch einmal iPerf -p 8 benutzt um

die Anzahl der Streams zu erhöhen? Also ich weiß jetzt nicht was da an Regeln bei

Dir alles drauf sind aber so um die 500 MBiT/s sollte die locker schaffen.

Eventuell einmal die mbuf size erhöhen auf um die 125000 oder 250000

Ques pro NIC auf max. 4 limitiert?

Soll heissen, dass wenn du nur 1 NIC nimmst und der Traffic zb von vlan1 ins 2 muss,

nicht dein Gigalink die Geschwindigkeit limitiert sondern die APU(CPU).

Wenn von VLANa nach VLANb kopiert wird, kommt es eben auch immer daraufnicht dein Gigalink die Geschwindigkeit limitiert sondern die APU(CPU).

an was das denn genau für Dateien sind, eine 5 GB Datei muss man auch nicht

durch eine Firewall schaufeln. Dann lieber an jeden Port einen dummen Layer2

Switch und zwei Netzwerke aufmachen und keine VLANs aufsetzen aber auch

mehr Netzwerkgeschwindigkeit haben.

Gruß

Dobby

jain. ich habe ein Netzwerktest gelesen (ja kann sein dass der ungenau war) dort war die schnellste verbindung mit apu2 350mbit mit nur paketfilter/nat sobald addons dazu kommen ist sowieso schnell aus. und ich habe ein 1gbit anschluss. Ohne grosse regeln, war um die 500mbit möglich.

Ich bleibe dabei, könnt ja testen, ich habe die erfahrungen gemacht und darum läuft die pfsense nun auf einer pizza schachtel mit xeon....

Ich bleibe dabei, könnt ja testen, ich habe die erfahrungen gemacht und darum läuft die pfsense nun auf einer pizza schachtel mit xeon....

jain. ich habe ein Netzwerktest gelesen (ja kann sein dass der ungenau war) dort war die schnellste verbindung mit apu2 350mbit mit

nur paketfilter/nat

Das ist echt zu wenig, glaube mir die kann mehr.nur paketfilter/nat

sobald addons dazu kommen ist sowieso schnell aus.

Das mag sein nur das was hier einige Leute als "nur" addons wie addons für den Browser beschreiben, macht aus einer pfSensedie als reine Firewall daher kommt mitunter eine vollwertige UTM Einheit und das sind eben auch wieder Geräte die nicht in ein

und der selben Klasse agieren bzw. spielen.

und ich habe ein 1gbit anschluss.

Dann gibt es da wirklich nur Intel Core Duo, Core i3, i5 oder i7 bzw. Intel Xeon E3 oder D-15x8 diedas mit der pfSense routen können und wenn dann ein paar Pakete dazu kommen sollten es schon

4 Kerne sein und nicht nur 2.

Ohne grosse regeln, war um die 500mbit möglich.

Klar die Regeln und die Pakete verlangsamen natürlich alles ein wenig.Ich bleibe dabei, könnt ja testen, ich habe die erfahrungen gemacht und darum läuft die pfsense nun auf einer pizza schachtel mit xeon....

Ich denke über einen Xeon D-15x8 nach da gibt es zwei Versionen die recht gut sortiert schon als SuperServer von Supermicro ausgeliefertwerden nur der Lautstärke wegen muss ich noch einmal nachsehen was man da machen kann.

- Supermicro SuperServer E200-8D Server - Xeon D-1528

- Supermicro SuperServer E300-8D Server - Xeon D-1518

Gruß

Dobby