Vlan und Wlan trennen

Hallo, bin neu hier und habe eine Frage. Sorry für die Titelbeschreibung, ich wusste nicht, wie ich ihn nennen sollte.

Zur Frage:

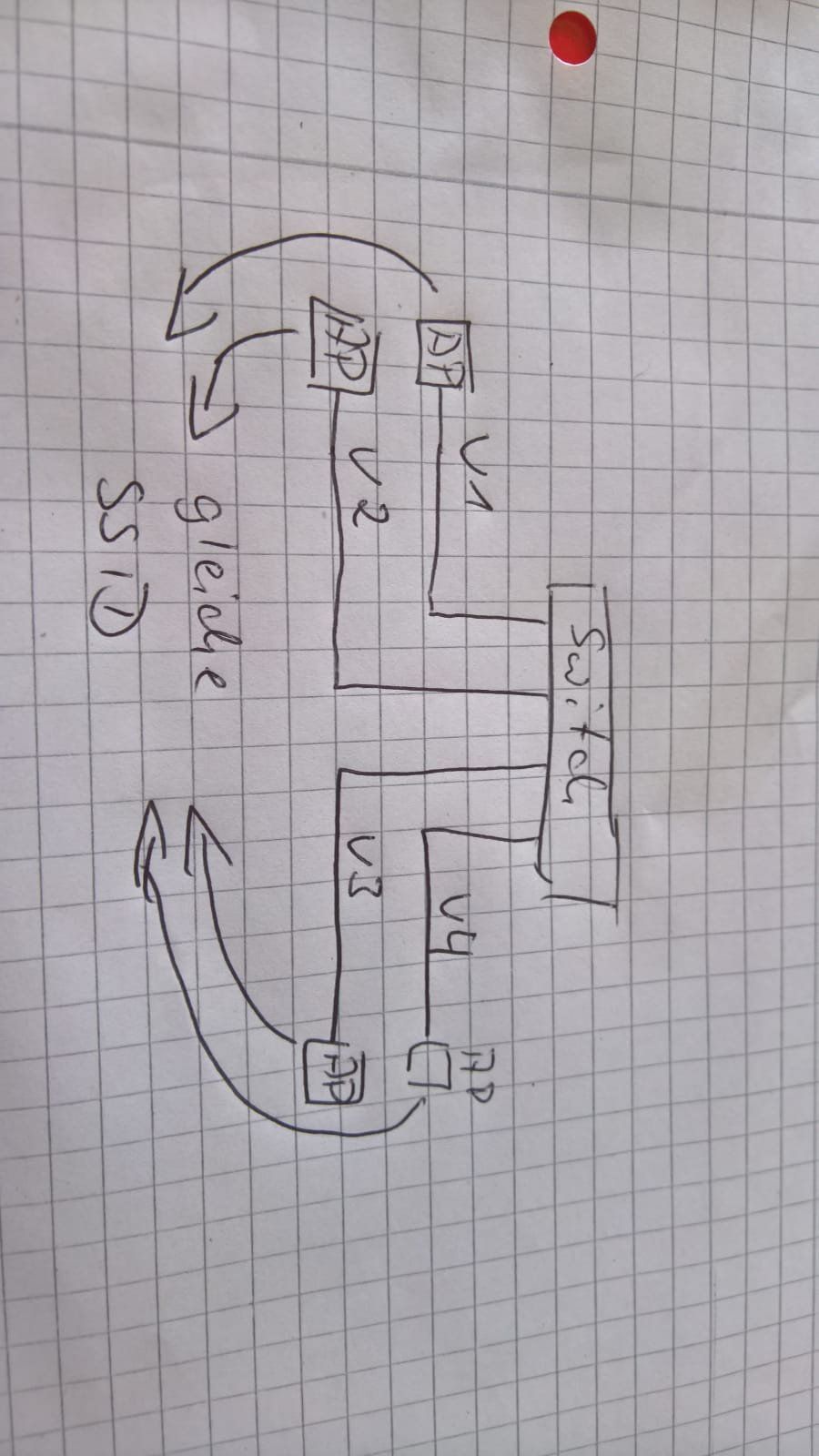

3 getrennte Vlan's und ein gemeinsames Wlan.

Wie erreiche ich, dass die Client's aus dem Wlan, nicht zu den Vlan's sehen können?

Ausgangspunkt: 3 Wohnungen (3 Vlan's) mit je einem Lan Kabel. In jeder Wohnung ein AP für das gemeinsame Wlan. Jeder AP jedoch auch mit der Möglichkeit, einen PC über Kabel zu verbinden. Die Vlan Trennung ist mir weitestgehend klar, jedoch wie bringe ich das Wlan dazu, dass es nicht auf die Vlan's "schielen" kann?

Das gemeinsame Wlan ist wegen angeschlossener IP Cam's, damit jeder darauf zugreifen kann.

Vielen Dank im Voraus!

Zur Frage:

3 getrennte Vlan's und ein gemeinsames Wlan.

Wie erreiche ich, dass die Client's aus dem Wlan, nicht zu den Vlan's sehen können?

Ausgangspunkt: 3 Wohnungen (3 Vlan's) mit je einem Lan Kabel. In jeder Wohnung ein AP für das gemeinsame Wlan. Jeder AP jedoch auch mit der Möglichkeit, einen PC über Kabel zu verbinden. Die Vlan Trennung ist mir weitestgehend klar, jedoch wie bringe ich das Wlan dazu, dass es nicht auf die Vlan's "schielen" kann?

Das gemeinsame Wlan ist wegen angeschlossener IP Cam's, damit jeder darauf zugreifen kann.

Vielen Dank im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 398283

Url: https://administrator.de/forum/vlan-und-wlan-trennen-398283.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

26 Kommentare

Neuester Kommentar

Wie erreiche ich, dass die Client's aus dem Wlan, nicht zu den Vlan's sehen können?

Das ist kinderleicht...Mit einem MSSID Accesspoint und den entsprechenden VLANs:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

bzw. hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Eine Firewall oder ein Router mit Accesslisten oder auch ein L3 Switch mit ACLs ist hier also wie immer dein bester Freund !

Oder ist das WLAN ein gemeinsames was getrennt ist von den 3 VLANs ??

Dann ist es eben noch einfacher wenn das IP Segment des WLANs eben eine Accessliste am Router, Firewall oder L3 Switch bekommt die die Zugriffe auf die VLANs regeln.

wegen dem Live Stream der Kameras

Autsch...! Der Dativ ist dem Genitiv sein Tod !Ich denke, dass diese nur L2 können.

Da sind dann die VLANs so oder so vollkommen physisch isoliert.Auf einem L2 Switch ist es technisch unmöglich das die VLANs miteinander kommunizieren. Das können sie dann nur über einen angeschlossenen Router oder Firewall.

Dort greifen dann natürlich dann wieder Access Listen oder Firewall Regeln.

Guckst du dazu auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Hier findest du auch alle Empfehlungen. Also bitte lesen und verstehen !

Wenn du so einen L3 Anschluss an die VLANs egal ob Switch, Router oder Firewall gar NICHT hast, dann belieben die VLANs ja zwangsweise vollkommen getrennt und du bist safe !

Nein, geht nicht wenn es ein L2 VLAN Switch ist !

Wie sollte es auch gehen, denn die VLANs sind ja physisch vollkommen getrennt auf dem Switch wie jeder Netzwerker weiss !

Bei einer vollständigen Trennung ist eine Kommunikation VLAN übergreifend ja logischerweise dann völlig unmöglich.

Eine Kommunikation kann dann einzig nur mit einem L3 Switch oder mit einem externen Router oder Firewall gemacht werden. Siehe VLAN Tutorials oben.

Wenn du es also wirklich vollständig getrennt haben willst, dann ist das so richtig und machbar wie in deiner Skizze oben. Eine Kommunikation zwischen den VLANs 1 bis 4 ist dann bei einem L2 only Switch nicht möglich wenn der Switch ein reiner L2 Switch ist.

Die o.a. Konfig ist aber etwas unsinnig, mit Verlaub gesagt.

Dadurch das du überall die gleiche SSID auf den APs verwendest kann ein WLAN Client NICHT mehr dediziert auswählen auf welchen AP er sich verbindet und damit in welches VLAN Segment er dann kommt.

Üblicherweise cacht ein Client die BSSID (Mac Adresse) des APs mit dem er sich das erste mal verbindet und erzeugt damit dann sein gespeichertes WLAN Profil was er bei gleicher SSID dann immer verwendet und wonach er aktiv sucht.

Siehe dazu auch hier:

Netzwerk Management Server mit Raspberry Pi

Thema: Probe Requests

Bei dir, in dem Design der pro AP mit gleicher SSID getrennten Netze hast du dann keinerlei Option mehr den Traffic irgendwie zu steuern bzw. zu bestimmen mit welcher der gleichen SSIDs sich dein Client verbinden soll und in welchem VLAN er dann endet.

In der Beziehung ist dieses Design also vollkommen falsch und wird zu massiven Problemen führen.

Es sei denn natürlich das ist alles so gewollt...?!

Wie sollte es auch gehen, denn die VLANs sind ja physisch vollkommen getrennt auf dem Switch wie jeder Netzwerker weiss !

Bei einer vollständigen Trennung ist eine Kommunikation VLAN übergreifend ja logischerweise dann völlig unmöglich.

Eine Kommunikation kann dann einzig nur mit einem L3 Switch oder mit einem externen Router oder Firewall gemacht werden. Siehe VLAN Tutorials oben.

Wenn du es also wirklich vollständig getrennt haben willst, dann ist das so richtig und machbar wie in deiner Skizze oben. Eine Kommunikation zwischen den VLANs 1 bis 4 ist dann bei einem L2 only Switch nicht möglich wenn der Switch ein reiner L2 Switch ist.

Die o.a. Konfig ist aber etwas unsinnig, mit Verlaub gesagt.

Dadurch das du überall die gleiche SSID auf den APs verwendest kann ein WLAN Client NICHT mehr dediziert auswählen auf welchen AP er sich verbindet und damit in welches VLAN Segment er dann kommt.

Üblicherweise cacht ein Client die BSSID (Mac Adresse) des APs mit dem er sich das erste mal verbindet und erzeugt damit dann sein gespeichertes WLAN Profil was er bei gleicher SSID dann immer verwendet und wonach er aktiv sucht.

Siehe dazu auch hier:

Netzwerk Management Server mit Raspberry Pi

Thema: Probe Requests

Bei dir, in dem Design der pro AP mit gleicher SSID getrennten Netze hast du dann keinerlei Option mehr den Traffic irgendwie zu steuern bzw. zu bestimmen mit welcher der gleichen SSIDs sich dein Client verbinden soll und in welchem VLAN er dann endet.

In der Beziehung ist dieses Design also vollkommen falsch und wird zu massiven Problemen führen.

Es sei denn natürlich das ist alles so gewollt...?!

Das kann man so pauschal leider nicht sagen, denn man müsste erstmal verstehen WAS du eigentlich erreichen willst bzw. was dein Ziel ist mit so einem Setup. Dazu lieferst du leider zuwenig Infos um hier zielführend antworten zu können.

Ideal wären natürlich MSSID fähige APs, also solche die mehrere WLANs pro AP aufspannen können.

Hast du vermutlich aber wohl nicht, oder ?

Wenn dem so ist was genau willst du erreichen mit der Trennung in 4 Netzwerk Segmente ?!

Ideal wären natürlich MSSID fähige APs, also solche die mehrere WLANs pro AP aufspannen können.

Hast du vermutlich aber wohl nicht, oder ?

Wenn dem so ist was genau willst du erreichen mit der Trennung in 4 Netzwerk Segmente ?!

Nach deiner Beschreibung zu urteilen gehst du das ganze Thema dann vermutlich ganz falsch an, kann das sein ?

Dann macht es doch Sinne eine Firewall einzusetzen und dort das WLAN zu terminieren in einem eigenen Segment.

Du schliesst dann die 4 VLANs an die Firewall an mit den entsprechenden Diensten.

Über die Firewall und ihre Regeln bestimmst du dann ganz granular WER WAS in den Zielnetzen darf und Zugang bekommt.

Das wäre doch ein viel sinnvolleres Konzept bei deiner Vorgabe.

Guckst du auch hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

bzw. hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Anstatt der Firewall könntest du auch einen Router mit integrierter Firewall nehmen der dir die 4 Netze plus das WLAN routet und absichert.

Anregungen dazu findest du hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Diese Option hätte auch noch den Vorteil das du über einen zentral im Router integrierten WLAN Controller die APs zentral verwalten kannst (Capsman).

Dann aber natürlich nur wenn du MT APs einsetzt:

varia-store.com/de/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

Dann macht es doch Sinne eine Firewall einzusetzen und dort das WLAN zu terminieren in einem eigenen Segment.

Du schliesst dann die 4 VLANs an die Firewall an mit den entsprechenden Diensten.

Über die Firewall und ihre Regeln bestimmst du dann ganz granular WER WAS in den Zielnetzen darf und Zugang bekommt.

Das wäre doch ein viel sinnvolleres Konzept bei deiner Vorgabe.

Guckst du auch hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

bzw. hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Anstatt der Firewall könntest du auch einen Router mit integrierter Firewall nehmen der dir die 4 Netze plus das WLAN routet und absichert.

Anregungen dazu findest du hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Diese Option hätte auch noch den Vorteil das du über einen zentral im Router integrierten WLAN Controller die APs zentral verwalten kannst (Capsman).

Dann aber natürlich nur wenn du MT APs einsetzt:

varia-store.com/de/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

Ja, das ist kinderleicht zu lösen.

Ein preiswerter Mikrotik z.B. ein hEX

varia-store.com/de/produkt/31532-mikrotik-routerboard-hex-mit-88 ...

oder hEX lite wenn dir 100Mbit Routing Bandbreite zw.den VLANs und ins Internet reichen:

varia-store.com/de/produkt/31133-mikrotik-routerboard-rb750r2-he ...

löst diese Aufganbe im Handumdrehen. Guckst du hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Das Beispiel Setup dort im ersten Kapitel entspricht exakt deinen Anforderungen !

Ein preiswerter Mikrotik z.B. ein hEX

varia-store.com/de/produkt/31532-mikrotik-routerboard-hex-mit-88 ...

oder hEX lite wenn dir 100Mbit Routing Bandbreite zw.den VLANs und ins Internet reichen:

varia-store.com/de/produkt/31133-mikrotik-routerboard-rb750r2-he ...

löst diese Aufganbe im Handumdrehen. Guckst du hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Das Beispiel Setup dort im ersten Kapitel entspricht exakt deinen Anforderungen !

Vielen Dank, Fred kann geschlossen werden!

Das macht du natürlich als TO immer selber ! Wie kann ich einen Beitrag als gelöst markieren?

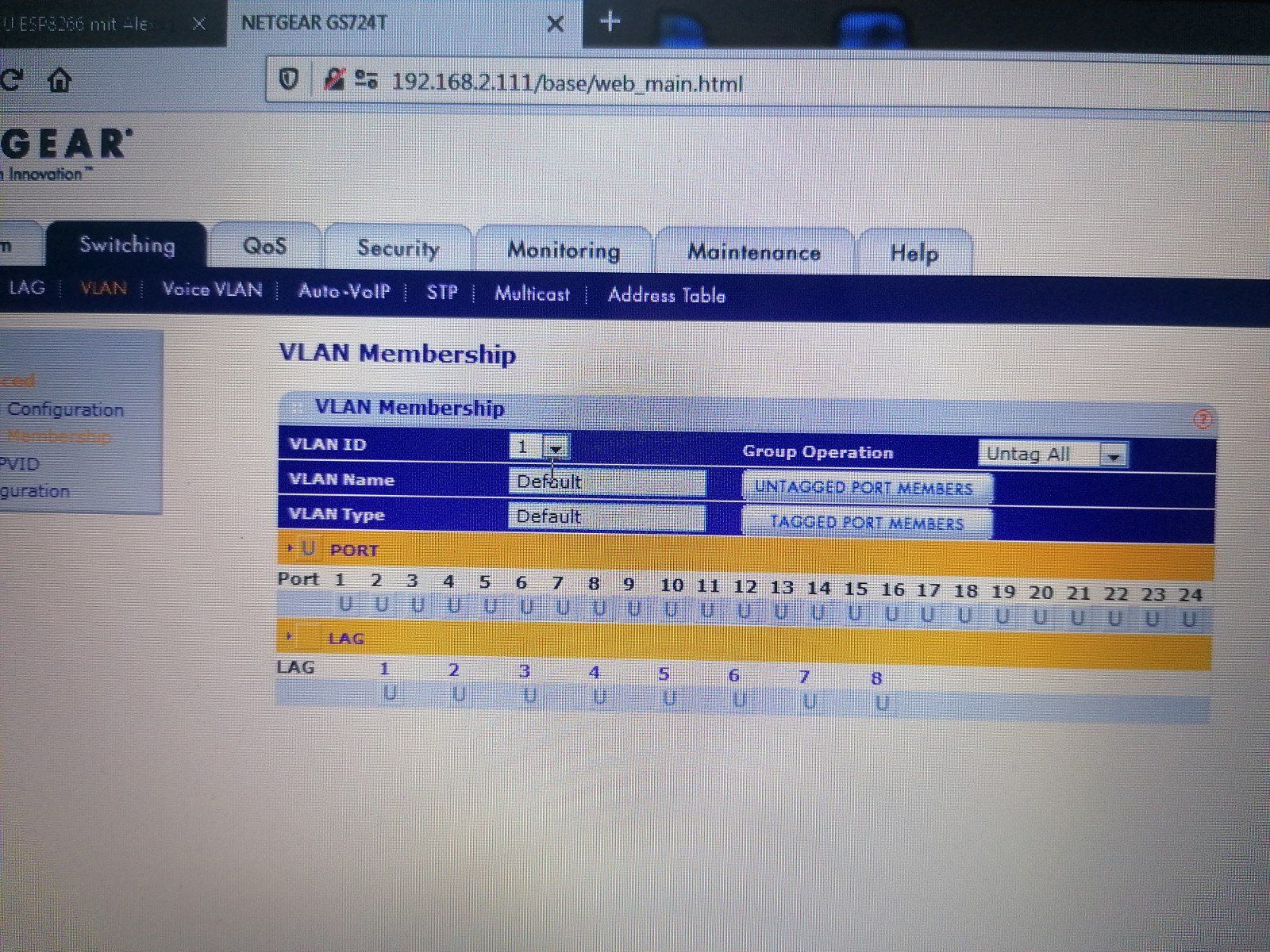

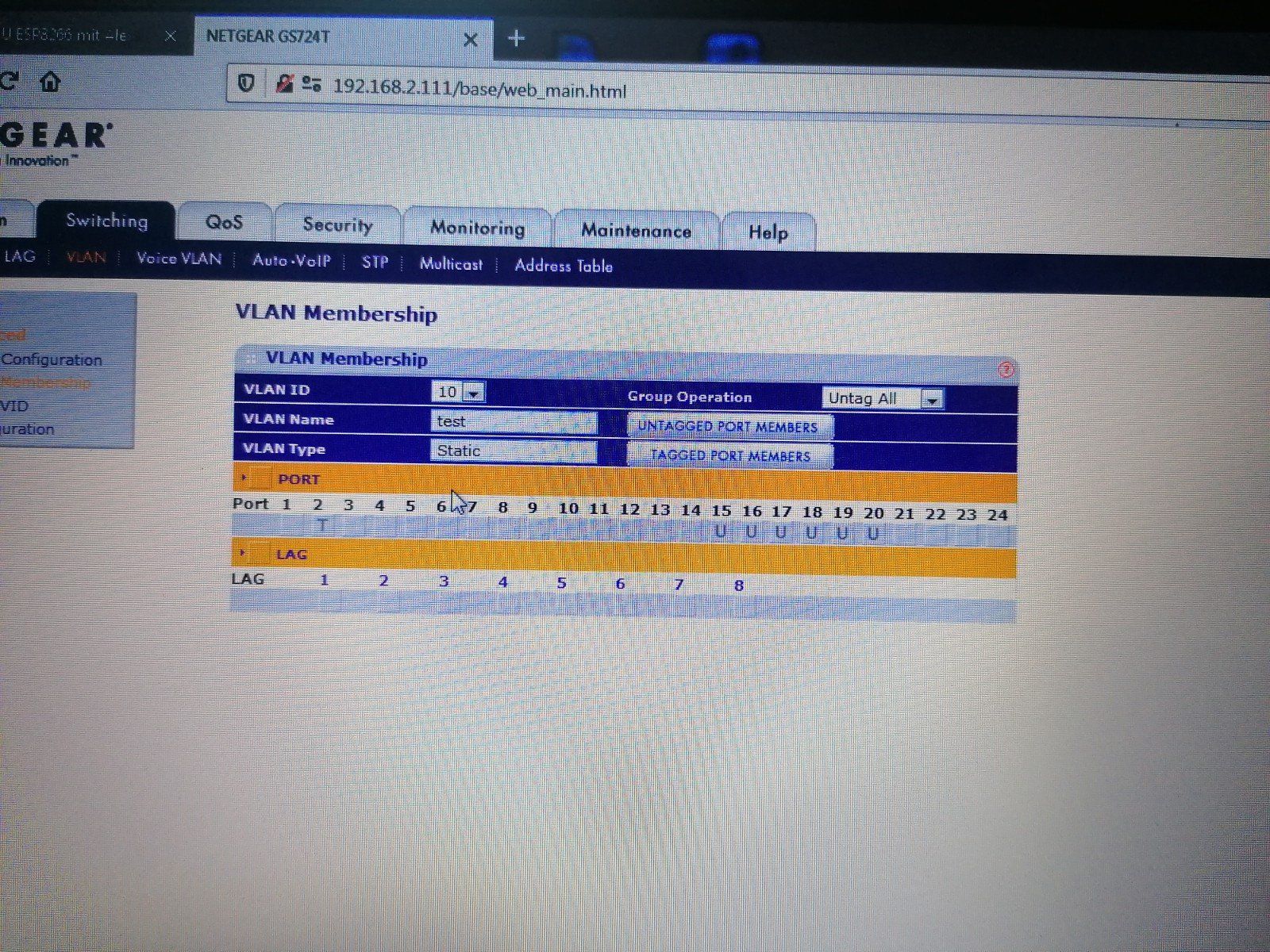

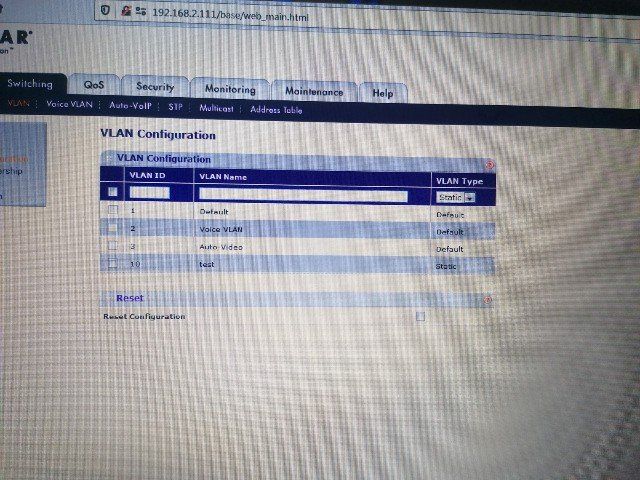

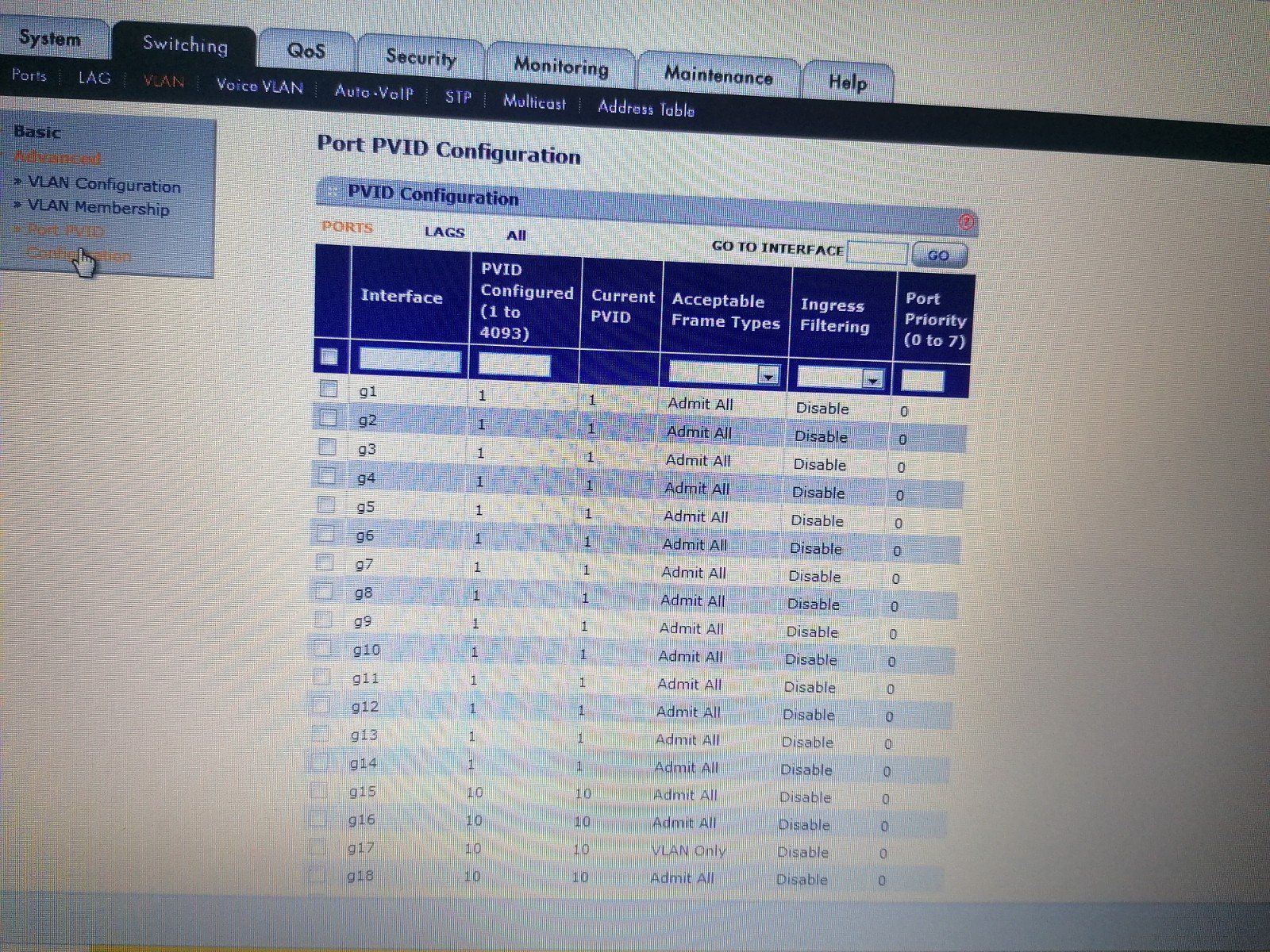

und verstehe das mit den PVIDs nicht.

Bitte nochmal ganz genau lesen !!!Warum gibt es PVID bei VLANs?

Die PVID bestimmt immer in welches VLAN ungetaggter Traffic an dem Port geforwardet wird. Also Traffic der von Endgeräten kommt und untagged ist.

Wenn dort "PVID 10" steht wird dieser Traffic ins VLAN 10 geforwardet.

In der Regel müssen Endgeräteports also immer in den VLAN Settings auf UNTAGGED "U" gesetzt sein im Port Setup und zusätzlich auch im PVID Setting auf die VLAN ID gesetzt sein.

Das ist in der Tat eine Pest bei den gruseligen NetGear Gurken wo Laien schon mal verzweifeln können aber du hast es ja nicht anders gewollt !

Beispiel also wenn der Port im VLAN 10 als Endgeräte PC Port konfiguriert sein soll :

- Im VLAN Port Setup das VLAN 10 auswählen, dann den Port und dort auf "U" (untagged) setzen

- Im PVID Setup die Port PVID auf 10 setzen

An Port 2 hängt mein Speedport als tagged.

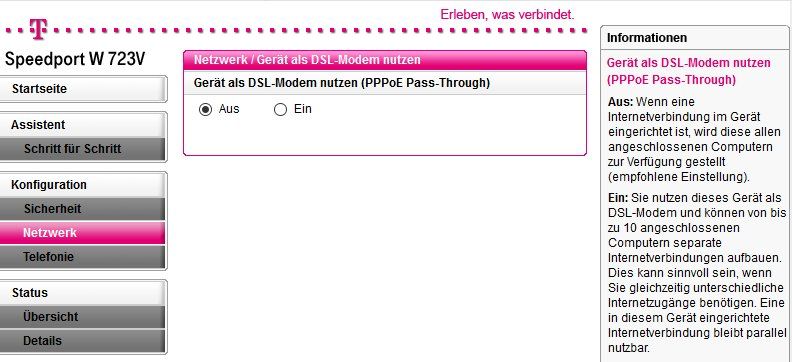

Das kann niemals gehen !Ein Speedport supportet wie auch die FritzBox KEINE VLANs. Das können diese billigen Plaste Consumer Router nicht ! Kannst du also gleich vergessen.

Der Speedport kann kein VLAN Tagging (und wird es auch nie können) und kann also folglich rein nur an einem untagged Port konfiguriert werden !!! Klar, denn er kann keinerlei Tagging. Ports an die er angeschlossen wird dürfen daher also niemals Tagged sein !

Wenn du also dein Netzwerk segmentieren willst in unterschiedliche VLANs die sich gegenseitig erreichen können brauchst du zwingend zusätzlich einen Router in Kaskade mit dem Speedport der zwischen den VLANs routen kann.

Dazu reicht ein kleiner 20 Euro Mikrotik.

Das hiesige VLAN_Tutorial hat alle Details für dich dazu !

Dein fataler Denkfehler war das der Speedport VLAN Tagging kann ?! Das ist aber bekanntlich NICHT der Fall !

Um also Speedport und deinen PC gemeinsam ins VLAN 10 zu bekommen musst du beide Ports (PC Poert und Speedport Port) untagged wie oben ins VLAN 10 setzen.

Eine VLAN Segmentierung rein nur mit dem Speedport ist technisch unmöglich weil der eben keinerlei Tagging supportet. Der Versuch musste also schon im Ansatz scheitern.

Als Erinnerung dazu auch nochmal die "VLAN Schnellschulung" lesen:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

eine Digibox Standard liegen. Diese unterstützt lt. Anleitung, VLAN.

Das stimmt. Das ist eine Bintec Gurke.Kann ich diese zwischen Speed Port und Switch hängen, um damit den tagged Port zu realisieren?

Ja, das ist dann eine klassische Router Kaskade wie sie hier beschrieben ist:Kopplung von 2 Routern am DSL Port

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das unten zitierte VLAN Tutorial beschreibt genau den Aufbau so einer Kaskade.

Die AP's, werden meines Erachtens nach auf tagged gelegt, ist das richtig?

Ja, das ist richtig wenn du mit MSSIDs arbeiten willst, also dem Mappen von unterschiedlichen WLANs (SSIDs) auf entsprechende VLAN IDs.Das hiesige VLAN_Tutorial beschreibt im Praxisteil ganz genau so ein Design.

Ich kann WAP RBwAP2nd bekommen. Lohnen sich diese für einen Neubau?

Das kommt wie immer darauf an.Wenn der Neubau in einem Gebiet mit wenig bis keiner fremden WLAN Aktivität liegt dann ja.

Gravierender Nachteil dieses APs ist das er rein nur 2,4 Ghz kann und du damit in dieses in städtischer Umgebung völlig überfüllte WLAN gezwungen wirst ohne eine Chance auf das performantere und ungestörte 5Ghz WLAN Band wechseln zu können das fast alle modernen Clients an Bord haben.

Der cAP ac oder der wAP ac wären dann die weitaus bessere Alternative. Beide auch ohne externe Antennen.

mikrotik.com/product/cap_ac

mikrotik.com/product/RBwAPG-5HacT2HnD

Wenn du aber wie gesagt dort wenig bis keine fremde WLAN Aktivität hast, dann ist das Störpotential sehr gering und dann kannst du die Teile problemlos verwenden.

ohne das man noch "Zwischenhardware" braucht, kann da jemand etwas empfehlen?

Wenn du so oder so schon Mikrotik Hardware einsetzt dann nimmst du einen RB2011 oder RB3011varia-store.com/de/produkt/4319-mikrotik-routerboard-rb2011il-rm ...

varia-store.com/de/produkt/31907-mikrotik-rb3011uias-rm-dual-cor ...

Dann jast du alles einheitlich.

Die haben kein integriertes xDSL "nur" Modem das brauchst du also noch dazu.

Das preiswerteste ist eine gebrauchte FB7412 die man als Modem nutzt:

heise.de/select/ct/2020/2/1578238295698254

Ansonsten bei Hybrid Modems (VDSL und ADSL) die simplen Klassiker Vigor 165 oder

reichelt.de/vdsl2-adsl-modem-annex-b-und-j-allnet-allbm200v-p217 ...

Oder bei reinem ADSL:

reichelt.de/adsl2-ethernet-modem-annex-b-und-j-d-link-dsl321bv2- ...

reichelt.de/adsl2-ethernet-modem-annex-b-und-j-allnet-all0333c-p ...

Viele Speedports supporten aber auch weiterhin die sog. "Modem Funktion" (PPPoE Passthrough)