VLANs auf D-Link 1510

Hallo Zusammen,

bei uns steht nun auch eine Netztrennung auf VLANs an.

Ich habe eure Anleitung:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

mehrfach gelesen. Finde sie echt super und hat mir zum verstehen, sehr geholfen.

Da Layer 2 für mich noch Neuland war/ist. Baue ich derzeit einen Test auf.

Mir stehen intern D-Link 1510-52X und Unifi POE zur Verfügung.

Ich weiss D-Link... habe bereits gelesen das es nicht unbedingt ideal zum konfigurieren sind. Wie schaut es hier mit Unifi ?

Besser? Schlechter? Katastrophe ?

Die Switche sollen für die Aufteilung auf VLANS und zur Authentifizierung per Radius

820.1x der Clients dienen.

Routing DHCP etc... soll alles die Fortigate übernehmen.

Also kommen wir zu meinem Problemen.

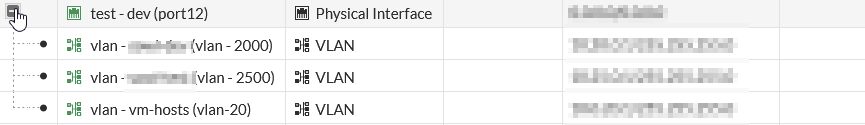

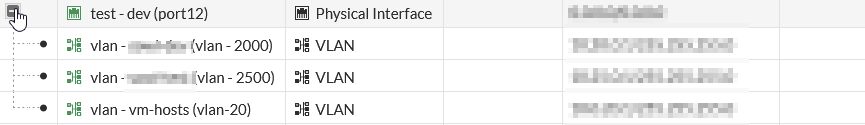

Eine Zone soll für die Entwicklung sein. Diese unterteilt sich in Prod und Dev.

Beide sollen nun auf 2 VLANs verteilt werden.

Dev-prod = vlan2000 - IP:192.168.20.0/24

Dev-test = vlan2500 - IP: 192.168.25.0/24

Dieser Fall wäre für 2 physiche Maschinen relativ einfach.

Das wäre meines erachtens dann so. Also je VLAN die Ports untagged konfiguriert.

Beispiel für dev-prod:

Ein Trunk zur Fortigate mit 2000 und 2500.

Kein Problem.

Jetzt aber ist ein Port für das Management des ESX vorgesehen.

esx mgmt = vlan20 - IP 192.168.2.0/24

und dann sollen die VLANs 2000 und 2500 auf den gleichen Port an eth2. Es werden dann 2 virtuelle Switche erstellt, auf denen dann das jeweilige VLAN zugewiesen wird.

Hier stellt sich mir nun die Frage. Das ist jetzt ein Trunk oderwie muss es eingerichtet sein.

ETH2 - vlans 2000/2500

ETH1 - vlan20

Wie ist dann der Weg zur Fortigate. Auch ein Trunk mit vlan 20/2000/2500

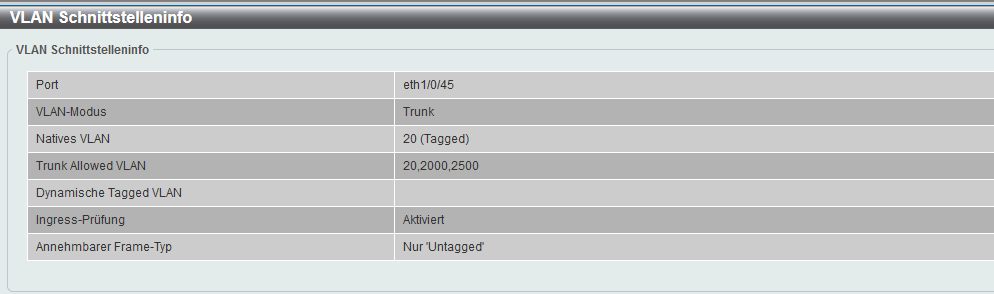

FW Port:

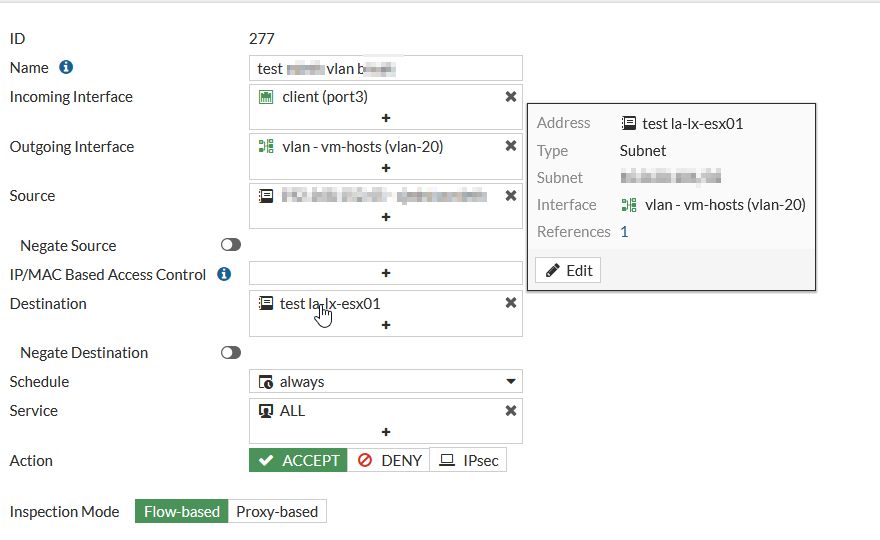

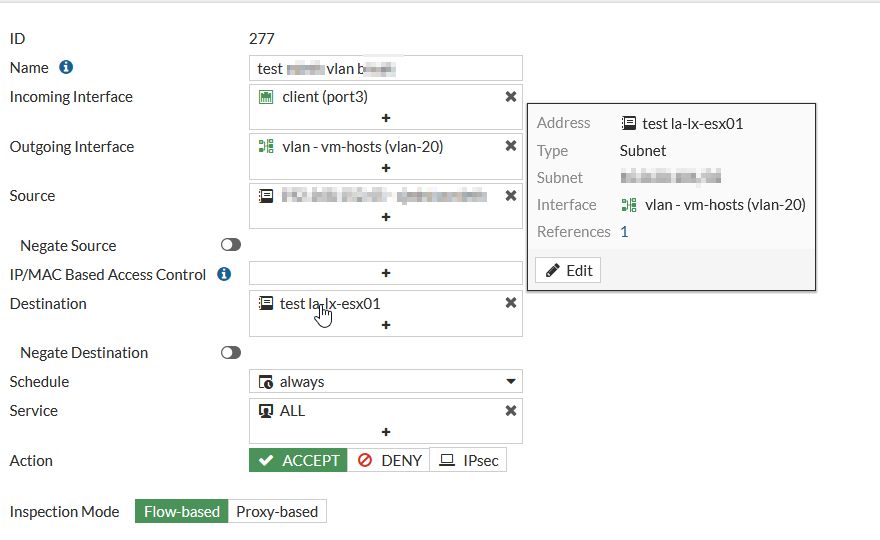

FW Regel:

Also irgendwas habe ich scheinbar falsch eingestellt.

Ich kann mich von meinem Client aus nicht auf den ESX verbinden. Die FW Regeln sind gesetzt.

Auch wenn ich auf dem ESX "Test ManagementNetwork" Starte, so kann er nicht das Gateway anpingen. Was erlaubt wäre.

Ich hoffe mal das ich es verständlich rüberbringen konnte. Angedacht sind dann noch mehrere VLANS. Will aber eben erst einaml das Grundprinzip verstehen und es dann auf die anderen umsetzen.

Habe

Wären die Unifi Switche besser geeignet? Die sind derzeit für die POE Versorgung der APs und Telefone zuständig. Würden bei Bedarf dann aber diese auch für die anderen Bereiche nutzen.

Habe hier auch öfter Microtek gelesen, wären diese dann eher geeignet ?

bei uns steht nun auch eine Netztrennung auf VLANs an.

Ich habe eure Anleitung:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

mehrfach gelesen. Finde sie echt super und hat mir zum verstehen, sehr geholfen.

Da Layer 2 für mich noch Neuland war/ist. Baue ich derzeit einen Test auf.

Mir stehen intern D-Link 1510-52X und Unifi POE zur Verfügung.

Ich weiss D-Link... habe bereits gelesen das es nicht unbedingt ideal zum konfigurieren sind. Wie schaut es hier mit Unifi ?

Besser? Schlechter? Katastrophe ?

Die Switche sollen für die Aufteilung auf VLANS und zur Authentifizierung per Radius

820.1x der Clients dienen.

Routing DHCP etc... soll alles die Fortigate übernehmen.

Also kommen wir zu meinem Problemen.

Eine Zone soll für die Entwicklung sein. Diese unterteilt sich in Prod und Dev.

Beide sollen nun auf 2 VLANs verteilt werden.

Dev-prod = vlan2000 - IP:192.168.20.0/24

Dev-test = vlan2500 - IP: 192.168.25.0/24

Dieser Fall wäre für 2 physiche Maschinen relativ einfach.

Das wäre meines erachtens dann so. Also je VLAN die Ports untagged konfiguriert.

Beispiel für dev-prod:

Ein Trunk zur Fortigate mit 2000 und 2500.

Kein Problem.

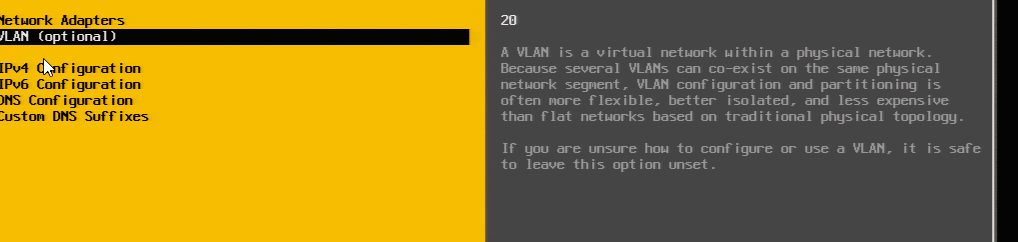

Jetzt aber ist ein Port für das Management des ESX vorgesehen.

esx mgmt = vlan20 - IP 192.168.2.0/24

und dann sollen die VLANs 2000 und 2500 auf den gleichen Port an eth2. Es werden dann 2 virtuelle Switche erstellt, auf denen dann das jeweilige VLAN zugewiesen wird.

Hier stellt sich mir nun die Frage. Das ist jetzt ein Trunk oderwie muss es eingerichtet sein.

ETH2 - vlans 2000/2500

ETH1 - vlan20

Wie ist dann der Weg zur Fortigate. Auch ein Trunk mit vlan 20/2000/2500

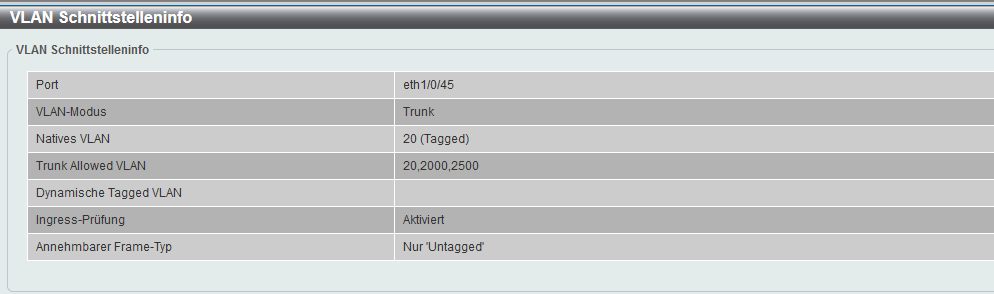

FW Port:

FW Regel:

Also irgendwas habe ich scheinbar falsch eingestellt.

Ich kann mich von meinem Client aus nicht auf den ESX verbinden. Die FW Regeln sind gesetzt.

Auch wenn ich auf dem ESX "Test ManagementNetwork" Starte, so kann er nicht das Gateway anpingen. Was erlaubt wäre.

Ich hoffe mal das ich es verständlich rüberbringen konnte. Angedacht sind dann noch mehrere VLANS. Will aber eben erst einaml das Grundprinzip verstehen und es dann auf die anderen umsetzen.

Habe

Wären die Unifi Switche besser geeignet? Die sind derzeit für die POE Versorgung der APs und Telefone zuständig. Würden bei Bedarf dann aber diese auch für die anderen Bereiche nutzen.

Habe hier auch öfter Microtek gelesen, wären diese dann eher geeignet ?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1622604937

Url: https://administrator.de/forum/vlans-auf-d-link-1510-1622604937.html

Ausgedruckt am: 05.08.2025 um 19:08 Uhr

9 Kommentare

Neuester Kommentar

Ich weiss D-Link...

Jedenfalls Welten besser als der Schrott von UBQT.. Wie Kollege @Xaero1982 oben schon sagt hast du zu 98% den ESXi internen vSwitch bzw. dessen Portgruppen (Tags) falsch zugeordnet !

Das hier sollte etwas Licht ins Dunkel bringen für dich und wie man es löst:

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

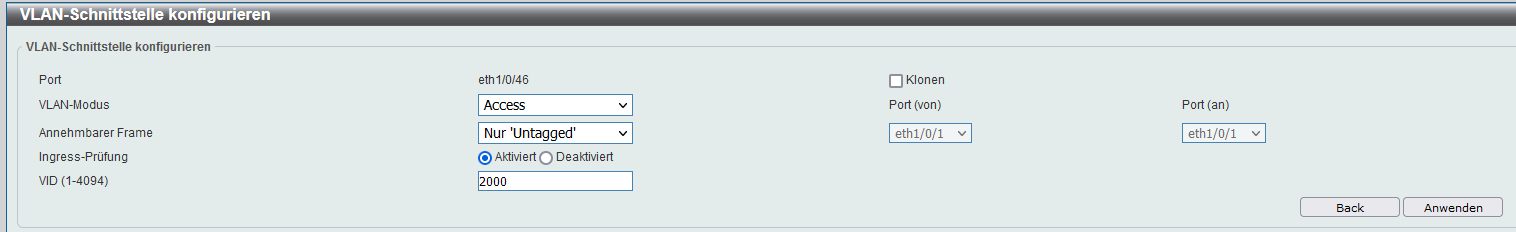

Ein weiterer Fehler ist da auffällig auf der Fortigate. Das Native VLAN ist per Definition niemals tagged ! Das Native VLAN oder auch PVID VLAN ist das VLAN in das per Defintion UNgetaggte Pakete geforwardet werden. Es liegt also in der Natur der Sache das ein Native VLAN somit niemals tagged sein kann. Das eine schliesst das andere aus.

Ebenso auf den anderen Ports ist das Native VLAN oben fälschlicherweise Tagged gesetzt und das auch noch mit wechselnden IDs was de facto falsch ist.

Wenn das VLAN 20 aber das Management Interface des ESXi ist und das UNtagged aus dem ESxi vSwitch kommt musst du über das Native VLAN bestimmen in welches VLAN es UNtagged soll.

Von der Konfig oben ist es richtig unter 2 Voraussetzungen

- Das VLAN 20 ist auf dem Switch global eingerichtet

- Am Switchport ist das Native VLAN auf 20 UNtagged eingestellt

Das solltest du also besser nochmal genau kontrollieren, denn das ist de facto so falsch. Lies dir dazu im VLAN

Tutorial nochmal genau den Part über das PVID VLAN durch !

Warum gibt es PVID bei VLANs?

(gelöst) Accesspoint im VLAN nicht erreichbar

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Leider habe ich derzeit nur die Möglichkeit auf einen unserer ProduktivSwitche zu testen.

Riiiisikoooo ! Liegt hier vielleicht noch mein Problem ? Also kommen da die Pakete durcheinander ?

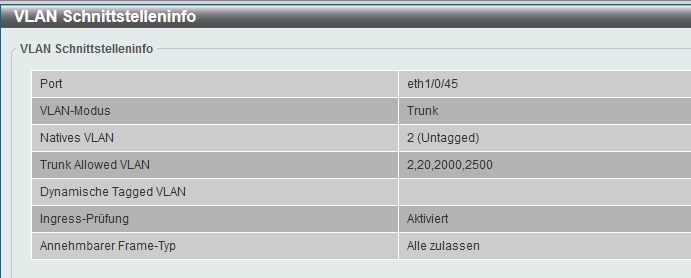

Das könnte sein wenn du falsch taggest bzw. die falschen VLANs dort konfiguriert hast...?!Das ist der Port an der Fortigate:

OK, die macht dann Folgendes:- Alle UNgetaggten Pakete an dem Port werden ins VLAN 2 geforwardet

- Alle getaggten Pakete an dem Port werden je nach VLAN Tag in die VLANs 20, 2000 und 2500 geforwardet

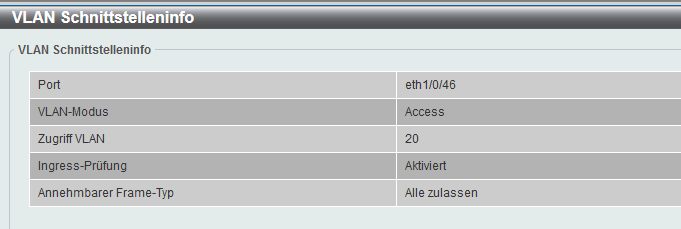

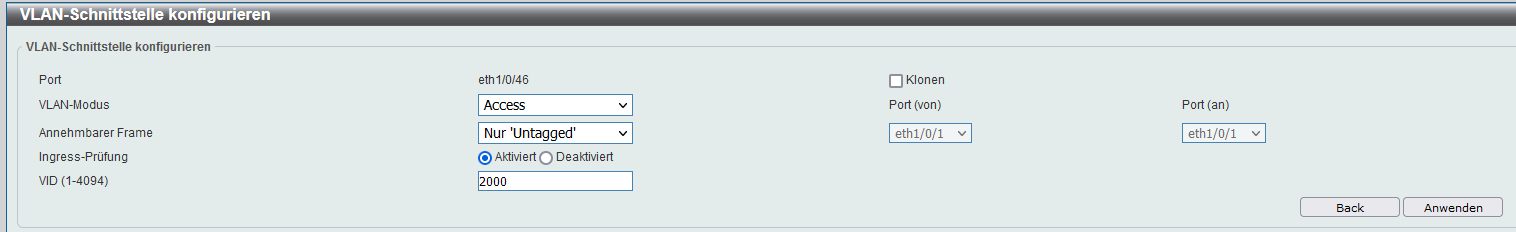

Das der Port des ESX:

OK, ein simpler Access Port UNtagged im VLAN 20Spielt es in dem Fall eine Rolle ob nun alle zulassen oder nur untagged zulassen.

Bahnhof ?, Ägypten ? Was sollen uns diese kryptischen Worte sagen ?? Meinst du damit das Regelwerk der Firewall ?Du kannst ja erstmal einen ganz einfachen Funktionstest zw. VLAN 2 und 20 mit Bordmitteln machen.

- Test PC an den Fortigate Port mit IP aus VLAN 2 und Gateway auf die VLAN 2 IP der Fortigate. (UNtagged Pakete an dem Port landen ja in VLAN 2)

- Test PC an den ESX Port mit IP aus VLAN 20 und Gateway auf die VLAN 20 IP

- Ping (ICMP Protokoll) auf der lokalen PC Firewall und im Fortigate Regelwerk erlauben

So kannst du zumindestens erstmal grob die VLAN 2 zu VLAN 20 Connectivity testen mit Bordmitteln.

Die Testlogik ist dann recht einfach

- Klappt schon das Pingen des lokalen Gateways nicht hast du schon ein Problem mit der VLAN Zuordnung

- Klappt das Pingen des remoten Gateways nicht hast du ein Problem mit dem Routing und/oder dem Firewall Regelwerk

Wenn du kein ICMP freigeben willst lädst du z.B. auf jeden Test PC (sofern Winblows) mal einen kleinen Webserver den du direkt und ohne Installation mit einer .exe Datei vom USB Stick starten kannst:

rejetto.com/hfs/

Dann machst du vom jeweils anderen PC mit dem Browser deiner Wahl eine HTTP Session auf und testest es so.

Auf der Firewall muss dann logischerweise der TCP 80 und TCP 443 Zugriff der VLANs 2 und 20 untereinander erlaubt sein !

Im Grunde doch ein sehr simples Standard Setup was millionenfach so rennt und wahrlich kein Hexenwerk ist. 😉

Wenn's das denn war bitte dann nicht vergessen den Thread auch zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?