Vom VPN Netz ins private Netz

Guten Abend,

ich betreibe einen ESXi 6 Server auf dem insgesamt drei virtuelle Maschinen laufen

eine Sophos UTM Home und zwei Debian 7.8 Server.

Auf dem ESXi habe ich insgesamt drei vSwitches angelegt:

vSwitch 1: UTM

vSwitch 2: Für das öffentliche Netz

vSwitch 3: Für das private Netz

VM1 - UTM

VM2 - Linux Server mit SSH-Server

VM3 - Linux Server mit SSH-Server und OpenVPN Server

Die UTM ist an alle drei vSwitche angebunden und die beiden anderen VMs jeweils an vSwitch 2 und vSwitch 3

und erhalten über den DHCP Server, der UTM jeweils eine private und öffentliche IP-Adresse.

Der SSH Server ist auf VM2 an die private Adresse gebunden und auf VM3 auf die Adresse vom OpenVPN Server.

Auf VM3 läuft neben dem SSH-Server auch noch ein OpenVPN Server mit zusätzlicher tun0-Schnitstelle.

Auf der UTM habe ich bereits eine statische Route für das VPN Netz hinzugefügt und eine SNAT Regel erstellt

damit der Client im VPN Netz auch Internetzugriff hat.

Jetzt möchte ich aber noch ganz gerne das ich im VPN Netz auch die SSH Server im privaten Netzwerk erreiche.

Könnt ihr mir vielleicht einen Tipp geben wie ich das am besten anstelle?

Viele Grüße

DasBill

ich betreibe einen ESXi 6 Server auf dem insgesamt drei virtuelle Maschinen laufen

eine Sophos UTM Home und zwei Debian 7.8 Server.

Auf dem ESXi habe ich insgesamt drei vSwitches angelegt:

vSwitch 1: UTM

vSwitch 2: Für das öffentliche Netz

vSwitch 3: Für das private Netz

VM1 - UTM

VM2 - Linux Server mit SSH-Server

VM3 - Linux Server mit SSH-Server und OpenVPN Server

Die UTM ist an alle drei vSwitche angebunden und die beiden anderen VMs jeweils an vSwitch 2 und vSwitch 3

und erhalten über den DHCP Server, der UTM jeweils eine private und öffentliche IP-Adresse.

Der SSH Server ist auf VM2 an die private Adresse gebunden und auf VM3 auf die Adresse vom OpenVPN Server.

Auf VM3 läuft neben dem SSH-Server auch noch ein OpenVPN Server mit zusätzlicher tun0-Schnitstelle.

Auf der UTM habe ich bereits eine statische Route für das VPN Netz hinzugefügt und eine SNAT Regel erstellt

damit der Client im VPN Netz auch Internetzugriff hat.

Jetzt möchte ich aber noch ganz gerne das ich im VPN Netz auch die SSH Server im privaten Netzwerk erreiche.

Könnt ihr mir vielleicht einen Tipp geben wie ich das am besten anstelle?

Viele Grüße

DasBill

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 267930

Url: https://administrator.de/forum/vom-vpn-netz-ins-private-netz-267930.html

Ausgedruckt am: 03.08.2025 um 15:08 Uhr

15 Kommentare

Neuester Kommentar

Dazu musst Du in der UTM die Route einstellen zu 10.8.0.0/24

als Gateway dann die IP des OpenVPN-Server.

Prüfe auch ob im Debian ipforward eingestellt ist und Dein OpenVPN-Server

die Route(n) auch zu den Clients pusht mit dem öffentlichen und privaten Netz.

OpenVPN -> Server.conf

push "route 184.251.154.163/29"

push "route 192.168.154.136/28"

ggf. muss die Netmaske ausschreiben.

als Gateway dann die IP des OpenVPN-Server.

Prüfe auch ob im Debian ipforward eingestellt ist und Dein OpenVPN-Server

die Route(n) auch zu den Clients pusht mit dem öffentlichen und privaten Netz.

OpenVPN -> Server.conf

push "route 184.251.154.163/29"

push "route 192.168.154.136/28"

ggf. muss die Netmaske ausschreiben.

Wie sieht den der Rückweg aus vom Server aus, mal den VPN-Client pingen bzw. Tracern.

Ist am Server alles auf Durchzug geschalten?

Iptables etc.

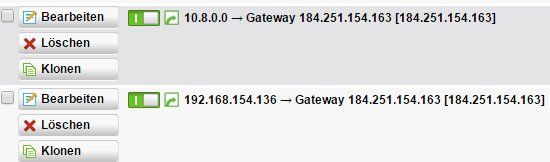

Ich sehe gerade Du hast Regeln für den privaten Bereich an der UTM eingetragen, hast Du

die auch für den öffentlichen Bereich gemacht?

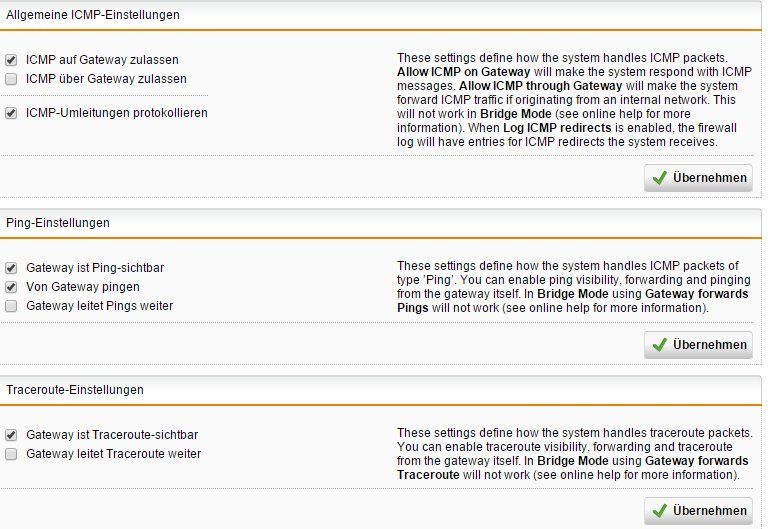

An der UTM kannst auch noch einstellen was mit ICMP(echo) passieren soll, Standard ist glaube

verwerfen.

Ist am Server alles auf Durchzug geschalten?

Iptables etc.

Ich sehe gerade Du hast Regeln für den privaten Bereich an der UTM eingetragen, hast Du

die auch für den öffentlichen Bereich gemacht?

An der UTM kannst auch noch einstellen was mit ICMP(echo) passieren soll, Standard ist glaube

verwerfen.

Ich habe das bei mir jetzt mal nachgebaut.

Erst konnte ich auch nicht auf dem Server in der DMZ zugreifen aber nachdem

ich in der Server.conf die zweite Route eingetragen habe geht es jetzt.

Du musst in die Server.conf zwei Route zum pushen eintragen:

push "route 184.251.154.163/29"

push "route 192.168.154.136/28"

Hab hier nen Windows-Client, wenn ich mich mit OpenVPN verbinde und route print in eine cmd

eingebe müssen beide routen da sein, damit die Pakete wissen wo sie hin müssen.

Kann jetzt sogar vom Server in der DMZ den VPN-Client an pingen.

Hier dazu ein Wiki bei OpenVPN

community.openvpn.net/openvpn/wiki/RoutedLans

Erst konnte ich auch nicht auf dem Server in der DMZ zugreifen aber nachdem

ich in der Server.conf die zweite Route eingetragen habe geht es jetzt.

Du musst in die Server.conf zwei Route zum pushen eintragen:

push "route 184.251.154.163/29"

push "route 192.168.154.136/28"

Hab hier nen Windows-Client, wenn ich mich mit OpenVPN verbinde und route print in eine cmd

eingebe müssen beide routen da sein, damit die Pakete wissen wo sie hin müssen.

Kann jetzt sogar vom Server in der DMZ den VPN-Client an pingen.

Hier dazu ein Wiki bei OpenVPN

community.openvpn.net/openvpn/wiki/RoutedLans

Kannst Du den aus dem 192er-Netz ins Internet gehen?

Das sollte nicht funktionieren, da Du hier NAT bzw. Masquerading betreiben musst.

Bei mir ist in den Routen nur eine Regel drin:

Network (OpenVPN) -> Gateway der Debian Server mit OpenVPN im privaten Netz.

Wäre mal gut, wenn Du noch den ganzen Aufbau mal postest, damit ich mir ein Bild machen kann.

Sprich, welcher Server hat welche IP und hängt in welchem Netz.

Das sollte nicht funktionieren, da Du hier NAT bzw. Masquerading betreiben musst.

Bei mir ist in den Routen nur eine Regel drin:

Network (OpenVPN) -> Gateway der Debian Server mit OpenVPN im privaten Netz.

Wäre mal gut, wenn Du noch den ganzen Aufbau mal postest, damit ich mir ein Bild machen kann.

Sprich, welcher Server hat welche IP und hängt in welchem Netz.