VPN-Anbindung zweier Netzwerke mit einer Fortigate 60C

Hallo!

Ich habe einige Male in diesem Forum Hilfe gesucht und fast immer eine sehr gute Unterstützung von euch erhalten. Dafür zunächst vielen Dank!

Nun habe ich den Auftrag bekommen, unsere Fortigate 60C so einzurichten, dass unser Netzwerk mit dem des Haupsitzes der Gesellschaft über VPN verbunden wird. Dazu habe ich einfach eine E-Mail mit folgenden Parametern erhalten (Adressen und Key entfremdet):

IPSec-Parameter

Gegenstelle: abc.def.ghi.jkl

Zielnetz: rst.uvw.xyz.0/24

PSK: ich-bin-der-key

Phase 1: 3des/sha1

DH-Gruppe: 5

Lifetime: 2160s

Phase 2: 3des/sha1

DH-Gruppe: 5

PFS DH- Gruppe: 5

Mode: main mode

Ich habe jetzt die FG-60C soweit konfiguriert, allerdings bin ich mir nich zu 100% sicher, ob das OK ist. Klar könnte ich jetzt mit der Zentrale testen, aber bevor ich das tue, würde ich gerne wissen, ob die Konfiguration in Ordnung ist. Ich möchte nämlich aus politischen Gründen vermeiden, die Zentrale zu verärgern – Wir hängen leider ganz am Ende der Kette

Folgendes habe ich gemacht:

VPN -> Auto Key (IKE)

Dann Habe ich im Bereich Firewall -> Firewall -> Address zwei Adressen definiert:

Und schließlich eine ausgehende Regel im Bereich Firewall -> Policy -> Policy:

Was mir nichts sagt und auch keine Entsprechung in der FG-60C fand, ist folgende Zeile in der erhaltenen E-Mail:

PFS DH-Gruppe: 5

Was ist PFS?

Die Zentrale verwendet eine andere´Firewall als Fortigate. Erst morgen ergahre ich, welche Marke und welches Modell.

Auf jeden Fall wäre ich euch sehr dankbar, wenn ihr die Einstellungen überprüfen könntet. Wie gesagt, als kleine Filiale haben wir es nicht leicht und wollen der Zentrale keinen Grund zum Meckern geben.

Im Voraus möchte ich mich bei euch herzlich bedanken.

Ich habe einige Male in diesem Forum Hilfe gesucht und fast immer eine sehr gute Unterstützung von euch erhalten. Dafür zunächst vielen Dank!

Nun habe ich den Auftrag bekommen, unsere Fortigate 60C so einzurichten, dass unser Netzwerk mit dem des Haupsitzes der Gesellschaft über VPN verbunden wird. Dazu habe ich einfach eine E-Mail mit folgenden Parametern erhalten (Adressen und Key entfremdet):

IPSec-Parameter

Gegenstelle: abc.def.ghi.jkl

Zielnetz: rst.uvw.xyz.0/24

PSK: ich-bin-der-key

Phase 1: 3des/sha1

DH-Gruppe: 5

Lifetime: 2160s

Phase 2: 3des/sha1

DH-Gruppe: 5

PFS DH- Gruppe: 5

Mode: main mode

Ich habe jetzt die FG-60C soweit konfiguriert, allerdings bin ich mir nich zu 100% sicher, ob das OK ist. Klar könnte ich jetzt mit der Zentrale testen, aber bevor ich das tue, würde ich gerne wissen, ob die Konfiguration in Ordnung ist. Ich möchte nämlich aus politischen Gründen vermeiden, die Zentrale zu verärgern – Wir hängen leider ganz am Ende der Kette

Folgendes habe ich gemacht:

VPN -> Auto Key (IKE)

- Phase 1:

- Name: VPN-Ph1

- IP-Adress: abc.def.ghi.jkl

- Local Interface: wan1

- Mode: Main (ID Protection)

- Pre-shared key: ich-bin-der-key

- Encryption: 3DES/SHA1

- DH Group: 5

- Keylife: 2160s

- XAUTH: Disable

- NAT Transversal:Enable

- Keepalive Frequency: 10s

- Dead Peer Detection: Enable

- Phase 2:

- Name: VPN-Ph2

- Phase 1: VPN-Ph1

- Encryption: 3DES/SHA1

- Replay Detection: Enable

- Perfect Forward Secrecy (PFS): Enable

- DH Group: 5

- Keylife: 1800s

- Autokey Keep Alive: Enable

Dann Habe ich im Bereich Firewall -> Firewall -> Address zwei Adressen definiert:

- VPN-Local

- Address: lmn.opq.rst.0/255.255.255.0

- Interface: internal

- VPN-Remote

- Address: rst.uvw.xyz.0/255.255.255.0

- Interface: wan1

Und schließlich eine ausgehende Regel im Bereich Firewall -> Policy -> Policy:

- Source Interface/Zone: internal

- Source Address: VPN-Local

- Destination Interface/Zone: wan1

- Destination Address: VPN-Remote

- Schedule: always

- Service: ANY

- Action: IPSEC

- VPN Tunnel: VPN-Ph1

- Allow inbound: Enable

- Allow outbound: Enable

Was mir nichts sagt und auch keine Entsprechung in der FG-60C fand, ist folgende Zeile in der erhaltenen E-Mail:

PFS DH-Gruppe: 5

Was ist PFS?

Die Zentrale verwendet eine andere´Firewall als Fortigate. Erst morgen ergahre ich, welche Marke und welches Modell.

Auf jeden Fall wäre ich euch sehr dankbar, wenn ihr die Einstellungen überprüfen könntet. Wie gesagt, als kleine Filiale haben wir es nicht leicht und wollen der Zentrale keinen Grund zum Meckern geben.

Im Voraus möchte ich mich bei euch herzlich bedanken.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 177025

Url: https://administrator.de/forum/vpn-anbindung-zweier-netzwerke-mit-einer-fortigate-60c-177025.html

Ausgedruckt am: 06.07.2025 um 18:07 Uhr

18 Kommentare

Neuester Kommentar

PFS DH beschreibt den Diffie Hellman Algorythmus zum Schlüsselaustausch:

en.wikipedia.org/wiki/Perfect_forward_secrecy

In der Regel musst du dir darüber keine Gedanken machen, da kümmert sich IPsec selber drum. Wichtig ist das remote lokale Netz und die öffentliche IP der gegenüberliegenden Firewall. Alles das hast du ja bekommen.

Deine Konfig sieht soweit sauber aus und sollte problemlos funktionieren mit deiner Zentrale !

en.wikipedia.org/wiki/Perfect_forward_secrecy

In der Regel musst du dir darüber keine Gedanken machen, da kümmert sich IPsec selber drum. Wichtig ist das remote lokale Netz und die öffentliche IP der gegenüberliegenden Firewall. Alles das hast du ja bekommen.

Deine Konfig sieht soweit sauber aus und sollte problemlos funktionieren mit deiner Zentrale !

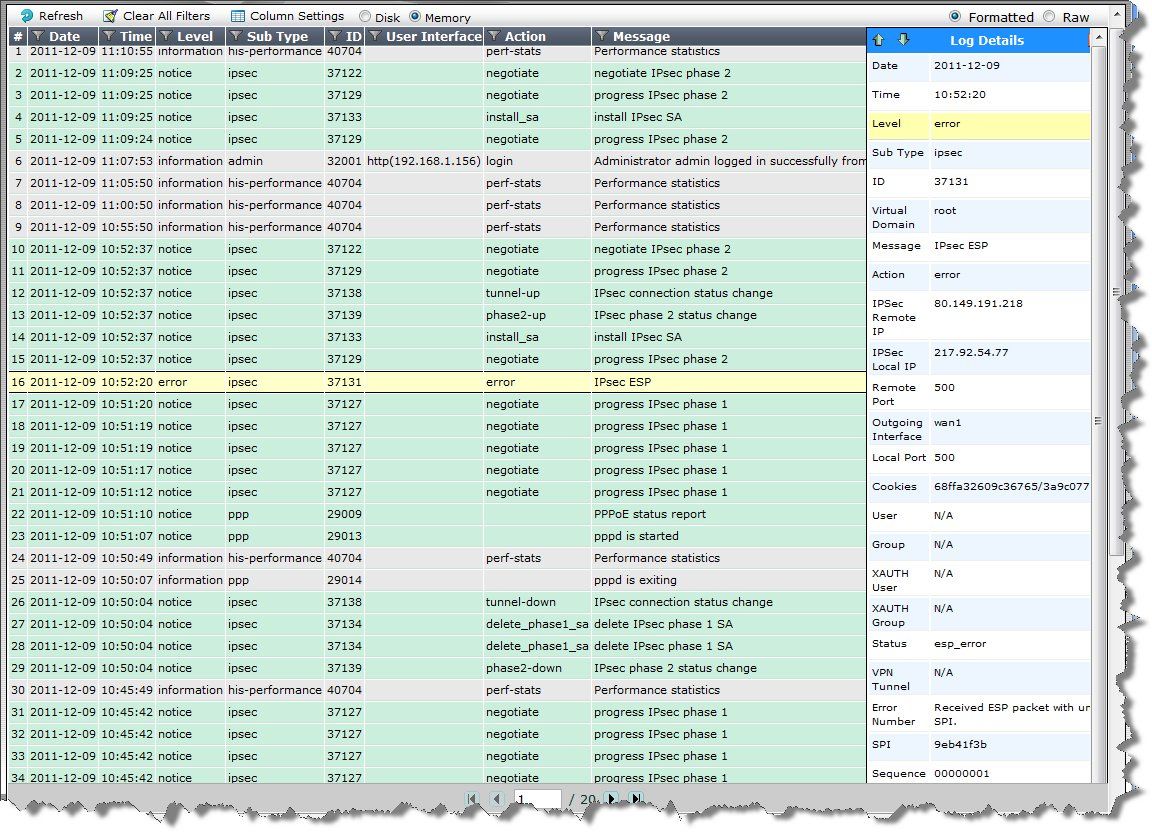

Das ist ein Phase 1 Negotiation Error ! Der Tunnel kommt gar nicht erst zustande schon in der Anfangsphase.

Ist bei euch oder in der Zentrale noch irgendwo ein NAT Router zwischen Internet und Firewall oder "sehen" sich beide Firewalls direkt mit einer öffentlichen IP Adresse ?? Die Fehlermeldung deutet eher auf ein NAT Problem.

Wichtig wäre auch mal das Errorlog aus der Zentrale.

Ist bei euch oder in der Zentrale noch irgendwo ein NAT Router zwischen Internet und Firewall oder "sehen" sich beide Firewalls direkt mit einer öffentlichen IP Adresse ?? Die Fehlermeldung deutet eher auf ein NAT Problem.

Wichtig wäre auch mal das Errorlog aus der Zentrale.

Was meinst du mit "abgehackt" ??? Kommen die Fehlermeldungen abgehackt an oder die Pakete nicht vollständig ??? Das ist irgendwie unverständlich.

Wenn du einen HW Paket Loss da hast hast du ein ganz anderes Problem...

Einne Fehler hat deine o.a. Konfig.

Du solltest zwingen den Agressive Mode aktivieren wenn du auf einen andere FW gehst ! Das solltest du also ändern !

Der Rest ist soweit OK und kann so bleiben !

Bitte keine externen Bilderlinks !!

Wenn du auf "Meine Beiträge" gehst, deinen obigen Beitrag anklickst und auf "Bearbeiten" klickst siehst du dort den Bilder Upload Knopf.

Den klicken, das Bild hochladen und den dann erscheinenden Bilder URL mit einem Rechtsklick cut and pasten.

Den URL kannst du dann in jeglichen text hier bringen sei es Antworten PMs usw. Es erscheint dann immer das Bild !

So einfach ist das....!

Wenn du einen HW Paket Loss da hast hast du ein ganz anderes Problem...

Einne Fehler hat deine o.a. Konfig.

Du solltest zwingen den Agressive Mode aktivieren wenn du auf einen andere FW gehst ! Das solltest du also ändern !

Der Rest ist soweit OK und kann so bleiben !

Bitte keine externen Bilderlinks !!

Wenn du auf "Meine Beiträge" gehst, deinen obigen Beitrag anklickst und auf "Bearbeiten" klickst siehst du dort den Bilder Upload Knopf.

Den klicken, das Bild hochladen und den dann erscheinenden Bilder URL mit einem Rechtsklick cut and pasten.

Den URL kannst du dann in jeglichen text hier bringen sei es Antworten PMs usw. Es erscheint dann immer das Bild !

So einfach ist das....!

Hallo zusammen,

deine Config schaut soweit ganz gut aus - wenn am anderen Ende ebenfalls eine Fortigate steht.

Falls du am anderen Ende eine "Fremdfirewall" hast, so solltest du in der Phase2 noch Source- und Destination-Subnetze definieren (nach einem Klick auf "Advanced").

Nun zu den Details der Phase1:

- Wenn ihr (Zentrale und Außenstelle) feste IP's habt, so könnt ihr den Main Mode verwenden, bei DynDNS-Records dann den Aggressive Mode.

- Die Parameter sollten natürlich auf beiden Seiten des Tunnels identisch sein (PSK, Encryption, Authentication, DH-Group, Keylife und DPD)

- Welche Firmware verwendest du (die FGT-60C ist hier sehr sensibel), ich würde FortiOS 4.00 MR2patch9 empfehlen.

mfg

Harald

deine Config schaut soweit ganz gut aus - wenn am anderen Ende ebenfalls eine Fortigate steht.

Falls du am anderen Ende eine "Fremdfirewall" hast, so solltest du in der Phase2 noch Source- und Destination-Subnetze definieren (nach einem Klick auf "Advanced").

Nun zu den Details der Phase1:

- Wenn ihr (Zentrale und Außenstelle) feste IP's habt, so könnt ihr den Main Mode verwenden, bei DynDNS-Records dann den Aggressive Mode.

- Die Parameter sollten natürlich auf beiden Seiten des Tunnels identisch sein (PSK, Encryption, Authentication, DH-Group, Keylife und DPD)

- Welche Firmware verwendest du (die FGT-60C ist hier sehr sensibel), ich würde FortiOS 4.00 MR2patch9 empfehlen.

mfg

Harald

Hallo temuco,

Source address = dein interner IP-Adressbereich (z. B. 192.168.2.0/24)

Pource Port = 0 (any)

Destination address = der interne IP-Adressbereich der Zentrale (z. B. 192.168.1.0/24)

Destination Port = 0 (any)

Protocol = 0 (any)

FortiOS 4.00 build 5367 ist sehr alt und fehlerbehaftet.

Die aktuellste stabile Version ist FortiOS 4.00 MR2patch9 (build 334). Die Firmware für die FGT-60C wird aus einem speziellen Ebntwicklungszweig erstellt, deshalb ist hier die build 5875.

Gib einfach mal auf der Konsole "get system status" ein und poste das Ergebnis hier.

mfg

Harald

Source address = dein interner IP-Adressbereich (z. B. 192.168.2.0/24)

Pource Port = 0 (any)

Destination address = der interne IP-Adressbereich der Zentrale (z. B. 192.168.1.0/24)

Destination Port = 0 (any)

Protocol = 0 (any)

FortiOS 4.00 build 5367 ist sehr alt und fehlerbehaftet.

Die aktuellste stabile Version ist FortiOS 4.00 MR2patch9 (build 334). Die Firmware für die FGT-60C wird aus einem speziellen Ebntwicklungszweig erstellt, deshalb ist hier die build 5875.

Gib einfach mal auf der Konsole "get system status" ein und poste das Ergebnis hier.

mfg

Harald

Hallo,

die Zeile "Branch point: 291" zeigt, das du noch ein FortiOS 4.00 MP2 Patch2 installiert hast. Du solltest wirklich dringend updaten. Beim Wechsel auf eine neue Firmware innerhalb einer MR-Serie ändern sich die Konfigurationsoptionen nicht, deshalb kannst du direkt von 4.00 MR2p2 auf 4.00 MR2p9 aktualisieren.

Mach zur Sicherheit aber trotzdem zuerst ein Backup deiner Config. Auf FortiOS 4.00 MR3 (aktuell MR3patch3) solltest du aber noch nicht updaten, die MR3-Serie ist noch zu instabil.

"NAT Traversal" kannst du problemlos aktiviert lassen..

mfg

Harald

die Zeile "Branch point: 291" zeigt, das du noch ein FortiOS 4.00 MP2 Patch2 installiert hast. Du solltest wirklich dringend updaten. Beim Wechsel auf eine neue Firmware innerhalb einer MR-Serie ändern sich die Konfigurationsoptionen nicht, deshalb kannst du direkt von 4.00 MR2p2 auf 4.00 MR2p9 aktualisieren.

Mach zur Sicherheit aber trotzdem zuerst ein Backup deiner Config. Auf FortiOS 4.00 MR3 (aktuell MR3patch3) solltest du aber noch nicht updaten, die MR3-Serie ist noch zu instabil.

"NAT Traversal" kannst du problemlos aktiviert lassen..

mfg

Harald

Hallo,

als Nachtrag: Falls es dich interessiert, was die Ursache war:

1. Laut deinen Logs war der Fehler in der Phase 1 (msg="IPsec phase 1 error")

2. Du kannst auf der Fortigate das erweiterte Debugging anstellen, um die Details der IPSec-Negotiation nachzuverfolgen:

a) Du verbindest dich am Besten per SSH auf der CLI (z. B. mit Putty). Dabei solltest du das Logging in Putty aktivieren, da der Output sehr schnell mehrere Bildschirmseiten ausmachen kann, so kannst du später im Putty-Log in Ruhe nachlesen, was denn da eigentlich passiert ist.

b) Auf der Console gibst du nacheinander die Befehle ein "diag vpn ike log-filter dst-addr4 <IP Adresse der Gegenstelle>" "diag deb app ike -1" und abschließend "diag deb enable"

c) Wenn du das Debugging wieder deaktivieren willst, gibst du die folgenden Befehle ein "diag deb disable" (Einfach drauflos tippen, auch wenn der Bildschirminhalt weiterscrollt) und danach "diag deb reset"

mfg

Harald

als Nachtrag: Falls es dich interessiert, was die Ursache war:

1. Laut deinen Logs war der Fehler in der Phase 1 (msg="IPsec phase 1 error")

2. Du kannst auf der Fortigate das erweiterte Debugging anstellen, um die Details der IPSec-Negotiation nachzuverfolgen:

a) Du verbindest dich am Besten per SSH auf der CLI (z. B. mit Putty). Dabei solltest du das Logging in Putty aktivieren, da der Output sehr schnell mehrere Bildschirmseiten ausmachen kann, so kannst du später im Putty-Log in Ruhe nachlesen, was denn da eigentlich passiert ist.

b) Auf der Console gibst du nacheinander die Befehle ein "diag vpn ike log-filter dst-addr4 <IP Adresse der Gegenstelle>" "diag deb app ike -1" und abschließend "diag deb enable"

c) Wenn du das Debugging wieder deaktivieren willst, gibst du die folgenden Befehle ein "diag deb disable" (Einfach drauflos tippen, auch wenn der Bildschirminhalt weiterscrollt) und danach "diag deb reset"

mfg

Harald

Hallo,

Infos findest du hier:

1. Die offizielle Doku: docs.forticare.com/fgt.html

2. Die Knwoledgebase: kb.fortinet.com/kb/microsites/microsite.do

3. Das Forum: support.fortinet.com/forum/default.asp

3. Die Support-Seite: support.fortinet.com/Login/UserLogin.aspx

Das ab und zu Fehler auftreten ist eigentlich normal (je nach Stabilität der Netzwerkverbindungen der beiden VPN-Partner).

Noch eine abschließende Bemerkung: Für das Memory-Log solltest du eine höhere Log-Schwelle einstellen (.B. Warning) ansonsten wird zuviel RAM für das Logging benutzt.

mfg

Harald

Infos findest du hier:

1. Die offizielle Doku: docs.forticare.com/fgt.html

2. Die Knwoledgebase: kb.fortinet.com/kb/microsites/microsite.do

3. Das Forum: support.fortinet.com/forum/default.asp

3. Die Support-Seite: support.fortinet.com/Login/UserLogin.aspx

Das ab und zu Fehler auftreten ist eigentlich normal (je nach Stabilität der Netzwerkverbindungen der beiden VPN-Partner).

Noch eine abschließende Bemerkung: Für das Memory-Log solltest du eine höhere Log-Schwelle einstellen (.B. Warning) ansonsten wird zuviel RAM für das Logging benutzt.

mfg

Harald