VPN Hotspot

Hallo zusammen,

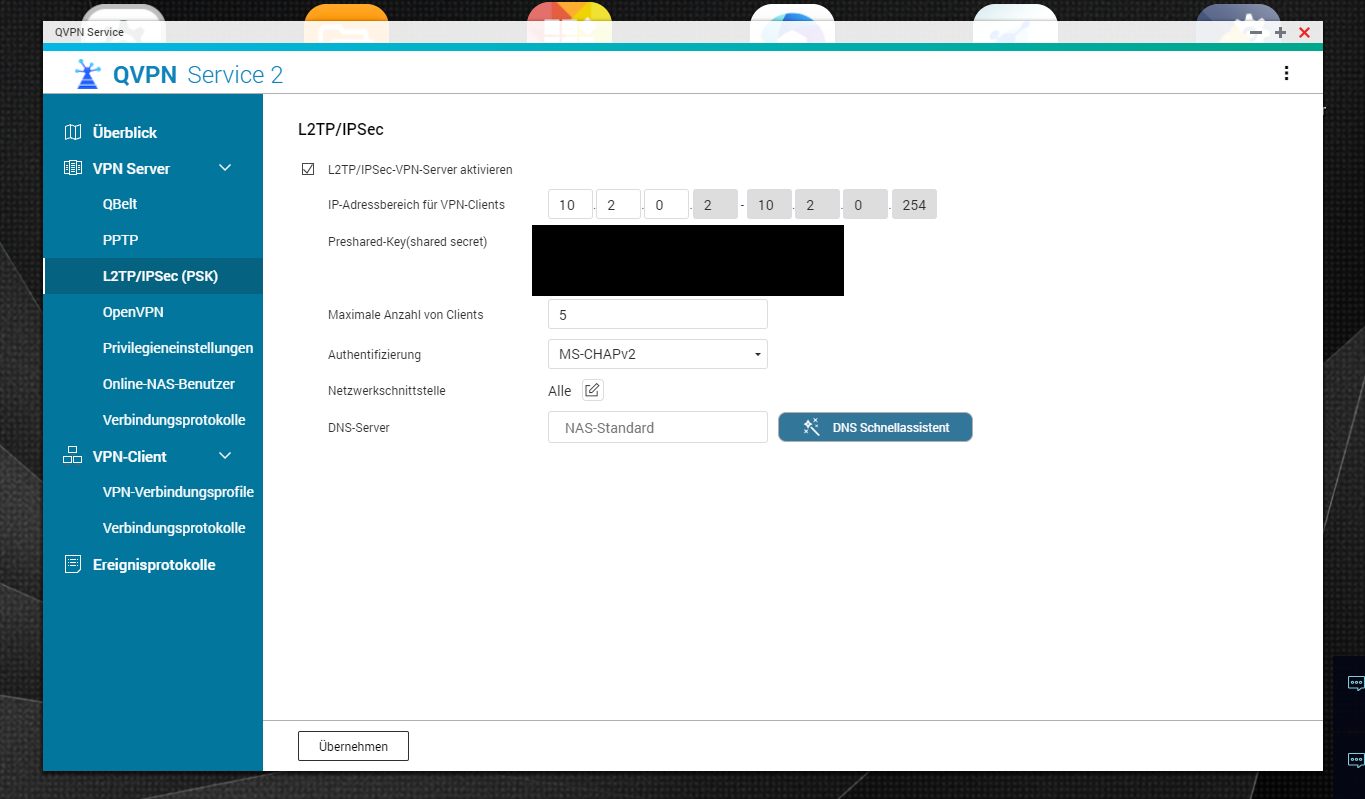

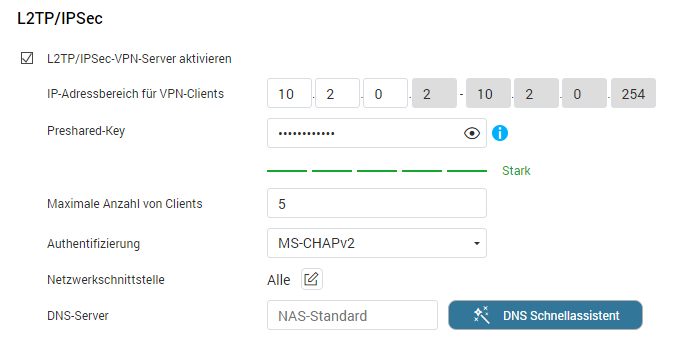

zu Hause betreibe ich ein NAS mit einem L2TP/IPSec Sever & MS-CHAPv2 Authentifizerung & Preshared-key.

Jetzt möchte ich gerne an einer anderen Stelle ein VPN für einen Echo Show aufbauen.

An dem entfernten Ort, wo der Echo laufen soll, habe ich einen LAN/WLAN Anschluss auf ein seprates Netz (FritzBox) mit dem ich machen kann was ich will. Zugriff auf die FritzBox selbst habe ich aber nicht.

Jetzt hoffe ich auf Eure Erfahrungen und Tipps.

Mir selbst sind folgende Ideen gekommen:

1) Einen RaspberryPi, der per LAN den Zugang zum Internet bekommt und auf dem VPN eingerichtet ist, dass dann wiederrum per WLAN, quasi als AP wieder abstrahlt.

2) Gibt es günstige VPN Switche die das können ?

3) Kann man eine alte Fritzbox so einstellen, dass das klappt ?

Oder hättet ihr da ganz andere Ideen ?

VG & vielen Dank vorab

[edit] Von Linux habe ich leider nicht viel Ahnung, solltet ihr mir als etwas in Richtung RaspberryPi empfehlen, wäre es cool wenn es dazu irgendwelche Anleitungen geben würde...

zu Hause betreibe ich ein NAS mit einem L2TP/IPSec Sever & MS-CHAPv2 Authentifizerung & Preshared-key.

Jetzt möchte ich gerne an einer anderen Stelle ein VPN für einen Echo Show aufbauen.

An dem entfernten Ort, wo der Echo laufen soll, habe ich einen LAN/WLAN Anschluss auf ein seprates Netz (FritzBox) mit dem ich machen kann was ich will. Zugriff auf die FritzBox selbst habe ich aber nicht.

Jetzt hoffe ich auf Eure Erfahrungen und Tipps.

Mir selbst sind folgende Ideen gekommen:

1) Einen RaspberryPi, der per LAN den Zugang zum Internet bekommt und auf dem VPN eingerichtet ist, dass dann wiederrum per WLAN, quasi als AP wieder abstrahlt.

2) Gibt es günstige VPN Switche die das können ?

3) Kann man eine alte Fritzbox so einstellen, dass das klappt ?

Oder hättet ihr da ganz andere Ideen ?

VG & vielen Dank vorab

[edit] Von Linux habe ich leider nicht viel Ahnung, solltet ihr mir als etwas in Richtung RaspberryPi empfehlen, wäre es cool wenn es dazu irgendwelche Anleitungen geben würde...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1409598157

Url: https://administrator.de/forum/vpn-hotspot-1409598157.html

Ausgedruckt am: 06.08.2025 um 02:08 Uhr

58 Kommentare

Neuester Kommentar

1.)

Klappt natürlich schnell und problemlos.

Strongswan macht dir den L2TP Zugang wie VNC_oder_RDP zugreifst.

Hostapd macht dir den WLAN Accesspoint wie HIER beschrieben.

Fertisch...

Mit den Anleitungen sollte auch ein Linux Laie problemlos klar kommen.

2.)

Ja, z.B. ein Mikrotik_hAP_lite für 20 Euronen

Der macht genau das was der RasPi oben auch macht aber mit bequemem KlickiBunti GUI.

Alternativ geht das auch mit jedem beliebigen Router der die offene Firmware OpenWRT supportet bzw mit dieser geflasht werden kann. z.B. GL.inet usw.

3.)

Ja, würde auch gehen. Modem Bypass einstellen über den LAN1 Port ans dortige Netz anklemmen und VPN einrichten auf dieser alten FritzBox. Geliche Funktion wie 1. und 2.

Sinnvoller wäre es natürlich dort das VPN einzurichten aber was nich iss, das iss dann eben nich und dann muss ein Workaround mit einem dieser 3 Optionen her...

Mit einem dieser 3 Optionen klappt die Umsetzung aber ganz sicher.

Klappt natürlich schnell und problemlos.

Strongswan macht dir den L2TP Zugang wie VNC_oder_RDP zugreifst.

Hostapd macht dir den WLAN Accesspoint wie HIER beschrieben.

Fertisch...

Mit den Anleitungen sollte auch ein Linux Laie problemlos klar kommen.

2.)

Ja, z.B. ein Mikrotik_hAP_lite für 20 Euronen

Der macht genau das was der RasPi oben auch macht aber mit bequemem KlickiBunti GUI.

Alternativ geht das auch mit jedem beliebigen Router der die offene Firmware OpenWRT supportet bzw mit dieser geflasht werden kann. z.B. GL.inet usw.

3.)

Ja, würde auch gehen. Modem Bypass einstellen über den LAN1 Port ans dortige Netz anklemmen und VPN einrichten auf dieser alten FritzBox. Geliche Funktion wie 1. und 2.

Oder hättet ihr da ganz andere Ideen ?

Nope, unter den Voraussetzungen das du keinerlei Zugriff auf die dortige FB hast bleibt dir nicht viel Anderes.Sinnvoller wäre es natürlich dort das VPN einzurichten aber was nich iss, das iss dann eben nich und dann muss ein Workaround mit einem dieser 3 Optionen her...

Mit einem dieser 3 Optionen klappt die Umsetzung aber ganz sicher.

Wenn's das denn nun war oder kein weiteres Interesse mehr an einer zielführenden Lösung besteht bitte den Thread dann auch als gelöst markieren !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

und ich muss nicht erst mit Linux kämpfen

Erweitert aber immer den persönlichen Horizont und mehr wissen kann ja nie schaden im Leben... Ich habe aber nirgendwo eine Möglichkeit gefunden die Anmeldedaten für die Authentifizierung

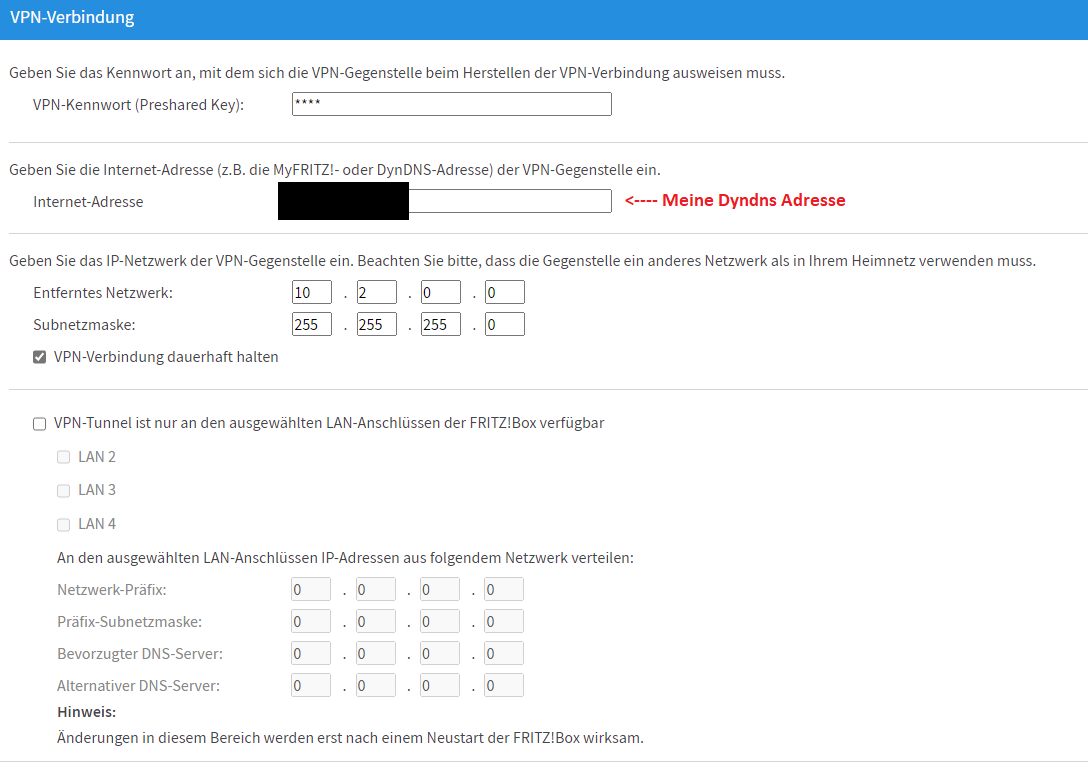

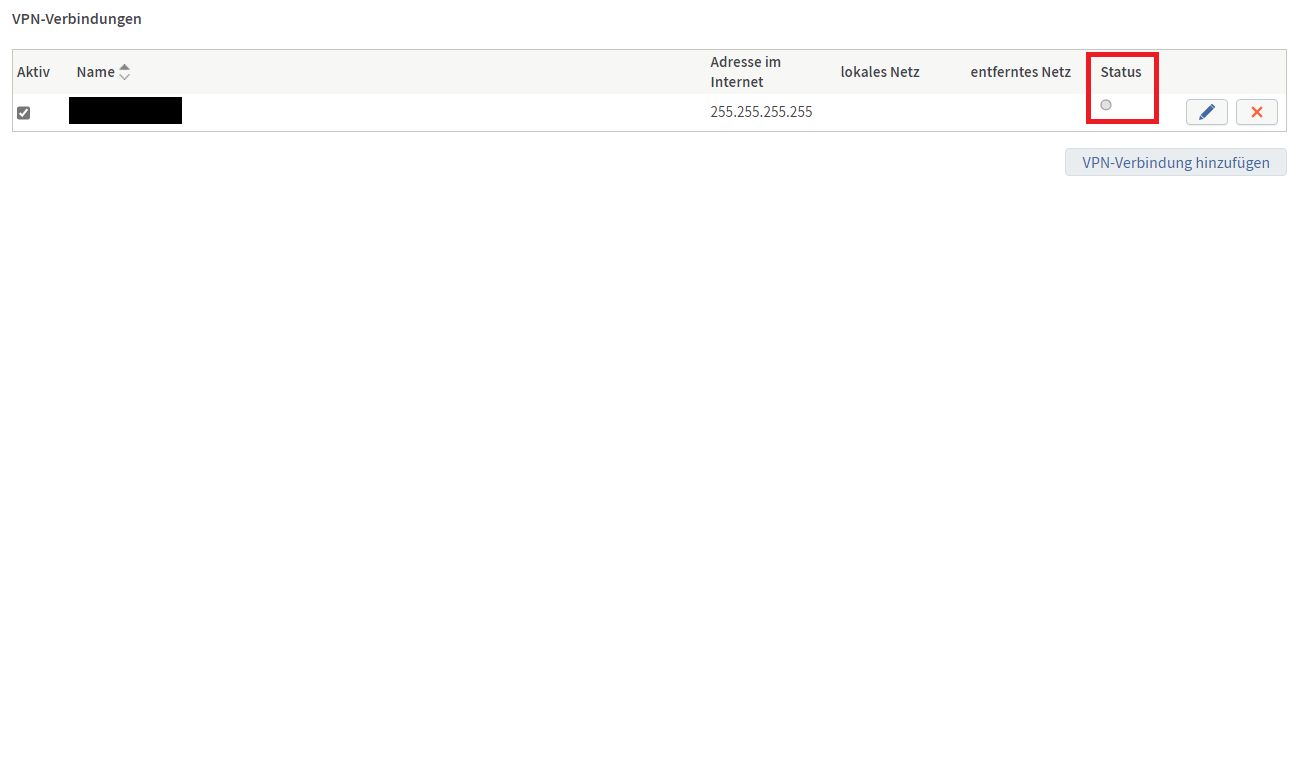

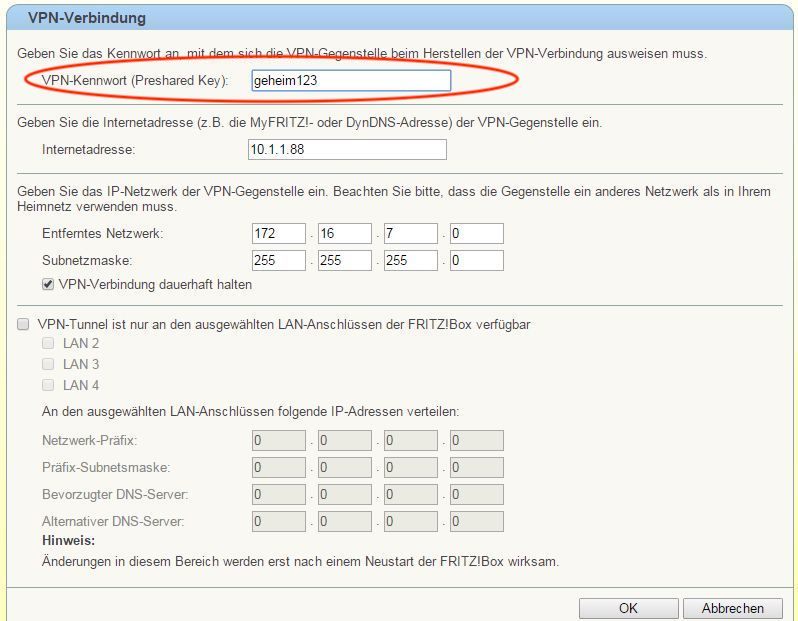

Du wählst Punkt 1. und realisierst eine FritzBox LAN zu LAN Verbindung mit der remoten FritzBox. So sind beide Netze verbunden.Die FritzBox fragt dich immer nach einem Preshared Key der die VPN Verbindung absichert. Mehr als einen Preshared Key benötigst du beim von der FritzBox unterstützten VPN Protokoll IPsec nicht !

Nur zur Klarstellung: Die FritzBox kann NICHT mit dem QNAP L2TP kommunizieren, denn die FritzBox supportet einzig und allein nur ein VPN Protokoll nämlich Native IPsec. Sie supportet kein L2TP was du auf dem QNAP machst. Die kommen also niemals VPN technisch zueinander da sie unterschiedliche (VPN) Sprachen sprechen.

Das einzige was du machen kannst ist die remote extra FritzBox mit deiner FritzBox mit einer LAN-zu-LAN VPN Verbindung zu koppeln.

Oder... du musst das L2TP VPN auf dem QNAP in Native IPsec ändern, was aber eigentlich unsinnig wäre denn, deine heimische FritzBox supportet das ja out of the Box.

Das einzige was du machen kannst ist die remote extra FritzBox mit deiner FritzBox mit einer LAN-zu-LAN VPN Verbindung zu koppeln.

Oder... du musst das L2TP VPN auf dem QNAP in Native IPsec ändern, was aber eigentlich unsinnig wäre denn, deine heimische FritzBox supportet das ja out of the Box.

da ich so mit Windows Boardmitteln eine VPN Verbindung in mein Netzwerk aufbauen kann.

Hätte man nicht gemusst, denn das kannst du auch immer über die IPsec Funktion der FritzBox machen:avm.de/service/vpn/uebersicht/

Großer Nachteil der Lösung über einen VPN Server im lokalen Netz ist das man über das Port Forwarding ein Loch in die Firewall des Routers bohren muss und so ungeschützten Internet Traffic in sein lokales Netz lässt.

Und das dann auch noch auf ein so zentrales Device wie ein NAS was meist eine Menge privater Daten speichert. Generell ist das aus den o.a. Gründen nie eine gute und besonders intelligente Idee.

VPNs gehören aus diesen Gründen immer in die Peripherie !

Gut, du hast das für dich akzeptiert und bist den Weg gegangen... Ist ja nicht falsch aber dann kommst du mit einer FritzBox nicht weiter weil die eben kein L2TP kann bzw. supportet.

Da bleibt es dann beim Mikrotik hAP Lite oder dem RasPi oder irgend etwas was dann L2TP supportet.

Wenn du eher Klicki Bunti affin bist und eine leichte Linux Allergie hast ist vielleicht der 20 Euro Mikrotik die bessere Wahl.

Ob der IPsec Tunnel steht kannst du mit ipsec status sehen. Einfach mal man ipsec eingeben, das erklärt dir dann die Optionen des ipsec Kommandos.

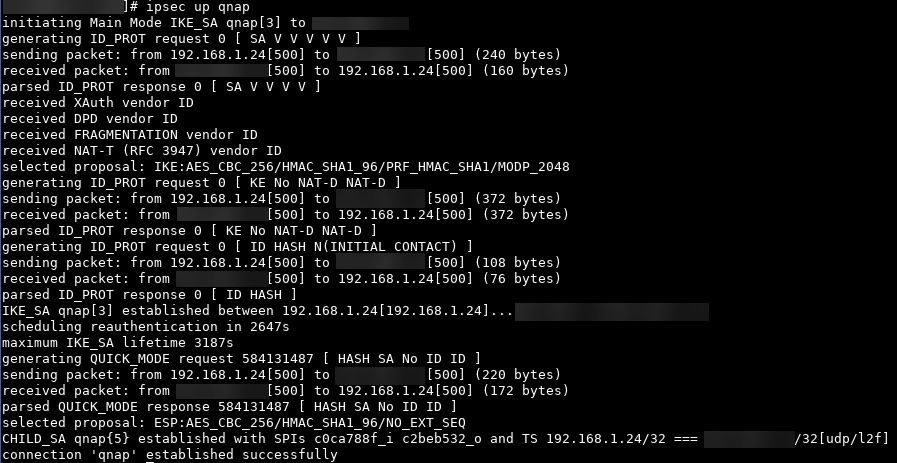

Es ist übrigens FALSCH das da kein Output kommt ! Siehe hier unter Strongswan Output::

Ubtuntu 20.10 mit UdmPro L2tp VPN Server verbinden

Mache das ganze mal indem du immer zuerst global sudo su ausführst ! Damit bist du dann für alle kommenden Kommandos Root User und führst diese auch mit Root User Berechtigung aus !

Du nimmst dir einen einfachen, stinknormalen Texteditor wie den nano den der PI gleich an Bord hat.

Mit nano meinvpn erzeugst du eine Textdatei meinvpn dort tippst du dann ein:

Natürlich angepasst auf deine IP Adressierung.

Dann gibst du ein chmod 755 meinvpn um diese Datei ausführbar zu machen. Wenn du ls -l eingibst siehst du mit "x" das Execution Bit.

Dann kannst du das Script einfach mit ./meinvpn starten und die L2TP Verbindung sollte etabliert sein.

Es ist übrigens FALSCH das da kein Output kommt ! Siehe hier unter Strongswan Output::

Ubtuntu 20.10 mit UdmPro L2tp VPN Server verbinden

gibt folgendes zurück:

Dann hast du als User nicht die Berechtigungen das auszuführen.Mache das ganze mal indem du immer zuerst global sudo su ausführst ! Damit bist du dann für alle kommenden Kommandos Root User und führst diese auch mit Root User Berechtigung aus !

Mit "Letzteres packt man dann am besten in ein Bash Script wie z.B." weiß ich grad so gar nichts anzufangen. Wie setze ich das korrekt um ?

Das ist kinderleicht.Du nimmst dir einen einfachen, stinknormalen Texteditor wie den nano den der PI gleich an Bord hat.

Mit nano meinvpn erzeugst du eine Textdatei meinvpn dort tippst du dann ein:

#!/bin/bash

ipsec up l2tp

sleep 2 #delay to ensure that IPsec is started before overlaying L2TP

systemctl restart xl2tpd

sleep 2

/bin/echo "c l2tp" > /var/run/xl2tpd/l2tp-control

sleep 2 #delay again to make that the PPP connection is up.

ip route add 192.168.88.0/24 dev ppp0 Dann gibst du ein chmod 755 meinvpn um diese Datei ausführbar zu machen. Wenn du ls -l eingibst siehst du mit "x" das Execution Bit.

Dann kannst du das Script einfach mit ./meinvpn starten und die L2TP Verbindung sollte etabliert sein.

der Pi hat nen neustart gebraucht,

Das muss nicht sein. Es reicht wenn du immer ein ipsec restart vorher ausführst. received NO_PROPOSAL_CHOSEN error notify

Das zeigt dir das deine konfigurierten IPsec Schlüssel Credentials nicht mit denen deines NAS L2TP Servers übereinstimmen !!WAS hast du denn auf deinem NAS Server eingestellt für den IPsec Tunnel ??

Üblich ist bei L2TP heute AES256, SHA1 und DH Group 2 oder 14. Vermutlich kann dein L2TP Server nur eine schwächere Verschlüsselung.

Passe also die IPsec.conf Datei entsprechend an

authby=secret

ike=aes128-sha1-modp1024

esp=aes128-sha1-modp1024

auto=add

...

Du kannst ihm auch mehrere zur freien Auswahl anbieten:

authby=secret

ike=aes256-sha1-modp1024,aes128-sha1-modp1024

esp=aes256-sha1-modp1024,aes128-sha1-modp1024

auto=add

...

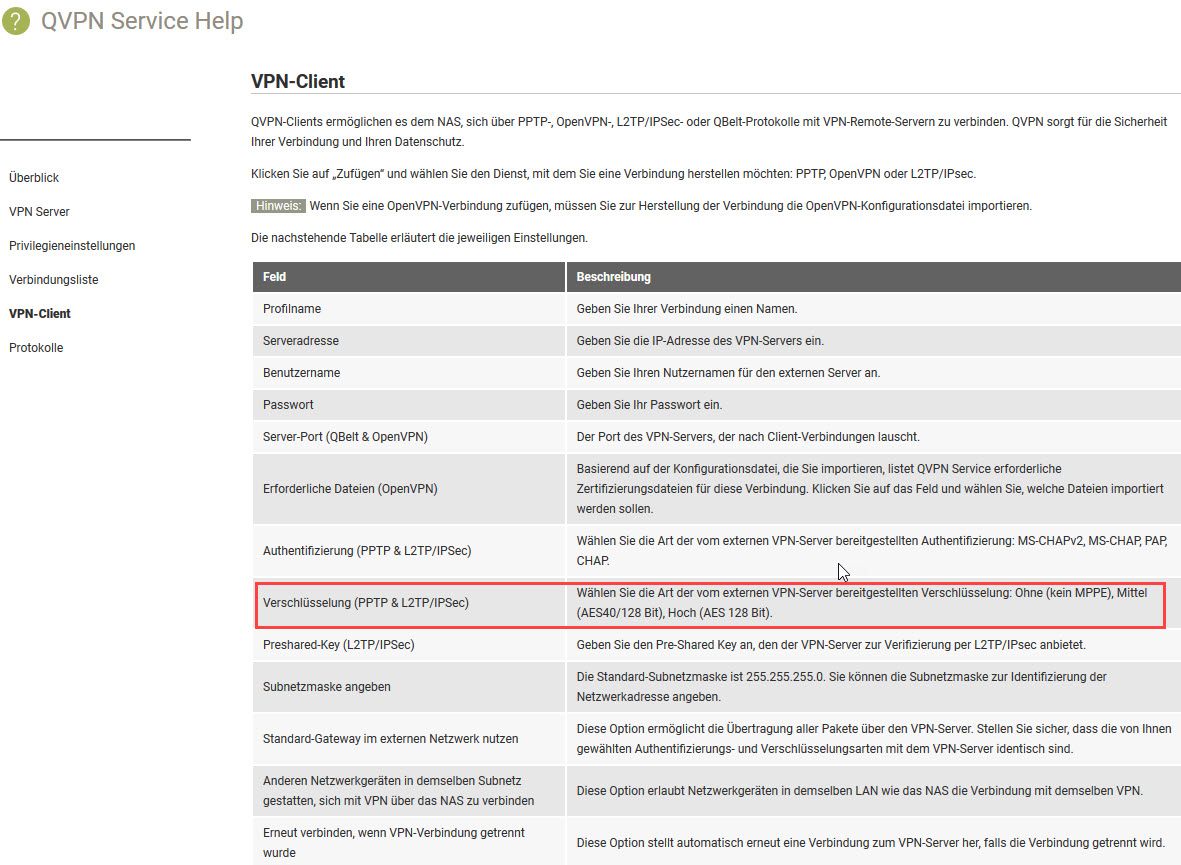

Mehr kann ich hier nicht einstellen:

Mmmhhh...das ist blöd. Man müsste wenigstens mal sehen was das NAS für IPsec Schlüsselparameter verwendet.

Hat das NAS ein System Log wo man mal nachsehen kann ?? Wenn ja was stehen da für Meldungen wenn du zugreifst ??

Dort stehen in der Regel immer die angebotenen IPsec Schlüsselcredentials. Daraus kann man dann erkennen was der IPsec Tunnel des NAS verlangt.

Auf dem NAS (was immer das auch ist) werkelt ja auch ein Linux mit Strongswan IPsec. Wenn du einen Shell Zugang auf das NAS hast kannst du dort auch nachsehen in dessen IPsec Konfig Dateien. Das wäre das Einfachste.

Du kannst jetzt natürlich alle 150 und mehr Möglichkeiten ausprobieren was aber wenig zielführend ist.

Sieh dir also die Doku oder die Knowledgebase des NAS Herstellers mal an was die verwenden !!

Microsoft nutzt noch sowas olles wie 3DES mit SHA1 im Default.

docs.microsoft.com/de-de/troubleshoot/windows-client/windows-sec ...

Vielleicht ist das mal einen Versich wert mit:

ike=aes128-sha1-modp1024,3des-sha1-modp1024,3des-sha1-modp768

esp=aes128-sha1-modp1024,3des-sha1-modp1024,3des-sha1-modp768

Sofern du nicht an die Information von deinem NAS kommt.

Das bietet dem NAS dann AES128 mit SHA1 und 3DES mit SHA1 an.

Du kannst ja selber mal etwas kreativ sein was für Schlüsselverfahren du kombinierst für das NAS.

Welche möglichen Schlüsselverfahren es gibt siehst du hier:

wiki.strongswan.org/projects/strongswan/wiki/IKEv1CipherSuites

Fragt sich was dein NAS vorgibt ???

Hilft das ?

Nicht wirklich... Ist ja nur die halbe Miete weil nix übers verwendete Hashing steht und die verwendeten DH Gruppen.

AES40 ist zudem Unsinn. Sowas gibt es gar nicht. Siehe Liste der Cipher Suites oben !

Fragt sich also was die damit meinen ?

Verschlüsselung scheint dann aber wohl AES und nicht 3DES zu sein wenn man denn dem obigen glauben kann ?! Ein Output vom Log wäre vermutlich hilfreicher...?!

Als schwaches Hashing gibt es MD5 oder SHA1. Gut möglich also das die MD5 noch verwenden. DH Gruppen sind die kleinsten 768 und 1024.

Starten wir mal einen nächsten Versuch mit AES128 und Hashing mit SHA1 und MD5 und DH 768 und 1024

ike=aes128-sha1-modp1024,aes128-md5-modp1024,aes128-sha1-modp768,aes128-md5-modp768

esp=aes128-sha1-modp1024,aes128-md5-modp1024,aes128-sha1-modp768,aes128-md5-modp768

Versuch macht klug.... 🥴

Oder einfach selbst nachsehen ... Per SSH auf dem NAS einloggen in die /etc/ipsec.conf reinschauen  .

.

Habe hier noch ein altes QNAP TS-219P stehen, mit dem geht folgendes einwandfrei

Danach noch den L2TP Tunnel gestartet, feddisch.

Habe hier noch ein altes QNAP TS-219P stehen, mit dem geht folgendes einwandfrei

conn qnap

keyexchange=ikev1

type=transport

right=X.X.X.X

leftauth=psk

rightauth=psk

auto=add

esp=aes256-sha1

ike=aes256-sha1-modp2048

keylife=20m

ikelifetime=60m

leftprotoport=17/1701

rightprotoport=17/1701Danach noch den L2TP Tunnel gestartet, feddisch.

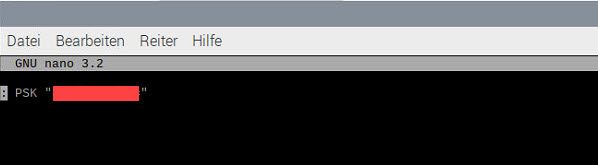

Du musst die Secrets nach dem Ändern erst bekannt machen mittels folgendem Befehl, sonst werden die nicht aktualisiert!

Dann lüppt dat auch  .

.

ipsec rereadsecretsno shared key found for 192.168.178.59 - MEINEIP

Er hat immer noch Probleme mit deinen ipsec.secretsDann trage mal folgendes in die secrets ein, das "MEINEIP" natürlich ersetzen.

192.168.178.59 MEINEIP : PSK "GEHEIM" Klappt hier wie gesagt auf eine QNAP problemlos .. guckst du:

Meine Config

conn qnap

keyexchange=ikev1

type=transport

right=X.X.X.X

rightid=%any

leftauth=psk

rightauth=psk

auto=add

esp=aes256-sha1

ike=aes256-sha1-modp2048

keylife=20m

ikelifetime=60m

rightprotoport=udp/1701Y.Y.Y.Y X.X.X.X : PSK "GEHEIM" Ergebnis

ipsec up qnap

Meine

/etc/ppp/options.l2tpd.clientipcp-accept-local

ipcp-accept-remote

noauth

novjccomp

nobsdcomp

refuse-eap

refuse-pap

refuse-chap

refuse-mschap

mtu 1400

mru 1400

nodefaultroute

debug

connect-delay 5000

name "WilliWillsWissen"

password "SuperDuperGeheim" Meine

/etc/xl2tpd/xl2tpd.conf[global]

access control = yes

debug tunnel = yes

[lac l2tp]

lns = X.X.X.X

ppp debug = yes

pppoptfile = /etc/ppp/options.l2tpd.client

length bit = yesDann den xl2tpd Client über den bestehenden IPSEc Tunnel gestartet, so dass er die enstprechende virtuelle IP erhält:

systemctl start xl2tpd

echo 'c l2tp' >/var/run/xl2tpd/l2tp-control

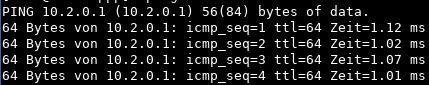

Und die QNAP über den Tunnel angepingt

Works as designed 👍 .

Habe jetzt die ipsec.secrets so umgesetzt wie Du gesagt hast, also:

Du darfst hier nur einzelne Leerzeichen und keine Tabs zwischen den Feldern in der ipsec.secrets benutzen! Genau das führt ebenfalls zu diesem Fehler das er den PSK nicht findet!Siehe auch meine Ergänzungen in meinem letzten Post. Dort steht alles wie es hier mit einer QNAP problemlos geht. Also nachmachen und freuen ...

Und ohne deine evt. fehlerhafte ipsec.conf können wir wieder nur raten ...

ip route add 10.2.0.0/24 dev ppp0

Dieser Eintrag in deinem Skript ist Blödsinn, du musst keine Route hinzufügen! Der xl2tpd Client erhält von der Qnap die virtuelle Adresse und den entsprechende Routing-Table Eintrag automatisch zugewiesen!Wenn du das entfernst verschwindet auch die Fehlermeldung in Zeile 31!

Außerdem stimmt deine options.xl2tpd.client Datei nicht, nimm meine oben gepostete Version die funktioniert 100%. Denn die Qnap mag das explizite require-mschap-v2 nicht!

ipcp-accept-local

ipcp-accept-remote

noauth

novjccomp

nobsdcomp

refuse-eap

refuse-pap

refuse-chap

refuse-mschap

mtu 1400

mru 1400

nodefaultroute

debug

connect-delay 5000

name "WilliWillsWissen"

password "SuperDuperGeheim" Meine Güte, echt schwere Geburt mit dir. Man müsste nur mal exakter arbeiten nicht Dinge überspringen und ab und zu auch mal selbst Dokumentationen lesen, dann wäre das hier in ein zwei Antworten abgefrühstückt gewesen, oben habe ich ja die Komplettlösung mit allen Configs schon gepostet, musst es also nur nachmachen wenn du da also selbst Dinge einfach blind reinkopierst die da bei einer Qnap nicht reingehören, tja was soll man da machen ...

Aquis Vorlage passt da eben nicht ganz zu dem L2TP Server der Qnap, meine Config hingegen wurde direkt an einer Qnap getestet und funktioniert.

Ich bin jetzt raus.

Hier kommt wieder der Fehler "IDir '10.0.0.142' does not match to 'DYNDNS'"

Stichwort rightid mal nachschlagen ...wiki.strongswan.org/projects/strongswan/wiki/ConnSection

rightid=%anyrightid=10.0.0.142Und dazu den Background

de.m.wikipedia.org/wiki/IPsec

Zitat von @geloescht:

Das sieht schon mal gut aus =)

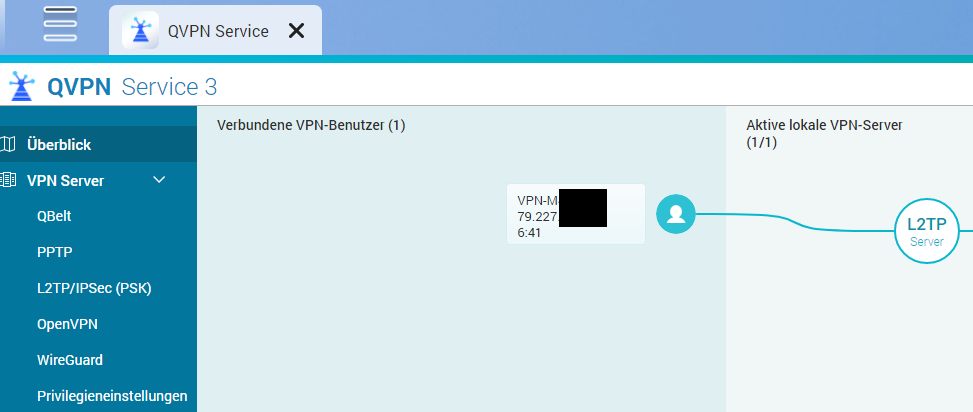

Nach Nutzung von rightid klappt die Verbindung jetzt. Keine Fehler und auf meiner QNAP sehe ich die Verbindung im Protokoll.

Aber andere Geräte im Netzwerk erreiche ich nicht...

Also zb ping 10.0.0.142 (lokale IP meines NAS) kommt:

Für diese "anderen" Remote-Netze musst du ja auch erst eine statische Route auf dem PI hinzufügen! Denn sonst ist ja erst mal nur das NAS via 10.2.0.1 erreichbar!Das sieht schon mal gut aus =)

Nach Nutzung von rightid klappt die Verbindung jetzt. Keine Fehler und auf meiner QNAP sehe ich die Verbindung im Protokoll.

Aber andere Geräte im Netzwerk erreiche ich nicht...

Also zb ping 10.0.0.142 (lokale IP meines NAS) kommt:

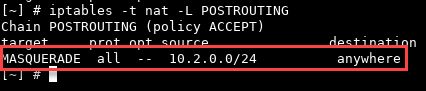

From 62.155.244.217 icmp_seq=1 Destination Net Unreachableip route add 10.0.0.0/24 via 10.2.0.1NETZ 10.2.0.0

MASKE 255.255.255.0

GW 10.0.0.142

Wenn du es aber performanter ohne NAT haben willst, enfernst du das MASQUERADING auf dem QNAP

iptables -t nat -D POSTROUTING 1Ebenso müssen die Remote-Devices auch ICMP Traffic aus dem virtuellen Netz (10.2.0.0/24) in ihrer Firewall erlauben wenn du das NAT auf dem QNAP entfernst!

Einfachste Routing-Grundlagen halt ...

Der Parameter rightid=%any sollte in der Tat dein Problem lösen. Oder indem du den Parameter komplett löschst oder mit einem "#" auskommentierst.

Ein kurzer Test auf ein QNAP TS231 NAS mit der Konfig vom Kollegen @149569 führte auch hier sofort zum Erfolg.

Ebenso ein anschliessender Test der gleichen Konfig auf einen Mikrotik L2TP Server, einen pfSense und einen Microsoft.

Das zeigt das die o.a. L2TP Konfig generell fehlerfrei ist.

Wenn du in der ipsec.secrets Datei das Passwort so : PSK "test1234" eingibst ist das eine Schrotschuss Konfig. Bedeutet das unabhängig von irgendwelchen Peer IPs oder ID Namen immer das Passwort test1234 genommen wird. Besser also du belässt es so anstatt es an dedizierte IDs usw. zu binden.

Die "" kannst du auch weglassen solange du keine Leerzeichen im Passwort hast. Gefährlich sind falsche Anführungszeichen (oben/unten) zu verwenden wie in deinem Screenshot oben. Da gilt dann: im Zweifel besser weglassen.

Denk dran das du bei jeglicher Änderung an den beiden Konfig Files immer ein ipsec restart VORHER ausführen musst um die Parameter neu zu laden ! Führe das immer mit "sudo su" und Root Rechten aus !

ipsec status zeigt dir immer an ob der Tunnel aktiv ist.

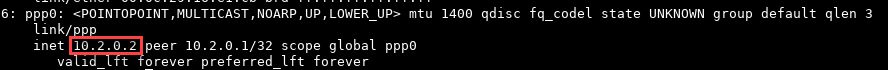

Sofern auch L2TP aktiv ist solltest du mit ip ad auch das ppp0 Interface sehen mit der entsprechenden IP ! Ist das der Fall ?

Bei dir sollte das ppp0 Interface dann eine IP aus dem NAS IP Netz haben.

Da lauert übrigens noch die Gefahr deines Setups. Es ist nicht besonders intelligent den gesamten 10.2.0.0 /24 Bericht für VPN Clients freizugeben. Du hast ja sicher keine 253 Clients die darauf werkeln. Sinnvoller ist das zu begrenzen auf z.B. .0.100 bis .0.150 wenn du mit 50 Clients auskommst.

Hier stellt sich noch eine Frage:

Wenn das NAS für die L2TP Clients IP Adressen aus einem separaten IP Netz vergibt ist die Frage ob es generell routen kann. Das müsste es nämlich um dann die Clients in das lokale LAN des NAS 10.0.0.0 /24 routen zu können.

Ist auf dem NAS IPv4 Forwarding (Routing) generell deaktiviert kannst du nur das NAS selber über seine L2TP Server IP 10.2.0.1 erreichen.

Entscheident ist wie deine anderen Clients damit umgehen. Wenn die Endgeräte aus dem lokalen NAS LAN 10.0.0.0 /24 erreichen dann kann es natürlich auch der RasPi Client.

Ein kurzer Test auf ein QNAP TS231 NAS mit der Konfig vom Kollegen @149569 führte auch hier sofort zum Erfolg.

Ebenso ein anschliessender Test der gleichen Konfig auf einen Mikrotik L2TP Server, einen pfSense und einen Microsoft.

Das zeigt das die o.a. L2TP Konfig generell fehlerfrei ist.

Wenn du in der ipsec.secrets Datei das Passwort so : PSK "test1234" eingibst ist das eine Schrotschuss Konfig. Bedeutet das unabhängig von irgendwelchen Peer IPs oder ID Namen immer das Passwort test1234 genommen wird. Besser also du belässt es so anstatt es an dedizierte IDs usw. zu binden.

Die "" kannst du auch weglassen solange du keine Leerzeichen im Passwort hast. Gefährlich sind falsche Anführungszeichen (oben/unten) zu verwenden wie in deinem Screenshot oben. Da gilt dann: im Zweifel besser weglassen.

Denk dran das du bei jeglicher Änderung an den beiden Konfig Files immer ein ipsec restart VORHER ausführen musst um die Parameter neu zu laden ! Führe das immer mit "sudo su" und Root Rechten aus !

ipsec status zeigt dir immer an ob der Tunnel aktiv ist.

Sofern auch L2TP aktiv ist solltest du mit ip ad auch das ppp0 Interface sehen mit der entsprechenden IP ! Ist das der Fall ?

4: ppp0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1410 qdisc fq_codel state UNKNOWN group default qlen 3

link/ppp

inet 10.2.0.x peer 192.168.88.1/32 scope global ppp0

valid_lft forever preferred_lft forever Da lauert übrigens noch die Gefahr deines Setups. Es ist nicht besonders intelligent den gesamten 10.2.0.0 /24 Bericht für VPN Clients freizugeben. Du hast ja sicher keine 253 Clients die darauf werkeln. Sinnvoller ist das zu begrenzen auf z.B. .0.100 bis .0.150 wenn du mit 50 Clients auskommst.

Hier stellt sich noch eine Frage:

Wenn das NAS für die L2TP Clients IP Adressen aus einem separaten IP Netz vergibt ist die Frage ob es generell routen kann. Das müsste es nämlich um dann die Clients in das lokale LAN des NAS 10.0.0.0 /24 routen zu können.

Ist auf dem NAS IPv4 Forwarding (Routing) generell deaktiviert kannst du nur das NAS selber über seine L2TP Server IP 10.2.0.1 erreichen.

Entscheident ist wie deine anderen Clients damit umgehen. Wenn die Endgeräte aus dem lokalen NAS LAN 10.0.0.0 /24 erreichen dann kann es natürlich auch der RasPi Client.

Zitat von @geloescht:

Ich meine, wenn ich auf einem Windows Rechner bin oder auf meinem Iphone/Ipad, da gebe ich die Zugangsdaten ein, den Shared Key und das war es.

Dann bin ich im Netz und erreiche alle meine Geräte. Wieso muss bei einem RasPi noch soviel gemacht werden ?

Klicki Bunti, da läuft im Background auch das ab was du hier manuell machst ... Du kannst dir natürlich auch unter Linux einen Networkmanager installieren der das für dich übernimmt, aber so lernst du halt was da tatsächlich dahinter steckt.Ich meine, wenn ich auf einem Windows Rechner bin oder auf meinem Iphone/Ipad, da gebe ich die Zugangsdaten ein, den Shared Key und das war es.

Dann bin ich im Netz und erreiche alle meine Geräte. Wieso muss bei einem RasPi noch soviel gemacht werden ?

Außerdem ist das hier ein NAS und nicht der eigentliche Router des Netzes, da hast du immer etwas Handarbeit.

Zitat von @geloescht:

Klar die extra Route kannst du dir auch sparen denn du die Default-Route auf den tunnel legst dann läuft aber auch wirklich alles von dem Device über den Tunnel ...Zitat von @149569:

Außerdem ist das hier ein NAS und nicht der eigentliche Router des Netzes, da hast du immer etwas Handarbeit.

Mit Klicki Bunti verbinde ich mich natürlich auch mit dem VPN Servers des NAS, ganz ohne Handarbeit ;)Außerdem ist das hier ein NAS und nicht der eigentliche Router des Netzes, da hast du immer etwas Handarbeit.

Sehe es einfach so das du daraus hoffentlich etwas mehr über den Background und von den Routing-Grundlagen lernst.

dass dann noch soviel Konfiguration dazu kommt...

Mmmhhh... Kollege @149569 hat dafür max. 10 Minuten gebraucht. Vermutlich eher weniger... ?! Was genau meinst du also mit "soviel" ??da gebe ich die Zugangsdaten ein, den Shared Key und das war es.

Das geht auf dem RasPi auch wenn du über das Klicki Bunti GUI gehst:tecmint.com/setup-l2tp-ipsec-vpn-client-in-linux/

Aber auch so eine simple 7zeilige Textdatei ist in 3 Minuten per Cut and Paste kopiert, User/Pass eingesetzt..fertisch. Wo ist dein Problem ?

Wie der Kollege oben schon richtig sagt: "aber so lernst du halt was da tatsächlich dahinter steckt."

Sieht bei mir so aus:

Das sieht aber schonmal sehr gut aus und zeigt das alles rennt wie es soll !Hilfreich für alle Beteiligten wäre noch ein Output der Routing Table mit ip r gewesen aber man kann nicht alles haben...

ich kann dort nur die ersten 3 Oktette ändern:

Gut dann muss man erstmal damit leben. Wichtig ist das das 10.2.0.0 /24 nirgendwo mehr anders in deinem Netz existiert.Also da wird ja quasi auch alles weiter geroutet. Macht das nicht auch das NAS ?

Ja, sollte dann eigentlich. Wie gesagt ein ip r bei aktivem L2TP Tunnel würde das klar anzeigen.Und genau das ist der Fall, aktuell ist nur die 10.2.0.1 pingbar

Lässt aber dann den heimlichen Verdacht aufkommen das das NAS ggf. dich nicht routet.Leider hast du die Frage noch NICHT beantwortet ob deine anderen L2TP Clients Ziele im lokalen 10.0.0.0 /24 LAN erreichen können oder nicht.

Können sie es = routet das NAS

Können sie es auch nicht = routet das NAS nicht

...und man kann dann nur immer einzig das NAS erreichen.

Das wäre dann das Aus für den VPN Zugriff auf andere Endgeräte im lokalen 10er Netz.

würde ich jetzt sagen mir fehlt nur noch die korrekte Route

Das ist auch richtig !aber ich bin hier anscheinend noch immer an der falschen Stelle unterwegs

Nope, da bist du ganz genau richtig unterwegs ! Wie gesagt.... ein ip r würde da sofort Klarheit schaffen ob diese Route aktiv ist oder nicht. Leider fehlt aber genau diese wichtige Info !

Also deine nächsten ToDos:

- Checke die generelle 10.0.0.0er Connectivity mit einem Winblows oder iPhone L2TP Client

- Poste ein ip r bei aktivem L2TP Tunnel

Es gibt aber noch ein weiteres Problem weshalb sehr wahrscheinlich auch die Winblows oder iPhone L2TP Client Connectivity fehlschlagen wird. Warum ist das so...?!

Alle Clients im 10.0.0.0er Netz haben als Default Gateway ganz sicher einen dortigen Router z.B. mit der IP 10.0.0.1.

Deine VPN Clients haben alle als Absender IP eine 10.2.0.x IP, sprich liegen also alle in einem anderen IP Netz also die lokalen 10er LAN Client side du erreichen willst.

Folglich schicken diese Clients also für die Rückroute diese Antwortpakete zu den Clients an den lokalen Router mit der .0.1 in der Annahme der weiss wie man ins 10.2.0.0er netz kommt.

Fehlt dort aber eine statische Router ala:

Ziel: 10.2.0.0, Maske: 255.255.255.0, Gateway: 10.0.0.<NAS_IP>

routet dieser Internet Router die L2TP Pakete zum Provider ins Nirwana.

Wichtig ist also eine statische Route auf deinem Internet Router in dieses L2TP VPN Client IP Netz damit auch die Rückrouten die Clients erreichen können.

Die betrifft immer den Betrieb von internen VPN Servern und wird HIER am Beispiel von OpenVPN auch grafisch erklärt.

Dein Design ist ja identisch nur das du statt SSL eben L2TP als VPN Protokoll nutzt.

Aber dann bekomme ich beim Ausführen:

Error: Nexthop has invalid gateway.

Ist ja auch logisch wenn du versuchst bevor die Verbindung und das Interface überhaupt erst existiert, das muss nachdem die Verbindung hergestellt ist ausgeführt werden!! Erst dann ist ja der Nexthop überhaupt erst verfügbar!Error: Nexthop has invalid gateway.

Wenn du das in deinem Skript am Ende hinzufügst und die Meldung dennoch erscheint ist der Sleep zu kurz oder du musst eine Schleife einbauen die wartet bis das Interface die auch tatsächlich bekommen hat.

Glückwunsch ! 👏 War ja ne schwere Geburt mit dir ! 😉

Du kannst das Script in die init.d packen, dann wird es beim Booten des RasPis immer automatisch gestartet.

Wenn es das denn jetzt war bitte dann auch nicht vergessen diesen Thread als erledigt zu schliessen.

Wie kann ich einen Beitrag als gelöst markieren?

Du kannst das Script in die init.d packen, dann wird es beim Booten des RasPis immer automatisch gestartet.

Dann versuche ich mich jetzt mal am Hotspot.

Ist recht easy. Siehe HIER.Vielen lieben Dank Euch beiden nochmals

Immer gerne ! Wenn es das denn jetzt war bitte dann auch nicht vergessen diesen Thread als erledigt zu schliessen.

Wie kann ich einen Beitrag als gelöst markieren?

und glaube das ich am Ende ein Rechteproblem hatte...

chmod 755 aber es wird keine SSID ausgestrahlt...

Hast du nach Anpassung der Konfig Datei ein systemctl restart hostapd eingegeben ??Der hostapd kann vermutlich ein Kommando nicht lesen. Tippfehler etc.

Der WLAN Schnittstelle habe ich jetzt über die GUI die statische Adresse 10.4.0.254 gegeben

Per se ist das richtig. Man kann allerdings auch LAN und WLAN über ein Bridge Interface koppeln aber für dich ist der Weg erstmal über die statische WLAN IP der bessere... Erst wenn alles rennt könnte man das umstellen.Belasse es also erstmal so.

Wichtig hier wie immer: WAS steht im Log unter /var/log/syslog oder messages ??? Dort steht in der Regel explizit wo das Problem ist.

Was du auch machen kannst ist mit systemctl stop hostapd den AP Daemon stoppen und ihn dann mal über die Kommandozeile mit hostapd starten, dann gibt der hostapd Fehler in der Konfig DIREKT auf der Konsole aus.

Diese, oder die Meldung des Syslog / Messages wäre hilfreich für ein zielführendes Troubleshooting. Leider fehlen diese mal wieder...

Ebenso deine hostapd.conf Datei um mal zu sehen was du da konfiguriert hast ! Auch da leider Fehlanzeige...

Passt das so oder habe ich hier schon den Fehler ?

Diese Frage kann man dir nicht sicher beantworten weil du es auch hier versäumt hast die Netzwerkmaske mitzuteilen. Mit einer in der Regel üblichen 24 Bit Maske würde es passen. Mit anderen ggf. nicht.

müsste die SSID nicht auch mit falscher IP-Konfiguration zumindest ausgestrahlt werden ?

In der Tat ! Zeigt das einer oder mehrere Parameter der Kondig Datei falsch sind oder nicht gelesen wurden, was dann zum Stop bzw. Abbruch des hostapd Daemons fürht.Da gilt es jetzt herauszufinden was das bewirkt. Deshalb Log oder CLI

interface state UNINITIALIZED->COUNTRY_UPDATE

Du hast im System Setup vergessen global den Country Code zu setzen kann das sein ?? Ohne den sendet der WLAN Chip generell nicht.Also vergessen raspi-config auszuführen nach dem Einsetzen der SD Karte !!

Dort musst du den Country Code setzen auf DE !

Sofern du dort fälschlicherweise eine SSID und Passwort gesetzt hast musst du die wpa_supplicant.conf unter /etc deaktivieren indem du sie umbenennst z.B. in wpa_supplicant.original oder mit rm ganz weglöschst.

Das WLAN Interface darf zudem KEINE Gateway IP und KEINE DNS IP haben. Logisch denn im AP Mode ist es ja selber Gateway.

Dort darf in der dhcpcd.conf rein nur die IP Adresse an wlan0 gesetzt sein. Mehr nicht !!

Es fehlt weiterhin deine /etc/hostapd.conf. Wie soll man dir dann zielführend helfen...

Halte dich doch einfach an die originale und wasserdicht getestete AP Konfig der RasPi Foundation:

raspberrypi.com/documentation/computers/configuration.html#confi ...

(Klick auf "Configure the AP")

Damit klappt es hier auf einem 3B und einem 4er auf Anhieb fehlerfrei !

Laut der Doku ist auch deine wpa_supplicant zumindest in Teilen falsch.

raspberrypi.com/documentation/computers/configuration.html#confi ...

("configure networking")

Halte dich doch einfach an die originale und wasserdicht getestete AP Konfig der RasPi Foundation:

raspberrypi.com/documentation/computers/configuration.html#confi ...

(Klick auf "Configure the AP")

Damit klappt es hier auf einem 3B und einem 4er auf Anhieb fehlerfrei !

Laut der Doku ist auch deine wpa_supplicant zumindest in Teilen falsch.

raspberrypi.com/documentation/computers/configuration.html#confi ...

("configure networking")

Hatte ich aber gepostet:

Sorry, hatte ich übersehen...Gehe mal strategisch vor und mache folgende Einträge in deinen Setup Dateien und lasse alle Überflüssige weg:

interface wlan0

static ip_address=10.4.0.254/24

nohook wpa_supplicant Dann sudo rfkill unblock wlan eingeben und die hostapd.conf bearbeiten.

country_code=DE

ieee80211d=1

interface=wlan0

ssid=RasPi

hw_mode=g

channel=7

macaddr_acl=0

auth_algs=1

ignore_broadcast_ssid=0

wpa=2

wpa_passphrase=raspberry123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

rsn_pairwise=CCMP Danach mit sudo systemctl reboot den RasPi rebooten.

Danach sollte der AP mit der o,.a. SSID zu sehen sein.

Das ist exakt die Konfig die hier in einem 3B und in einen 4er rennt und völlig fehlerfrei funktioniert.

Alle diese getesteten und fehlerfreien Konfigs findest du auch in der offiziellen Doku der Raspberry Pi Foundation:

raspberrypi.com/documentation/computers/configuration.html#setti ...

Danach konnte ich per rdp nicht mehr auf den Rasp zugreifen.

Dann hast du einen Fehler im Setup des xRDP Servers gemacht ! Guckst du dazu HIER.Alles neu macht der Mai...!

Vielen Dank nochmal für Eure Hilfe und vor allem Geduld!

Immer gerne ! 🙂