VPN - IPsec zum lokalen Netz funktioniert nur eingeschränkt

Hallo zusammen,

ich bin Neuling hier im Forum und auch im Bereich der Netzwerktechnik, soll aber in meiner Firma jetzt die Verbindung mobiler Windows-Clients per VPN über OPNSense mit IPsec zum lokalen Firmen-Netzwerk bewerkstelligen. Dank dieser hervorragenden Anleitung bin ich auch recht weit gekommen und gefühlt kurz vor dem Ziel. Die VPN-Verbindung der mobilen Windows-Clients kann aufgebaut werden. Allerdings sind über das Test-VPN nur 2 Geräte erreichbar:

Vermutlich ist es nur eine Kleinigkeit, aber leider fehlt mir das Know-How um weiterzumachen und ich hoffe hier jemanden zu finden, der das Problem möglicherweise auf Anhieb sieht. Anbei ein paar Informationen zum Aufbau:

Anbei ein paar Screenshots von der OPNsense-Konfiguration:

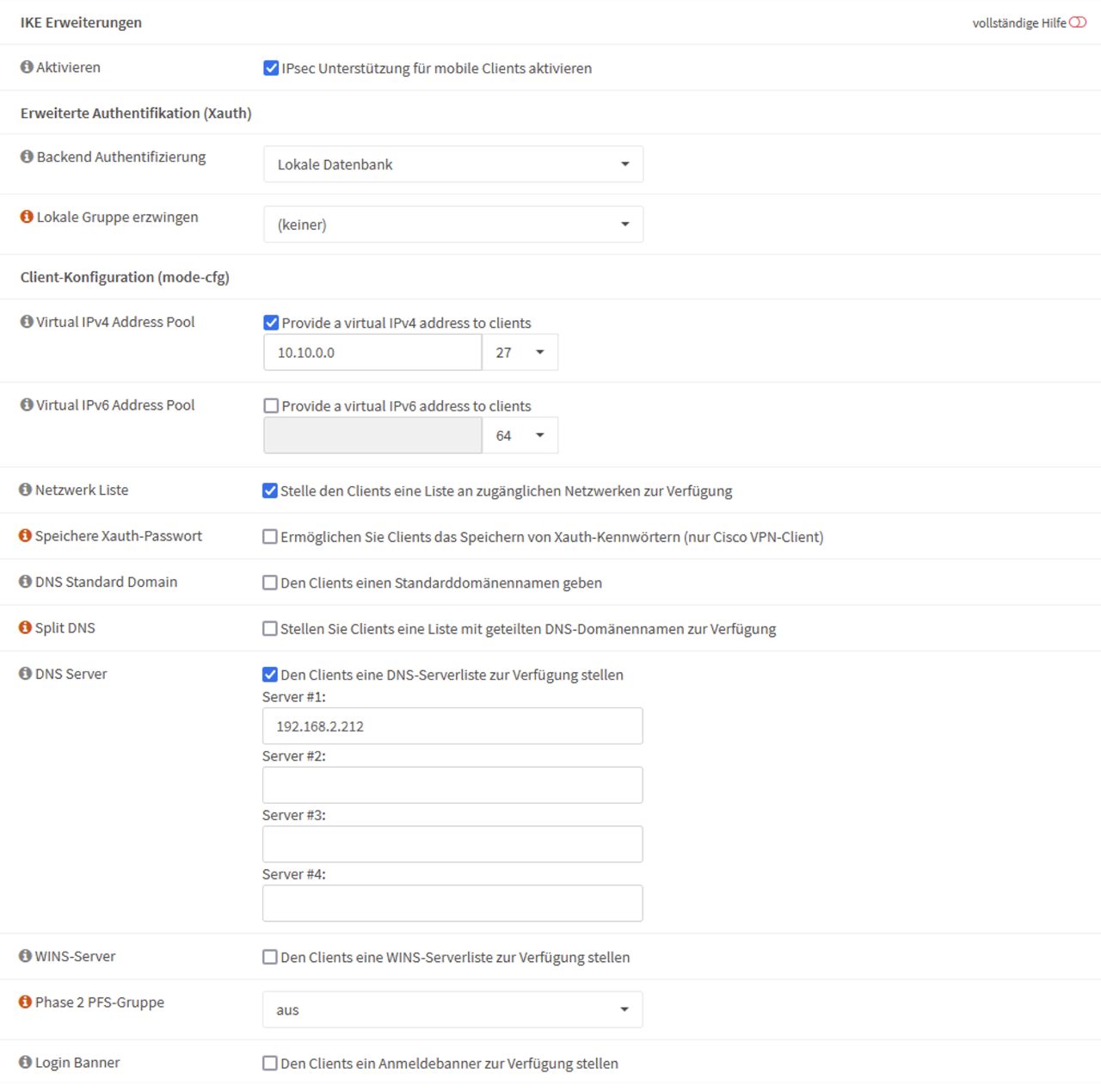

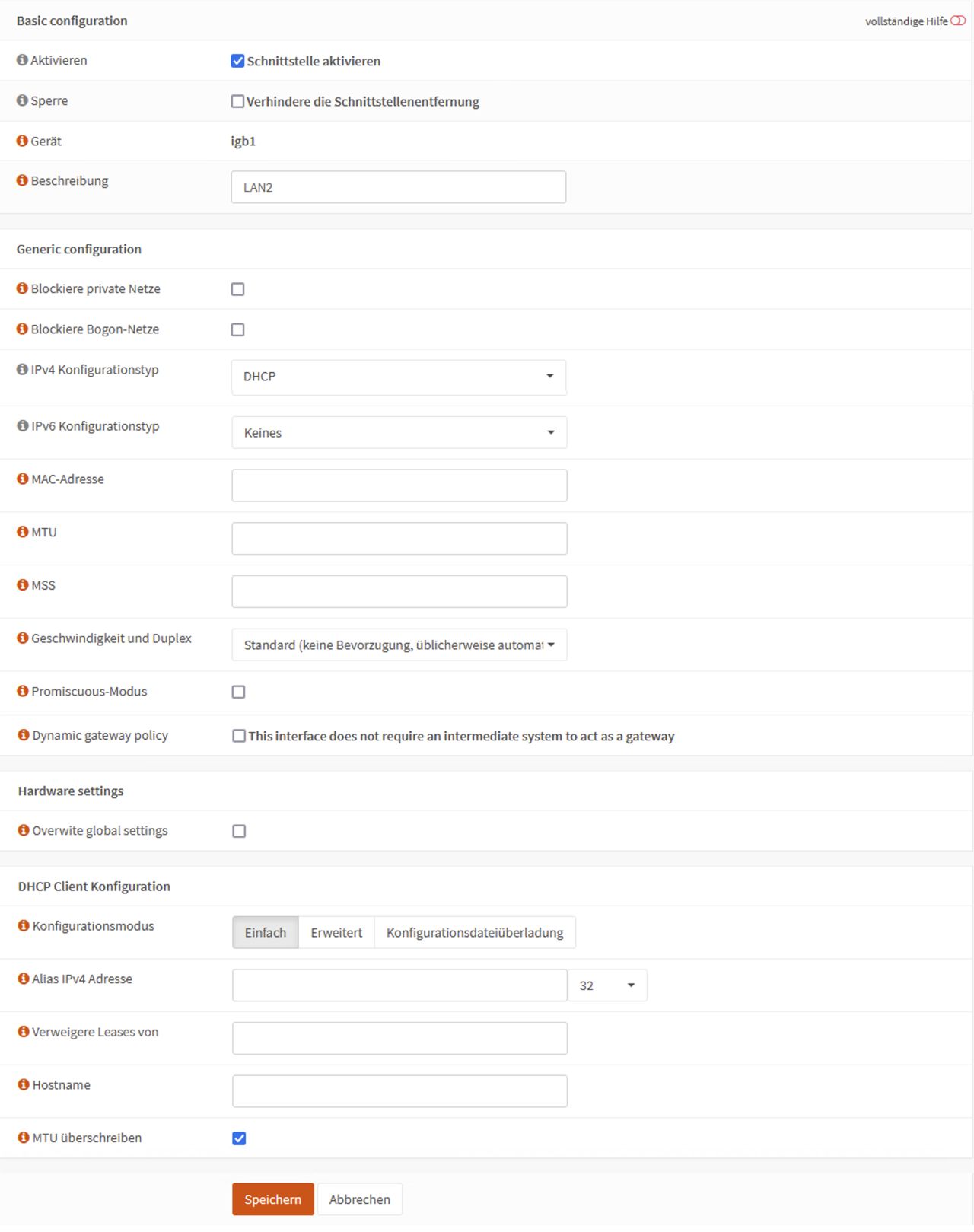

VPN -> IPSec -> Mobile Clients

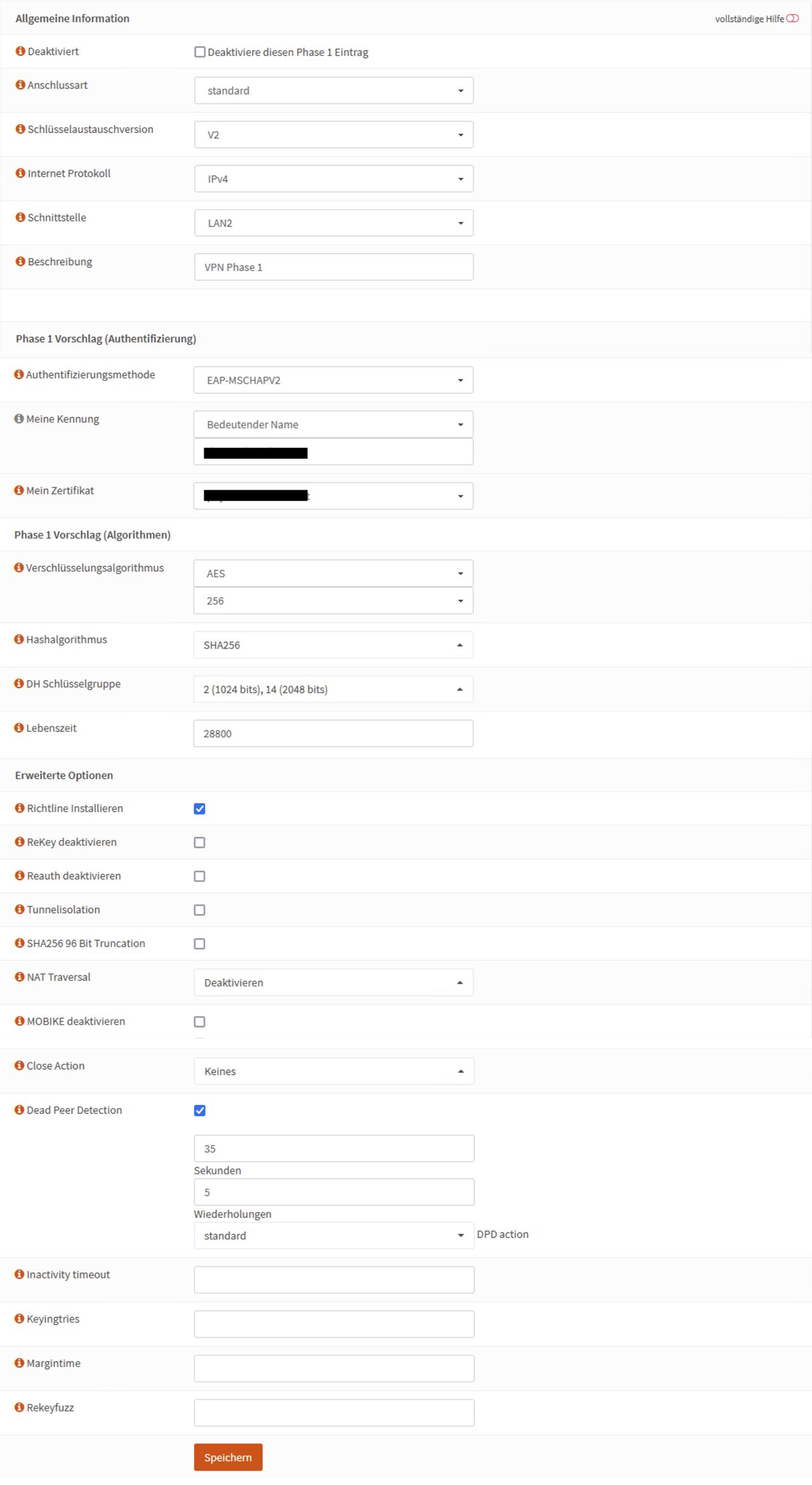

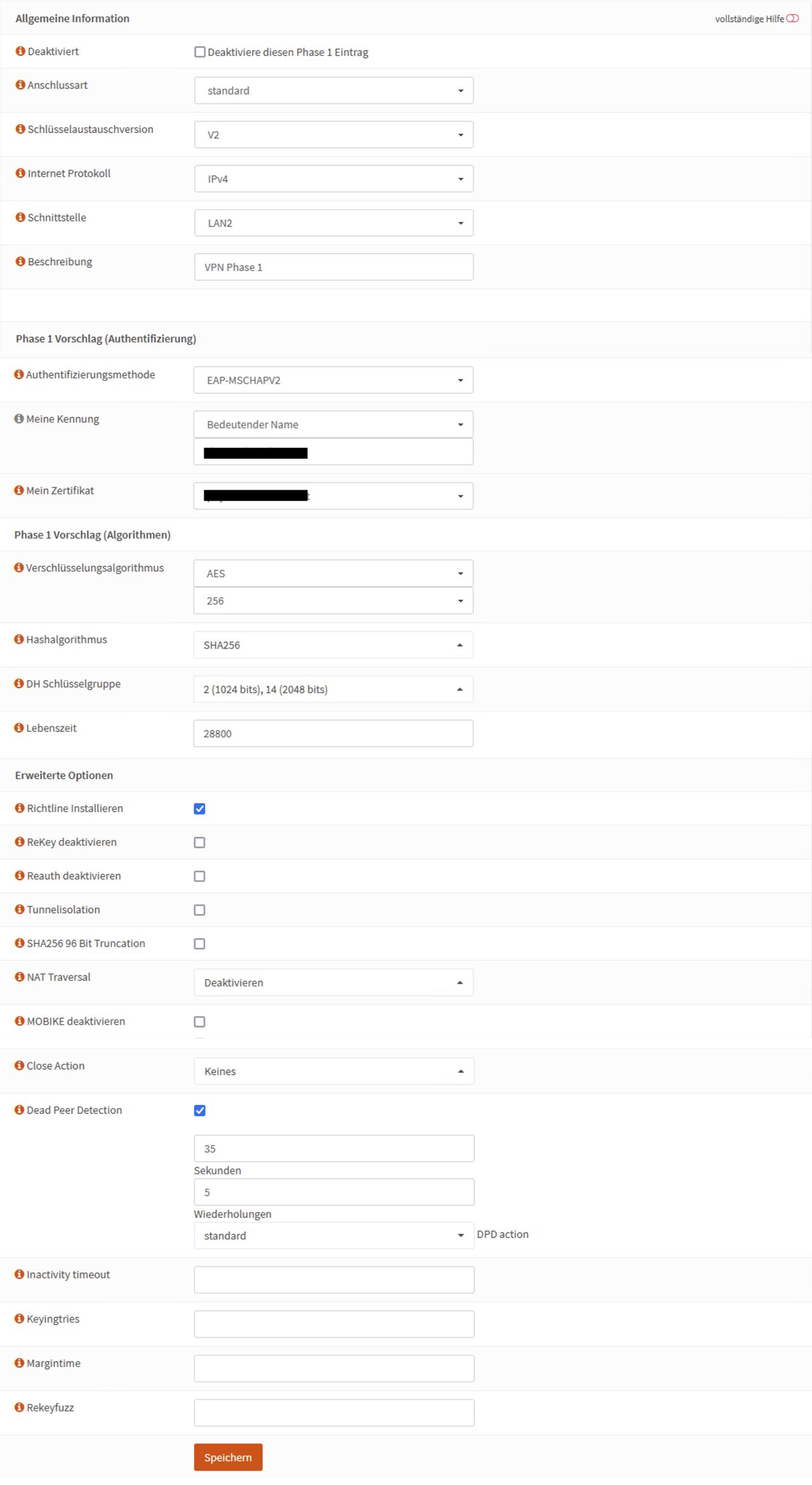

VPN -> IPSec -> Tunneleinstellungen -> Phase 1

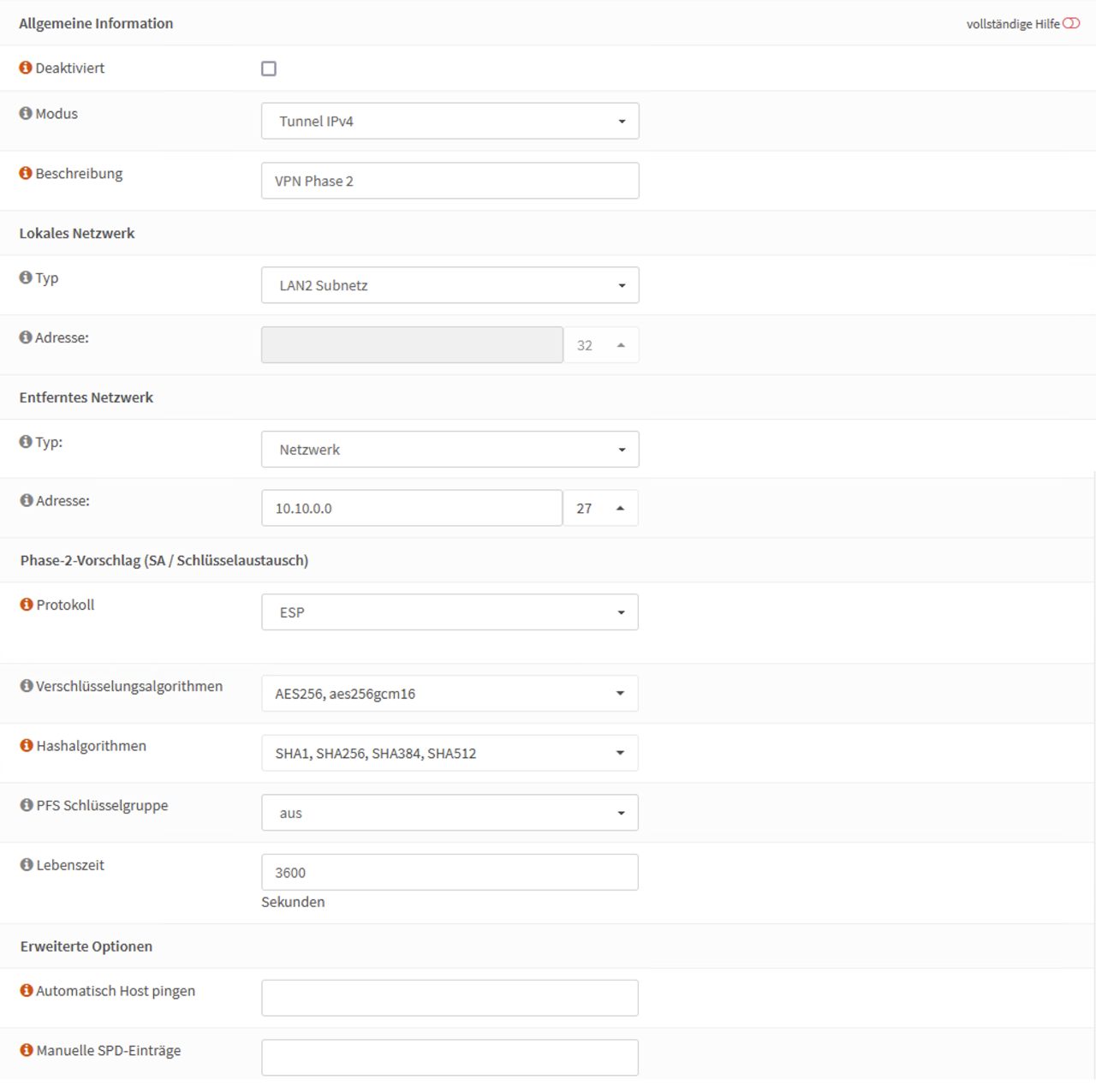

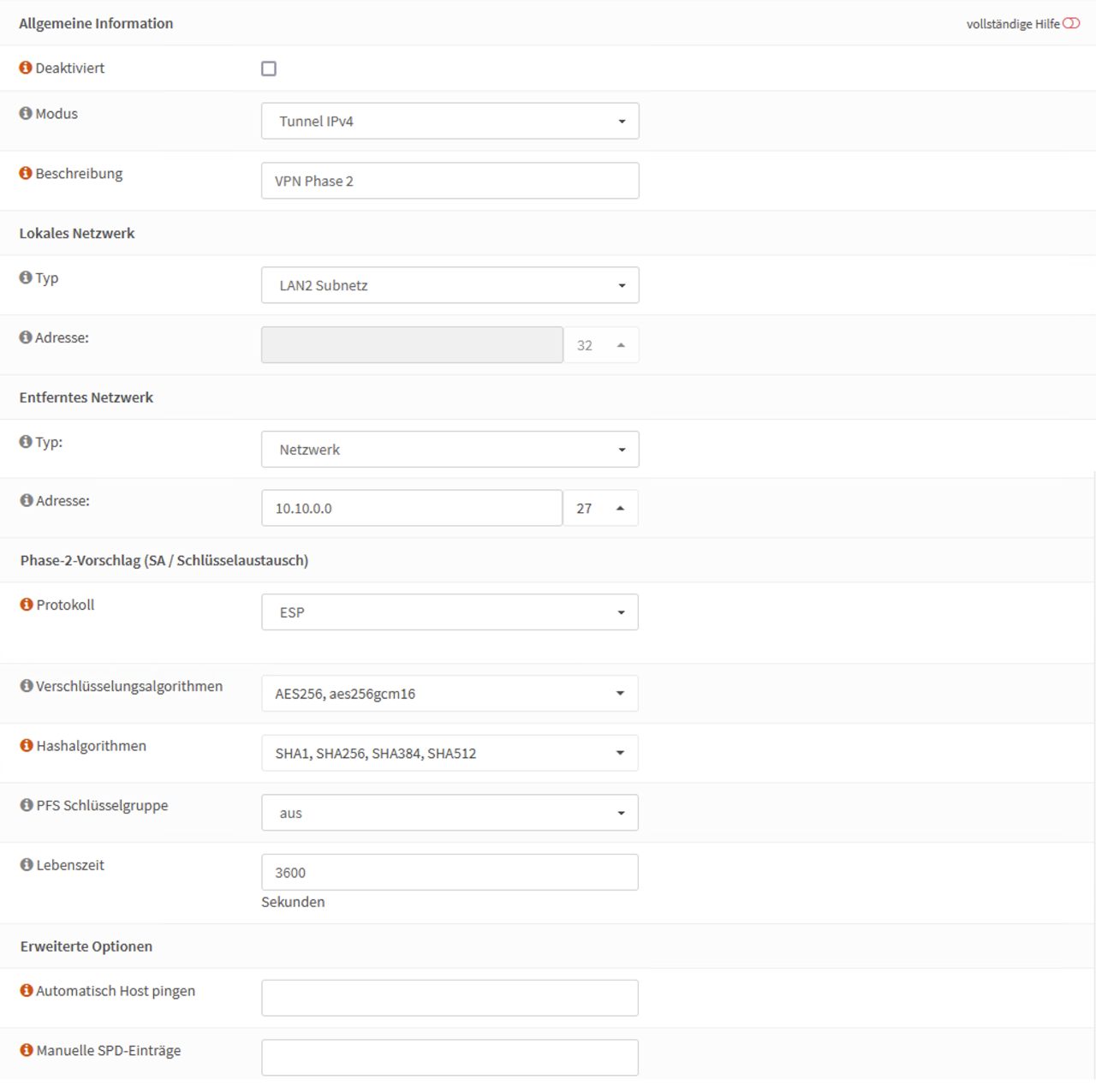

VPN -> IPSec -> Tunneleinstellungen -> Phase 2

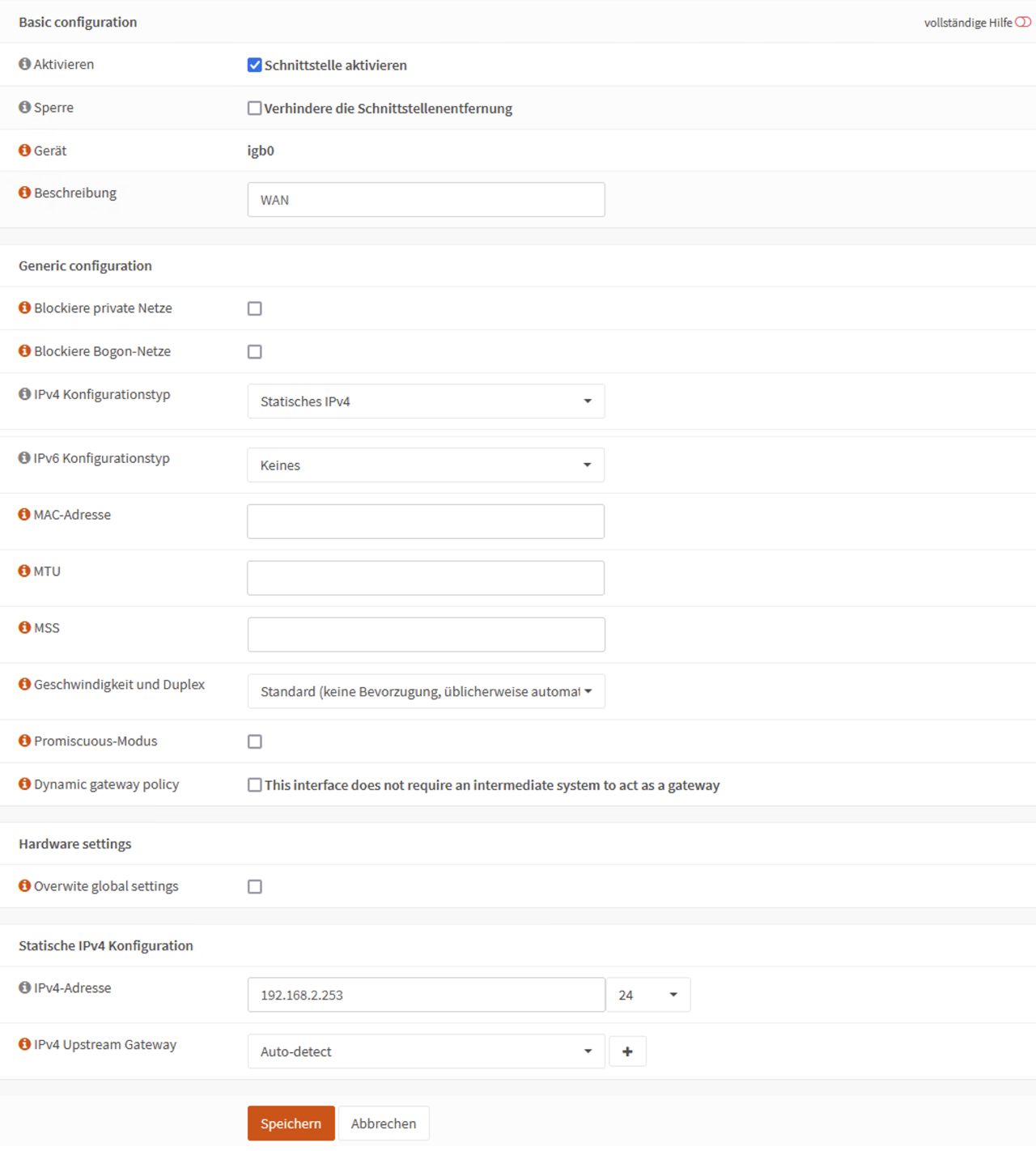

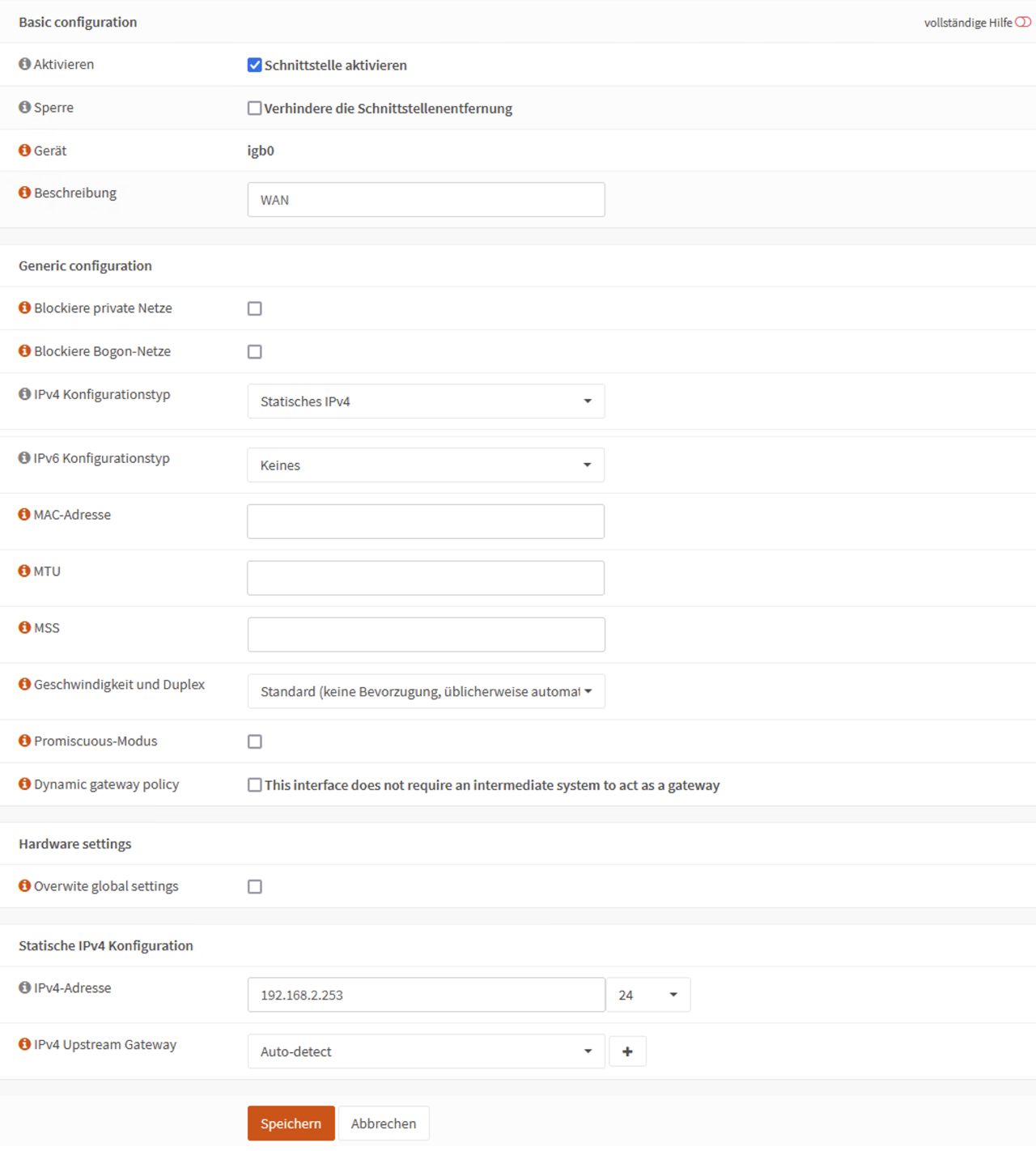

Schnittstellen -> Lan-Port 1

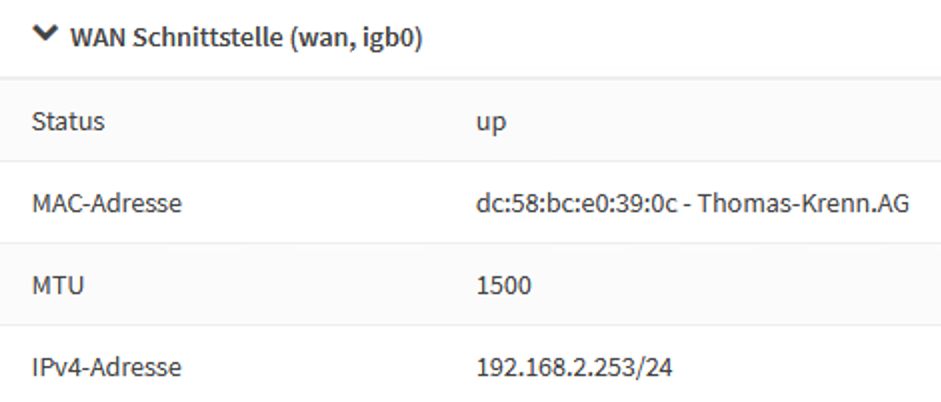

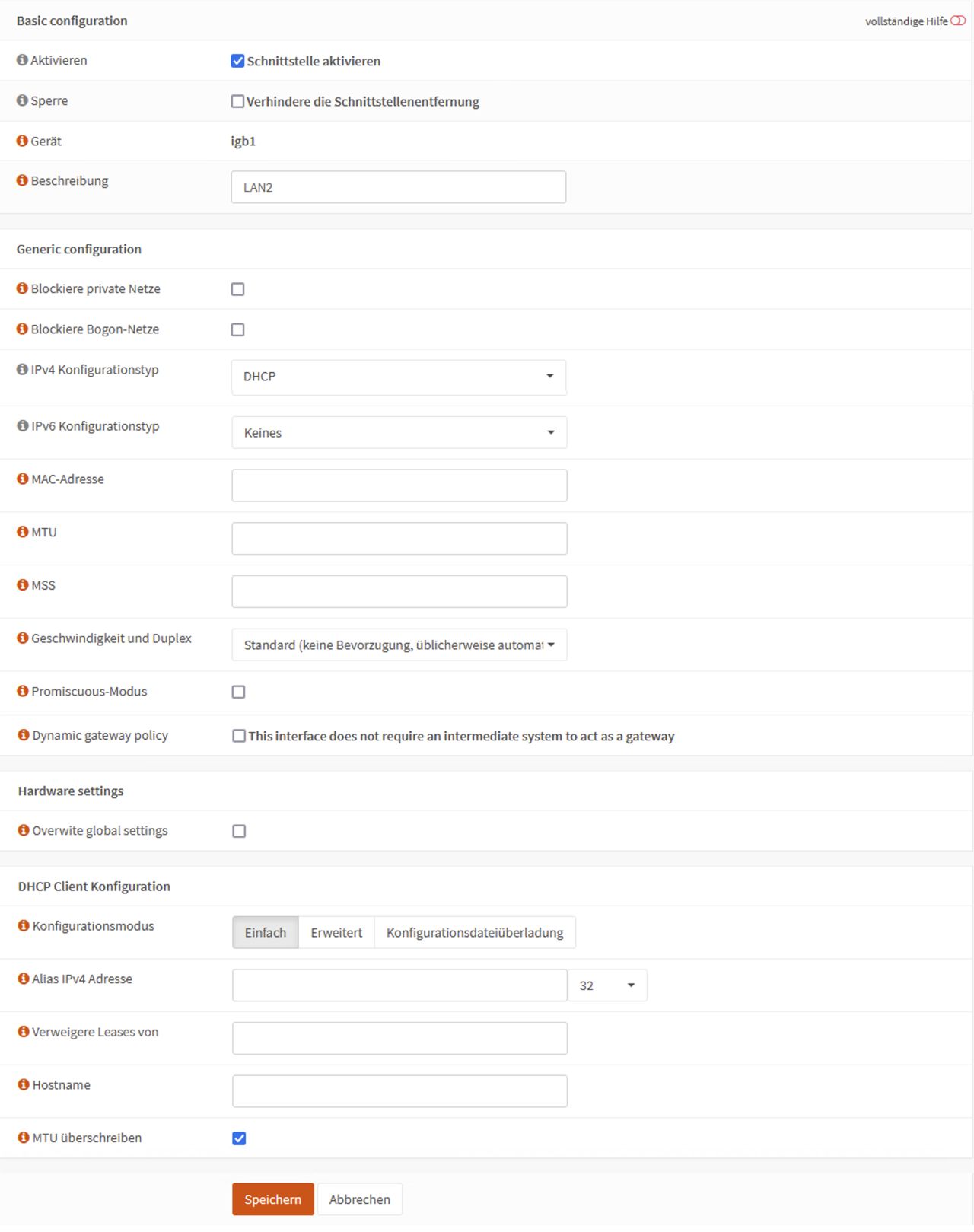

Schnittstellen -> Lan-Port 2

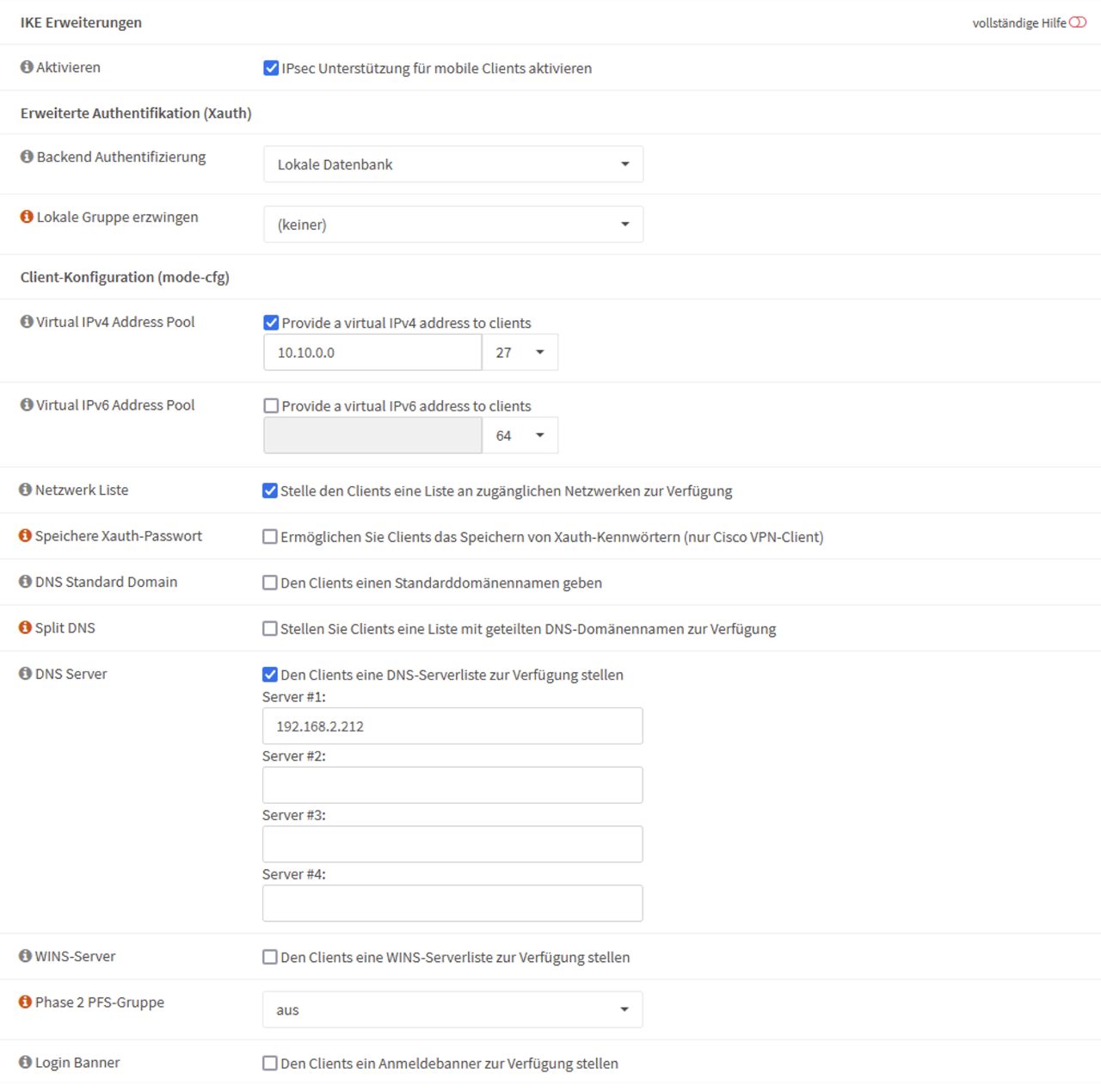

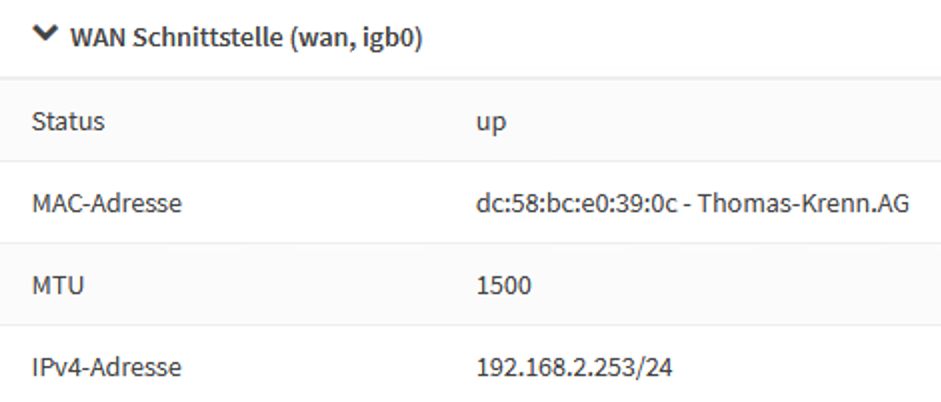

Schnittstellen -> Überblick -> Lan-Port 1

Schnittstellen -> Überblick -> Lan-Port 2

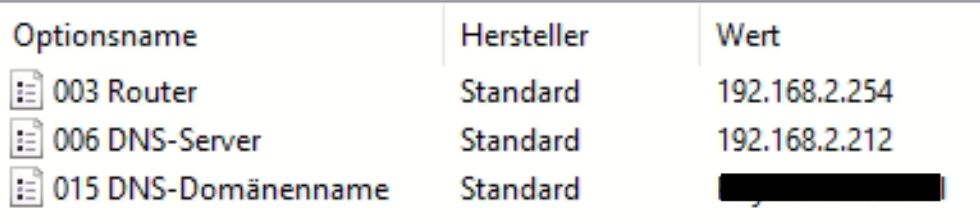

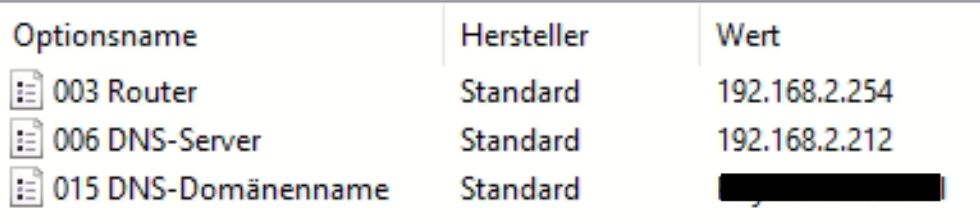

Windows-DHCP-Konfiguration

Ich habe schon diverse Dinge ausprobiert:

Mich irritiert besonders, dass ich den DNS-Server und die Firewall erreichen kann, den Rest aber nicht. Habt ihr irgendwelche Vorschläge?

ich bin Neuling hier im Forum und auch im Bereich der Netzwerktechnik, soll aber in meiner Firma jetzt die Verbindung mobiler Windows-Clients per VPN über OPNSense mit IPsec zum lokalen Firmen-Netzwerk bewerkstelligen. Dank dieser hervorragenden Anleitung bin ich auch recht weit gekommen und gefühlt kurz vor dem Ziel. Die VPN-Verbindung der mobilen Windows-Clients kann aufgebaut werden. Allerdings sind über das Test-VPN nur 2 Geräte erreichbar:

- der DNS-Server(192.168.2.212)

- die OPNsense-Firewall (192.168.2.253)

Vermutlich ist es nur eine Kleinigkeit, aber leider fehlt mir das Know-How um weiterzumachen und ich hoffe hier jemanden zu finden, der das Problem möglicherweise auf Anhieb sieht. Anbei ein paar Informationen zum Aufbau:

- FritzBox: 192.168.2.254 (DHCP deaktiviert)

- DNS, DHCP werden vom lokalen Windows-Server bereit gestellt: 192.168.2.212

- DHCP-Adressbereich: 192.168.2.50 - 100

- OPNsense: 192.168.2.253 (fest zugewiesen) auf Lan-Port 1, 192.168.2.50 (DHCP) auf Lan-Port 2

- da die OPNSense hinter der FritzBox hängt, sind Portweiterleitungen eingerichtet: UDP 500, 4500 und ESP

- entfernter Test-Client: 192.168.178.0/24 (aber das kann natürlich bei anderen Mitarbeitern anders aussehen)

- Adresspool für mobile Clients: 10.10.0.0/27

- Um die Verbindung zu Testen habe ich in der Firewall Wildcard-Regeln angelegt um erstmal alle Verbindungen zu erlauben (für IPsec, Lan-Port 1 und 2)

Anbei ein paar Screenshots von der OPNsense-Konfiguration:

VPN -> IPSec -> Mobile Clients

VPN -> IPSec -> Tunneleinstellungen -> Phase 1

VPN -> IPSec -> Tunneleinstellungen -> Phase 2

Schnittstellen -> Lan-Port 1

Schnittstellen -> Lan-Port 2

Schnittstellen -> Überblick -> Lan-Port 1

Schnittstellen -> Überblick -> Lan-Port 2

Windows-DHCP-Konfiguration

Ich habe schon diverse Dinge ausprobiert:

- DHCPv4-Relay aktiviert

- IPsec Phase 1 -> NAT Traversal aktiviert

- IPsec Phase 2 -> Lokales Netzwerk -> Lan 1 oder Lan 2 ausgewählt

- System -> Gateways -> Einzeln -> Upstream Gateway aktiviert

- Sytem -> Gateways -> Einzeln -> Ferner Gateway aktiviert

- FritzBox -> Portweiterleitungen an Lan 1 oder Lan 2

Mich irritiert besonders, dass ich den DNS-Server und die Firewall erreichen kann, den Rest aber nicht. Habt ihr irgendwelche Vorschläge?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2018650840

Url: https://administrator.de/forum/vpn-ipsec-zum-lokalen-netz-funktioniert-nur-eingeschraenkt-2018650840.html

Ausgedruckt am: 02.08.2025 um 16:08 Uhr

6 Kommentare

Neuester Kommentar

Nur kurz soviel:

DSL-Anschluß <-> Fritzbox <-> Transfernetz z.B. 172.31.254.0/30 <-> WAN - OPNsense - LAN <-> 192.68.2.0/24

Also alles im LAN ausschliesslich hinter der OPNsense mit der OPNsense als Gateway. Von der WAN-Schnittstelle zur Fritte ein Transfernetz, das nichts mit Deinem LAN zu tun hat.

Ich hoffe, Du kommst jetzt nicht damit, dass die Fritzbox noch WLAN-Accesspoint für die ganze Firma ist....

Ach ja: Und auf Windows-Servern oder -Rechner musst Du die integrierte Firewall entsprechend anpassen, damit die auf ICMP aus einem Fremdnetz (10.10.0.0/27) antworten.

Okay, noch zur Erklärung, warum das bei Dir wohl nicht geht:

Client wählt sich ein, bekommt z.B. IP-Adresse 10.10.0.3 zugewiesen, mit Gateway 10.10.0.1. Nun versucht er 192.168.2.x zu erreichen. Ist ausserhalb seines Subnetzes, Anfrage geht also an die OPNsense. Die hat ein Bein im Zielnetz und routet somit das Paket zu 192.168.2.x. Das Ziel 192.168.2.x will die Antwort zurück an 10.10.0.3 schicken. Ist ausserhalb seines Subnetzes, Anfrage geht also an sein Gateway. Und das ist.... die Fritte. Die Fritte kennt nun aber nur das Netz 192.168.2.0/24 und die Default-Route Richtung Internet. Also wird das Paket Richtung Internet geschickt und stirbt am Next-Hop. Die Antwort kommt so nie bei der OPNsense, somit nicht am Tunnel-Endpunkt und somit nicht am VPN-Client an.

Warum das beim DNS funktioniert? Hat der evtl. die OPNsense als Gateway eingetragen?

DSL-Anschluß <-> Fritzbox <-> Transfernetz z.B. 172.31.254.0/30 <-> WAN - OPNsense - LAN <-> 192.68.2.0/24

Also alles im LAN ausschliesslich hinter der OPNsense mit der OPNsense als Gateway. Von der WAN-Schnittstelle zur Fritte ein Transfernetz, das nichts mit Deinem LAN zu tun hat.

Ich hoffe, Du kommst jetzt nicht damit, dass die Fritzbox noch WLAN-Accesspoint für die ganze Firma ist....

Ach ja: Und auf Windows-Servern oder -Rechner musst Du die integrierte Firewall entsprechend anpassen, damit die auf ICMP aus einem Fremdnetz (10.10.0.0/27) antworten.

Okay, noch zur Erklärung, warum das bei Dir wohl nicht geht:

Client wählt sich ein, bekommt z.B. IP-Adresse 10.10.0.3 zugewiesen, mit Gateway 10.10.0.1. Nun versucht er 192.168.2.x zu erreichen. Ist ausserhalb seines Subnetzes, Anfrage geht also an die OPNsense. Die hat ein Bein im Zielnetz und routet somit das Paket zu 192.168.2.x. Das Ziel 192.168.2.x will die Antwort zurück an 10.10.0.3 schicken. Ist ausserhalb seines Subnetzes, Anfrage geht also an sein Gateway. Und das ist.... die Fritte. Die Fritte kennt nun aber nur das Netz 192.168.2.0/24 und die Default-Route Richtung Internet. Also wird das Paket Richtung Internet geschickt und stirbt am Next-Hop. Die Antwort kommt so nie bei der OPNsense, somit nicht am Tunnel-Endpunkt und somit nicht am VPN-Client an.

Warum das beim DNS funktioniert? Hat der evtl. die OPNsense als Gateway eingetragen?

Stutzig macht die Angabe "FritzBox" ?!

Betreibst du die Firewall in einer NAT Kaskade wie es im o.a. Tutorial beschrieben ist ??

Wenn nur teilweise Geräte erreicht werden können ist das oft eine Frage ob das Gateway stimmt oder ggf. statische Routen fehlen sofern die Firewall NICHT das zentrale Gateway für ALLE zu erreichenden Endgeräte im lokalen LAN Segment ist.

Subnetzmasken, Gateways und Routen sind, wie oben schon angesprochen, also wichtig !

Wenn ein Ping der VPN Clients auf die lokale LAN IP Adresse der OPNsense möglich ist, hast du mit dem VPN per se alles richtig gemacht, das ist dann also definitiv NICHT das Problem.

Bleibt also nur Adressierung, Gateway, Routen und lokale Firewall.

Die lokale LAN2 Schnittstelle des lokalen LAN Segments zeigt ja noch auf einen weiteren Router mit der .2.254 im 2er Netz was vermuten lässt (geraten) das die OPNsense dort nicht das einzige Gateway ist ?!!

Wenn dieser .2.254 Router aber das Default Gateway aller Endgeräte im .2.0er LAN IP Netz ist muss dieser logischerweise eine statische Route auf das 10.10.0.0 /27er VPN Netz eingetragen haben sonst können alle lokalen LAN Clients, die den .2.254er Router als Default Gateway haben, verständlicherweise das 10er VPN Netz niemals erreichen.

Eine IP Netzwerkskizze würde hier sicher allen für eine zielführende Lösung helfen ohne wild rumraten zu müssen !

Bei Windows Clients kommt als böse Falle, wie gesagt, immer noch die lokale Windows Firewall hinzu. Die blockt per Default Traffic aus fremden IP Netzen inklusive auch das ICMP Protokoll (Ping, Traceroute). Das sollte man also auch immer auf dem Radar haben und die lokale Firewall entsprechend customizen !

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Betreibst du die Firewall in einer NAT Kaskade wie es im o.a. Tutorial beschrieben ist ??

Wenn nur teilweise Geräte erreicht werden können ist das oft eine Frage ob das Gateway stimmt oder ggf. statische Routen fehlen sofern die Firewall NICHT das zentrale Gateway für ALLE zu erreichenden Endgeräte im lokalen LAN Segment ist.

Subnetzmasken, Gateways und Routen sind, wie oben schon angesprochen, also wichtig !

Wenn ein Ping der VPN Clients auf die lokale LAN IP Adresse der OPNsense möglich ist, hast du mit dem VPN per se alles richtig gemacht, das ist dann also definitiv NICHT das Problem.

Bleibt also nur Adressierung, Gateway, Routen und lokale Firewall.

Die lokale LAN2 Schnittstelle des lokalen LAN Segments zeigt ja noch auf einen weiteren Router mit der .2.254 im 2er Netz was vermuten lässt (geraten) das die OPNsense dort nicht das einzige Gateway ist ?!!

Wenn dieser .2.254 Router aber das Default Gateway aller Endgeräte im .2.0er LAN IP Netz ist muss dieser logischerweise eine statische Route auf das 10.10.0.0 /27er VPN Netz eingetragen haben sonst können alle lokalen LAN Clients, die den .2.254er Router als Default Gateway haben, verständlicherweise das 10er VPN Netz niemals erreichen.

Eine IP Netzwerkskizze würde hier sicher allen für eine zielführende Lösung helfen ohne wild rumraten zu müssen !

Bei Windows Clients kommt als böse Falle, wie gesagt, immer noch die lokale Windows Firewall hinzu. Die blockt per Default Traffic aus fremden IP Netzen inklusive auch das ICMP Protokoll (Ping, Traceroute). Das sollte man also auch immer auf dem Radar haben und die lokale Firewall entsprechend customizen !

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

trotz meines Unwissens

Vielleicht noch nebenbei einmal etwas Routing Grundlagen lesen und verstehen ! 😉Gut wen's nun klappt wie es soll.