VPN über Fritzbox und Watchguard Firebox zu Siemens S7 System

Hallo Leute,

wer kann mir hier Step by Step helfen?

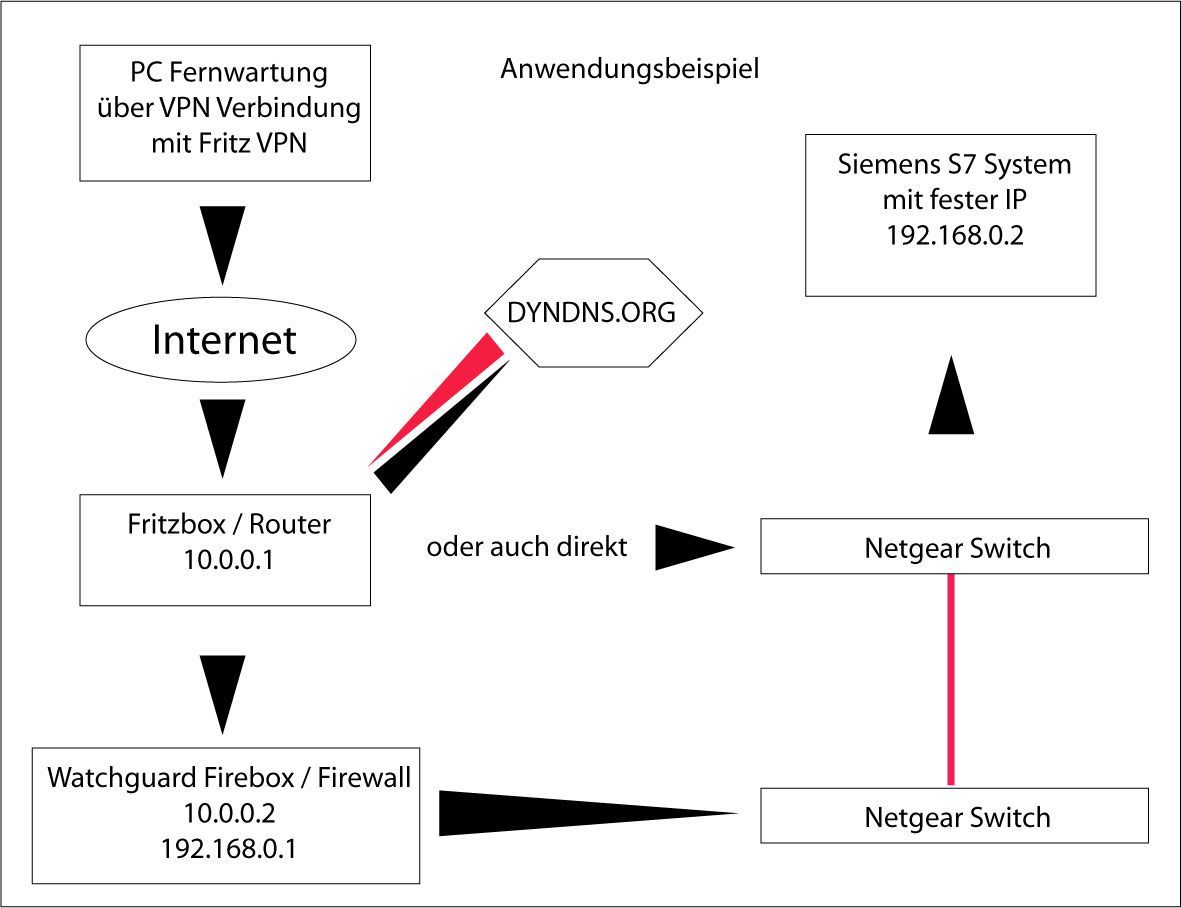

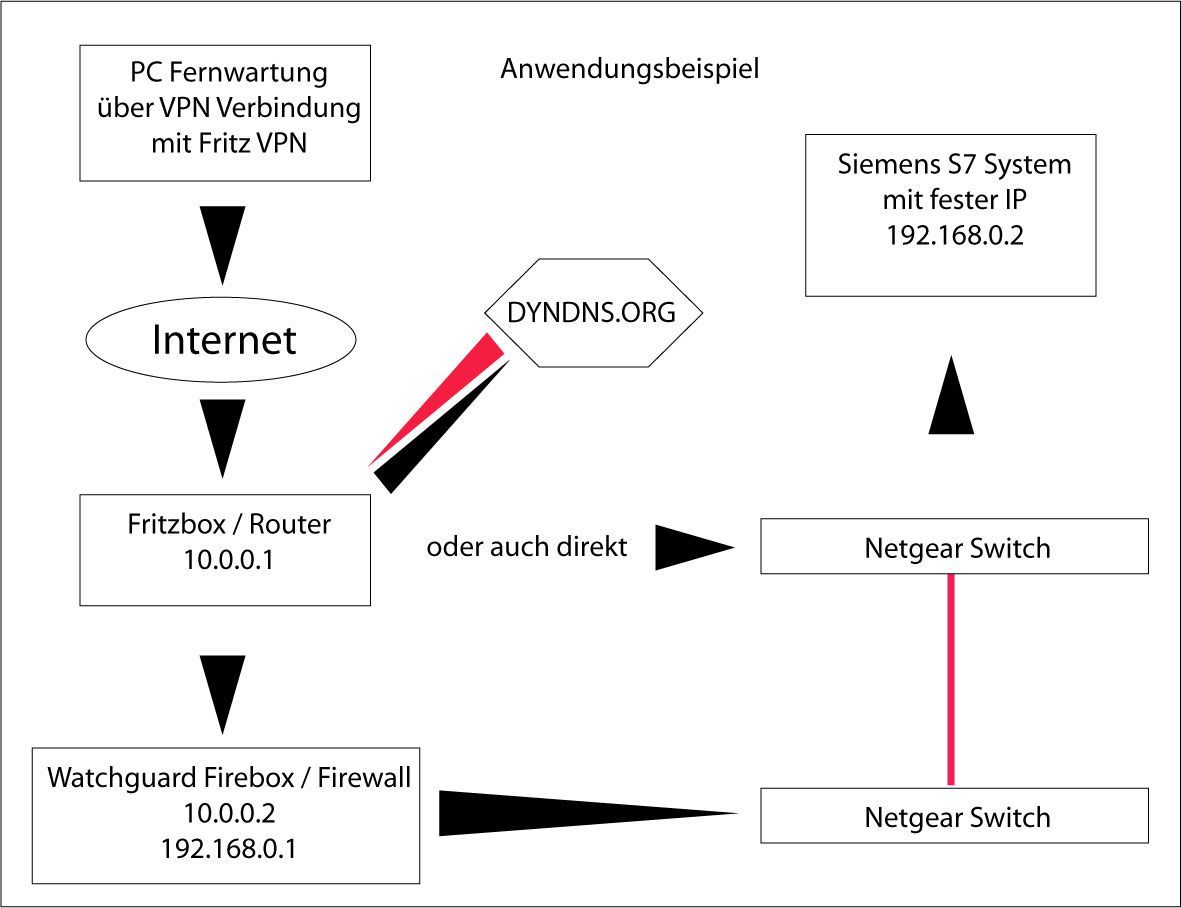

Ich möchte eine VPN zu einem Siemens S7 System mit fester IP Adressierung realisieren.

Optimal würde eine Realisierung über die WatchGuard sein (dafür ist die Firebox ja auch da).

Danke schon mal für Eure Hilfe.

wer kann mir hier Step by Step helfen?

Ich möchte eine VPN zu einem Siemens S7 System mit fester IP Adressierung realisieren.

Optimal würde eine Realisierung über die WatchGuard sein (dafür ist die Firebox ja auch da).

Danke schon mal für Eure Hilfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 169859

Url: https://administrator.de/forum/vpn-ueber-fritzbox-und-watchguard-firebox-zu-siemens-s7-system-169859.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

20 Kommentare

Neuester Kommentar

10 Sekunden bei Dr. Google....

avm.de/de/Service/Service-Portale/Service-Portal/VPN_Interoperab ...

avm.de/de/Service/Service-Portale/Service-Portal/VPN_Interoperab ...

Auch das ist kinderleicht !

Sofern du IPsec im ESP Modus verwendest als VPN Tunnelprotokoll musst du auf der Firewall lediglich die Ports:

UDP 500

UDP 4500

ESP Protokoll (IP Protokoll Nummer 50, nicht TCP/UDP 50 !)

freigeben das diese Pakete passieren können.

Fertig ist der Lack.

Braucht man auch nicht viel mehr als 10 Sekunden zu im GUI der Firewall !

Sofern du IPsec im ESP Modus verwendest als VPN Tunnelprotokoll musst du auf der Firewall lediglich die Ports:

UDP 500

UDP 4500

ESP Protokoll (IP Protokoll Nummer 50, nicht TCP/UDP 50 !)

freigeben das diese Pakete passieren können.

Fertig ist der Lack.

Braucht man auch nicht viel mehr als 10 Sekunden zu im GUI der Firewall !

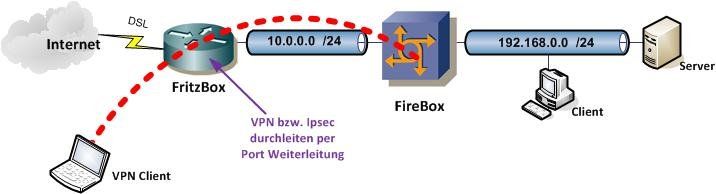

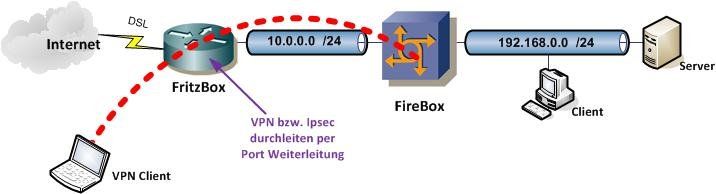

Über die Fritzbox kannst du auch nix erreichen. Die ist ja gar nicht involviert in die VPN Kommunikation, da sie den Tunnel ja nur durchleitet.

Terminiert wird das VPN ja auf der Firebox !!

Logischerweise müssen die Client default Gateways auf die lokale IP Adresse der Firebox zeigen oder sofern die auf einen anderen Router zeigen in diesem Segment muss dort eine statische Route eingetragen sein auf das VPN Netz mit der Firebox als Gateway Adresse...logisch !

Leider sagst du recht wenig zur gesamten Topologie so das du uns hier quasi zum raten zwingst

Nicht gerade hilfreich für einen sinnvolle Hilfestellung....

Terminiert wird das VPN ja auf der Firebox !!

Logischerweise müssen die Client default Gateways auf die lokale IP Adresse der Firebox zeigen oder sofern die auf einen anderen Router zeigen in diesem Segment muss dort eine statische Route eingetragen sein auf das VPN Netz mit der Firebox als Gateway Adresse...logisch !

Leider sagst du recht wenig zur gesamten Topologie so das du uns hier quasi zum raten zwingst

Nicht gerade hilfreich für einen sinnvolle Hilfestellung....

Deine Beschreibung ist keineswegs hilfreich und zielführend

Oben korrigierst du uns noch mit "...Ich möchte keinen Tunnnel nur zwischen der Fritzbox und der Firebox." also das du den VPN Traffic nur durch die FB durchleiten willst und auf der Firebox zu terminieren.

Jetzt aber wieder alles umgedreht das du auf der Fritzbox terminierst....ja was denn nun ???

In der Tat funktioniert die VPN Verbindung nur mit lokalen bzw. internen IP Adressen wie ein lokaler Client. Das ist ja genau der tiefere Sinn eines VPNs.

Es ist immer noch deine genaue Topologie unklar durch deine verwirrende Beschreibung wo nun das VPN terminiert wird. Oben ist die Zeichnung auch nicht wirklich hilfreich denn sowas wie "...oder auch direkt" von der Fritzbox auf die lokale Switch Infrastruktur ist nicht möglich !!

Damit hättest du ja eine Backdoor Bridge vom 10er netzwerk ins 192.168er netzwerk...ein absolutes No Go !

Wenn du nur das VPN auf der Firebox terminierst muss dein Netzwerk IP seitig so aussehen:

Nix mit Brücken von der FB zum 192.168er Netz usw. !

Ein identisches Szenario mit einem anderen VPN protokoll findest du hier. Es beschreibt exakt und genau dein Umfeld und die To Dos was man machen muss nur die VPN Protokollports sind anders bei dir da du IPsec verwendest statt SSL wie im beispiel. Das ist aber nur kosmetisch der Unterschied.

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Oben korrigierst du uns noch mit "...Ich möchte keinen Tunnnel nur zwischen der Fritzbox und der Firebox." also das du den VPN Traffic nur durch die FB durchleiten willst und auf der Firebox zu terminieren.

Jetzt aber wieder alles umgedreht das du auf der Fritzbox terminierst....ja was denn nun ???

In der Tat funktioniert die VPN Verbindung nur mit lokalen bzw. internen IP Adressen wie ein lokaler Client. Das ist ja genau der tiefere Sinn eines VPNs.

Es ist immer noch deine genaue Topologie unklar durch deine verwirrende Beschreibung wo nun das VPN terminiert wird. Oben ist die Zeichnung auch nicht wirklich hilfreich denn sowas wie "...oder auch direkt" von der Fritzbox auf die lokale Switch Infrastruktur ist nicht möglich !!

Damit hättest du ja eine Backdoor Bridge vom 10er netzwerk ins 192.168er netzwerk...ein absolutes No Go !

Wenn du nur das VPN auf der Firebox terminierst muss dein Netzwerk IP seitig so aussehen:

Nix mit Brücken von der FB zum 192.168er Netz usw. !

Ein identisches Szenario mit einem anderen VPN protokoll findest du hier. Es beschreibt exakt und genau dein Umfeld und die To Dos was man machen muss nur die VPN Protokollports sind anders bei dir da du IPsec verwendest statt SSL wie im beispiel. Das ist aber nur kosmetisch der Unterschied.

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

OK, dann musst du natürlich als allererstes die VPN Clients auf der Fritzbox terminieren. Wie das geht steht hier:

avm.de/de/Service/Service-Portale/Service-Portal/index.php?porta ...

Ist das passiert kommt immer dieselbe Leier, dann müssen die Test Rechner die im 10.0.0.0 /24er Netz sind als default Gateway logischerweise die IP Adresse der FB haben.

Zeitens sollten deren Firewalls angepasst werden, da du ja nun von einem Fremdnetz kommst. Normalerweise blocken die FW das dann also entsprechend anpassen.

Ist das alles geschehen, dann klappt der Zugriff problemlos. Nur mit einer FB als VPN Server ist das ja ein klasssiches Banalszenario was man in 10 Minuten zum Fliegen bekommt...

avm.de/de/Service/Service-Portale/Service-Portal/index.php?porta ...

Ist das passiert kommt immer dieselbe Leier, dann müssen die Test Rechner die im 10.0.0.0 /24er Netz sind als default Gateway logischerweise die IP Adresse der FB haben.

Zeitens sollten deren Firewalls angepasst werden, da du ja nun von einem Fremdnetz kommst. Normalerweise blocken die FW das dann also entsprechend anpassen.

Ist das alles geschehen, dann klappt der Zugriff problemlos. Nur mit einer FB als VPN Server ist das ja ein klasssiches Banalszenario was man in 10 Minuten zum Fliegen bekommt...

Das ist Unsinn ! Port Freigaben benötigst du auf der FB nicht sofern du die VPN Clients erstmal auf der FB terminierst. Diese hängt direkt am Internet und braucht so keinerlei Port Freigaben oder Weiterleitungen.

Das wird erst relevant wenn du den VPN Tunnel ((Traffic) später wie oben angekündigt über die FB weiter zur Firebox leiten willst. Erst dann muss man das machen sonst nicht !

Deine Port Zuweisungen sind ebenso unsinnig bzw. völlig verwirrend oben da du alles wahllos zusammenwürfelst ! Richtig ist:

PPTP VPN Protokoll

1723/TCP

GRE Protokoll Nummer 47 (GRE - Generic Routing Encapsulation). Protokoll 47 (GRE) ist ein eigenes IP Protokoll !

IPsec VPN Protokoll

UDP 500 (IKE)

UDP 4500 (Nat Traversal)

ESP Protokoll Nummer 50 ,ESP (Encapsulated Security Payload) ist ein eigenes IP Protokoll !

L2TPc VPN Protokoll (nutzt IPsec ESP)

UDP 500 (IKE)

TCP 1701

ESP Protokoll Nummer 50 ,ESP (Encapsulated Security Payload) ist ein eigenes IP Protokoll !

Nur diese Port Freigaben machen Sinn je nachdem WELCHES VPN Protokoll du für deinen VPN Tunnel benutzt !!

Wie bereits bemerkt: Derzeit unsinnig wenn du den VPN Tunnel auf der FB direkt terminierst zu vorab Testen !

Das wird erst relevant wenn du den VPN Tunnel ((Traffic) später wie oben angekündigt über die FB weiter zur Firebox leiten willst. Erst dann muss man das machen sonst nicht !

Deine Port Zuweisungen sind ebenso unsinnig bzw. völlig verwirrend oben da du alles wahllos zusammenwürfelst ! Richtig ist:

PPTP VPN Protokoll

1723/TCP

GRE Protokoll Nummer 47 (GRE - Generic Routing Encapsulation). Protokoll 47 (GRE) ist ein eigenes IP Protokoll !

IPsec VPN Protokoll

UDP 500 (IKE)

UDP 4500 (Nat Traversal)

ESP Protokoll Nummer 50 ,ESP (Encapsulated Security Payload) ist ein eigenes IP Protokoll !

L2TPc VPN Protokoll (nutzt IPsec ESP)

UDP 500 (IKE)

TCP 1701

ESP Protokoll Nummer 50 ,ESP (Encapsulated Security Payload) ist ein eigenes IP Protokoll !

Nur diese Port Freigaben machen Sinn je nachdem WELCHES VPN Protokoll du für deinen VPN Tunnel benutzt !!

Wie bereits bemerkt: Derzeit unsinnig wenn du den VPN Tunnel auf der FB direkt terminierst zu vorab Testen !

...try and error" ended in der IT meist fatal aber das weisst du sicher selber besser. Wiki und Dr. Google hätten dich auch auf die sichere Seite geführt statt zu raten aber nundenn. Mit dem jetzigen Werkzeugen wirst du das sicher und problemlos zum Fliegen bringen.

Wenns das denn war bitte

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Wenns das denn war bitte

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

.Wie komme ich über das Internet zur Firebox (über die Fritzbox)?

A.: Indem du dem Client eine statische Route mitgibst die ihn auch Pakete für das 192.168.10.0 /24er Netz in den Tunnel routet. Das AVM VPN Portal sagt dir wie das geht.

Wie richte ich eine funktionierende Weiterleitung auf der Fritzbox ein (falls nötig)?

A.: HowTo hat das AVM VPN Portal

Wie richte ich ohne div. Sicherheitslücken eine VPN über die Firebox ins lokale Netz ein?

A.: Diverse Beispiele findest du hier:

lobotomo.com/products/IPSecuritas/howto/WatchGuard%20Firebox%20H ...

avm.de/de/Service/Service-Portale/Service-Portal/VPN_Interoperab ...

watchguard.com/help/docs/webui/11/en-us/content/en-us/mvpn/ipsec ...

A.: Indem du dem Client eine statische Route mitgibst die ihn auch Pakete für das 192.168.10.0 /24er Netz in den Tunnel routet. Das AVM VPN Portal sagt dir wie das geht.

Wie richte ich eine funktionierende Weiterleitung auf der Fritzbox ein (falls nötig)?

A.: HowTo hat das AVM VPN Portal

Wie richte ich ohne div. Sicherheitslücken eine VPN über die Firebox ins lokale Netz ein?

A.: Diverse Beispiele findest du hier:

lobotomo.com/products/IPSecuritas/howto/WatchGuard%20Firebox%20H ...

avm.de/de/Service/Service-Portale/Service-Portal/VPN_Interoperab ...

watchguard.com/help/docs/webui/11/en-us/content/en-us/mvpn/ipsec ...

Die DynDNS Adresse bzw. der Client MUSS auf dem gerät laufen was die öffentliche IP hält. Laut deiner Zeichnung oben ist das die Fritzbox.

Deren öffentliche IP wird dann bei DynDNS zu deinem Hostnamen bekannt gemacht wie es sein soll.

Dann müssen auf der FB die relevanten VPN Ports zu deinem verwendeten VPN Protokoll auf den WAN Port bzw. IP Adresse der Firebox per Port Weiterleitung einbgerichtet sein. Da du IPsec verwendest ist das bei der Fritzbox dann:

UDP 500

UDP 4500

ESP Protokoll (IP Protokoll Nummer 50, Achtung NICHT UDP oder TCP 50 !)

Sinnvollerweise sollte die Firebox bzw. deren WAN port dann eine feste statische IP haben !

Der VPN Server ist dann auf der Firebox und terminiert die VPN Tunnel...fertig !

So würde das klappen und ist auch ein Standardszenario obwohl ein nur Modem statt eines Routers am WAN Port der Firebox erheblich sinnvoller sein würde. Die Kaskadierung eines weiteren NAT Routers vor der Firebox die selber wiederum NAT macht ist in solchen VPN Szenarien immer sehr nachteilig und kontraproduktiv, da sie so gut wie immer mit Problemen verbunden ist da man zwangsweise die NAT Firewall davor überwinden muss, was eigentlich bei Verwendung eines NUR Modems sinnvollerweise entfällt !!

Falls man die FB als Modem konfigurieren kann (PPPoE Passthrough Modus) solltest du das immer vorziehen !

Deren öffentliche IP wird dann bei DynDNS zu deinem Hostnamen bekannt gemacht wie es sein soll.

Dann müssen auf der FB die relevanten VPN Ports zu deinem verwendeten VPN Protokoll auf den WAN Port bzw. IP Adresse der Firebox per Port Weiterleitung einbgerichtet sein. Da du IPsec verwendest ist das bei der Fritzbox dann:

UDP 500

UDP 4500

ESP Protokoll (IP Protokoll Nummer 50, Achtung NICHT UDP oder TCP 50 !)

Sinnvollerweise sollte die Firebox bzw. deren WAN port dann eine feste statische IP haben !

Der VPN Server ist dann auf der Firebox und terminiert die VPN Tunnel...fertig !

So würde das klappen und ist auch ein Standardszenario obwohl ein nur Modem statt eines Routers am WAN Port der Firebox erheblich sinnvoller sein würde. Die Kaskadierung eines weiteren NAT Routers vor der Firebox die selber wiederum NAT macht ist in solchen VPN Szenarien immer sehr nachteilig und kontraproduktiv, da sie so gut wie immer mit Problemen verbunden ist da man zwangsweise die NAT Firewall davor überwinden muss, was eigentlich bei Verwendung eines NUR Modems sinnvollerweise entfällt !!

Falls man die FB als Modem konfigurieren kann (PPPoE Passthrough Modus) solltest du das immer vorziehen !