Wbadmin - Backupuserpasswort verschlüsselt übergeben?

Hallo zusammen

Ich stolperte gestern über das Tool wbadmin.exe (in diesem Forum). Da ich momentan gerade nach einem Backuptool suche, welches automatisch die Clientcomputer backupt und auf ein NAS speichert, schaute ich mir das mal näher an. Das ganze scheint wie folgt auch zu funktionieren:

wbadmin.exe ENABLE BACKUP -addtarget:\\NAS\Ordner\ -schedule:19:00 -allCritical -vssFULL -user:DOMAIN\backupuser -password:XXX

Da ich das ganze über einen Backup-User lösen will, welcher lokal einfach in der Sicherungsoperatoren-Gruppe ist, wäre ich froh wenn das Passwort jedoch verschlüsselt übergeben wird.

(Grund: Verschlüsselungsvirus --> wenigstens Backup-Images der Clients nicht betroffen)

Ist dies mit wbadmin.exe überhaupt möglich?

Allenfalls gibt es auch eine viel einfachere Lösung, bin froh um alle Erfahrungswerte!

Würde mir auch schon helfen wenn ihr einen Link kennt wo ich solche Verschlüsselungsthematiken finden kann.

Habe im Zusammenhang mit wbadmin in google leider nichts gefunden.

Danke und Gruss aus der Schweiz

KMUlife

Ich stolperte gestern über das Tool wbadmin.exe (in diesem Forum). Da ich momentan gerade nach einem Backuptool suche, welches automatisch die Clientcomputer backupt und auf ein NAS speichert, schaute ich mir das mal näher an. Das ganze scheint wie folgt auch zu funktionieren:

wbadmin.exe ENABLE BACKUP -addtarget:\\NAS\Ordner\ -schedule:19:00 -allCritical -vssFULL -user:DOMAIN\backupuser -password:XXX

- Windows 10

- Synologoy (NAS)

- Windows SBS Server 2008

Da ich das ganze über einen Backup-User lösen will, welcher lokal einfach in der Sicherungsoperatoren-Gruppe ist, wäre ich froh wenn das Passwort jedoch verschlüsselt übergeben wird.

(Grund: Verschlüsselungsvirus --> wenigstens Backup-Images der Clients nicht betroffen)

Ist dies mit wbadmin.exe überhaupt möglich?

Allenfalls gibt es auch eine viel einfachere Lösung, bin froh um alle Erfahrungswerte!

Würde mir auch schon helfen wenn ihr einen Link kennt wo ich solche Verschlüsselungsthematiken finden kann.

Habe im Zusammenhang mit wbadmin in google leider nichts gefunden.

Danke und Gruss aus der Schweiz

KMUlife

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 304338

Url: https://administrator.de/forum/wbadmin-backupuserpasswort-verschluesselt-uebergeben-304338.html

Ausgedruckt am: 04.08.2025 um 18:08 Uhr

9 Kommentare

Neuester Kommentar

Hallo,

Lege eine Task (lokal) für diesen Job an und dort dann die Credentials für deinen ausgesuchten Benutzer nutzen. Schtasks /? bspw. oder evtl. noch die PSExec von Sysinternals...

Gruß,

Peter

Lege eine Task (lokal) für diesen Job an und dort dann die Credentials für deinen ausgesuchten Benutzer nutzen. Schtasks /? bspw. oder evtl. noch die PSExec von Sysinternals...

Gruß,

Peter

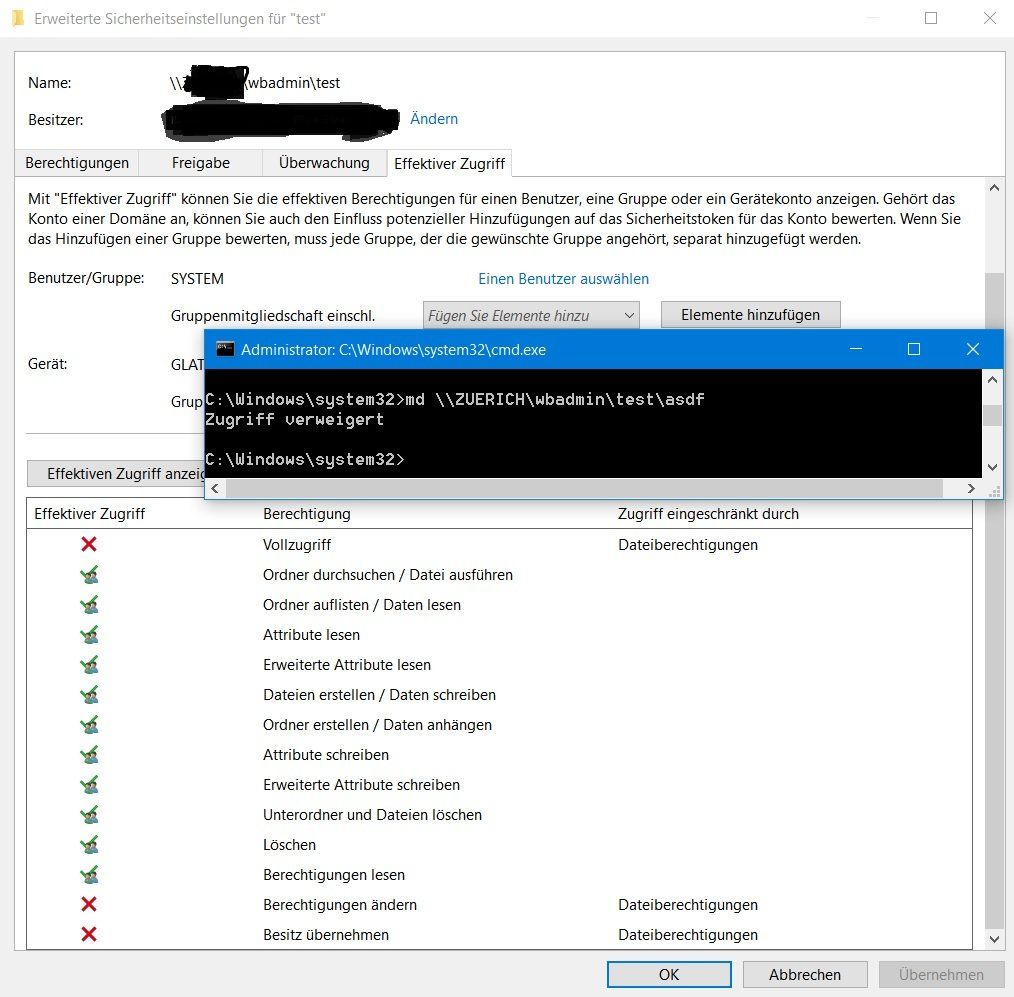

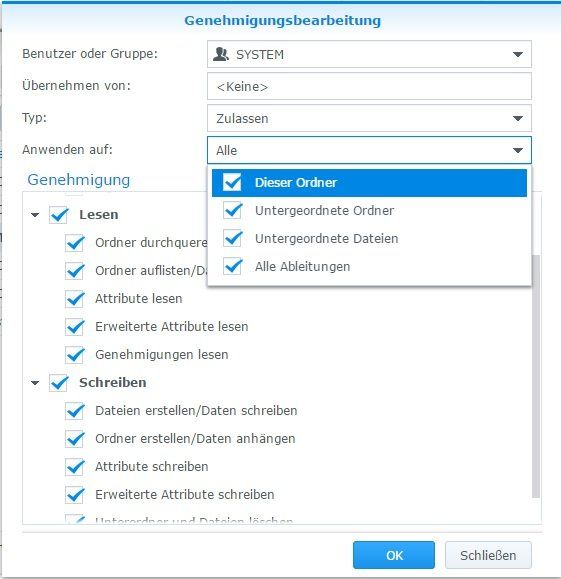

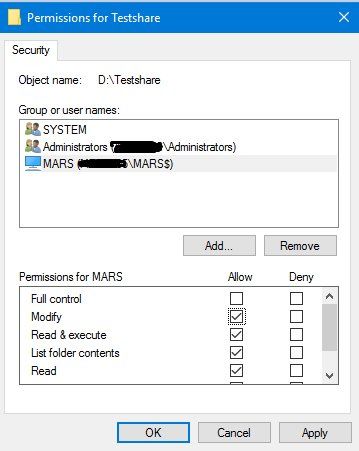

Du musst das Systemkonto des Rechners berechtigen, der wbadmin ausführt. Heißt der PC1, dannn muss pc1$ berechtigt werden.

Zum Test: auf "pc1" psexec -s -i cmd auf einer elevated shell ausführen -> es öffnet sich eine weitere Shell mit Systemrechten.

Dort dann

md \\nas\wbadmin\test\schreibtest

ausführen und schauen, ob es gelingt. Wenn nicht erfolgreich, checke auch die Freigaberechte, nicht nur die NTFS-Rechte.

Zum Test: auf "pc1" psexec -s -i cmd auf einer elevated shell ausführen -> es öffnet sich eine weitere Shell mit Systemrechten.

Dort dann

md \\nas\wbadmin\test\schreibtest

ausführen und schauen, ob es gelingt. Wenn nicht erfolgreich, checke auch die Freigaberechte, nicht nur die NTFS-Rechte.

Wenn man auf PC A (welcher Mitglied der selben Domäne ist wie ein zweiter (Ziel-)PC B) das Systemkonto nutzen will, um auf Freigaben von B zu kommen, so muss man in der ACL auf B das Konto A$ berechtigen oder die Domänengruppe "Domänen-Computer", wenn man gleich alle Rechnerkonten berechtigen will. [Das heißt übrigens keineswegs, dass nun jeder Nutzer von PC A Zugriff bekommt, nein, nur das Systemkonto].

Das Rechnerkomnto wird in erster Linie dann benutzt, wenn der Rechner startet und sich mit dem Domänencontroller "unterhält". Es greift zu auf \\DC\sysvol und \\dc\netlogon und schaut nach, ob Gruppenrichtlinien für den Rechner umgesetzt werden müssen.

Ich verwende auch sehr gerne das Systemkonto, wenn ich alle Firmenrechner "bitten will", regelmäßig etwas zu erledigen, beispielsweise ein Log zu schreiben über lokale Probleme wie Abstürze, Füllstand der Platten oder sonstwas - da verteile ich dann geplante Aufgaben per GPO, die mit dem Rechnerkonto laufen und somit alles auf dem PC machen dürfen (selbe bzw. teilweise noch höhere Rechtestufe als das lokale Adminkonto).

Wa man falsch machen kann/bedenken muss: lokale Administratoren können problemlos als Systemkonto handeln und somit muss man sich klar machen, dass alle Freigaben, die man dem Systemkonto von Rechner A bereitstellt, auch von ggf. vorhandenen lokalen Administratoren von diesem Rechner A ausgelesen werden können. Beispiel: Du willst eine Software verteilen und schreibst ein Skript, das installiert und gleich die teuer gekaufte Seriennummer mit übergibt. Der neugierige Entwickler auf PC A (er ist lokaler Administrator) hat dies mitbekommen und nimmt sich einfach psexec (wie oben schon dargestellt), öffnet eine Shell als System, und liest nun munter alle Skripte durch, die in Sysvol liegen und schreibt sich die teure Seriennummer einfach auf und verkauft sie...

Das Rechnerkomnto wird in erster Linie dann benutzt, wenn der Rechner startet und sich mit dem Domänencontroller "unterhält". Es greift zu auf \\DC\sysvol und \\dc\netlogon und schaut nach, ob Gruppenrichtlinien für den Rechner umgesetzt werden müssen.

Ich verwende auch sehr gerne das Systemkonto, wenn ich alle Firmenrechner "bitten will", regelmäßig etwas zu erledigen, beispielsweise ein Log zu schreiben über lokale Probleme wie Abstürze, Füllstand der Platten oder sonstwas - da verteile ich dann geplante Aufgaben per GPO, die mit dem Rechnerkonto laufen und somit alles auf dem PC machen dürfen (selbe bzw. teilweise noch höhere Rechtestufe als das lokale Adminkonto).

Wa man falsch machen kann/bedenken muss: lokale Administratoren können problemlos als Systemkonto handeln und somit muss man sich klar machen, dass alle Freigaben, die man dem Systemkonto von Rechner A bereitstellt, auch von ggf. vorhandenen lokalen Administratoren von diesem Rechner A ausgelesen werden können. Beispiel: Du willst eine Software verteilen und schreibst ein Skript, das installiert und gleich die teuer gekaufte Seriennummer mit übergibt. Der neugierige Entwickler auf PC A (er ist lokaler Administrator) hat dies mitbekommen und nimmt sich einfach psexec (wie oben schon dargestellt), öffnet eine Shell als System, und liest nun munter alle Skripte durch, die in Sysvol liegen und schreibt sich die teure Seriennummer einfach auf und verkauft sie...