Wie kann ich unser Netzwerk verbessern?

Hallo Leute,

als ich vor einiger Zeit mit meinem Job angefangen habe, war das Netzwerk hier eine Katastrophe. Ich habe bis heute einiges überarbeitet. Im letzten Jahr ist die Anzahl der PC's förlich explodiert und wir sind auch noch auf IP Telefonie umgestiegen. Ich habe nun das Gefühl dass unser Netzwerk nicht mehr so performat ist wie es sein sollte und ich schätze das mein Grundwissen nicht mehr ausreicht um Verbesserungen herbeizuführen. Eigentlich müsste hier eine Firma für Netzwerktechnik ran, aber das ist momentan nicht möglich, also muss ich alleine ran.

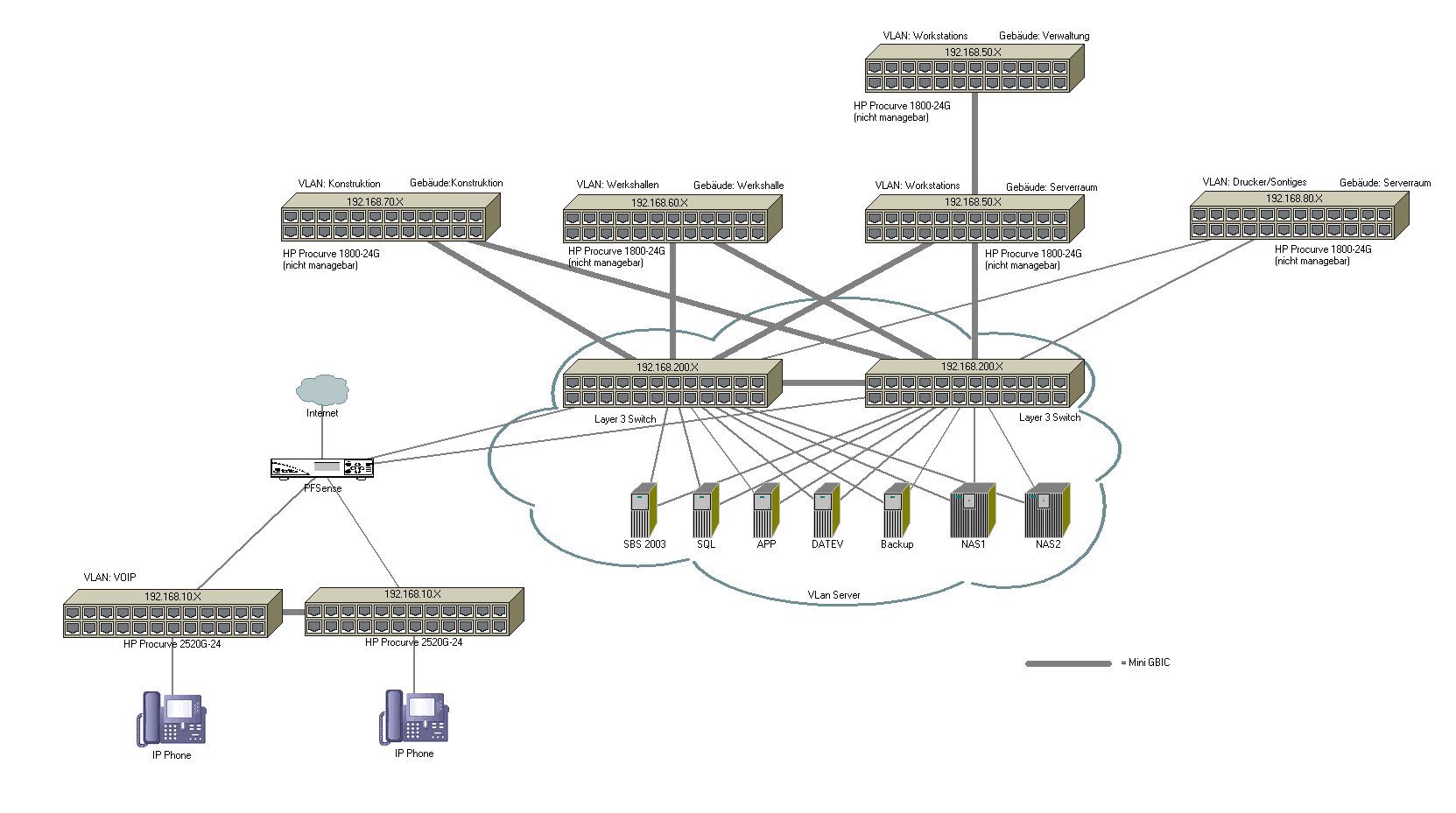

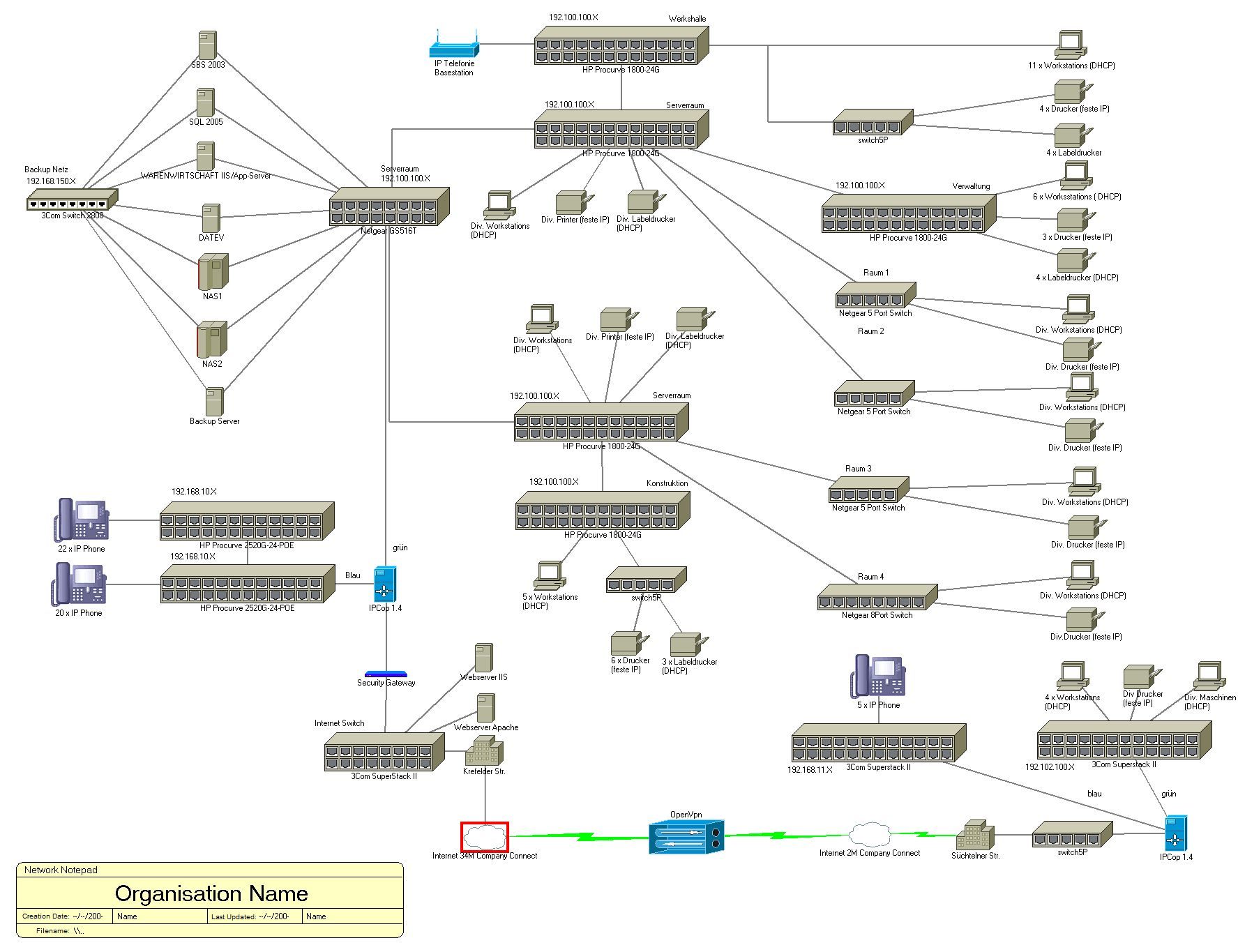

Ich habe mal einen Netzwerkplan unserer Netzwerkstruktur erstellt und hoffe nun das vielleicht einer von Euch mal einen Blick drauf werfen kann um mir ein paar Verbesserungsvorschläge zu geben.

Hier ein paar Infos und Fragen:

1) Da nicht genügend Netzwerkdosen vorhanden sind muss ich in einigen Räumen weiter unterverteilen. Leider ist es nicht mehr (so einfach) möglich neue Netzwerkkabel zu legen.

2) Der IP Bereich 192.100.100.X ist schrott. Ich will das schon länger ändern, hab mich aber wegen DNS, Terminals & Co noch nicht getraut ^^

3) Wir verwenden kein VLan (sollten wir?), hab noch keine Erfahrungen damit.

4) Hab gelesen das Netgear nicht so dolle ist, stimmt das? Unsere server sind alle mit einem Netgear verbunden.

5) Alle User greifen auf den IIS/Appserver zu (Warenwirtschaft), dieser Kommuniziert meistens mit dem SQl Server.

6) Drucker und Laberldrucker werden von den Workstations direkt, aber auch über einen Printserver des Warenwirtschaftssystems angesprochen.

7) Die webserver sollten in die DMZ

Hier der Netzwerkplan:

Viieeeeeelen Dank!

als ich vor einiger Zeit mit meinem Job angefangen habe, war das Netzwerk hier eine Katastrophe. Ich habe bis heute einiges überarbeitet. Im letzten Jahr ist die Anzahl der PC's förlich explodiert und wir sind auch noch auf IP Telefonie umgestiegen. Ich habe nun das Gefühl dass unser Netzwerk nicht mehr so performat ist wie es sein sollte und ich schätze das mein Grundwissen nicht mehr ausreicht um Verbesserungen herbeizuführen. Eigentlich müsste hier eine Firma für Netzwerktechnik ran, aber das ist momentan nicht möglich, also muss ich alleine ran.

Ich habe mal einen Netzwerkplan unserer Netzwerkstruktur erstellt und hoffe nun das vielleicht einer von Euch mal einen Blick drauf werfen kann um mir ein paar Verbesserungsvorschläge zu geben.

Hier ein paar Infos und Fragen:

1) Da nicht genügend Netzwerkdosen vorhanden sind muss ich in einigen Räumen weiter unterverteilen. Leider ist es nicht mehr (so einfach) möglich neue Netzwerkkabel zu legen.

2) Der IP Bereich 192.100.100.X ist schrott. Ich will das schon länger ändern, hab mich aber wegen DNS, Terminals & Co noch nicht getraut ^^

3) Wir verwenden kein VLan (sollten wir?), hab noch keine Erfahrungen damit.

4) Hab gelesen das Netgear nicht so dolle ist, stimmt das? Unsere server sind alle mit einem Netgear verbunden.

5) Alle User greifen auf den IIS/Appserver zu (Warenwirtschaft), dieser Kommuniziert meistens mit dem SQl Server.

6) Drucker und Laberldrucker werden von den Workstations direkt, aber auch über einen Printserver des Warenwirtschaftssystems angesprochen.

7) Die webserver sollten in die DMZ

Hier der Netzwerkplan:

Viieeeeeelen Dank!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 165164

Url: https://administrator.de/forum/wie-kann-ich-unser-netzwerk-verbessern-165164.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

22 Kommentare

Neuester Kommentar

Hi,

so als erste Anregung: Versuche es mal mit einer vernüftigen Themenüberschrift.

Gruß

Ein paar Tipps wären nett.

so als erste Anregung: Versuche es mal mit einer vernüftigen Themenüberschrift.

Regel Nr. 2: Beiträge und Kommentare

[..]

Wählen Sie aussagekräftige und themenbezogene Überschriften für Ihre Beiträge.

[..]

Wählen Sie aussagekräftige und themenbezogene Überschriften für Ihre Beiträge.

Gruß

Hallo,

wenn du das Netzwerk wirklich in Griff bekommen willst, wirst du um die Investition von Zeit unf Geld nicht herumkommen.

Die Unterverteilung mit unmanaged Switche ist zwar funktional aber Sicherheitsseitig fahrlässig, dort kann jeder ein Gerät anstecken ohne das du das mitbekommst.

Die Verwendung von öffentlichen IP Adressen in provaten Netzen kann ich nach wie vor nicht nachvollziehen, es gibt genug private IP Adressen die man verwenden kann.

Ich gehe mal davon aus das weder das NAVAL Ocean Systems Center NAVAL noch Silicon Graphics besonders begeistert sein dürften wenn dein Router oder dein Provider propagiert das er die beste Route zu diesem Netzen hat.

Außerdem solltest du zusehen das du, um das Netz einfacher zu managen dich auf einen oder max. 2 Switch Hersteller beschränkst.

Da du eh hauptsächlich HP Provurve einsetzt solltest du dabei bleiben....

Mit der Trennung in VLAN solltest du dich auf jeden Fall beschäftigen.

Das macht gerade bei dem Aufbau Sinn.

Ich würde alle Drucker in ein VLAN verbannen.

Die meisten VOIP Telefone haben 2 Netzwerkanschlüsse, so das man am Arbeitsplatz nicht gleich 2 Dosen benötigst.

Mit den meisten Procurve solte QoS möglich sein, so das VOIP Traffic eine bessere Priorität bekommt. Außerdem kommen die VOIP Telefone und die Arbeitsplatzrechner in jeweils ein separates VLAN.

Da steckt noch jede Menge Verbesserungspotential drin.

brammer

wenn du das Netzwerk wirklich in Griff bekommen willst, wirst du um die Investition von Zeit unf Geld nicht herumkommen.

Die Unterverteilung mit unmanaged Switche ist zwar funktional aber Sicherheitsseitig fahrlässig, dort kann jeder ein Gerät anstecken ohne das du das mitbekommst.

Die Verwendung von öffentlichen IP Adressen in provaten Netzen kann ich nach wie vor nicht nachvollziehen, es gibt genug private IP Adressen die man verwenden kann.

Ich gehe mal davon aus das weder das NAVAL Ocean Systems Center NAVAL noch Silicon Graphics besonders begeistert sein dürften wenn dein Router oder dein Provider propagiert das er die beste Route zu diesem Netzen hat.

Außerdem solltest du zusehen das du, um das Netz einfacher zu managen dich auf einen oder max. 2 Switch Hersteller beschränkst.

Da du eh hauptsächlich HP Provurve einsetzt solltest du dabei bleiben....

Mit der Trennung in VLAN solltest du dich auf jeden Fall beschäftigen.

Das macht gerade bei dem Aufbau Sinn.

Ich würde alle Drucker in ein VLAN verbannen.

Die meisten VOIP Telefone haben 2 Netzwerkanschlüsse, so das man am Arbeitsplatz nicht gleich 2 Dosen benötigst.

Mit den meisten Procurve solte QoS möglich sein, so das VOIP Traffic eine bessere Priorität bekommt. Außerdem kommen die VOIP Telefone und die Arbeitsplatzrechner in jeweils ein separates VLAN.

Da steckt noch jede Menge Verbesserungspotential drin.

brammer

Vielleicht solltest du bevor du hier weiter im freien Fall über FC weiterschwadronierst dich erstmal kundig machen was und wofür diese Technik verwendet wird !? Und...vor allen Dingen wo deren Unterschiede zu Ethernet liegen...

Scheinbar ist dir das mit deinen rudimentären Vorkenntnissen nicht wirklich bekannt...

de.wikipedia.org/wiki/Fibre_Channel

Scheinbar ist dir das mit deinen rudimentären Vorkenntnissen nicht wirklich bekannt...

de.wikipedia.org/wiki/Fibre_Channel

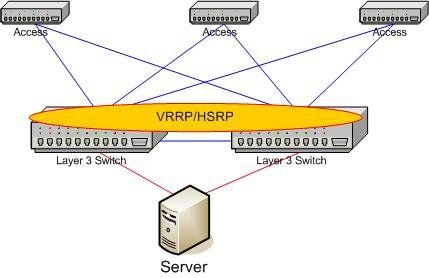

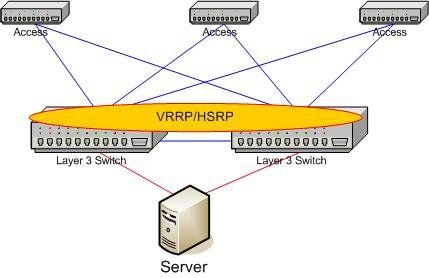

Dein Weg im Ethernet Netzwerk zur Restrukturierung heisst Segmentierung per VLANs wie es oben schon steht.. Ebenso das Netzwerk redundant und damit zuverlässiger zu machen mit einem doppelten Core und VRRP.

Wenn du deinen Wildwuchs im Access mit dem Billigswitches noch in den Griff bekommst (.1x Port security) dann hast du schon sehr viel gewonnen.

Natürlich kann man den Storage Traffic auch auf Fiberchannel migrieren...das ist aber ein komolett andere Baustelle und hat mit dem Ethernet Netzwerk rein gar nix zu tun...

Ein redundantes Standarddesign zur Orientierung für dich sieht so aus:

Wenns das denn war

Wie kann ich einen Beitrag als gelöst markieren?

Nicht vergessen...

Wenn du deinen Wildwuchs im Access mit dem Billigswitches noch in den Griff bekommst (.1x Port security) dann hast du schon sehr viel gewonnen.

Natürlich kann man den Storage Traffic auch auf Fiberchannel migrieren...das ist aber ein komolett andere Baustelle und hat mit dem Ethernet Netzwerk rein gar nix zu tun...

Ein redundantes Standarddesign zur Orientierung für dich sieht so aus:

Wenns das denn war

Wie kann ich einen Beitrag als gelöst markieren?

Nicht vergessen...

Beide Layer 3 Switches bekommen mit den anderen VLANs auch das separate Server VLAN konfiguriert in dem alle Server liegen. Dann werden beide L3 Switches mit einem Trunk (aggregierte Leitung) miteinander verbunden.

Das Server Netz (VLAN) sollte logischerweise auch vom reinen Client Netz getrennt sein wie Drucker, WLAN und ggf. ein Gästenetz oder #comment-toc7 Gäste-WLAN.

Beide L3 Switches bekommen eine IP Adresse auf dem L3 Interface konfiguriert in diesem Netz.

Dann aktiviert man VRRP zwischen diesen beiden Switches bzw. Diesen Interfaces. Das gilt übrigens für alle VLANs.

VRRP löst dir dein default Gateway Problem was du ja normalerweise mit 2 parallelen Routern hättest und schafft gleichzeitig eine Redundanz.

de.wikipedia.org/wiki/Virtual_Router_Redundancy_Protocol

Die server sind dann Dual Homed an diese beiden L3 Switches im gemeinsamen Server VLAN angeschlossen. Ein Link ist dabei im standby Modus (sonst hättest du ja einen Loop). Fällt der Primärlink aus oder der gesamte Switch rennt alles über den 2ten L3 Switch.

Da du diesen Mechanismus auch in allen anderen VLANs hast hast du mit doppelten Uplinks immer eine Vollredundanz und ein hoch verfügbares Netzwerk. Ein simpkes Standardszenario was millionenfach so im Einsatz ist...

Das Server Netz (VLAN) sollte logischerweise auch vom reinen Client Netz getrennt sein wie Drucker, WLAN und ggf. ein Gästenetz oder #comment-toc7 Gäste-WLAN.

Beide L3 Switches bekommen eine IP Adresse auf dem L3 Interface konfiguriert in diesem Netz.

Dann aktiviert man VRRP zwischen diesen beiden Switches bzw. Diesen Interfaces. Das gilt übrigens für alle VLANs.

VRRP löst dir dein default Gateway Problem was du ja normalerweise mit 2 parallelen Routern hättest und schafft gleichzeitig eine Redundanz.

de.wikipedia.org/wiki/Virtual_Router_Redundancy_Protocol

Die server sind dann Dual Homed an diese beiden L3 Switches im gemeinsamen Server VLAN angeschlossen. Ein Link ist dabei im standby Modus (sonst hättest du ja einen Loop). Fällt der Primärlink aus oder der gesamte Switch rennt alles über den 2ten L3 Switch.

Da du diesen Mechanismus auch in allen anderen VLANs hast hast du mit doppelten Uplinks immer eine Vollredundanz und ein hoch verfügbares Netzwerk. Ein simpkes Standardszenario was millionenfach so im Einsatz ist...

kann man die beiden Layer 3 Switche nicht auch via Stacking betreiben? Dann könnte man die Serveranschlüsse bündeln/teamen so das die angeschlossene Bandbreit höher wird. Die Ausfallsicherheit wäre die gleiche nur hätte man mehr Preformance auf LAN Seite - das "Team" des Serveranschlusses läuft auch bei der hälfte der bestehenden Leitung weiter - nur halt mit reduzierter Leistung - oder spricht da was gegen? Vor allem wäre auch die Verbindung der beiden "Core" Switche untereinander weitaus schneller.

Und da du ja auch noch ein SAN für eine VM haben möchtest, würde ich einen Hersteller wählen der sich auch dort auskennt und direkt auf iSCSI und nicht auf FibreChannel gehen (die passive Infrastruktur im iSCSI Bereich ist günstiger wie die von FibreChannel) - Hersteller (ja aqui ich habe sicherlich einen vergessen währen Brocade (Foundry), Extrem, Cisco, Utopia usw. - die sind zwar nicht günstig - wenn du aber später mal auf 10Gbit hochrüsten willst sind von denen die Module dafür komischerweise günstiger wie z.B. bei HP - auch wenn die Geräte von o.g. Herstellern es können - iSCSI und reguläres LAN auf einer Kiste zu betreiben, trennen beide Netze auf jeden Fall (auch physikalisch) - so das du für beide Netze eigene Switche hast.

währen Brocade (Foundry), Extrem, Cisco, Utopia usw. - die sind zwar nicht günstig - wenn du aber später mal auf 10Gbit hochrüsten willst sind von denen die Module dafür komischerweise günstiger wie z.B. bei HP - auch wenn die Geräte von o.g. Herstellern es können - iSCSI und reguläres LAN auf einer Kiste zu betreiben, trennen beide Netze auf jeden Fall (auch physikalisch) - so das du für beide Netze eigene Switche hast.

Und da du ja auch noch ein SAN für eine VM haben möchtest, würde ich einen Hersteller wählen der sich auch dort auskennt und direkt auf iSCSI und nicht auf FibreChannel gehen (die passive Infrastruktur im iSCSI Bereich ist günstiger wie die von FibreChannel) - Hersteller (ja aqui ich habe sicherlich einen vergessen

@clSchak

Nach Cisco Rechnung sind das dann ja sogar 60 GiG (Fulldup)

Du hast aber Recht da trennt sich halt die Spreu vom Weizen, sprich Billigteile zu etwas Anständigem !

Nach Cisco Rechnung sind das dann ja sogar 60 GiG (Fulldup)

Du hast aber Recht da trennt sich halt die Spreu vom Weizen, sprich Billigteile zu etwas Anständigem !

hallo erstmal

und Wow,

also wie ich sehe hast du hier echt schon viele tolle Bemerkungen und anregungen bekommen. Nicht schlecht.

ich wollte noch deine Frage aufgreifen zwecks der VLAN Technik portbasiert, tagged, statisch oder dynamisch wei meinst du das genau?

ich meine normalerweiße kann man VLANs auf dem switch statisch und portbasiert machen aber man kann es nicht dynamisch und portbasiert machen. außer ich habe jetzt irgendwas übersehen. dann bitte ich hier alle mich zu korrigieren.

des weiteren verstehe ich nicht wieso du die VOIP Telefone wieder auf eigene Switche legst?

haben eurer VOIP Telefone keine zwei Anschluss dosen? ich meine dir gehen ja die dosen aus und du hast in deinem ersten Plan geschrieben das du in den Büros jeweils einen kleinen 4-port switch hast.

wie kannst du dann ein VOIP Telefon an einen anderen Switch anschließen als den PC wenn beide den gleichen Uplink haben?

lg

und Wow,

also wie ich sehe hast du hier echt schon viele tolle Bemerkungen und anregungen bekommen. Nicht schlecht.

ich wollte noch deine Frage aufgreifen zwecks der VLAN Technik portbasiert, tagged, statisch oder dynamisch wei meinst du das genau?

ich meine normalerweiße kann man VLANs auf dem switch statisch und portbasiert machen aber man kann es nicht dynamisch und portbasiert machen. außer ich habe jetzt irgendwas übersehen. dann bitte ich hier alle mich zu korrigieren.

des weiteren verstehe ich nicht wieso du die VOIP Telefone wieder auf eigene Switche legst?

haben eurer VOIP Telefone keine zwei Anschluss dosen? ich meine dir gehen ja die dosen aus und du hast in deinem ersten Plan geschrieben das du in den Büros jeweils einen kleinen 4-port switch hast.

wie kannst du dann ein VOIP Telefon an einen anderen Switch anschließen als den PC wenn beide den gleichen Uplink haben?

lg

Doch, natürlich man kann auch Ports in VLANs dynamisch zuweisen. Ein wichtiges Feature zur Absicherung von Netzwerken. Hier irrst du also gewaltig !

Das klappt entweder auf Mac Adressbasis der Clients oder mit User/Pass oder Zertifikaten mit 802.1x.

Hier steht genau wie man sowas macht:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Das klappt entweder auf Mac Adressbasis der Clients oder mit User/Pass oder Zertifikaten mit 802.1x.

Hier steht genau wie man sowas macht:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch