Wie mein Heimnetzwerk besser absichern?

Hallo Forum,

ich kenne mich mit Netzwerken rudimentär aus. in einer Skala von 1-10 (10 = Experte) würde ich meinen Skill auf eine 3 setzen.

Deshalb poste ich auch hier, damit ich Input von erfahreneren Experten in dem Gebiet bekomme.

Zur Sache:

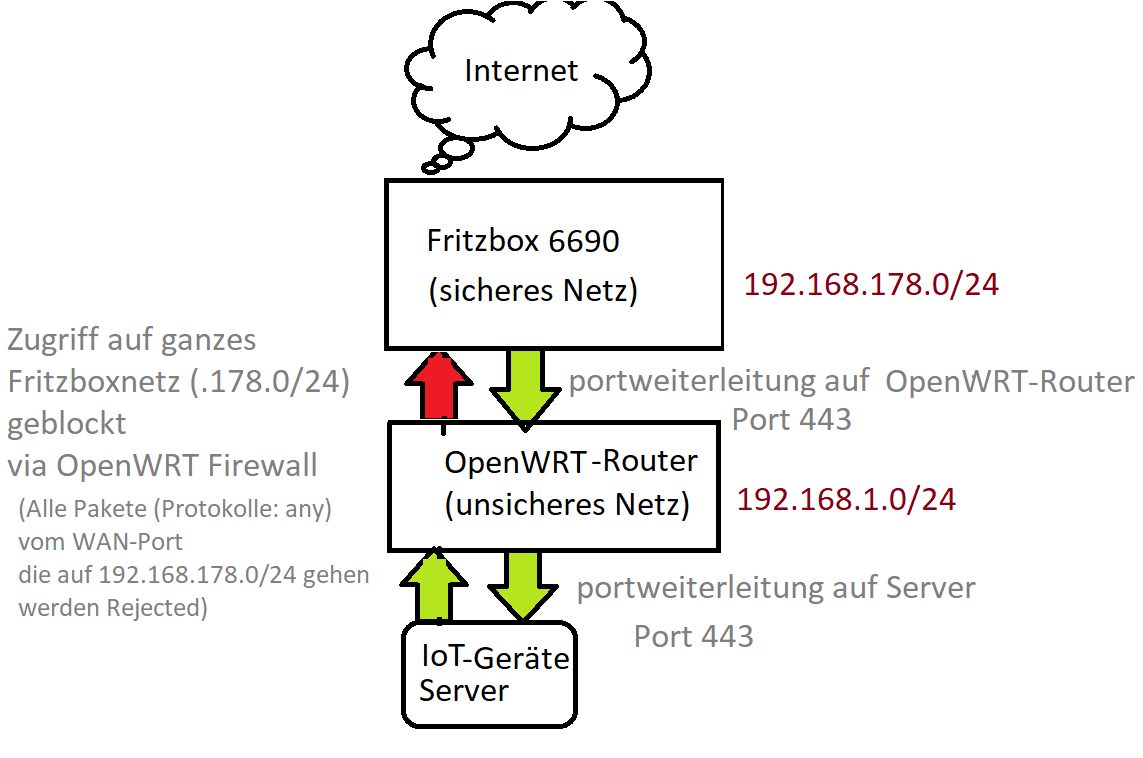

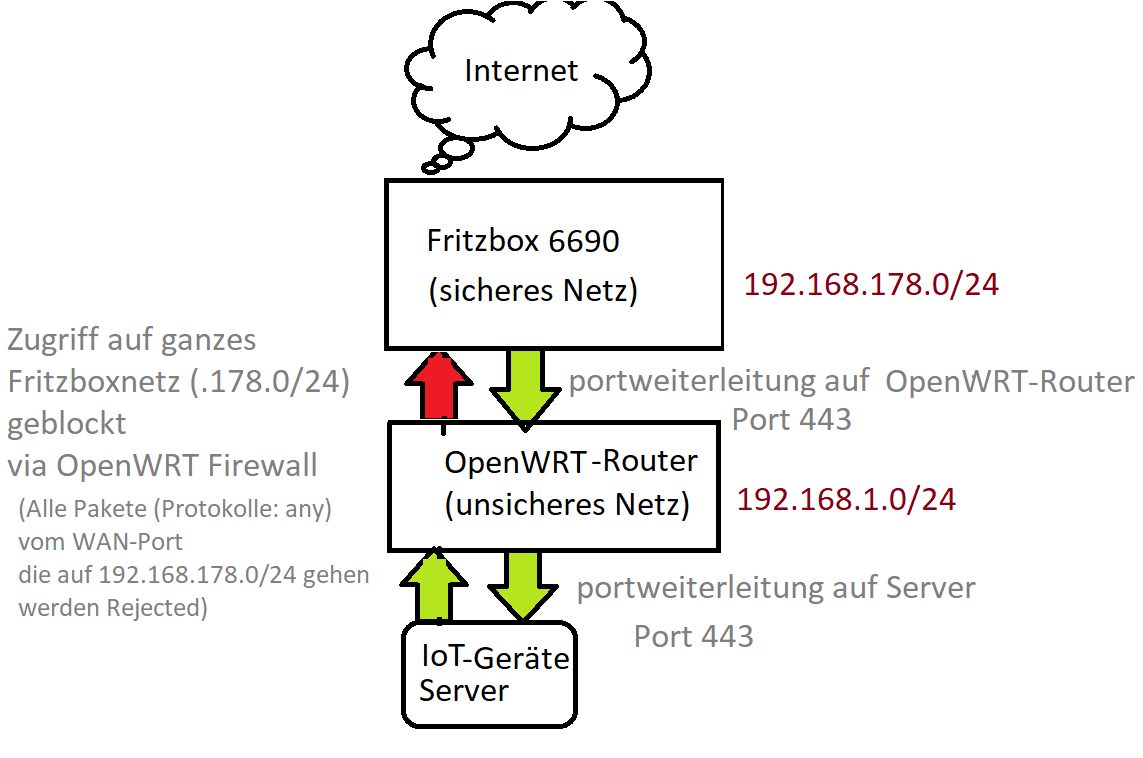

Ich habe ein Heimnetzwerk indem zwei Raspbian-Server (1x Nextcloud & 1x Wordpress) hängen. Diese sind via Portfreigabe über eine DynDNS-Adresse (habe auch eine "echte" öffentliche IPv4 Adresse) erreichbar.

Um diese beiden Server abzugrenzen, habe ich diese an einen OpenWRT-Router gehängt. Dieser Router hängt an der Fritzbox (die als Modem für das Kabelinternet dient)

Habe meine Paint-Skills (die ungefähr auf dem Level meiner Netzwerkskill sind ;)) ausgepackt und das folgende Schaubild erstellt, damit es klarer wird wie es momentan aussieht:

Damit kann ich mit am OpenWRT-Router angeschlossenen Geräten nichts im Fritzbox-Netz scannen. Auch Portscans mit Nmap wurden geblockt.

Wie bewertet ihr die Sicherheitsarchitektur? Habe ich einen Fehler/Denkfehler?

Wären noch andere Maßnahmen sinnvoll oder vielleicht sogar sinnvoller?

ich kenne mich mit Netzwerken rudimentär aus. in einer Skala von 1-10 (10 = Experte) würde ich meinen Skill auf eine 3 setzen.

Deshalb poste ich auch hier, damit ich Input von erfahreneren Experten in dem Gebiet bekomme.

Zur Sache:

Ich habe ein Heimnetzwerk indem zwei Raspbian-Server (1x Nextcloud & 1x Wordpress) hängen. Diese sind via Portfreigabe über eine DynDNS-Adresse (habe auch eine "echte" öffentliche IPv4 Adresse) erreichbar.

Um diese beiden Server abzugrenzen, habe ich diese an einen OpenWRT-Router gehängt. Dieser Router hängt an der Fritzbox (die als Modem für das Kabelinternet dient)

Habe meine Paint-Skills (die ungefähr auf dem Level meiner Netzwerkskill sind ;)) ausgepackt und das folgende Schaubild erstellt, damit es klarer wird wie es momentan aussieht:

Damit kann ich mit am OpenWRT-Router angeschlossenen Geräten nichts im Fritzbox-Netz scannen. Auch Portscans mit Nmap wurden geblockt.

Wie bewertet ihr die Sicherheitsarchitektur? Habe ich einen Fehler/Denkfehler?

Wären noch andere Maßnahmen sinnvoll oder vielleicht sogar sinnvoller?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6811048225

Url: https://administrator.de/forum/wie-mein-heimnetzwerk-besser-absichern-6811048225.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

19 Kommentare

Neuester Kommentar

Ist gar nicht so doof, denn das o.a. Design ist eigentlich unsinnig. Gut gedacht aber völlig falsch umgesetzt.

Es ist ja nicht anderes als eine DMZ des kleinen Mannes.

Nur das hier der Fauxpas begangen wurde ungeschützen Internet Traffic nicht nur in die DMZ zu senden sondern sie auch noch gleich weiter ins private Netz. Damit führt man so ein Konzept natürlich völlig ad absurdum.

Die im Internet freigegebenen Rechner gehören in logischerweise die DMZ (Koppelnetz zw. FB und OpenWRT) damit das private Netz.

So wie oben ist der kaskadierte Router nur ein unnützer Durchlauferhitzer der Strom frisst.

Es ist ja nicht anderes als eine DMZ des kleinen Mannes.

Nur das hier der Fauxpas begangen wurde ungeschützen Internet Traffic nicht nur in die DMZ zu senden sondern sie auch noch gleich weiter ins private Netz. Damit führt man so ein Konzept natürlich völlig ad absurdum.

Die im Internet freigegebenen Rechner gehören in logischerweise die DMZ (Koppelnetz zw. FB und OpenWRT) damit das private Netz.

So wie oben ist der kaskadierte Router nur ein unnützer Durchlauferhitzer der Strom frisst.

Fritzbox (die als Modem für das Kabelinternet dient)

Die FritzBox ist kein Modem sondern ein Router! Kleiner aber feiner Unterschied!

Nun, was spricht dagegen alles auf dem Raspi auszuführen? Backup natürlich vorausgesetzt

DHCP der FRITZ!Box aus und das auf den Raspi verlagern, inkl. der erforderlichen Portfreigaben. Mit diesem lässt sich so einiges realisieren, was den OpenWRT Router eigentlich überflüssig macht und du durch den nicht verbrauchten Strom auch nochmal ein paar Euronen sparen kannst.

Beschäftige dich mit folgenden Themen:

UFW

Reverseproxy (um beide Dienste auf einem Raspi laufen zu lassen)

NAT

Edit: Ich habe einen Denkfehler - was spricht dagegen Raspi und FRITZ!Box im gleichen Netz laufen zu lassen? Gateway ist dann aber der Raspi der alles weiterleitet und über die FW nochmal absichert?

Doppel-NAT macht für die Sicherheit irgendwie keinen Sinn für mich.

Gruß

DHCP der FRITZ!Box aus und das auf den Raspi verlagern, inkl. der erforderlichen Portfreigaben. Mit diesem lässt sich so einiges realisieren, was den OpenWRT Router eigentlich überflüssig macht und du durch den nicht verbrauchten Strom auch nochmal ein paar Euronen sparen kannst.

Beschäftige dich mit folgenden Themen:

UFW

Reverseproxy (um beide Dienste auf einem Raspi laufen zu lassen)

NAT

Edit: Ich habe einen Denkfehler - was spricht dagegen Raspi und FRITZ!Box im gleichen Netz laufen zu lassen? Gateway ist dann aber der Raspi der alles weiterleitet und über die FW nochmal absichert?

Doppel-NAT macht für die Sicherheit irgendwie keinen Sinn für mich.

Gruß

Doppel-NAT macht für die Sicherheit irgendwie keinen Sinn für mich.

Ginge ja auch ohne wenn man das NAT auf dem OpenWRT deaktiviert! Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Deshalb dürfte doch eigentlich keine Gefahr vorherrschen, oder?

Die Gefahr ist nicht besonders groß, aber eben strukturell angelegt:Du setzt den OpenWRT mit der Portweiterleitung dem Traffic aus dem Internet aus. Eine Lücke auf dem OpenWRT kann zu dessen Übernahme führen und damit ist der Angreifer auch im "sicheren" Netz, was bei Dir ja das Koppelnetz ist.

Bei der klassischen "DMZ des kleinen Mannes" (Frauen eingeschlossen) verhindert die NAT-(Paketfilter-)Funktionalität des zweiten Routers den Durchgriff ins sichere Netz, selbst wenn der zum Internet exponierte Router übernommen wird.

Das Konzept ist daher fehlerhaft. Wenn man in so einem Setup eine Fritzbox-Funktionalität braucht, kommt sie nach hinten. Nur für die Wifi6-Funktionalität (Du meinst eher WPA3) eine DMZ aufzuweichen ist sicherlich kein Plus in Sachen Sicherheit. WPA2 ist, zumal auf einem OpenWRT sicher genug.

Viele Grüße, commodity

Edit: Double-NAT ist imo Grundlage des Konzepts der "DMZ des kleinen Mannes" und sollte dort nicht deaktiviert werden. In der bestehenden Umsetzung kann man es sich allerdings sparen.

Um eine richtiges DMZ-Konzept zu haben müsste ich also im Grund ein weiteres Gerät (Kabelmodem) holen.

Das ist Variante 1. Variante 2 hat Kollege @Visucius schon beschrieben. Variante 3: Ohne Wifi6 leben und den OpenWRT das WLAN machen lassen. Geht inzwischen auch mit WPA3.Viele Grüße, commodity

Hallo zusammen,

ich lese gerne Beiträge zu dem Thema Netzwerk, insbesondere die Absicherung eines Netzwerks:

Gibt es Literatur / Online Kurse, welche empfehlenswert sind?

Ein "lab" habe ich hier, nur keine Idee, was alles so möglich ist mit, wenn ich an Stichpunkte denke wie,

vlan, routing, dpi, ids

grundsätzlich ist mir Tanenbaums "Computer Networks" bekannt, jedoch noch nicht gelesen.

für jeden Hinweis im voraus dankbar.

ich lese gerne Beiträge zu dem Thema Netzwerk, insbesondere die Absicherung eines Netzwerks:

Gibt es Literatur / Online Kurse, welche empfehlenswert sind?

Ein "lab" habe ich hier, nur keine Idee, was alles so möglich ist mit, wenn ich an Stichpunkte denke wie,

vlan, routing, dpi, ids

grundsätzlich ist mir Tanenbaums "Computer Networks" bekannt, jedoch noch nicht gelesen.

für jeden Hinweis im voraus dankbar.

Wenn du in deinem "Lab" eine Firewall wie z.B. pfSense oder OPNsense dein eigen nennst (kann gerne auch eine VM sein) dann kannst du doch schonmal fröhlich loslegen und dich an Firewall Regeln abarbeiten:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Bei einem Layer 3 VLAN Switch sind es dann IP Accesslisten oder sofern vorhanden, dort auch eine embeddete Firewall.

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Die Security Spielwiese ist bekanntlich riesengroß... 😉

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Bei einem Layer 3 VLAN Switch sind es dann IP Accesslisten oder sofern vorhanden, dort auch eine embeddete Firewall.

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Die Security Spielwiese ist bekanntlich riesengroß... 😉

Danke aqui!

und chapeau: sehr umfangreich erstellte Beiträge, daran sitze ich die kommenden Tage.

Eine OPNSense steht zur Verfügung.

Ist dir vielleicht ein Buch zur OPNSense bekannt, oder ein anderes welches Netzwerkthemen durcharbeitet?

Ich bin grundsätzlich Pragmatiker, also "learning by doing",

doch ein Nachschlagewerk mit Stichwortverzeichnis wäre sehr hilfreich, so etwas wie die Westermann Bücher.

Noch schicker wären

"die Abenteuer eines Datenpakets"

Gruß

pi

und chapeau: sehr umfangreich erstellte Beiträge, daran sitze ich die kommenden Tage.

Eine OPNSense steht zur Verfügung.

Ist dir vielleicht ein Buch zur OPNSense bekannt, oder ein anderes welches Netzwerkthemen durcharbeitet?

Ich bin grundsätzlich Pragmatiker, also "learning by doing",

doch ein Nachschlagewerk mit Stichwortverzeichnis wäre sehr hilfreich, so etwas wie die Westermann Bücher.

Noch schicker wären

"die Abenteuer eines Datenpakets"

Gruß

pi

Lesen ist immer super!

docs.opnsense.org/

docs.netgate.com/pfsense/en/latest/

Wenn Du auf Prosa verzichten kannst. Der Tanenbaum ist Prosa und sehr zu empfehlen (alt aber (macht sich) bezahlt...).

Viele Grüße, commodity

docs.opnsense.org/

docs.netgate.com/pfsense/en/latest/

Wenn Du auf Prosa verzichten kannst. Der Tanenbaum ist Prosa und sehr zu empfehlen (alt aber (macht sich) bezahlt...).

Viele Grüße, commodity

Ist dir vielleicht ein Buch zur OPNSense bekannt

Sollte eigentlich jedem bekannt sein der eine OPNsense stehen hat oder in der Lage ist bei Amazon nach entsprechender Literatur zu suchen. Guckst du HIER.

Danke dir, dieses Buch habe auch ich als einziges Nachschlagewerk gefunden.

Hast du das Buch gelesen und kannst es direkt empfehlen?

Es ist ein so umfangreiches Thema, ich komme mir vor wie vor 25 Jahren, als ich meinen ersten Windows Rechner dazuzustehen hatte und nicht wusste, wo ich anfangen soll.

Ich werde mich zunächst durch deine (@aqui) Beiträge arbeiten und sehe dann weiter.

Am liebsten würde ich 2 Wochen an einem Kurs teilnehmen, alle Arbeit liegen lassen und dann "frisch gedopt" wieder ans Werk zurück.

Hast du das Buch gelesen und kannst es direkt empfehlen?

Es ist ein so umfangreiches Thema, ich komme mir vor wie vor 25 Jahren, als ich meinen ersten Windows Rechner dazuzustehen hatte und nicht wusste, wo ich anfangen soll.

Ich werde mich zunächst durch deine (@aqui) Beiträge arbeiten und sehe dann weiter.

Am liebsten würde ich 2 Wochen an einem Kurs teilnehmen, alle Arbeit liegen lassen und dann "frisch gedopt" wieder ans Werk zurück.

Kann man empfehlen!

Setze dir ganz einfach 2 lokale LAN Segmente auf an deiner Firewall und setze in jedes dieser Segmente mal einen PC oder Raspberry Pi oder was auch immer und spiel dort einfach mal mit dem Regelwerk etwas rum.

Zuerst machst du mal alles mit einer any zu any Regel auf und checkst die Connectivity der Rechner. Dann blockst du mal gewisse Dinge und prüfst ob das die erwartbaren Auswirkungen hat.

Z.B. indem du auf einem PC mal einen kleinen Webserver startest wie HFS der keine Installation benötigt und einfach mal den Webzugang mit TCP 80 blockierst.

rejetto.com/hfs/

Unverzichtbar ist auch der Wireshark mit dem du genau sehen kannst welche Pakete wo ankommen und ob das gewollt ist oder nicht und wie diese sich im Netzwerk bewegen. Das schafft jede menge Aha Erlebnisse!

wireshark.org

heise.de/ratgeber/Fehler-erschnueffeln-221587.html

Nimm dir pro Abend, Nachmittag oder Wochenende eine Firewall Aufgabe vor was du realisieren willst, setzt das auf und testest das.

Das ist dann "Selbstdoping" und hat den Vorteil das da viel mehr hängen bleibt vom Wissen als wenn du im Kurs etwas theoretisch vorgekaut bekommst.

So kannst du dich spielerisch wunderbar Schritt für Schritt an das Thema herantasten und viel lernen durch Praxis.

Solltest du partout nicht weiterkommen, dann weisst du ja jetzt wo du fragen musst! 😉

Es ist ein so umfangreiches Thema

Nein nicht wirklich. Simple Basics, aber was umfangreich ist und was nicht ist ja wie immer relativ im Auge des Betrachtes.Setze dir ganz einfach 2 lokale LAN Segmente auf an deiner Firewall und setze in jedes dieser Segmente mal einen PC oder Raspberry Pi oder was auch immer und spiel dort einfach mal mit dem Regelwerk etwas rum.

Zuerst machst du mal alles mit einer any zu any Regel auf und checkst die Connectivity der Rechner. Dann blockst du mal gewisse Dinge und prüfst ob das die erwartbaren Auswirkungen hat.

Z.B. indem du auf einem PC mal einen kleinen Webserver startest wie HFS der keine Installation benötigt und einfach mal den Webzugang mit TCP 80 blockierst.

rejetto.com/hfs/

Unverzichtbar ist auch der Wireshark mit dem du genau sehen kannst welche Pakete wo ankommen und ob das gewollt ist oder nicht und wie diese sich im Netzwerk bewegen. Das schafft jede menge Aha Erlebnisse!

wireshark.org

heise.de/ratgeber/Fehler-erschnueffeln-221587.html

Nimm dir pro Abend, Nachmittag oder Wochenende eine Firewall Aufgabe vor was du realisieren willst, setzt das auf und testest das.

Das ist dann "Selbstdoping" und hat den Vorteil das da viel mehr hängen bleibt vom Wissen als wenn du im Kurs etwas theoretisch vorgekaut bekommst.

So kannst du dich spielerisch wunderbar Schritt für Schritt an das Thema herantasten und viel lernen durch Praxis.

Solltest du partout nicht weiterkommen, dann weisst du ja jetzt wo du fragen musst! 😉

Unverzichtbar ist auch der Wireshark...

Das kann ich nur unterschreiben. Hat mir gerade wieder den Weg geleitet Es ist ein so umfangreiches Thema

Ja, wenn man nicht @aqui ist, ist das so. Vor allem am Anfang. Schon allein die Menge an "Basics" erschlägt. Und vieles hängt zusammen. Aber die Hinweise des Kollegen @aqui stimmen auch didaktisch zu 100%. Schritt für Schritt vorgehen und sich immer wieder an kleinen Zielen versuchen. Und versuchen, die Ergebnisse zu verstehen. Drüber schlafen, mal eine Woche sacken lassen, oder einen Monat - immer im eigenen Tempo bleiben und nicht eilig werden.Viele Grüße, commodity

@aqui und commodity:

herzlichen Dank!

Der Vorschlag "Ziel für Ziel" hilft mir sehr und nimmt den Druck raus.

Mit dieser Unterstützung freue ich mich aufs "Selbstdoping"

Gruß

pi

herzlichen Dank!

Der Vorschlag "Ziel für Ziel" hilft mir sehr und nimmt den Druck raus.

Mit dieser Unterstützung freue ich mich aufs "Selbstdoping"

Gruß

pi