Wieder mal ein neuer Erpressungs-Trojaner (namens Spora)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 328666

Url: https://administrator.de/forum/wieder-mal-ein-neuer-erpressungs-trojaner-namens-spora-328666.html

Ausgedruckt am: 18.07.2025 um 12:07 Uhr

4 Kommentare

Neuester Kommentar

Servus.

Ich pflege an unserem Fileserver eine Liste mit Endungen, die von den Schädlingen verwendet werden. Wird solch eine Endung auf dem Fileserver gespeichert (durch Umbenennung infolge Verschlüsselung/Infektion), wird sofort und automatisch das Share geschlossen.

Weißt Du, welche Endung "Spora" verwendet?

Ansonsten schon mal vielen Dank, daß Du hier recht häufig über diese Thematik berichtest, ohne Dich wäre ich da selten auf dem neuesten Stand.

Viele Grüße

von

departure69

Ich pflege an unserem Fileserver eine Liste mit Endungen, die von den Schädlingen verwendet werden. Wird solch eine Endung auf dem Fileserver gespeichert (durch Umbenennung infolge Verschlüsselung/Infektion), wird sofort und automatisch das Share geschlossen.

Weißt Du, welche Endung "Spora" verwendet?

Ansonsten schon mal vielen Dank, daß Du hier recht häufig über diese Thematik berichtest, ohne Dich wäre ich da selten auf dem neuesten Stand.

Viele Grüße

von

departure69

Hallo,

So wie ich das lese, veraendert SPORA die Dateinamen nicht. Ganz gut ist das Teil hier beschrieben.

blog.gdata.de/2017/01/29446-spora-wurm-und-ransomware

BFF

So wie ich das lese, veraendert SPORA die Dateinamen nicht. Ganz gut ist das Teil hier beschrieben.

blog.gdata.de/2017/01/29446-spora-wurm-und-ransomware

BFF

Dann musst Du nochmal lesen.

Nicht so wirklich. Wenn Du die *.lnk die SPORA anlegt blockst meckern u.U. viele User.

. Zusätzlich löscht Spora auch den Registry-Wert HKCR\lnkfile\isShortcut.

Waere m.E. der Weg zur Ueberwachung. Oder zu ueberwachen, wenn viele Dateien auf einmal auf "hidden" gesetzt werden.

BFF

Spora fügt nun allen Dateien und Ordnern auf dem Desktop sowie den Hauptverzeichnissen von Speichermedien und dem Systemlaufwerk das Dateiattribut „Hidden“ (versteckt) hinzu. Diese Dateien und Ordner sind mit den Standardeinstellungen im Windows Explorer nicht mehr sichtbar. Um keinen Verdacht zu erregen, ersetzt Spora die versteckten Elemente durch gleichnamige Verknüpfungen mit den gleichen Icons. Beim Öffnen verhalten sich die .LNK Ersatzdateien unauffällig, allerdings wird neben der Originaldatei auch die Malware im Hintergrund gestartet. Beispielsweise wird der Ordner C:\Windows versteckt, stattdessen wird eine Datei namens C:\Windows.lnk erstellt. Diese sieht ebenso aus wie der echte Ordner, den man in der Standardanzeige unter Windows zu sehen bekommt.

P.S. Gute Idee mit der Endungsliste.

Nicht so wirklich. Wenn Du die *.lnk die SPORA anlegt blockst meckern u.U. viele User.

. Zusätzlich löscht Spora auch den Registry-Wert HKCR\lnkfile\isShortcut.

Waere m.E. der Weg zur Ueberwachung. Oder zu ueberwachen, wenn viele Dateien auf einmal auf "hidden" gesetzt werden.

BFF

Zitat von @123745:

Ich habe es verstanden, dass bei Spora Ransomware keine zusätzliche Dateiendung gibt. Die gefälschten Anhänge wie: ....PDF.zip oder ,,,,DOC.zip werden sofort ausgeführt, die verschlüsselte Dateien behalten aber der gleiche Name: virus-entferner.de/2017/01/15/spora-ransomware-virus-entfernen/ So habe ich es verstanden.

P.S. Gute Idee mit der Endungsliste. Ob das hilft? Wenn die gefälschte Datei schon augeführt ist.?

Ich habe es verstanden, dass bei Spora Ransomware keine zusätzliche Dateiendung gibt. Die gefälschten Anhänge wie: ....PDF.zip oder ,,,,DOC.zip werden sofort ausgeführt, die verschlüsselte Dateien behalten aber der gleiche Name: virus-entferner.de/2017/01/15/spora-ransomware-virus-entfernen/ So habe ich es verstanden.

P.S. Gute Idee mit der Endungsliste. Ob das hilft? Wenn die gefälschte Datei schon augeführt ist.?

Latürnich.

Sobald sie ausgeführt ist, beginnt sie ihr zerstörerisches Werk und fängt an zu ´verschlüsseln. Wenn sie dabei/damit nur einen Client versauen würde, das wäre verschmerzbar, plattmachen, neu aufsetzen, fertig.

Das Problem ist doch, daß die Verschlüsselung auch auf verbundenen Netzlaufwerken fortgesetzt wird.

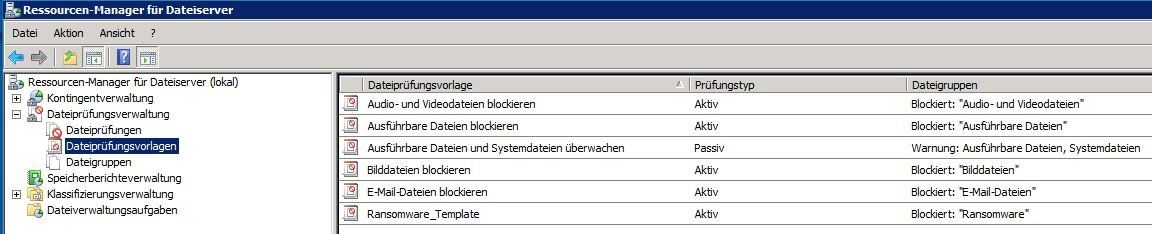

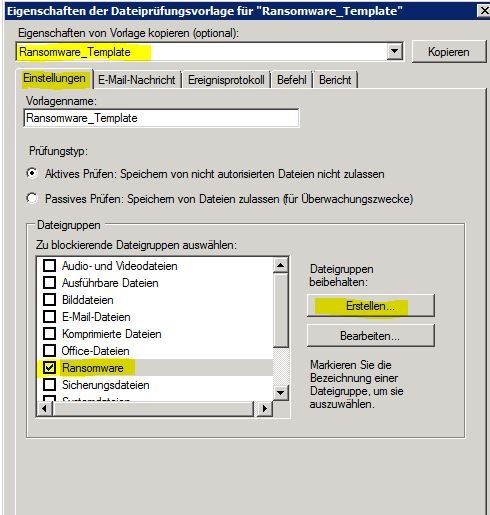

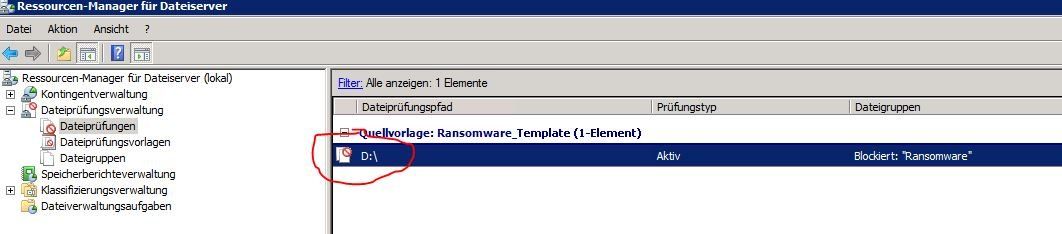

Ich habe am Fileserver eine Dateiprüfungsregel aktiv, die die bislang bekannten Endungen von Locky & Co. in einer Liste führt (die ich von Hand pflegen muß). Wenn nur eine Datei mit einer bekannten Locky-Endung gespeichert wird (auch das Umbenennen, das Locky vornimmt, ist ein Speichervorgang), wird diese blockiert und desweiteren sofort die Freigabe, in der sich bei uns die User-Homes und weitere Shared-Verzeichnisse befinden, beendet.

Blöd ist hier wieder mal das Katz-und-Maus-Spiel, welche Endung welcher Schädling denn nun schreibt, daher meine Frage nach dem Ausgangspost an @VGem-e, welche Endung dieser Spora, den ich bisher nicht kannte, benutzt. Anscheinend gar keine, die Dateinamen, auch die Endungen, bleiben wohl unverändert, so daß meine Dateiprüfungsregel hier wohl nichts bringt, was schade ist.

Viele Grüße

von

departure69