Windows Powershell OpenSSH Client auto accept fingerprints

Hallo,

wenn ich mich in meinen Powershell Skript zu einem SSH Host verbunden habe, habe ich dafür die RenciSSH. dll im Skipt eingebunden. Mit Windows 10 1803 hat der OpenSSH Client sein Beta Stadium verlassen, so dass ich gerne mal mit diesem Testen möchten, ob ich die RenciSSH.dll ablösen kann. Bereits kurz nach dem Start habe ich jedoch für das Skripten ein Problem. Die Fingerprints der einzelnen Hosts fehlt in der Datei known-hosts des OpenSSH Clients.

Hat schon jemand von euch eine Möglichkeit gefunden, die SSH Fingerprints automatisch zu akzeptieren auch wenn sie sich ändern?

wenn ich mich in meinen Powershell Skript zu einem SSH Host verbunden habe, habe ich dafür die RenciSSH. dll im Skipt eingebunden. Mit Windows 10 1803 hat der OpenSSH Client sein Beta Stadium verlassen, so dass ich gerne mal mit diesem Testen möchten, ob ich die RenciSSH.dll ablösen kann. Bereits kurz nach dem Start habe ich jedoch für das Skripten ein Problem. Die Fingerprints der einzelnen Hosts fehlt in der Datei known-hosts des OpenSSH Clients.

Hat schon jemand von euch eine Möglichkeit gefunden, die SSH Fingerprints automatisch zu akzeptieren auch wenn sie sich ändern?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 394507

Url: https://administrator.de/forum/windows-powershell-openssh-client-auto-accept-fingerprints-394507.html

Ausgedruckt am: 02.08.2025 um 02:08 Uhr

12 Kommentare

Neuester Kommentar

Stichwort StrictHostKeyChecking=No führt dich zum Ziel, wenn auch mit Koppschüttel.

superuser.com/questions/311886/where-is-the-known-hosts-file-for ...

Aber wenn du schon so eine kamikaze Lösung des automatischen akzeptieren bevorzugst, nimm gleich telnet, ist noch pflegeleichter :-P

Aber wenn du schon so eine kamikaze Lösung des automatischen akzeptieren bevorzugst, nimm gleich telnet, ist noch pflegeleichter :-P

Zitat von @derhoeppi:

StrictHostKeyChecking=No

Funktioniert zumindest unter Windows 10 1803 noch nicht. Den Parameter kennt er nicht. Ich möchte in der known-hosts aber auch nicht manuell Einträge vornehmen.

Lach StrictHostKeyChecking=No

Funktioniert zumindest unter Windows 10 1803 noch nicht. Den Parameter kennt er nicht. Ich möchte in der known-hosts aber auch nicht manuell Einträge vornehmen.

Moin,

Und?

Genau das heißt es. Also ran an die Tasten und programmieren. Das ist doch wirklich nicht schwer.

Weil Du zu faul bist ein paar Zeilen Code mehr zu schreiben?

Ahja, weil Du die Systeme administrierst, ist ein Man in the Middle Angriff unwahrscheinlich? Wenn ich das hier lese, dann würde ich das Risiko als sehr hoch einstufen.

Liebe Grüße

Erik

Zitat von @derhoeppi:

Tja ganz so leicht ich es nicht. Mein Problem ist, dass das Skript eine GUI bietet, bei dem es eigentlich keine Consolenausgabe geben soll.

Tja ganz so leicht ich es nicht. Mein Problem ist, dass das Skript eine GUI bietet, bei dem es eigentlich keine Consolenausgabe geben soll.

Und?

Das bedeutet ich müsste die Meldung vom Fingerprint abfangen und via Messagebox ausgeben. Ansonsten könnte ich die Meldung nicht bestätigen.

Genau das heißt es. Also ran an die Tasten und programmieren. Das ist doch wirklich nicht schwer.

Deshalb das akzeptieren des Keys.

Weil Du zu faul bist ein paar Zeilen Code mehr zu schreiben?

Die Systeme auf die Zugegriffen wird, sind in meiner Hoheit von daher ist das Risiko geringer.

Ahja, weil Du die Systeme administrierst, ist ein Man in the Middle Angriff unwahrscheinlich? Wenn ich das hier lese, dann würde ich das Risiko als sehr hoch einstufen.

Liebe Grüße

Erik

Moin,

Schade, dass Du kritikunfähig bist.

Und ich schüttle den Kopf, wenn man nicht erkennt, dass man ein sehr hohes Risiko eines Man in the Middle Angriffs eingeht, wenn man keys ohne weiter Prüfung akzeptiert "auch wenn sie sich ändern". Dann lass die keys doch einfach ganz weg. Ist einfacher.

Liebe Grüße

Erik

Schade, dass Du kritikunfähig bist.

Ohne meine Umgebung zu kennen - eine Einschätzung zum Risiko zu geben :kopfschüttel!

Und ich schüttle den Kopf, wenn man nicht erkennt, dass man ein sehr hohes Risiko eines Man in the Middle Angriffs eingeht, wenn man keys ohne weiter Prüfung akzeptiert "auch wenn sie sich ändern". Dann lass die keys doch einfach ganz weg. Ist einfacher.

Liebe Grüße

Erik

Diesen kann ich über die Powershell nicht setzen.

Ist ja auch soooo schwer ... ssh -o "StrictHostKeyChecking=No" -i .ssh\id_rsa user@192.168.1.20

Und wenn man das für alle Verbindungen auf der Kiste nicht immer als Option setzen will erstellt man eine Datei unter

und trägt dort

ein. Fertig, Affe tot. Auch wenn heute kein Freitag ist.

Gruß A.

Wenns das dann war, noch den Haken dran. Danke.

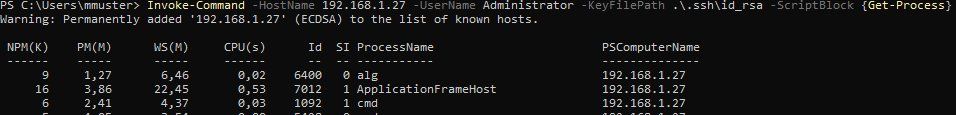

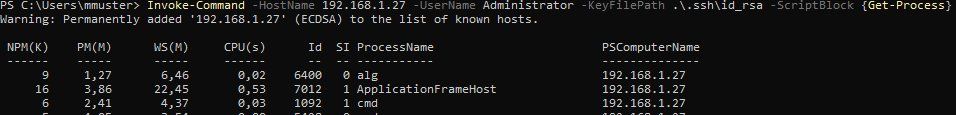

p.s. hier noch der Beweis (bsp. mit PS Core 6.1.1) das das lüppt, wenn du immer noch ungläubig sein solltest:

Weiteres:

docs.microsoft.com/de-de/powershell/scripting/core-powershell/ss ...

%userprofile%\.ssh\config

StrictHostKeyChecking noein. Fertig, Affe tot. Auch wenn heute kein Freitag ist.

Gruß A.

Wenns das dann war, noch den Haken dran. Danke.

p.s. hier noch der Beweis (bsp. mit PS Core 6.1.1) das das lüppt, wenn du immer noch ungläubig sein solltest:

Weiteres:

docs.microsoft.com/de-de/powershell/scripting/core-powershell/ss ...