WireGuard auf Opnsense

Guten Abend,

ich bin am verzweifeln, denn ich versuche seit einiger Zeit WireGuard auf Opnsense zum laufen zu bekommen. Vorher nutzte ich pfsense, und komischerweise lief das Setup ohne Probleme. Ich bin mehreren Dokumentation gefolgt, u.a. auch die von Opnsense selbst.

Zu meinem Netz:

- Zwei GWs gesammt, Eins via ISP und eins über sep. VPN Verbindung (mehrere Standorte mit "kill-switch")

- Mehrere VLANs für verschd. Bereiche und Aufgaben

- OpenVPN Client (VPN GW), OpenVPN-Server für Zugriff auf interne Bereiche

- Selective Routing für manche Clients (via ISP) rest über VPN

- Keine Static-pub-IP (via DDNS)

Zu meinem Problem mit WG:

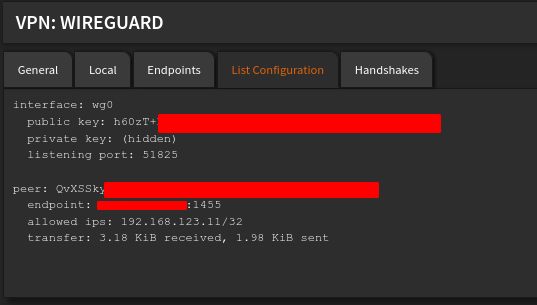

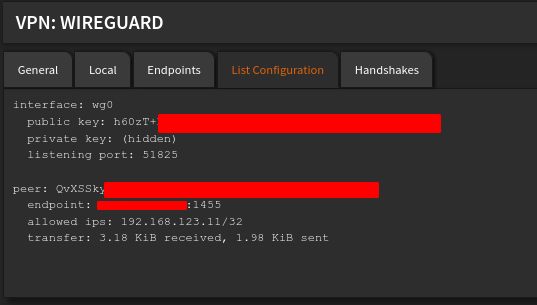

Es kommt zu keinem Handshake (<PubKey> = 0); obwohl In/Out traffic erscheint:

Am Pub/Priv Key beider Geräte kann es nicht liegen, 1000x neu generiert und geprüft.

Log auf dem Handy sagt nichts aussagekräftiges (Handshake did not complete after 5 [...] )

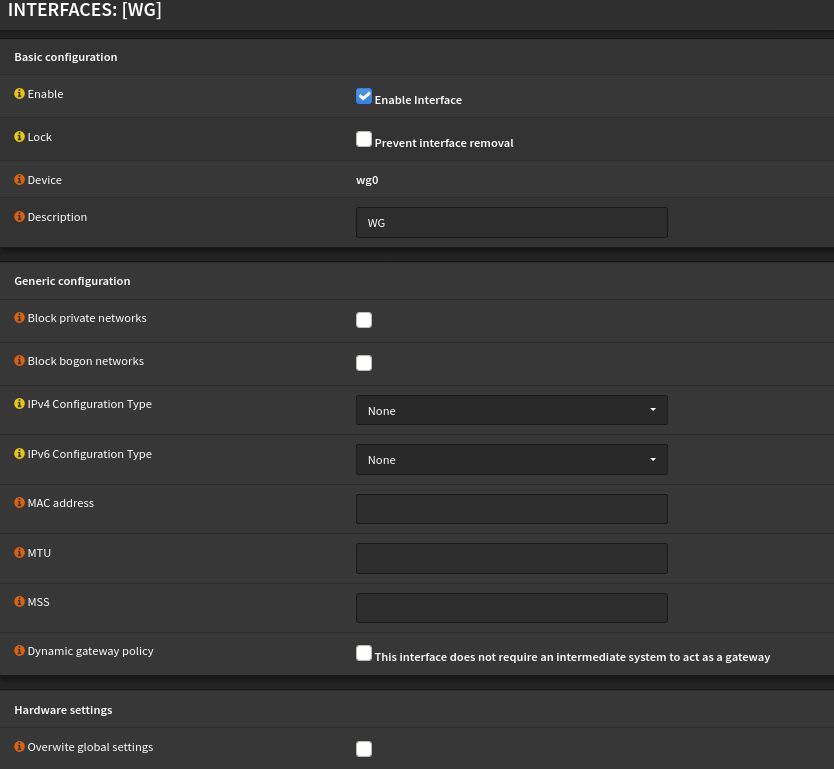

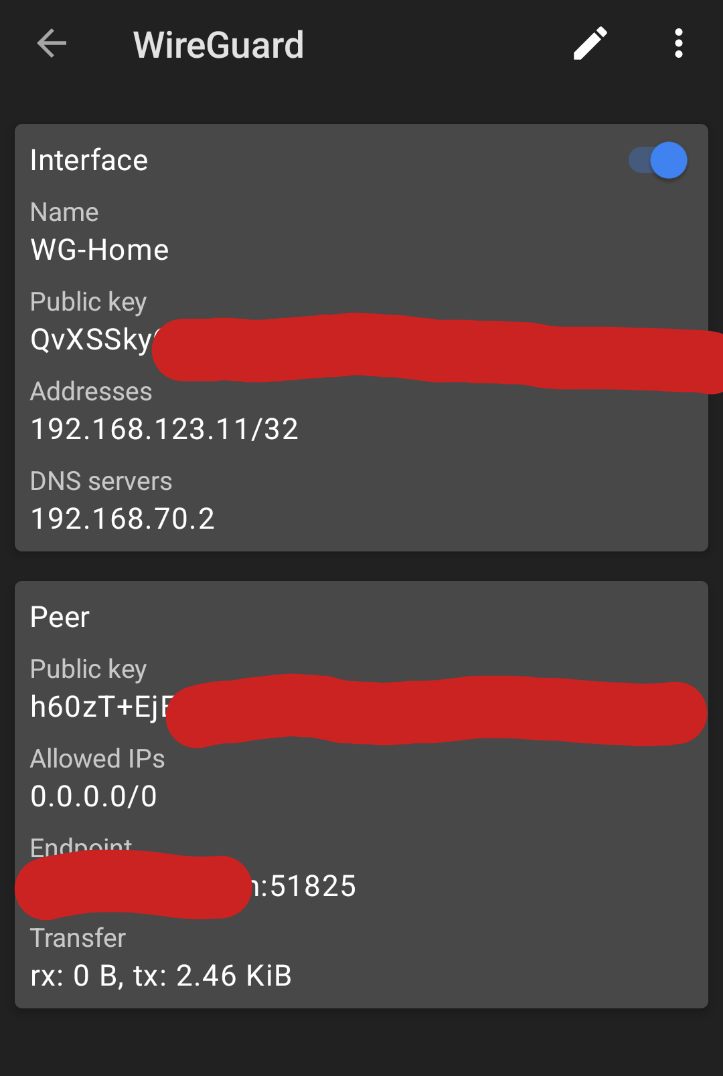

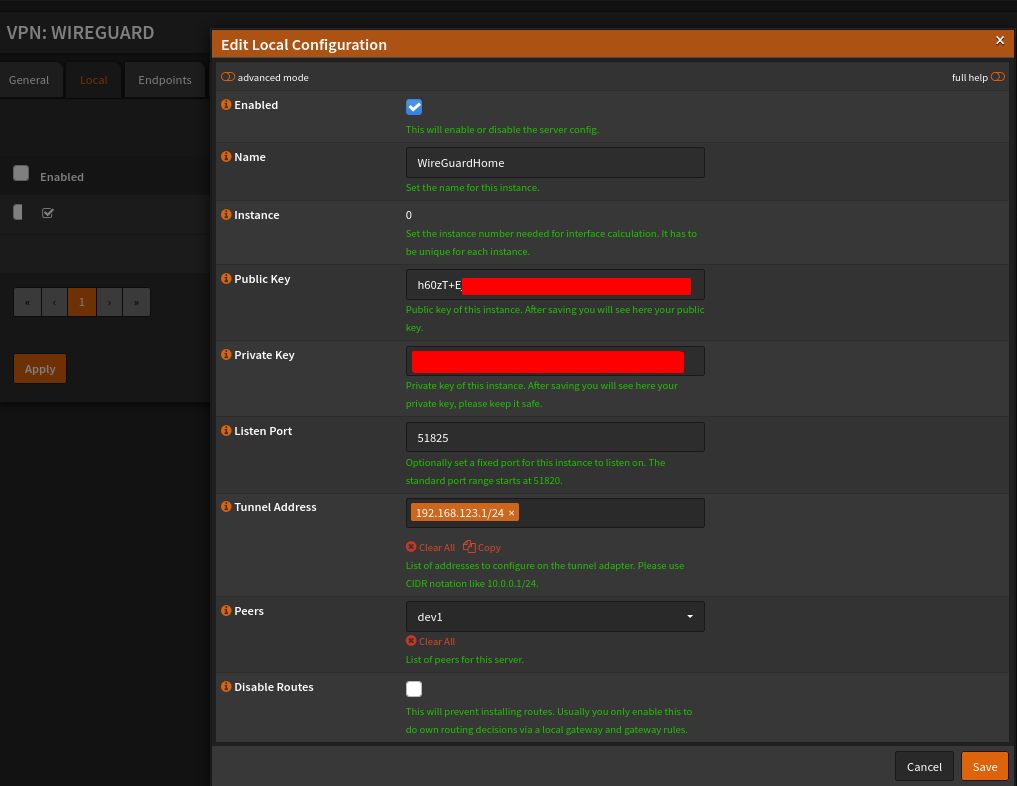

Zur Config:

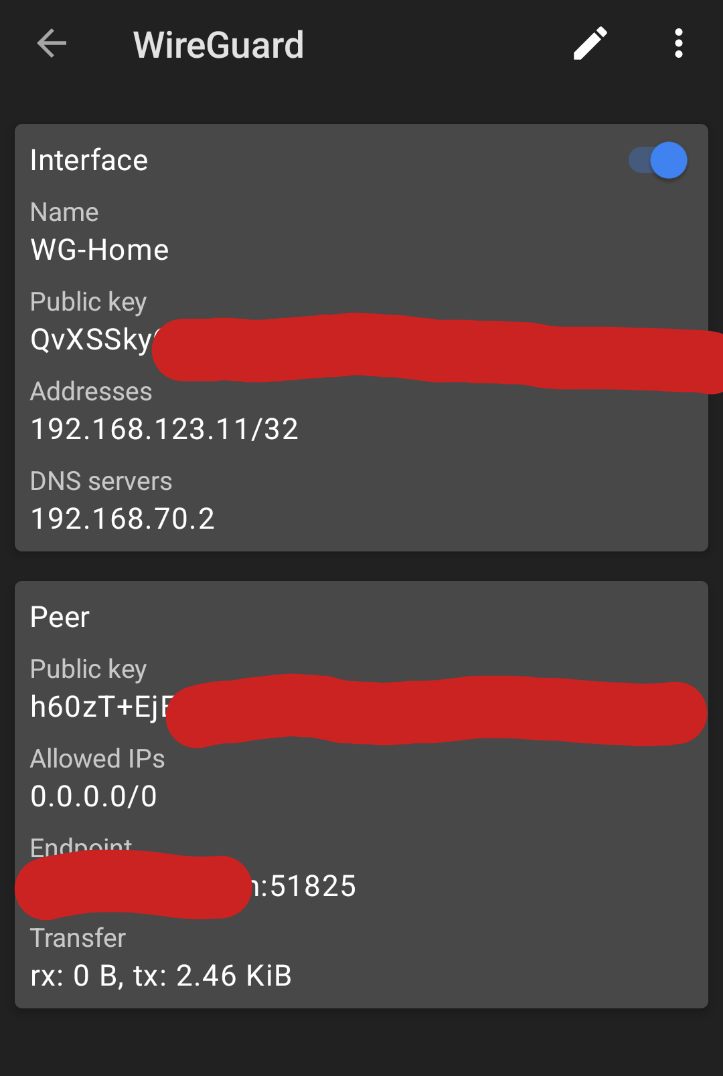

- Smartphone via WG-App

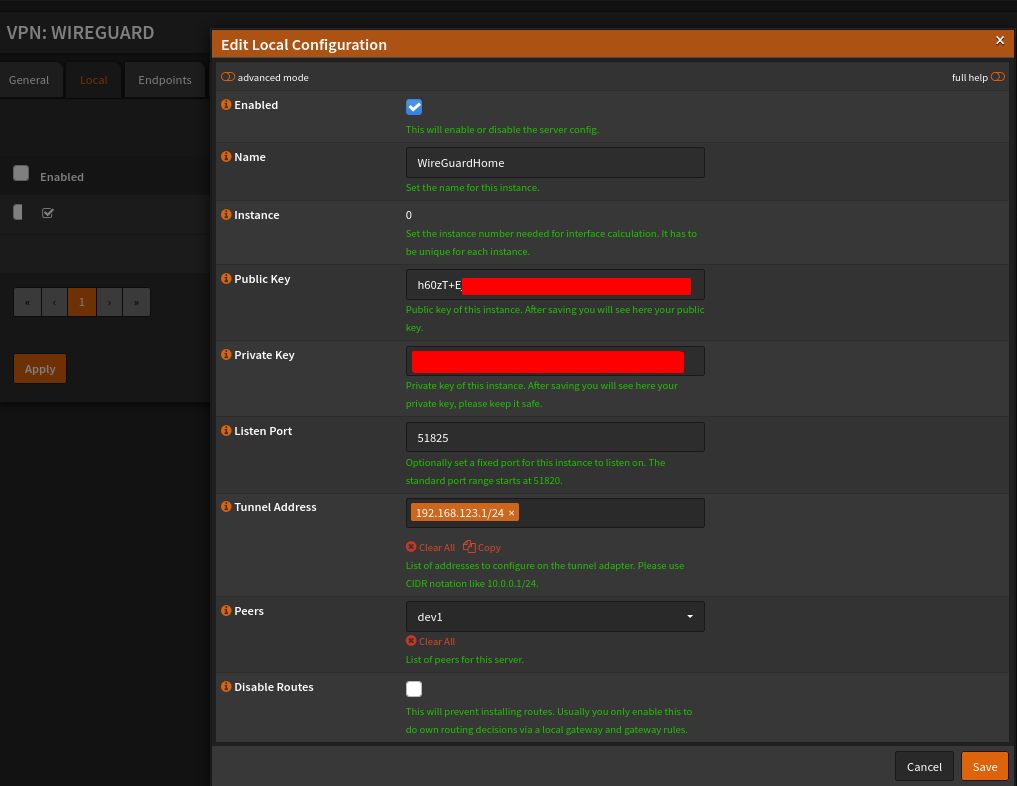

- Server Config

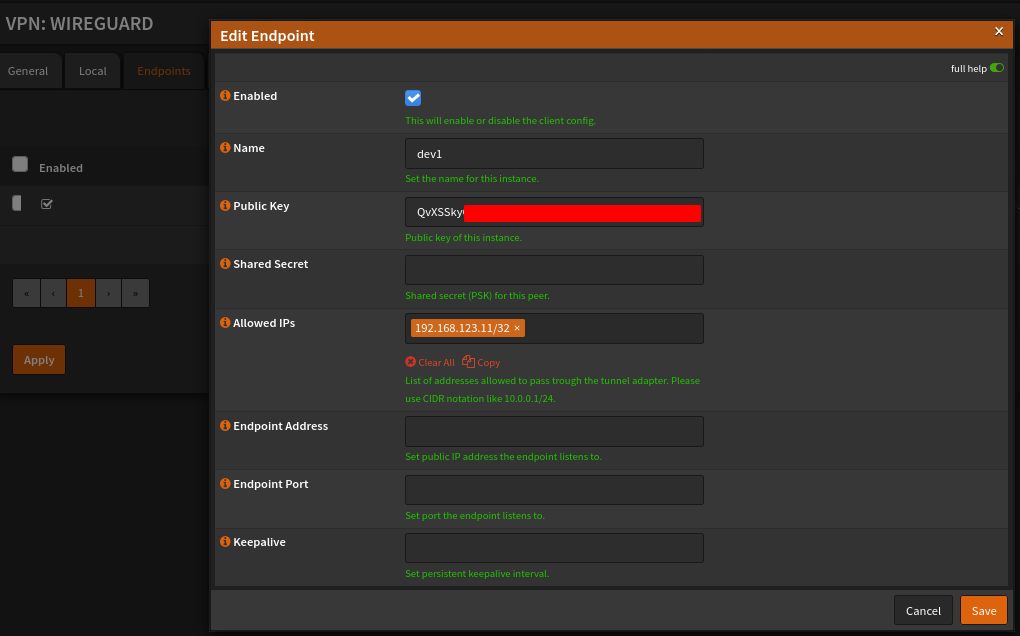

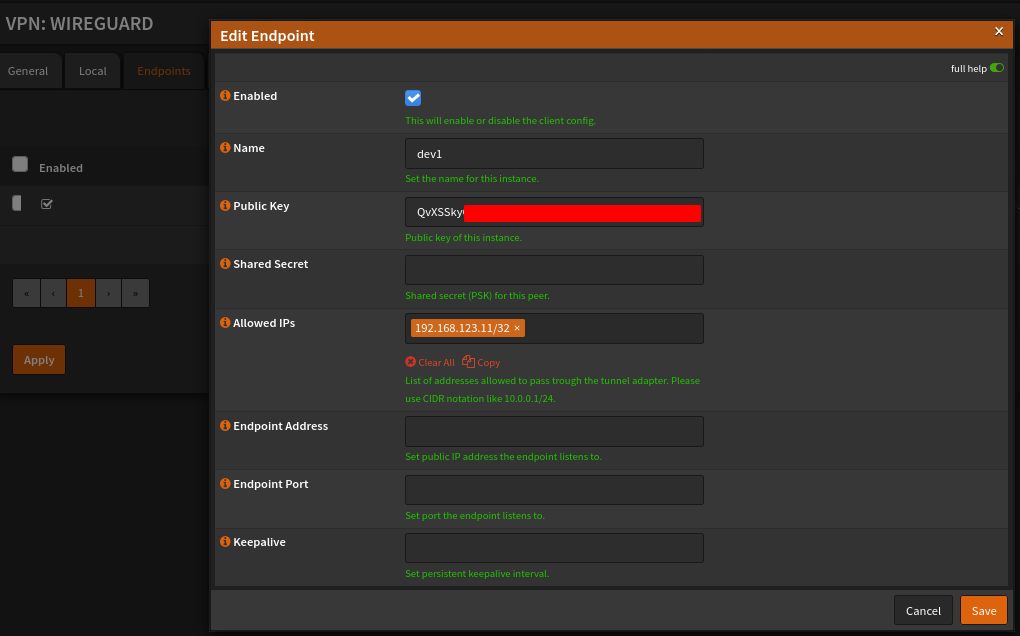

- Endpoint

- Firewall WAN

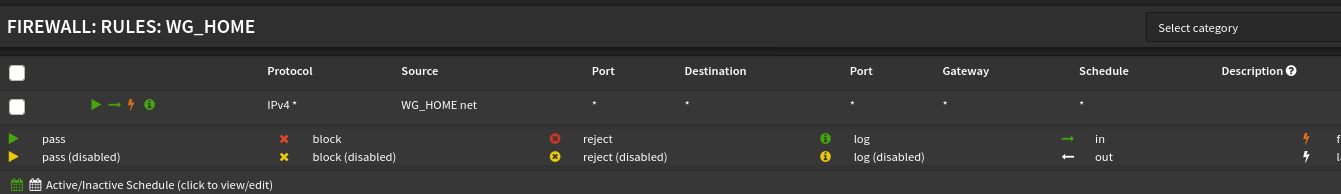

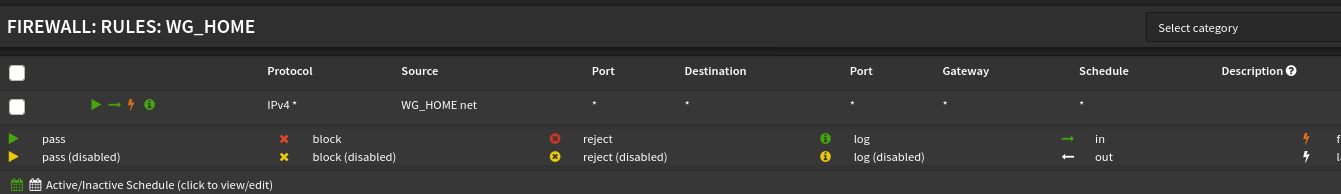

- Firewall WG Interface:

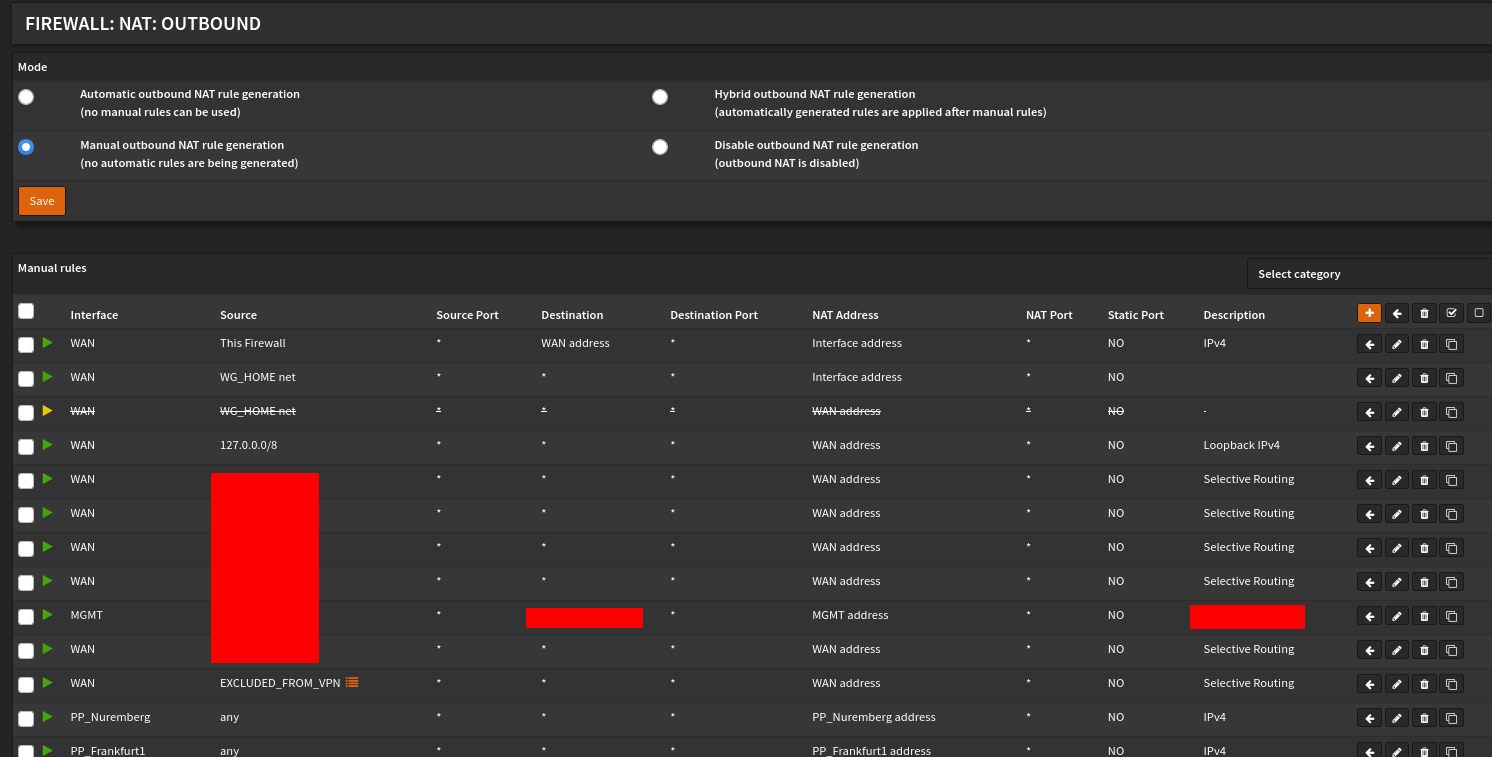

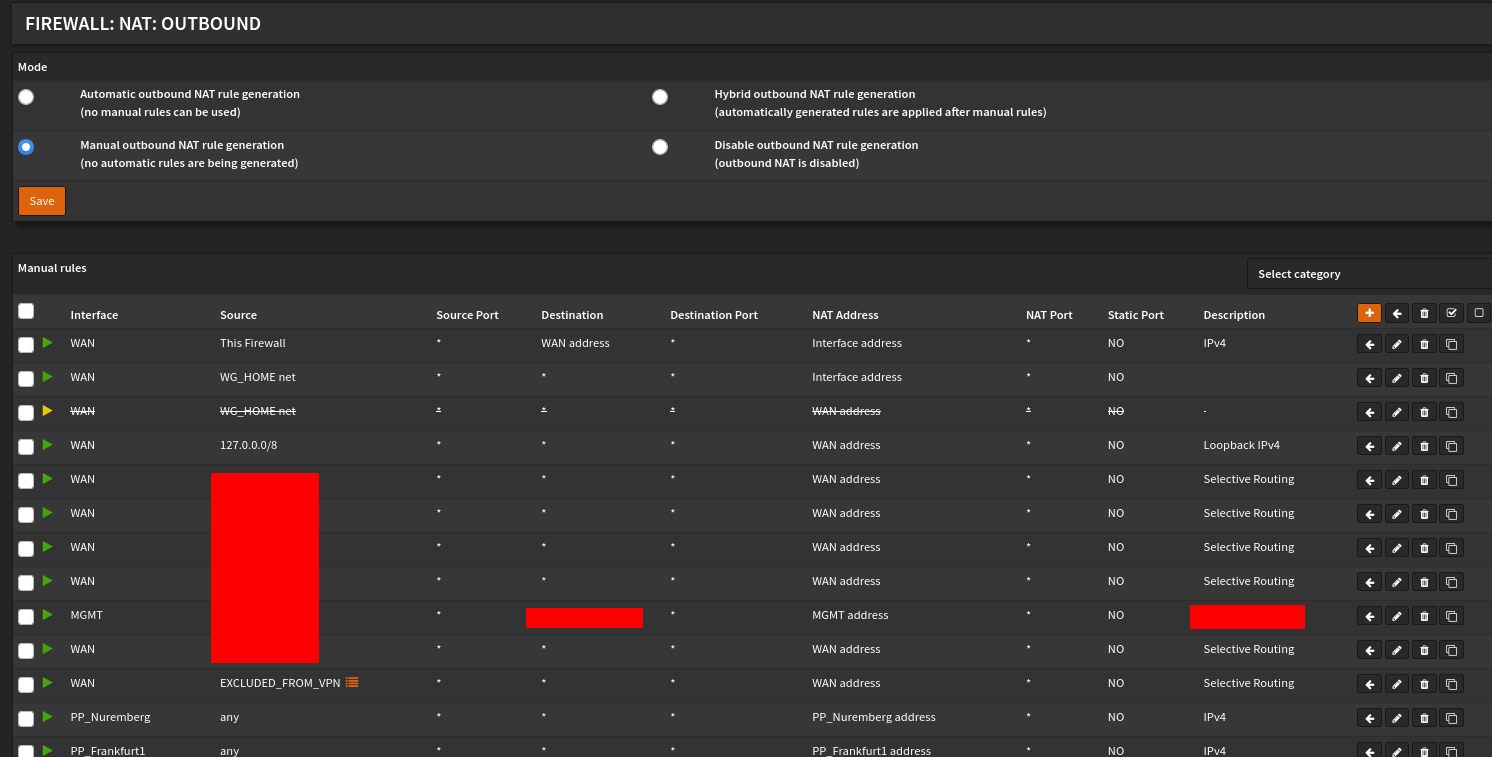

- NAT Outbound

Erkennt jemand einen Fehler? Ich sehe vor lauter Bäumen den Wald nichtmehr...

ich bin am verzweifeln, denn ich versuche seit einiger Zeit WireGuard auf Opnsense zum laufen zu bekommen. Vorher nutzte ich pfsense, und komischerweise lief das Setup ohne Probleme. Ich bin mehreren Dokumentation gefolgt, u.a. auch die von Opnsense selbst.

Zu meinem Netz:

- Zwei GWs gesammt, Eins via ISP und eins über sep. VPN Verbindung (mehrere Standorte mit "kill-switch")

- Mehrere VLANs für verschd. Bereiche und Aufgaben

- OpenVPN Client (VPN GW), OpenVPN-Server für Zugriff auf interne Bereiche

- Selective Routing für manche Clients (via ISP) rest über VPN

- Keine Static-pub-IP (via DDNS)

Zu meinem Problem mit WG:

Es kommt zu keinem Handshake (<PubKey> = 0); obwohl In/Out traffic erscheint:

Am Pub/Priv Key beider Geräte kann es nicht liegen, 1000x neu generiert und geprüft.

Log auf dem Handy sagt nichts aussagekräftiges (Handshake did not complete after 5 [...] )

Zur Config:

- Smartphone via WG-App

- Server Config

- Endpoint

- Firewall WAN

- Firewall WG Interface:

- NAT Outbound

Erkennt jemand einen Fehler? Ich sehe vor lauter Bäumen den Wald nichtmehr...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1484396894

Url: https://administrator.de/forum/wireguard-auf-opnsense-1484396894.html

Ausgedruckt am: 06.08.2025 um 02:08 Uhr

16 Kommentare

Neuester Kommentar

Moin,

sieht an sich sauber aus. NAT kann man machen mit Wireguard. Laut dem ersten Bild "List Configurations" hat der Client auch mal Verbindung gehabt da bei Transfer/Received Werte stehen. Setze mal die Firewall Regel für Wireguard bei Source entweder auf any oder auf Source=192.168.123.0/24. Evlt. klemmt es an dieser Stelle.

Ansonsten (aber hast ja schon 1000 mal gemacht ) die PublicKeys an beiden nochmal konfigurieren/prüfen.

) die PublicKeys an beiden nochmal konfigurieren/prüfen.

Gruß

sieht an sich sauber aus. NAT kann man machen mit Wireguard. Laut dem ersten Bild "List Configurations" hat der Client auch mal Verbindung gehabt da bei Transfer/Received Werte stehen. Setze mal die Firewall Regel für Wireguard bei Source entweder auf any oder auf Source=192.168.123.0/24. Evlt. klemmt es an dieser Stelle.

Ansonsten (aber hast ja schon 1000 mal gemacht

Gruß

Oder den Schritten des hiesigen Tutorial noch einmal genau folgen:

Merkzettel: VPN Installation mit Wireguard

Und... die derzeitigen Einschränkungen des Pakets beim Setup unbedingt beachten:

PfSense CE 2.5.2 oder 2.6.0 - Wireguard Package und das automatische Erstellen der Routen

Merkzettel: VPN Installation mit Wireguard

Und... die derzeitigen Einschränkungen des Pakets beim Setup unbedingt beachten:

PfSense CE 2.5.2 oder 2.6.0 - Wireguard Package und das automatische Erstellen der Routen

Was verwiirt dich denn da konkret ? Das ist doch stinknormales IP Routing wie es auch hier im Grundlagentutorial beschrieben ist. Da ist doch nun wahrlich nichts Verwirrendes dabei.

Wireguard rennt hier völlig problemlos auf einer aktuellen OPNsense. Mit deiner Version stimmt etwas nicht. diese Versionsnummer ist nei OPNsense völlig unbekannt.

Schritt für Schritt Anleitungen findest du z.B. hier:

thomas-krenn.com/de/wiki/OPNsense_WireGuard_VPN_f%C3%BCr_Road_Wa ...

docs.opnsense.org/manual/how-tos/wireguard-client.html

homenetworkguy.com/how-to/configure-wireguard-opnsense/

Wireguard rennt hier völlig problemlos auf einer aktuellen OPNsense. Mit deiner Version stimmt etwas nicht. diese Versionsnummer ist nei OPNsense völlig unbekannt.

Schritt für Schritt Anleitungen findest du z.B. hier:

thomas-krenn.com/de/wiki/OPNsense_WireGuard_VPN_f%C3%BCr_Road_Wa ...

docs.opnsense.org/manual/how-tos/wireguard-client.html

homenetworkguy.com/how-to/configure-wireguard-opnsense/

Ausserhalb des LANs klappt das nicht (LTE & co)

Hast du einen DS-Lite Anschluss oder nutzt dein Mobilprovider CGN (zentralisiertes NAT)Das kannst du checken ob du eine öffentliche IPv4 Adresse am Firewall WAN Interface hast.

Wenn du DS-Lite oder einen CGN Provider hast ist ein VPN Zugang, egal welches VPN Protokoll, technisch unmöglich weil du das CGN NAT des Providers nicht überwinden kannst !

Das solltest du also zuallererst mal wasserdicht klären, denn wenn das der Fall ist, ist es sinnlos mit dem VPN weiterzumachen.

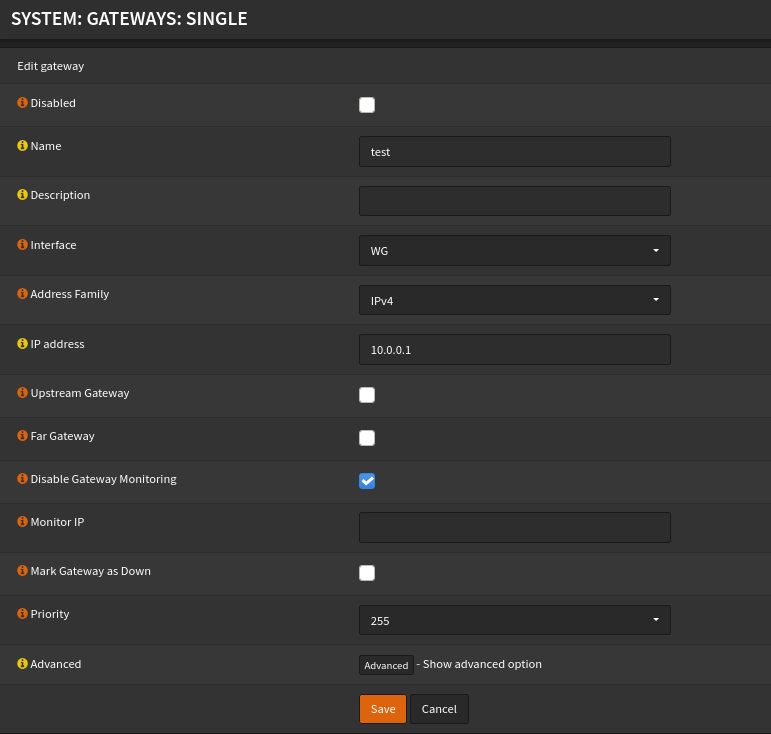

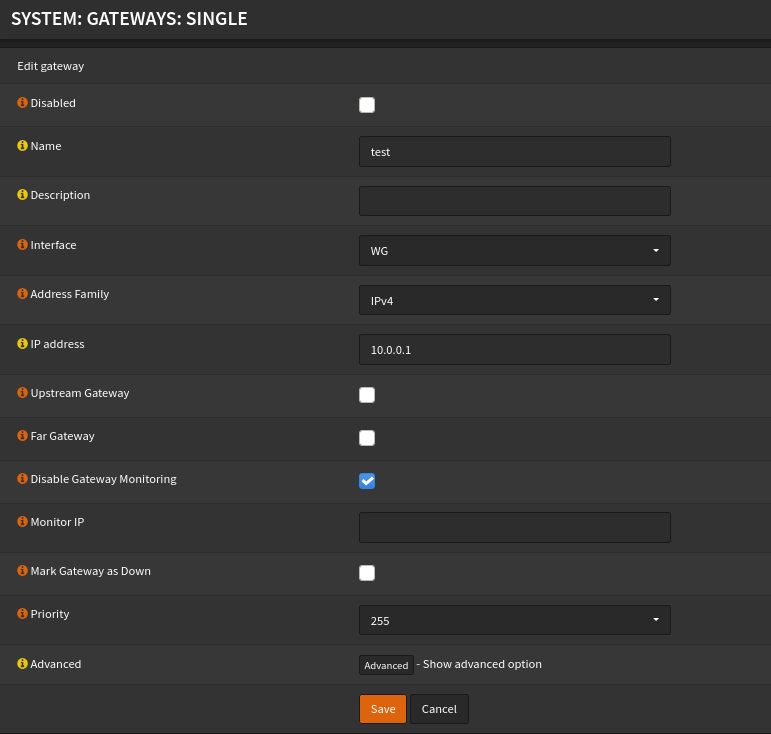

Hier ist der Fehler! Du musst hier ebenfalls die IP des WG Server fest eintragen wenn du ein Interface für Wireguard aktivierst (10.0.0.1/24)

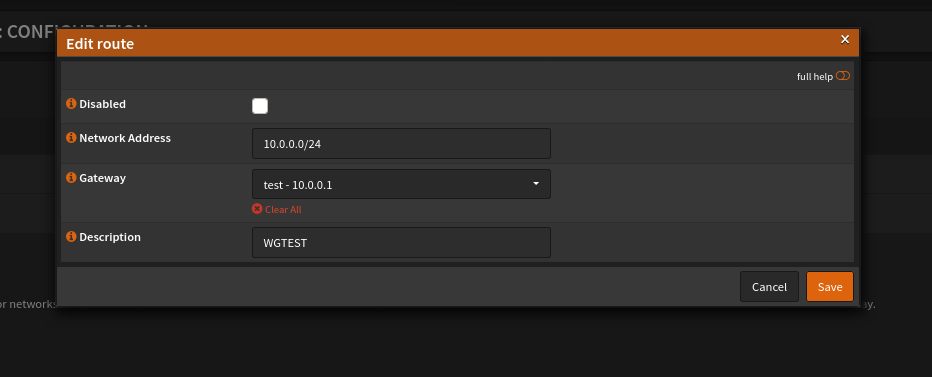

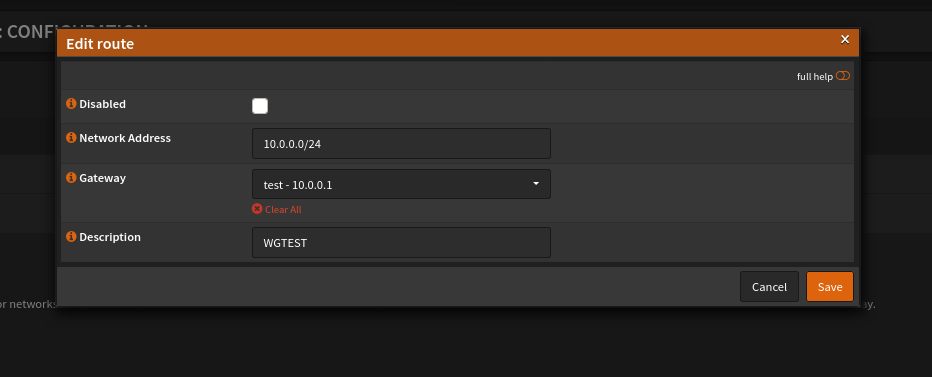

Statische Route:

Gateway:

Desweiteren habe ich unter Local > Disable Routes CHECK > Gateway 10.0.0.1 versucht

NAT Regeln habe ich vorerst gelöscht

Statische Routen zu einem Netz das auf dem selben Router terminiert ist ist völliger Blödsinn sorry, sollte man als Netzwerker eigentlich wissen, die müssen weg!

Gateway:

Desweiteren habe ich unter Local > Disable Routes CHECK > Gateway 10.0.0.1 versucht

NAT Regeln habe ich vorerst gelöscht

Zitat von @gambgamb:

Was mir gerade aufgefallen ist, meine Öffentliche IP (pppoe) 93.xxx.xxx.xxx weicht von der auf dem WAN_PPPOE 62.XXX.XXX.XXX ab.

Dein DYDNS funktioniert wohl nicht?!Was mir gerade aufgefallen ist, meine Öffentliche IP (pppoe) 93.xxx.xxx.xxx weicht von der auf dem WAN_PPPOE 62.XXX.XXX.XXX ab.

Du sagtest du verwendest zwei WAN Gateways, dann hast du dir wohl in deiner Firewall ein asynchrones Routing gebaut bei dem Traffic über das eine reinfliesst über das andere raus geht. Das wäre damit zu erklären... Leider bringst du hier dazu viel zu wenig Infos aus deiner Config.

Im Zweifelsfall erst mal nur mit einem GW die OPNSense clean aufsetzen Dann wirst du sehen das das sofort läuft, du hast dir da wohl mit deinen GW Rules in der FW nur selbst ein Bein gestellt so meine Vermutung.

Dann nochmal neues GW erstellt, mit der 10.0.0.2, Rest auf default

😆🙃 Das ist ehrlich gesagt Hexenbeschwörung statt Fehlersuche.Doch mittlerweile ist es einfach nurnoch trial and error

Das ist Blödsinn sinnlose Routen zu setzen, setze das Teil nochmal clean auf und gehe dabei strategisch vor!

Joa dann lass uns hier nicht verhungern und poste mal deine detaillierten FW und Policy-Routing-Regeln, ansonsten kann man dir hier nicht helfen.

Denn diese Aussage

Denn diese Aussage

- Selective Routing für manche Clients (via ISP) rest über VPN

lässt mich eben vermuten daß du da unabsichtlich ein asynchrones Routing gebaut hast.10.0.0.1/24 Habe ich dem Interface vergeben.

Wenn die 10.0.0.1 der WG Server selber ist (internes IP Netz) dann ist das auch falsch, denn das ist dann eine /32er Host Subnetzmaske !Siehe dazu auch das hiesige Wireguard Tutorial unter Allowed IPs !!

Merkzettel: VPN Installation mit Wireguard

Das 10.0.0.0er IP Netz dafür zu wählen ist auch nicht besonders intelligent, denn dieses Allerweltnetz wird im VPN Umfeld massenhaft verwendet. Da wird es nicht lange dauern bis du Probleme bekommst !

Siehe zu dem Thema auch hier:

VPNs einrichten mit PPTP

Lesen und verstehen...

Upstream GW (Telekom) ist jedoch anders.

Ist ja auch logisch das das anders ist. Spielt aber für die Connectivity und die Thread Problematik hier keinerlei Rolle da du das ja eh dynamisch vom Provider bekommst.Also vergessen und daran halten was oben steht...!! "und gehe dabei strategisch vor!"

Wenn's das denn nun war bitte nicht vergessen den Thread dann auch als erledigt zu setzen:

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?