Zugriff auf den vorgeschalteten NAS

Hallo,

ich habe folgendes Szenario:

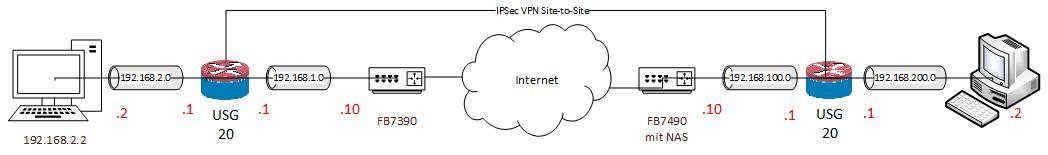

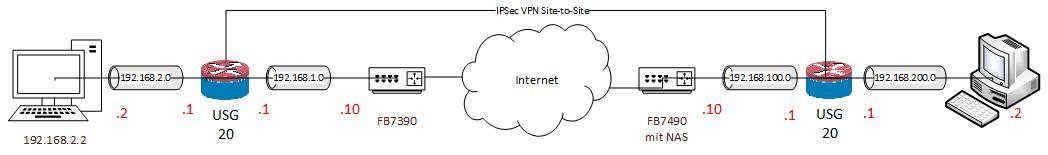

Standtort1 - Zyxel USG 20 - FritzBox7390 - Internet - FritzBox7490 - Zyxel USG 20 - Standort2 ( s.Bild)

Es sollte doch prinzipiell möglich sein, vom Client im Standort1 auf die Web-Oberfläche und auf den NAS der FB7490 im Standort2 zuzugreifen. Ich habe alle möglichen Freigaben in den beiden USG ausprobiert. Leider ohne Erfolg. Vom Client im Standort2, den ich über VPN erreiche, ist das problemlos möglich.

Hat jemand eine Lösung?

Danke

ich habe folgendes Szenario:

Standtort1 - Zyxel USG 20 - FritzBox7390 - Internet - FritzBox7490 - Zyxel USG 20 - Standort2 ( s.Bild)

Es sollte doch prinzipiell möglich sein, vom Client im Standort1 auf die Web-Oberfläche und auf den NAS der FB7490 im Standort2 zuzugreifen. Ich habe alle möglichen Freigaben in den beiden USG ausprobiert. Leider ohne Erfolg. Vom Client im Standort2, den ich über VPN erreiche, ist das problemlos möglich.

Hat jemand eine Lösung?

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 574159

Url: https://administrator.de/forum/zugriff-auf-den-vorgeschalteten-nas-574159.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

6 Kommentare

Neuester Kommentar

vom Client im Standort1 auf die Web-Oberfläche und auf den NAS der FB7490 im Standort2 zuzugreifen.

Welcher ist denn 1 und 2 ??? Das ist in der Zeichnung ja nicht beschrieben ?! Prinzipiell ist das aber natürlich mit dem richtigen Firewall Regelwerk möglich. Zum Sinn auf das unsichere Netzwerk vor der FW zuzugreifen und der Performance des FritzBox NAS mal keinen Kommentar.

Ich habe alle möglichen Freigaben in den beiden USG ausprobiert.

Zeugt nicht gerade von einem sinnvollen Vorgehen. Warum machst du dir den Paket Flow solcher Pakete nicht klar und gehst strategisch vor ? Zudem hast du mit keinem Wort erwähnt mit welchem Protokoll du auf das NAS zugreifen willst ?? Es gibt derer ja viele und das Regelwerk ist davon abhängig. Vermutlich SMB/CIFS mit TCP 445, richtig ?Die 2te Frage zu der es keine Antwort oder Beschreibung gibt ist ob beide lokalen IP Netze via VPN gekoppelt sind (Site to Site VPN) ? Auch das hat eine Einfluss.

Auf der FB7490 mit NAS ist die statische Route für das Netz 192.168.2.0 mit Gateway 192.168.100.1 (USG) eingetragen

Statische Routen auf der FritzBox sind völliger Unsinn und überflüssig. Die Zyxels machen NAT (IP Adress Translation) am WAN Port und "sehen" deshalb keinerlei Absender IPs aus ihren internen LAN IP Netzen da Sie am jeweiligen FritzBox Koppelnetz rein nur mit ihrer .1.1er bzw. .100.1er IP Adresse auftauchen. .2.0er oder .200.0er IP Adressen sind dort vollkommen unsichtbar und nicht existent durch das NAT. Folglich kann ein Router diese IP Adressen dort niemals "sehen" und damit auch niemals routen.In dem Falle sind also statische Routen auf den FritzBoxen Unsinn und zudem völlig konraproduktiv und sollten dringenst gelöscht werden.

Das Problem wird ganz sicher sein das die Zyxels generell eine RFC 1918 IP Netz Blocking List am WAN Port haben und generell RFC 1918 Traffic dort blocken. Das wäre mal der erste Ansatz zur Lösung.