Zweite Fritzbox im Subnetz

Hallo,

ich brauche nochmal eure Hilfe.

Mein Vorhaben: WOL-Server im Subnetz installieren.

Ich habe 2 Subnetze verbunden durch einen Cisco Business Switch 250 - der Switch routet zwischen den beiden VLANs (Layer 3)

VLAN 1 = Produktiv-LAN mit Internet-Router (FB 7390), Server und Clients IP-Bereich 192.168.0.x

VLAN10 = Backup-LAN mit einer NAS die zeitgesteuert Pull-Backups von Server und Clients aus dem anderen Subnetz zieht IP-Bereich 192.168.10.x

Funktioniert alles wunderbar - da die NAS nur angeschaltet wird wenn ein Backup gemacht werden muss (Zeitsteuerung) suchte ich nach einer zusätzlichen Möglichkeit die NAS zu starten - per WOL.

Nach allem was ich hier im Forum nun gefunden habe ist WOL von einem ins andere Subnetz über den Cisco 250 schwer realisierbar (fehlender directed Broadcast-Unterstützung) ...korrigiert mich wenn das falsch ist....

Ich habe dann (auch hier im Forum entdeckt) die Idee aufgegriffen, einfach eine alte Fritzbox (FB 7362 SL) ins Subnetz zu hängen und über Weboberfläche der FB ein Magic Packet an die "schlafende" NAS innerhalb des gleichen Subnetz zu versenden.

Hier scheiterte ich aber bis jetzt: Hab der FB eine feste IP verpasst (192.168.10.160) und sie an einem Netzwerkport des Switches (VLAN 10, Interface 192.168.10.254, Access-Mode, untagged) gehängt.

Ping vom Client-PC (VLAN 1) zur FB 7362 SL (VLAN 10) funktioniert nicht

Ping vom Client-PC (VLAN 1) zur NAS (VLAN 10) funktioniert

Ping vom Switch zur FB 7362 SL (VLAN 10) funktioniert

Ping vom Client-PC (VLAN 1) zum Switch funktioniert

Die Fritzbox ist als Internetrouter konfiguriert (nicht als IP-Client) da nur hier die WOL-Funktion in der Weboberfläche verfügbar ist. Was mir auffiel, ist dass man der Fitzbox als Internet-Router nur IP-Adresse und Teilnetzmaske zuweisen kann....jedoch besteht nicht die Möglichkeit ein Gateway einzutragen (im Gegensatz zur IP-Client-Konfiguration). Vielleicht liegt daran? Was mache ich falsch?

Grüße Rainer

ich brauche nochmal eure Hilfe.

Mein Vorhaben: WOL-Server im Subnetz installieren.

Ich habe 2 Subnetze verbunden durch einen Cisco Business Switch 250 - der Switch routet zwischen den beiden VLANs (Layer 3)

VLAN 1 = Produktiv-LAN mit Internet-Router (FB 7390), Server und Clients IP-Bereich 192.168.0.x

VLAN10 = Backup-LAN mit einer NAS die zeitgesteuert Pull-Backups von Server und Clients aus dem anderen Subnetz zieht IP-Bereich 192.168.10.x

Funktioniert alles wunderbar - da die NAS nur angeschaltet wird wenn ein Backup gemacht werden muss (Zeitsteuerung) suchte ich nach einer zusätzlichen Möglichkeit die NAS zu starten - per WOL.

Nach allem was ich hier im Forum nun gefunden habe ist WOL von einem ins andere Subnetz über den Cisco 250 schwer realisierbar (fehlender directed Broadcast-Unterstützung) ...korrigiert mich wenn das falsch ist....

Ich habe dann (auch hier im Forum entdeckt) die Idee aufgegriffen, einfach eine alte Fritzbox (FB 7362 SL) ins Subnetz zu hängen und über Weboberfläche der FB ein Magic Packet an die "schlafende" NAS innerhalb des gleichen Subnetz zu versenden.

Hier scheiterte ich aber bis jetzt: Hab der FB eine feste IP verpasst (192.168.10.160) und sie an einem Netzwerkport des Switches (VLAN 10, Interface 192.168.10.254, Access-Mode, untagged) gehängt.

Ping vom Client-PC (VLAN 1) zur FB 7362 SL (VLAN 10) funktioniert nicht

Ping vom Client-PC (VLAN 1) zur NAS (VLAN 10) funktioniert

Ping vom Switch zur FB 7362 SL (VLAN 10) funktioniert

Ping vom Client-PC (VLAN 1) zum Switch funktioniert

Die Fritzbox ist als Internetrouter konfiguriert (nicht als IP-Client) da nur hier die WOL-Funktion in der Weboberfläche verfügbar ist. Was mir auffiel, ist dass man der Fitzbox als Internet-Router nur IP-Adresse und Teilnetzmaske zuweisen kann....jedoch besteht nicht die Möglichkeit ein Gateway einzutragen (im Gegensatz zur IP-Client-Konfiguration). Vielleicht liegt daran? Was mache ich falsch?

Grüße Rainer

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2606213085

Url: https://administrator.de/forum/zweite-fritzbox-im-subnetz-2606213085.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

46 Kommentare

Neuester Kommentar

Servus Rainer,

um welches NAS System handelt es sich denn?

Wenn deine Backups zeitgesteuert laufen und das NAS dazwischen ausgeschaltet sein soll aktiviere doch einfach auch die Zeitsteuerung die regelt wann sich das NAS ein-/ausschalten soll falls das vorhanden ist. (Wobei mir kein NAS System einfällt dass sowas nicht hat)

um welches NAS System handelt es sich denn?

Wenn deine Backups zeitgesteuert laufen und das NAS dazwischen ausgeschaltet sein soll aktiviere doch einfach auch die Zeitsteuerung die regelt wann sich das NAS ein-/ausschalten soll falls das vorhanden ist. (Wobei mir kein NAS System einfällt dass sowas nicht hat)

Moin,

im schlimmsten Fall nen kleinen RPi mit Etherwake drauf:

computerbild.de/artikel/cb-Tipps-PC-Hardware-Raspberry-Pi-Wake-o ...

Auf den per SSH verbinden und von dort das Paket absenden

Alternativ via Arduino-Board:

arduino.cc/reference/en/libraries/wakeonlan/

im schlimmsten Fall nen kleinen RPi mit Etherwake drauf:

computerbild.de/artikel/cb-Tipps-PC-Hardware-Raspberry-Pi-Wake-o ...

Auf den per SSH verbinden und von dort das Paket absenden

Alternativ via Arduino-Board:

arduino.cc/reference/en/libraries/wakeonlan/

Hab der FB eine feste IP verpasst (192.168.10.160) und sie an einem Netzwerkport des Switches (VLAN 10, Interface 192.168.10.254, Access-Mode, untagged) gehängt.

Welches Default Gateway hast du der FritzBox denn verpasst ?? IP Adresse ist bekanntlich ja nur die halbe Miete. Ohne Gateway wird sie logischerweise unereichbar bleiben aus anderen IP Netzen.Lies mal etwas über Routing Grundlagen!!

Die Fritzbox ist als Internetrouter konfiguriert

Ich verstehe Deinen Aufbau noch nicht. Heißt obiger Satz, die FB 7362 hängt an ihrem WAN-Port am Switch? Von dort dürftest Du die Oberfläche normal nicht erreichen können. Selbst wenn Du die Oberfläche von "außen" freigeben kannst (ich erinnere da dunkel eine Funktion), darf das nicht sein, denn das hieße, Du kämst von VLAN 1 in VLAN 10, was Dein Setup zum Schutz des Backups ja gerade vermeiden soll (Sinn des Aufbaus war ja lt. dem anderen Thread ein geschütztes Pull-Backup).Wenn das hier funktioniert:

Ping vom Client-PC (VLAN 1) zur NAS (VLAN 10) funktioniert

ist Dein VLAN-Schutz ebenso für die Tonne. Da darf Verkehr im Netz nur von NAS ausgelöst werden können, nicht aus dem VLAN 1 heraus.Beschreib gern mal, ob und wie Du aus dem VLAN 1 auf die Oberfläche der 7362 SL kommst (kommen willst). Aber: Nur, wenn Dir das gelingt, solltest Du auch einen WOL auslösen können und genau das unterläuft den gewünschten Schutz.

Fazit: Wenn ich nichts falsch verstanden habe ist die Fritzbox-Lösung für diesen Zweck ungeeignet.

die Idee aufgegriffen, einfach eine alte Fritzbox (FB 7362 SL) ins Subnetz zu hängen

Man kann nicht einfach mehrere Forumschnipsel einfach kombinieren, ohne sein eigenes Setup zu verstehen und zu erkennen, ob das passt. Also klar kann man, man macht dann eben ein paar Erfahrungen - und das ist ja gut Eine Arztpraxis (sorry, da bin ich naturgemäß etwas empfindlich - gilt an sich für jedes Business) verdient aber ein einigermaßen professionelles Setup. Deshalb ist ein Gefrickel mit zwei Fritzboxen jetzt wirklich nicht nötig. Statt des (nur fürs Backup erworbenen (?)) VLAN-Switches hättest Du für kleines Geld einen (z.B. Mikrotik) VLAN-Router erwerben können, mit dem Du bequem WOL in den einzelnen VLANs auslösen kannst. Zugleich würdest Du damit über Netzwerke hinzu lernen (können) und mit der großartigen Transparenz dieser Geräte Überblick im Netzwerk bekommen. Auch der von der KBV-IT-Sicherheitsrichtlinie geforderte (noch nicht zwingende) Einsatz einer Firewall wäre damit gleich abgehakt.

Viele Grüße, commodity

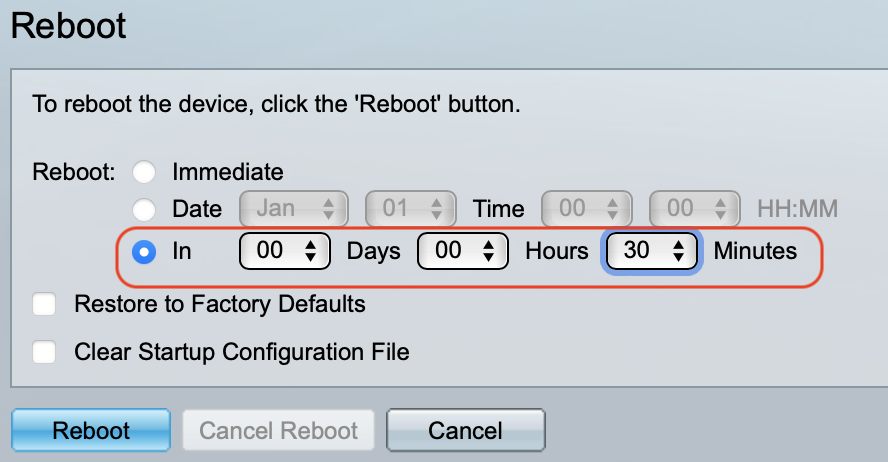

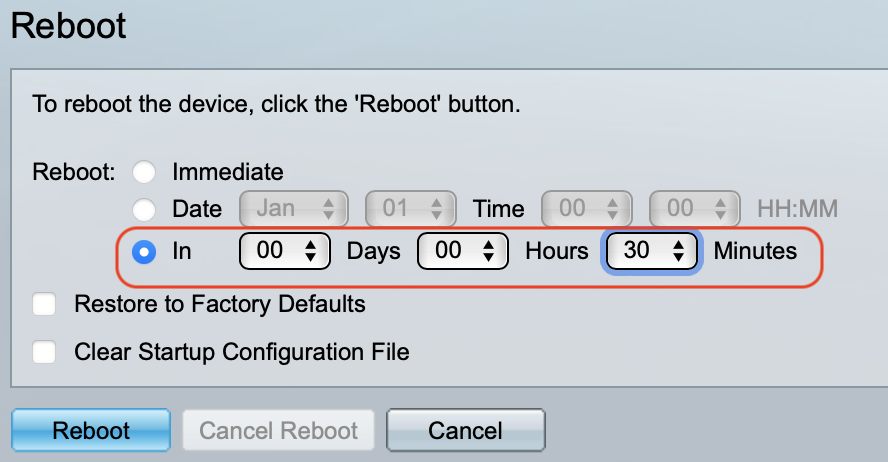

hier kannst du sehen das sich in der Internet-Konfiguration der FB nirgendwo das Gateway eintragen lässt (es sei denn man verwendet DHCP)

Dann solltest du als gestandener Netzwerk Profi aber auch wissen das dann eine Erreichbarkeit aus anderen IP Netzen damit dann technisch unmöglich ist! Wie sollte das auch gehen ohne Gateway Eintrag?!Zum Rest hat Kollege @commodity oben schon alles gesagt.

Ein kleiner Raspberry Pi Zero für 10 Euro wäre da dann deutlich sinnvoller gewesen. Z.B. hier oder hier.

Alt, aber immer noch lesenswert zu dem Thema:

heise.de/ct/artikel/Wake-on-WAN-221718.html

Das Problem liegt daran das die FB am LAN Port kein Gateway eingetragen hat bzw. das nicht supportet. Damit ist dann logischerweise der Zugang aus anderen IP Netzen auf die FB unmöglich.

Die Lösung ist aber ganz einfach sein sofern die FB das supportet und zwar indem du ihr statische Routen in diese anderen IP Netze einträgst.

Wenn diese Routen am LAN Port greifen (was sie sollten) wird das dein Problem lösen.

Beispiel:

FritzBox ist mit abgeschaltetem DHCP Server am LAN Port im 192.168.1.0 /24er Netz (IP: 192.168.1.1) und das Gateway in dem Netz ist die 192.168.1.254

Zugegriffen werden soll auf die Fritzbox aus den Netzen .2.0 und .3.0

Dann trägst du 2 statische Routen in die FB ein:

Die Lösung ist aber ganz einfach sein sofern die FB das supportet und zwar indem du ihr statische Routen in diese anderen IP Netze einträgst.

Wenn diese Routen am LAN Port greifen (was sie sollten) wird das dein Problem lösen.

Beispiel:

FritzBox ist mit abgeschaltetem DHCP Server am LAN Port im 192.168.1.0 /24er Netz (IP: 192.168.1.1) und das Gateway in dem Netz ist die 192.168.1.254

Zugegriffen werden soll auf die Fritzbox aus den Netzen .2.0 und .3.0

Dann trägst du 2 statische Routen in die FB ein:

- Ziel 192.168.2.0, Maske: 255.255.255.0, Gateway: 192.168.1.254

- Ziel 192.168.3.0, Maske: 255.255.255.0, Gateway: 192.168.1.254

Du benötigst dafür keine Route, denn beide VLAN Netze sind ja direkt an deinem Switch dran und damit "kennt" der Switch diese IP Netze ja so das eine Route unsinnig, da überflüssig, wäre.

Du betreibst ja ein Layer 3 VLAN Konzept mit dem routenden Switch. Details dazu findest du hier was dir den IP Traffic Flow im Detail erklärt.

Verständnissproblem Routing mit SG300-28

Du betreibst ja ein Layer 3 VLAN Konzept mit dem routenden Switch. Details dazu findest du hier was dir den IP Traffic Flow im Detail erklärt.

Verständnissproblem Routing mit SG300-28

Zitat von @fishrain:

... an sich mit dem routenden Switch ungeeignet - den durch den routenden Switch besteht ja eine Verbindung zwischen beiden Subnetzen

Nein, Verbindung brauchst Du ja immer irgendwie. Routing muss schon sein. Dieses muss nur, wie der geschätzte Kollege @aqui schon ausgeführt hat, durch ACLs gefiltert werden, mit denen nur der Backup-Server ins Netz des zu sichernden Gerätes darf und nicht (wie bislang) umgekehrt.... an sich mit dem routenden Switch ungeeignet - den durch den routenden Switch besteht ja eine Verbindung zwischen beiden Subnetzen

Ich würde das nicht mit ACLs machen, sondern lieber zentral in einem geeigneten Router verwalten. Ist übersichtlicher, finde ich und das WOL-Thema ist damit auch gelöst. Und zwar ohne Sicherheitslücke. Mit einem Mikrotik bist Du mit (je nach Backup-Umfang) zwischen 50 und 200 EUR dabei. Und einer Menge neuem Lernstoff

Wenn Du statt WOL das NAS zeitgesteuert starten kannst, ist die ACL-Lösung aber sicher ausreichend.

Viele Grüße, commodity

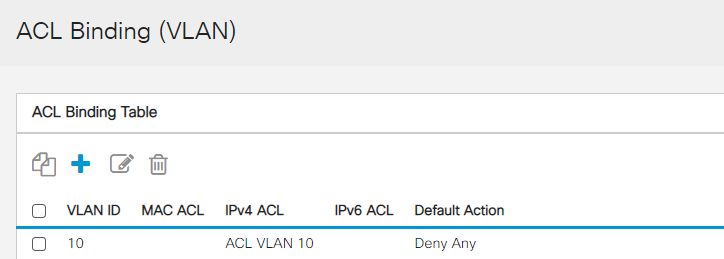

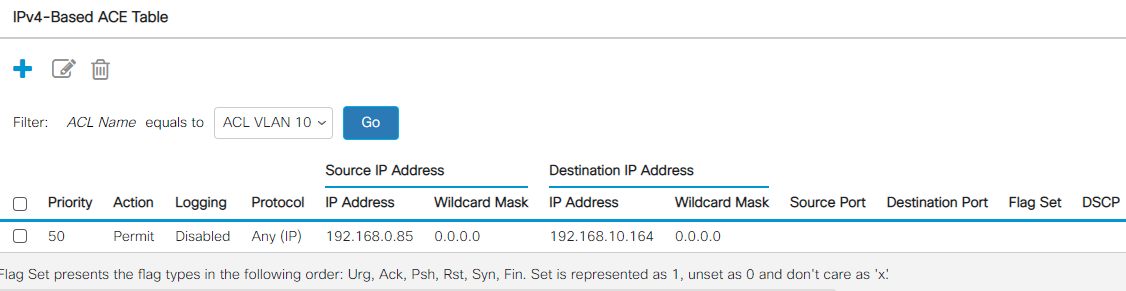

ACLs greifen immer nur inbound! Also VOM Netzwerk Draht IN das VLAN IP Interface hinein.

Deine ACL ist syntaktisch richtig aber du hast sie ans falsche VLAN Interface gebunden weil du mit der falschen Logik gedacht hast. .0.x vlan1 Traffic (Absender IP) kommt inbound am vlan1 Interface an und nicht vlan10.

Es macht doch auch keinerlei Sinn diesen nicht gewollten Traffic in den Switch zu lassen, ihn damit zu belasten und dann erst outbound zu filtern.

Fazit:

Lege die ACL auf das VLAN 1 Interface von wo aus der Traffic initiiert wird, dann greift deine ACL auch sofort.

Hätte dir an der Logik der ACL aber auch selber sofort auffallen müssen..

Sie filtert Pakete mit der Absender IP 192.168.0.85 (vlan1) auf die Ziel IP 192.168.10.164 (vlan10).

Wie sollen denn am VLAN 10 Interface jemals Absender IPs mit 192.168.0.x ankommen wenn es dort nur Absender IPs 192.168..10.x geben kann??

Deine ACL erlaubt also etwas am VLAN 10 Interface an Traffic was da niemals ist und es gilt am Ende immer ein deny any any so das dann dein Ping verständlicherweise in die Hose geht. Die ACL macht also im Gegensatz zu dir alles richtg! Works as designed...

Works as designed...

Einfache Logik...

Deine ACL ist syntaktisch richtig aber du hast sie ans falsche VLAN Interface gebunden weil du mit der falschen Logik gedacht hast. .0.x vlan1 Traffic (Absender IP) kommt inbound am vlan1 Interface an und nicht vlan10.

Es macht doch auch keinerlei Sinn diesen nicht gewollten Traffic in den Switch zu lassen, ihn damit zu belasten und dann erst outbound zu filtern.

Fazit:

Lege die ACL auf das VLAN 1 Interface von wo aus der Traffic initiiert wird, dann greift deine ACL auch sofort.

Hätte dir an der Logik der ACL aber auch selber sofort auffallen müssen..

Sie filtert Pakete mit der Absender IP 192.168.0.85 (vlan1) auf die Ziel IP 192.168.10.164 (vlan10).

Wie sollen denn am VLAN 10 Interface jemals Absender IPs mit 192.168.0.x ankommen wenn es dort nur Absender IPs 192.168..10.x geben kann??

Deine ACL erlaubt also etwas am VLAN 10 Interface an Traffic was da niemals ist und es gilt am Ende immer ein deny any any so das dann dein Ping verständlicherweise in die Hose geht. Die ACL macht also im Gegensatz zu dir alles richtg!

Einfache Logik...

Na ja, man sollte sich schon vorher überlegen WAS man mit ACLs macht.

Was auch immer geht wenn man von remote mit ACls arbeitet ist den Reboot des Switches zu starten aber mit einem Timer z.B. 30 Min.

Sägt man sich den Ast ab wartet man halt einfach nur 30 Minuten und der Switch rebootet wieder in die ursprüngliche Konfig und fertisch ist der Zugang wieder da. 😉

So spart man sich die unnötige Frickelei mit dem Resett und Backup.

Ein bisschen intelligent nachdenken hilft da also auch wenn man mit sowas von remote arbeitet!

Ein bisschen intelligent nachdenken hilft da also auch wenn man mit sowas von remote arbeitet!

Wenn das VLAN so heikel ist dann implementierst du die ACL eben auf der VLAN 10 Interface Seite, das geht ja auch:

permit source 192.168.10.164 0.0.0.0 destination 192.168.0.85 0.0.0.0

Das mappst du dann an das VLAN 10 Interface und gut iss.

Ist zwar kosmetisch und netztechnisch nicht elegant weil du den Traffic vom Client erstmal durch den Switch lässt zum Ziel und nur den Return Traffic dann blockierst.

Nicht schön hat aber den gleichen Effekt nur das es dich vor dem Ast absägen an vlan1 schützt.

Was auch immer geht wenn man von remote mit ACls arbeitet ist den Reboot des Switches zu starten aber mit einem Timer z.B. 30 Min.

Sägt man sich den Ast ab wartet man halt einfach nur 30 Minuten und der Switch rebootet wieder in die ursprüngliche Konfig und fertisch ist der Zugang wieder da. 😉

So spart man sich die unnötige Frickelei mit dem Resett und Backup.

Wenn das VLAN so heikel ist dann implementierst du die ACL eben auf der VLAN 10 Interface Seite, das geht ja auch:

permit source 192.168.10.164 0.0.0.0 destination 192.168.0.85 0.0.0.0

Das mappst du dann an das VLAN 10 Interface und gut iss.

Ist zwar kosmetisch und netztechnisch nicht elegant weil du den Traffic vom Client erstmal durch den Switch lässt zum Ziel und nur den Return Traffic dann blockierst.

Nicht schön hat aber den gleichen Effekt nur das es dich vor dem Ast absägen an vlan1 schützt.

permit source 192.168.10.164 0.0.0.0 destination 192.168.0.85 0.0.0.0

Das ist wieder kein Pull-Backup mehr. Nicht das Ziel aus den Augen verlieren Deine erste ACL-Rule war doch prima, wenn man davon absieht, dass sie im falschen Netz war und Du vor dem default deny noch eine Regel brauchst, die auch den Zugriff von außen (hier: zurück zu Dir) sicher stellt. Wie genau, da kann Kollege @aqui sicher helfen. Du nutzt Fritzbox-VPN, das ist IPsec, da behältst Du ja Deine IP, dann müsstest Du nach meinem Verständnis den IP-Bereich Deines heimischen Netzes freigeben. Kann mich aber irren.

Viele Grüße, commodity

alle anderen Verbindungen sind geblockt zwischen den beiden VLANs !? Ist praktisch wie eine Portöffnung in einer Firewall

Ja. Es gilt ja nach der Regel immer ein impliziertes deny any any. Über die ACL können einzig nur dieser PC und das NAS kommunizieren.Du kannst das sogar noch weiter einschränken wenn du z.B. nur SMB/CIFS Traffic zu lässt und sonst nix.

aber ich muss das erst mal verstehen ....

Einfach mal einen Wireshark Sniffer auf deinem rechner installieren und einmal den Traffic auf dem Netz belauschen. Das öffnet Horizonte. Kollege @commodity hat Recht wenn er sagt das die Lösung der ACL am VLAN1 inbound technisch sauberer ist, denn von dort werden die NAS Zugriffe ja initiiert und diesen Traffic will man dann auch nicht im Switch haben.

Um die Gefahr des Ast Absägens zu minimieren kannst du mit dem zeitgesteuerten Reload von oben arbeiten.

Alternativ kannst du die Default Logik der ACL umdrehen und mit permit any any arbeiten als statt einer Whitelist Logik mit einer Blacklist Logik was dann per se erstmal alles durchlässt und du musst explizit verbieten was du nicht willst. Z.B.

deny tcp source 192.168.0.0 0.0.0.255 destination 192.168.10.164 0.0.0.0 eq 445

Verbietet generell den SMB/CIFS Traffic aus dem gesamten VLAN1 auf das NAS lässt alles andere aber passieren.

ACLs kann man über ein Zeit Schedule auch zeitgesteuert implementieren.

könnte man ...

ach, klar, ist ja ein client-to-site-VPN. Ob das aber immer die gleiche IP-Adresse ist? Kannst Du sie vielleicht im UI fixieren? Mit "normalen" IP-Adressen geht das in der Fritzbox.müsste doch ...

Hätte ich als ACL-Ahnungsloser auch gedacht, ist aber nicht so:"VACLs can provide access control for all packets that are bridged within a VLAN or that are routed into or out of a VLAN or a WAN interface for VACL capture. "

cisco.com/c/en/us/td/docs/switches/lan/catalyst6500/ios/12-2SXF/ ...

Musst also auch noch eine Regel für die Netzinterne Kommunikation schaffen.

Sagte ich schon mal, dass das mit einem geeigneten Router...? (schon weg

Viele Grüße, commodity

@fishrain, ist Kollege @aqui jetzt Dein Handbuch? Wie ich ihn kenne, wird er das beantworten, aber vielleicht magst Du Dir die Antworten selbst erarbeiten? Den Umgang mit dem Handbuch zu können, dient dem Lernfortschritt meist ungemein. Hier handelt es sich ja nicht um technische Probleme, die in dieses Forum gehören, sondern simpelstes RTFM. Und Cisco hat ja nun wirklich vorzügliche Materialien.

Viele Grüße, commodity

Viele Grüße, commodity

Wird nach einem Reboot die letzte abgespeicherte "running configuration" geladen ?

Ja!aber sie wird nicht in die running configuration abgespeichert.

Das liegt, wie immer, an dir selber! Du solltest natürlich dann nicht den "Save" Button klicken. Wird dir vermutlich so oder so nicht mehr gelingen wenn du die Connectivity verloren hast. Die hohen Zahlen werden zuerst abgearbeitet?

Auch das steht im Handbuch... Nein, es ist genau umgekehrt. Niedrige zuerst und es gilt "First match wins". Nach dem ersten positiven Hit wird der Rest der Regeln nicht mehr abgearbeitet.Ihr habt mir wirklich sehr geholfen !!!!

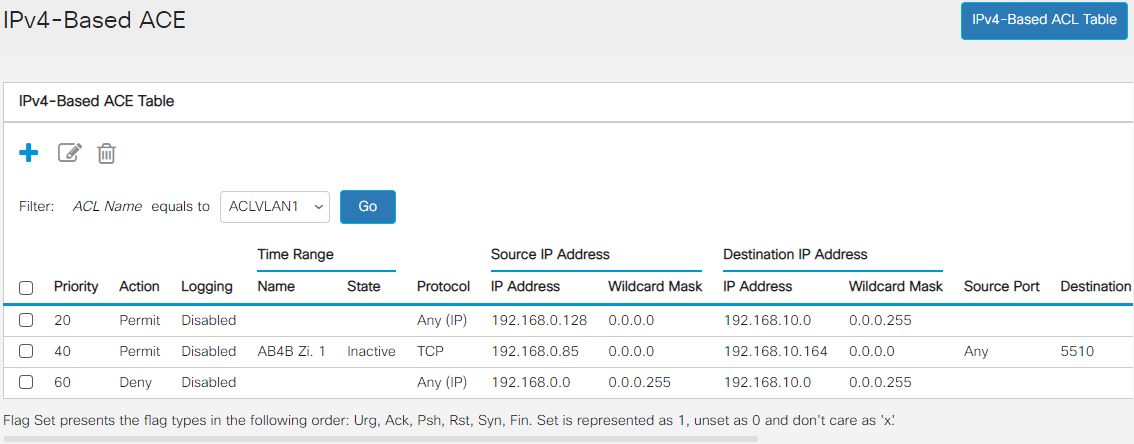

Immer gerne... darüber habe ich folgende ACEs eiongerichtet:

Wenn deine default Logik "permit any any" ist warum hast du dann noch Permit Statements im Regelwerk der ACL ? Ist ja eigentlich dann überflüssig.mit höchster priorität (20) habe ich eine Regel für den VPN-Zugang von extern

Wie bereits gesagt: Völlig überflüssig wenn als Grundregel gilt das generell ALLES erlaubt ist was nicht explizit verboten ist. Wo bleibt hier dein logisches Denken...? versuchsweise mal die Verbindung eines Clients aus VLAN1 mit der NAS in VLAN10 zeitgesteuert erlauben

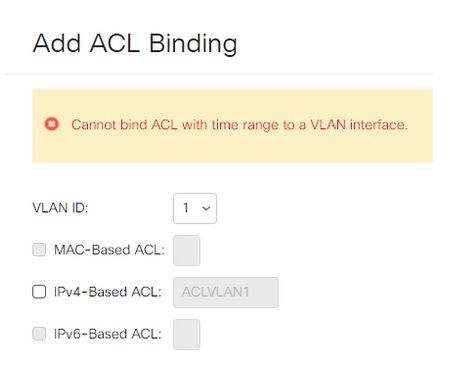

Wozu, wenn so oder so alles erlaubt ist was nicht explizit verboten ist? Gleiches Spiel wie oben...Warum die zeitgesteuerte ACL nicht auf ein VLAN Interface angewendet werden kann erschliesst sich mit aktuell auch nicht. Welches Modell ist das ??

Möglich das das Default VLAN davon ausgenommen ist was aber sehr ungewöhnlich wäre. Testweise kannst du es ja mal auf ein anderes VLAN Interface mappen um das auszuschliessen.

Wenn es nicht im Handbuch steht warum, solltest du mal einen Case beim Hersteller dazu aufmachen um den Fehler zu klären.

Auf einem Catalysten mit z.B.

time-range NO_INTERNET

periodic daily 11:00 to 13:00

ip access-list extended NAT

deny ip 10.128.194.0 0.0.0.127 any time-range NO_INTERNET

permit ip host 10.128.193.79 any

permit ip host 10.128.192.219 any

permit ip host 10.128.192.238 any

klappt das fehlerlos.

Ggf. musst du also die Zeitsteuerung nicht an die gesamte ACL hängen sondern nur an das einzelne Filter Statement im Regelwerk der ACL wie bei der o.a. IOS Syntax.

und jetzt werden noch zwei Regeln (20 und 40) mit höherer Priorität und "permit" darauf gesetzt

WAS bitte sollen die denn permitten ?? Es ist doch so oder so ALLES weiterhin permitted also ALLES erlaubt. Wozu also noch extra etwas erlauben???Du hast die Logik immer nicht wirklich nicht gerafft, oder? 🤔

Case aufmachen bei Cisco geht nur wenn man einen Servicevertrag hat

Dann poste das in das Cisco Forum. Da antworten auch Entwickler. Alternativ rufe die SoHo Hotline bei Cisco in München an. Wenn der neu ist hast du ja noch gesetzliche Garantie und auch der Händler sollte dir diese Frage dann beanworten.Ich möchte keinesfalls dein Kompetenz in Frage stellen

Das darfst du aber gerne. Fehler macht ja jeder. Du hast aber natürlich Recht. Wenn du nur ein einziges Statement hast ist das klar das dann alles scheitert was von .0.0 nach .10.0 geht.

Wenn du dann nur die beiden Hosts .0.85 nach .10.164 erlauben willst muss das als permit mit einer höheren Priority davor. Das erzeugt dann den positiven Hit in der ACL.

Sorry, das hatte ich dann missverstanden. Shame on me...

Ich möchte keinesfalls dein Kompetenz in Frage stellen

Wäre auch zwecklos. Die Fachkompetenz ist einzigartig. Wenn da mal was nicht passt, lag es immer an der Lese...bereitschaft Das liegt an der wahnsinnigen Geschwindigkeit, mit der der Kollege @aqui hier in beeindruckender Qualität die Threads abarbeitet, nebenbei (mehrsprachig) Tutorials schreibt, Tests aufbaut, Leute in Not per PN unterstützt und wer weiß was er noch so nebenbei macht. Wahrscheinlich joggt er auch noch, während er hier postet oder brät Spiegeleier

Viele Grüße, commodity