Zywall USG 100 Routing zwischen VLAN und LAN

Hallo,

ich habe eine Zywall USG 100 und bekomme kein Routing zwischen einem vlan und dem lan1 zum laufen.

Folgende Konfiguration:

lan1 liegt bei mir auf 192.168.1.x, hier sind neben der Zywall (192.168.1.1) u.a. noch ein Wechselrichter (192.168.1.123) am laufen.

Daneben gibt es mehrere vlans unter anderem das vlan90 mit dem Adressbereich 10.1.90.x. In dem VLAN90 ist ein RasperryPi (10.1.90.31) der den Wechselrichter abfragen soll.

Ich bekomme jedoch bereits gar keinen Ping von 10.1.90.31 auf 192.168.1.123 durch.

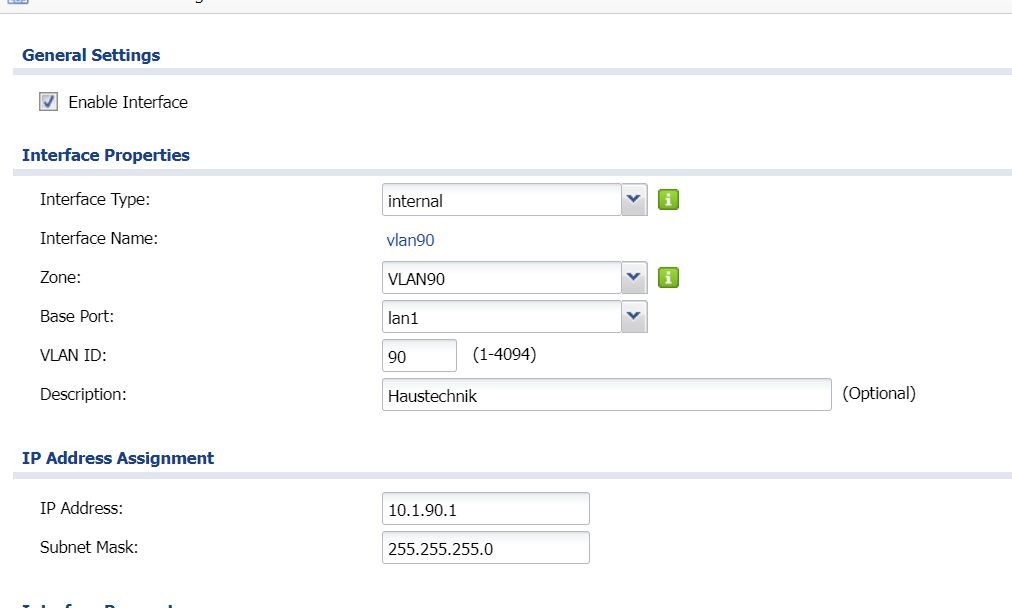

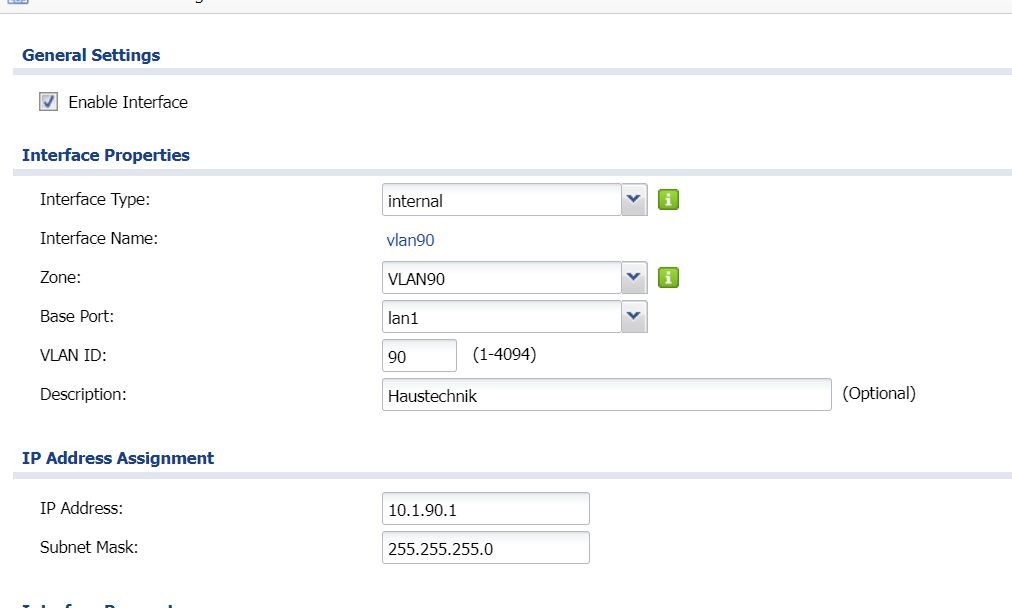

Das ist die Konfiguration des VLANs

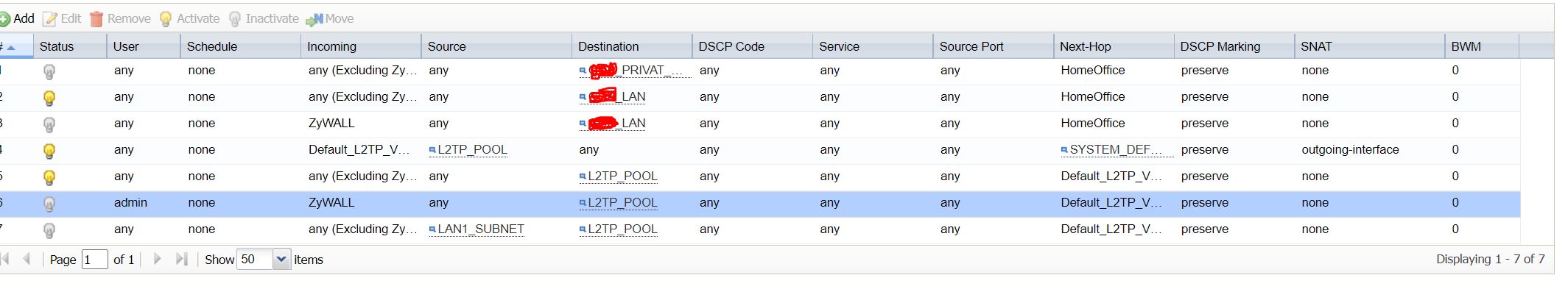

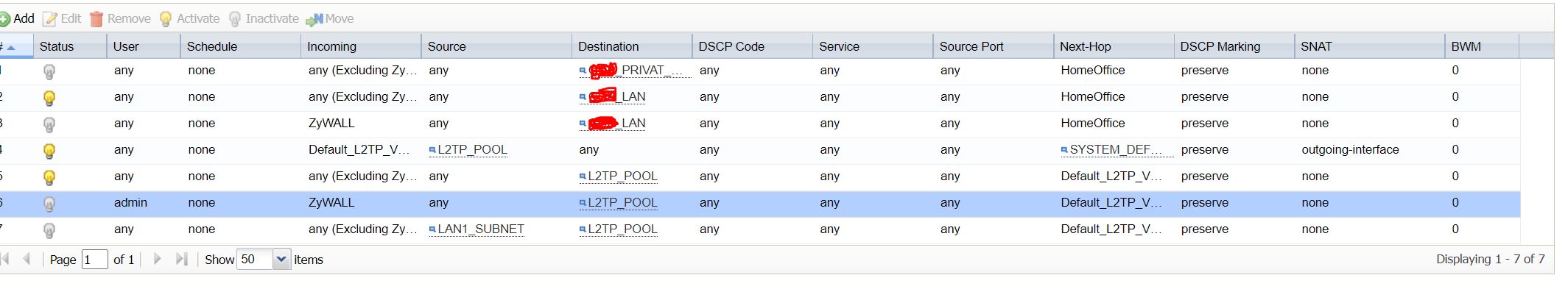

Das sind meine Routing-Regeln:

Diese sind im wesentlichen für die Verbindung in die Firma. Wenn ich es richtig verstanden habe müsste per Default zwischen allen bekannte vlans/lans geroutet werden insofern die Firewall die Verbindung nicht blockt. Daher ist keine spezielle Regel angelegt. Von VLAN90 komme ich auch ins Internet z.B. Ich kann von VLAN90 auch einen PING auf 192.168.1.1 absetzen und erhalte eine Antwort.

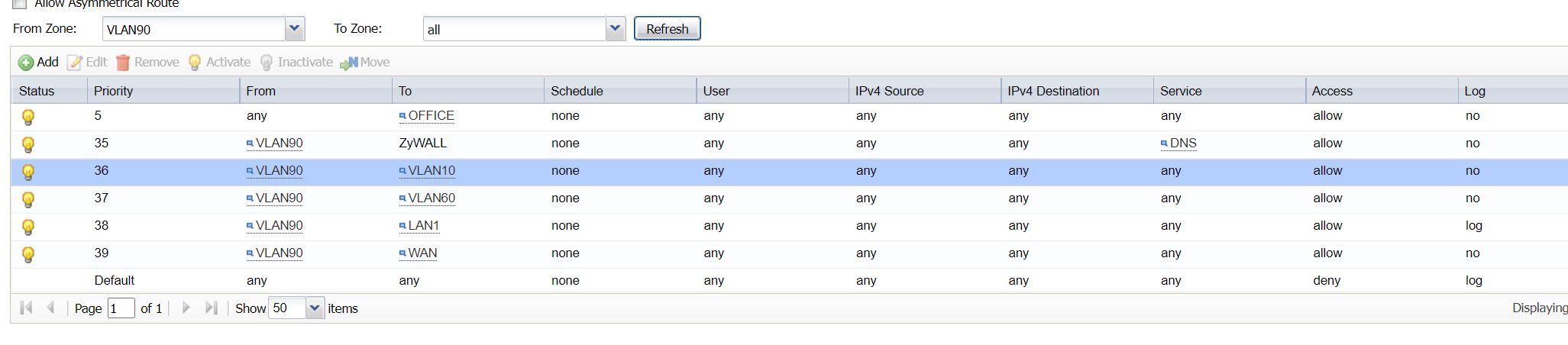

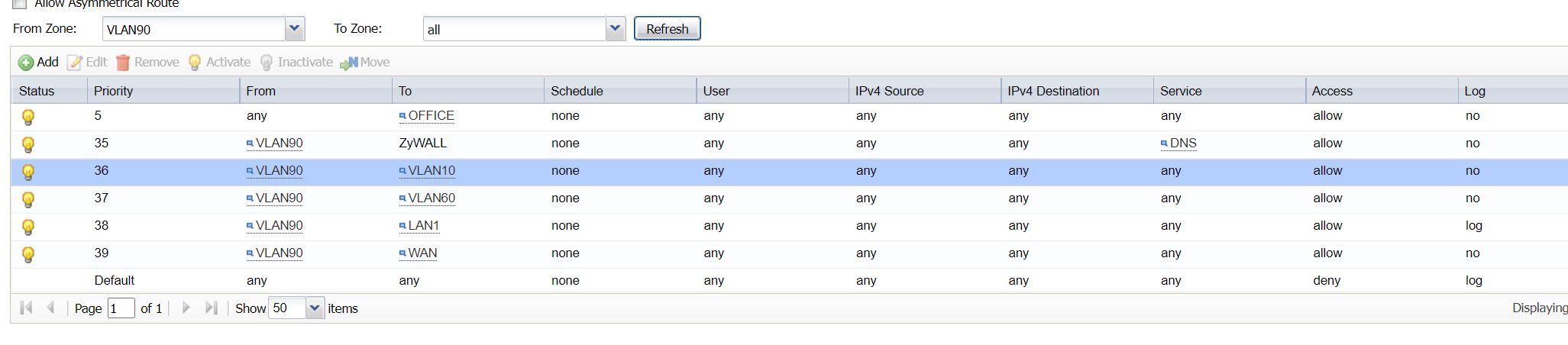

Das sind meine Firewallregeln bzgl. des VLAN90:

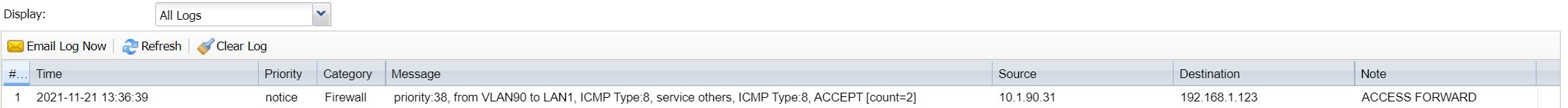

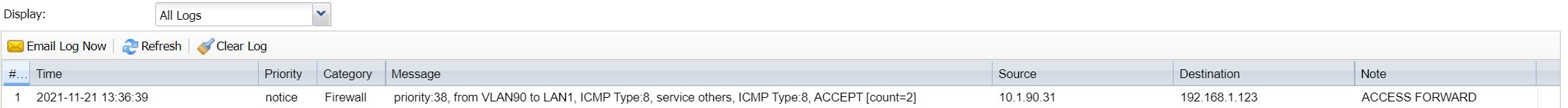

Von VLAN90 nach LAN1 wird alles erlaubt. Ich habe mal das Log aktiviert und siehe da:

Die Anfrage wird also weitergeleitet. Aber ich bekomme keine Antwort.

Ich stehe gerade echt auf dem Schlauch. Kann mir jemand helfen?

ich habe eine Zywall USG 100 und bekomme kein Routing zwischen einem vlan und dem lan1 zum laufen.

Folgende Konfiguration:

lan1 liegt bei mir auf 192.168.1.x, hier sind neben der Zywall (192.168.1.1) u.a. noch ein Wechselrichter (192.168.1.123) am laufen.

Daneben gibt es mehrere vlans unter anderem das vlan90 mit dem Adressbereich 10.1.90.x. In dem VLAN90 ist ein RasperryPi (10.1.90.31) der den Wechselrichter abfragen soll.

Ich bekomme jedoch bereits gar keinen Ping von 10.1.90.31 auf 192.168.1.123 durch.

Das ist die Konfiguration des VLANs

Das sind meine Routing-Regeln:

Diese sind im wesentlichen für die Verbindung in die Firma. Wenn ich es richtig verstanden habe müsste per Default zwischen allen bekannte vlans/lans geroutet werden insofern die Firewall die Verbindung nicht blockt. Daher ist keine spezielle Regel angelegt. Von VLAN90 komme ich auch ins Internet z.B. Ich kann von VLAN90 auch einen PING auf 192.168.1.1 absetzen und erhalte eine Antwort.

Das sind meine Firewallregeln bzgl. des VLAN90:

Von VLAN90 nach LAN1 wird alles erlaubt. Ich habe mal das Log aktiviert und siehe da:

Die Anfrage wird also weitergeleitet. Aber ich bekomme keine Antwort.

Ich stehe gerade echt auf dem Schlauch. Kann mir jemand helfen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1536226796

Url: https://administrator.de/forum/zywall-usg-100-routing-zwischen-vlan-und-lan-1536226796.html

Ausgedruckt am: 06.08.2025 um 04:08 Uhr

3 Kommentare

Neuester Kommentar

Ich bekomme jedoch bereits gar keinen Ping von 10.1.90.31 auf 192.168.1.123 durch.

Das ist auch klar, denn bekanntlich blockt die Firewall wie es üblich ist per se erstmal ALLES auf einem Netzwerk Interface.Ping ist ICMP Protokoll was du ebenfalls in deiner Firewall freigeben musst.

Wenn dein VLAN 1 sauber funktioniert und ins Internet kann ist dort vermutlich ein Default Regelwerk aktiv. Das ist es nicht am VLAN 90 IP Interface, denn dort gilt DENY any any.

Um als Schrotschuss erstmall alles von VLAN 90 zu erlauben kannst du dort folgende Regel etablieren:

ALLOW Protocol: IP, Source: VLAN90_net, Destination: Any

Das lässt dann testweise erstmal alles aus dem VLAN 90 passieren. Soweit sieht das ja richtig aus oben.

Routing Regeln für lokale IP Netze sind Unsinn, denn beide IP Netze sind ja lokal an der FW angeschlossen, die FW "kennt" also folglich beide IP Netze und somit sind Routing Einträge dafür überflüssiger Unsinn und auch kontraproduktiv und sollten de facto entfernt werden.

Wenn du auf dem RasPi einmal ip a bzw. ip r eingibst sollte er dir die passende IP am VLAN 90 Interface zeigen und auch das passende Default Gateway was die IP Adresse der Firewall im VLAN 90 ist.

Bei Winblows Clients musst du noch aufpassen, denn dort lauert die lokale Windows Firewall die generell alles aus fremden IP Netzen blockiert. Inklusive Ping (ICMP) was so oder so generell deaktiviert ist.

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Das solltest du also beachten sollten Winblows Clients im Spiel sein !

Weitere Details zu dem Thema erklärt das hiesige VLAN_Tutorial.