Nächster Alarm: die Sicherheitslücke Zip Slip wurde aufgedeckt

Vor wenigen Stunden haben Sicherheitsforscher eine Sicherheitslücke mit dem Namen Zip Slip aufgedeckt. Diese hat das Potential, so gut wie jede Software zu treffen.

Die Sicherheitslücke steckt in der Implementierung von Pack-Algorithmen in breit eingesetzten Bibliotheken. Werden präparierte Archivdateien mit traversalen Datenpfaden verwendet, laufen die Algorithmen der Pack-Bibliotheken 'in den Wald'. Das führt dazu, dass unberechtigter Weise (System-) Dateien überschrieben werden können - und so am Ende des Tages Remote Code Execution-Angriffe ermöglicht werden.

Was mich an Meltdown und die Spectre-Varianten erinnert: Es sind so gut wie alle Eco-Systeme, von .NET über JAVA bis hin zu JavaScript (alle benutzen Packbibliotheken) tangiert - und tausende an Software-Projekten setzen kompromittierbare Bibiotheken ein. Informationen, dass das ausgenutzt wird, gibt es noch nicht.

Ich habe ein paar Informationen und eine erste Einschätzung (eines Sicherheitsforschers), was Administatoren wissen sollten, im Blog-Beitrag Sicherheitslücke Zip Slip aufgedeckt zusammen getragen. Vielleicht hilft es beim Sortieren.

Die Sicherheitslücke steckt in der Implementierung von Pack-Algorithmen in breit eingesetzten Bibliotheken. Werden präparierte Archivdateien mit traversalen Datenpfaden verwendet, laufen die Algorithmen der Pack-Bibliotheken 'in den Wald'. Das führt dazu, dass unberechtigter Weise (System-) Dateien überschrieben werden können - und so am Ende des Tages Remote Code Execution-Angriffe ermöglicht werden.

Was mich an Meltdown und die Spectre-Varianten erinnert: Es sind so gut wie alle Eco-Systeme, von .NET über JAVA bis hin zu JavaScript (alle benutzen Packbibliotheken) tangiert - und tausende an Software-Projekten setzen kompromittierbare Bibiotheken ein. Informationen, dass das ausgenutzt wird, gibt es noch nicht.

Ich habe ein paar Informationen und eine erste Einschätzung (eines Sicherheitsforschers), was Administatoren wissen sollten, im Blog-Beitrag Sicherheitslücke Zip Slip aufgedeckt zusammen getragen. Vielleicht hilft es beim Sortieren.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 376169

Url: https://administrator.de/knowledge/naechster-alarm-die-sicherheitsluecke-zip-slip-wurde-aufgedeckt-376169.html

Ausgedruckt am: 22.07.2025 um 13:07 Uhr

10 Kommentare

Neuester Kommentar

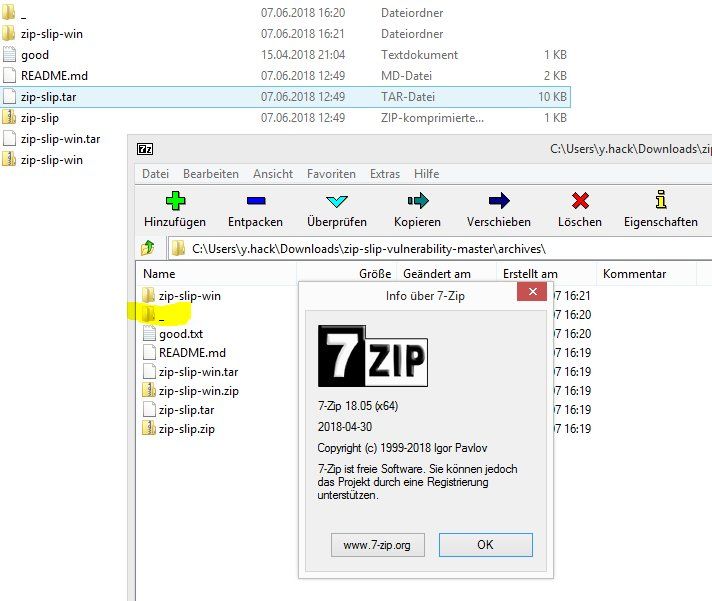

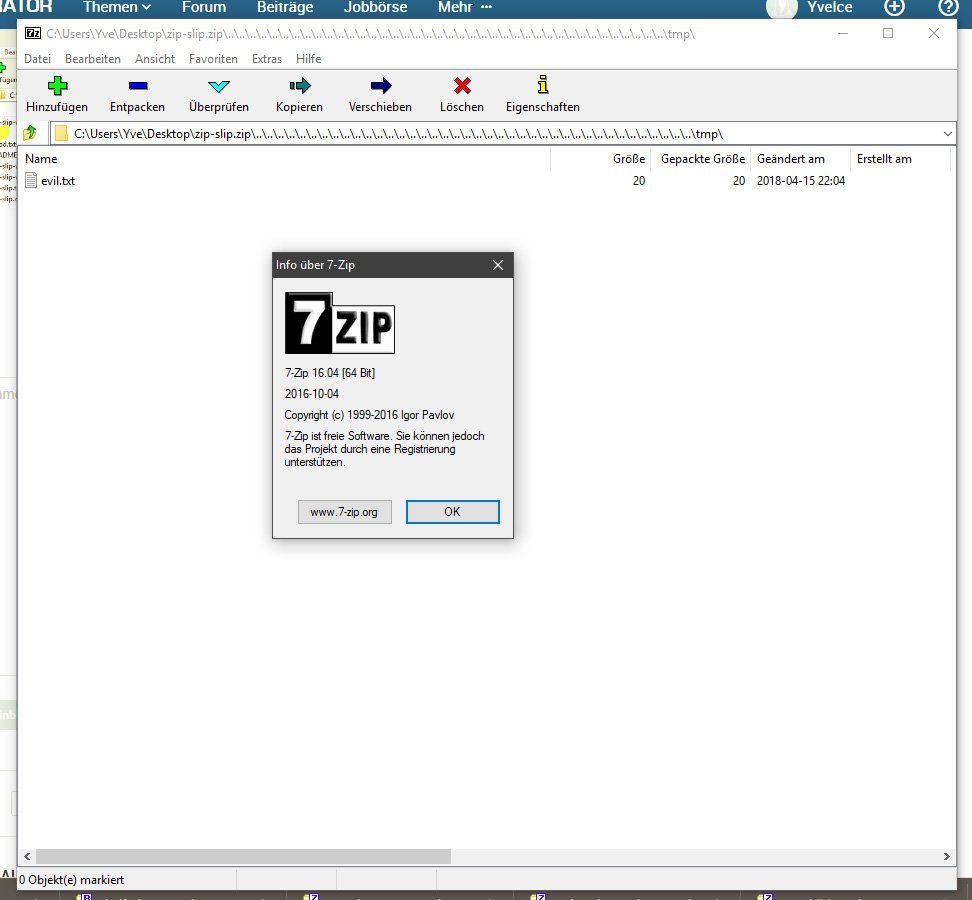

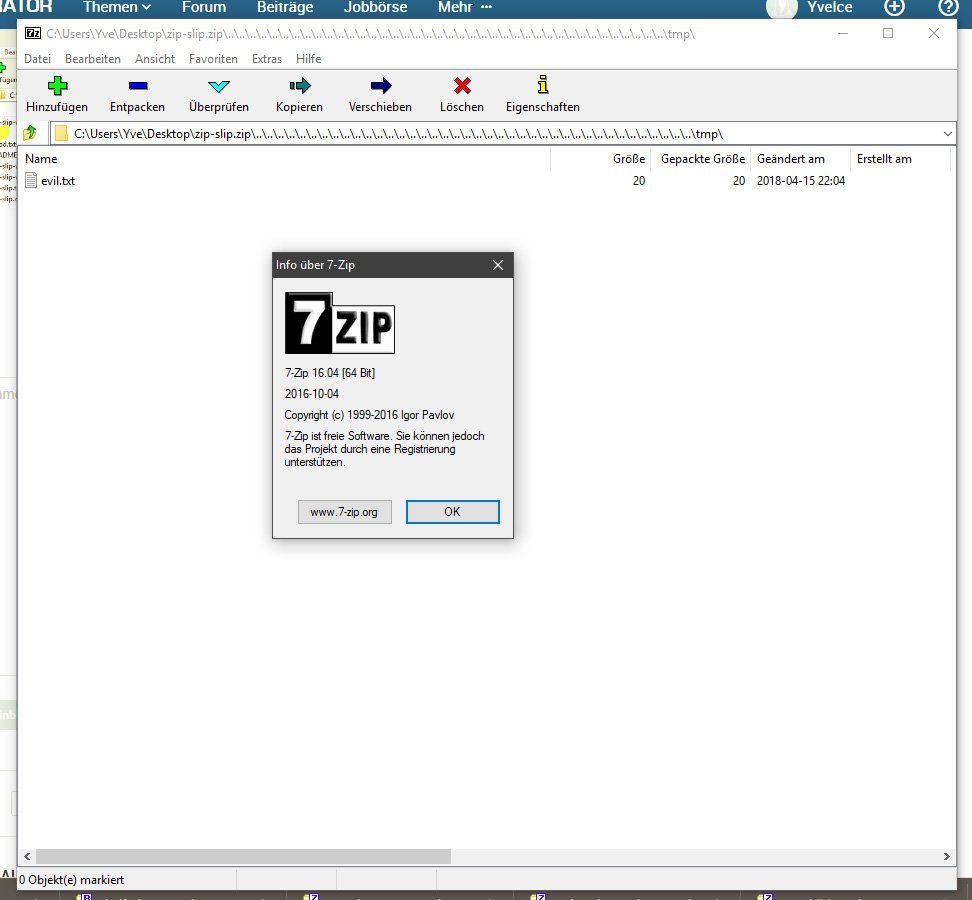

Gerade getestet mit den Beispiel-Archiven von Github aus deinem Blogpost und 7zip als Entpacker. Die "evil" Datei aus dem Archiv taucht im Viewer nicht auf, beim Entpacken wird sie dann aber in's korrekte Verzeichnis entpackt. Anscheinend werden bei 7zip also die relativen Pfadangaben ignoriert bzw. validiert.

@kgborn lies dir mal beispielsweise den Artikel von Golem.de zu dem Thema durch. So in etwa hat das auszusehen!

Wenn du keinen Mehrwert zu vorhandenen Artikeln oder Informationen liefern kannst, dann reicht es völlig, darauf zu verweisen. Fürs Halbwahrheiten verbreiten ist der Springer-Verlag zuständig.

Wenn du keinen Mehrwert zu vorhandenen Artikeln oder Informationen liefern kannst, dann reicht es völlig, darauf zu verweisen. Fürs Halbwahrheiten verbreiten ist der Springer-Verlag zuständig.

Mein "altes" 7-zip von 2016 zeigt korrekt den Inhalt an, inklusive der Datei "evil.txt". Ich sehe also vorher das die Datei unter Umständen mit relativen Pfaden entpackt wird.

Lustiger finde ich eher, das es beim Entpacken falsch entpackt wird. Wenn ich z.B.: alles nach D:\TEMP\TEST\ entpacken lande habe ich dann:

D:\TEMP\TEST\good.txt und

D:\TEMP\TEST\tmp\evil.txt statt D:\tmp\evil.txt

Also BUG statt Sicherheitslücke (imho).

Windows-10 (Datei-) Explorer ignoriert die Datei "evil.txt" komplett, was ich eher als schwerwiegenden BUG bezeichnen würde. Vermutlich weil ".." als Folder-Up ignoriert wird. Obwohl in der Windows-Shell (CMD) funktioniert ja ein "cd ../.." auch wie es soll.

Von daher sehe ich kein Problem auf den normalen Systemen. Unter BSD/Linux scheitert es an den Benutzerrechten, sei den man ist den ganzen Tag mit Super-Kuh Rechten unterwegs. Ansonsten müsste man böse Dateien nach dem Entpacken erstmal Ausführbar machen. Da gibts ganz wenige Angriffsvektoren die ich mir vorstellen könnte, wie ein "sudo" alias in der ~/.bashrc die dann zusätzlich einen bösen Befehl mit ausführt.

Also ausser bei schlecht konfigurierten Webservern erkenne ich kein wirkliches Problem. Und wenn man sich mal:

github.com/snyk/zip-slip-vulnerability

anschaut, geht es ja auch eher um LIBs von Java, Ruby, Go und Co.

Lustiger finde ich eher, das es beim Entpacken falsch entpackt wird. Wenn ich z.B.: alles nach D:\TEMP\TEST\ entpacken lande habe ich dann:

D:\TEMP\TEST\good.txt und

D:\TEMP\TEST\tmp\evil.txt statt D:\tmp\evil.txt

Also BUG statt Sicherheitslücke (imho).

Windows-10 (Datei-) Explorer ignoriert die Datei "evil.txt" komplett, was ich eher als schwerwiegenden BUG bezeichnen würde. Vermutlich weil ".." als Folder-Up ignoriert wird. Obwohl in der Windows-Shell (CMD) funktioniert ja ein "cd ../.." auch wie es soll.

Von daher sehe ich kein Problem auf den normalen Systemen. Unter BSD/Linux scheitert es an den Benutzerrechten, sei den man ist den ganzen Tag mit Super-Kuh Rechten unterwegs. Ansonsten müsste man böse Dateien nach dem Entpacken erstmal Ausführbar machen. Da gibts ganz wenige Angriffsvektoren die ich mir vorstellen könnte, wie ein "sudo" alias in der ~/.bashrc die dann zusätzlich einen bösen Befehl mit ausführt.

Also ausser bei schlecht konfigurierten Webservern erkenne ich kein wirkliches Problem. Und wenn man sich mal:

github.com/snyk/zip-slip-vulnerability

anschaut, geht es ja auch eher um LIBs von Java, Ruby, Go und Co.

Hallo,

Fuer eine Information waeren die orginalen Links in der Information hier wesenlich hilfreicher wie erst auf Deinen Blog zu gehen und sich dort muehsam Selbiges zusammen zu kratzen.

Ich mag eigentlich den Stil wie Du manche Sachen an die lesekundige Bevoelkerung rueber wachsen laesst, aber es kommt mir jedesmal im Hinterkopf der Gedanke hoch, dass Du hier postet um Leute auf Deinen Blog zu locken.

Ok, ist noch Freitag?

Schoenes WE!

BFF

Der Post sollte auch nur eine Information sein

Fuer eine Information waeren die orginalen Links in der Information hier wesenlich hilfreicher wie erst auf Deinen Blog zu gehen und sich dort muehsam Selbiges zusammen zu kratzen.

Ich mag eigentlich den Stil wie Du manche Sachen an die lesekundige Bevoelkerung rueber wachsen laesst, aber es kommt mir jedesmal im Hinterkopf der Gedanke hoch, dass Du hier postet um Leute auf Deinen Blog zu locken.

Ok, ist noch Freitag?

Schoenes WE!

BFF