6376382705

12.07.2023, aktualisiert 14.07.2023

Ungepatchte MS ZeroDay Lücke (CVE-2023-36884) manuell patchen

Hi.

Diese Lücke wird aktuell aktiv ausgenutzt. Ihr solltet handeln!

Wer kein Defender über M365, veraltete oder alternative MS-Officeversionen nutzt, kann/sollte folgendes Skript auf seinen Clients verteilen und damit die Lücke temporär stopfen (GPO).

Vielleicht hilft es wem.

Gruß

Zu Nebenrisiken und Wirkungen Packungen Sie die Lesungsbeilage und arzten Sie ihren Frag oder Athepoker.

(bislang keine/nicht nennenswerte Nebenwirkungen bekannt)

Diese Lücke wird aktuell aktiv ausgenutzt. Ihr solltet handeln!

Wer kein Defender über M365, veraltete oder alternative MS-Officeversionen nutzt, kann/sollte folgendes Skript auf seinen Clients verteilen und damit die Lücke temporär stopfen (GPO).

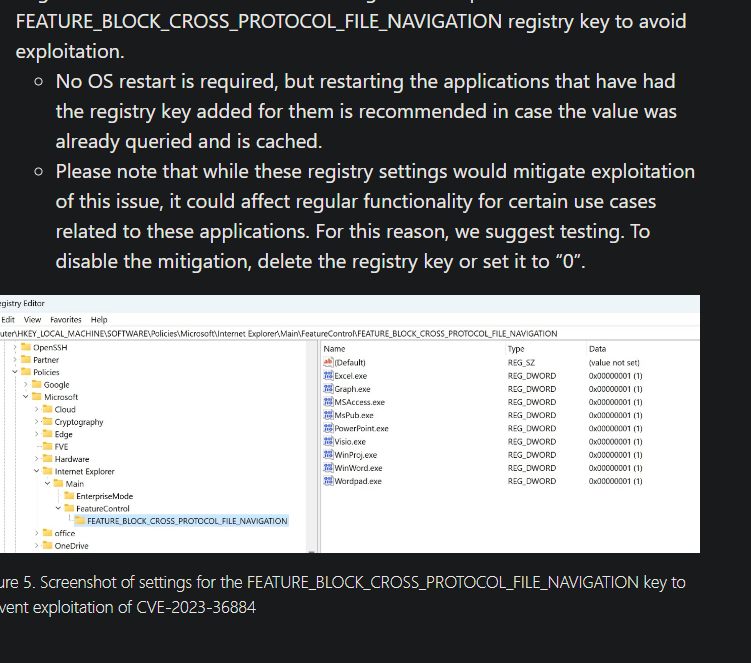

$registryPath = "HKLM:\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION"

$applications = @("Excel.exe", "Graph.exe", "MSAccess.exe", "MSPub.exe", "PowerPnt.exe", "Visio.exe", "WinProj.exe", "WinWord.exe", "Wordpad.exe")

if (!(Test-Path -Path $registryPath)) {

New-Item -Path $registryPath -Force | Out-Null

}

foreach ($app in $applications) {

Set-ItemProperty -Path $registryPath -Name $app -Value 1 -Type DWord

}Vielleicht hilft es wem.

Gruß

Zu Nebenrisiken und Wirkungen Packungen Sie die Lesungsbeilage und arzten Sie ihren Frag oder Athepoker.

(bislang keine/nicht nennenswerte Nebenwirkungen bekannt)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7826446572

Url: https://administrator.de/knowledge/ungepatchte-ms-zeroday-luecke-cve-2023-36884-manuell-patchen-7826446572.html

Ausgedruckt am: 04.08.2025 um 14:08 Uhr

28 Kommentare

Neuester Kommentar

Salut,

also ich greife mal einen Absatz hier auf:

Nutzt man den Defender, ist man grundlegend sicher.

Nutzt man Office am aktuellen Stand, ist man ebenfalls geschützt.

Also eigentlich gar kein Registrykey von nöten?

Grüße

ToWa

also ich greife mal einen Absatz hier auf:

Customers who use Microsoft Defender for Office 365 are protected from attachments that attempt to exploit CVE-2023-36884. In addition, customers who use Microsoft 365 Apps (Versions 2302 and later) are protected from exploitation of the vulnerability via Office.

Nutzt man den Defender, ist man grundlegend sicher.

Nutzt man Office am aktuellen Stand, ist man ebenfalls geschützt.

Also eigentlich gar kein Registrykey von nöten?

Grüße

ToWa

Nutzt du Microsoft 365 Apps auf dem neusten Stand, bist du sicher.

Es gibt aber noch andere Office Versionen, die noch supportet sind. Für diese gibt es aktuell noch kein Patch.

Da ist die Bemerkung mit "veraltete Office Versionen" irreführend, und so nicht korrekt.

Hallo,

der (Standard-) Defender ist nicht der Defender für Office 365!!

Der kostet zusätzlich zwischen ca. 1,87 € Plan1 oder 4,70 € Plan 2 pro User pro Monat! Ich kannte den nicht und bin drüber gestolpert, alles Defender nennen ist nur eine semigute Idee.

Microsoft Defender for Office 365

Gruß

Benne100

der (Standard-) Defender ist nicht der Defender für Office 365!!

Der kostet zusätzlich zwischen ca. 1,87 € Plan1 oder 4,70 € Plan 2 pro User pro Monat! Ich kannte den nicht und bin drüber gestolpert, alles Defender nennen ist nur eine semigute Idee.

Microsoft Defender for Office 365

Gruß

Benne100

Das ist korrekt.

Sehr schön... dafür steht im Security Update Guide (gerade dort unterwegs) unter CVE 2023 36884 powerpnt.exe

msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36884

msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36884

Ja, dass ist wirklich peinlich von MS und das BSI hat auch noch powerpoint.exe in die offizielle Meldung übernommen :/

Unsere Tests sind bisher ohne Probleme verlaufen. Wir werden die RegKeys morgen an alle verteilen.

Auch sind auf unserer Firewall noch keine bekannten IPs aufgetaucht. Zumindest hat BlackBerry hier ein paar Infos zusammengefasst -> blogs.blackberry.com/en/2023/07/romcom-targets-ukraine-nato-memb ...

Unsere Tests sind bisher ohne Probleme verlaufen. Wir werden die RegKeys morgen an alle verteilen.

Auch sind auf unserer Firewall noch keine bekannten IPs aufgetaucht. Zumindest hat BlackBerry hier ein paar Infos zusammengefasst -> blogs.blackberry.com/en/2023/07/romcom-targets-ukraine-nato-memb ...

Natürlich muss man den Pfad anlegen , das ist der "Policies" Ordner da ist nichts automatisch vorhanden, außer die Policies(GPOs) die man definiert hat.

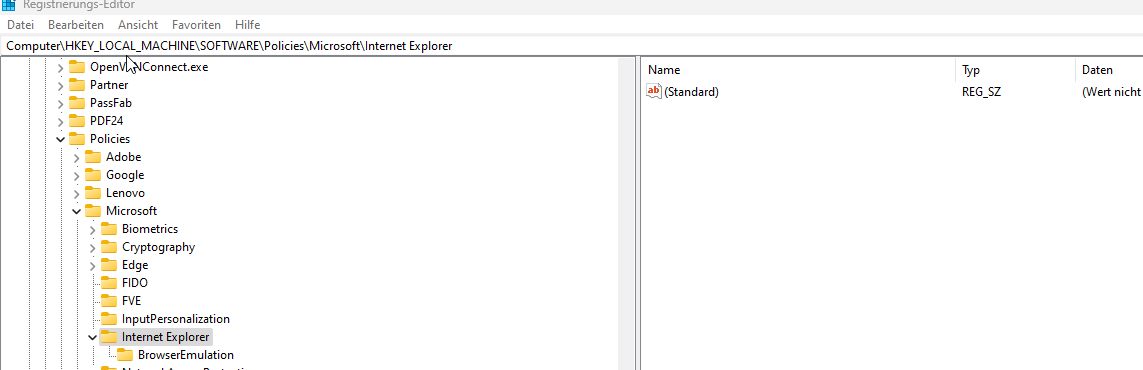

Hallo, ich wundere mich über den angegebenen Registry-Pfad. Ich könnte zwar

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION

stumpf neu anlegen, auf meinem privaten Window 10-Computer finde ich aber statt dessen

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION

Kennt jemand den Unterschied? Kann es daran liegen, dass mein Computer nicht Teil einer Domäne ist?

Viele Grüße

Jan

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION

stumpf neu anlegen, auf meinem privaten Window 10-Computer finde ich aber statt dessen

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION

Kennt jemand den Unterschied? Kann es daran liegen, dass mein Computer nicht Teil einer Domäne ist?

Viele Grüße

Jan

Kennt jemand den Unterschied? Kann es daran liegen, dass mein Computer nicht Teil einer Domäne ist?

Einstellungen im Policies Ordner überschreiben bereits lokal gesetzte Einstellungen immer.Setzen kannst du die Einstellungen bei einem einzelnen Rechner in beiden, aber der Policies Ordner wird am Ende immer gewinnen da höhere Priorität.

Beschäftige dich mal mit GPOs dann verstehst du es.

gpsearch.azurewebsites.net/