IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Ich möchte hier eine kurze Anleitung präsentieren, die erklärt, wie man auf einem Mikrotik Device IPv6 einrichtet.

Das Subnetz wird vom ISP mittels Prefix Delegation zugewiesen. Die Internet Konnektivität selbst wird mittels PPPoE hergestellt.

Meine Netzwerktopologie ist relativ einfach gehalten.

Es gibt einen ISP Router im Bridge Mode, dahinter ein MT RB4011 welcher die PPPoE Einwahl vornimmt.

Des weiteren hängen 2 MT APs am RB4011 sowie 8 LAN Dosen im Haus via Patchpanel.

Keine VLANs, ein einziges flaches Netz im 172.16.16.0/24 Bereich.

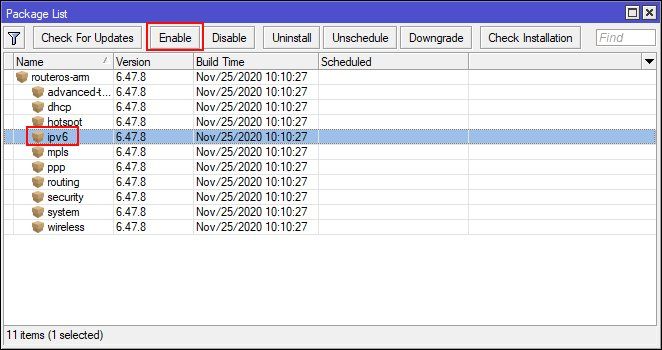

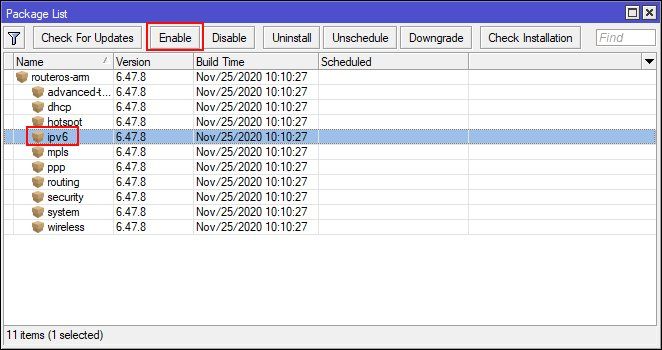

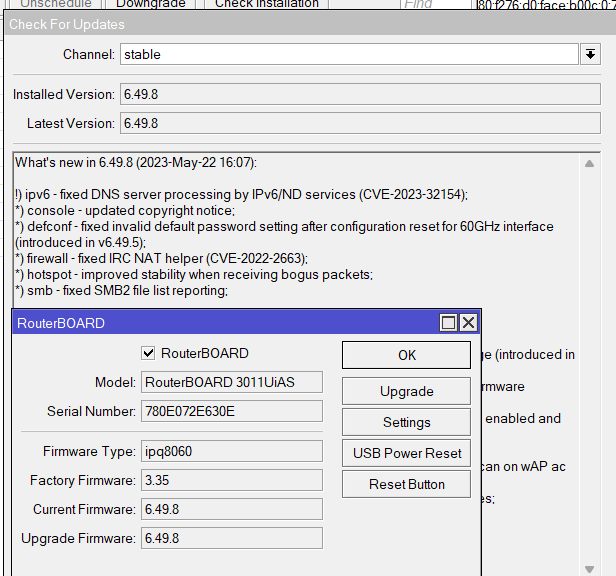

Mein RB4011 befindet sich auf der aktuellsten Firmware Version (stable) 6.47.8

Zuallererst muss natürlich - sofern nicht schon geschehen - das IPv6 Paket über System - Packages installiert werden.

Hierzu markiert man das deaktivierte Paket, klickt auf enable und muss danach das System rebooten.

Wichtig !!

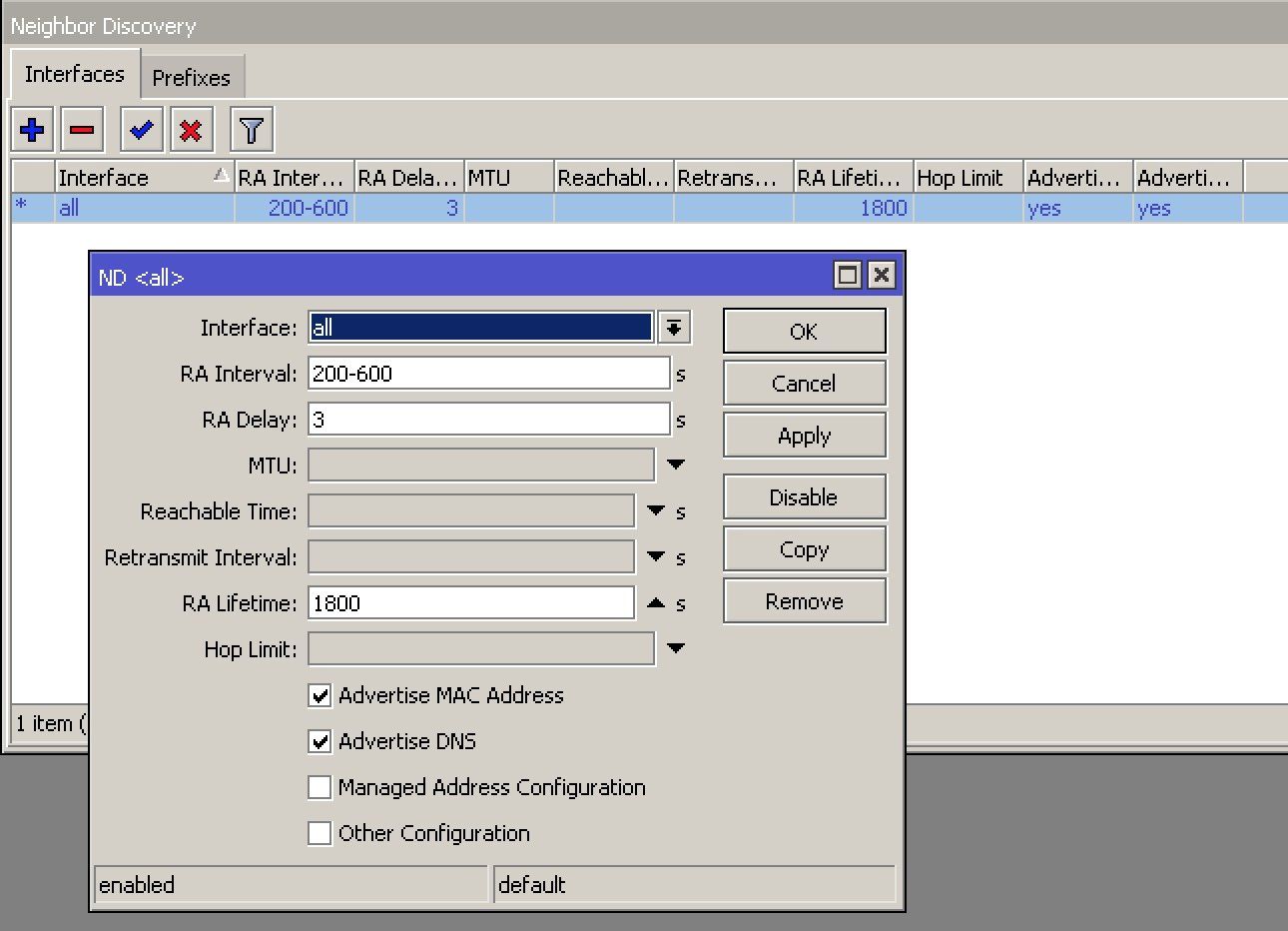

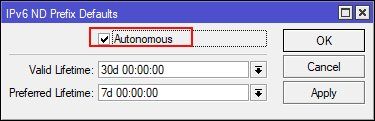

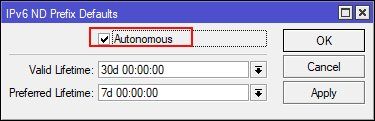

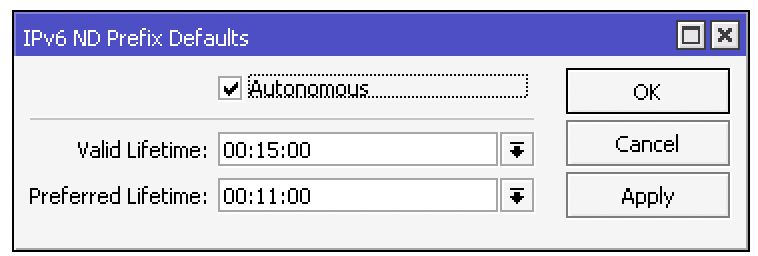

Bevor man sich dann an die eigentliche Thematik IPv6 heran macht, ist es - zumindest für das Prefix Delegation Konzept - unter

IPv6 - ND unter Defaults den Haken bei autonomous gesetzt werden. Ansonsten wird diese Option für das später bezogene Prefix vom ISP nicht angewendet und das Router Advertisment funktioniert nicht richtig.

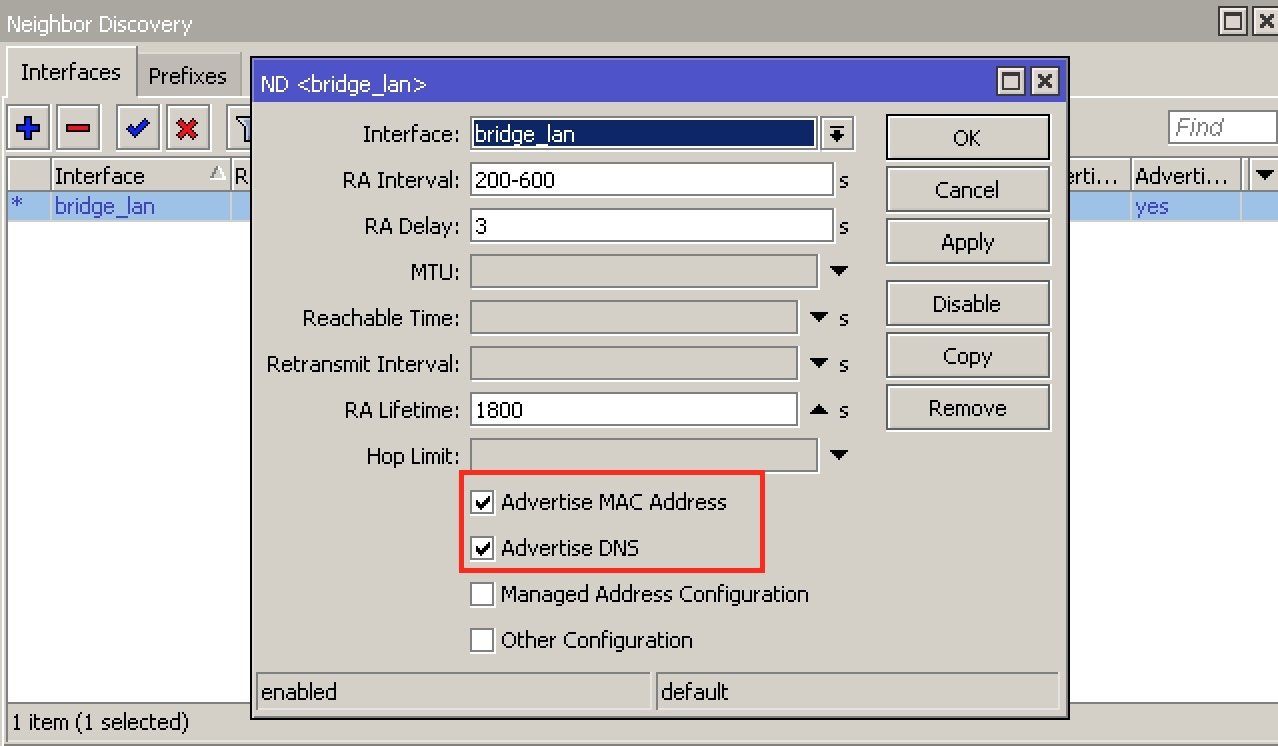

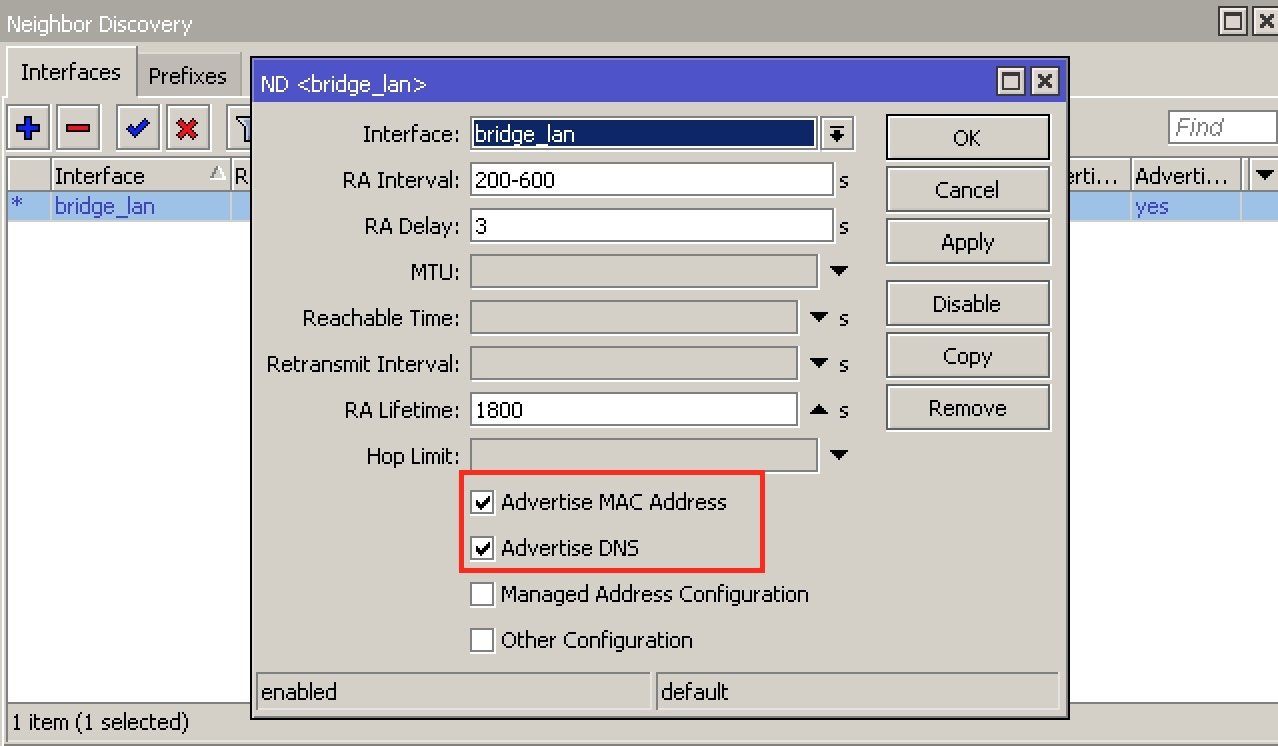

Desweiteren sollte man darauf achten, dass unter IPv6 - ND auch nur das interne Interface aktiviert ist und die standardmäßige Konfiguration auf all dementsprechend angepasst wird.

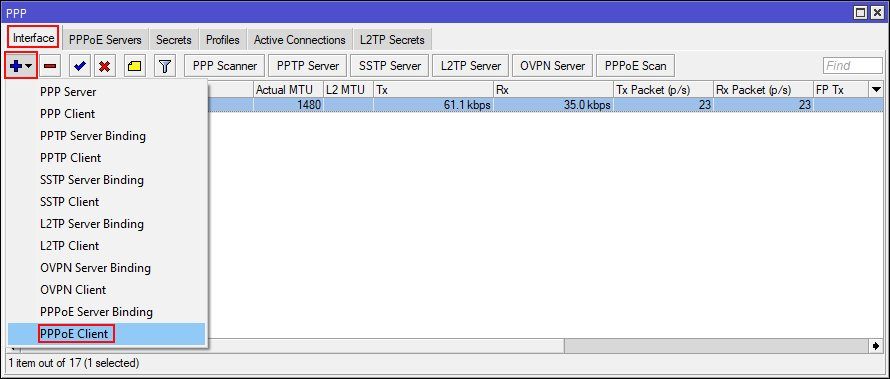

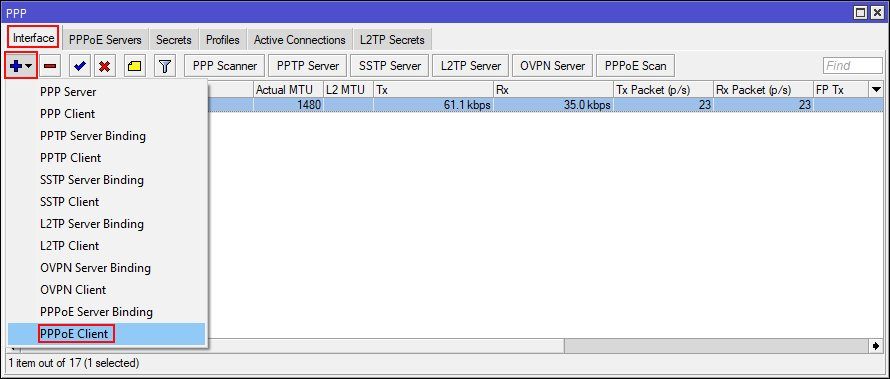

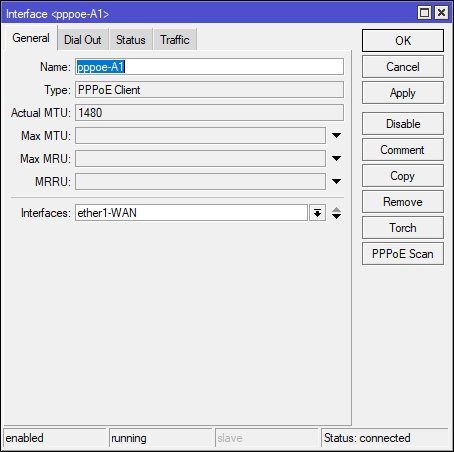

Falls ihr noch keinen Internetzugang eingerichtet habt, könnt ihr das einfach über den Menüpunkt PPP machen.

In dem ihr auf das Plus klickt und danach auf PPPoE Client.

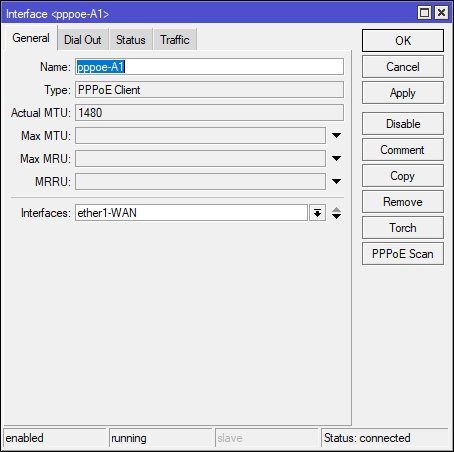

Hier vergebt ihr einfach einen Namen für die Verbindung und wählt unten das WAN Interface aus (bei mir eth1).

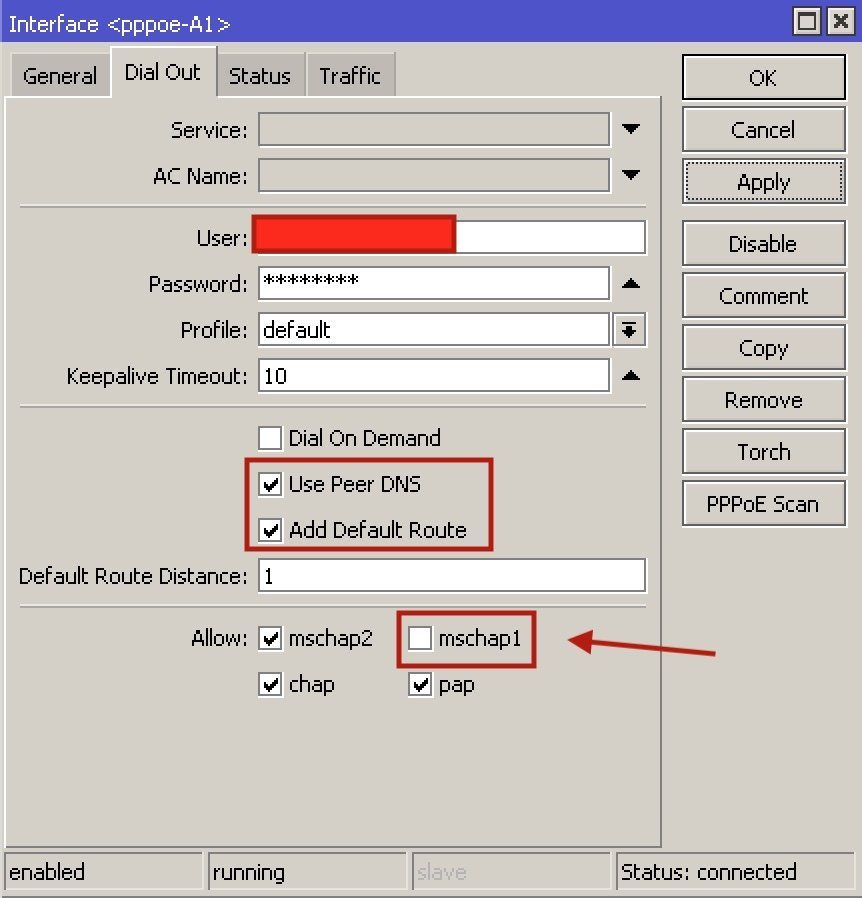

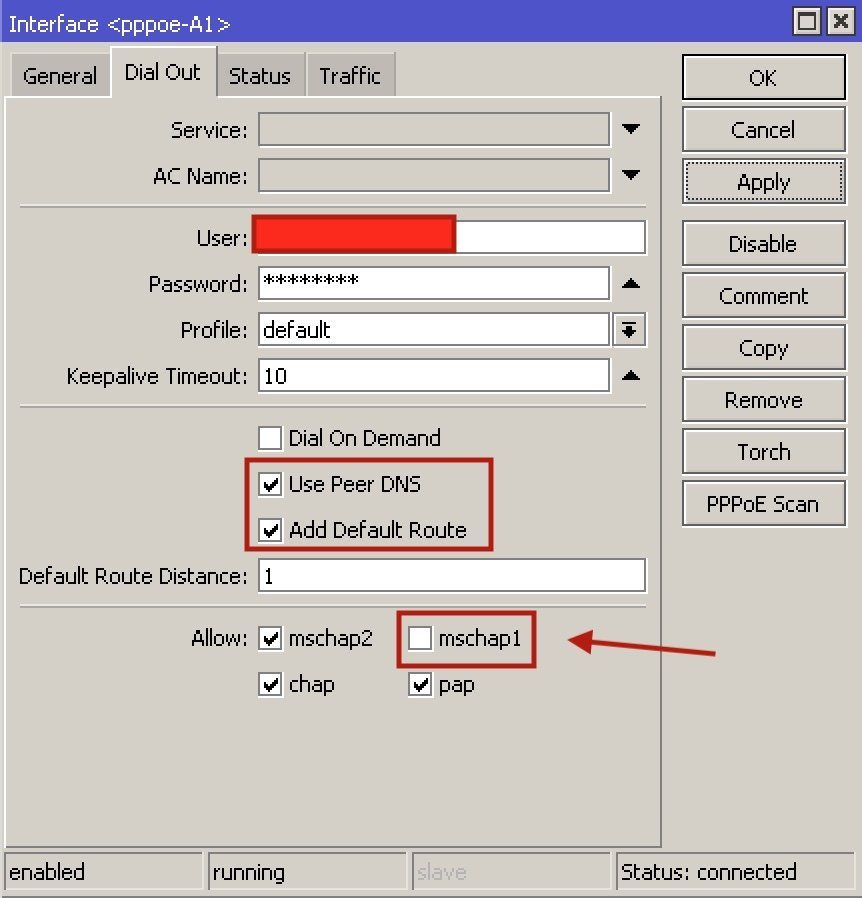

Im Tab Dial Out gebt ihr lediglich die vom Provider zur Verfügung gestellten Zugangsdaten ein und hakt zusätzlich an, falls ihr die vom ISP verwendeten DNS Server übernehmen möchtet und die Default Route natürlich ebenso. Aus Sicherheitsgründen solltet ihr das veraltete mschap1 Protokoll deaktivieren.

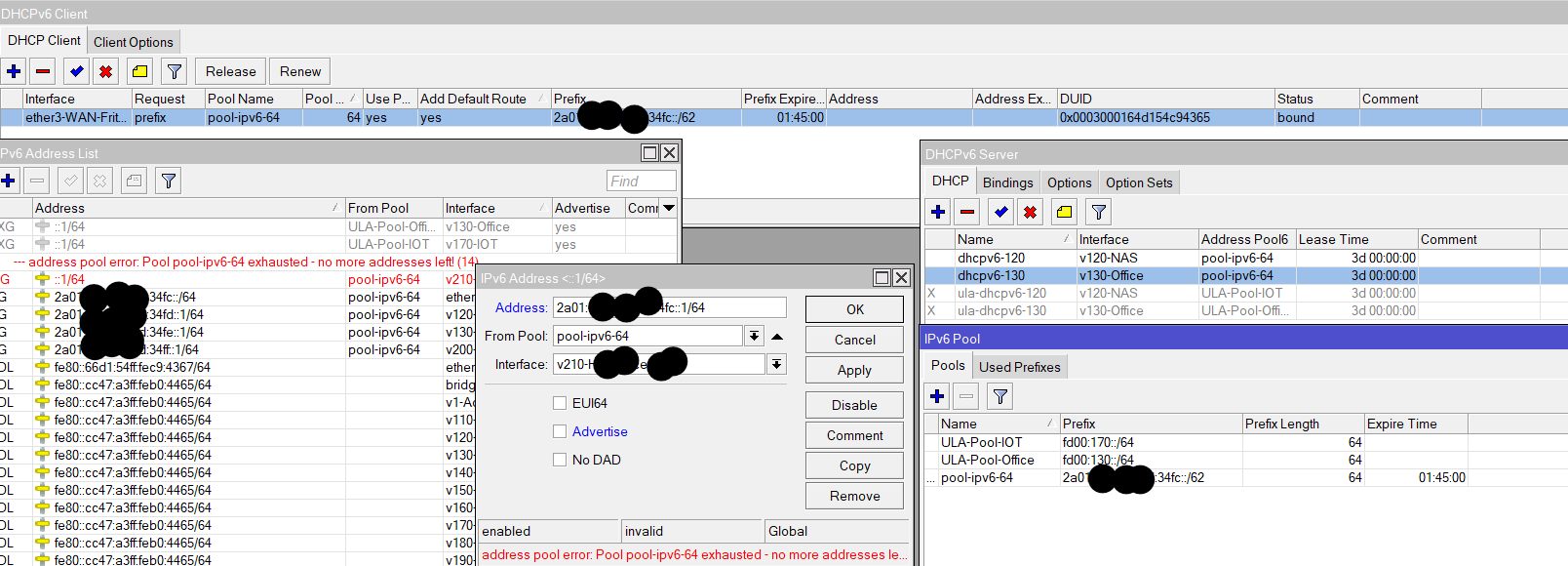

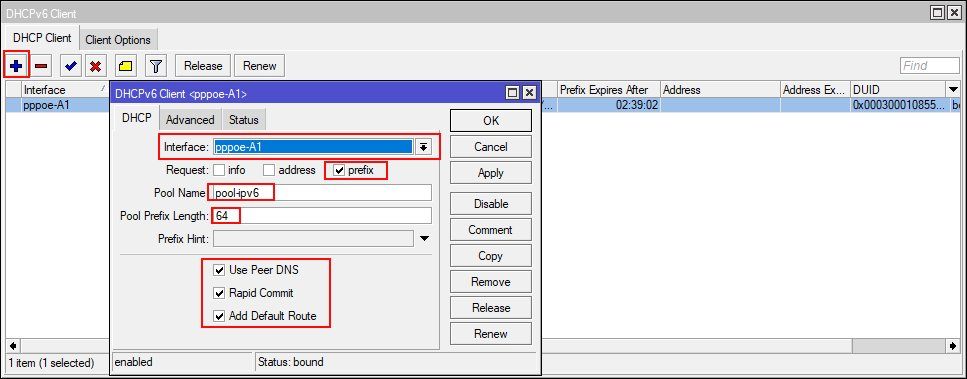

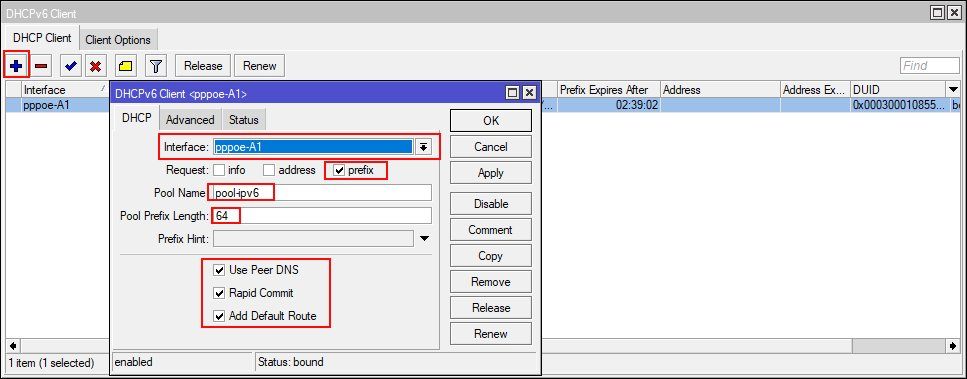

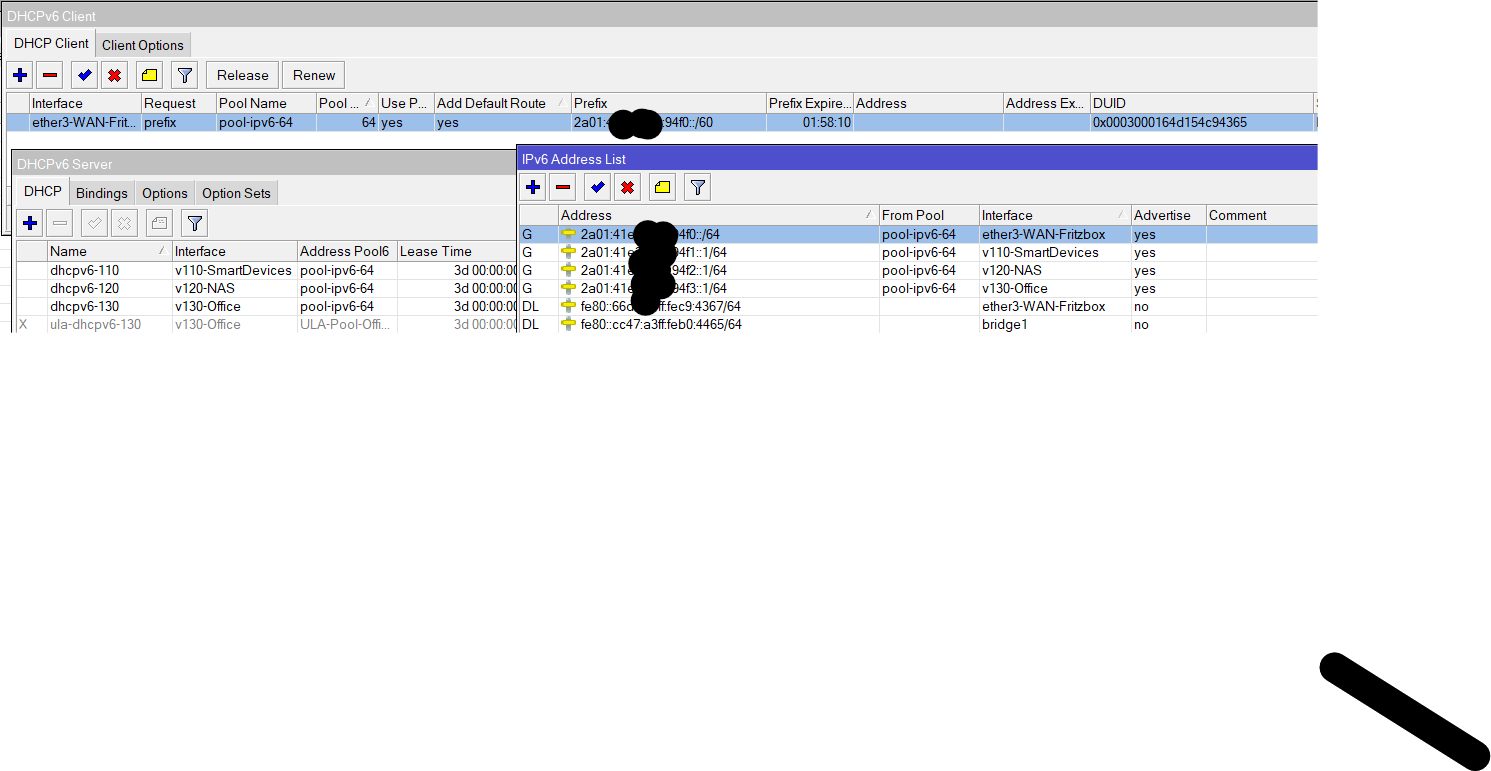

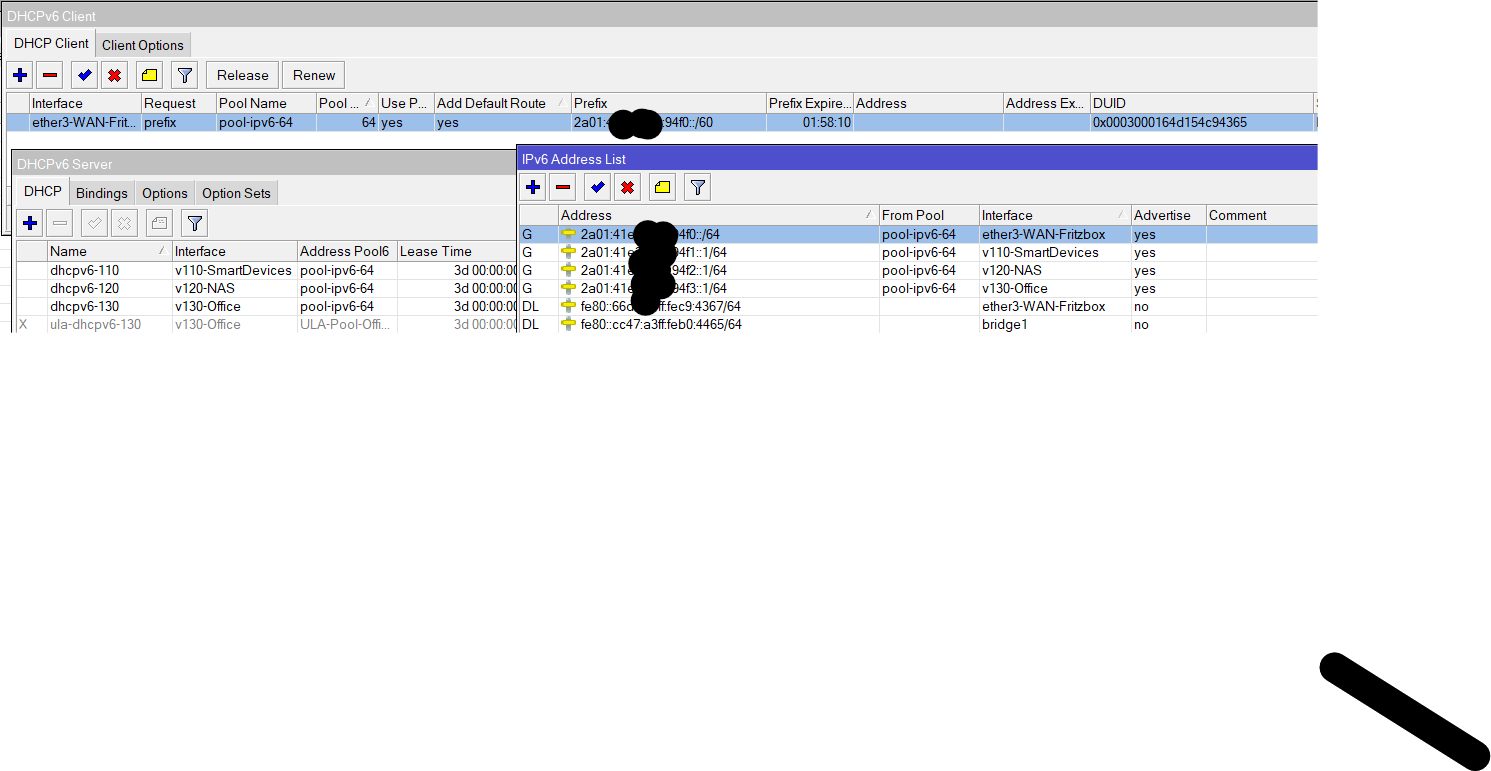

Nun geht es eigentlich schon zur Sache und wir richten den DHCPv6 Client auf dem PPPoE Interface ein, damit uns der ISP mittels Prefix Delegation ein IPv6 Prefix zuweisen kann.

Hierzu folgt ihr dem Menüpunkt IPv6 - DHCP Client und klickt auf das blaue Plus um eine neue Konfiguration vorzunehmen.

Wählt nun das vorher erstellte PPPoE Interface aus und setzt den Haken bei Prefix.

Danach vergebt ihr noch einen Namen für den neuen IPv6 Pool in dem das Prefix landen soll, und gebt eine Prefix Länge von 64 bit mit.

Wenn ihr anschließend rechts auf Apply drückt, solltet ihr im Status bereits ein searching sehen und relativ schnell ein bound wenn alles geklappt hat.

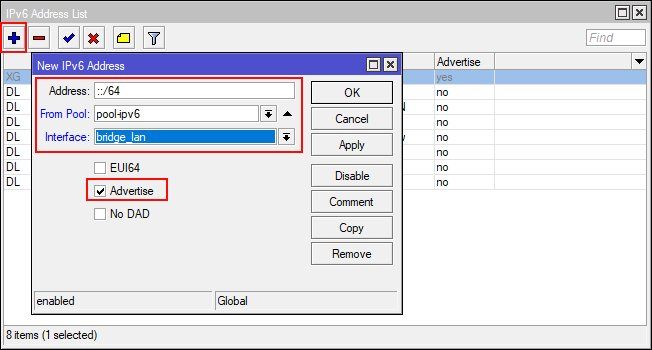

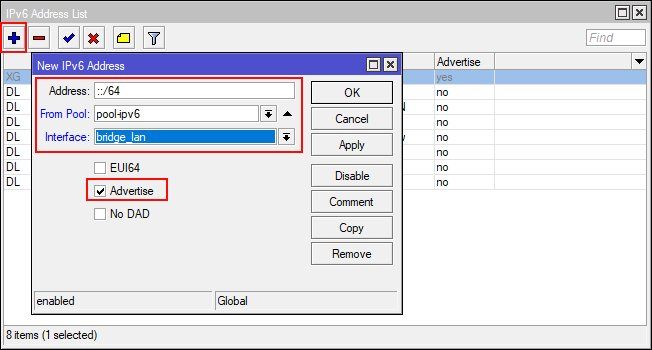

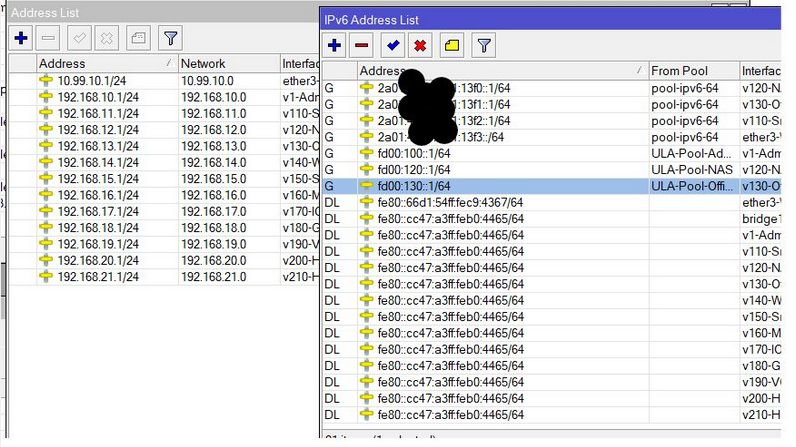

Nachdem wir jetzt ein /58 Prefix vom ISP zugewiesen bekommen haben, können wir dieses in 64bit Subnetze aufteilen und an unsere lokalen Interfaces oder VLANs verteilen.

Hierzu geht ihr auf IPv6 - Addresses und klickt abermals auf das blaue Plus um eine neue Konfiguration anzulegen.

Jetzt füllt ihr zuerst das Subnetz aus welches ihr weiterreichen möchtet. In meinem Fall ::/64

Der Pool den wir vorher erstellt haben stellt den Pool dar, aus dem wir das neue Subnetz generieren lassen wollen.

Und ich möchte das ganze auf mein Bridge Interface binden.

Nicht vergessen, den Haken bei Advertise zu setzen.

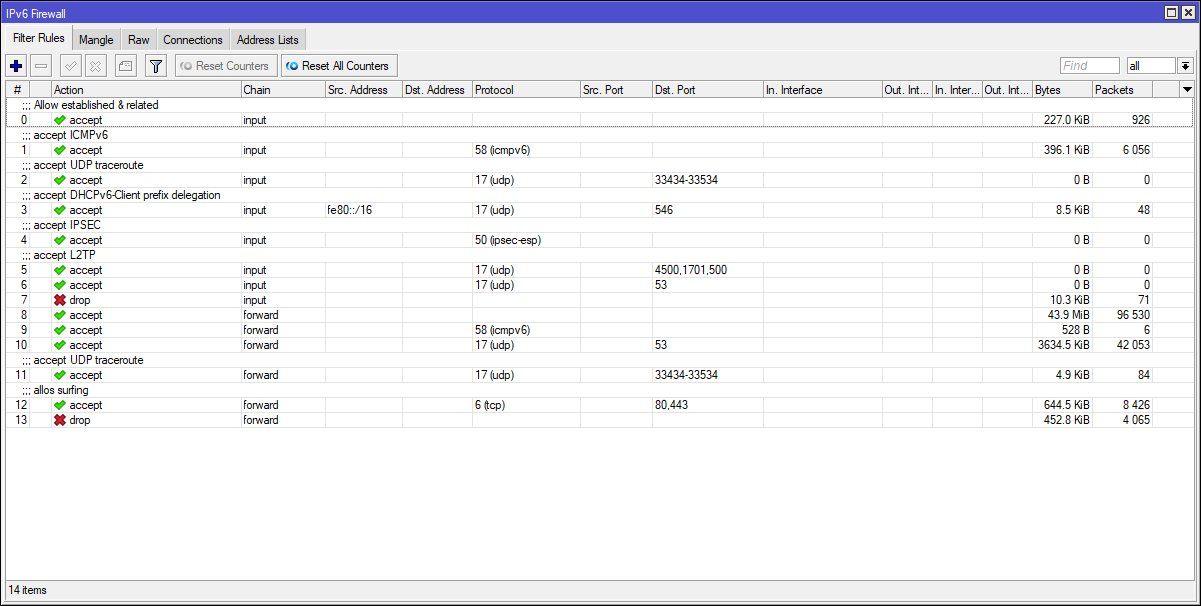

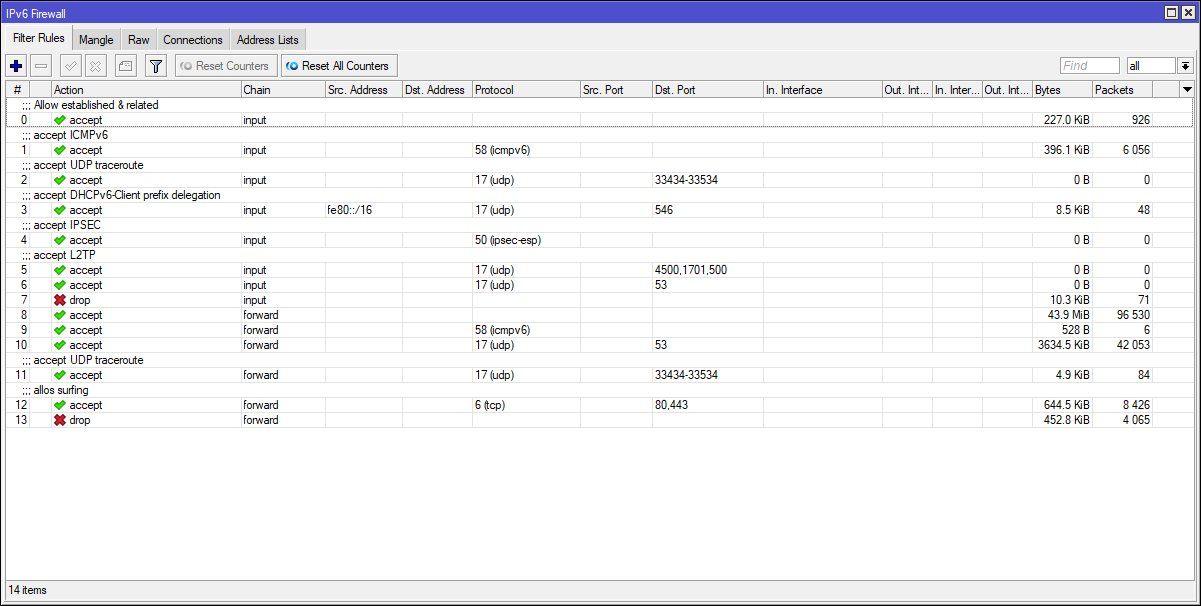

Nachdem jetzt die eigentliche Prefix Delegation eingerichtet und abgeschlossen ist, müssen wir natürlich noch ein paar IPv6 Firewall Regeln anpassen, damit die Kommunikation reibungslos funktioniert.

Dazu geht ihr zum Menüpfad IPv6 - Firewall.

Diese Regeln können natürlich bei jedem anders aussehen.

Diese Regeln können natürlich bei jedem anders aussehen.

Allerding sind die wichtigsten damit eine Kommunikation funktioniert (und auch überhaupt erst eine IPv6 vom ISP bezogen werden kann mittels Router Advertisment)

die ICMPv6 Regel sowie der UDP Port 546 über den die Prefix Delegation stattfindet.

Damit ein Traceroute im IPv6 Netz funktioniert müssen noch die Ports 33434-33534 freigeben werden. Sowohl in der Input als auch in der Forward Chain.

Nachdem wir alle oben beschriebenen Schritte befolgt haben, sollten wir jetzt in der Commandline (oder Terminal) mittels

oder sehen, dass wir eine globale IPv6 Adresse bezogen haben.

Ebenso sollte ein respektive und ein oder ein Ergebnis zurück liefern.

Ich hoffe, dass das Tutorial einigermaßen verständlich ist.

Es kann ja doch immer wieder mal passieren, dass man einen kleinen Punkt vergisst, aber ich denke damit solltet ihr ans Ziel kommen.

Natürlich könnt ihr auch jederzeit Fragen stellen bzw. Kommentar und/oder Verbesserungsvorschläge hinterlassen.

@aqui, du kannst natürlich die Teile die für deine Tutorials relevant sind gerne übernehmen bzw. adaptieren.

Schönes Wochenende euch allen!

Gruß

Michi

Das Subnetz wird vom ISP mittels Prefix Delegation zugewiesen. Die Internet Konnektivität selbst wird mittels PPPoE hergestellt.

Inhaltsverzeichnis

Es gibt einen ISP Router im Bridge Mode, dahinter ein MT RB4011 welcher die PPPoE Einwahl vornimmt.

Des weiteren hängen 2 MT APs am RB4011 sowie 8 LAN Dosen im Haus via Patchpanel.

Keine VLANs, ein einziges flaches Netz im 172.16.16.0/24 Bereich.

Mein RB4011 befindet sich auf der aktuellsten Firmware Version (stable) 6.47.8

Zuallererst muss natürlich - sofern nicht schon geschehen - das IPv6 Paket über System - Packages installiert werden.

Hierzu markiert man das deaktivierte Paket, klickt auf enable und muss danach das System rebooten.

Wichtig !!

Bevor man sich dann an die eigentliche Thematik IPv6 heran macht, ist es - zumindest für das Prefix Delegation Konzept - unter

IPv6 - ND unter Defaults den Haken bei autonomous gesetzt werden. Ansonsten wird diese Option für das später bezogene Prefix vom ISP nicht angewendet und das Router Advertisment funktioniert nicht richtig.

Desweiteren sollte man darauf achten, dass unter IPv6 - ND auch nur das interne Interface aktiviert ist und die standardmäßige Konfiguration auf all dementsprechend angepasst wird.

Falls ihr noch keinen Internetzugang eingerichtet habt, könnt ihr das einfach über den Menüpunkt PPP machen.

In dem ihr auf das Plus klickt und danach auf PPPoE Client.

Hier vergebt ihr einfach einen Namen für die Verbindung und wählt unten das WAN Interface aus (bei mir eth1).

Im Tab Dial Out gebt ihr lediglich die vom Provider zur Verfügung gestellten Zugangsdaten ein und hakt zusätzlich an, falls ihr die vom ISP verwendeten DNS Server übernehmen möchtet und die Default Route natürlich ebenso. Aus Sicherheitsgründen solltet ihr das veraltete mschap1 Protokoll deaktivieren.

Nun geht es eigentlich schon zur Sache und wir richten den DHCPv6 Client auf dem PPPoE Interface ein, damit uns der ISP mittels Prefix Delegation ein IPv6 Prefix zuweisen kann.

Hierzu folgt ihr dem Menüpunkt IPv6 - DHCP Client und klickt auf das blaue Plus um eine neue Konfiguration vorzunehmen.

Wählt nun das vorher erstellte PPPoE Interface aus und setzt den Haken bei Prefix.

Danach vergebt ihr noch einen Namen für den neuen IPv6 Pool in dem das Prefix landen soll, und gebt eine Prefix Länge von 64 bit mit.

Wenn ihr anschließend rechts auf Apply drückt, solltet ihr im Status bereits ein searching sehen und relativ schnell ein bound wenn alles geklappt hat.

Nachdem wir jetzt ein /58 Prefix vom ISP zugewiesen bekommen haben, können wir dieses in 64bit Subnetze aufteilen und an unsere lokalen Interfaces oder VLANs verteilen.

Hierzu geht ihr auf IPv6 - Addresses und klickt abermals auf das blaue Plus um eine neue Konfiguration anzulegen.

Jetzt füllt ihr zuerst das Subnetz aus welches ihr weiterreichen möchtet. In meinem Fall ::/64

Der Pool den wir vorher erstellt haben stellt den Pool dar, aus dem wir das neue Subnetz generieren lassen wollen.

Und ich möchte das ganze auf mein Bridge Interface binden.

Nicht vergessen, den Haken bei Advertise zu setzen.

Nachdem jetzt die eigentliche Prefix Delegation eingerichtet und abgeschlossen ist, müssen wir natürlich noch ein paar IPv6 Firewall Regeln anpassen, damit die Kommunikation reibungslos funktioniert.

Dazu geht ihr zum Menüpfad IPv6 - Firewall.

Allerding sind die wichtigsten damit eine Kommunikation funktioniert (und auch überhaupt erst eine IPv6 vom ISP bezogen werden kann mittels Router Advertisment)

die ICMPv6 Regel sowie der UDP Port 546 über den die Prefix Delegation stattfindet.

Damit ein Traceroute im IPv6 Netz funktioniert müssen noch die Ports 33434-33534 freigeben werden. Sowohl in der Input als auch in der Forward Chain.

Nachdem wir alle oben beschriebenen Schritte befolgt haben, sollten wir jetzt in der Commandline (oder Terminal) mittels

ipconfig /allifconfig $interfaceEbenso sollte ein

ping -6 www.heise.deping6 www.heise.detracert -6 www.heise.detraceroute6 www.heise.deIch hoffe, dass das Tutorial einigermaßen verständlich ist.

Es kann ja doch immer wieder mal passieren, dass man einen kleinen Punkt vergisst, aber ich denke damit solltet ihr ans Ziel kommen.

Natürlich könnt ihr auch jederzeit Fragen stellen bzw. Kommentar und/oder Verbesserungsvorschläge hinterlassen.

@aqui, du kannst natürlich die Teile die für deine Tutorials relevant sind gerne übernehmen bzw. adaptieren.

Schönes Wochenende euch allen!

Gruß

Michi

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 632633

Url: https://administrator.de/tutorial/ipv6-mittels-prefix-delegation-bei-pppoe-mikrotik-632633.html

Ausgedruckt am: 23.07.2025 um 08:07 Uhr

44 Kommentare

Neuester Kommentar

👍

Verlinke ich einmal mit dem Mikrotik VLAN und WLAN Tutorial wenn du nichts dagegen hast...?!

Achtung derzeit bei RouterOS 7.1 auf Mikrotik ARM Hardware:

Kein IPv6 prefix via PPPoE (Mikrotik)

Verlinke ich einmal mit dem Mikrotik VLAN und WLAN Tutorial wenn du nichts dagegen hast...?!

Achtung derzeit bei RouterOS 7.1 auf Mikrotik ARM Hardware:

Kein IPv6 prefix via PPPoE (Mikrotik)

Hi,

schön gemacht, 👍 , man könnte aber vielleicht als Ergänzung noch erwähnen das man unter /ipv6 nd noch überprüft ob das Neighbor Discovery

, man könnte aber vielleicht als Ergänzung noch erwähnen das man unter /ipv6 nd noch überprüft ob das Neighbor Discovery

(und damit auch die RAs) für das entsprechende interne Interface auch aktiviert ist in dem man per SLAAC Adressen anbieten möchte.

Gruß p-

schön gemacht, 👍

(und damit auch die RAs) für das entsprechende interne Interface auch aktiviert ist in dem man per SLAAC Adressen anbieten möchte.

Gruß p-

Zitat von @michi1983:

danke für den Hinweis und den Input.

Bei mir ist hier eine all Konfiguration drinnen.

Ist es das was du meinst?

Jeppdanke für den Hinweis und den Input.

Bei mir ist hier eine all Konfiguration drinnen.

Ist es das was du meinst?

Das sollte man schon aus Sicherheitsgründen auch auf die internen Interfaces beschränken, oder willst du mit den Settings alles auch ins WAN blasen? 😉

Hallo, Super Beitrag - schön erklärt.

Ich habe noch eine Anmerkung für diejenigen die diese Geschichte nicht per PPP-Einwahl machen, sondern eine einfache Routerkaskade aufbauen also "Router hinter Router".

In etwa so:

Internet <DSLAM-----DSL> FB <LAN1---------Ether1> MT <------> Alle Geräte im LAN/WLAN

Bei mir gibt es eine solche Kombination aus Fritzbox und Mikrotik.

Ich habe mich bewusst gegen eine PPP-Einwahl entschieden.

Warum - ganz einfach: Ich wollte nicht auf die Telefonfunktionen der Fritzbox verzichten - da ich einen Anschluss der Telekom habe, kann ich nur 1 PPP-Einwahl machen. Also bräuchte ich dann noch eine Kiste im LAN die dann das VoIP / Telefonie macht - praktischer weiße eine Fritzbox.

Zurück zur Routerkaskade:

Man kann die Anleitung vom OP fast 1:1 nehmen nur dass im Falle der Routerkaskade ether1 vom Mikrotik einen DHCP-Client enthält aber ansonsten wie "WAN" behandelt wird.

Achtung der DHCP-Client muss bei IPv4 und auch bei IPv6 drin sein.

Statt "pppoe-A1" nimmt man in den Einstellungen des Mikrotiks "ether1"(wenn dies das Interface zur Fritzbox ist)

In der Fritzbox kann man noch ein paar Einstellungen überprüfen damit sich diese Kaskade "anfühlt" wie eine "echte" PPP-Einwahl vom MT-Router.

Nur zur Kontrolle - sollte aber schon fast so im Default eingestellt sein.

Wenn man alle Optionen verwendet, hat man bei den gängigen IPv6 Tests danach fast immer "voller Erfolg".

Heimnetz>Netzwerk>Netzwerkeinstellungen>weitere Einstellungen>IPv6-Einstellungen

Haken gesetzt bei "Router Advertisement im LAN aktiv"

Haken gesetzt bei "Unique Local Addresses (ULA) zuweisen, solange keine IPv6-Internetverbindung besteht (empfohlen)"

Haken gesetzt bei "Diese FRITZ!Box stellt den Standard-Internetzugang zur Verfügung"

Haken gesetzt bei "DHCPv6-Server in der FRITZ!Box für das Heimnetz aktivieren:"

Haken gesetzt bei "DNS-Server und IPv6-Präfix (IA_PD) zuweisen"

Haken gesetzt bei "DNSv6-Server auch über Router Advertisement bekanntgeben (RFC 5006)"

Internet>Freigaben>Gerät für Freigaben hinzufügen> hier den MT auswählen und folgende Optionen setzen:

Haken gesetzt bei "Dieses Gerät komplett für den Internetzugriff über IPv4 freigeben (Exposed Host)"

Haken gesetzt bei "Dieses Gerät komplett für den Internetzugriff über IPv6 freigeben (Exposed Host)."

Haken gesetzt bei "PING6 freigeben."

Der letzte Punkt sorgt dafür das manche IPv6-Tests dann doch noch mit 100% abschließen statt mit 80 oder 90.

Man sollte auch an der Fritzbox den Mikrotik so einstellen das dieser immer die gleiche Adresse bekommt(Haken setzen).

Die Schaltung als "Exposed Host" sorgt dafür dass alle Ports / Dienste direkt an den Mikrotik gehen und man für evtl. Freigaben für den Zugriff aus dem Internet nur noch die Firewall(s) am Mikrotik beachten muss. (der MT hat ja 2 Firewalls - je eine für IPv4 und eine IPv6).

Die einzigen Dienste / Ports die dann fehlen sind die Ports welche die Fritzbox selbst noch braucht um eben die Telefonie zu machen oder auch wenn man weitere Dienste wie FTP von der Fritzbox nach Außen geben will.

Viele Anwendungen / APPs suchen im LAN nach "fritz.box", deshalb sollte man am Mikrotik noch folgendes machen:

/ip dns static add address=192.168.178.1 name=fritz.box ttl=15m

So wird die Fritz auch immer schön gefunden von den üblichen Verdächtigen.

Die APPs verhalten sich dann so als wäre die Fritzbox im LAN obwohl diese ja schon im WAN ist

Über diese "Exposed Host"-Kaskade gehen viele Dinge gut wie z.B. VoLTE von den Smartphones obwohl dies ja per UDP geschieht. UDP ist ja eigentlich ein "No Go" für Routerkaskaden. IPSEC geht bei mir auf Port 4500(ist ja der Fallbackport). Ich habe schon solche Installationen gehabt die auch auf Port 500 stabil und zuverlässig funktioniert haben - warum auch immer.

Man kann mit dieser Kaskade noch Funktionen der Fritzbox nutzen und hat trotzdem einen WAN-Port am Mikrotik mit fast allen Diensten.

Will man mal schnell am Mikrotik an den Firwallregeln "herumspielen" ist das auch kein Problem.

Durch ausschalten der Option "Exposed Host" kann schnell und einfach die Firewall der Fritzbox wieder zwischen geschaltet werden und ein evtl. "verwundbarer" Mikrotik an der WAN Schnittstelle ist wieder geschützt.

Damit wäre man wieder bei einer "normalen" Routerkaskade.

Ich habe auf meinem Microtik IPv6-seitig noch einen DHCP-Server an

Hier meine Einstellungen am MT IPv6 seitig(ether1 ist mein WAN und bridge-LAN die Bridge welche meine LAN-Interfaces incl. WLAN zusammen fast alles verwendet den gleichen Adress-Pool im IPv6):

/ipv6 settings set accept-router-advertisements=yes max-neighbor-entries=8192 disable-ipv6=no forward=yes

/ipv6 dhcp-client add add-default-route=yes interface=ether1 pool-name=ipv6 request=prefix use-peer-dns=yes

/ipv6 address add address=::1 from-pool=ipv6 interface=bridge1-LAN

/ipv6 nd set [ find default=yes ] hop-limit=64 interface=bridge1-LAN ra-interval=20s-1m

/ipv6 dhcp-server add address-pool=ipv6 interface=bridge1-LAN name=DHCPv6

Grüße Andreas

Ich habe noch eine Anmerkung für diejenigen die diese Geschichte nicht per PPP-Einwahl machen, sondern eine einfache Routerkaskade aufbauen also "Router hinter Router".

In etwa so:

Internet <DSLAM-----DSL> FB <LAN1---------Ether1> MT <------> Alle Geräte im LAN/WLAN

Bei mir gibt es eine solche Kombination aus Fritzbox und Mikrotik.

Ich habe mich bewusst gegen eine PPP-Einwahl entschieden.

Warum - ganz einfach: Ich wollte nicht auf die Telefonfunktionen der Fritzbox verzichten - da ich einen Anschluss der Telekom habe, kann ich nur 1 PPP-Einwahl machen. Also bräuchte ich dann noch eine Kiste im LAN die dann das VoIP / Telefonie macht - praktischer weiße eine Fritzbox.

Zurück zur Routerkaskade:

Man kann die Anleitung vom OP fast 1:1 nehmen nur dass im Falle der Routerkaskade ether1 vom Mikrotik einen DHCP-Client enthält aber ansonsten wie "WAN" behandelt wird.

Achtung der DHCP-Client muss bei IPv4 und auch bei IPv6 drin sein.

Statt "pppoe-A1" nimmt man in den Einstellungen des Mikrotiks "ether1"(wenn dies das Interface zur Fritzbox ist)

In der Fritzbox kann man noch ein paar Einstellungen überprüfen damit sich diese Kaskade "anfühlt" wie eine "echte" PPP-Einwahl vom MT-Router.

Nur zur Kontrolle - sollte aber schon fast so im Default eingestellt sein.

Wenn man alle Optionen verwendet, hat man bei den gängigen IPv6 Tests danach fast immer "voller Erfolg".

Heimnetz>Netzwerk>Netzwerkeinstellungen>weitere Einstellungen>IPv6-Einstellungen

Haken gesetzt bei "Router Advertisement im LAN aktiv"

Haken gesetzt bei "Unique Local Addresses (ULA) zuweisen, solange keine IPv6-Internetverbindung besteht (empfohlen)"

Haken gesetzt bei "Diese FRITZ!Box stellt den Standard-Internetzugang zur Verfügung"

Haken gesetzt bei "DHCPv6-Server in der FRITZ!Box für das Heimnetz aktivieren:"

Haken gesetzt bei "DNS-Server und IPv6-Präfix (IA_PD) zuweisen"

Haken gesetzt bei "DNSv6-Server auch über Router Advertisement bekanntgeben (RFC 5006)"

Internet>Freigaben>Gerät für Freigaben hinzufügen> hier den MT auswählen und folgende Optionen setzen:

Haken gesetzt bei "Dieses Gerät komplett für den Internetzugriff über IPv4 freigeben (Exposed Host)"

Haken gesetzt bei "Dieses Gerät komplett für den Internetzugriff über IPv6 freigeben (Exposed Host)."

Haken gesetzt bei "PING6 freigeben."

Der letzte Punkt sorgt dafür das manche IPv6-Tests dann doch noch mit 100% abschließen statt mit 80 oder 90.

Man sollte auch an der Fritzbox den Mikrotik so einstellen das dieser immer die gleiche Adresse bekommt(Haken setzen).

Die Schaltung als "Exposed Host" sorgt dafür dass alle Ports / Dienste direkt an den Mikrotik gehen und man für evtl. Freigaben für den Zugriff aus dem Internet nur noch die Firewall(s) am Mikrotik beachten muss. (der MT hat ja 2 Firewalls - je eine für IPv4 und eine IPv6).

Die einzigen Dienste / Ports die dann fehlen sind die Ports welche die Fritzbox selbst noch braucht um eben die Telefonie zu machen oder auch wenn man weitere Dienste wie FTP von der Fritzbox nach Außen geben will.

Viele Anwendungen / APPs suchen im LAN nach "fritz.box", deshalb sollte man am Mikrotik noch folgendes machen:

/ip dns static add address=192.168.178.1 name=fritz.box ttl=15m

So wird die Fritz auch immer schön gefunden von den üblichen Verdächtigen.

Die APPs verhalten sich dann so als wäre die Fritzbox im LAN obwohl diese ja schon im WAN ist

Über diese "Exposed Host"-Kaskade gehen viele Dinge gut wie z.B. VoLTE von den Smartphones obwohl dies ja per UDP geschieht. UDP ist ja eigentlich ein "No Go" für Routerkaskaden. IPSEC geht bei mir auf Port 4500(ist ja der Fallbackport). Ich habe schon solche Installationen gehabt die auch auf Port 500 stabil und zuverlässig funktioniert haben - warum auch immer.

Man kann mit dieser Kaskade noch Funktionen der Fritzbox nutzen und hat trotzdem einen WAN-Port am Mikrotik mit fast allen Diensten.

Will man mal schnell am Mikrotik an den Firwallregeln "herumspielen" ist das auch kein Problem.

Durch ausschalten der Option "Exposed Host" kann schnell und einfach die Firewall der Fritzbox wieder zwischen geschaltet werden und ein evtl. "verwundbarer" Mikrotik an der WAN Schnittstelle ist wieder geschützt.

Damit wäre man wieder bei einer "normalen" Routerkaskade.

Ich habe auf meinem Microtik IPv6-seitig noch einen DHCP-Server an

Hier meine Einstellungen am MT IPv6 seitig(ether1 ist mein WAN und bridge-LAN die Bridge welche meine LAN-Interfaces incl. WLAN zusammen fast alles verwendet den gleichen Adress-Pool im IPv6):

/ipv6 settings set accept-router-advertisements=yes max-neighbor-entries=8192 disable-ipv6=no forward=yes

/ipv6 dhcp-client add add-default-route=yes interface=ether1 pool-name=ipv6 request=prefix use-peer-dns=yes

/ipv6 address add address=::1 from-pool=ipv6 interface=bridge1-LAN

/ipv6 nd set [ find default=yes ] hop-limit=64 interface=bridge1-LAN ra-interval=20s-1m

/ipv6 dhcp-server add address-pool=ipv6 interface=bridge1-LAN name=DHCPv6

Grüße Andreas

Warum - ganz einfach: Ich wollte nicht auf die Telefonfunktionen der Fritzbox verzichten

Das musst du auch gar nicht, denn jedermann weiss das man die FritzBox auch ganz einfach one armed im lokalen LAN als Telefonie Entgerät (IP Host) betreiben kann, was auch problemlos funktioniert.Eine Kaskade mit all ihren Nachteilen ist also definitiv nicht unbedingt erforderlich um mit der FB weiter Telefonie machen zu können. Man kann also auch problemlos direkt mit der PPP Connection arbeiten und die FB ins lokale LAN setzen.

Du gehst hier also von falschen Voraussetzungen aus bei deiner obigen Argumentation ! Beide Optionen sind möglich. Es gibt halt viele Wege nach Rom.

Hallo,

wenn die Fritzbox ins LAN soll dann fehlt diese als DSL-Modem.

Ist die Fritzbox ein DSL-Modem dann muss man PPPoE passthrough einschalten und die Telekom lässt soweit ich informiert bin, nur 1 PPPoE Verbindung zu.

1 Braucht die Fritzbox für die Telefonie und 1 wird vom MT aufgebaut.

So ist dieser Weg nach Rom doch ganz schön steinig.

Fritzbox im LAN würde ein weiteres Kästchen bedeuten - dann hätte man schon 3 Kisten.

Gruß

wenn die Fritzbox ins LAN soll dann fehlt diese als DSL-Modem.

Ist die Fritzbox ein DSL-Modem dann muss man PPPoE passthrough einschalten und die Telekom lässt soweit ich informiert bin, nur 1 PPPoE Verbindung zu.

1 Braucht die Fritzbox für die Telefonie und 1 wird vom MT aufgebaut.

So ist dieser Weg nach Rom doch ganz schön steinig.

Fritzbox im LAN würde ein weiteres Kästchen bedeuten - dann hätte man schon 3 Kisten.

Gruß

wenn die Fritzbox ins LAN soll dann fehlt diese als DSL-Modem.

FritzBoxen lassen sich schon lange nicht mehr als einfache NUR Modems konfigurieren. Diese Funktion hat AVM entfernt.Es bliebe dann nur PPPoE Passthrough wenn die FB weiter als Router arbeitet.

Fritzbox im LAN würde ein weiteres Kästchen bedeuten - dann hätte man schon 3 Kisten.

Das ist natürlich zweifelsohne richtig. In der Beziehung macht dann eine Router Kaskade Sinn.Alternativ gäbe es natürlich immer VoIP Telefone fürs lokale LAN.

FritzBoxen lassen sich schon lange nicht mehr als einfache NUR Modems konfigurieren. Diese Funktion hat AVM entfernt.

Das man die Fritz als "nur Modem" einstellen soll, kam ja auch nirgends vor.Es bliebe dann nur PPPoE Passthrough wenn die FB weiter als Router arbeitet.

Eben - steht ja genau in der nächsten Zeile so...Und natürlich kann man die FB auch so konfigurieren dass diese selbst gar keine Verbindung mehr auf macht und nur noch PPPoE Passthrough zur Verfügung stellt, aber dann fällt eben Telefon komplett weg - und um genau dieses Thema ging es ja die ganze Zeit.

Wäre ja auch sehr schade die Fritz so zu degradieren

Das ist natürlich zweifelsohne richtig. In der Beziehung macht dann eine Router Kaskade Sinn.

Richtig - so war es auch gedacht - man spart sich 1 Kasten.

Die Fritz darf weiterhin "Telefon" spielen und der Mikrotik ist mit vielen Ports und Diensten quasi direkt erreichbar so wie es eben bei einer echten PPP-Einwahl wäre.

dass diese selbst gar keine Verbindung mehr auf macht und nur noch PPPoE Passthrough zur Verfügung stellt

Keine Frage ! Steht auch in fast allen Tutorials zu dem Thema:spiegel.de/netzwelt/gadgets/fritzbox-7412-als-dsl-modem-dect-bas ...

heise.de/select/ct/2020/2/1578238295698254

auf das WLAN verzichten muss welches besser / schneller ist als alles was Mikrotik so anbietet

Das kann man so pauschal oberflächlich nicht sagen und ist auch unwahr. Richtig ist das die APs etwas Customizing benötigen um performant zu laufen und das man die richtige HW wählt.Aus Featureset Sicht gesehen sind sie den banalen FritzBox APs haushoch überlegen. Allein das zentrale AP Management (CapsMan) ist schon eine Klasse für sich. Aber du hast recht...völlig andere Baustelle und gehört hier nicht hin.

Die Fritz darf weiterhin "Telefon" spielen und der Mikrotik ist mit vielen Ports und Diensten quasi direkt erreichbar

Das ist richtig ! Der Mikrotik arbeitet dann als klassischer Router bzw. Layer 3 Switch wie es ja auch im Layer 3 Switchdesign erklärt ist. 😉

Hallo,

danke für die nützliche Anleitung. Wie in der CT 02/2023 zu lesen war kommt Mikrotik in Bezug auf IPv6 dort leider nicht gut an "Mikrotik schied schon in der Akquise aus, weil deren Router seit 2013 immer noch nicht sauber mit dynamischen IPv6-Präfixen umgehen." Das Problem besteht bei dynamischen SLAAC IPv6 Adressänderungen, wie bei der Routerzwangstrennung der ISPs. Die alten Prefixes werden dabei nicht als invalid gesetzt und von den Clients daher weiter verwendet, obwohl diese eben nicht mehr funktionieren. Das Problem ist mir aufgefallen als ich in der Firewall nach einem Verbindungsreset keine IPv6 Connections mehr gesehen habe. Ein Workaround ist daher bei IPv6 - ND unter Defaults die Valid- und Preferred-Lifetime viel niedriger anzusetzen.

danke für die nützliche Anleitung. Wie in der CT 02/2023 zu lesen war kommt Mikrotik in Bezug auf IPv6 dort leider nicht gut an "Mikrotik schied schon in der Akquise aus, weil deren Router seit 2013 immer noch nicht sauber mit dynamischen IPv6-Präfixen umgehen." Das Problem besteht bei dynamischen SLAAC IPv6 Adressänderungen, wie bei der Routerzwangstrennung der ISPs. Die alten Prefixes werden dabei nicht als invalid gesetzt und von den Clients daher weiter verwendet, obwohl diese eben nicht mehr funktionieren. Das Problem ist mir aufgefallen als ich in der Firewall nach einem Verbindungsreset keine IPv6 Connections mehr gesehen habe. Ein Workaround ist daher bei IPv6 - ND unter Defaults die Valid- und Preferred-Lifetime viel niedriger anzusetzen.

Zitat von @MT-Sig:

Hallo,

danke für die nützliche Anleitung. Wie in der CT 02/2023 zu lesen war kommt Mikrotik in Bezug auf IPv6 dort leider nicht gut an "Mikrotik schied schon in der Akquise aus, weil deren Router seit 2013 immer noch nicht sauber mit dynamischen IPv6-Präfixen umgehen." Das Problem besteht bei dynamischen SLAAC IPv6 Adressänderungen, wie bei der Routerzwangstrennung der ISPs. Die alten Prefixes werden dabei nicht als invalid gesetzt und von den Clients daher weiter verwendet, obwohl diese eben nicht mehr funktionieren. Das Problem ist mir aufgefallen als ich in der Firewall nach einem Verbindungsreset keine IPv6 Connections mehr gesehen habe. Ein Workaround ist daher bei IPv6 - ND unter Defaults die Valid- und Preferred-Lifetime viel niedriger anzusetzen.

Hallo,

danke für die nützliche Anleitung. Wie in der CT 02/2023 zu lesen war kommt Mikrotik in Bezug auf IPv6 dort leider nicht gut an "Mikrotik schied schon in der Akquise aus, weil deren Router seit 2013 immer noch nicht sauber mit dynamischen IPv6-Präfixen umgehen." Das Problem besteht bei dynamischen SLAAC IPv6 Adressänderungen, wie bei der Routerzwangstrennung der ISPs. Die alten Prefixes werden dabei nicht als invalid gesetzt und von den Clients daher weiter verwendet, obwohl diese eben nicht mehr funktionieren. Das Problem ist mir aufgefallen als ich in der Firewall nach einem Verbindungsreset keine IPv6 Connections mehr gesehen habe. Ein Workaround ist daher bei IPv6 - ND unter Defaults die Valid- und Preferred-Lifetime viel niedriger anzusetzen.

Finally ... Das Problem wurde endlich gefixt, keine Workarounds mehr nötig, habe ich gerade mal in meinem Testlab mit der aktuellen Beta verifiziert ...

What's new in 7.9beta4 (2023-Mar-23 15:01):

*) ipv6 - send out RA packet with "preferred-lifetime" set to "0" when IPv6 address is deactivated;

Auch bei Wechsel des dynamischen Prefixes wird das RA gesendet und das alte Prefix am Client auf 0 gesetzt so wie es sein soll.*) ipv6 - send out RA packet with "preferred-lifetime" set to "0" when IPv6 address is deactivated;

Cheers briggs

Hallo,

ich habe nun auch eine DSlite Anschluß und kämpfe gerade um eine Device von außen erreichbar zu machen...

Ich hänge am Glasfaser, eine Fritte 7490 war DSL Modem und wird nun als 1. Router weiter genutzt.

Dahinter hängt ein MT RB3011 - ich wollte hier wenig ändern weil IPV4 nun perfekt lief (incl. VLANS nach aqui s Anleitung)

Mein Provider stellt nun an der FB ein /56er Prefix bereit.

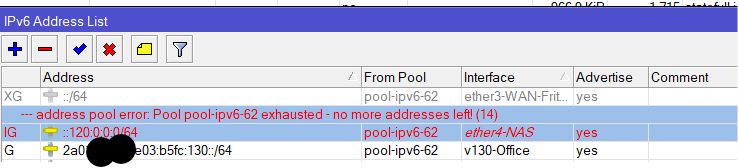

Wenn ich den DHCP CLient wie oben beschrieben anlege, sagt MT es sei ein /62er Netz

Damit bleiben nun 4 Subnetze? Die Poolgröße habe ich mit 62 angeben.

Wie kann ich ein Zweites Subnetz anlegen?

Warum Sehe ich in der FB den MT nicht als IPv6 Device?

Exposed host wollte ich vermeiden um beide Firewals aktiv zu haben... dazu muss ich eine Port an MT weiter Routen - Routing brauche ich unter IPv6 nicht wenn ich das richtig verstanden habe weiß die FB wo welches Subnetz liegt.

LG Boardy

ich habe nun auch eine DSlite Anschluß und kämpfe gerade um eine Device von außen erreichbar zu machen...

Ich hänge am Glasfaser, eine Fritte 7490 war DSL Modem und wird nun als 1. Router weiter genutzt.

Dahinter hängt ein MT RB3011 - ich wollte hier wenig ändern weil IPV4 nun perfekt lief (incl. VLANS nach aqui s Anleitung)

Mein Provider stellt nun an der FB ein /56er Prefix bereit.

Wenn ich den DHCP CLient wie oben beschrieben anlege, sagt MT es sei ein /62er Netz

Damit bleiben nun 4 Subnetze? Die Poolgröße habe ich mit 62 angeben.

Wie kann ich ein Zweites Subnetz anlegen?

Warum Sehe ich in der FB den MT nicht als IPv6 Device?

Exposed host wollte ich vermeiden um beide Firewals aktiv zu haben... dazu muss ich eine Port an MT weiter Routen - Routing brauche ich unter IPv6 nicht wenn ich das richtig verstanden habe weiß die FB wo welches Subnetz liegt.

LG Boardy

ich habe diesen Heinweis von aqui gefunden:

Wie funktionert das bei wechselnden Prefixes?

Lokal solltest du immer /64er Prefixes für deine Netze benutzen wie es generell üblich ist und keine /57er

Wenn du also 2 lokale Subnetze einrichten willst dann z.B.

Netz 1 = 2001:0:9d38:6a01:: /64

Netz 2 = 2001:0:9d38:6a02:: /64

Man kann z.B. auch VLAN IDs dort "reinkodieren": VLAN 10 = 2001:0:9d38:6a0a:: /64

VLAN 20 = 2001:0:9d38:6a14:: /64

Wenn du also 2 lokale Subnetze einrichten willst dann z.B.

Netz 1 = 2001:0:9d38:6a01:: /64

Netz 2 = 2001:0:9d38:6a02:: /64

Man kann z.B. auch VLAN IDs dort "reinkodieren": VLAN 10 = 2001:0:9d38:6a0a:: /64

VLAN 20 = 2001:0:9d38:6a14:: /64

Wie funktionert das bei wechselnden Prefixes?

ich habe nun auch eine DSlite Anschluß und kämpfe gerade um eine Device von außen erreichbar zu machen...

Das ist zumindestens für IPv4 technisch unmöglich und geht nur über einen Jumphost.Mit v6 ist das natürlich nicht nötig weil du einen öffentliche v6 IP bekommst plus Prefix.

eine Fritte 7490 war DSL Modem und wird nun als 1. Router weiter genutzt.

Dann musst du dort IPv6 aktivieren und auch deine Prefix Delegation aktivieren und den dir übertragenen Prefix interne mit einem kleiner Prefix weitergeben:Analoges Beispiel für eine pfSense:

altmetaller.de/ipv6-pfsense-hinter-fritzbox-6360-kabel-deutschla ...

kuerbis.org/2023/03/ipv6-im-heimnetz-mit-pfsense-und-dynamischer ...

blog.veloc1ty.de/2019/05/26/pfsense-opnsense-ipv6-delegation-fri ...

Wenn ich den DHCP CLient wie oben beschrieben anlege, sagt MT es sei ein /62er Netz

Das ist vermutlich richtig wenn die davor kaskadierte FritzBox den /56 Provider Prefix als /62 intern per DHCP PD weitergibt?!Damit bleiben nun 4 Subnetze? Die Poolgröße habe ich mit 62 angeben.

Das ist richtig wenn denn die Fritzbox den PD wirklich so verkleinert. Wäre aber sehr ungewöhnlich?!Wie kann ich ein Zweites Subnetz anlegen?

Wieso 2?? Du kannst ja 4 anlegen?? Die Interface sind dann Clients bekommen den Prefix von der FB weitergereicht und verteilen die Netze.Exposed host wollte ich vermeiden um beide Firewals aktiv zu haben...

Wäre bei IPv6 auch völliger Quatsch, weil es da bekanntlich kein NAT gibt und damit auch keinen "exposed Host" geben kann!Routing brauche ich unter IPv6 nicht wenn ich das richtig verstanden habe weiß die FB wo welches Subnetz liegt.

Das hast du absolut richtig verstanden! Wie funktionert das bei wechselnden Prefixes?

Wie meinst du die Frage genau??- Provider welchselt Prefix

- Fritzbox gibt gewechselten Prefix an MT weiter

- MT weist neuen Prefix den lokalen Netzen zu

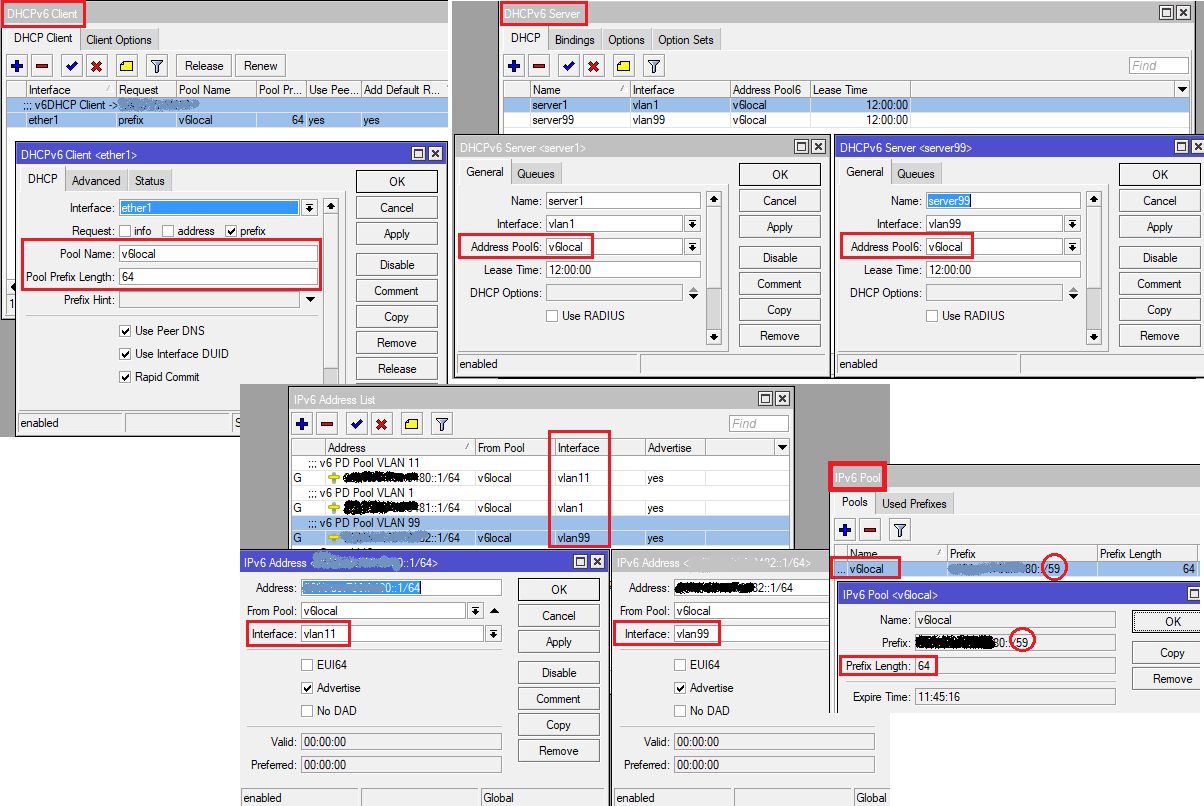

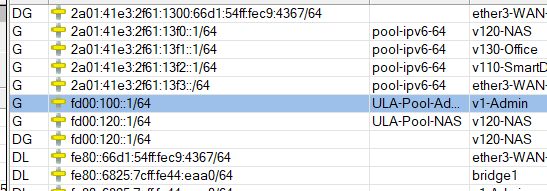

Als Beispiel ein Setup wo der Mikrotik den Prefix über den eth1 Port lernt. Die davor kaskadierte Fritzbox propagiert den v6 Prefix intern als /59 (siehe Pool Screenshot) und der Mikrotik speichert diesen Prefix selber in seinem Pool ("v6local") aus dem er wiederum /64er IP Adressen auf die Interfaces verteilt als DHCPv6 Server. Hier im Beispiel vlan11 und vlan 99.

Deine ToDos sind also:

- DHCPv6 Client einrichten und PD in Pool als /64er speichern

- DHCPv6 Server einrichten der die /64er Pools an den lokalen Interfaces weitergibt

- lokale Interfaces aus dem PD Pool bedienen

Super, ich bin etwas weiter, Danke

ja scheint die FritzBox so zu machen weil sie noch eigene Netze aufspannt...

Ich habe die PoolGröße nun auf 64 angepasst, somit bekomme ich schon mal 3 SubNetze hin

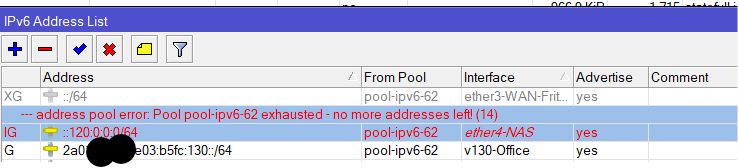

Ich meinte wenigstens mal 2... nun hab ich 3, aber auch das vierte klappt so nicht warum? -> Screenshot

Sieht man aber oft in den Beispielen..., auch den verlinkten , eventuell um die Firewall zu deaktivieren.. das muss doch auch schöner gehen...

Ich hatte Probleme mit dem Anlegen der Adressbereiche, dein Screenshot hat sehr geholfen- nur der vierte klappt nicht - kann ich auch kleine Subnetze Definieren oder macht das mehr Ärger als es hilft? ich habe 10 Vlans, wenn die alle mal IPv6 bekommen sollen ist das doof mit nur 4 Pools?

die Portweiterleitung in der FB hat nun geklappt, mann muss das IPv4 device auswählen, dann kann man die IPv6 Portweiterleitung einrichten...

Danke im Voraus

Boardy

Wenn ich den DHCP CLient wie oben beschrieben anlege, sagt MT es sei ein /62er Netz

Das ist vermutlich richtig wenn die davor kaskadierte FritzBox den /56 Provider Prefix als /62 intern per DHCP PD weitergibt?!Damit bleiben nun 4 Subnetze? Die Poolgröße habe ich mit 62 angeben.

Das ist richtig wenn denn die Fritzbox den PD wirklich so verkleinert. Wäre aber sehr ungewöhnlich?!Wie kann ich ein Zweites Subnetz anlegen?

Wieso 2?? Du kannst ja 4 anlegen?? Die Interface sind dann Clients bekommen den Prefix von der FB weitergereicht und verteilen die Netze.Exposed host wollte ich vermeiden um beide Firewals aktiv zu haben...

Wäre bei IPv6 auch völliger Quatsch, weil es da bekanntlich kein NAT gibt und damit auch keinen "exposet Host" geben kann!Wie funktionert das bei wechselnden Prefixes?

Wie meinst du die Frage genau??- Provider welchselt Prefix

- Fritzbox gibt gewechselten Prefix an MT weiter

- MT weist neuen Prefix den lokalen Netzen zu

die Portweiterleitung in der FB hat nun geklappt, mann muss das IPv4 device auswählen, dann kann man die IPv6 Portweiterleitung einrichten...

Danke im Voraus

Boardy

kann ich auch kleine Subnetze Definieren oder macht das mehr Ärger als es hilft?

Das kannst du machen aber mit Masken größer als /64 ist kein SLAAC mehr möglich. Ist aber in deinem Falle nicht schlimm da du ja eh DHCPv6 Server machst. Das sollte also auch mit größeren Masken klappen.Sieht man aber oft in den Beispielen..., auch den verlinkten

Das bleibt aber Quatsch bei v6, denn "exposed Host" ist ja eine reine v4 Funktion die das v4 Port Forwarding macht über die v4 NAT Funktion. Da es bei v6 ja gar kein NAT mehr gibt entfällt dies also alles komplett.Zitat von @aqui:

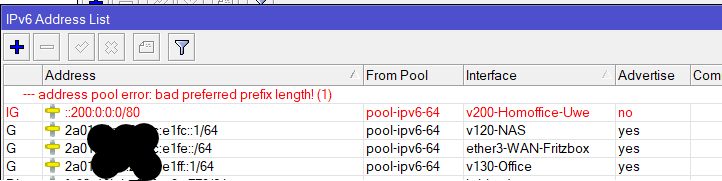

Klappt nicht, hast du noch einen Tip wie? wenn ich sowas versuche: "2a01:*:*:e1fd:200::/80" bekomme ich einen Pool error "bad Prefix" -wie gebe ich ihm den 5ten Block mit? Hier z.B. 200 für VLAN 200kann ich auch kleine Subnetze Definieren oder macht das mehr Ärger als es hilft?

Das kannst du machen aber mit Masken größer als /64 ist kein SLAAC mehr möglich. Ist aber in deinem Falle nicht schlimm da du ja eh DHCPv6 Server machst. Das sollte also auch mit größeren Masken klappen.

Sieht man aber oft in den Beispielen..., auch den verlinkten

Das bleibt aber Quatsch bei v6, denn "exposed Host" ist ja eine reine v4 Funktion die das v4 Port Forwarding macht über die v4 NAT Funktion. Da es bei v6 ja gar kein NAT mehr gibt entfällt dies also alles komplett.Muß leider sein, ist der einzige Weg um an der Fritzbox die Ports in der Firewall auf zu machen...

Muß leider sein, ist der einzige Weg um an der Fritzbox die Ports in der Firewall auf zu machen...

Nein, das ist und bleibt Unsinn... Guckst du hier:avm.de/service/wissensdatenbank/dok/FRITZ-Box-6360/845_IPv6-Frei ....

Oder spielt bei DHCP der Interface Identifier nicht die Rolle?

Vermutlich rennt das in Verbindung mit DHCPv6 nicht weil ein Verstoß gegen RFC 4291. Müsste man testen.Du kannst aber die Maske bei der Adresse mitgeben. Hast du das gemacht?

forum.mikrotik.com/viewtopic.php?t=144865

Zitat von @aqui:

Wenn ich den DHCP CLient wie oben beschrieben anlege, sagt MT es sei ein /62er Netz

Das ist vermutlich richtig wenn die davor kaskadierte FritzBox den /56 Provider Prefix als /62 intern per DHCP PD weitergibt?!Damit bleiben nun 4 Subnetze? Die Poolgröße habe ich mit 62 angeben.

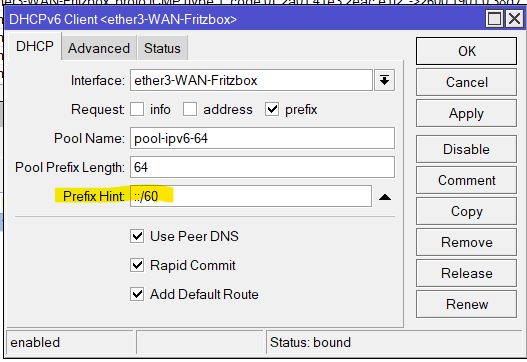

Das ist richtig wenn denn die Fritzbox den PD wirklich so verkleinert. Wäre aber sehr ungewöhnlich?!Ich konnte das Problem nun anders lösen... gemäß AVM Doku bekommt man das was man als Prefix anfordert...

ich habe den Prefix hint ergänz, nun bekomme ich ein 60er Prefix...

das reicht erst mal (:

Ein Problem hab ich nun doch noch...

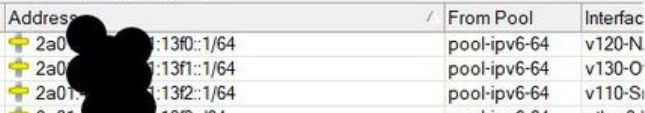

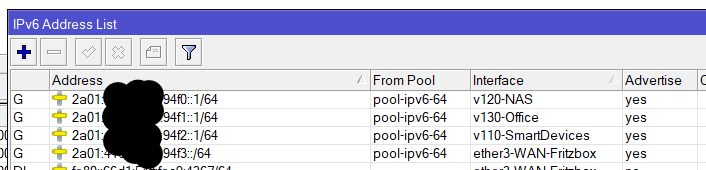

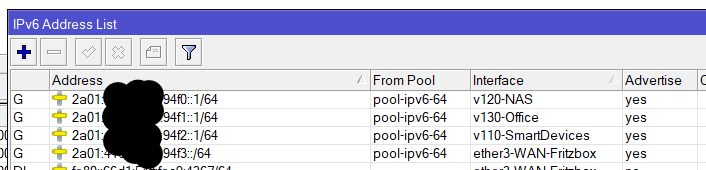

ich habe meine Subnetze nun den VLans zugeordnet und sortiert... wenn ich im DHCP client einen "Release" mache bleibt die Sortierung auch erhalten. So wollte ich es haben:

jedoch nach einem Reboot des Routers geht die Zuordnung wieder durcheinander...

jedoch nach einem Reboot des Routers geht die Zuordnung wieder durcheinander...

Kann man das nicht steuern? Wo kommt diese Sortierung beim Rebbot her? auch wenn ich einen Adressraum auf 94f5 Pflege ist der nach dem Reboot wieder umbenannt...

Nach dem Reboot:

ich habe meine Subnetze nun den VLans zugeordnet und sortiert... wenn ich im DHCP client einen "Release" mache bleibt die Sortierung auch erhalten. So wollte ich es haben:

Kann man das nicht steuern? Wo kommt diese Sortierung beim Rebbot her? auch wenn ich einen Adressraum auf 94f5 Pflege ist der nach dem Reboot wieder umbenannt...

Nach dem Reboot:

Das liegt daran das nach einem Reboot der MT die VLAN Interfaces wieder nach Nummerierung sortiert und die Vergabe der /64er Netze aus dem Pool dann der Reihenfolge der Interfaces nach geschieht.

Ich habe keine MT Doku gefunden die beschreibt wie man Pool Netze dediziert Interfaces zuweisen kann.

Ggf. klappt es wenn man bei den Adressen die im Default mit ::1/64 noch weitere Vorgaben im variablen Teil machen kann befürchte aber das das nicht geht das das Teilnetz durch den Pool vergeben wird.

Ich habe keine MT Doku gefunden die beschreibt wie man Pool Netze dediziert Interfaces zuweisen kann.

Ggf. klappt es wenn man bei den Adressen die im Default mit ::1/64 noch weitere Vorgaben im variablen Teil machen kann befürchte aber das das nicht geht das das Teilnetz durch den Pool vergeben wird.

Zitat von @aqui:

Das liegt daran das nach einem Reboot der MT die VLAN Interfaces wieder nach Nummerierung sortiert und die Vergabe der /64er Netze aus dem Pool dann der Reihenfolge der Interfaces nach geschieht.

Das liegt daran das nach einem Reboot der MT die VLAN Interfaces wieder nach Nummerierung sortiert und die Vergabe der /64er Netze aus dem Pool dann der Reihenfolge der Interfaces nach geschieht.

Ok Danke, dann liegts nicht an mir... so richtig sortiert sind die ja nicht... sieht eher danach aus dass er ne interne Nummer hat? Die Reihenfolge ist eher die der Anlage, wobei ether3* als letztes kommt weil per AD bezogen?

Ich lösche noch mal eins und lege es erst nach reboot wieder an, wenn dass dann das letzte bleibt gibt es noch eine interne sortierung - nicht schön

Die Reihenfolge der v6 Netzwerk Adressen richtet sich nach der Reihenfolge der Interfaces unter IP --> Adress. Wenn ich das hier sehe geht es nach Ziffern. Das "vlan1" bezeichnete ist hier zuerst dann folgt "vlan11" und "vlan99". Das legt die Konfig aber so selber an auch wenn man die Interfaces in anderer Reihenfolge eingibt. In der Reihenfolge vergibt dann der v6 Pool die Netze.

Die Reihenfolge der v6 Netzwerk Adressen richtet sich nach der Reihenfolge der Interfaces unter IP --> Adress. Wenn ich das hier sehe geht es nach Ziffern. Das "vlan1" bezeichnete ist hier zuerst dann folgt "vlan11" und "vlan99". Das legt die Konfig aber so selber an auch wenn man die Interfaces in anderer Reihenfolge eingibt. In der Reihenfolge vergibt dann der v6 Pool die Netze.

Das kann ich so nicht bestätigen... ich will die ja schön durchnummeriert haben das reicht mir, aber v110 kommt ja nach v130... irgend was anderes schient da mit rein zu spielen... (vlan11 und vlan99 hast du aus einer anderen Konfig? hab ich beide nicht - oder war nur als Beispiel...?)

ich hatte nun aber mit V120 und V130 angefangen, V110 habe ich nachträglich bei IPV6 ergänzt...

ich habe mal V130 gelöscht und nach reboot neu angelegt.. keine Änderung...

sonst finde ich auch nichts ...

Doch ein Bug?

aber v110 kommt ja nach v130...

Nöö, normalerweise ja nicht. 110 ist ja kleiner als 130 also kommt (zumindestens bei mir und der 7.10er Stable) erst 110, dann 130 und in der Vergabereihenfolge des Pools ist dann erwartungsgemäß 110 vor 130 dran! 😉Ich habe allerdings meine Interfaces anderst benannt. Scheinbar spielt das Alphabet da noch irgendwie in die Interface Sortierfolge mit rein?! 🤔

Zitat von @aqui:

Ich habe allerdings meine Interfaces anderst benannt. Scheinbar spielt das Alphabet da noch irgendwie in die Interface Sortierfolge mit rein?! 🤔

aber v110 kommt ja nach v130...

Nöö, normalerweise ja nicht. 110 ist ja kleiner als 130 also kommt (zumindestens bei mir und der 7.10er Stable) erst 110, dann 130 und in der Vergabereihenfolge des Pools ist dann erwartungsgemäß 110 vor 130 dran! 😉Ich habe allerdings meine Interfaces anderst benannt. Scheinbar spielt das Alphabet da noch irgendwie in die Interface Sortierfolge mit rein?! 🤔

ich bin noch auf 6.49.8 ist aber die aktuelle für mein RB?

Um auf den 7er Zweig zu kommen erst auf den "Upgrade" Channel stellen dann siehst du die 7er und kannst auf diese aktualisieren 😉

Alternativ die 7er von der Mikrotik Seite runterladen drag n drop in die Winbox, reboot, installiert. Anschließend Bootloader updaten nicht vergessen

Alternativ die 7er von der Mikrotik Seite runterladen drag n drop in die Winbox, reboot, installiert. Anschließend Bootloader updaten nicht vergessen

Reden wir aneineader vorbei?

Nein. Ist nur bei der 7.10er vermutlich anders. ich bin noch auf 6.49.8 ist aber die aktuelle für mein RB?

Oha...uralt LavendelWarum fragst du ob alt oder nicht. Sieh doch immer SELBER nach:

mikrotik.com/download

- Image für deine Plattform runterladen

- Per Drag and drop in "Files" kopieren

- Rebooten

- Bootloader unter System --> Routerboard updaten

- Rebooten

- Fertisch

Zitat von @aqui:

Ja sorry, war so irritiert dass ich eien Upgrade verpasst habe.. nun ist der upgrade durchgelaufen, aber das Problem mit dem Hochzählen bleibt... Habe wieder umsortiert und rebootet... alles wie oben. Dann lassen wirs dabei ... sprechend wird ja eh nichts wen MT aus dem Pool aufsteigend belegt.

Mir ist gerade noch was aufgegallen, nach dem Reboot sind meine manuell angelegt ULA Adressen weg außer dem ersten.. lege ich sie wieder an erscheint eine zweite Dynamische (DG)

war so irritiert dass ich eien Upgrade verpasst habe

Kommt man als Netzwerker und auch als Laie aber immer zuallerst drauf!sprechend wird ja eh nichts wen MT aus dem Pool aufsteigend belegt.

Was sollen uns diese kryptischen Worte sagen?? 🤔dann wühle ich mich mal in IPv6 weiter rein...

Lesenswert dazu:danrl.com/ipv6/

Zitat von @aqui:

sprechend wird ja eh nichts wen MT aus dem Pool aufsteigend belegt.

Was sollen uns diese kryptischen Worte sagen?? 🤔Das egal wie ich die Nummern vorbelege... (Lücken lassen geht nicht... ) MT für die Segmente immer mit ..f0,..f1,..f2 sequentiell hochzählt...

Ist doch wurscht welches LAN welchen Prefix aus dem Pool bekommt ... Wenn man darauf verweisen will (z.B. in der Firewall) schreibt man sich ein Mikrotik Skript das man im DHCP-Client automatisch dann ausführt wenn der Client ein gültiges Prefix erhalten hat und updated damit eine Firewall-Address-List schon hat man einen dynamischen Verweis den man in Regeln verwenden kann.

Das egal wie ich die Nummern vorbelege...

Welche "Nummern" belegst du denn vor?? Verstehe ich jetzt wieder nicht. Richtig ist aber das der v6 Pool die Netze in numerischer Reihenfolge ala ..f0,..f1,..f2 an die Interfaces ausgibt.

Entscheidend ist also WIE der MT die Interface Reihenfolge anlegt. Zumindestens macht er es nicht nach VLAN IDs. Ob alphabetisch müsste man mal checken. Hier ist die Reihenfolge auch VLAN-Int. 11, 1, 99. Ich meine das war nach zeitlicher Reihenfolge.

Letztlich hat Kollege @7426148943 recht, denn es ist funktional eigentlich völlig egal welches Segment welches v6 Netz bekommt.

Hi aqui, und Zeppel,

Danke euch beiden, das sprengt auch gerade etwas hier den Thread, sorry dafür... ja es ist letztlich egal... und den Trick mit den Namen kann man sich auch sparen wenn man in der Firewall auf die VLANs geht...

Nach dem Upgrad gestern ging bei mir erst mal nicht mehr viel... diverse Probleme, WLAN so gut wie nicht mehr nutzbar... (auch mit deaktivierten IPv6) ... ich hab nun erst mal downgegraded und IPV6 deaktiviert gelassen, so kann ich wenigstens wieder arbeiten - alles normal... lese mich gerade durchs Forum ob es dazu was gibt - daher IPv6 erst mal auf Eis... und wenn ich noch was dazu habe mache ich besser ein eignenes Thema auf...

DANKE!!!

Zitat von @aqui:

Letztlich hat Kollege @7426148943 recht, denn es ist funktional eigentlich völlig egal welches Segment welches v6 Netz bekommt.

Letztlich hat Kollege @7426148943 recht, denn es ist funktional eigentlich völlig egal welches Segment welches v6 Netz bekommt.

Danke euch beiden, das sprengt auch gerade etwas hier den Thread, sorry dafür... ja es ist letztlich egal... und den Trick mit den Namen kann man sich auch sparen wenn man in der Firewall auf die VLANs geht...

Nach dem Upgrad gestern ging bei mir erst mal nicht mehr viel... diverse Probleme, WLAN so gut wie nicht mehr nutzbar... (auch mit deaktivierten IPv6) ... ich hab nun erst mal downgegraded und IPV6 deaktiviert gelassen, so kann ich wenigstens wieder arbeiten - alles normal... lese mich gerade durchs Forum ob es dazu was gibt - daher IPv6 erst mal auf Eis... und wenn ich noch was dazu habe mache ich besser ein eignenes Thema auf...

DANKE!!!