Watchguard netzwerk config Problem

Ich habe ein Problem mit einer Watchguard X8500e Netzwerk config.

OS-Version:11.2.1.B260006

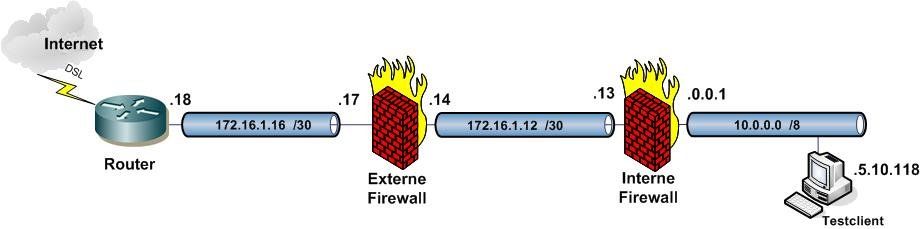

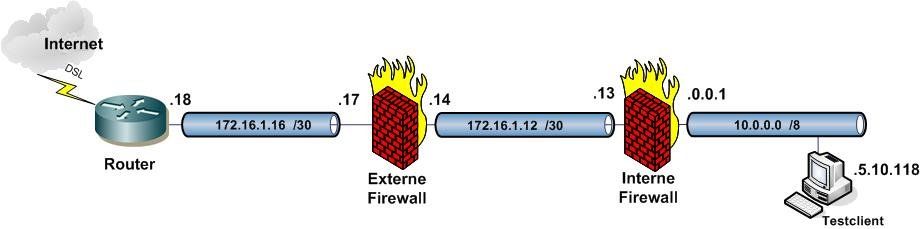

Folgende config: Die FB steht zwischen dem Internetrouter und einer internen Firewall. Für die Verbindung zwischen wird jeweils ein /30 Netz genutzt. Ich habe eine Testclient mit dem ich den Internetrouter anpingen will.

testclient (10.5.10.118) <=> (10.0.0.1) interne fw interface1 | interne firewall interface 2 (A.B.C.13/30) <=> (A.B.C.14/30) Fireware trusted Interface eth1 | (A.B.C.17/30) Fireware external Interface eth0 <=> (A.B.C.18/30) Internetrouter internal Interface | (A.B.C.D) Internetrouter Provider Interface.

Die Fireware hat also kein Interface in 10/8 aus dem die Anfrage des Clients kommt. Statt dessen gibt es passende Routingeinträge (10/8) wird zur internen Firewall geroutet.

Ping Firewall Rule:

ping from (any-trusted, any-optinal, testpc) to any icmp type8 code 255 no NAT.

An dieser Stelle sollte also ein Ping zum Internetrouter durchgehen.

Debugging:

Ein tcpdump auf dem internen Interface der Fireware (eth1) zeigt die ping Anfrage. Ein tcpdump auf dem externen Interface (eth0) zeigt kein Paket vom testclient.

NAT habe ich für die Ping Rule erstmal ausgeschaltet.

Hat irgendwer vielleicht eine Idee, was das falsch sein kann?

Danke

Peter

OS-Version:11.2.1.B260006

Folgende config: Die FB steht zwischen dem Internetrouter und einer internen Firewall. Für die Verbindung zwischen wird jeweils ein /30 Netz genutzt. Ich habe eine Testclient mit dem ich den Internetrouter anpingen will.

testclient (10.5.10.118) <=> (10.0.0.1) interne fw interface1 | interne firewall interface 2 (A.B.C.13/30) <=> (A.B.C.14/30) Fireware trusted Interface eth1 | (A.B.C.17/30) Fireware external Interface eth0 <=> (A.B.C.18/30) Internetrouter internal Interface | (A.B.C.D) Internetrouter Provider Interface.

Die Fireware hat also kein Interface in 10/8 aus dem die Anfrage des Clients kommt. Statt dessen gibt es passende Routingeinträge (10/8) wird zur internen Firewall geroutet.

Ping Firewall Rule:

ping from (any-trusted, any-optinal, testpc) to any icmp type8 code 255 no NAT.

An dieser Stelle sollte also ein Ping zum Internetrouter durchgehen.

Debugging:

Ein tcpdump auf dem internen Interface der Fireware (eth1) zeigt die ping Anfrage. Ein tcpdump auf dem externen Interface (eth0) zeigt kein Paket vom testclient.

NAT habe ich für die Ping Rule erstmal ausgeschaltet.

Hat irgendwer vielleicht eine Idee, was das falsch sein kann?

Danke

Peter

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 141301

Url: https://administrator.de/forum/watchguard-netzwerk-config-problem-141301.html

Ausgedruckt am: 14.07.2025 um 20:07 Uhr

6 Kommentare

Neuester Kommentar

ICMP Typ 8 ist ja nur die halbe Miete und fürht logischerweise nicht zum (vollen) Erfolg !!! Also der Echo requst geht durch aber du musst ja wenigstens auf dem Rückweg noch den ICMP Typ 0 erlauben (Echo Reply) sonst kommt die Antwort (Typ 0) niemals an am Absender !!

de.wikipedia.org/wiki/Internet_Control_Message_Protocol

Sieht dein Testszenario so aus: ??

Wenn dem so ist du wirklich KEIN NAT machst auf den FWs, also sauberes, transparentes Routing, dann muss natürlich der Internet Router eine statische Route haben:

Zielnetz: 10.0.0.0, Maske: 255.0.0.0, Gateway: 172.16.1.17

..dann die externe Firewall entsprechend:

Zielnetz: 10.0.0.0, Maske: 255.0.0.0, Gateway: 172.16.1.13

Für den Rückweg verwendst du vermutlich ein default Gateway auf den FWs, oder ??

Wenn dem so ist dann dann ist nur der ICMP Typ 0 Filter der der dich zu Fall bringt !!

de.wikipedia.org/wiki/Internet_Control_Message_Protocol

Sieht dein Testszenario so aus: ??

Wenn dem so ist du wirklich KEIN NAT machst auf den FWs, also sauberes, transparentes Routing, dann muss natürlich der Internet Router eine statische Route haben:

Zielnetz: 10.0.0.0, Maske: 255.0.0.0, Gateway: 172.16.1.17

..dann die externe Firewall entsprechend:

Zielnetz: 10.0.0.0, Maske: 255.0.0.0, Gateway: 172.16.1.13

Für den Rückweg verwendst du vermutlich ein default Gateway auf den FWs, oder ??

Wenn dem so ist dann dann ist nur der ICMP Typ 0 Filter der der dich zu Fall bringt !!

Mit tcpdump siehst du aber nur was wenn kein Switch dazwischen ist, das solltest du bedenken ! Im Zweifelsfalle einen Wireshark Sniffer auf einem Hub einschleifen oder einen Mirror Port am Switch setzen !

Wenn du dennoch keine Packete siehst hast du mit Sicherheit ein Konfig Problem auf der Watchguard !! Ohne Config Posting hier kann man aber leider nur raten...

Wenn du dennoch keine Packete siehst hast du mit Sicherheit ein Konfig Problem auf der Watchguard !! Ohne Config Posting hier kann man aber leider nur raten...