Ubuntu 14.04 - 16.04 - 18.04 - 20.04 LTS Server - Freeradius mit AD-Anbindung

Nachfolgende Anleitung kann auch auf 20.04 mit Freeradius 3 umgesetzt werden. Lediglich die Verzeichnisse variieren geringfügig.

Nachdem ich mich durch viele Anleitungen gewühlt habe und dank aqui (an dieser Stelle vielen Dank für Deinen unermüdlichen Einsatz bei der Fehlersuche!) das System zum Laufen gebracht habe, fasse ich diese Anleitungen zusammen, um es Nachahmern zu vereinfachen.

1. Vorbereitungen

1.1 Ubuntu Server

Man installiert einen Ubuntu 14.04 LTS Server mit folgenden Modifikationen:

- bei der Einrichtung des Netzwerkes die DHCP Abfrage abbrechen und statt dessen die entsprechenden Werte manuell eintragen

- es wird nur das OpenSSH-Paket installiert (damit man bequem per putty weiter arbeiten kann)

1.2 Windows Server

- Host-Eintrag im DNS für den Ubuntu-Server anlegen (Reverse-Eintrag prüfen)

Beide Systeme müssen sich über den Hostnamen anpingen lassen, sonst klappen die weiteren Schritte nicht!

2. Ubuntu Server in Windows Domain aufnehmen

Alle folgenden Befehle werden als su ausgeführt.

Der Einfachheit halber einmal

2.1 Installation der benötigten Pakete

2.1.1 Dienste beenden

2.2 /etc/ntp.conf bearbeiten

Im Bereich der Server habe ich alle auskommentiert und meinen domain-internen NTP eingetragen:

Die folgenden Schritte habe ich aus der Anleitung von spacyfreak 1:1 übernommen:

2.2.1 ntpdate

2.2.2 NTP Dienst starten

2.2.3 Zeitsynchronisation testen

2.3 /etc/samba/smb.conf

Um immer auf die Original-Datei zurückgreifen zu können, empfiehlt es sich, immer VOR der ersten Änderung eine Sicherung der Datei anzulegen.

Die geht mit

Anschließend habe ich die smb.conf gelöscht und eine neue mit folgendem Inhalt angelegt:

2.4 /etc/nsswitch.conf

2.5 /etc/krb5.conf

2.6 In Domain aufnehmen

2.7 Dienste starten

2.8 Funktionstest

2.9 Server neustart und Dienste automatisch starten lassen

3. Freeradius

Bevor man anfängt, die Konfiguration vorzunehmen ein paar Anmerkungen:

Die Sicherungen der Dateien

/etc/freeradius/eap.conf

/etc/freeradius/modules/mschap

/etc/freeradius/modules/ntlm_auth

/etc/freeradius/sites-enabled/default

/etc/freeradius/sites-enabled/inner-tunnel

/etc/freeradius/users

/ets/freeradius/clients.conf

am einfachsten nach /home/USERNAME legen. Ich habe feststellen müssen, dass der Freereadius sich trotz .bak-Endung zumindest bei der mschap.bak bedient, obwohl das nur die Sicherung war.

3.1 Zertifikate erstellen

Die Zertifikate liegen unter Ubuntu hier:

<code/>

/usr/share/doc/freeradius/examples/certs

Es werden folgende Dateien editiert

ca.cnf

server.cnf

client.cnf

Die Einträge müssen für alle 3 identisch sein.

Das input_/output_password wird im späteren noch benötigt.

Nachdem alle 3 Dateien entsprechend angepasst wurden erzeugt ein

die benötigten Zertifikate.

Wer noch ein Client-Zertifikat benötigt erhalt das mit

3.2 Kopieren der Zertifikate in den Freeradius:

Damit hat dann auch der Freeradius Zugriff auf die Zertifikate.

3.3 /etc/freeradius/clients.conf

Der Rest bleibt unverändert.

3.4 /etc/freeradius/eap.conf

Der Rest bleibt unverändert.

3.5 /etc/freeradius/modules/mschap

Der Rest bleibt unverändert.

3.6 /etc/freeradius/modules/ntlm_auth

Der Rest bleibt unverändert.

Möchte man hingegen die zugelassenen User auf eine Gruppe, z.B. "WLAN", beschränken dann sieht die Zeile wie folgt aus:

ACHTUNG: Unter Ubuntu 20.04. bitte folgende Zeile nutzen:

In der Angabe der Usergruppe der Domain ist nur noch ein "\" erforderlich!

3.7 /etc/freeradius/sites-enabled/default

Der Rest bleibt unverändert.

3.8 /etc/freeradius/sites-enabled/inner-tunnel

Der Rest bleibt unverändert.

3.9 /etc/freeradius/users

Der Rest bleibt unverändert.

4. Testen

Den Freeradius am sinnvollsten mit

starten. Dann sieht man sofort, wo es kneift.

Wenn alles korrekt ist, zeigt er in der letzten Zeile an, auf welchem Port er auf eingehende Anfragen wartet:

Jetzt kann man mit dem Tool NTRadPing die Verbindung testen.

ACHTUNG: Das Häkchen bei CHAP nicht(!) setzen.

5. Restarbeiten

Damit die winbind Abfrage erfolgreich ist, müssen noch ein paar Rechte verändert werden.

Der automatische Start von Freeradius nach einem Bootvorgang unter Ubuntu 20.04 erfordert dann noch ein

Quellen:

[Content:142241]

[Content:191718]

[Content:85403]

deployingradius.com/documents/configuration/active_directory.htm ...

xenomorph.net/linux/samba/issues/exec-program-output-reading-win ...

Nachdem ich mich durch viele Anleitungen gewühlt habe und dank aqui (an dieser Stelle vielen Dank für Deinen unermüdlichen Einsatz bei der Fehlersuche!) das System zum Laufen gebracht habe, fasse ich diese Anleitungen zusammen, um es Nachahmern zu vereinfachen.

1. Vorbereitungen

1.1 Ubuntu Server

Man installiert einen Ubuntu 14.04 LTS Server mit folgenden Modifikationen:

- bei der Einrichtung des Netzwerkes die DHCP Abfrage abbrechen und statt dessen die entsprechenden Werte manuell eintragen

- es wird nur das OpenSSH-Paket installiert (damit man bequem per putty weiter arbeiten kann)

1.2 Windows Server

- Host-Eintrag im DNS für den Ubuntu-Server anlegen (Reverse-Eintrag prüfen)

Beide Systeme müssen sich über den Hostnamen anpingen lassen, sonst klappen die weiteren Schritte nicht!

2. Ubuntu Server in Windows Domain aufnehmen

Alle folgenden Befehle werden als su ausgeführt.

Der Einfachheit halber einmal

sudo su

Kennwort: (wurde bei der Installation vergeben)2.1 Installation der benötigten Pakete

apt-get install krb5-user samba samba-common-bin winbind ntp freeradius make2.1.1 Dienste beenden

/etc/init.d/samba stop

/etc/init.d/winbind stop

/etc/init.d/ntp stop2.2 /etc/ntp.conf bearbeiten

Im Bereich der Server habe ich alle auskommentiert und meinen domain-internen NTP eingetragen:

server 192.168.10.100Die folgenden Schritte habe ich aus der Anleitung von spacyfreak 1:1 übernommen:

2.2.1 ntpdate

ntpdate dc.firma.de2.2.2 NTP Dienst starten

/etc/init.d/ntp start2.2.3 Zeitsynchronisation testen

ntpq -p

date2.3 /etc/samba/smb.conf

Um immer auf die Original-Datei zurückgreifen zu können, empfiehlt es sich, immer VOR der ersten Änderung eine Sicherung der Datei anzulegen.

Die geht mit

cp smb.conf smb.conf.bakAnschließend habe ich die smb.conf gelöscht und eine neue mit folgendem Inhalt angelegt:

[global]

workgroup = FIRMA (Arbeitsgruppen Name; in aller Regel Domänen-Name ohne Suffix)

realm = FIRMA.DE (Domänen-Name)

netbios name = DEBIAN (NETBIOS-Name des Debian Servers; max. 15 Zeichen lang!)

security = ADS (Active Directory soll die Authentisierung stellen)

idmap uid = 10000-20000 (Range der UIDs für das Mapping von AD-RIDs auf UIDs)

idmap gid = 10000-20000 (Range der GIDs für das Mapping von AD-RIDs auf GIDs)

template shell = /bin/bash (Shell die der Benutzer nach der Anmeldung bekommt)

winbind use default domain = yes (User muss kein Prefix bei der Anmeldung angeben)2.4 /etc/nsswitch.conf

# Example configuration of GNU Name Service Switch functionality.

# If you have the `glibc-doc-reference' and `info' packages installed, try:

# `info libc "Name Service Switch"' for information about this file.

passwd: compat winbind

group: compat winbind

shadow: compat

hosts: files dns

networks: files

protocols: db files

services: db files

ethers: db files

rpc: db files

netgroup: nis2.5 /etc/krb5.conf

[libdefaults]

Default_realm = FIRMA.DE

#The following krb5.conf variables are only for MIT Kerberos.

krb4_config = /etc/krb.conf

krb4_realms = /etc/krb.realms

kdc_timesync = 1

ccache_type = 4

forwardable = true

proxiable = true

[realms]

FIRMA.DE = {

kdc = dc.firma.de

admin_server = dc.firma.de

}

[domain_realm]

.firma.de = FIRMA.DE

[login]

krb4_convert = true

krb4_get_tickets = false2.6 In Domain aufnehmen

net ads join -U Administrator2.7 Dienste starten

/etc/init.d/samba start

/etc/init.d/winbind start2.8 Funktionstest

wbinfo –t (zeigt an ob das RPC trust secret passt)

wbinfo -a Administrator%Passwort (zeigt an ob sich AD-User Administrator über winbind authentisieren kann)

wbinfo –u (zeigt die Active Directory Benutzer an)

wbinfo –g (zeigt die Active Directory Gruppen an)2.9 Server neustart und Dienste automatisch starten lassen

reboot

update-rc.d samba defaults

update-rc.d ntp defaults

update-rc.d winbind defaults3. Freeradius

Bevor man anfängt, die Konfiguration vorzunehmen ein paar Anmerkungen:

Die Sicherungen der Dateien

/etc/freeradius/eap.conf

/etc/freeradius/modules/mschap

/etc/freeradius/modules/ntlm_auth

/etc/freeradius/sites-enabled/default

/etc/freeradius/sites-enabled/inner-tunnel

/etc/freeradius/users

/ets/freeradius/clients.conf

am einfachsten nach /home/USERNAME legen. Ich habe feststellen müssen, dass der Freereadius sich trotz .bak-Endung zumindest bei der mschap.bak bedient, obwohl das nur die Sicherung war.

3.1 Zertifikate erstellen

Die Zertifikate liegen unter Ubuntu hier:

<code/>

/usr/share/doc/freeradius/examples/certs

Es werden folgende Dateien editiert

ca.cnf

server.cnf

client.cnf

Die Einträge müssen für alle 3 identisch sein.

Das input_/output_password wird im späteren noch benötigt.

[certificate_authority]

countryName = DE

stateOrProvinceName = Radius

localityName = Frankfurt

organizationName = Firma-Meier

emailAddress = admin@meier.de

commonName = "Mein Radiustest" Nachdem alle 3 Dateien entsprechend angepasst wurden erzeugt ein

./bootstrapdie benötigten Zertifikate.

Wer noch ein Client-Zertifikat benötigt erhalt das mit

make client.pem3.2 Kopieren der Zertifikate in den Freeradius:

cp server.key server.pem ca.key /etc/freeradius/certsDamit hat dann auch der Freeradius Zugriff auf die Zertifikate.

3.3 /etc/freeradius/clients.conf

client localhost {

...

secret = SUPERGEHEIMNIS (aus den Zertifikaten)

...

client 192.168.10.0/24 {

secret = SUPERGEHEIMNIS

shortname = WLAN

}

...Der Rest bleibt unverändert.

3.4 /etc/freeradius/eap.conf

## EAP-TLS

...

tls {

...

private_key_password = SUPERGEHEIMNIS

...

random_file = /dev/urandom

...3.5 /etc/freeradius/modules/mschap

mschap {

...

require_encryption = yes

...

require_strong = yes

...

with_ntdomain_hack = yes

...

ntlm_auth = "usr/bin/ntlm_auth --request-nt-key --username=%{mschap:User-Name} --domain=%{%{mschap:NT-Domain}:-MYDOMAIN} --challenge=%{mschap:Challenge:-00} --nt-response=%{mschap:NT-Response:-00}"

...

}3.6 /etc/freeradius/modules/ntlm_auth

...

program = "/usr/bin/ntlm_auth --request-nt-key --domain=MYDOMAIN --username=%{mschap:User-Name} --password=%{User-Password}"

}Möchte man hingegen die zugelassenen User auf eine Gruppe, z.B. "WLAN", beschränken dann sieht die Zeile wie folgt aus:

program = "/usr/bin/ntlm_auth --request-nt-key --domain=MYDOMAIN --require-membership-of=MYDOMAIN\\WLAN --username=%{mschap:User-Name} --password=%{User-Password}" ACHTUNG: Unter Ubuntu 20.04. bitte folgende Zeile nutzen:

In der Angabe der Usergruppe der Domain ist nur noch ein "\" erforderlich!

program = "/usr/bin/ntlm_auth --request-nt-key --domain=MYDOMAIN --require-membership-of=MYDOMAIN\WLAN --username=%{mschap:User-Name} --password=%{User-Password}" 3.7 /etc/freeradius/sites-enabled/default

...

authenticate {

...

ntlm_auth

...3.8 /etc/freeradius/sites-enabled/inner-tunnel

...

authenticate {

...

ntlm_auth

..3.9 /etc/freeradius/users

DEFAULT Auth-Type = ntlm_auth

...4. Testen

Den Freeradius am sinnvollsten mit

freeradius -XXXstarten. Dann sieht man sofort, wo es kneift.

Wenn alles korrekt ist, zeigt er in der letzten Zeile an, auf welchem Port er auf eingehende Anfragen wartet:

Listening on authentication address * port 1812

Listening on accounting address * port 1813

Listening on command file /var/run/radiusd/radiusd.sock

Listening on proxy address * port 1814

Ready to process requests.Jetzt kann man mit dem Tool NTRadPing die Verbindung testen.

ACHTUNG: Das Häkchen bei CHAP nicht(!) setzen.

5. Restarbeiten

Damit die winbind Abfrage erfolgreich ist, müssen noch ein paar Rechte verändert werden.

service freeradius stop

usermod -a -G winbindd_priv freerad

chown root:winbindd_priv /var/lib/samba/winbindd_privileged/

service freeradius startDer automatische Start von Freeradius nach einem Bootvorgang unter Ubuntu 20.04 erfordert dann noch ein

sudo systemctl enable freeradius.serviceQuellen:

[Content:142241]

[Content:191718]

[Content:85403]

deployingradius.com/documents/configuration/active_directory.htm ...

xenomorph.net/linux/samba/issues/exec-program-output-reading-win ...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 265775

Url: https://administrator.de/tutorial/ubuntu-14-04-16-04-18-04-20-04-lts-server-freeradius-mit-ad-anbindung-265775.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

32 Kommentare

Neuester Kommentar

Hallo,

ich habe die Anleitung unter 14.04 LTS benutzt und lief bisher ohne Probleme.

Heute habe ich probiert ein Release Upgrade auf 16.04 LTS zu machen. Leider authentifizieren sich nun Windows Clients nicht mehr mit dem Radius.

Irgendjemand eine Idee?

Gruß

Ch3p

ich habe die Anleitung unter 14.04 LTS benutzt und lief bisher ohne Probleme.

Heute habe ich probiert ein Release Upgrade auf 16.04 LTS zu machen. Leider authentifizieren sich nun Windows Clients nicht mehr mit dem Radius.

Mon Sep 12 14:13:27 2016 : Debug: WARNING: !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

Mon Sep 12 14:13:27 2016 : Debug: WARNING: !! EAP session for state 0xaf941c31ab30050c did not finish!

Mon Sep 12 14:13:27 2016 : Debug: WARNING: !! Please read http://wiki.freeradius.org/guide/Certificate_Compatibility

Mon Sep 12 14:13:27 2016 : Debug: WARNING: !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!Irgendjemand eine Idee?

Gruß

Ch3p

Beim joinen in meine Domäne wird folgender Fehler ausgespuckt!

gss_init_sec_context failed with [Miscellaneous failure (see text): Message stream modified]

kinit succeeded but ads_sasl_spengo_gensec_bind (KRB5) failed: An internal error occurred.

Failer to join domain: failed to connect to AD: An internal error occured.

Meine Testumgebung:

Windows Server 2012 R2

AD Rolle --> Domäne hot.spot

DNS Rolle --> nslookup kann vorwärts und rückwärts auflösen auf beiden systemen

• der NETBIOS Name ist PROJEKT-13

• der Workgroup Name ist HOT

• der DNS Name ist PROJEKT-13.HOT.SPOT.

• der Kerberos Realm ist HOT.SPOT.

• der Domänen-Name ist "HOT.SPOT.

IP: 192.168.1.1

gateway: 192.168.1.254

dns: 192.168.1.1

IPCop

Firelwall

DHCP

Router

Rote/Grüne Schnittstelle

Grüne Schnittstelle: 192.168.1.254

Bananapi mit Ubuntu 16.04 mate

Hier soll demnächst der Freeradius-Server laufen und eine Authentifizierung über Active Directory ermöglichen. Die Anleitung habe ich schon mehr als 5 mal befolgt und dabei immer den Ubuntu neu aufgesetzt. Ich bekomme einfach diese Fehlermeldung nicht weg.

- nslookup Auflösung vorwärts wie rückwärts kein Problem

- Zeitsynchronisation funktioniert einwandfrei

- alle vorgegebene Pakte wurden installiert und nach der Anleitung konfiguriert

Hier Auszüge :

smb.conf

[global]

workgroup = HOT

real = HOT.SPOT

netbios name = PROJEKT-13

security = ADS

idmap uid = 10000-20000

idmap gid = 10000-20000

template shell = /bin/bash

winbind use default domain = yes

krb5.conf

[libdefaults]

default_realm = HOT.SPOT

krb4_config = /etc/krb.conf

krb4_realms = /etc/krb.realms

kdc_timesync = 1

ccache_type = 4

forwardable = true

proxiable = true

[realms]

HOT.SPOT = {

kdc = projekt-13.hot.spot

admin_server = projekt-13.hot.spot

}

[domain_realm]

.hot.spot = HOT.SPOT

[login]

krb4_convert = true

krb4_get_tickets =false

nsswitch.conf

diese habe ich aufjedenfall genau so hier stehen wie in der Anleitung beschrieben wurde

Ich habe aufjedenfall eine Verbindung zum DC. Mein Bananapi wird im AD im Bereich Computer aufgeführt. Ich hänge die ganzen Zeit wegen der oben genannten Fehlermeldung fest. Ich hoffe mir wird geholfen. Meine Prüfung naht und ich komme so langsam ins schwitzen.

Gruß Tellihow

gss_init_sec_context failed with [Miscellaneous failure (see text): Message stream modified]

kinit succeeded but ads_sasl_spengo_gensec_bind (KRB5) failed: An internal error occurred.

Failer to join domain: failed to connect to AD: An internal error occured.

Meine Testumgebung:

Windows Server 2012 R2

AD Rolle --> Domäne hot.spot

DNS Rolle --> nslookup kann vorwärts und rückwärts auflösen auf beiden systemen

• der NETBIOS Name ist PROJEKT-13

• der Workgroup Name ist HOT

• der DNS Name ist PROJEKT-13.HOT.SPOT.

• der Kerberos Realm ist HOT.SPOT.

• der Domänen-Name ist "HOT.SPOT.

IP: 192.168.1.1

gateway: 192.168.1.254

dns: 192.168.1.1

IPCop

Firelwall

DHCP

Router

Rote/Grüne Schnittstelle

Grüne Schnittstelle: 192.168.1.254

Bananapi mit Ubuntu 16.04 mate

Hier soll demnächst der Freeradius-Server laufen und eine Authentifizierung über Active Directory ermöglichen. Die Anleitung habe ich schon mehr als 5 mal befolgt und dabei immer den Ubuntu neu aufgesetzt. Ich bekomme einfach diese Fehlermeldung nicht weg.

- nslookup Auflösung vorwärts wie rückwärts kein Problem

- Zeitsynchronisation funktioniert einwandfrei

- alle vorgegebene Pakte wurden installiert und nach der Anleitung konfiguriert

Hier Auszüge :

smb.conf

[global]

workgroup = HOT

real = HOT.SPOT

netbios name = PROJEKT-13

security = ADS

idmap uid = 10000-20000

idmap gid = 10000-20000

template shell = /bin/bash

winbind use default domain = yes

krb5.conf

[libdefaults]

default_realm = HOT.SPOT

krb4_config = /etc/krb.conf

krb4_realms = /etc/krb.realms

kdc_timesync = 1

ccache_type = 4

forwardable = true

proxiable = true

[realms]

HOT.SPOT = {

kdc = projekt-13.hot.spot

admin_server = projekt-13.hot.spot

}

[domain_realm]

.hot.spot = HOT.SPOT

[login]

krb4_convert = true

krb4_get_tickets =false

nsswitch.conf

diese habe ich aufjedenfall genau so hier stehen wie in der Anleitung beschrieben wurde

Ich habe aufjedenfall eine Verbindung zum DC. Mein Bananapi wird im AD im Bereich Computer aufgeführt. Ich hänge die ganzen Zeit wegen der oben genannten Fehlermeldung fest. Ich hoffe mir wird geholfen. Meine Prüfung naht und ich komme so langsam ins schwitzen.

Gruß Tellihow

Zitat von @Looser27:

Hast du, wie geschrieben den DNS Eintrag vor dem join auf dem Server manuell angelegt?

DNS Eintrag habe ich manuell in /etc/network/inerfaces angelegt. In der resolv.conf wurde dann der DNS Eintrag übernommen. Diese habe ich dann auf search hot.spot und domain hot.spot erweitert. So wie in der Anleitung vorgegeben.Hast du, wie geschrieben den DNS Eintrag vor dem join auf dem Server manuell angelegt?

Also bei meinem Windows Server habe ich die Firewall ausgemacht (nur während der Testumgebung). Mein IPCop hat zwar eine Firewall, die aber mein vorhaben nicht stören sollte, da er als Router eingesetzt wird.

Leider habe ich keinen Ansatz wie ich das ganze jetzt lösen soll. Tage lang das große G benutzt, aber nichts gefunden was mir weiterhelfen könnte. Ist vielleicht die Samba version Schuld?

1.2 Windows Server

- Host-Eintrag im DNS für den Ubuntu-Server anlegen (Reverse-Eintrag prüfen)

diesen punkt habe ich wahrscheinlich nicht richtig gemacht. wo genau muss ich den eintrag machen? meinst du eintrag bei Neue Zone, dann Zeiger einrichten und dann den HOST einfügen? ich hoffe das klappt morgen

- Host-Eintrag im DNS für den Ubuntu-Server anlegen (Reverse-Eintrag prüfen)

diesen punkt habe ich wahrscheinlich nicht richtig gemacht. wo genau muss ich den eintrag machen? meinst du eintrag bei Neue Zone, dann Zeiger einrichten und dann den HOST einfügen? ich hoffe das klappt morgen

Vielen Dank.

Habe da meine eine Verständnisfrage. Müssen alle APs von mir WPA2 Enterprise können, oder reicht mir einer als "Hauptverwalter" der mit dem Radius-Server kommuniziert. Da ich noch kein AP habe, kann ich das irgendwie nicht nachvollziehen. Ich muss nämlich eine Schule mit WLAN Ausleuchten und bevor ich blödsinn kaufe, frag ich mal lieber nach

Habe da meine eine Verständnisfrage. Müssen alle APs von mir WPA2 Enterprise können, oder reicht mir einer als "Hauptverwalter" der mit dem Radius-Server kommuniziert. Da ich noch kein AP habe, kann ich das irgendwie nicht nachvollziehen. Ich muss nämlich eine Schule mit WLAN Ausleuchten und bevor ich blödsinn kaufe, frag ich mal lieber nach

Ja aber zum Glück vorher auch ein Snapshot der VM. Habe halt ein Rollback gemacht. Heute nochmal das Upgrade und wieder der gleiche Fehler wie oben schon beschrieben.

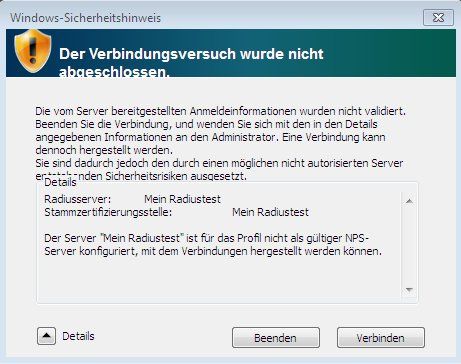

Ich weiß auch gerade nicht so recht was das Upgrade mit dem Zertifikat, das ja dann immernoch unter /etc/freeradius/certs liegt und gültig ist, zu tun haben soll. Daran ändert sich ja nichts. Zumal sich auch wirklich nur die Windows Clients dran stören.

Unter dem Link, in der Fehlermeldung, steht irgendwas, dass Windows im Server Zertifikat bestimmte OIDs braucht. Wie ich diese aber zu meinem Zertifikat hinzufüge, hab ich auch noch nicht so richtig kapiert.

Gruß

Ch3p

Ich weiß auch gerade nicht so recht was das Upgrade mit dem Zertifikat, das ja dann immernoch unter /etc/freeradius/certs liegt und gültig ist, zu tun haben soll. Daran ändert sich ja nichts. Zumal sich auch wirklich nur die Windows Clients dran stören.

Unter dem Link, in der Fehlermeldung, steht irgendwas, dass Windows im Server Zertifikat bestimmte OIDs braucht. Wie ich diese aber zu meinem Zertifikat hinzufüge, hab ich auch noch nicht so richtig kapiert.

Gruß

Ch3p

Guten Tag, da bin ich wieder!

Wie schon berichtet, läuft mein Radius Server. Allerdings können sich nur Android Benutzer problemlos verbinden. Probleme habe ich mit iOS und Windows Clients. Das Zertifikat "ca.der" wurde auf allen Clients installiert. Bei der Eingabe des Benutzernamen und Passwortes erscheint die Meldung " Der Benutzername oder das Passwort ist falsch". Wie schon erwähnt, bei Eingabe derselben Daten auf einem Android Smartphone klappt alles wunderbar! Beim einloggen mit einem Iphone wird im Debug Mode folgendes ausgegeben:

Info: mschap EXEC: FAILED to execute /path/to/ntlm_auth: No such file or directory

Vielleicht kann das irgendwie helfen. Ich wüsste jetzt nicht, welche Informationen ich noch posten könnte für die Fehlersuche. Für weitere Infos stehe ich gerne zur Verfügung.

Gruß

Tellihow

Wie schon berichtet, läuft mein Radius Server. Allerdings können sich nur Android Benutzer problemlos verbinden. Probleme habe ich mit iOS und Windows Clients. Das Zertifikat "ca.der" wurde auf allen Clients installiert. Bei der Eingabe des Benutzernamen und Passwortes erscheint die Meldung " Der Benutzername oder das Passwort ist falsch". Wie schon erwähnt, bei Eingabe derselben Daten auf einem Android Smartphone klappt alles wunderbar! Beim einloggen mit einem Iphone wird im Debug Mode folgendes ausgegeben:

Info: mschap EXEC: FAILED to execute /path/to/ntlm_auth: No such file or directory

Vielleicht kann das irgendwie helfen. Ich wüsste jetzt nicht, welche Informationen ich noch posten könnte für die Fehlersuche. Für weitere Infos stehe ich gerne zur Verfügung.

Gruß

Tellihow

Unter Debian 9.2 scheint das nicht mehr so zu funktionieren!

Unter 8 ging es damals noch

Ich habe nun die Fehlermeldung im Freeradius-Log: (0)

Nachdem ich die Berechtigungen auf Winbind eingeräumt habe (siehe 5. Restarbeiten) bekomme ich nun:

Merkwürdig ist auch, dass Samba so beim Neustart nicht mitstartet und ich es erst via starten muss... Ist hier der Hund begraben?

Unter 8 ging es damals noch

Ich habe nun die Fehlermeldung im Freeradius-Log: (0)

mschap: ERROR: Program returned code (1) and output 'Reading winbind reply failed! (0xc0000001)' Nachdem ich die Berechtigungen auf Winbind eingeräumt habe (siehe 5. Restarbeiten) bekomme ich nun:

(0) mschap: ERROR: Program returned code (1) and output 'Logon failure (0xc000006d)' Merkwürdig ist auch, dass Samba so beim Neustart nicht mitstartet und ich es erst via

samba

Dann checke ich nicht wieso das selbst nach dem manuellen Starten nicht funktioniert.

Ich hatte den gleichen Aufbau damals unter Debian 8 durchgeführt...

Ich habe auch damals statt dem Einbinden in ein bestehendes ein neues mit dem Samba-Tool erzeugt, welches so auch wunderbar funktioniert, bis auf die Integration des Freeradius. Die Authentifizierung ohne mschap via radtest funktioniert, aber mit mschap gibt es halt Probleme.

Interessant ist, dass eine Authentifizierung via und passendem Passwort funktioniert, jedoch nicht mit .

Da kommt dann:

Meine Samba-Config

Ich hatte den gleichen Aufbau damals unter Debian 8 durchgeführt...

Ich habe auch damals statt dem Einbinden in ein bestehendes ein neues mit dem Samba-Tool erzeugt, welches so auch wunderbar funktioniert, bis auf die Integration des Freeradius. Die Authentifizierung ohne mschap via radtest funktioniert, aber mit mschap gibt es halt Probleme.

samba-tool domain provision --use-rfc2307 --interactiveInteressant ist, dass eine Authentifizierung via

kinit Administratorwbinfo -a Administrator%Netcom01Da kommt dann:

plaintext password authentication succeeded

challenge/response password authentication failed

wbcAuthenticateUserEx(VMW5\Administrator): error code was NT_STATUS_WRONG_PASSWORD (0xc000006a)

error message was: Wrong Password

Could not authenticate user Administrator with challenge/responseMeine Samba-Config

# Global parameters

[global]

netbios name = DEBIAN2

realm = VMW5.DE

workgroup = VMW5

dns forwarder = 10.234.1.3

server role = active directory domain controller

idmap_ldb:use rfc2307 = yes

[netlogon]

path = /var/lib/samba/sysvol/vmw5.de/scripts

read only = No

[sysvol]

path = /var/lib/samba/sysvol

read only = No