2 vlans einrichten

Hallo zusammen,

ich habe volgendes vor:

Es soll eine Ferienwohnung mit Internet versorgt werden unabhängig von meinem Netzwerk.

Der Internet Anschluss wird über ein Glasfaser Modem über eine Fritzbox 7490 hergestellt.

Jetzt möchte ich 2 vlans einrichten unabhängig voneinander.

Ich möchte nicht den "Gastzugang" der FB nutzen.

Einen zyxel 5 Port Management Switch hab ich noch da.

Wie genau muss das eingerichtet werden?

Danke im voraus

ich habe volgendes vor:

Es soll eine Ferienwohnung mit Internet versorgt werden unabhängig von meinem Netzwerk.

Der Internet Anschluss wird über ein Glasfaser Modem über eine Fritzbox 7490 hergestellt.

Jetzt möchte ich 2 vlans einrichten unabhängig voneinander.

Ich möchte nicht den "Gastzugang" der FB nutzen.

Einen zyxel 5 Port Management Switch hab ich noch da.

Wie genau muss das eingerichtet werden?

Danke im voraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4295173507

Url: https://administrator.de/forum/2-vlans-einrichten-4295173507.html

Ausgedruckt am: 18.07.2025 um 12:07 Uhr

45 Kommentare

Neuester Kommentar

Its all on the web!!

Einfach mal die Suchfunktion benutzen!

Guckst du hier:

VLAN einrichten an Zyxel Switch

Willst du generell gar nicht das Gastnetz der FB benutzen, dann reicht deine magere o.a. Hardware Ausstattung nicht weil die FB selber bekanntlich keine VLANs supportet.

Du benötigst dann hinter der FB einen zusätzlichen Router, Firewall oder Layer 3 Switch mit Firewall. (Mikrotik, pfSense/OPNsense usw., die üblichen Verdächtigen...) Idealerweise dann einen der eine Captive Portal Lösung für Gäste bereitstellt sofern du Kontrolle über die Nutzung haben möchtest was aus rechtlicher Sicht auch Sinn macht, denn du haftest als Anschlussinhaber für Missbrauch.

Die Tutorials im o.a. Link geben da Beispiele und Praxissetups wie das einfach und schnell zu lösen ist.

Einfach mal die Suchfunktion benutzen!

Guckst du hier:

VLAN einrichten an Zyxel Switch

Willst du generell gar nicht das Gastnetz der FB benutzen, dann reicht deine magere o.a. Hardware Ausstattung nicht weil die FB selber bekanntlich keine VLANs supportet.

Du benötigst dann hinter der FB einen zusätzlichen Router, Firewall oder Layer 3 Switch mit Firewall. (Mikrotik, pfSense/OPNsense usw., die üblichen Verdächtigen...) Idealerweise dann einen der eine Captive Portal Lösung für Gäste bereitstellt sofern du Kontrolle über die Nutzung haben möchtest was aus rechtlicher Sicht auch Sinn macht, denn du haftest als Anschlussinhaber für Missbrauch.

Die Tutorials im o.a. Link geben da Beispiele und Praxissetups wie das einfach und schnell zu lösen ist.

Wenn dein Zyxel Switch VLAN kann, dann fehlt dir noch ein AP mit VLAN und drei Patchkabel.

Ginge das denn in Verbindung mit dem Switch ohne zusätzliche Router pro vlan?

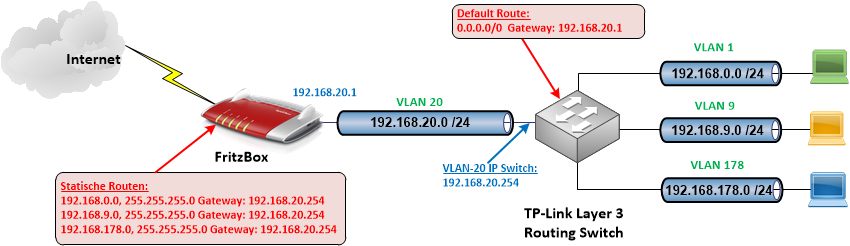

Nur wenn dein Switch Layer 3 fähig ist also routen kann. Dann sähe so ein Design so aus:Verständnissproblem Routing mit SG300-28

In dem Falle reicht dann der einfache Switch.

Layer 2+ ist eigentlich ein unsinnige und nicht Standard konforme Bezeichnung sprich Marketing Geschwurbel.

Es geht auch, hat aber die Einschränkung das das einzig nur statisches Routing supportet ist. Keine weiteren zusätzlichen Features. Für reines Routing reicht das. Du benötigst aber zwingend ein Firewall oder Accesslisten Feature um deine beiden Netze abzusichern!! Billige 2+ Switches haben das oft nicht.

Ansonsten die üblichen Verdächtigen: Cisco SG250/CBs250, Mikrotik, Zyxel, Netgear... Sieh dir die Datenblätter der Modell an und achte auf "Layer 3" (minimum Layer 2+) und das da "static routing" in der Auflistung der Features steht plus Accesslisten.

Ein preiswerter L3 Switch inklusive Firewall, Accesslisten und einem Captive Portal für Gäste ist z.B. der Mikrotik CRS112. On Top noch mit 4 SFP Slots für LWL, Glasfaser oder Kupfermodule:

fs.com/de/products/75324.html?attribute=945&id=361630

fs.com/de/products/75332.html?attribute=947&id=361700

so das du in Summe auf 12 Ports kommst.

Es gibt ihn auch in der PoE Variante sofern du PoE Ports für WLAN APs, VoIP Telefone usw. benötigst.

Es geht auch, hat aber die Einschränkung das das einzig nur statisches Routing supportet ist. Keine weiteren zusätzlichen Features. Für reines Routing reicht das. Du benötigst aber zwingend ein Firewall oder Accesslisten Feature um deine beiden Netze abzusichern!! Billige 2+ Switches haben das oft nicht.

Ansonsten die üblichen Verdächtigen: Cisco SG250/CBs250, Mikrotik, Zyxel, Netgear... Sieh dir die Datenblätter der Modell an und achte auf "Layer 3" (minimum Layer 2+) und das da "static routing" in der Auflistung der Features steht plus Accesslisten.

Ein preiswerter L3 Switch inklusive Firewall, Accesslisten und einem Captive Portal für Gäste ist z.B. der Mikrotik CRS112. On Top noch mit 4 SFP Slots für LWL, Glasfaser oder Kupfermodule:

fs.com/de/products/75324.html?attribute=945&id=361630

fs.com/de/products/75332.html?attribute=947&id=361700

so das du in Summe auf 12 Ports kommst.

Es gibt ihn auch in der PoE Variante sofern du PoE Ports für WLAN APs, VoIP Telefone usw. benötigst.

@onkelbob du hat viele Möglichkeiten.

So mache ich es:

- Managebaren POE Switch

- UBNT Cloud key

- UBNT AP`s (die haben POE) so brauchst du keine weiteren Stromkabel verlegen

- Ordentliche Firewall (ich setze pfSense ein)

- Gast WLAN als eigenes VLAN und entsprechend in der Firewall Konfigurieren

Mit diesem Aufbau hast du noch den Vorteil das Voucher für deine Gäste WLAN erstellen kannst

entweder über den Cloud-Key oder über die pfSense.

So mache ich es:

- Managebaren POE Switch

- UBNT Cloud key

- UBNT AP`s (die haben POE) so brauchst du keine weiteren Stromkabel verlegen

- Ordentliche Firewall (ich setze pfSense ein)

- Gast WLAN als eigenes VLAN und entsprechend in der Firewall Konfigurieren

Mit diesem Aufbau hast du noch den Vorteil das Voucher für deine Gäste WLAN erstellen kannst

entweder über den Cloud-Key oder über die pfSense.

Moin,

Es gibt keinen Controller-Zwang bei UBNT. Der Controller wird hauptsächlich zum Einrichten benötigt und ansonsten nur, falls man ein Gastportal mit Voucher nutzen möchte.

Diesen Controller kann man auf einem von dir so gern benutzten RPI einrichten, einem Macbook oder einer (ii bäh) Windows-Maschine.

Ich habe viele Netze mit Ubiqiti APs eingerichtet, auch welche ganz ohne Controller. Diese werden mittels einer Android App konfiguriert und verwaltet.

Zitat von @aqui:

Von UBQT kann man wegen des Vendor Locks und des damit verbundenen Controller Zwangs nur dringenst abraten. Von der Performance und Featureset mal ganz zu schweigen.

Das ist nicht richtig.Von UBQT kann man wegen des Vendor Locks und des damit verbundenen Controller Zwangs nur dringenst abraten. Von der Performance und Featureset mal ganz zu schweigen.

Es gibt keinen Controller-Zwang bei UBNT. Der Controller wird hauptsächlich zum Einrichten benötigt und ansonsten nur, falls man ein Gastportal mit Voucher nutzen möchte.

Diesen Controller kann man auf einem von dir so gern benutzten RPI einrichten, einem Macbook oder einer (ii bäh) Windows-Maschine.

Ich habe viele Netze mit Ubiqiti APs eingerichtet, auch welche ganz ohne Controller. Diese werden mittels einer Android App konfiguriert und verwaltet.

Forward Isolation und Captive Portal

Du hast ja oben eins ganz klar gemacht: "Ich möchte nicht den "Gastzugang" der FB nutzen."

Daraus folgt ja KEIN Gastentz der FB!!!

Wenn du dir es jetzt plötzlich anders überlegt hast und einzig nur das Gastnetz der FB nutzen willst dann ja, dann reicht ein einfacher 20 Euro Layer 2 VLAN Switch wie Zyxel GS-1200-5 oder TPLink SG105E usw.

Siehe dazu auch hier:

VLAN einrichten an Zyxel Switch

Daraus folgt ja KEIN Gastentz der FB!!!

Wenn du dir es jetzt plötzlich anders überlegt hast und einzig nur das Gastnetz der FB nutzen willst dann ja, dann reicht ein einfacher 20 Euro Layer 2 VLAN Switch wie Zyxel GS-1200-5 oder TPLink SG105E usw.

Siehe dazu auch hier:

VLAN einrichten an Zyxel Switch

OK, dann benötigst du weiterhin einen Layer 3 Switch oder Firewall mit oder ohne Captive Portal und Firewall die dir deine Anforderung löst.

Genug Beispiele für sowas findest du hier ja.

Genug Beispiele für sowas findest du hier ja.

Brille oder das Datenblatt verlegt???

zyxel.com/de/de/products/switch/5-port-8-port-web-managed-gigabi ...

zyxel.com/de/de/products/switch/5-port-8-port-web-managed-gigabi ...

Dumme Fragen gibts doch nicht nur dumme Antworten!! 😉

Es reicht der Layer 3 Switch!

Wenn du das dir oben mehrfach genannte Layer 3 VLAN Tutorial wirklich einmal gründlich gelesen hättest, wäre diese Frage obsolet gewesen!

Es reicht der Layer 3 Switch!

Wenn du das dir oben mehrfach genannte Layer 3 VLAN Tutorial wirklich einmal gründlich gelesen hättest, wäre diese Frage obsolet gewesen!

Wenns das denn nun war bitte dann auch nicht vergessen deinen Thread hier als erledigt zu schliessen!

gibt es dafür eine Anleitung zum einrichten am tp link?

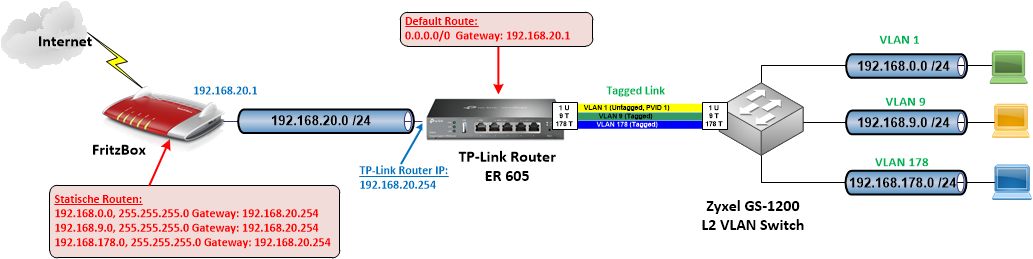

Ja, die gibt es natürlich. Die ToDos sind kinderleicht:- FritzBox und TP-Link Router betriebst du in einer üblichen Router Kaskade.

- Am TP-Link Router richtest du deine VLANs ein und leitest die über einen tagged Uplink auf den Zyxel VLAN Switch. (nicht xyxel!)

- Wie das alles genau geht erklärt dir das hiesige VLAN Tutorial im Detail.

- Fertisch

fritzbox statische route nach netzwerk: 192.168.0.0 subnet: 255.255.255.0 gateway: 192.168.20.0

Da stimmt etwas nicht!192.168.20.0 ist keine gültige Gateway IP Adresse!

So gibt man bekanntlich Netzwerke an indem alle Hostadressbits auf 0 stehen. Solche Binsenweisheiten kennt aber auch ein Laie.

Korrigiere das, dann klappt es auch.

Damit hast du dann allerdings nur ein einziges deiner Subnetze am Switch der FB bekannt gemacht? Die IP Netze .178.0/24 und und .9.0/24 werden dann nicht ins Internet geroutet und können dann einzig nur lokal am TP-Link geroutet werden. Ist das so gewollt??

Ggf. noch einmal die IP Routing Grundlagen zu dieser Thematik lesen!! 😉

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Bzw. Layer 3 Switchdesign:

Verständnissproblem Routing mit SG300-28

Irgendwo hab ich da ein denkfehler:

Oder du hast deine IP Netzwerk Adressen hier irgendwie falsch und verwirrend angegeben.Nach deinen Schilderungen oben mit der FritzBox im .20.0er Netz sollte dein IP Design ja so aussehen:

Welche statischen Routen wo einzugeben sind findest du in der o.a. Abbildung. Im Grunde ist es genau das, was im oben genannten Layer 3 Design Tutorial auch schon stand, nur entsprechend angepasst auf deine IP Adressierung. (Sofern man sie denn richtig versteht?!)

Ist der TP-Link kein Switch sondern ein Router den du mit der FritzBox in einer simplen Router Kaskade betreibst dann sähe dein Netzdesign so aus:

Such dir dein für dich passendes Design aus.

Die FB ist an WAN (dynamic ip) port vom tp link angeschlossen und bekommt eine ip von der FB.

OK, das ist in einer Router Kaskade normal.In jedem Falle solltest du zwingend in der FritzBox im DHCP Server Setup den Haken setzen das diese eine Mac Adress Bindung auf die IP macht die sie dem ER 605 Router an seinem WAN Port gibt.

Das ist sehr wichtig damit diese WAN IP sich nicht durch die Dynamik von DHCP ändert. Router haben in der Regel aus guten Gründen feste statische IPs da sie für die Wegefindung in Netzen verantwortlich sind.

Wenn du zum Einkaufen fährst willst du auch nicht jeden Tag wechselnde Hinweisschilder zum Supermarkt haben!!

Alternativ kannst du dem ER 605 auch eine feste, statische IP auf seinem WAN Port geben die dann außerhalb des DHCP Pools liegt wie z.B. die obige 192.168.20.254 (ganz oben)

Beides ist sicher und so kann es niemals Konflikte und Überschneidungen mit doppelten IPs geben.

Achte auch auf die Grenzen des FritzBox DHCP Pools! Ein solcher Pool sollte im best Practise immer einen Abstand auf die oberen und unteren Adressgrenzen in einem Netz haben die in der Regel für feste statische IPs der Infrastruktur verwendet/reserviert werden. Z.B Poolrange 192.168.20.10 bis 192.168.20.240 !!

So kann es niemals Überschneidungen oder Konflikte mit doppelten IPs in den Bereichen .1 bis .9 und .241 bis .254 geben.

Klar sollte auch sein das das .20.0er Koppelnetz natürlich niemals hinter dem ER 605 doppelt auftauchen darf. Das IP Netze immer einzigartig sind lernt man in der Grundschule IP.

nur der tp-link mekert das die WAN ip Nicht im selben Netz liegen darf wie die IP vom TP link .

Du hast irgendwo doppelte IP Netze an den Router Interfaces!Das man keine doppelten IP Netze an den Interfaces haben darf ist ja klar und weiss auch jeder blutige Laie. Ansonsten wäre ja eine eindeutige Wegefundung unmöglich. Erinner dich an die "Supermarktschilder" von oben!

Man kann nur vermuten das du an den lokalen LAN oder VLAN Interfaces des Routers fälschlicherweise irgendwo gleiche IP Netze verwendet hast wie das Netz am WAN Port oder das dort sich überschneidende Subnetzmasken verwendet wurden. Das das nicht geht ist dann klar und dann meckert der TP-Link natürlich auch zu Recht!!

Leider machst du keinerlei Angaben zu deiner aktuell verwendeten IP Adressierung am Router, so das man hier nur kristallkugeln kann. Ggf. hilft eine kleine Skizze?!

Prüfe also alle Router Interfaces auf doppelte IP Netze oder falsche Subnetzmasken!!

Alle IP Netze müssen natürlich einzigartig sein in einem Netzdesign!!

Mmmhh, das sieht alles sauber und vorschriftsmässig aus! Da dürfte der TP-Link NICHT meckern.

Ggf. mal den Reset Knopf drücken und sauber neu Schritt für Schritt beginnen:

Ggf. mal den Reset Knopf drücken und sauber neu Schritt für Schritt beginnen:

- Checken das der TP-Link die aktuellste Firmware geflasht hat! Ansonsten Update

- Zuerst die Koppelnetz IP setzen am ER 605 mit Default Route und DNS auf die FB. Bzw. bekommt er bei static DHCP ja dann automatisch,

- Ping Check auf FB und vice versa ob alles rennt und erreichbar ist.

- Dann erstes lokales LAN am ER 605 einrichten und mit einem Test PC dort Ping check auf lokale IP, FB IP, Internet IP

- Sukzessive für die LANs 2 und 3 wiederholen.

Wenn ich den TP Link die IP 182.168.9.x gebe zieht er auch eine DHCP Adresse am wan Port.

Wieso ist die DHCP Client Funktion am WAN Port abhängig von einer IP Adresse am LAN Port??? Das ist an sich schon etwas komisch. 🤔Im Default sollte er ja, wie gesagt, mit DHCP Client Funktion am WAN Port konfiguriert sein und eine klassische LAN Konfig mit einem 192.168er Allerweltsnetz am lokalen LAN haben.

Vermutlich sind dann auch die 4 übrigen Ports als Layer 2 Bridge zusammengefasst. Eine klassische Allerwelts Router Konfig dann vermutlich.

Was passiert wenn du ihn dann so mit dieser Default Konfig an die FB anhängst??

Dann sollte er sich ja eine IP sowie Default Gateway und DNS von der FB ziehen und ein Test PC an seinen lokalen LAN sollte dann ganz normal arbeiten können.

Die 2te Frage ist noch ob sich die NAT Funktion am ER605 deaktivieren lässt? Nur dann sind überhaupt die statischen Routen auf der FB erforderlich.

Sollte NAT nicht global deaktivierbar sein, dann sind die statischen Routen auf der FB überflüssiger Unsinn und sollten besser entfernt werden. Klar, denn dann würde der ER605 alle seine lokalen IP Netze immer fest per NAT auf seine WAN IP umsetzen. Die FB "sieht" dann nichts von fremden IP Netzen dahinter weil sie durch das NAT auf die WAN IP Absender IP "denkt" aller Traffic ist aus ihrem lokalen LAN.

Das ist dann eine Kaskade mit doppeltem NAT und die statischen FB Routen wären in dem Falle auch sinnfrei. Siehe dazu auch hier.

Zumindestens so eine einfache Kaskade sollte mit der Default Konfig des ER605 immer fehlerfrei laufen!

ich habe eine route in der FB gesetzt nach 192.168.0.0 gateway:

Wie gesagt das ist überflüssig und auch kontraproduktiv solange der TP-Link NAT an seinem WAN Port macht. Mit NAT ist keine statische Route erforderlich.- Mit aktivem WAN Port NAT am TP-Link KEINE statischen Routen an der FB!

- Ohne WAN Port NAT am TP-Link statischen Routen an der FB setzen!

danach zieht er sich am WAN die ip 192.168.178.x was von der FB zugeteilt wird.

Ooops...!!Oben hast du aber mehrfach beschrieben das dein lokales LAN an der FritzBox die 192.168.20.0 /24 ist!! Das ist auch in der Topologiezeichnung mit dem Koppelnetz oben so angegeben ohne das du das je korrigiert hast und nun ist das lokale Netz mit einmal die 192.168.178.0 /24 ???

Sorry, aber so macht das keinen Spaß mehr hier und wir drehen uns im Kreis wenn du ewig die IP Adressierung änderst und falsche Angaben machst. Eine zielführende Hilfe ist damit unmöglich wie du dir sicher selber denken kannst.

Ich hab keine funktion gefunden zum abschalten der NAT und im internet hab ich auch gelesen nicht abschaltbar.

Nicht gut aber dann musst du eben mit einer Kaskade mit doppeltem NAT und doppeltem Firewalling leben. Nicht so toll, weil unnötiger Performancefresser und die NAT Firewall das Management unnötig erschwert aber man kann damit leben.Statische Routen auf der FB sind damit dann logischerweise überflüssig und auch kontraproduktiv, also unbedingt wieder entfernen!

Eine etwas intelligentere Router Hardware Wahl wäre da sicher besser gewesen aber nundenn...

Fazit:

- Entferne die statischen Routen auf der FB

- Korrigiere die IP Adressierung so wie sie denn wirklich ist ohne hier falsche und verwirrende Angaben zu machen

Von welcher Route redest du?? FB oder TP-Link??

Wie oben schon gesagt:

Wie oben schon gesagt:

- Du brauchst generell keinerlei statische Route auf der FB! (Der TP-Link hat kein abschaltbares NAT)

- Du brauchst keinerlei statische Route auf dem TP-Link sofern der WAN Port dort im DHCP Client Mode rennt!! Logisch, denn im DHCP Client Mode kommt die Default Route (und DNS) für den TP-Link dann immer automatisch von der FritzBox! Bei DHCP also keine statische Route auf dem TP-Link.

Jetzt zum 3ten Mal:

Dann bekommt die Kiste auch ganz sicher ohne irgendwas automatisch eine IP am WAN Port, eine Default Route und einen DNS per DHCP.

Warum du mit NAT (IP Adress Translation) keine statischen Routen mehr benötigst kannst du hier genau nachlesen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Bitte wirklich einmal lesen und verstehen wie die IP Routing Logik mit und ohne NAT arbeitet damit das hier nicht als kaputte Schallplatte endet! 😉

- Du kannst das NAT am TP-Link nicht abschalten damit sind statische Routen in der FritzBox falsch und NICHT erforderlich!! Du musst die ALLE löschen.

Dann bekommt die Kiste auch ganz sicher ohne irgendwas automatisch eine IP am WAN Port, eine Default Route und einen DNS per DHCP.

Warum du mit NAT (IP Adress Translation) keine statischen Routen mehr benötigst kannst du hier genau nachlesen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Bitte wirklich einmal lesen und verstehen wie die IP Routing Logik mit und ohne NAT arbeitet damit das hier nicht als kaputte Schallplatte endet! 😉

Ja, natürlich kann man das. Das ist kinderleicht...

Dafür definierst du entsprechende IP Firewall Regel auf dem TP-Link Router. Z.B.:

DENY IP Source: 192.168.0.0 /24 Destination: 192.168.20.0 /24

PERMIT IP Source: any Destination: any

Diese Regel weist du dann dem IP Interface des 192.168.0.0er Netzes zu. Das wars.

Die Regel ist selbsterklärend.

Sie blockiert alles was eine Absender IP Adresse aus dem 0.0er Netz hat und ins .20.0er Netz will und lässt den Restraffic aus dem 0.0.er Netz nach überall passieren.

Einfache Sache... und im Handbuch, Kapitel 3.2, Seite 111 genau beschrieben.

Dafür definierst du entsprechende IP Firewall Regel auf dem TP-Link Router. Z.B.:

DENY IP Source: 192.168.0.0 /24 Destination: 192.168.20.0 /24

PERMIT IP Source: any Destination: any

Diese Regel weist du dann dem IP Interface des 192.168.0.0er Netzes zu. Das wars.

Die Regel ist selbsterklärend.

Sie blockiert alles was eine Absender IP Adresse aus dem 0.0er Netz hat und ins .20.0er Netz will und lässt den Restraffic aus dem 0.0.er Netz nach überall passieren.

Einfache Sache... und im Handbuch, Kapitel 3.2, Seite 111 genau beschrieben.