2x Lancom Router (VPN) + Firebox T45 - Netzwerk und Routing

Hallo zusammen,

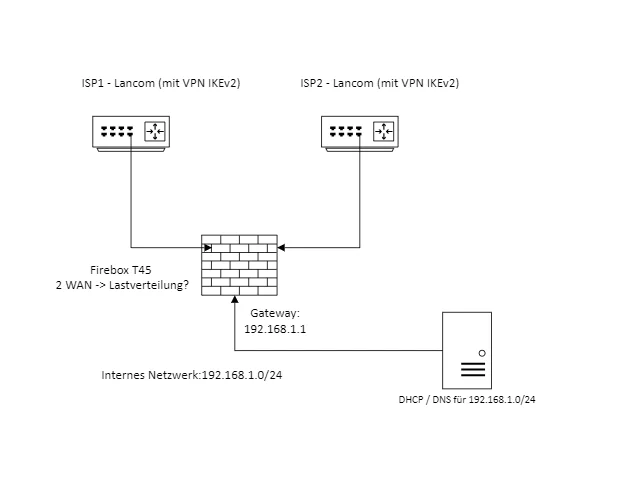

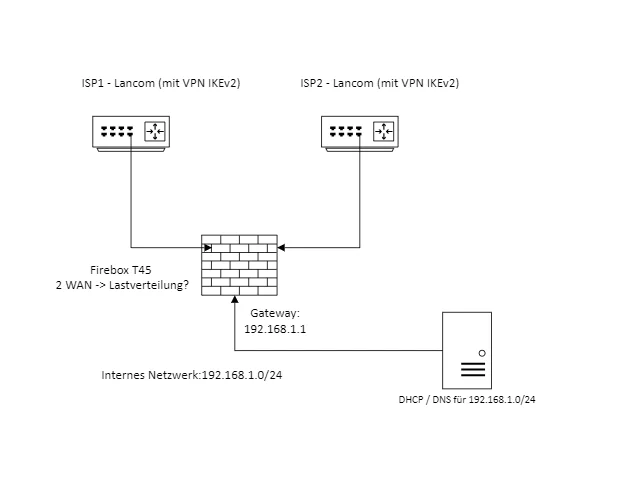

ich bin grade dabei bei uns im Betrieb das Netzwerk etwas umzuplanen. Momentan haben wir 2 ISP Anschlüsse die jeweils über einen eigenen Lancom Router angeschlossen sind. Beide Lancom Router werden von Mitarbeitern als VPN verwendet, um auf Ressourcen im Internen Netzwerk zuzugreifen.

Inzwischen haben wir auch eine Watchguard Firebox T45 die in Zukunft als Gateway für dienen soll. Die beiden Lancom-Router sollen dann idealerweise als Load-Balancing/Failover an die Firebox angeschlossen werden. Dazu würde ich gerne übergangsweise die Lancom VPN Zugänge weiter benutzen.

Wie würde dafür idealerweise das Netzwerk-Layout aussehen? Sollen die Lancom-Router jeweils in ein eigenes /30 Netz. Welches Routing muss ich beachten, damit das VPN weiterhin funktioniert?

Danke schonmal für jede Hilfe!

VG

ich bin grade dabei bei uns im Betrieb das Netzwerk etwas umzuplanen. Momentan haben wir 2 ISP Anschlüsse die jeweils über einen eigenen Lancom Router angeschlossen sind. Beide Lancom Router werden von Mitarbeitern als VPN verwendet, um auf Ressourcen im Internen Netzwerk zuzugreifen.

Inzwischen haben wir auch eine Watchguard Firebox T45 die in Zukunft als Gateway für dienen soll. Die beiden Lancom-Router sollen dann idealerweise als Load-Balancing/Failover an die Firebox angeschlossen werden. Dazu würde ich gerne übergangsweise die Lancom VPN Zugänge weiter benutzen.

Wie würde dafür idealerweise das Netzwerk-Layout aussehen? Sollen die Lancom-Router jeweils in ein eigenes /30 Netz. Welches Routing muss ich beachten, damit das VPN weiterhin funktioniert?

Danke schonmal für jede Hilfe!

VG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669837

Url: https://administrator.de/forum/2x-lancom-router-vpn-firebox-t45-netzwerk-und-routing-669837.html

Ausgedruckt am: 06.08.2025 um 02:08 Uhr

4 Kommentare

Neuester Kommentar

Wie würde dafür idealerweise das Netzwerk-Layout aussehen?

Das Layout hast du oben ja schon richtigerweise gepostet also warum diese Frage? 🤔 Ist ja alles korrekt und ein klassisches Design wenn man mit Router Kaskaden arbeiten will oder wie in deinem Falle übergangsweise muss. Technisch besser ist es immer die ISPs direkt auf die Firewall zu terminieren mit einem nur Modem wie z.B. Vigor 167, Zyxel VMG3006 usw. um sich den überflüssigen Router Hop mit nochmaligem NAT zu sparen.Sollen die Lancom-Router jeweils in ein eigenes /30 Netz.

Das müssen nicht /30er sein sondern können auch /31er sein die noch etwas effizienter mit der IP Adressierung umgehen. Ist aber nur ein kosmetischer Aspekt.datatracker.ietf.org/doc/html/rfc3021

Welches Routing muss ich beachten

Eigentlich nichts. Die Dual WAN Firewall hat ja entsprechende Balancing Policies zwischen den beiden /30 er /31 Koppelnetzen zu den Lancoms. Sie "sieht" diese 2 Ports ja als ihre Internet/WAN Ports und ihre Default Routen zeigen also auf die Lancom Koppel IPs. Die Lancoms selber haben ihre Default Route auf den jeweiligen Provider. Also alles kein Hexenwerk und simpler Standard.Tricky wird es mit deinen VPNs in Verbindung mit der Firewall. Per se können wie gehabt alle Client VPNs oder auch Site2Site VPNs die jeweiligen Lancoms erreichen wie sonst auch daran ändert sich ja nichts.

Knackpunkt ist das die Lancom Ports, wie oben schon gesagt, die heissen WAN/Internet Ports der Firewall sind und damit besonders geschützt.

Firewall üblich agiert hier also ein sehr striktes Regelwerk das im Default keinerlei eingehende Sessions von außen ins interne Netz erlaubt. Logisch, primäre Aufgabe einer Firewall ist ja gerade genau davor zu schützen. Du musst aber den an den Lancoms eingehenden VPN Traffic in die internen Netze schleusen.

Dazu musst du dann wohl oder übel ein Loch in die Firewall bohren und mit einem entsprechenden Regelwerk diesen Traffic erlauben.

Diese Regelwerk ToDos sind also die Wichtigsten damit das o.a. Komzept zum Fliegen kommt.

Du siehst auch als Entwickler schon das so ein Konzept mit Router Kaskaden und doppeltem NAT und doppeltem Firewalling nicht gerade technisch sinnvoll sind und einige Kompromisse erfordern, oft zu Lasten der Firewall Sicherheit was man ja eigentlich genau nicht will wenn man eine Firewall beschafft

Wie oben schon angemerkt ist es designtechnisch besser die ISP Verbindungen direkt mit nur Modems auf der Firewall zu terminieren und die Lancoms in Rente zu schicken.

Wir möchten später nur noch VPN über die Firebox nutzen.

In einem Firmennetz wo eine dedizierte Firewall arbeitet?? Nicht dein Ernst, oder?Und wenn, dann implementiert man immer Client VPNs mit IKEv2 oder L2TP die die so oder so immer in allen Betriebssystemen vorhandenen VPN Clients nutzt! Diese sind performatner lassen sich besser kontrollieren (GPO etc.) und erfordern keinerlei Frickelei mit externer Software oder Lizenzen.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

L2TP VPN Server mit Mikrotik

Usw. usw.

Jede Firewall supportet sowas und du hast damit dann auch keinerlei Probleme mit dem Multi WAN Zugang. Wenn also, dann gleich richtig machen und nicht frickeln. Und ein VPN auf einer billigen Plaste Consumer Box hat in einem Firmennetzwerk reich gar nichts zu suchen.

Wenn es das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?