9. Fritzbox baut keine VPN Verbindung zum Lancom

Hallo

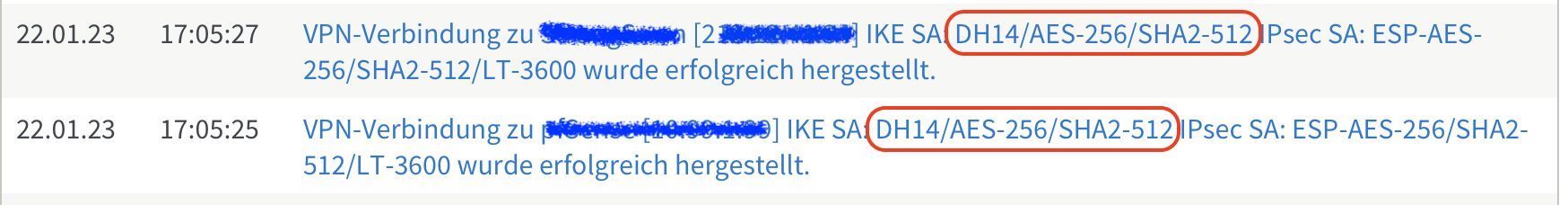

ich habe einen Lancom 883+ mit einer 25er VPN Option. An diesem habe ich ein paar Fritzboxen per VPN angebunden, es laufen auch alle bis auf eine, wobei diese immer wieder auf Fehler springt. Ich hatte vorher auch eine Fritzbox bei der hat die VPN funktioniert, jetzt bei dem Lancom nicht mehr. Jetzt bekomme ich einen IKE oder IPSec Verhandlungsfehler.

ich habe einen Lancom 883+ mit einer 25er VPN Option. An diesem habe ich ein paar Fritzboxen per VPN angebunden, es laufen auch alle bis auf eine, wobei diese immer wieder auf Fehler springt. Ich hatte vorher auch eine Fritzbox bei der hat die VPN funktioniert, jetzt bei dem Lancom nicht mehr. Jetzt bekomme ich einen IKE oder IPSec Verhandlungsfehler.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6163115460

Url: https://administrator.de/forum/9-fritzbox-baut-keine-vpn-verbindung-zum-lancom-6163115460.html

Ausgedruckt am: 01.08.2025 um 23:08 Uhr

27 Kommentare

Neuester Kommentar

In der Regel sagt eben dieser Fehler genau an was es liegt. Schau dir die Logs mal an.

Ich werf mal IKEv1 und IKEv2 in den Raum.

Aber auch dynamische IP.

Ansonsten: support.lancom-systems.com/knowledge/display/KB/Konfiguration+ei ...

k.

Ich werf mal IKEv1 und IKEv2 in den Raum.

Aber auch dynamische IP.

Ansonsten: support.lancom-systems.com/knowledge/display/KB/Konfiguration+ei ...

k.

Mahlzeit,

wenn du doch einige Fritten per VPN verbunden hast, dann sollte es doch auch möglich sein, mitzuteilen, was an dieser Fritzbox und deren Umgebung anders als an den anderen ist.

Im Lanconfig kann man wunderschön Traces erstellen. Dort dann nur die VPN-relevanten Dinge eingegeben und auswerten (lassen).

wenn du doch einige Fritten per VPN verbunden hast, dann sollte es doch auch möglich sein, mitzuteilen, was an dieser Fritzbox und deren Umgebung anders als an den anderen ist.

Im Lanconfig kann man wunderschön Traces erstellen. Dort dann nur die VPN-relevanten Dinge eingegeben und auswerten (lassen).

my.lancom-systems.de/downloads/

Syslog anzeigen lassen.

Naja, der Router vor der Fritzbox kann schon ein Problem sein, wenn du dem Lancom nicht sagst, dass der da ist, bzw. dem Router gar nicht sagts, was er mit dem machen soll, was er vom Lancom bekommt.

Ich persönlich würde alles versuchen, um diesen Router weg zu bekommen. Kaskadieren macht meistens mehr Probleme als es Vorteile bringt.

Syslog anzeigen lassen.

Naja, der Router vor der Fritzbox kann schon ein Problem sein, wenn du dem Lancom nicht sagst, dass der da ist, bzw. dem Router gar nicht sagts, was er mit dem machen soll, was er vom Lancom bekommt.

Ich persönlich würde alles versuchen, um diesen Router weg zu bekommen. Kaskadieren macht meistens mehr Probleme als es Vorteile bringt.

Ich werf mal IKEv1 und IKEv2 in den Raum.

Zumindestens die FritzBox kann ja nur IKEv1. Es ist nicht trivial welche Ciphers du in der Phase 1 und Phase 2 verwendest, da die FB nur bestimmte, je nach Konfig, supportet. Hier musst du also genau aufpassen das das mit denen des Lancom übereinstimmt sonst scheitert der Tunnel.Genauere Infos gibt dir dieser dazu.

Leider hast du es versäumt hier die von dir verwendete FB Konfig Datei zu posten so das es mehr Kristallkugeln ist als zielgerichtete Hilfe.

Die Logs des Lancom und/oder FB wären, wie immer, hilfreich hier.

Hi Voosjey,

Unabhängig davon stellen sich die Fritten oft recht störrig an, was VPN betrifft.

Ein wenig mehr Infos wären schon nicht ganz schlecht.

Gruß orcape

Ohh ihr wart zu schnell wollte noch bearbeiten, aber das ging jetzt nicht mehr.

Ich glaube eher Du warst zu langsam, denn bis Dato kann man auch nur raten, welchen Typ Fritzbox Du verwendest, oder habe ich da was überlesen.Unabhängig davon stellen sich die Fritten oft recht störrig an, was VPN betrifft.

Ein wenig mehr Infos wären schon nicht ganz schlecht.

Gruß orcape

alle VPNs sind mit der Oberfläche der Fritzbox konfiguriert

Keine gute Idee! Großer Nachteil ist das damit der unsichere Agressive Mode genutzt wird. In einem Firmennetz ein NoGo!Konfig Datei wäre deutlich besser. Ist auch die Frage welche Firmware auf der 7490 rennt. Leider keine zielführende Aussage dazu. Timing Probleme sind bei IPsec nicht so relevant. Vermutlich sind es nicht passende Krypto Einstellungen in der Phase 1 oder Phase 2 oder beidem.

Du solltest es einmal mit einer entsprechenden Konfig Datei versuchen und etwas moderneren Kryptos und ggf. auch statt dem unischeren Agressive Mode mit dem deutlich besseren und sicheren Main Mode.

Eine entsprechende Konfig sähe dann so aus:

vpncfg {

connections {

enabled = yes;

editable = no;

conn_type = conntype_lan;

name = "Lancom";

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "<FQDN-Lancom>";

keepalive_ip = 0.0.0.0;

localid {

fqdn = "<FQDN-lokale_FritzBox>";

}

remoteid {

fqdn = "<FQDN-Lancom>";

}

mode = phase1_mode_idp;

phase1ss = "dh14/aes/sha";

keytype = connkeytype_pre_shared;

key = "geheim1234";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.178.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 10.100.1.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 10.100.1.0 255.255.255.0",

"permit ip any 192.168.1.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

} Die Parameter phase2localid = lokales LAN Netz und phase2remoteid = remotes LAN Netz musst du auf deine beiden IP Netze anpassen!

Wichtig ist hier: mode = phase1_mode_idp; und phase1ss = "dh14/aes/sha"; was den Main Mode aktiviert und das Hashing auf SHA512 und DH14 erweitert. Alte FB Firmware lässt lediglich SHA1 zu was aktuelle Router meist nicht mehr supporten da unsicher.

Wenn du statt mit FQDN Namen mit festen IP Adressen arbeitest, dann trägst du die unter localip = 0.0.0.0; und remoteip = 0.0.0.0; ein und lässt die Hostnamen leer.

Es ist eine Schande, dass man meines Wissens die VPN-Konfig immer noch nicht aus der Fritzbox exportieren kann.

Dann ist dein Wissen zu den FritzBoxen aber ziemlich schlecht oder nur rudimentär!Das geht kinderleicht indem man schlicht und einfach im System Backup die Konfig als Backup Datei exportiert.

Diese .export Datei ist eine stinknormale Textdatei die man mit einem Editor seiner Wahl wie z.B. Notepad++ editiert.

Im unteren Viertel der Datei findet man zw. den Tags vpncfg { und } //EOF dann die dedizierte VPN Konfig der Box.

Diese kann man ganz simpel per Cut and Paste in eine separate Textdatei speichern und dann nach Belieben und Anforderung entsprechend anpassen und wieder in die FritzBox zurückspielen.

Es reicht wenn man NUR diesen VPN Abschnitt zurückimportiert und NICHT die gesamte Datei. Letzteres geht so oder so nicht wenn man die gesamte Datei anpasst weil AVM eine Checksumme drüberlegt die dann nicht mehr passt und der Import verweigert wird. Es darf also immer nur der VPN Abschnitt sein.

Wie gesagt, kinderleicht und kein Hexenwerk. 😉

Fritzbox und IPSec funktioniert, ist aber oft ein massives Gefrickel.

In einigen Fällen muss man die exportierte Textdatei bearbeiten und wieder hochladen, damit man die von AVM "versprochenen" Sicherheitsfutures auch nutzen kann.

Bei Fritten untereinander mag es da wenig Probleme geben, aber so bald eine fremde Firewall ins Spiel kommt, wird es knifflig.

AVM macht es einem mit seinen eingebauten Sicherheitsfutures, die sich in den neueren Firmware's befinden und nicht mehr abschalten lassen, auch nicht gerade leicht dann etwas von remote aus zu administrieren.

Aber es funktioniert, auch wenn es manchmal etwas nervig ist.

Wie schaut es denn mit Deinem Internetanschluß an eben dieser "einen" Fritzbox aus, wenn Du schon sagst, das alle anderen Fritten am Lancom funktionieren?

Vielleicht ein DS-Light Anschluß? Dann kannst Du IPSec vergessen.

Gruß orcape

In einigen Fällen muss man die exportierte Textdatei bearbeiten und wieder hochladen, damit man die von AVM "versprochenen" Sicherheitsfutures auch nutzen kann.

Bei Fritten untereinander mag es da wenig Probleme geben, aber so bald eine fremde Firewall ins Spiel kommt, wird es knifflig.

AVM macht es einem mit seinen eingebauten Sicherheitsfutures, die sich in den neueren Firmware's befinden und nicht mehr abschalten lassen, auch nicht gerade leicht dann etwas von remote aus zu administrieren.

Aber es funktioniert, auch wenn es manchmal etwas nervig ist.

Wie schaut es denn mit Deinem Internetanschluß an eben dieser "einen" Fritzbox aus, wenn Du schon sagst, das alle anderen Fritten am Lancom funktionieren?

Vielleicht ein DS-Light Anschluß? Dann kannst Du IPSec vergessen.

Gruß orcape

Mit nur einem Klick im GUI nicht, da hast du zweifelsohne Recht. Aber die 2 Klicks mehr wie oben beschrieben sind ja nun auch nicht die Welt. Das schafft auch jeder Laie auf Anhieb.

Wenn das aber schon eine zu große Hürde für dich ist dann hast du halt persönliches Pech! Zumindestens dann mit dieser Hardware. Es gibt ja aber zum Glück andere Hersteller wo man die VPN Konfig separat exportieren kann.

Mit IPsec kann man die FB eigentlich recht gut "bändigen" und sie spielt in der Regel zuverlässig mit fremder Hardware zusammen wenn man ein paar Eigenarten beachtet. Mit Wireguard sieht das in der Tat anders aus. Da macht AVM etwas völlig anderes als WG es vorgesehen hat. Die Frickelei bei WG ist da deutlich mehr. Na ja so bindet man halt auch Kunden an sein Produkt.

Wenn das aber schon eine zu große Hürde für dich ist dann hast du halt persönliches Pech! Zumindestens dann mit dieser Hardware. Es gibt ja aber zum Glück andere Hersteller wo man die VPN Konfig separat exportieren kann.

Mit IPsec kann man die FB eigentlich recht gut "bändigen" und sie spielt in der Regel zuverlässig mit fremder Hardware zusammen wenn man ein paar Eigenarten beachtet. Mit Wireguard sieht das in der Tat anders aus. Da macht AVM etwas völlig anderes als WG es vorgesehen hat. Die Frickelei bei WG ist da deutlich mehr. Na ja so bindet man halt auch Kunden an sein Produkt.

Moin

Aus meiner Sicht hast du jetzt genau 2 Möglichkeiten:

1. Du wertest die Logs und Traces des Lancoms aus, wenn die Verbindung nicht steht

2. Du lässt das jemanden machen, der Ahnung von der Materie hat und nicht nur rumrät

Nachdem gestern die VPN einen halben Tag lief, läuft Sie heute wieder nicht.

Was war anders, als das VPN lief und als es dann nicht mehr lief.Aus meiner Sicht hast du jetzt genau 2 Möglichkeiten:

1. Du wertest die Logs und Traces des Lancoms aus, wenn die Verbindung nicht steht

2. Du lässt das jemanden machen, der Ahnung von der Materie hat und nicht nur rumrät

"Der" VPN Tunnel ist ein Mann! 😉

Ein IPsec Tunnel wird immer nur dann aufgebaut wenn relevanter Traffic vorhanden ist der durch die Phase 2 definiert ist. Ein IPsec ESP Tunnel wird nicht grundlos aufgebaut. Einzige Ausnahme ist nur wenn man eine oder beide Tunnelseiten mit einem Keepalive versehen hat der dann sofort solchen Traffic generiert und damit den Tunnelaufbau triggert und dann auch hält. Ohne Keepalive baut IPsec den Tunnel nach einer entsprechenden Lifetime wieder ab bis wieder neuer relevanter Traffic kommt. Einfache VPN Logik...

Hättest du einen DNS Fehler würde der Tunnel logischerweise niemals zustandekommen. Da er das aber tut kannst du diesen Fehler aber sicher ausschliessen.

Ein IPsec Tunnel wird immer nur dann aufgebaut wenn relevanter Traffic vorhanden ist der durch die Phase 2 definiert ist. Ein IPsec ESP Tunnel wird nicht grundlos aufgebaut. Einzige Ausnahme ist nur wenn man eine oder beide Tunnelseiten mit einem Keepalive versehen hat der dann sofort solchen Traffic generiert und damit den Tunnelaufbau triggert und dann auch hält. Ohne Keepalive baut IPsec den Tunnel nach einer entsprechenden Lifetime wieder ab bis wieder neuer relevanter Traffic kommt. Einfache VPN Logik...

Hättest du einen DNS Fehler würde der Tunnel logischerweise niemals zustandekommen. Da er das aber tut kannst du diesen Fehler aber sicher ausschliessen.

ipsec oder IKE Verhandlung fehlgeschlagen.

Das zeigt das es sehr wahrscheinlich einen Mismatch der Crypto Credentials gibt! Hast du in der FritzBox Konfig Datei mal phase1ss = "dh14/aes/sha"; versucht?Das erweitert die Credentials auf der FB in deutlich Modernere. Ohne aber das du weisst was auch der Lancom verlangt (Konfig) ist das nur reine Kristallkugelei.

Die FritzBox bietet mit der Default Einstellung phase1ss = "all/all/all"; nur die folgenden Credentials an:

- AES CBC256, AES CBC192, AES CBC128

- SHA1 und SHA512

- DH Group 2 (modp 1024)

Mit dem oben genannten phase1ss = "dh14/aes/sha"; supportet die FB aber auch diese

- AES CBC256, AES CBC192, AES CBC128

- SHA1 und SHA512

- DH Group 2 und 14 (modp 1024 und 2048)

fritzbox: #2, ESTABLISHED, IKEv1, f0bafbb1fb746b87_i 7b33403a8ad9283b_r*

local '212.1.2.3' @ 212.1.2.3[4500]

remote '73:74:73:6f:6e:62:73:77:61:6c:40:66:72:69:73:7a:3e:62:6f:78' @ 80.1.2.3[7840]

AES_CBC-256/HMAC_SHA2_512_256/PRF_HMAC_SHA2_512/MODP_2048

established 137s ago, rekeying in 3345s

net: #1, reqid 1, INSTALLED, TUNNEL-in-UDP, ESP:AES_CBC-256/HMAC_SHA2_512_256/MODP_2048

installed 132s ago, rekeying in 3137s, expires in 3833s

in cd84d7f9, 512 bytes, 4 packets, 127s ago

out 9825c00f, 512 bytes, 4 packets, 127s ago

local 172.25.25.0/24

remote 192.168.178.0/24 Stimmen diese Credentials nicht an beiden Tunnelenden überein scheitert der Tunnel.

Mit Timing hat das dann eher weniger zu tun, denn IPsec ist sehr robust und funktioniert ja bekanntlich auch auf sehr langsamen kBit/s Verbindungen oder solchen mit sehr hoher Latenz wie Satelliten usw. vollkommen fehlerlos!

Hilfreich für eine zielgerichtete Lösung wäre, wie bereits gesagt, einmal die Logs beider Seiten und die Credentials zu sehen die der Lancom verwendet und welche du auf der FritzBox eingestellt hast. Andernfalls drehen wir uns doch alle nur mit Raterei weiter unnötig im Kreis.

Zitat von @aqui:

Das erweitert die Credentials auf der FB in deutlich Modernere. Ohne aber das du weisst was auch der Lancom verlangt ist das nur reine Kristallkugelei.

Die FritzBox bietet mit der Default Einstellung phase1ss = "all/all/all"; nur die folgenden Credentials an:

Mit dem oben genannten phase1ss = "dh14/aes/sha"; supportet die FB aber auch diese

ipsec oder IKE Verhandlung fehlgeschlagen.

Das zeigt das es sehr wahrscheinlich einen Mismatch der Crypto Credentials gibt! Hast du in der FritzBox Konfig Datei mal phase1ss = "dh14/aes/sha"; versucht?Das erweitert die Credentials auf der FB in deutlich Modernere. Ohne aber das du weisst was auch der Lancom verlangt ist das nur reine Kristallkugelei.

Die FritzBox bietet mit der Default Einstellung phase1ss = "all/all/all"; nur die folgenden Credentials an:

- AES CBC256, AES CBC192, AES CBC128

- SHA1 und SHA512

- DH Group 2 (modp 1024)

Mit dem oben genannten phase1ss = "dh14/aes/sha"; supportet die FB aber auch diese

- AES CBC256, AES CBC192, AES CBC128

- SHA1 und SHA512

- DH Group 2 und 14 (modp 1024 und 2048)

Lancom Router bieten die Möglichkeit, verschiedene IKE/IPSEC Proposals anzulegen und nacheinander beim Verbindungsaufbau abzuarbeiten.

Ich habe aber speziell für Fritzboxen jeweils eigene Proposals angelegt, mit denen es zuverlässig klappt.

Diese weise ich der Verbidnung zu und gut.

IKE: SHA1, AES-CBC256, PSK, Gültigkeit 3600 Sekunden

IPSEC: AES-CBC 256, SHA1, Gültigkeit 7200 Sekunden

Leider warst du bis dato ja nicht in der Lage einmal hilfreiche Log Auszüge von beiden Seiten zu posten um sehen zu können warum diese Problem entstehen.

Stimmen diese Credentials nicht an beiden Tunnelenden überein scheitert der Tunnel.

Stimmen diese Credentials nicht an beiden Tunnelenden überein scheitert der Tunnel.

Hilfreich für eine zielgerichtete Lösung wäre, wie bereits gesagt, einmal die Logs beider Seiten und die Credentials zu sehen die der Lancom verwendet und welche du auf der FritzBox eingestellt hast. Andernfalls drehen wir uns doch alle nur mit Raterei weiter unnötig im Kreis.

Dabei ist es bei dem Lancom-Router so einfach, VPN-Traces zu erstellen und auszuwerten.

Hi,

Gruß orcape

VPN-Verbindung zu Voosjey wurde getrennt. Ursache: 3 IKE server

Dann weiß die Fritte wohl nicht so wirklich, mit wem Sie reden soll.an den Lancom komme ich zur Zeit nicht ran

Das Problem an sich, bei Standortvernetzung, aber genau da solltest Du wohl etwas tun, wenn Du zu einem Ergebnis kommen willst.Gruß orcape

an den Lancom komme ich zur Zeit nicht ran

Schlecht! Der 2027 Error ist ein Timeout Error. Mit andern Worten die FB kann den Lancom nicht mehr mit seiner WAN IP erreichen.

An den Crypto Credentials liegt es nicht, denn du kannst sehen das du (vermutlich) wohl mit den etwas schachen FritzBox Credentials im unsicheren Agressive Mode arbeitest.

Du solltest das testweise mal in deiner VPN Konfig Datei auf den Mainmode umstellen (mode = phase1_mode_idp;) und auch testweise mal die besseren Credentials mit phase1ss = "dh14/aes/sha"; verwenden.

Solltest du aber wirklich physische Verbindungsprobleme an dieser FB haben wird auch das natürlich rein gar nichts nützen.

Das zeugt in der Regel von einer Unterbrechung der Internetverbindung. Ob nun auf Lancom Seite oder der Seite dieser FritzBox. Wenn andere FritzBoxen keinen Linkverlust auf den Lancom haben ist die Problematik eher auf der Seite dieser FritzBox zu sehen. Die hat eine instabile Internet Verbindung.

Arbeitest du bei der Tunnelverbindung mit FQDNs oder mit den direkten IPs ?

Error for peer VPN: IFC-I-Connection-timeout-IKE-IPSEC

Bestätigt die Connection Probleme vermutlich am Internet Port dieser FritzBox. Instabile Provider Verbindung. Wenn andere FBs auf dem Lancom ohne Fehler weiterarbeiten können.Könnte theoretisch auch ein Lastproblem am Lancom oder FB sein. Man sollte nicht vergessen das FBs einfache Consumer Router sind die in Firmennetzen oder skalierenden VPN Umgebungen nicht wirklich etwas zu suchen haben!

Oder auch ein Routing oder Connectivity Problem zw. dem FB Provider und dem an dem der Lancom hängt. Das ist ohne weitere Troubleshooting Daten schwer zu sagen ohne ins Kristllkugeln abzudriften.

Ein Connection Timeout ist aber ganz klar ein IP Connection Verlust zw. diesen beiden Endgeräten.

Wenn das WAN IP Interface des Lancom anpingbar ist, dann wäre es sehr hilfreich wenn man aus dem lokalen LAN der betroffenen FritzBox von einem PC mal einen Dauerping auf die Lancom WAN IP macht und dann vergleicht ob diese VPN Sessionabbrüche zeitgleich mit Ping Aussetzern einher gehen was diese Theorie dann bestätigen würde. Idealerweise lässt man parallel auch einen Ping über den VPN Tunnel laufen (LAN zu LAN IP). Kommt man eigentlich auch von selbst drauf...

Es gibt auch kleine Tools die solche Pingchecks grafisch machen und protokollieren.

kin.klever.net/bigbrother/