AD CA - Client kann die CRL nicht abrufen

Hallo zusammen,

folgendes Problem:

Ich hab bei einem Kunden eine interne CA.

Diese verteilt via GPO automatisch alle Client-Zertifikate und stellt neue aus, wenn die alten abgelaufen sind.

Soweit funktioniert auch alles fehlerfrei.

Allerdings kann der Client die veröffentlichten CRLs nicht vom Server abrufen.

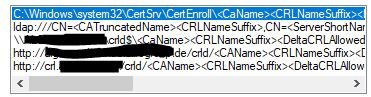

In der CA sind folgende Pfade für die Veröffentlichung der CRLs hinterlegt:

Sperrlisten und Deltasperrlisten werden an diesen Punkten veröffentlicht.

Im Client-Zertifikat steht allerdings:

Abfrage der URL via certutil zeigt Erfolg:

Hintergrundinformationen:

Interne CA ist auf einem Windows Server 2019.

Das Root-CA wird via GPO auf allen Clients verteilt und die automatische Client-Zertifikat-Ausstellung ist aktiviert.

Templates sind angelegt.

CA wurde nach folgendem Beitrag eingerichtet:

asichel.de/2013/03/06/active-directory-zertifikatsdienste-ad-cs- ...

(diese Anleitung hat mir bisher immer sehr gute Dienste geleistet)

Hoffe ihr könnt mir eventuell weiterhelfen.

Ich entschuldige mich vorab für fehlende Informationen. Bitte kurz nachhaken, falls ihr noch mehr benötigt.

Danke für eure Hilfe vorab.

folgendes Problem:

Ich hab bei einem Kunden eine interne CA.

Diese verteilt via GPO automatisch alle Client-Zertifikate und stellt neue aus, wenn die alten abgelaufen sind.

Soweit funktioniert auch alles fehlerfrei.

Allerdings kann der Client die veröffentlichten CRLs nicht vom Server abrufen.

In der CA sind folgende Pfade für die Veröffentlichung der CRLs hinterlegt:

http://crl.kundendomäne.de/crld/<CAName><CRLNameSuffix><DeltaCRLAllowed>.crl

http://servername.internedomäne.de/crld/<CAName><CRLNameSuffix><DeltaCRLAllowed>.crlIm Client-Zertifikat steht allerdings:

http://crl.kundendomäne.de/crld/<CAName>.crl

http://servername.internedomäne.de/crld/<CAName>.crlAbfrage der URL via certutil zeigt Erfolg:

certutil -URL http://crl.kundendomäne.de/crld/KUNDE ROOT CA.crl

Status = OK

Typ = Basissperrliste (021e)

URL = [0.0] http://crl.kundendomäne.de/crld/KUNDE ROOT CA.crl

Abrufzeit = 0

Fingerabdruck = Fingerabdruck der CRLHintergrundinformationen:

Interne CA ist auf einem Windows Server 2019.

Das Root-CA wird via GPO auf allen Clients verteilt und die automatische Client-Zertifikat-Ausstellung ist aktiviert.

Templates sind angelegt.

CA wurde nach folgendem Beitrag eingerichtet:

asichel.de/2013/03/06/active-directory-zertifikatsdienste-ad-cs- ...

(diese Anleitung hat mir bisher immer sehr gute Dienste geleistet)

Hoffe ihr könnt mir eventuell weiterhelfen.

Ich entschuldige mich vorab für fehlende Informationen. Bitte kurz nachhaken, falls ihr noch mehr benötigt.

Danke für eure Hilfe vorab.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1160780641

Url: https://administrator.de/forum/ad-ca-client-kann-die-crl-nicht-abrufen-1160780641.html

Ausgedruckt am: 04.08.2025 um 06:08 Uhr

14 Kommentare

Neuester Kommentar

Moin,

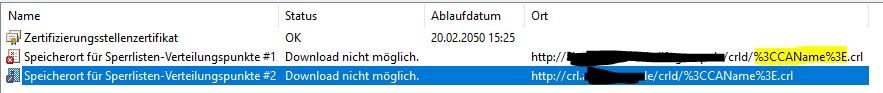

Has du auch mal den Status der Unternehmens-PKI über die MMC geprüft, dort alles Okay?

forsenergy.com/de-de/pkiview/html/33b841f7-6e71-4185-b76e-857658 ...

Gruß,

Dani

Aber ich komm nicht drauf, woher der Client den Pfad für die CRLs nimmt:

was steht denn bei dem angegebenen Zertifikat bei der Abfrage bei den Sperrlistenpunkte drin?Has du auch mal den Status der Unternehmens-PKI über die MMC geprüft, dort alles Okay?

forsenergy.com/de-de/pkiview/html/33b841f7-6e71-4185-b76e-857658 ...

Gruß,

Dani

Moin,

dann habe ich das einfach falsch interpretiert bzw. bin von 2 stufiger PKI aus Gewohnweit ausgegangen.

Kann es sein, dass das Certifikat ausgestellt wurde, bevor die Sperrlistenpunkte angepasst hast?

Gruß,

Dani

dann habe ich das einfach falsch interpretiert bzw. bin von 2 stufiger PKI aus Gewohnweit ausgegangen.

Kann es sein, dass das Certifikat ausgestellt wurde, bevor die Sperrlistenpunkte angepasst hast?

In der CA sind folgende Pfade für die Veröffentlichung der CRLs hinterlegt:

crl.kundendomäne.de/crld/<CAName><CRLNameSuffix> ...

servername.internedomäne.de/crld/<CAName><CRLNameS ...

Hast du sicher die Sperrlisten-Punkte angepasst oder ausversehen "nur" die Zugriff auf Stelleninformationen?crl.kundendomäne.de/crld/<CAName><CRLNameSuffix> ...

servername.internedomäne.de/crld/<CAName><CRLNameS ...

Gruß,

Dani

KUNDE ROOT CA.crl

Sind da in Realität wirklich Spaces im CA Name?Dann würde mich das Problem nicht wundern .

social.technet.microsoft.com/wiki/contents/articles/16160.consid ...

Oha ...

Es gibt damit aber vielfach trotzdem noch Probleme, schon mehrfach auch teilweise in Verbindung mit Drittanbieter Produkten gesehen die da auf die Fresse fallen.

Laut dem MS Artikel steht aber auch geschrieben:

Gilt also laut MS nur für 2012 R1 AD CA

MS schreibt vieles wenn der Tag lang ist!> I would delete the section about blanks in Windows Server 2012 R1 AD CS only. That has been a temporary problem, but meanwhile fixed by Microsoft via a KB update.

>

> And it never has been an issue with both earlier and later versions von the Windows Server operating system!

> Es gibt damit aber vielfach trotzdem noch Probleme, schon mehrfach auch teilweise in Verbindung mit Drittanbieter Produkten gesehen die da auf die Fresse fallen.

Gegeben dem Fall, dass es wirklich an den Spaces im CA-Name liegt... dann müsste ich die CA komplett "neu" aufbauen, da die Namensänderung einer bestehenden CA fast unmöglich ist!

Dann ist das eben so. Planung ist bei einer CA das A und O! Und bei so wichtigen Sachen benutze ich generell keine Spaces mehr, und wenn dann nur underscores oder dashes.

Du kannst jeder Zeit eine eigene URL ohne Variablen eintragen, musst dann halt selbst manuell sicherstellen das die CRL und Deltas auch unter diesem File über den IIS abrufbar sind oder an dem Standort veröffentlicht werden. Zertifikate müssen nach der Änderung natürlich neu ausgestellt werden.

How to Publish the CRL and AIA on a Separate Web Server

How to Publish the CRL and AIA on a Separate Web Server