Telekom CompanyConnect mit 27er-Netzwerk an Sophos UTM

Hi liebe Community,

ich habe ein "größeres" Problem bei einem meiner Kunden.

Folgende Situation:

Vor ca. 1 Woche haben wir das Netz des Kunden übernommen und eine alte Virtual Appliance der Sophos durch eine Hardware SG310 ausgetauscht.

Die alte FW war von einem Laien total stümperhaft und voller Fehler etc. eingerichtet worden. (vermutl. ehem. Dienstleister)

(mehrere Routen in die selben Netze, Regeln ein Graus, NAT-Regeln mit ANY-Ports etc)

Deshalb wollte ich die Konfig dieser alten Box nicht übernehmen und habe sie von Grund auf neu eingerichtet.

Fast alles funktioniert einwandfrei bis auf die Anbindung der Public-IPs.

Wir haben beim Kunden eine Public-IP Range mit einem X.X.X.0/27 Netz.

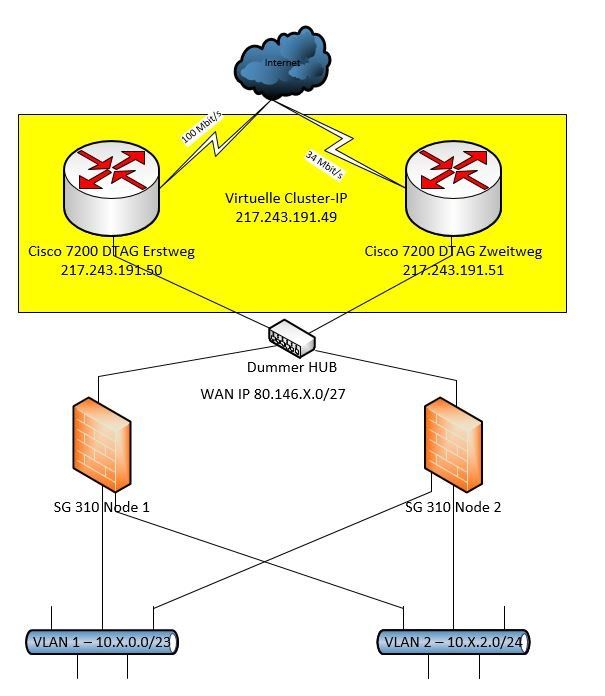

Dieses liegt via Glasfaser / Koax an 2 CISCO 7200 Routern der Telekom an. (Erstweg 100 MBit/s GF, Zweitweg 34 MBit/s Koax)

Diese Router gehen geweils via Kupfer auf VLAN 666 eines CISCO 5406 Core-Switch-Clusters.

Von diesem VLAN 666 gehen 2 weitere Kupfer auf jeweils die eth1 einer Sophos SG 310 (HA)

Von dieser SG gehen 2 Kupfer vo eth0 auf VLAN 1 des 5406 (internes LAN)

und nochmals 2 Kupfer von eth2 auf VLAN 2 des 5406 (DMZ).

Wir haben bereits von der Telekom alle Leitungen und Routen prüfen lassen.

Diese (5!) Techniker haben uns alle bestätigt, dass die IPs alle richtig geroutet werden und auch am WAN anliegen.

Nun zum eigentlichen Problem:

Ich hab auf der eth1 eine Hauptadresse X.X.X.22/27 liegen.

Diese ist auch von extern erreichbar und Internet wie gewünscht vorhanden.

Nun haben wir als "Additional Addresses" die X.X.X.17/27, X.X.X.19/27, X.X.X.20/27 und X.X.X.21/27 hinzugefügt, damit wir mit NAT, WAF etc. arbeiten können.

.17 via NAT an SCOPIA Server

.19 via NAT an CISCO Netscaler

.21 via NAT an FTP Server (mit FTP Helper!)

.22 als WAF, GW, DNS, NTP, VPN...

Mein großes Problem ist nun, dass die .22 von intern sowie extern einwandfrei funktioniert, jedoch die zusätzlichen Adressen nicht.

Von intern kann ich alle IPs erreichen (routet ja auch die Sophos problemlos!)

Meine Vermutung liegt dahingehend, dass der 5406 irgendwo Schwierigkeiten macht und mir nicht alle Public-IPs an meine SG durchreicht.

(evtl. Routen, MAC-Sperren, ARP-Fehler etc...)

An diesem Punkt komme ich nicht weiter, denn bei diesen Routern fange ich sprichwörtlich bei 0 an.

Ich habe mich bereits ein bisschen in den CISCO einarbeiten können und via clear ip arp und clear arp-cache den Cache gelöscht.

Außerdem habe ich die Routen geprüft. Default-Route an die interne IP der SG, Rest internes Routing.

Keine Sicht der Public-IPs auf dem Switch. Weder in den ARP-Tables noch in den IP-Tables.

Hatte jemand von euch evtl. schon mal solch ein Problem oder gute CISCO Kenntnisse und könnte mich hier unterstützen?

ein großes Danke im Voraus für jede hilfreiche Antwort.

ich habe ein "größeres" Problem bei einem meiner Kunden.

Folgende Situation:

Vor ca. 1 Woche haben wir das Netz des Kunden übernommen und eine alte Virtual Appliance der Sophos durch eine Hardware SG310 ausgetauscht.

Die alte FW war von einem Laien total stümperhaft und voller Fehler etc. eingerichtet worden. (vermutl. ehem. Dienstleister)

(mehrere Routen in die selben Netze, Regeln ein Graus, NAT-Regeln mit ANY-Ports etc)

Deshalb wollte ich die Konfig dieser alten Box nicht übernehmen und habe sie von Grund auf neu eingerichtet.

Fast alles funktioniert einwandfrei bis auf die Anbindung der Public-IPs.

Wir haben beim Kunden eine Public-IP Range mit einem X.X.X.0/27 Netz.

Dieses liegt via Glasfaser / Koax an 2 CISCO 7200 Routern der Telekom an. (Erstweg 100 MBit/s GF, Zweitweg 34 MBit/s Koax)

Diese Router gehen geweils via Kupfer auf VLAN 666 eines CISCO 5406 Core-Switch-Clusters.

Von diesem VLAN 666 gehen 2 weitere Kupfer auf jeweils die eth1 einer Sophos SG 310 (HA)

Von dieser SG gehen 2 Kupfer vo eth0 auf VLAN 1 des 5406 (internes LAN)

und nochmals 2 Kupfer von eth2 auf VLAN 2 des 5406 (DMZ).

Wir haben bereits von der Telekom alle Leitungen und Routen prüfen lassen.

Diese (5!) Techniker haben uns alle bestätigt, dass die IPs alle richtig geroutet werden und auch am WAN anliegen.

Nun zum eigentlichen Problem:

Ich hab auf der eth1 eine Hauptadresse X.X.X.22/27 liegen.

Diese ist auch von extern erreichbar und Internet wie gewünscht vorhanden.

Nun haben wir als "Additional Addresses" die X.X.X.17/27, X.X.X.19/27, X.X.X.20/27 und X.X.X.21/27 hinzugefügt, damit wir mit NAT, WAF etc. arbeiten können.

.17 via NAT an SCOPIA Server

.19 via NAT an CISCO Netscaler

.21 via NAT an FTP Server (mit FTP Helper!)

.22 als WAF, GW, DNS, NTP, VPN...

Mein großes Problem ist nun, dass die .22 von intern sowie extern einwandfrei funktioniert, jedoch die zusätzlichen Adressen nicht.

Von intern kann ich alle IPs erreichen (routet ja auch die Sophos problemlos!)

Meine Vermutung liegt dahingehend, dass der 5406 irgendwo Schwierigkeiten macht und mir nicht alle Public-IPs an meine SG durchreicht.

(evtl. Routen, MAC-Sperren, ARP-Fehler etc...)

An diesem Punkt komme ich nicht weiter, denn bei diesen Routern fange ich sprichwörtlich bei 0 an.

Ich habe mich bereits ein bisschen in den CISCO einarbeiten können und via clear ip arp und clear arp-cache den Cache gelöscht.

Außerdem habe ich die Routen geprüft. Default-Route an die interne IP der SG, Rest internes Routing.

Keine Sicht der Public-IPs auf dem Switch. Weder in den ARP-Tables noch in den IP-Tables.

Hatte jemand von euch evtl. schon mal solch ein Problem oder gute CISCO Kenntnisse und könnte mich hier unterstützen?

ein großes Danke im Voraus für jede hilfreiche Antwort.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 335861

Url: https://administrator.de/forum/telekom-companyconnect-mit-27er-netzwerk-an-sophos-utm-335861.html

Ausgedruckt am: 05.08.2025 um 06:08 Uhr

22 Kommentare

Neuester Kommentar

Moin,

das Zauberwort heißt ProxyARP und macht natürlich nur Sinn in Verbindung mit DNAT.

Warum gehst du überhaupt über 5406er bzw. VLAN 666 und nicht direkt auf den Firewall-Cluster? Denn ich nehme an, dass die DTAG zwischen ihren Routern einen Cross-Link nutzt, und somit bei Ausfall der FW01 trotzdem die FW02 über den CL auf die primäre Leitung zugreifen kann.

Gruß,

Dani

das Zauberwort heißt ProxyARP und macht natürlich nur Sinn in Verbindung mit DNAT.

Warum gehst du überhaupt über 5406er bzw. VLAN 666 und nicht direkt auf den Firewall-Cluster? Denn ich nehme an, dass die DTAG zwischen ihren Routern einen Cross-Link nutzt, und somit bei Ausfall der FW01 trotzdem die FW02 über den CL auf die primäre Leitung zugreifen kann.

Gruß,

Dani

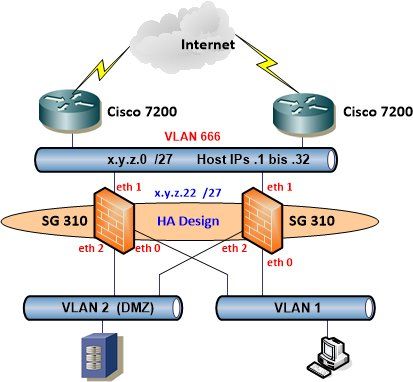

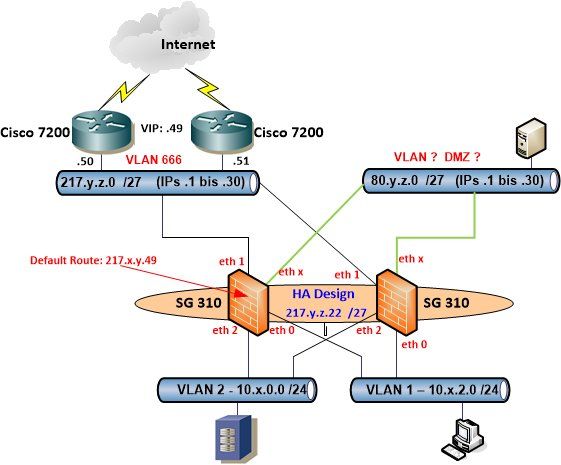

Bevor wir ins Eingemachte gehen nur zur mal Sicherhei,t damit wir hier alles das gleiche Netzwerk Design vor Augen haben was so aussehen müsste wenn man deiner Beschreibung folgt:

Dazu mehrere Fragen die du nicht beantwortet hast:

Gerade die 3te und die daraus resultierende 4te Frage ist essentiell wichtig für die Erreichbarkeit eures öffentlichen /27er Subnetzes. Leider gehst du darauf mit keinem Wort ein was eine zielführende Hilde fast unmöglich macht.

Nur soviel was die 5400er Switches anbetrifft:

clear ip arp und clear arp-cache sind natürlich Schwachsinn (Sorry) und nützen rein gar nichts, denn sie wirken nur auf Layer 3 Traffic.

Das VLAN 666 darf natürlich NIEMALS eine gültige IP Adresse (vlan Interface) auf dem Switch konfiguriert haben!!

Das wäre tödlich, denn damit läge dieses Subnetz dann völlig ungeschützt direkt an der lokalen Netzwerkstrukur wo es auch gar nichts zu suchen hat. Es MUSS an den Firewalls enden.

Man kann nur dringenst hoffen das das nicht der Fall ist ?!

Wenn also das VLAN 666 richtig konfiguriert ist und ein reines Layer 2 VLAN ist auf dem Switch, ist es damit auch vollkommen isoliert was ja auch zwingend der Fall sein soll.

ARP usw. spielt hier dann keinerlei Rolle mehr...logisch ohne L3. Folglich sind dann auch die Kommandos unsinnig weil der Switch mit dem Layer 3 Forwarding ins Internet rein gar nichts mehr zu tun hat.

Das ist auch genau richtig so, denn das sollen ja logischerweise ausnahmslos die beiden Firewalls machen !!

Deshalb die Frage oben zum Routing der beiden Ciscos und wie sie das Routing und insbesondere die Route Distribution beider WAN Links in eurem öffentliche Subnetz für dortige Endgeräte realisieren !

Da liegt der eigentliche Grund des Fehlverhaltens.

Dazu mehrere Fragen die du nicht beantwortet hast:

- Arbeitet das Firewall Cluster in einem Active/Active Design oder Active/Standby ?

- Sind die sog. "Additional IPs" Secondary IP Adressen oder eigenständige Alias IP Adressen die die FW in die DMZ forwardet ?

- Wichtig: Wie routen die Ciscos eurer öffentliches /27er Subnetz ins Internet ?? Geht das mit Policy Routing und Active Active oder nur mit einem einfachen Active Standby Routing (HSRP) das z.B nur der 100Mbit Router aktiv ist und der 34Mbit nur Backup ?

- Welche Gateway IP hat das Firewall Cluster definiert für den Internet Zugriff ?

Gerade die 3te und die daraus resultierende 4te Frage ist essentiell wichtig für die Erreichbarkeit eures öffentlichen /27er Subnetzes. Leider gehst du darauf mit keinem Wort ein was eine zielführende Hilde fast unmöglich macht.

Nur soviel was die 5400er Switches anbetrifft:

clear ip arp und clear arp-cache sind natürlich Schwachsinn (Sorry) und nützen rein gar nichts, denn sie wirken nur auf Layer 3 Traffic.

Das VLAN 666 darf natürlich NIEMALS eine gültige IP Adresse (vlan Interface) auf dem Switch konfiguriert haben!!

Das wäre tödlich, denn damit läge dieses Subnetz dann völlig ungeschützt direkt an der lokalen Netzwerkstrukur wo es auch gar nichts zu suchen hat. Es MUSS an den Firewalls enden.

Man kann nur dringenst hoffen das das nicht der Fall ist ?!

Wenn also das VLAN 666 richtig konfiguriert ist und ein reines Layer 2 VLAN ist auf dem Switch, ist es damit auch vollkommen isoliert was ja auch zwingend der Fall sein soll.

ARP usw. spielt hier dann keinerlei Rolle mehr...logisch ohne L3. Folglich sind dann auch die Kommandos unsinnig weil der Switch mit dem Layer 3 Forwarding ins Internet rein gar nichts mehr zu tun hat.

Das ist auch genau richtig so, denn das sollen ja logischerweise ausnahmslos die beiden Firewalls machen !!

Deshalb die Frage oben zum Routing der beiden Ciscos und wie sie das Routing und insbesondere die Route Distribution beider WAN Links in eurem öffentliche Subnetz für dortige Endgeräte realisieren !

Da liegt der eigentliche Grund des Fehlverhaltens.

Ad 2.)

Und die antworten dann auch ganz normal auf ICMP Echo Requests (Ping) von außen sofern das in der Firewall erlaubt ist ??

Hier solltest du erstmal mit einem Wireshark das mitsniffern ob ICMP echos ankommen und auch ob die Firewall Adressen darauf antworten.

Aber egal... völlig andere Baustelle und nicht das Thema hier, vereinfacht dann das Troubleshooting.

Sorry, hier ist oben ein Fehler in der Zeichnung !!

Richtig ist natürlich die Host IP Range von .1 bis .30 in einem /27er Prefix.

Ein einfacher Traceroute von einem externen Gerät sollte dir das auch zeigen.

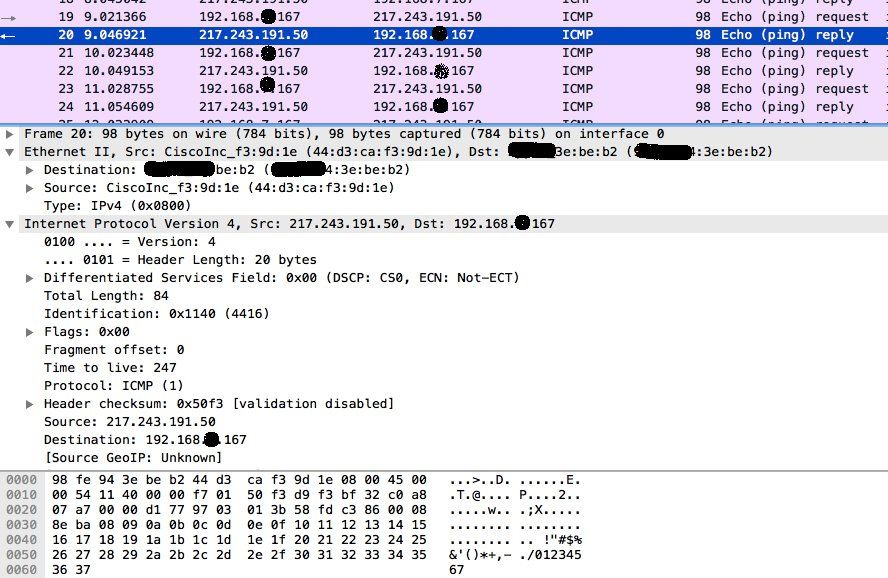

Als ersten wichtigen Test solltest du also am 5400er mal einen Mirror Port einrichten und den Port der aktiven Firewall mitsniffern mit einem Wireshark.

Dann sendets du von außen einen Ping (ICMP Echo Request) erstmal auf die physische IP der aktiven Firewall und checkst ob diese ICMP Pakete über den 7200 dort eingehen.

Das wiederholst du dann für die "Additional" Adressen in eurem Subnetz.

Siehst du diese von außen eingehenden ICMP Pakete in deinem Wireshark Trace, hast du dann erstmal absolute Gewissheit das die DTAG alles auch wirklich richtig routet.

Eigentlich kannst du das auch schon sehen wenn du direkt von der Firewall einmal die 8.8.8.8 anpingst oder traceroutest und als Absender IP deren eth1 Interface IP nimmst. Kommt ein Echo Reply ist das Routing wasserdicht OK. Kommt kein, dann nicht.

Ggf. musst du dafür natürlich mal temporär eingehend ICMP zulassen auf dem FW eth1 Interface.

Klemm einen Laptop in das VLAN 666, gib dem eine statische freie IP aus dem 217.x.y.0 /27 Netz (idealerweise eine der "Additional IPs"), Gateway auf die Cisco VIP und dann pingst und traceroutest du zuerst mal die Cisco VIP und dann mal die 8.8.8.8.

Wenn das alles klappt ist der böse Buhman die Sophos Gurke bzw. deren Fehlkonfiguration....was so oder so zu vermuten ist.

Und die antworten dann auch ganz normal auf ICMP Echo Requests (Ping) von außen sofern das in der Firewall erlaubt ist ??

Hier solltest du erstmal mit einem Wireshark das mitsniffern ob ICMP echos ankommen und auch ob die Firewall Adressen darauf antworten.

Das VLAN 666 ist vollständig isoliert ohne IP

OK, perfekt.Die 7200er sind als Active/Passive konfiguriert. Erstweg Aktiv, Zweitweg Failover.

Na tolle Wurst...ihr bezahlt für zusätzliche 34Mbit und könnt sie gar nicht nutzen. Solche Steinzeit Konfigs drückt man nur noch Kunden auf die keine Ahnung haben. Sorry aber das sollte man in ein intelligenteres Balancing ändern. Sind 3 Konfig Zeilen im Cisco...Aber egal... völlig andere Baustelle und nicht das Thema hier, vereinfacht dann das Troubleshooting.

Als GW für die FWs haben wir von der DTAG eine 217. er Adresse bekommen

Die dann aber ja wohl in eurem eigenen Subnetz liegt, richtig ?? also habt ihr ein 217.x.y.0 /27 Netz und die Telekom Gateway IP ist vermutlich die .1 oder die .30, richtig ?? Die Telekom macht es eigentlich immer richtig die Gateway IPs nach ganz oben oder ganz unten zu setzen ganz im Gegensatz zu eurer .22 die mittendrin ist was man nie macht...aber egal Kosmetik...Sorry, hier ist oben ein Fehler in der Zeichnung !!

Richtig ist natürlich die Host IP Range von .1 bis .30 in einem /27er Prefix.

welche wohl als virtuelles GW des DTAG Clusters agiert.

Ja, die 7200er arbeiten in einem popeligen HSRP Design und das ist die VIP. (Virtual IP) die immer auf den aktiven Router springt je nach Zustand der WAN Leitungen.Aber die sagten mir, dass dort alle IPs richtig geroutet werden.

Ja, davon kannst du auch ausgehen, denn die routen das gesamte /27er Subnetz.Ein einfacher Traceroute von einem externen Gerät sollte dir das auch zeigen.

Als ersten wichtigen Test solltest du also am 5400er mal einen Mirror Port einrichten und den Port der aktiven Firewall mitsniffern mit einem Wireshark.

Dann sendets du von außen einen Ping (ICMP Echo Request) erstmal auf die physische IP der aktiven Firewall und checkst ob diese ICMP Pakete über den 7200 dort eingehen.

Das wiederholst du dann für die "Additional" Adressen in eurem Subnetz.

Siehst du diese von außen eingehenden ICMP Pakete in deinem Wireshark Trace, hast du dann erstmal absolute Gewissheit das die DTAG alles auch wirklich richtig routet.

Eigentlich kannst du das auch schon sehen wenn du direkt von der Firewall einmal die 8.8.8.8 anpingst oder traceroutest und als Absender IP deren eth1 Interface IP nimmst. Kommt ein Echo Reply ist das Routing wasserdicht OK. Kommt kein, dann nicht.

Ggf. musst du dafür natürlich mal temporär eingehend ICMP zulassen auf dem FW eth1 Interface.

auch die Haupt-WAN-IP der FW erreichen konnte, jedoch keine IP aus den zusätzlichen Adressen.

Das kannst du ja auch ganz einfach ohne großen Aufwand selber mal testen !!Klemm einen Laptop in das VLAN 666, gib dem eine statische freie IP aus dem 217.x.y.0 /27 Netz (idealerweise eine der "Additional IPs"), Gateway auf die Cisco VIP und dann pingst und traceroutest du zuerst mal die Cisco VIP und dann mal die 8.8.8.8.

Wenn das alles klappt ist der böse Buhman die Sophos Gurke bzw. deren Fehlkonfiguration....was so oder so zu vermuten ist.

beide Wege mutzen können, wenn wir sie einzeln ansprechen.

Da haben die DTAG Kollegen natürlich Recht. Das kann man immer via Policy Based Routing machen. Das sollten eure UTM Gurken ja hoffentlich können wenn sie nicht gerade wieder einen Bug haben Cisco Router 2 Gateways für verschiedene Clients

Aber wie du richtig bemerkst ist das erstmal ne ganz andere Baustelle....

wie ich das VLAN so konfigurieren/prüfen kann

Du meinst das VLAN 666, richtig ??Einfach ein show ip int brief. Dort darf es kein konfiguriertes IP vlan Interface 666 geben. Oder auch show run auf dem Switch

In der gesamten Switch Konfig darf KEIN Kommando interface vlan 666 zu sehen sein !!

Du kannst auch mit Angry IP Scanner oder Fing usw. mal einen IP Scan im VLAN 666 machen um die dort aktiven IP Adressen zu sehen.

Mach dich doch wenigstens mal mit den allernötigsten Cisco CLI Grundlagen schlau !!:

coufal.info/cisco_ios/index.shtml

"?"und die <TAB> Taste sind beim CLI immer deine besten Freunde

Falsch. Wir haben ein Subnetz 80.146.X.0 /27 und ein 212.185.X.72/29

OK, das 80er Netz interessiert ja aber jetzt gar nicht, da sich dein Szenario ja komplett dann im 212er Netz abspielt wenn man dich da jetzt richtig versteht.Das 80er Netz kann man also erstmal vollständig ignorieren, denn es ist ja laut o.a. Zeichnung gar nicht involviert in das Design.

Die gültigen Host Adressen im 666er VLAN liegen dann im Bereich von .33 bis .62.

Das war in so fern verwirrend weil du oben gesagt hattest (Zitat) Als GW für die FWs haben wir von der DTAG eine 217. er Adresse bekommen und (Zitat) eine Public-IP Range mit einem X.X.X.0/27 Netz.

Damit hast du uns hier natürlich bewusst falsche Adressen genannt und uns in die Irre geführt, denn das 0er Netz hat natürlich eine ganz andere IP Hostadressierung wie das bei dir verwendete .32 /27 Netzwerk. Aber egal, damit ist das ja dann sicher geklärt.

Wie du siehst taucht hier die VIP der DTAG gar nicht auf...

Das ist auch richtig, denn eine HSRP VIP ist nicht pingbar. Sinnvoll ping man hier natürlich die beiden physischen Adressen der Router .50 und .51. Sollte man als Netzwerker wissen Traceroute dann auch mit -n Parameter um das reverse Lookup zu vermeiden. Ping und Traceroute sollten nicht aus einem internen Netz kommen sondern wirklich von einem externen.

Die beiden physischen IPs sollten sich in jedem Falle pingen lassen. Bei den anderen IPs im 666er VLAN musst du entweder einen Mirror Port benutzen oder einen Testrechner da reinhängen.

Letzteres ist vermutlich für dich jetzt erstmal einfacher !

Nimm also einen Raspberry Pi aus der Bastelkiste oder einen einfachen Laptop. Da sollte Wireshark drauf sein und der Rechner sollte eine statische freie IP aus dem 217... /27 IP Netz haben Gateway erstmal auf eins der physischen Routerports .50 oder .51.

Idealerweise hat der Testrechner dann eine der ominösen "Additional IPs" so das du das gleich Live testen kannst. Diese IP muss dann aber auf der Firewall deaktiviert sein. Egal wie du es machst der Testrechner sollte pingbar sein.

Beachte das wenn es Winblows ist du dann ICMP in der Firewall aktivieren musst:

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Jetzt machst du von extern einen Ping auf diesen Testrechner bzw. seine IP während der Wireshark rennt.

Wenn die IP ankommt und der Testrechner antwortet dann stimmt alles wasserdicht mit dem DTAG Routing und der IP Adressierung.

Idealerweise mit einem ICMP Capture Filter im Wireshark, damit der nicht auch den gesamten Resttraffic mitschneidet und vollgemüllt wird, sondern nur die ICMP Pings anzeigt:

Alternativ kannst du einen Mirror Port (Spiegelport) am Cisco Switch nutzen. und den Port wo die aktive Firewall draufhängt ganz einfach auf einen freien Port spiegeln an den du dann genau wie oben den Wireshark Rechner klemmst. Wie das genau bei Cisco geht steht hier:

nwlab.net/tutorials/cisco/port-mirroring.html

supportforums.cisco.com/document/13891/how-configure-port-monito ...

usw.

Als Cisco Unkundiger solltest du ggf. dann vielleicht erstmal die einfachere Variante mit einem Testrechner in VLAN 666 nehmen.

Mit dem Mirrorport hast du nur den Vorteil das du gleich den Live Traffic der Firewall siehst

Also müsste ich mir ne "Additional Address" aus dem 80er Netz geben und nicht aus dem 217er???

Nein, natürlich aus dem 217er. Das 80er spielt hier routingtechnisch doch gar keine Rolle.Und niemals den Google DNS verwenden sondern immer den des Providers !

Das ist der wichtigste Test den du machen solltest.

Wenn der so wie geschildert funktioniert weisst du das routingtechnisch mit dem DTAG Anschluss alles sauber rennt und der Fehler dann einzig nur noch auf den UTM Gurken liegen kann !!

Falsch. Das 80er Netz ist unser aktives Netz auf der WAN-Seite und das 212er ist aktuell unbenutzt.

Wieso jetzt wieder das 212er??? Oben redest du doch von 217er... Ja was denn nun ?? Das ist auch technisch dann vollkommen unmöglich. Jeder Dummie weiss ja das in einem Netzwerk Endgeräte niemals kommunizieren können deren Hostadressen in vollkommen unterschiedlichen IP Netzen liegen.

Wie sollten also Endgeräte im 217.. /27er IP Netz jemals mit Endgeräten kommunizieren die in einem 80... /27 IP Netz konfiguriert sind wenn du auf dem selbe Draht arbeiten. Das kann ja niemals funktionieren und weiss jeder IT Azubi im ersten Lehrjahr und lernt man in der ersten Klasse IP Routing Grundlagen

Mal ganz davon abgesehen das es gegen den TCP/IP Standard verstößt wenn man so ein unsinniges Design umsetzt.

Da ist es also nicht weiter verwunderlich das so ein Konstrukt niemals laufen kann.

Das solltest du eigentlich auch selber wissen, denn hast du schon mal einen Rechner mit einer IP 10.1.1.1 /24 an einen Switch gesteckt mit einem Rechner der 192.168.1.1 /24 konfiguriert hat.

Ohne einen Router werden die sich niemals erreichen können.

Hier geht also schon mal was ganz grundsätzlich falsch bei dir bzw. dem wirren IP Adressdesign !!!

Von welchen IP Adressen reden wir hier also im WAN zwischen FW und Cisco 7200.

Entweder hast du also oben Unsinn gemalt bei der IP Adressierung oder hier einen fatalen Designfehler gemacht. 2 IP Netze können niemals und sollten auch niemals auf einem Draht (Layer 2 Domain) koexistieren.

Hoffen wir also mal das du dich da bei der Zeichnung schlicht und einfach nur vertan hast oder den Router vergessen hast ! 217er und 80er Netz müssten in unterschiedlichen VLANs liegen also immer vollkommen getrennte L2 Domains haben.

auf lange Sicht entweder den CISCO 5406 durch einen HPE 5406zl2 ersetzen

Igitt...ein ziemlicher Rückschritt sich dann auch noch HP Schrott ins Haus zu holen. Das macht das gruselige IP Design oben auch nicht besser.oder zumindest den aktuellen komplett neu konfigurieren!

Ein sehr weiser und guter Schritt !! Es erspart dir gruselige HPsWenn du mal schilderst was du vorhast, dann können wir mit dir hier eine grundlegende Basiskonfiguration erstellen. Mit 3 oder 4 popeligen VLANs ist das sehr schnell gemacht.

da geb ich dir leider recht, dass hier viele BUGs verbaut sind. -.-

Scheinbar aber dann eher von eurer Seite wenn das oben Geschilderte tatsächlich stimmen sollte ? (Hoffentlich nicht ?!)

Moin,

kann es sein, dass die genannten IP-Adresse 217.x.x.x nur für den Weg DTAG Router <-> Internet gedacht sind und in deinem 80.x die Cisco Router ebenfalls eine IP-Adresse haben?! Ansonsten hat Kollege @aqui bezüglich des Routing vollkommen recht.

Gruß,

Dani

kann es sein, dass die genannten IP-Adresse 217.x.x.x nur für den Weg DTAG Router <-> Internet gedacht sind und in deinem 80.x die Cisco Router ebenfalls eine IP-Adresse haben?! Ansonsten hat Kollege @aqui bezüglich des Routing vollkommen recht.

Gruß,

Dani

und in deinem 80.x die Cisco Router ebenfalls eine IP-Adresse haben?!

Das wäre eigentlich unmöglich, denn dann hätte die DTAG dem Kunden eine fehlerhafte Konfig zur Verfügung gestellt. Sehr sehr unrealistisch sowas zu glauben, dann das sind fest vorgegebene Standardkonfigs bei denen. Secondary IPs kommen da nicht vor.Die DTAG liefert niemals Router aus die mit Secondary IP Adressen auf dem Cisco konfiguriert sind. Dafür gibt es 3 triftige Gründe:

- Damit erzwingt man auf dem Cisco sog. Process Switching also das Routen über die CPU was zu massiven Performance Einbußen führt

- ICMP Frames können nur immer von den primary IP Adressen versendet werden weil der TCP/IP Standard eben so ein IP Design zweier Netze innerhalb einer L2 Collision Domain nicht vorsieht. Damit ist eine ICMP Ablaufsteuerung innerhalb der secondary IPs nicht mehr möglich

- Letzteres verhindert dann ein sauberes Routing der IP Segmente.

Lass dir als Endkunde von der Business Hotline einen Konfig Auszug NUR einzig eurer lokalen LAN Interfaces zeigen, das beweist das dann sofort. Auf diese Information habt ihr einen vertraglichen Anspruch, denn das ist die Übergabe Schnittstelle !

Mir wurden keine 80.er Adressen der 7200er genannt.

Was das o.a. Design dann absolut bestätigt !!!Das heisst das 80er Subnetz wird dann via den 217er Adressen zu euch geroutet !

Das macht Sinn und ist durchgängige Praxis, zeigt dann aber auch gleichzeitig das dein WAN Design dann absolut falsch oben ist !!

Da ihr dann zwei öffentliche Subnetze habt musst du dich erstmal entscheiden WO du denn diese Netze an die Firewall oder einen separaten Router bringen willst !!!

Der 5400er fällt aus, denn dann wären diese öffentlichen Netze nicht mehr isoliert was dann fatal wäre. Hier dürften diese Segmente wenn dann nur als reine Layer 2 Netze anliegen bzw. konfiguriert sein.

Bleiben also nur die UTM Gurken !!

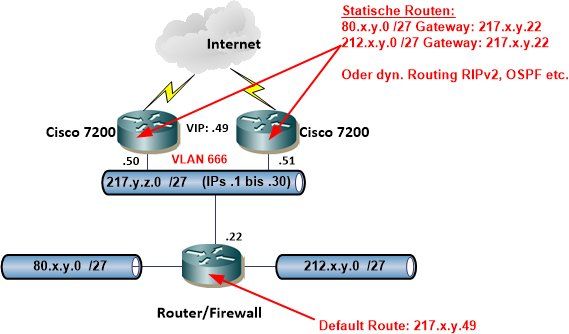

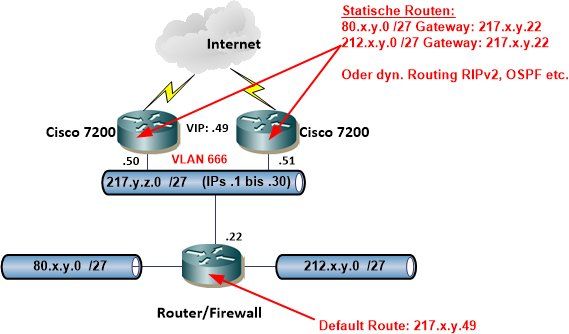

Ein sauber geroutetes Design dazu sähe dann z.B. so aus:

Das entspräche dann auch einem klassischen Standarddesign, indem das 217er Netz das reine Transportnetz ist und das 80er Netz vermutlich die angedachte DMZ. Aber das können wir hier nur frei raten, da wir eure Planungen und Intentionen zum Erwerb dieser Struktur hier gar nicht kennen bzw. du keine Information dazu lieferst.

Den Telekomikern müsst ihr dann aber auch mitteilen das sie das euch zugeteilte 80er Subnetz dann über die 217.x.y.22 (FW Cluster) erreichen !

Diese Route muss dann zwingend statisch in den 7200ern definiert sein oder die DTAG hat euch vorgegeben an welche 217er IP Adresse sie dieses Netz routet ! Das sollte dann in deinen DTAG Unterlagen sein !

Wie gesagt wenn das 80er Netz nicht irgendwie anders auf den 7200 liegt und euch nur frei zugeteilt wurde.

An welchem Anschluss der 7200er diese Adressen anliegen ist mir unbekannt.

Ist natürlich laienhafter Unsinn, denn ihr bezahlt als Vertragskunden dafür also hab ihr auch einen rechtlichen Anspruch darauf zu erfahren WIE diese Netze am Übergabepunkt definiert sind.Anders wär das doch für euch gar nicht umzusetzen IP technisch und ein Provider kann ja einem Vertragskunden kaum vorschreiben wie der intern seine eigenen IP Netze routet oder sichert.

Vergiss den Unsinn also und mach dich kundig statt zu raten !

Wir haben als Kunde kein 217er Netz sondern nur ein 217er GW!

Das ist ja unlogisch, denn jeder Netzwerker weiss das zu einer IP Adresse auch immer ein Netzwerk gehört, denn wie sollte das sonst funktionieren ? Man kann nur hoffen das dir die einfachen Grundlagen des IP Adressing bekannt sind ??Wenn ihr also einzig nur eine 217er Gateway IP bekommen hat dann muss sich dahinter ja mindestens ein IP Netzwerk mit minimal 3 möglichen IP Host Adressen befinden sofern in dem Netzwerk 2 Provider Router aktiv sind.

Host 1 = Provider Router 1

Host 2 = Provider Router 2

Host 3 = Kundenrouter

Ein /30er Prefix reicht hier also de facto nicht ! (OK bei Cisco mit konfiguriertem ip subnet zero würde das gerade auch noch gehen.)

Minimal wäre also ein /29 erforderlich mit 6 möglichen Hostadressen. Wenn du dein Firewall Cluster und ggf. noch Virtuelle Gateway IPs in diesem Netzwerk abbilden musst.

Das ist ja nun mal Fakt und erste Klasse IP Adressierung was der Azubi im ersten Lehrjahr lernt.

Du kannst also wohl kaum eine 217er Gateway IP in einem 80er IP Subnetz bekommen.

Wie sollte das bitte sehr gehen ohne jetzt wilde technische Klimmzüge zu beachten. IP technisch ist das vollkommen unmöglich.

Vor dem Hintergrund dieser einfachen und banalen IP Adressierungs Grundlagen ist allein deine Konfig von eth1 (sorry) barer Unsinn und zeigt eher schwere Defizite im Wissen von IP Adressen !

Aus IP Sicht ist diese Adressierung nicht möglich.

Das weisst du aber vermutlich selber (hoffentlich), denn das sind ja nun mal die banalsten Grundregeln im IP die man in einem Administrator Forum nun nicht nochmal durchkauen muss.

Bevor du das nicht wirklich verinnerlicht und verstanden hast und dir damit die falsche und unsinnige eth1 Adressierung bewusst ist müssen wir hier gar nicht erst weiter machen !!

Kein großes Wunder also das dein IP Routing im völligen Chaos endet.

Kläre also als Allererstes auch wasserdicht WIE die Adressierung der beiden IP Subnetze an den Ports der DTAG Router realisiert ist.

Das ist der Schlüssel zum richtigen IP Design der Restkomponenten. Binsenweisheiten die man eigentlich schon mit dem gesunden Menschenverstand erkennt. Sorry für die harten Worte das ist hier nicht bös' gemeint aber die Fakten oben zeigen das du dir da besser dringend jemanden an die Hand nehmen solltest der wirklich weiss was TCP/IP, IP Adressen und Routing sind.

OK, wenns mit dem Grunlagen Wissen zum Layer 3 so bestellt ist können wir ja weiter machen...

Fakt ist aber ja, und das weisst du als Netzwerker ja auch dann selber, das du niemals soe eine unsinnige IP Interface Konfig machen kannst wie oben am eth1 Port. Das das IP technischer Quatsch ist leichtet spätestens nach dem YouTube Video ein.

Das deine beiden Subnetze über das 217er Transfer Netz geroutet werden ist durchaus normal und üblich.

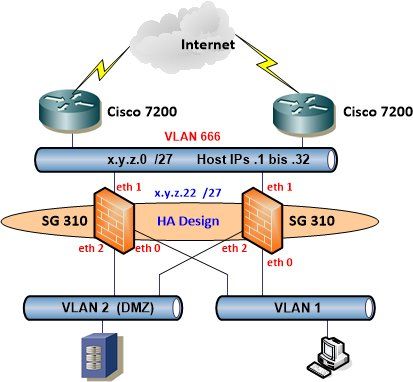

Rein aus Layer 3 Sicht sähe das dann so aus:

Ein simples Standardszenario bei Nutzern die ein oder mehrere Subnetze vom Provider bekommen.

Dir ist aber als Netzwerker ja auch vollkommen klar, das dann ein Router zwischen diesen IP Netzen kommunizieren muss. Ob das letztlich jetzt ein Router oder eine Firewall wie bei dir ist spielt routingtechnisch erstmal keinerlei Rolle.

Wenn das Design aber so aussieht (und das ist sehr wahrscheinlich), dann bekommst du von der DTAG auch eine IP Adresse genannt die dein Router haben muss.

Das ist auch klar, denn der Provider muss ja so das Routing auf die Subnetze vorgeben und dazu braucht er zwingend eine feste IP Adresse. So bekommst du also in der Regel vom Provider das Subnetz genannt, seine vergebenen IP Adressen, deine zu verwendende Gateway IP Adresse und die DNS Server.

In der o.a. Beispielskizze ist es jetzt angenommen mal die .22

Meist liegen diese IP Adressen aber immer am oberen oder unteren Rand der gültigen Host Adressen.

Damit ist dann so ein grundlegendes Design wie oben fehlerfrei abzubilden.

Fakt ist auch das dir das scheinbar nicht bekannt ist oder du hast das nicht hinterfragt oder die Provider Unterlagen konsultiert.

Die DTAG geht mit ziemlicher Sicherheit von so einem Design aus oder schreibt es vor.

Fazit:

Konsultiere deren Hotline oder Kundenbetreuer und frage das unter Zuhilfenahme der Skizze und der bekannten IP Adressierung so ab.

Niemals fährt die DTAG 2 oder mehr IP Netze auf einem Draht ! Das ist auch sicher.

Fakt ist aber ja, und das weisst du als Netzwerker ja auch dann selber, das du niemals soe eine unsinnige IP Interface Konfig machen kannst wie oben am eth1 Port. Das das IP technischer Quatsch ist leichtet spätestens nach dem YouTube Video ein.

Das deine beiden Subnetze über das 217er Transfer Netz geroutet werden ist durchaus normal und üblich.

Rein aus Layer 3 Sicht sähe das dann so aus:

Ein simples Standardszenario bei Nutzern die ein oder mehrere Subnetze vom Provider bekommen.

Dir ist aber als Netzwerker ja auch vollkommen klar, das dann ein Router zwischen diesen IP Netzen kommunizieren muss. Ob das letztlich jetzt ein Router oder eine Firewall wie bei dir ist spielt routingtechnisch erstmal keinerlei Rolle.

Wenn das Design aber so aussieht (und das ist sehr wahrscheinlich), dann bekommst du von der DTAG auch eine IP Adresse genannt die dein Router haben muss.

Das ist auch klar, denn der Provider muss ja so das Routing auf die Subnetze vorgeben und dazu braucht er zwingend eine feste IP Adresse. So bekommst du also in der Regel vom Provider das Subnetz genannt, seine vergebenen IP Adressen, deine zu verwendende Gateway IP Adresse und die DNS Server.

In der o.a. Beispielskizze ist es jetzt angenommen mal die .22

Meist liegen diese IP Adressen aber immer am oberen oder unteren Rand der gültigen Host Adressen.

Damit ist dann so ein grundlegendes Design wie oben fehlerfrei abzubilden.

Fakt ist auch das dir das scheinbar nicht bekannt ist oder du hast das nicht hinterfragt oder die Provider Unterlagen konsultiert.

Die DTAG geht mit ziemlicher Sicherheit von so einem Design aus oder schreibt es vor.

Fazit:

Konsultiere deren Hotline oder Kundenbetreuer und frage das unter Zuhilfenahme der Skizze und der bekannten IP Adressierung so ab.

Niemals fährt die DTAG 2 oder mehr IP Netze auf einem Draht ! Das ist auch sicher.

Ich sah den Wand vor lauter Bäumen nicht mehr.

Passiert dem besten Netzwerker mal Wir haben nun vor unsere Firewall einen Switch gehängt, welcher nun die IP 217.243.191.52 / 29 hat.

Einen Layer 3 Routing Switch ???Ein normaler L2 Switch kann ja nicht routen !

Hierauf werden die beiden Netze für uns geroutet.

Siehst du...genau wie oben schon vermutet Ich habe dann auf unserem Router (eigenes VLAN) die 80er und 212er Netze an die IP unserer FW geroutet und die Gegenrouten gesetzt.

Auch genau wie oben ja schon mehrfach beschrieben... Lagen wir also gar nicht mal so falsch Siehe da alles funktioniert und der Kunde ist glücklich.

Dann können wir ja entspannt ins lange Wochenende Und du hast hoffentlich deine Routing Lektion gelernt ??!! Allein deine eth Konfig zeigt das du nicht wirklich wasserdicht in dem metier bist wenn man eine vorsichtige, kollegiale Kritik angebracht ist.

Und Kunden darfst du niemals fragen. Die haben niemals eine wirkliche Ahnung schon gar nicht bei solch komplexeren Designs wie oben.

Da fragt man immer den Netzwerker auf der anderen Seite und niemand anderen. Aber auch das ist eine simple Binsenweisheit die man als Netzwerker kennt.

Dennoch vielen Dank für eure überaus geduldige und wissenhafte Hilfe.

Immer gerne wieder... Wir haben den CISCO 4506 dazwischen gehängt

Uuhhhh...dann aber hoffentlich vollkommen isoliert ???Der 4506 darf KEINESFALLS noch IP Interfaces (vlan Interfaces) in den anderen IP Netzen haben !!! Jedenfalls NICHT wenn da noch die anderen IP Netze drauf liegen im L3.

Klar, denn sonst hättest du eine direkte Routing Verbindung zwischen diesen IP Netzen was aus Sicherheitsgründen absolut tödlich wäre.

Man kann jetzt nur inständig hoffen das das ein isolierter 4506 ist, der dann nur diese öffentlichen IPs verwendet. Alles andere wärewie gesagt tödlich und ein gravierender Konfig Fehler der natürlich auch erhebliche rechtliche Konsequenzen nach sich ziehen kann, denn so hätte man die Firewall komplett ausgetrickst und die lokalen Netze ohne jeglichen Schutz direkt ins Internet exponiert !!!

Hoffentlich ist das also NICHT der Fall wie du es oben schilderst ??!!

Sollte es dennoch so sein kann man wieder nur inständigst hoffen das dann wenigstens mit wasserdichten IP Accesslisten auf den 4506 Switch L3 vlan Interfaces gearbeitet wurde ??

Generell bleibt das dann aber eine tödliche Konfig, denn ein Fehlpatchen oder keinen Accesslisten und das Unglück nimmt seinen Lauf.

Die öffentlichen IP Netze gehören IMMER strikt getrennt von lokalen Netzen. Den Grund muss man ja nun nicht erklären.

Sie sollten logischerweise IMMER direkt auf den Firewalls enden mit dedizierter HW.

Wir nutzen als GW immer noch die 217.X.X.49 und als IP die 80.X.X.22 jedoch mit dem Unterschied, dass der CISCO nun die 80er IPs an die .22 routet

Das ist wie oben schon mehrfach ausgeführt völliger Quatsch und kann aus IP Sicht nie funktionieren !!Du kannst niemals auf einem IP Interface, egal wo, eine IP Adresse aus Netzwerk X konfigurieren und als Gateway IP dann eine Netzwerk Y IP verwenden.

Wie sollte das gerät diese Gateway IP je verwenden können wenn sie nicht im eigenen Netzwerk X liegt ??

Dazu ist oben ja bereits alles gesagt worden, das ist IP Routing Grundschule, erste Klasse. Das o.a. YouTube Filmchen sagt alles dazu.

Du pinkelst ja auch nicht in deinen Autotank und behauptest im Mechaniker Forum das du damit 100km fährst mit 200km/h auf der Autobahn. Das glaubt dir dort kein Mensch und auch nicht irgendwo anders.

Also halte dich an die Fakten und Standards, dann nimmt man dich auch Ernst.

Und tue bitte endlich etwas für dein IP Adressierung und Routing Wissen bevor du so einen Unsinn in einem Administrator Forum verbreitest !!!

Das ist jetzt nett aber auch Ernst gemeint.

Denke hier werden wir die nächste Zeit noch einiges an Arbeit haben!

In der Tat !!! Aber kehre auch mal vor deiner eigenen Tür. Vor allem solltest DU erstmal an DEINEM Grundwissen arbeiten ! In dem Thread hier ist ja alles dazu bereits gesagt.Von den Kollegen beim Kunden wollen wir jetzt erstmal gar nicht reden.