Admin Tiering - Computerverwaltung im AD

Hey Leute,

wir sind gerade dabei das Admin Tiering auszurollen, was soweit auch gut funktioniert.

Ich bin dabei jedoch im AD auf ein kleines Problem gestoßen und ich habe aktuell keine Idee wie ich das lösen kann.

Wir haben einen neuen Domain Admin Benutzer angelegt, welcher nur auf die entsprechenden DCs kommt um dort die Verwaltung zu übernehmen. Dieser ist Mitglied der Domain Admin Gruppe.

Das Problem:

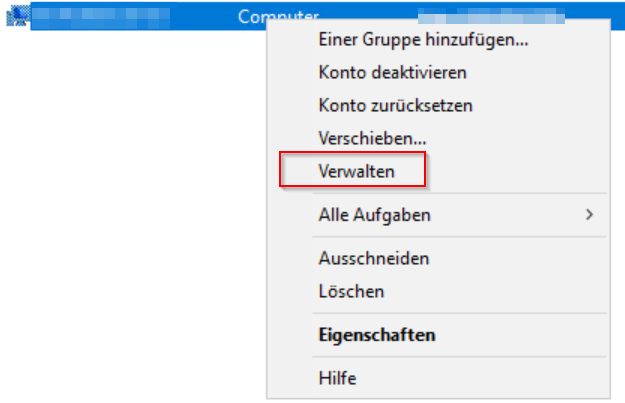

Rechte Maustaste auf ein Computerobjekt im AD -> Verwalten

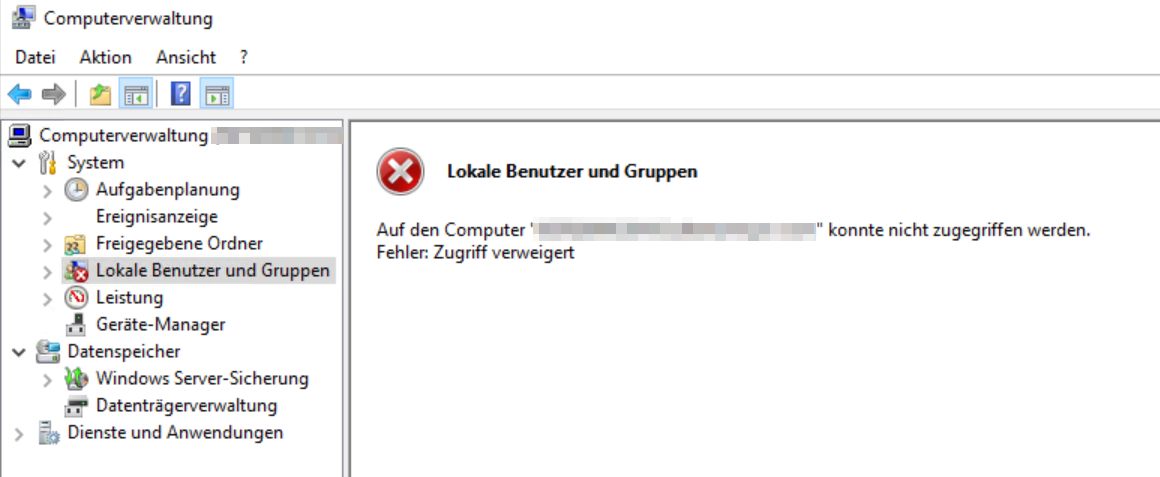

führt zu "Zugriff verweigert"

Über die Objektverwaltung habe ich den neuen Admin schon Testweise aufgenommen, ändert jedoch nichts daran.

Mit dem alten Administrator funktioniert dies ohne Probleme.

Der Rest, wie Passwört zurücksetzen usw. funktioniert. Nur die Verwaltung nicht.

Jemand eine Idee was hier die Ursache ist?

Danke vorab

Gruß

Sven

wir sind gerade dabei das Admin Tiering auszurollen, was soweit auch gut funktioniert.

Ich bin dabei jedoch im AD auf ein kleines Problem gestoßen und ich habe aktuell keine Idee wie ich das lösen kann.

Wir haben einen neuen Domain Admin Benutzer angelegt, welcher nur auf die entsprechenden DCs kommt um dort die Verwaltung zu übernehmen. Dieser ist Mitglied der Domain Admin Gruppe.

Das Problem:

Rechte Maustaste auf ein Computerobjekt im AD -> Verwalten

führt zu "Zugriff verweigert"

Über die Objektverwaltung habe ich den neuen Admin schon Testweise aufgenommen, ändert jedoch nichts daran.

Mit dem alten Administrator funktioniert dies ohne Probleme.

Der Rest, wie Passwört zurücksetzen usw. funktioniert. Nur die Verwaltung nicht.

Jemand eine Idee was hier die Ursache ist?

Danke vorab

Gruß

Sven

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 41833858452

Url: https://administrator.de/forum/admin-tiering-computerverwaltung-im-ad-41833858452.html

Ausgedruckt am: 29.07.2025 um 08:07 Uhr

8 Kommentare

Neuester Kommentar

Hi,

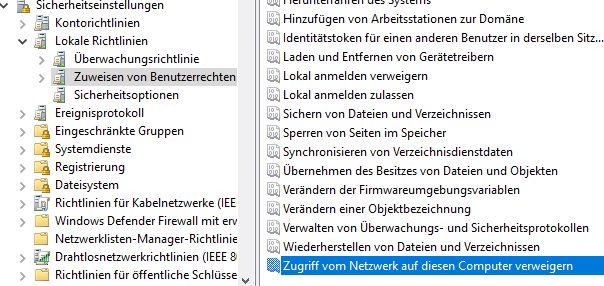

vermutlich hast du dich da selbst etwas blockiert mit einer GPO. Welches AD Objekt willst du denn Verwalten? Ein Client z. B. sollte nicht von einem Domänenadmin verwaltet werden.

Bei uns lassen wir Lokale Anmeldungen und Netzwerkanmeldungen auf die Ebene nicht zu. Das Verwalten übers AD funktioniert dennoch.

Dein "Administrator" wird sicherlich nicht im Tiering betitelt sein und deswegen auf alles Zugreifen können. Diesen würde ich auch nur als Worstcase bestehen lassen mit einem 30 Zeichen langen Kennwort, geschrieben auf Papier - Im Tresor aufbewahrt.

Gruß

vermutlich hast du dich da selbst etwas blockiert mit einer GPO. Welches AD Objekt willst du denn Verwalten? Ein Client z. B. sollte nicht von einem Domänenadmin verwaltet werden.

Bei uns lassen wir Lokale Anmeldungen und Netzwerkanmeldungen auf die Ebene nicht zu. Das Verwalten übers AD funktioniert dennoch.

Dein "Administrator" wird sicherlich nicht im Tiering betitelt sein und deswegen auf alles Zugreifen können. Diesen würde ich auch nur als Worstcase bestehen lassen mit einem 30 Zeichen langen Kennwort, geschrieben auf Papier - Im Tresor aufbewahrt.

Gruß

Moin,

Aus aktuellen Anlass und druckfrisch: Protecting Tier 0 the Modern Way

techcommunity.microsoft.com/t5/core-infrastructure-and-security/ ...

Gruß,

Dani

Wenn in der Tier2 GPO aber steht: Tier0 darf hier nichts, dann bräuchte man ja quasi noch einen separaten für die Verwaltung im AD

Was meinst du mit "einem seperaten"?!Aus aktuellen Anlass und druckfrisch: Protecting Tier 0 the Modern Way

techcommunity.microsoft.com/t5/core-infrastructure-and-security/ ...

Gruß,

Dani