Auto Installation MS Defender Update Server 2016

Moin,

ich hänge im Moment im luftleeren Raum mit meinem Wissen. Und Tante Goo verweist immer wieder auf die gleichen Beiträge, die nur die Einrichtung der GPO in dem Fall beinhaltet. Aber die besteht schon und funktioniert.

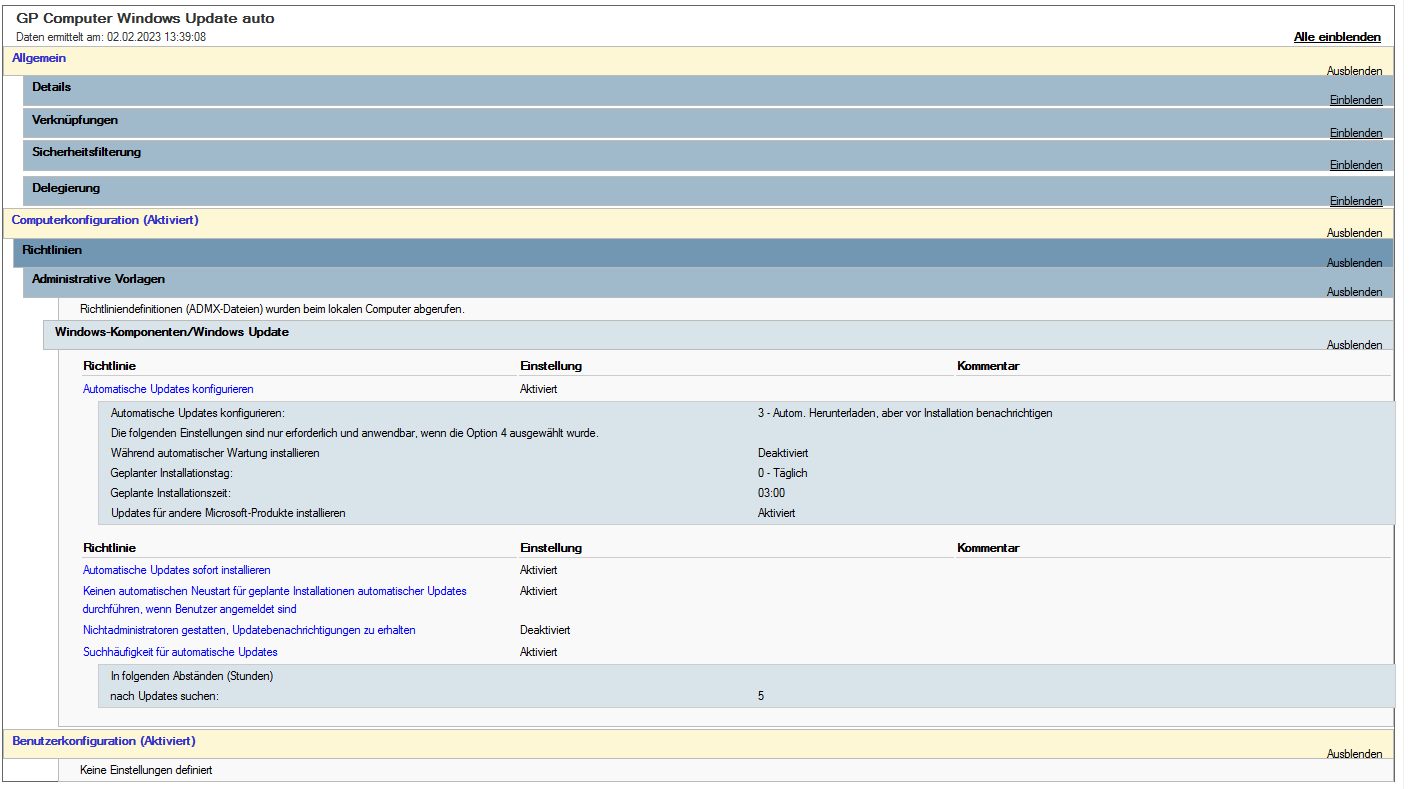

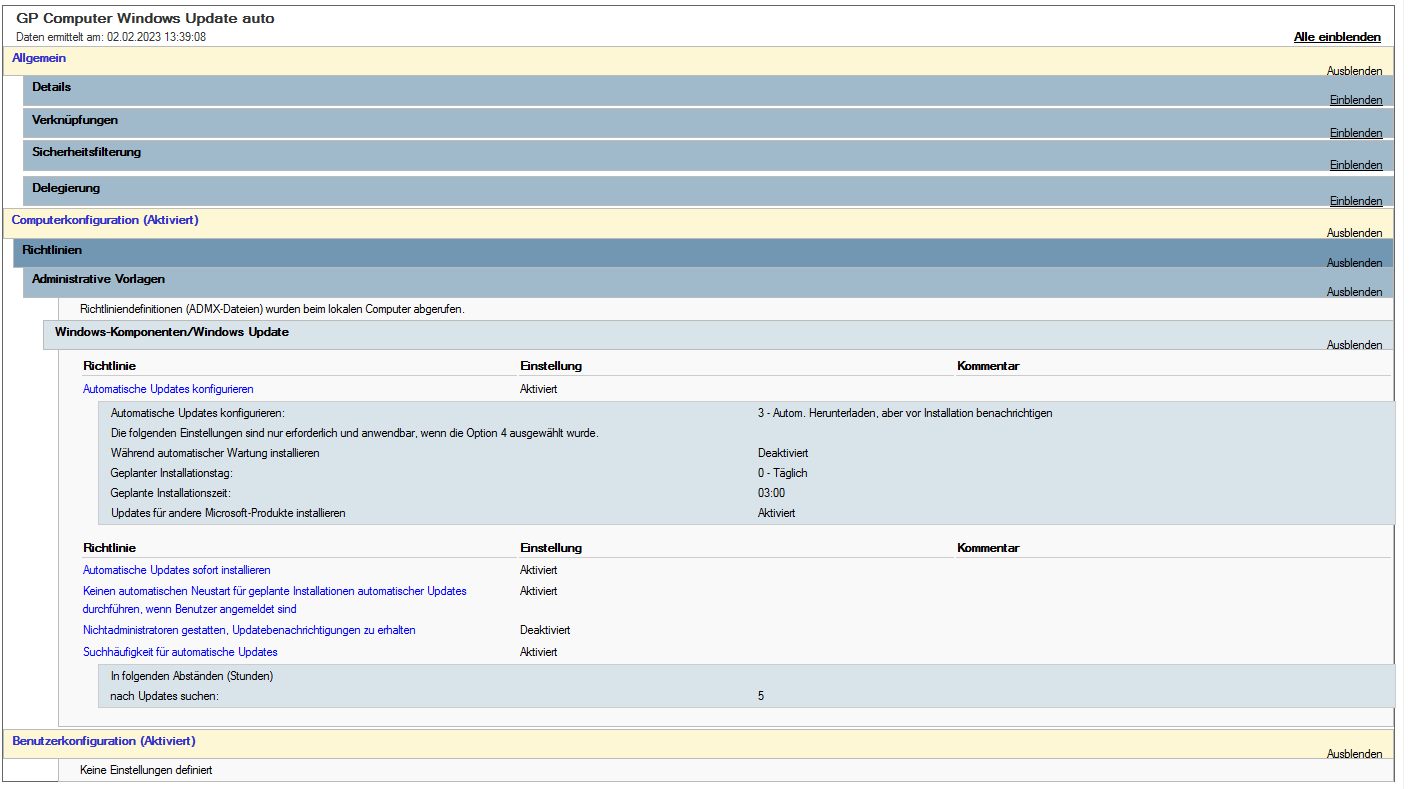

In einer Domäne wird per GPO das WSUS Update / bzw. zugehörige Richtlinien verteilt.

Es funktioniert auch alles soweit, das die Updates automatisch genehmigt werden und verteilt.

Problem ist nur, das die MS Defender Definitionsupdates nicht automatisch installiert werden.

Die Richtlinie " Updates automatisch installieren" ist aktiv.

Gehe ich auf einem Server/ Workstation durch RDP, sehe ich das Update als heruntergeladen und zur Installation bereit. Es muß in dem Fall dann durch "Update installieren" manuell auf der Maschine installiert werden. Es findet keine automatische Installation statt.

Gehe ich auf einem Server/ Workstation durch RDP, sehe ich das Update als heruntergeladen und zur Installation bereit. Es muß in dem Fall dann durch "Update installieren" manuell auf der Maschine installiert werden. Es findet keine automatische Installation statt.

Was mir nur jetzt noch aufgefallen ist, bin ich schon auf der Maschine angemeldet und suche nach Updates, dann werden die Sicherheits- / Definitionsupdates heruntergeladen und auch automatisch installiert.

Gibt es hier einen Trick, der zu beachten ist?

Danke für Eure Hilfe.

Gruß

M

ich hänge im Moment im luftleeren Raum mit meinem Wissen. Und Tante Goo verweist immer wieder auf die gleichen Beiträge, die nur die Einrichtung der GPO in dem Fall beinhaltet. Aber die besteht schon und funktioniert.

In einer Domäne wird per GPO das WSUS Update / bzw. zugehörige Richtlinien verteilt.

Es funktioniert auch alles soweit, das die Updates automatisch genehmigt werden und verteilt.

Problem ist nur, das die MS Defender Definitionsupdates nicht automatisch installiert werden.

Die Richtlinie " Updates automatisch installieren" ist aktiv.

Was mir nur jetzt noch aufgefallen ist, bin ich schon auf der Maschine angemeldet und suche nach Updates, dann werden die Sicherheits- / Definitionsupdates heruntergeladen und auch automatisch installiert.

Gibt es hier einen Trick, der zu beachten ist?

Danke für Eure Hilfe.

Gruß

M

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5796481701

Url: https://administrator.de/forum/auto-installation-ms-defender-update-server-2016-5796481701.html

Ausgedruckt am: 19.07.2025 um 07:07 Uhr

27 Kommentare

Neuester Kommentar

Moin,

Problem ist nur, das die MS Defender Definitionsupdates nicht automatisch installiert werden.

Warum sollten sie auch: du hast ja gesagt "nur benachrichtigen, nicht installieren" ung gleichzeitig soll er die Updates um 03:00 Uhr des Nachts installieren (wenn der Client aus ist)Gehe ich auf einem Server/ Workstation durch RDP, sehe ich das Update als heruntergeladen und zur Installation bereit.

Deine GPO macht also, was sie soll...

Molly, die Gründe hast Du aufgezeigt bekommen.

Als Lösung könntest Du machen (simple Sache):

Am WSUS einen Task im Aufgabenplaner einrichten, der als Systemkonto (x mal täglich) die mpam-fe.exe go.microsoft.com/fwlink/?LinkID=121721&arch=x64 runterläft mit wget.

Auf die Clients per GPO einen Task ausrollen, der die mpam-fe.exe installiert (einfach die exe als Aktion angeben: \\wsus\share\mpam-fe.exe). Ausführendes Konto: System. Das Servershare darf für niemanden außer den Admins und dem Systemkonto des WSUS beschreibbar sein - authentifizierte Nutzer bekommen hier nur Lesen-/ausführen in den Freigaberechten. Das ist sehr wichtig!

Tasktrigger: mehrmals täglich (alle 4 Stunden?) mit randomization, damit nicht alle gleichzeitig beim Server anklopfen.

Man kann, um Bandbreite zu sparen, natürlich die derzeitig verwendete Version am Client abfragen und die Dateiversion abfragen und nur dann runterladen, wenn nötig.

All das funktioniert stabil, habe ich schon eingesetzt.

Als Lösung könntest Du machen (simple Sache):

Am WSUS einen Task im Aufgabenplaner einrichten, der als Systemkonto (x mal täglich) die mpam-fe.exe go.microsoft.com/fwlink/?LinkID=121721&arch=x64 runterläft mit wget.

Auf die Clients per GPO einen Task ausrollen, der die mpam-fe.exe installiert (einfach die exe als Aktion angeben: \\wsus\share\mpam-fe.exe). Ausführendes Konto: System. Das Servershare darf für niemanden außer den Admins und dem Systemkonto des WSUS beschreibbar sein - authentifizierte Nutzer bekommen hier nur Lesen-/ausführen in den Freigaberechten. Das ist sehr wichtig!

Tasktrigger: mehrmals täglich (alle 4 Stunden?) mit randomization, damit nicht alle gleichzeitig beim Server anklopfen.

Man kann, um Bandbreite zu sparen, natürlich die derzeitig verwendete Version am Client abfragen und die Dateiversion abfragen und nur dann runterladen, wenn nötig.

All das funktioniert stabil, habe ich schon eingesetzt.

vielleicht habe ich hier auch ein Verständnisproblem. Stelle ich die Auswahl auf 4, das automatisch installiert wird und an besagter Zeit neu gestartet wird, habe ich doch jede Nacht einen Neustart.

Nope. Für die Defender Updates wird ja kein Neustart benötigt.Und die Kisten starten ja nicht jede Nacht pauschal neu.

Dieses ist jedoch nicht gewünscht, da 24/7 benötigt

Wir sind auch ne 24/7 Bude.

Die Defender (und Edge) Updates werden per Auto-Freigabe am WSUS bei uns freigegeben. Alle anderen Updates geben wir für definierte WSUS-Gruppen frei.

Es gibt immer ne Testgruppe, auf die wir die normalen Windows und .Net- Updates loslassen und alles zwei bis drei Tage beobachten. Dann wird es für fast alle übrigen Server freigegeben, verbunden mit einem nächtlichen Reboot (sofern erforderlich) was aber OK ist. Ausnahme sind hier die File- und Produktionsserver. Die hängen im WSUS in einer dritten Gruppe und werden kontrolliert mit Updates versorgt.

Auf diese Weise erhalten alle Server ihre DefenderPatterns, aber die übrigen werden kontrolliert verteilt.

Der Vollständigkeit halber: catalog.update.microsoft.com/Search.aspx?q=%20KB4052623 ist das alle 2 Monate wiederholt zu importierende Platformupdate.