Bin zu DUMM ! 2 Netze verbinden

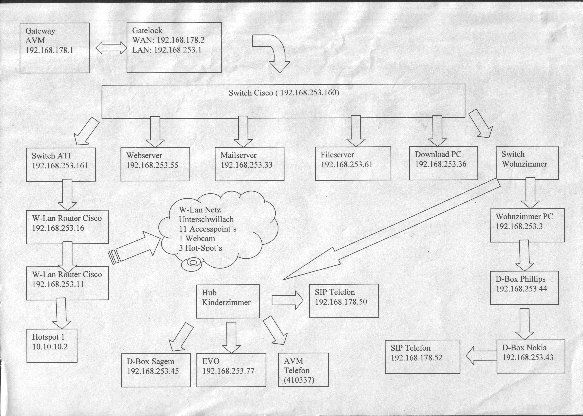

Hallo, sind ist es schon so spät und ich komme nicht weiter. Warscheinlich werdet Ihr jetzt lachen. Ich Versuche einfach zwei Netze zu routen. Einmal habe ich das 192.168.253.1 Netz und das 192.168.178.1 Netz. Diese beiden möchte ich verbinden.

Habe einen Win2003 Server, einen schicke neue Symantec Gateway Sec. usw. Was muss ich tun damit ich von einen Netz auf das andere Zugreifen kann ???

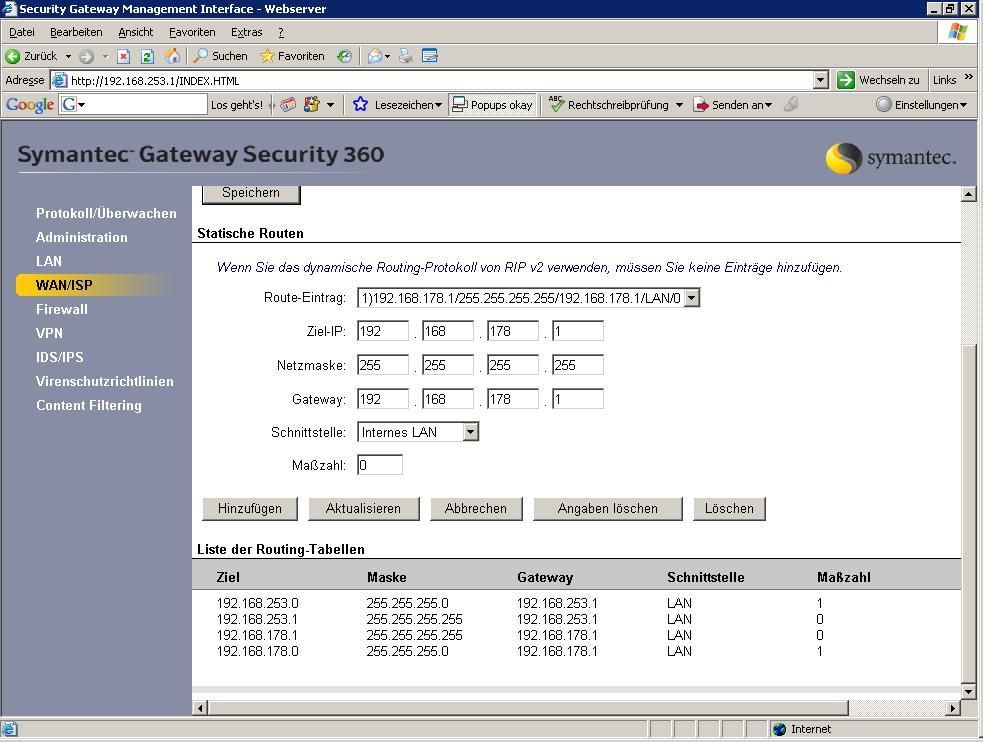

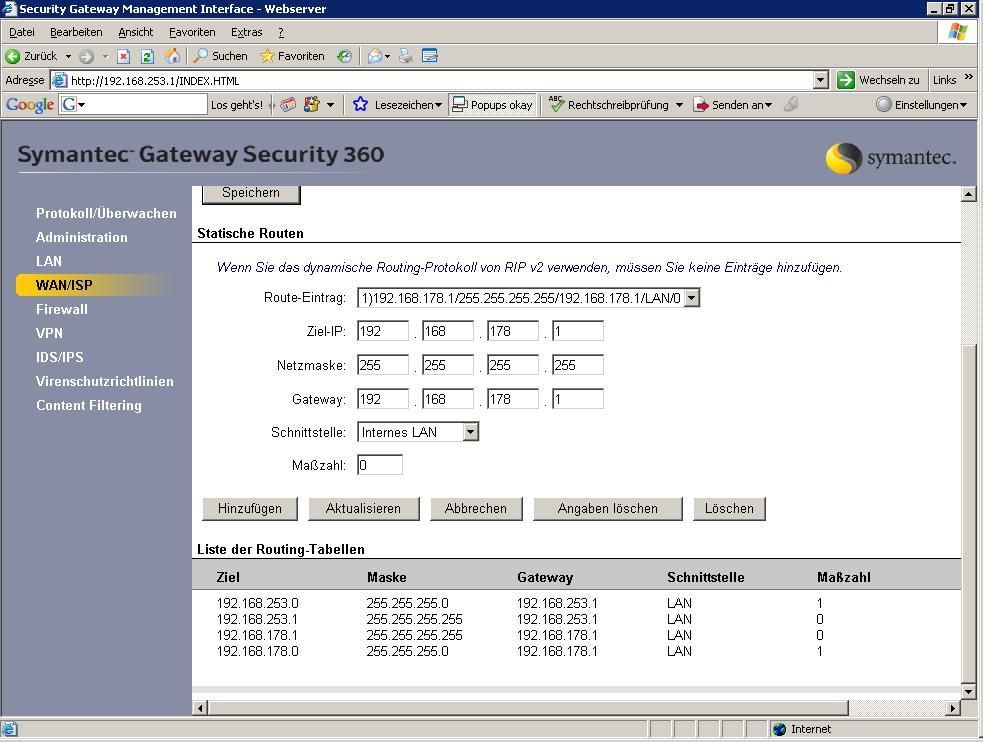

Wenn Sie das dynamische Routing-Protokoll von RIP v2 verwenden, müssen Sie keine Einträge hinzufügen.

So schaut es auf dem Symantec Router aus.

Route-Eintrag:

192.168.178.1/255.255.255.255/192.168.178.1/LAN/02)192.168.178.0/255.255.255.0/192.168.178.1/LAN/1

Was kann ich tun ? Jetzt gehe ich erstmal schlafen 3:10 Uhr

Habe einen Win2003 Server, einen schicke neue Symantec Gateway Sec. usw. Was muss ich tun damit ich von einen Netz auf das andere Zugreifen kann ???

Wenn Sie das dynamische Routing-Protokoll von RIP v2 verwenden, müssen Sie keine Einträge hinzufügen.

So schaut es auf dem Symantec Router aus.

Route-Eintrag:

192.168.178.1/255.255.255.255/192.168.178.1/LAN/02)192.168.178.0/255.255.255.0/192.168.178.1/LAN/1

Was kann ich tun ? Jetzt gehe ich erstmal schlafen 3:10 Uhr

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 39213

Url: https://administrator.de/forum/bin-zu-dumm-2-netze-verbinden-39213.html

Ausgedruckt am: 05.08.2025 um 23:08 Uhr

19 Kommentare

Neuester Kommentar

Bei einem Router der zwei Netze miteinander verbindet muss man gar keine Routeneinträge machen. Er kennt ja beide Netze, da er mit ihnen vebunden ist.

Das Standardgateway der Clients muss auf das jeweile Interface des Routers zeigen.

Wenn kein Internet dabei ist und nur die wei Netze verbunden werden sollen muss es dann so klappen.

Das Standardgateway der Clients muss auf das jeweile Interface des Routers zeigen.

Wenn kein Internet dabei ist und nur die wei Netze verbunden werden sollen muss es dann so klappen.

Nebenbei bemerkt ist die Route im Gateway auch noch völlig falsch ! Sie zeigt aufs eigene Netz und hat auch noch sich selbst als Gateway Adresse...das kann so niemals klappen.

Du gehst scheinbar auch von völlig falschen Annahmen aus denn die Adresse 192.168.178.1 ist kein Netz sondern eine Host Adresse ! Das dazugehörige Netz ist 192.168.178.0 Maske 255.255.255.0. Analog gilt das für den .253er Netz !!!

Beides sind klassische RFC 1918 Class C Netze mit einer 24 Bit Subnetzmaske. D.h. das letzte Byte (1-254) ist die Hostadresse ! Die .0 (alle Bits des Byte auf log. 0) bezeichnet immer das Netzwerk und die .255 (alle Bits des Byte auf log. 1) ist die Broadcast Adresse !

statische Routen zeigen IMMER auf Netze !!! und nur sehr selten auf Hostadressen !

Ohne ein ASCII Schaubild ist es sowieso schwer sich vorzustellen was du genau vorhast. Anhand der wenigen Fakten sieht das so aus wie:

(Internet)---(AVM-Router)---192.168.178.0er Netz---(Router2)---192.168.253.0er Netz

Ein klassiches Design. Um die Netze in den beiden Routern bekannt zu geben musst du folgendes machen:

1.) Statische Route im AVM

192.168.253.0 Maske 255.255.255.0 Gateway 192.168.178.(Hostdresse des Routers2)

2.) Default Gateway Eintrag oder default Route auf dem Router2 mit der Gateway Adresse des AVM 192.168.178.1

3.) Alle Clients im .178er Segment zeigen mit ihrem NIC Gateway Eintrag auf den AVM 192.168.178.1

4.) Alle Clients im .253er Segment zeigen auf die Hostadresse des Routers2 im 192.168.253.0er Segment.

Damit funktioniert das so:

Durch die default Route im Router2 schaufelt dieser alles was NICHT .178.x oder .253.x ist an den AVM ins Internet. Der AVM schickt alles was .253.x in der IP Zeiladresse hat an den Router2 und der schickt es dann ins richtige Segment.

Damit sollte das problemlos klappen !

Du gehst scheinbar auch von völlig falschen Annahmen aus denn die Adresse 192.168.178.1 ist kein Netz sondern eine Host Adresse ! Das dazugehörige Netz ist 192.168.178.0 Maske 255.255.255.0. Analog gilt das für den .253er Netz !!!

Beides sind klassische RFC 1918 Class C Netze mit einer 24 Bit Subnetzmaske. D.h. das letzte Byte (1-254) ist die Hostadresse ! Die .0 (alle Bits des Byte auf log. 0) bezeichnet immer das Netzwerk und die .255 (alle Bits des Byte auf log. 1) ist die Broadcast Adresse !

statische Routen zeigen IMMER auf Netze !!! und nur sehr selten auf Hostadressen !

Ohne ein ASCII Schaubild ist es sowieso schwer sich vorzustellen was du genau vorhast. Anhand der wenigen Fakten sieht das so aus wie:

(Internet)---(AVM-Router)---192.168.178.0er Netz---(Router2)---192.168.253.0er Netz

Ein klassiches Design. Um die Netze in den beiden Routern bekannt zu geben musst du folgendes machen:

1.) Statische Route im AVM

192.168.253.0 Maske 255.255.255.0 Gateway 192.168.178.(Hostdresse des Routers2)

2.) Default Gateway Eintrag oder default Route auf dem Router2 mit der Gateway Adresse des AVM 192.168.178.1

3.) Alle Clients im .178er Segment zeigen mit ihrem NIC Gateway Eintrag auf den AVM 192.168.178.1

4.) Alle Clients im .253er Segment zeigen auf die Hostadresse des Routers2 im 192.168.253.0er Segment.

Damit funktioniert das so:

Durch die default Route im Router2 schaufelt dieser alles was NICHT .178.x oder .253.x ist an den AVM ins Internet. Der AVM schickt alles was .253.x in der IP Zeiladresse hat an den Router2 und der schickt es dann ins richtige Segment.

Damit sollte das problemlos klappen !

Die Lösung ist ja dann noch einfacher:

Das Verbindungsnetz 192.168.178.0 entfällt dann komplett sofern hier keine Clinets mehr drin sind und das lediglich eine Point to Point Verbindung zwischen AVM und gatelock ist !

Dies Netz ist dann komplett überflüssig, da du ja nicht mehr AVM und Firewall verbinden musst und das in einer Box hast. Das sieht dann so aus:

(Internet)--PPPoE--(Symantec-Box)----192.168.253.0er Netz

Dafür brauchst du dann selbstverständlich auch keine Routen mehr !!!

Sind in dem .178.0er Segment noch Clients oder andere Endgeräte MUSS die Symantec Box erstmal 3 (drei) Ethernet IP Segmente supporten. Meist haben das solche kleinen Appliances nicht und haben nur immer 2 aktive Ethernet Ports. Ist das der Fall wäre dein Vorhaben physikalisch zum Scheitern verurteilt.

Du bräuchtest nämlich (...gesetzt den Fall du musst wirklich dieses .178.0er Segment auch noch realisieren) zwingend 3 aktive Ethernet Routing Ports auf so einer Maschine !!! Ein integrierter 4 Port Switch oder sowas in der Box löst dieses Problem natürlich nicht, da zwischen diesen Ports nicht geroutet werden kann !!!

Leider existiert auf der Symantec Seite nichts mehr zum 360er sondern nur noch zu den 400ern die sicher das Nachfolgegerät sind. Ich befürchte aber das dieser wie die 400er lediglich 2 aktive Layer 3 Ports hat ??!

Wenn du wirklich ein separates Netzwerk Segment mit .178.0er Adressen hast, hilft dir dann nur noch eine 2te Netzwerkkarte im Server (der routet dann) und ggf. ein VLAN auf dem Cisco Switch.

Was du nie machen darfst ist mit 2 IP Netzen auf einer Physik fahren. Sowas ist immer ein Designfehler und obendrein nicht supported im TCP/IP. Man kann es teilweise auf Routern konfigurieren, dies dient aber ausschliesslich dann für Migrationszwecke und sollte immer wieder rückgängig gemacht werden....

Das Verbindungsnetz 192.168.178.0 entfällt dann komplett sofern hier keine Clinets mehr drin sind und das lediglich eine Point to Point Verbindung zwischen AVM und gatelock ist !

Dies Netz ist dann komplett überflüssig, da du ja nicht mehr AVM und Firewall verbinden musst und das in einer Box hast. Das sieht dann so aus:

(Internet)--PPPoE--(Symantec-Box)----192.168.253.0er Netz

Dafür brauchst du dann selbstverständlich auch keine Routen mehr !!!

Sind in dem .178.0er Segment noch Clients oder andere Endgeräte MUSS die Symantec Box erstmal 3 (drei) Ethernet IP Segmente supporten. Meist haben das solche kleinen Appliances nicht und haben nur immer 2 aktive Ethernet Ports. Ist das der Fall wäre dein Vorhaben physikalisch zum Scheitern verurteilt.

Du bräuchtest nämlich (...gesetzt den Fall du musst wirklich dieses .178.0er Segment auch noch realisieren) zwingend 3 aktive Ethernet Routing Ports auf so einer Maschine !!! Ein integrierter 4 Port Switch oder sowas in der Box löst dieses Problem natürlich nicht, da zwischen diesen Ports nicht geroutet werden kann !!!

Leider existiert auf der Symantec Seite nichts mehr zum 360er sondern nur noch zu den 400ern die sicher das Nachfolgegerät sind. Ich befürchte aber das dieser wie die 400er lediglich 2 aktive Layer 3 Ports hat ??!

Wenn du wirklich ein separates Netzwerk Segment mit .178.0er Adressen hast, hilft dir dann nur noch eine 2te Netzwerkkarte im Server (der routet dann) und ggf. ein VLAN auf dem Cisco Switch.

Was du nie machen darfst ist mit 2 IP Netzen auf einer Physik fahren. Sowas ist immer ein Designfehler und obendrein nicht supported im TCP/IP. Man kann es teilweise auf Routern konfigurieren, dies dient aber ausschliesslich dann für Migrationszwecke und sollte immer wieder rückgängig gemacht werden....

Nein ich denke nicht. Per se ist diese Maschine auch kein Router sondern eine Firewall oder eine Security Appliance und somit sowieso nur bedingt fürs Routen so wie du es vorhast zu verwenden.

Der hohe Preis ist auch sicher aufgrund dieser security Features und nicht aufgrund der Router Interfaces.

Das Bild oben sagt wenig aus denn es zeigt nur einen Schnappschuss aus dem Konfig Menü für statische Routen. Ich denke aber das unter "LAN" lediglich 2 oder schlimmstenfalls, wenn es nur eine VPN Security Appliance ist, nur ein einziges LAN Interface zu konfigurieren ist.

Ist es so eine single Interface Appliance ist diese Maschine komplett unbrauchbar für dich bzw. für das Routing was du vorhast.

Mögliche Lösung:

Was ist dein Cisco für ein Switchmodell ??? Wenn es ein 35xx oder höher ist kannst du dort ein VLAN einrichten und mit dem Switch ggf. routen, dafür muss das aber ein Layer 3 Switch sein !

Ist er das nicht und nur ein 29xx oder 19xx kannst du wenigstens das VLAN einrichten und dann ggf. mit einem 802.1q Trunk auf einen deiner externen Cisco Router gehen und den zwischen den Segmenten routen lassen. Das wäre ein Lösungsansatz.

Ein anderer wie gesagt eine 2te Netzwerkkarte in einen deiner Server (Download oder Fileserver) und dieses 2te Bein entweder auf einen separaten Switch für die .178.0er VoIP Geräte oder eben in das VLAN auf dem Cisco Switch für diese Geräte.

Das wären deine Optionen.....

Der hohe Preis ist auch sicher aufgrund dieser security Features und nicht aufgrund der Router Interfaces.

Das Bild oben sagt wenig aus denn es zeigt nur einen Schnappschuss aus dem Konfig Menü für statische Routen. Ich denke aber das unter "LAN" lediglich 2 oder schlimmstenfalls, wenn es nur eine VPN Security Appliance ist, nur ein einziges LAN Interface zu konfigurieren ist.

Ist es so eine single Interface Appliance ist diese Maschine komplett unbrauchbar für dich bzw. für das Routing was du vorhast.

Mögliche Lösung:

Was ist dein Cisco für ein Switchmodell ??? Wenn es ein 35xx oder höher ist kannst du dort ein VLAN einrichten und mit dem Switch ggf. routen, dafür muss das aber ein Layer 3 Switch sein !

Ist er das nicht und nur ein 29xx oder 19xx kannst du wenigstens das VLAN einrichten und dann ggf. mit einem 802.1q Trunk auf einen deiner externen Cisco Router gehen und den zwischen den Segmenten routen lassen. Das wäre ein Lösungsansatz.

Ein anderer wie gesagt eine 2te Netzwerkkarte in einen deiner Server (Download oder Fileserver) und dieses 2te Bein entweder auf einen separaten Switch für die .178.0er VoIP Geräte oder eben in das VLAN auf dem Cisco Switch für diese Geräte.

Das wären deine Optionen.....

Das hatte ich mir schon gedacht als ich deine Zeichnung sah...

Eigentlich ist das kein Problem mit dem Routing sofern man die richtigen Maschinen bzw. Komponenten einsetzt. Hier im Forum dreht es sich meist um Consumer Equipment und dann ist da viel Basteln und Frickeln angesagt.

Gesetzt den Fall dein Switch wäre ein Layer 3 Catalyst 35xx, dann wäre dein Problem im Handumdrehen gelöst.

Diese Symantec Box ist de facto die falsche Maschine dafür. Man kann mit Bordmitteln viel machen. Du kannst dir mit IP-Cop (www.ipcop.org) z.B. einen Firewall Router mit 3 Beinen bauen der das problemlos hätte machen können (VPN mit dazu...) und das alles auf einem alten Rechner ohne Platte. Aber wie gesagt das ist etwas Bastelei. Bei deinem Gerätepark fällt ja vielleicht mal wieder ein Router ab oder ggf. kannst du deine Ciscos mit einem Interface von eBay erweitern und dann klappt das wieder....

Ich denke aber wenn du deine VoIP Geräte mit ins .253er Netz migrierst ist das der einfachste Schritt....obwohl Segmentieren und Routen ja Spaß macht und gerade wenn man ein Dorf als Infrastruktur dahinter hat.....

Eigentlich ist das kein Problem mit dem Routing sofern man die richtigen Maschinen bzw. Komponenten einsetzt. Hier im Forum dreht es sich meist um Consumer Equipment und dann ist da viel Basteln und Frickeln angesagt.

Gesetzt den Fall dein Switch wäre ein Layer 3 Catalyst 35xx, dann wäre dein Problem im Handumdrehen gelöst.

Diese Symantec Box ist de facto die falsche Maschine dafür. Man kann mit Bordmitteln viel machen. Du kannst dir mit IP-Cop (www.ipcop.org) z.B. einen Firewall Router mit 3 Beinen bauen der das problemlos hätte machen können (VPN mit dazu...) und das alles auf einem alten Rechner ohne Platte. Aber wie gesagt das ist etwas Bastelei. Bei deinem Gerätepark fällt ja vielleicht mal wieder ein Router ab oder ggf. kannst du deine Ciscos mit einem Interface von eBay erweitern und dann klappt das wieder....

Ich denke aber wenn du deine VoIP Geräte mit ins .253er Netz migrierst ist das der einfachste Schritt....obwohl Segmentieren und Routen ja Spaß macht und gerade wenn man ein Dorf als Infrastruktur dahinter hat.....