Bintec-Ipsec Client hinter AVM 7150

Hallo auch !

habe hier ein Problem mit einer IPSEC-Client Verbindung.

Mitarbeiter soll sich von zu Hause in das Firmennetzwerk einwählen. ( Bintec X1200)

Bei allen anderen Mitarbeiter funktioniert alles einwandfrei. (IP-Sec-Client zu Bintec X1200)

Bei diesem Mitarbeiter sitzt allerdings eine AVM FritzBox zwischen dem Bintec-IPsec-Client und dem Bintec X1200.

Verbindung wird sauber aufgebaut. Verbindung wir auch als Status up im Bintec Router angezeigt allerdings ist kein Ping ins Firmennetz möglich.

Habe schon UDP Port 500 und auch UDP 4500 geöffnet. Leider immer nur Verbindung aber kein Ping.

Da das mit den Ports auch schon nicht geklappt hat habe ich einfach mal kurzfristig die komplette AVM Firewall abgeschaltet aber leider wieder nur bestehende Verbindung aber kein Ping.

Da ich mal was über ESP gelesen habe, habe ich ESP im AVM auch geöffnet ... leider wieder ohne Erfolg.

Wählt sich der Mitarbeiter über z.B. UMTS von außerhalb ein ist alles ok. Also kann es ja eigentlich nicht an den Bintec X1200 Einstellungen liegen oder ?

Wäre klasse, wenn da vielleicht irgendjemand mal einen Tip für mich hätte.

Danke ....

habe hier ein Problem mit einer IPSEC-Client Verbindung.

Mitarbeiter soll sich von zu Hause in das Firmennetzwerk einwählen. ( Bintec X1200)

Bei allen anderen Mitarbeiter funktioniert alles einwandfrei. (IP-Sec-Client zu Bintec X1200)

Bei diesem Mitarbeiter sitzt allerdings eine AVM FritzBox zwischen dem Bintec-IPsec-Client und dem Bintec X1200.

Verbindung wird sauber aufgebaut. Verbindung wir auch als Status up im Bintec Router angezeigt allerdings ist kein Ping ins Firmennetz möglich.

Habe schon UDP Port 500 und auch UDP 4500 geöffnet. Leider immer nur Verbindung aber kein Ping.

Da das mit den Ports auch schon nicht geklappt hat habe ich einfach mal kurzfristig die komplette AVM Firewall abgeschaltet aber leider wieder nur bestehende Verbindung aber kein Ping.

Da ich mal was über ESP gelesen habe, habe ich ESP im AVM auch geöffnet ... leider wieder ohne Erfolg.

Wählt sich der Mitarbeiter über z.B. UMTS von außerhalb ein ist alles ok. Also kann es ja eigentlich nicht an den Bintec X1200 Einstellungen liegen oder ?

Wäre klasse, wenn da vielleicht irgendjemand mal einen Tip für mich hätte.

Danke ....

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 83654

Url: https://administrator.de/forum/bintec-ipsec-client-hinter-avm-7150-83654.html

Ausgedruckt am: 05.08.2025 um 16:08 Uhr

19 Kommentare

Neuester Kommentar

Für VPNs die IPsec im ESP Modus mit NAT Traversal benutzen musst du in der Port Weiterleitungsliste folgende Ports freigehen:

ESP mit der IP Protokollnummer 50 (Achtung nicht TCP oder UDP 50)

IKE mit UDP Port 500

NAT Traversal mit UDP Port 4500

auf die lokale IP des Clients. Der Client sollte tunlichst KEIN DHCP nutzen (oder im DHCP Server die MAC Adresse an eine feste IP binden), denn sollte sich seine IP Adresse aufgrund der Dynamik von DHCP einmal ändern greift die PFW Liste von oben nicht mehr.

Der Router MUSS VPN Passthrough supporten, sonst funktioniert es nicht !

ESP mit der IP Protokollnummer 50 (Achtung nicht TCP oder UDP 50)

IKE mit UDP Port 500

NAT Traversal mit UDP Port 4500

auf die lokale IP des Clients. Der Client sollte tunlichst KEIN DHCP nutzen (oder im DHCP Server die MAC Adresse an eine feste IP binden), denn sollte sich seine IP Adresse aufgrund der Dynamik von DHCP einmal ändern greift die PFW Liste von oben nicht mehr.

Der Router MUSS VPN Passthrough supporten, sonst funktioniert es nicht !

Der IP-sec Client von Bintec bringt eine virtuelle Netzwerkkarte mit. Bei der Verbindung über den Cleint wird diese dann genutzt....

Das ist gängige Praxis JEDER Art von VPN Clients !! Wie sollte es denn auch anders funktionieren ?!

Du musst das Port Forwarding auf die lokale LAN Schnittstelle des Rechners einstellen ! Also auf die IP Adresse indem sich auch der Router LAN Port befindet. (Deshalb auch die Anmerkung statt DHCP statische IPs zu verwenden ! Eine virtuelle VPN Schnittstelle bekommt ja niemals vom DHCP Server des Routers eine IP das wäre Quatsch !)

Auf die virtuelle IP Adresse wäre ja vollkommener Unsinn, denn die befindet sich ja in einem ganz anderen IP Netz (Nämlich dem VPN Netz) das der Router nicht kennt. Da wäre dann die Port Weiterleitung so oder so auch völlig ohne Wirkung !

Das ist gängige Praxis JEDER Art von VPN Clients !! Wie sollte es denn auch anders funktionieren ?!

Du musst das Port Forwarding auf die lokale LAN Schnittstelle des Rechners einstellen ! Also auf die IP Adresse indem sich auch der Router LAN Port befindet. (Deshalb auch die Anmerkung statt DHCP statische IPs zu verwenden ! Eine virtuelle VPN Schnittstelle bekommt ja niemals vom DHCP Server des Routers eine IP das wäre Quatsch !)

Auf die virtuelle IP Adresse wäre ja vollkommener Unsinn, denn die befindet sich ja in einem ganz anderen IP Netz (Nämlich dem VPN Netz) das der Router nicht kennt. Da wäre dann die Port Weiterleitung so oder so auch völlig ohne Wirkung !

Hallo, mal ne ganz blöde Frage/Lösungsansatz:

Auf dem Client-PC befindet sich nicht zufällig eine Firewall(z.b. Norton Internetsecurity), die den Datenverkehr in ein anderes Netz unterbindet/blokiert?

Ich habe mit dieser Art Software immer wieder mal schwierigkeiten, da die Kunden vergessen das andere Netz als "vertrauenswürdig" zu deklarieren.

mfg Doc Andy

Nachtrag:

Also ich selber greife auf meine Firma mit derselben Software hinter einer AVM Fritzbox 7050 ohne Probleme zu.

Auf dem Client-PC befindet sich nicht zufällig eine Firewall(z.b. Norton Internetsecurity), die den Datenverkehr in ein anderes Netz unterbindet/blokiert?

Ich habe mit dieser Art Software immer wieder mal schwierigkeiten, da die Kunden vergessen das andere Netz als "vertrauenswürdig" zu deklarieren.

mfg Doc Andy

Nachtrag:

Also ich selber greife auf meine Firma mit derselben Software hinter einer AVM Fritzbox 7050 ohne Probleme zu.

Hast Du die Windows Firewall komplett deaktiviert?

-Reg-Karte Allgemein auf deaktiviert

-Reg-Ausnahmen alle Haken setzen

-Reg-Karte Erweitert alle Haken bei den Verbindungen entfernen

Erst wenn Du die Win-Firewall so konfigurierst, ist Sie auch tatsächlich aus. Ansonsten greifen die Richtlinien/Einschränkungen weiterhin.

-Reg-Karte Allgemein auf deaktiviert

-Reg-Ausnahmen alle Haken setzen

-Reg-Karte Erweitert alle Haken bei den Verbindungen entfernen

Erst wenn Du die Win-Firewall so konfigurierst, ist Sie auch tatsächlich aus. Ansonsten greifen die Richtlinien/Einschränkungen weiterhin.

Für VPNs die IPsec im ESP Modus mit NAT

Traversal benutzen musst du in der Port

Weiterleitungsliste folgende Ports

freigehen:

ESP mit der IP Protokollnummer 50 (Achtung

nicht TCP oder UDP 50)

IKE mit UDP Port 500

NAT Traversal mit UDP Port 4500

Traversal benutzen musst du in der Port

Weiterleitungsliste folgende Ports

freigehen:

ESP mit der IP Protokollnummer 50 (Achtung

nicht TCP oder UDP 50)

IKE mit UDP Port 500

NAT Traversal mit UDP Port 4500

Öhm, NAT-T ist gerade für Systeme gedacht, welche eben kein Passthrough bieten. Speziell mit dem Funkwerk IPSec Client habe ich viele Installationen (sogar 2 Vistas), wo das ohne zusätzliches Portforwarding funktioniert (spätestens in den Mobilfunknetzen wirst du das auch kaum konfigurieren können

Ostergrüße,

Steffen

Die Firewall der AVM Box hat doch keinerlei Einfluss, das ist doch Unsinn !! Durch die AVM Box läuft doch nur der VPN Tunnel, das ist alles was die sieht. Die Wirkdaten im Tunnel selber kann die AVM Box dann logischerweise ja gar nicht sehen !!!

Da du ja schreibst die VPN Verbindung wird aufgebaut hat die AVM Box damit auch nichts mehr zu tun, denn sonst wäre der Tunnel ja erst gar nicht aufgebaut worden !!!

Kannst du den Tunnelendpunkt also den Bintec Router pingen ??? Nur mal so als Frage ob der Tunnel WIRKLICH aufgebaut ist. Denn das muss immer klappen !! (Vorausgesetzt der Bintec lässt sich pingen !)

Da du ja schreibst die VPN Verbindung wird aufgebaut hat die AVM Box damit auch nichts mehr zu tun, denn sonst wäre der Tunnel ja erst gar nicht aufgebaut worden !!!

Kannst du den Tunnelendpunkt also den Bintec Router pingen ??? Nur mal so als Frage ob der Tunnel WIRKLICH aufgebaut ist. Denn das muss immer klappen !! (Vorausgesetzt der Bintec lässt sich pingen !)

Stimmt da hast du Recht. Wie immer ist es nun aber ein Winblows Problem (..und damit vermutlich zu 99% wieder ein Firewall Problem !) wie goaknecht ja nun rausbekommen hat.

Dann kann man ja eigentlich den Thread auf

Wie kann ich einen Beitrag als gelöst markieren?

setzen ?!

Dann kann man ja eigentlich den Thread auf

Wie kann ich einen Beitrag als gelöst markieren?

setzen ?!

Hallo,

ich stehe momentan vor dem selben Problem.

IPSEC Verbindung zwischen einem R1200 und dem Secure IPSec Client funktioniert; jedoch wird kein Host im Zielnetz erreicht, wenn der Client die Internet-Verbindung über einen Router (FritzBox) nutzt.

Wenn man sich am Client-PC (der selbe!) direkt mit PPPOE verbindet, funktioniert alles problemlos.

Windows Firewall ist ausgeschaltet.

Ich habe auch schon versucht die Firewall der FritzBox auszuschalten, indem ich den jeweiligen Client-PC als "Exposed Host" eingetragen habe. Alles jedoch ohne Verbesserung.

Hat mittlerweile jemand eine brauchbare Lösung hierfür?

ich stehe momentan vor dem selben Problem.

IPSEC Verbindung zwischen einem R1200 und dem Secure IPSec Client funktioniert; jedoch wird kein Host im Zielnetz erreicht, wenn der Client die Internet-Verbindung über einen Router (FritzBox) nutzt.

Wenn man sich am Client-PC (der selbe!) direkt mit PPPOE verbindet, funktioniert alles problemlos.

Windows Firewall ist ausgeschaltet.

Ich habe auch schon versucht die Firewall der FritzBox auszuschalten, indem ich den jeweiligen Client-PC als "Exposed Host" eingetragen habe. Alles jedoch ohne Verbesserung.

Hat mittlerweile jemand eine brauchbare Lösung hierfür?

Das ist de facto eine Fehlkonfiguration deinerseits !!

IPsec Verbindungen über die FB funktionieren fehlerlos wenn diese eine statische Port Weiterleitung der IPsec Ports:

UDP 500

UDP 4500

ESP Protokoll mit der IP Protokoll Nummer 50 (nicht UDP oder TCP 50 !!)

auf den Client eingestellt hat.

Logisch das durch diese statische Port Weiterleitung der Client auch eine feste statische IP haben muss ! Mindestens aber eine IP die auf Baisis seiner Mac Adresse immer dieselbe ist wie im Port Forwarding definiert.

Du musst auch sicherstellen, das die FB keine Fernwartung aktiviert hat, denn sonst blockt sie selber IPsec, da ihre Fernwartungs VPN Funktion auf IPsec basiert !

Wenn du das alles beachtest funktioniert das absolut Problemlos !!

Im Zweifel einen alternativen Client austesten wie den freien Shrew VPN Client !

IPsec Verbindungen über die FB funktionieren fehlerlos wenn diese eine statische Port Weiterleitung der IPsec Ports:

UDP 500

UDP 4500

ESP Protokoll mit der IP Protokoll Nummer 50 (nicht UDP oder TCP 50 !!)

auf den Client eingestellt hat.

Logisch das durch diese statische Port Weiterleitung der Client auch eine feste statische IP haben muss ! Mindestens aber eine IP die auf Baisis seiner Mac Adresse immer dieselbe ist wie im Port Forwarding definiert.

Du musst auch sicherstellen, das die FB keine Fernwartung aktiviert hat, denn sonst blockt sie selber IPsec, da ihre Fernwartungs VPN Funktion auf IPsec basiert !

Wenn du das alles beachtest funktioniert das absolut Problemlos !!

Im Zweifel einen alternativen Client austesten wie den freien Shrew VPN Client !

So, ich habe jetzt die 3 Portweiterleitungen eingerichtet, und siehe da:

->keine Verbesserung!

Natürlich hat der Client ein feste IP, und die FritzBox eigene Ferwartung ist auch deaktiviert.

Dass das mit der Portweiterleitung nix bringt war quasi vorher schon klar, denn ich habe das ja bereits per Exposed Host versucht, so dass jeglicher eingehender Verkehr auf den Client geht.

Es muss ja definitiv mit der FritzBox zu tun haben, aber es kann (selbst wenn das jetzt funktionieren würde) ja nicht sein, dass man bei jedem Router, eines möglichen Mitarbeiters solche Einstellungen vornehmen muss... Oder wie sollen dann Zugänge von öffentlichen Orten aus möglich sein?? z.B. Flughafen, Internet-Cafe, Hotspot, UMTS, u.s.w.

->keine Verbesserung!

Natürlich hat der Client ein feste IP, und die FritzBox eigene Ferwartung ist auch deaktiviert.

Dass das mit der Portweiterleitung nix bringt war quasi vorher schon klar, denn ich habe das ja bereits per Exposed Host versucht, so dass jeglicher eingehender Verkehr auf den Client geht.

Es muss ja definitiv mit der FritzBox zu tun haben, aber es kann (selbst wenn das jetzt funktionieren würde) ja nicht sein, dass man bei jedem Router, eines möglichen Mitarbeiters solche Einstellungen vornehmen muss... Oder wie sollen dann Zugänge von öffentlichen Orten aus möglich sein?? z.B. Flughafen, Internet-Cafe, Hotspot, UMTS, u.s.w.

Ja, damit hast du vermutlich Recht. Wenn es bei allen anderen klappt und nur bei diesem einen Client nicht liegt der Fehler zu 99% dort !

Nun musst du etwas schwerere Geschütze rausholen !

Es gibt mehrere Ursachen:

Dafür musst du nun erstmal checken ob überhaupt IPsec Verbindungsanforderungen beim Bintec ankommen.

Dazu nimmst du einen Wireshark Sniffer oder MS Netmonitor auf dem Clientrechner installieren und checken ob hier sauber die IPsec Pakete rausgehen. Um ganz sicher zu gehen das sie nicht in einer lokalen FW des Clientrechners hängenbleiben am besten mit einem externen Wireshark im LAN checken ob diese Pakete rausgehen Richtung FB.

Das gleiche machst du analog auf der Bintec Seite und checkst ob dort eingehende IPsec Anforderungen genau von diesem Client kommen.

Da der Bintec ein guter Router ist führt der auch ein Syslog. Statt Paket Sniffer kannst du also auch hier im Log genau nachsehen ob dort Pakete von diesem Client eingehen.

Analog siehst du natürlich auch mit dem Wireshark ob der Bintec auf Clientseite auf IPsec Requestes an den Bintec antwortet, denn du siehst ja dann dort auch die Antwortpakete vom Bintec !

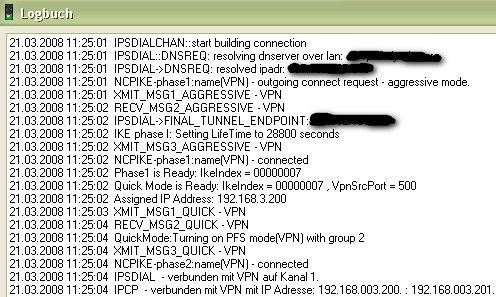

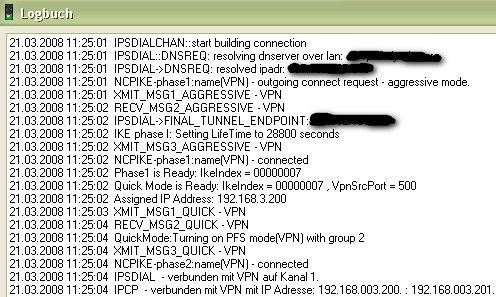

Es ist nicht ganz klar was und woher der o.a. Logbuch Auszug kommt. Wenn das aber die Client ist dann sieht das ganz gut aus, denn dort sind keine Fehler zu sehen.

Dumm ist natürlich mal wieder das für die VPN wieder eins der 192.168er Banalnetze verwendet wurde ! Du musst also auch zwingend darauf achten das es nicht zu einer Überschneidung kommt sollte der Client ebenfalls dieses Netz nutzen. Es gilt immer das hier zum VPN Design:

VPNs einrichten mit PPTP

Ist das der Fall ist dann klar das nix klappt !

Das musst du also prüfen, damit du genau sehen kannst WO diese IPsec Pakete hängenbleiben. Genau an dem Punkt setzt du dann an.

Wenns ganz böse kommt filtert der Provider IPsec Verbindungen da er diese nur Business Kunden verkaufen will. Dann hast du allerdings ein generelles Problem was du erstmal so nicht lösen kannst. Ggf. also vorher mal die Hotline des Providers anrufen bevor du dir einen Wolf suchst !

Nun musst du etwas schwerere Geschütze rausholen !

Es gibt mehrere Ursachen:

- Client Rechner filtert IPsec durch lokale FW

- FB filtert mehr oder weniger diese Pakete

- Lokaler Provider filtert IPces Verbindungen

Dafür musst du nun erstmal checken ob überhaupt IPsec Verbindungsanforderungen beim Bintec ankommen.

Dazu nimmst du einen Wireshark Sniffer oder MS Netmonitor auf dem Clientrechner installieren und checken ob hier sauber die IPsec Pakete rausgehen. Um ganz sicher zu gehen das sie nicht in einer lokalen FW des Clientrechners hängenbleiben am besten mit einem externen Wireshark im LAN checken ob diese Pakete rausgehen Richtung FB.

Das gleiche machst du analog auf der Bintec Seite und checkst ob dort eingehende IPsec Anforderungen genau von diesem Client kommen.

Da der Bintec ein guter Router ist führt der auch ein Syslog. Statt Paket Sniffer kannst du also auch hier im Log genau nachsehen ob dort Pakete von diesem Client eingehen.

Analog siehst du natürlich auch mit dem Wireshark ob der Bintec auf Clientseite auf IPsec Requestes an den Bintec antwortet, denn du siehst ja dann dort auch die Antwortpakete vom Bintec !

Es ist nicht ganz klar was und woher der o.a. Logbuch Auszug kommt. Wenn das aber die Client ist dann sieht das ganz gut aus, denn dort sind keine Fehler zu sehen.

Dumm ist natürlich mal wieder das für die VPN wieder eins der 192.168er Banalnetze verwendet wurde ! Du musst also auch zwingend darauf achten das es nicht zu einer Überschneidung kommt sollte der Client ebenfalls dieses Netz nutzen. Es gilt immer das hier zum VPN Design:

VPNs einrichten mit PPTP

Ist das der Fall ist dann klar das nix klappt !

Das musst du also prüfen, damit du genau sehen kannst WO diese IPsec Pakete hängenbleiben. Genau an dem Punkt setzt du dann an.

Wenns ganz böse kommt filtert der Provider IPsec Verbindungen da er diese nur Business Kunden verkaufen will. Dann hast du allerdings ein generelles Problem was du erstmal so nicht lösen kannst. Ggf. also vorher mal die Hotline des Providers anrufen bevor du dir einen Wolf suchst !

Also, noch mal zur Klarstellung:

Die Verbindung via IPSec klappt immer! Was nicht klappt, ist, dass mann das Ziel Netz auch erreicht...

Zielnetz und lokales Netz liegen natürlich in völlig getrennten Subnetzen; diese Vorraussetzung ist für mich selbsverständlich...

Es klappt bei keinem Client, der hinter einer FritzBox ist. Wir haben hier mehrere Geräte getestet...

Es klappt allerdings bei jedem Client, wenn diese sich direkt mit dem Internet verbinden (ohne Router direkt ans DSL-Modem und über PPPOE).

Damit können wir also ein Clientseitige Firewall ausschließen (die momentan sowieso aus sind).

Ebenfalls ausschließen können wir, dass der Provider die IPSec Verbindungen filtert. (denn dann würde die Variante über PPPOE ja auch nicht funktionieren)

Also ist es definitiv die FritzBox....

Was kann man hier noch machen? Firewall wurde schon ausgeschaltet, indem wir einen "Exposed Host" (auf den jeweiligen Client-PC) angelegt haben; Portweiterleitungen wurden angelegt, und Fritz Fernzugang (VPN) ist auch nicht eingerichtet...

Filtert die FritzBox evt. alles was mit IPSec zu tun hat, weil sie denkt, dass sie die VPN Gegenstelle ist, obwohl der VPN Zugang nicht eingerichtet ist....

Ich kann mir das nicht erklären....

Fakt ist ja auch, dass die meisten deutschen Haushalte eben über eine FritzBox verfügen, und von all denen aus dann keine funktionierende VPN Verbindung aufgebaut werden könnte...

Die Verbindung via IPSec klappt immer! Was nicht klappt, ist, dass mann das Ziel Netz auch erreicht...

Zielnetz und lokales Netz liegen natürlich in völlig getrennten Subnetzen; diese Vorraussetzung ist für mich selbsverständlich...

Es klappt bei keinem Client, der hinter einer FritzBox ist. Wir haben hier mehrere Geräte getestet...

Es klappt allerdings bei jedem Client, wenn diese sich direkt mit dem Internet verbinden (ohne Router direkt ans DSL-Modem und über PPPOE).

Damit können wir also ein Clientseitige Firewall ausschließen (die momentan sowieso aus sind).

Ebenfalls ausschließen können wir, dass der Provider die IPSec Verbindungen filtert. (denn dann würde die Variante über PPPOE ja auch nicht funktionieren)

Also ist es definitiv die FritzBox....

Was kann man hier noch machen? Firewall wurde schon ausgeschaltet, indem wir einen "Exposed Host" (auf den jeweiligen Client-PC) angelegt haben; Portweiterleitungen wurden angelegt, und Fritz Fernzugang (VPN) ist auch nicht eingerichtet...

Filtert die FritzBox evt. alles was mit IPSec zu tun hat, weil sie denkt, dass sie die VPN Gegenstelle ist, obwohl der VPN Zugang nicht eingerichtet ist....

Ich kann mir das nicht erklären....

Fakt ist ja auch, dass die meisten deutschen Haushalte eben über eine FritzBox verfügen, und von all denen aus dann keine funktionierende VPN Verbindung aufgebaut werden könnte...