Cisco SG Config per SCP

Hallo,

habe mal eine kurze Frage: Ich versuche per SCP die Startup-Config von einen Cisco SG350X und SG250 zu sichern. Bisher wurde das manuell gemacht. Bei den Brocade Foundry Geräten war das ganz einfach:

Fertig. Das funktioniert wunderbar. Laut einigen Einträgen in der Doku von Cisco und in deren Foren, soll das auf ähnliche Weise funktionieren:

auch habe ich die Angabe des kompletten Pfades probiert:

Es kommt immer der Fehler:

Authentifizierung per Public Key geht ohne Probleme. Weiß jemand woran das liegt? Geht der beschriebene Weg nur für Catalysten oder gibt es noch eine extra Funktion? Zur Not muss ich es mit Remote-Command per SSH machen, aber das er fordert wieder das ich einen Login per Public-Key auf das Backup zulasse, was nicht so optimal ist.

Gruß

habe mal eine kurze Frage: Ich versuche per SCP die Startup-Config von einen Cisco SG350X und SG250 zu sichern. Bisher wurde das manuell gemacht. Bei den Brocade Foundry Geräten war das ganz einfach:

- Public Key File auf das Gerät laden

scp user@ip:startConfig .

Fertig. Das funktioniert wunderbar. Laut einigen Einträgen in der Doku von Cisco und in deren Foren, soll das auf ähnliche Weise funktionieren:

scp user@ip:startup-config test.txtauch habe ich die Angabe des kompletten Pfades probiert:

scp user@ip:system/configuration/startup-config test.txtEs kommt immer der Fehler:

subsystem request failed on channel 0

scp: Connection closedAuthentifizierung per Public Key geht ohne Probleme. Weiß jemand woran das liegt? Geht der beschriebene Weg nur für Catalysten oder gibt es noch eine extra Funktion? Zur Not muss ich es mit Remote-Command per SSH machen, aber das er fordert wieder das ich einen Login per Public-Key auf das Backup zulasse, was nicht so optimal ist.

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 41561723390

Url: https://administrator.de/forum/cisco-sg-config-per-scp-41561723390.html

Ausgedruckt am: 05.08.2025 um 12:08 Uhr

22 Kommentare

Neuester Kommentar

Der User muss zwingend den Privilige Level 15 haben sonst klappt es nicht mit Flash Zugriffen.

Lesenwert dazu:

Cisco IOS SCP Verbindung wird geschlossen

Lesenwert dazu:

Cisco IOS SCP Verbindung wird geschlossen

Zumindestens die Catalysten können SFTP. Bei den SG Modellen müsste ich mal ins Datenbaltt sehen da bin ich nicht sicher.

cisco.com/c/en/us/td/docs/switches/lan/catalyst9300/software/rel ...

cisco.com/c/en/us/td/docs/switches/lan/catalyst9300/software/rel ...

sind keine weiteren Logins zu sehen.

Und auch wenn. Der Switch supportet ja mehr als eine SSH Session zugleich. 🤔 Ich forsche mal...

Zumindestens VOM SG300 auf einen Debian Bookworm Host kopiert der Switch per SCP:

Der SG300 (Latest SW version 1.4.11.5) kann aber nur diffie-hellman-group1-sha1 so das man bei einem unixoiden Host zwingend im Verzeichnis /etc/ssh/sshd_config noch eine Konfig Datei <name>.conf erstellen muss die diesen Algorithmus erlaubt. In den aktuellen OS ist er deaktiviert.

Die Datei hat dann folgenden Inhalt:

Sie erlaubt damit group1 und group14 Zugänge auf den Server.

Nun kommt die andere Richtung AUF den Switch. Ob die mit den SG Modellen erlaubt ist sagen die Handbücher und Knowledgebases nicht explizit:

cisco.com/c/en/us/support/docs/smb/switches/cisco-small-business ...

sg300-switch#copy running-config scp://user1:geheim123@10.99.1.147/test.txt

.!.!.!.!.!.!.!.!!

Copy: 20886 bytes copied in 00:00:29 [hh:mm:ss]

sg300-switch#$py running-config scp://user1:geheim123@10.99.1.147/test2.txt exclude

...!

Copy: 3987 bytes copied in 00:00:15 [hh:mm:ss]

user1@debiansrv:~# ls -l

total 63176

-rw-r--r-- 1 root root 3987 Mar 16 09:53 test2.txt

-rw-r--r-- 1 root root 20886 Mar 16 09:52 test.txt Der SG300 (Latest SW version 1.4.11.5) kann aber nur diffie-hellman-group1-sha1 so das man bei einem unixoiden Host zwingend im Verzeichnis /etc/ssh/sshd_config noch eine Konfig Datei <name>.conf erstellen muss die diesen Algorithmus erlaubt. In den aktuellen OS ist er deaktiviert.

Die Datei hat dann folgenden Inhalt:

KexAlgorithms +diffie-hellman-group1-sha1,diffie-hellman-group14-sha1 Nun kommt die andere Richtung AUF den Switch. Ob die mit den SG Modellen erlaubt ist sagen die Handbücher und Knowledgebases nicht explizit:

cisco.com/c/en/us/support/docs/smb/switches/cisco-small-business ...

Das grundlegende Problem mit dem SCP Copy ist übrigens umfassend gelöst:

Mit SCP Dateien vom und zu Cisco IOS kopieren

Es klappt damit auch fehlerfrei auf den SG und CBS Modellen allerdings muss man bei den SGs aufpassen da die, wie oben schon gesagt, nur Group1 und SHA1 supporten.

Dort muss also immer ein:

in die entsprechende Konfig Datei des SSH Gegenübers das es klappt!

Damit ist aber bei den SG und CBS Modellen nur ein Kopieren VOM Switch ZU einem SCP Endgerät möglich. Anders als bei den Catalyst Modellen ist die andere Richtung und auch der Zugang mit Keys nicht beschrieben und es fehlt ja auch ein entsprechendes Zieldevice bzw. Verzeichnis dort.

Und ja, mit dem Passwort ist weniger schön. Da man den Key bie SG u. CBS nicht angeben kann ist in der Tat fraglich ob das supportet ist. Müsste man ggf. mal testen.

Mit SCP Dateien vom und zu Cisco IOS kopieren

Es klappt damit auch fehlerfrei auf den SG und CBS Modellen allerdings muss man bei den SGs aufpassen da die, wie oben schon gesagt, nur Group1 und SHA1 supporten.

Dort muss also immer ein:

KexAlgorithms +diffie-hellman-group14-sha1,diffie-hellman-group1-sha1

HostkeyAlgorithms +ssh-rsa Damit ist aber bei den SG und CBS Modellen nur ein Kopieren VOM Switch ZU einem SCP Endgerät möglich. Anders als bei den Catalyst Modellen ist die andere Richtung und auch der Zugang mit Keys nicht beschrieben und es fehlt ja auch ein entsprechendes Zieldevice bzw. Verzeichnis dort.

Und ja, mit dem Passwort ist weniger schön. Da man den Key bie SG u. CBS nicht angeben kann ist in der Tat fraglich ob das supportet ist. Müsste man ggf. mal testen.

Ja, wenn ich etwas hinkopiere.

Das ist eine interessante Variante oben VON extern quasi beim Switch eine Konfig per SCP abholen ohne das das auf dem CLI initiiert wurde.Die Frage ist dann was er mit dem "A client is already connected" jetzt meint?

Falls du mit einem SSH Client schon irgendwie connected ist und er keine weitere SSH Session mehr erlaubt. Gut, könnte man checken wenn man alternativ mal per Telnet drauf geht oder eben gar keine CLI Session nebenbei und nackt nur SCP.

Oder das er einen von außen initiierten SCP Befehl nicht mag und das nur lokal vom eigenen CLI erlaubt?

Frage ist auch was genau den obigen "Disconnect" auslöst? Das solltest du übrigens sehen wenn du einmal den Verbose Level etwas hochschraubst bei deinem Kommando also:

scp -vvv -O -o HostKeyAlgorithms=+ssh-rsa admin@sw4:startup-config test.txt

Da lobe ich mir meine Brocades mit Ironfast.

👍 Deine Ruckus ICX können das aber auch! 😉

Ob er sowas wie remote File Operations dann auch ganz ohne eine Authentisierung ausführt ist zweifelhaft. Das SSH Kommando müsste er mit einem Passwort prompt beantworten. Key geht ja nicht. Das dürfte allein schon aus Sicherheitsgründen nicht gehen. Catalysten erfordern dafür einen AAA Eintrag der den exec Level erlaubt. Sowas gibt es beim SG/CBS gar nicht.

Führt er denn ein lokales "copy running-config scp:admin:password@10.255.1.1:/test111.txt"// vom CLI aus?

Führt er denn ein lokales "copy running-config scp:admin:password@10.255.1.1:/test111.txt"// vom CLI aus?

Gut, das könnte man aber auch sehr einfach automatisiert machen mit Perl oder Expect über das CLI. Da gibts im Internet zig Code Schnipsel für und das klappt immer auch für SG und CBS.

kloudvm.medium.com/how-to-automate-backup-of-cisco-switches-usin ...

oreilly.com/library/view/cisco-ios-cookbook/0596527225/ch01s19.h ...

Ich meine eine Konfig Sicherung kann man auch per SNMP triggern aber da stellt sich wieder die Frage ob das die SG/CBS über ihre MIB können.

community.cisco.com/t5/xr-os-and-platforms/snmp-configuration-ba ...

ccie20728.wordpress.com/2008/05/20/get-the-cisco-configuration-o ...

ciscozine.com/how-to-save-configurations-using-snmp/

Usw.

kloudvm.medium.com/how-to-automate-backup-of-cisco-switches-usin ...

oreilly.com/library/view/cisco-ios-cookbook/0596527225/ch01s19.h ...

Ich meine eine Konfig Sicherung kann man auch per SNMP triggern aber da stellt sich wieder die Frage ob das die SG/CBS über ihre MIB können.

community.cisco.com/t5/xr-os-and-platforms/snmp-configuration-ba ...

ccie20728.wordpress.com/2008/05/20/get-the-cisco-configuration-o ...

ciscozine.com/how-to-save-configurations-using-snmp/

Usw.

Mit Except konnte ich es jetzt mal zum Laufen bringen.

"Expect" meintest du sicher, oder?Kannst du das Script mal posten sofern es nicht geheim ist? Könnte ich an den SGs hier auch verwursten ohne das Rad neu erfinden zu müssen. 😉

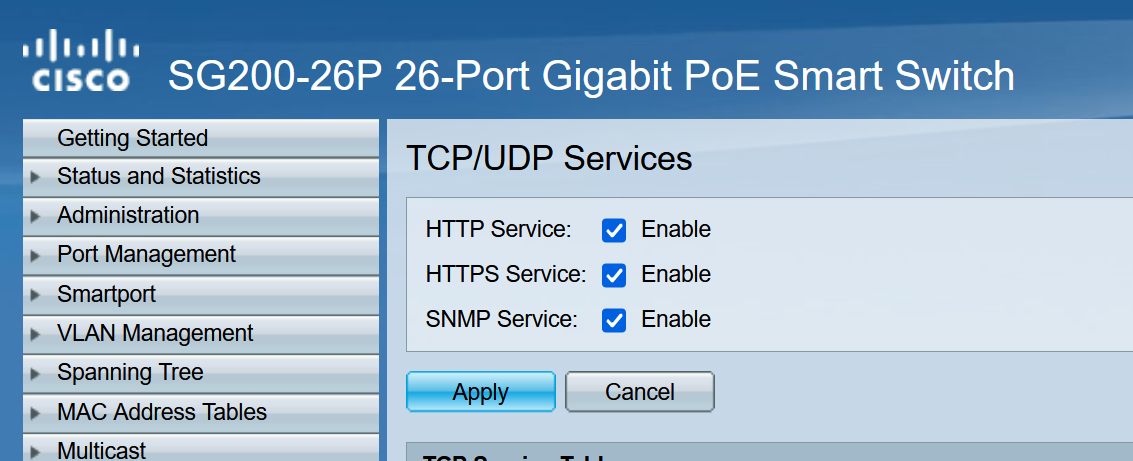

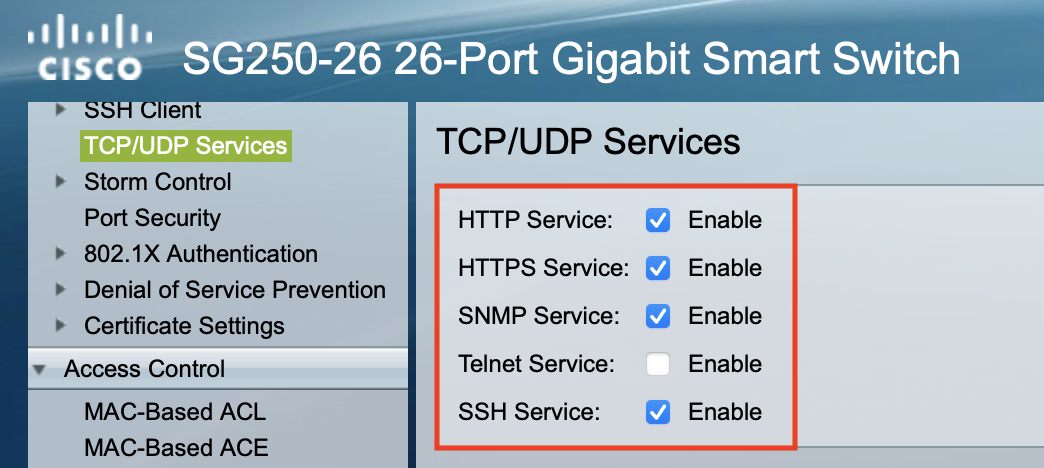

Problem mit den SG200er und SG250er. Die haben kein SSH

Oha, da hast du aber gestern deine 👓 nicht aufgehabt, oder?? 🤓 (Menüpunkt "Security"!)

Der SG200 supportet zumindestens Telnet so das dein Expect Script auch bei beiden laufen sollte. (SG200 via Telnet) Ganz sicher aber auf dem SG250!

Danke! 👍

Meine Keys sind mit einem Passwort gesichert ich vermute dann muss ich da noch ein

nach dem spawn Kommando einfügen?! 🤔

Kosmetisch könnte man sich dann auch das "-o HostKeyAlgorithms=+ssh-rsa" noch ersparen wenn man im Homeverzeichnis von mlowadmin in der config Datei im Verzeichnis .ssh noch ein

hinzufügt. 😉

Meine Keys sind mit einem Passwort gesichert ich vermute dann muss ich da noch ein

expect "ssword:"

send "********\r"

sleep 3 Kosmetisch könnte man sich dann auch das "-o HostKeyAlgorithms=+ssh-rsa" noch ersparen wenn man im Homeverzeichnis von mlowadmin in der config Datei im Verzeichnis .ssh noch ein

Host sw3 sw4

KexAlgorithms +diffie-hellman-group14-sha1,diffie-hellman-group1-sha1

HostkeyAlgorithms +ssh-rsa

Dann kannst du ja eigentlich schliessen, oder?!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?