Cisco SG300 mit VLANs und Fritzbox

Hallo,

ich schätze ihr seid meine letzte Hoffnung. Gleich vorweg: ich bin mir sicher ich hab hier irgendwo einen grandiosen Fehler versteckt (es ist Ostern) - aus Unwissenheit. Aber nach Stunden den murxens brauch ich einen Expertenrat:

Mein Use-Case: Ich möchte mehere logisch getrennte Netze im Heimnetzwerk, z.B. ein Gästenetzwerk und eine DMZ.

Ich habe eine Fritzbox 6490 und einen Cisco Router SG300 im Layer 3-Betrieb.

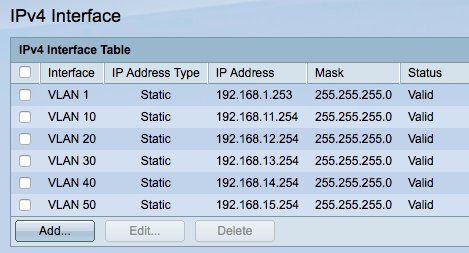

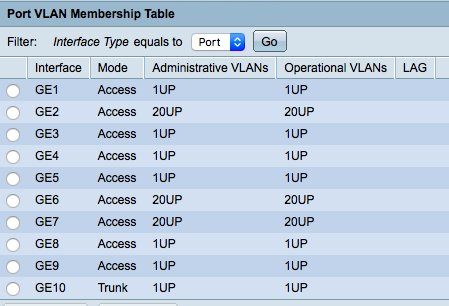

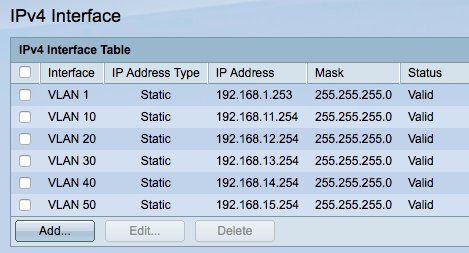

- Cisco SG300, als Router, Level 3, statische IP 192.168.1.253

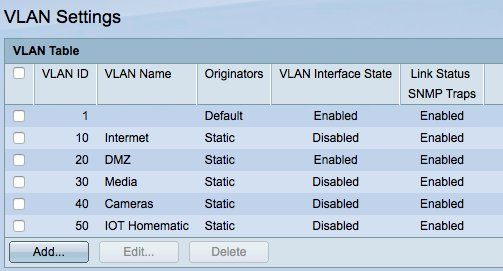

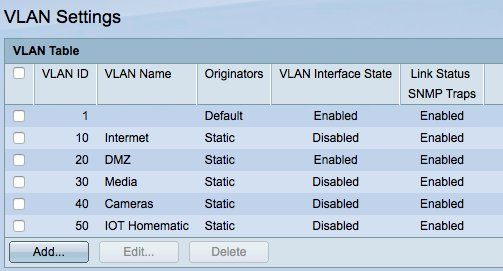

- Mehrere VLANs, darunter

- VLAN1: an dem hängt die Fritzbox, 192.168.1.253/24

- VLAN20, 192.168.12.254/24 - das soll meine DMZ werden, also eine von weiteren (noch nicht voll angelegten VLANs) getrennte Zone.

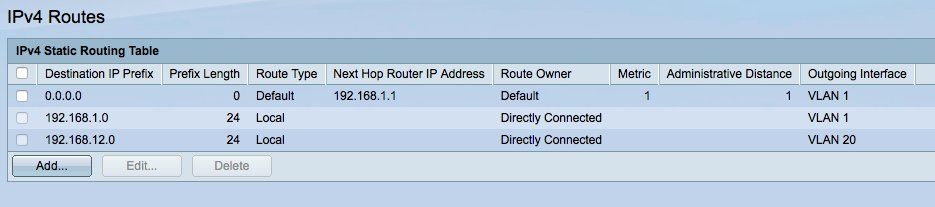

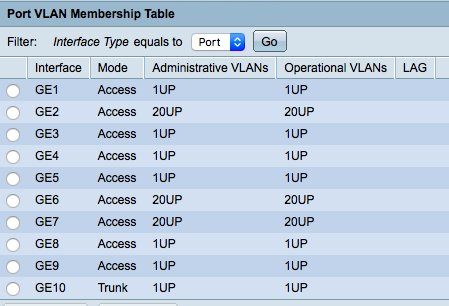

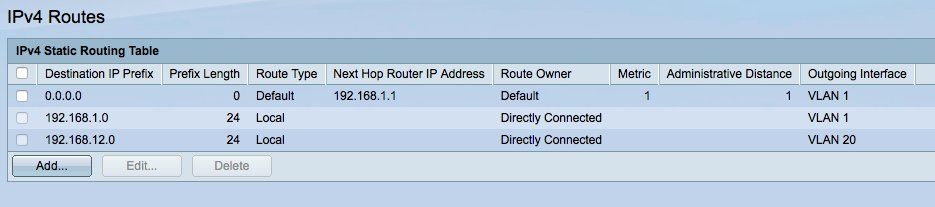

- Statische Routen auf dem Cisco-Router: 0.0.0.0/0 zu Gateway 192.168.1.1 (Fritzbox), sowie die automatisch angelegten Routen: 192.168.1.0/24 zu VLAN1 und 192.168.12.0, VLAN20.

- Fritzbox 192.168.1.1, als DNS-server, 192.168.1.1/24

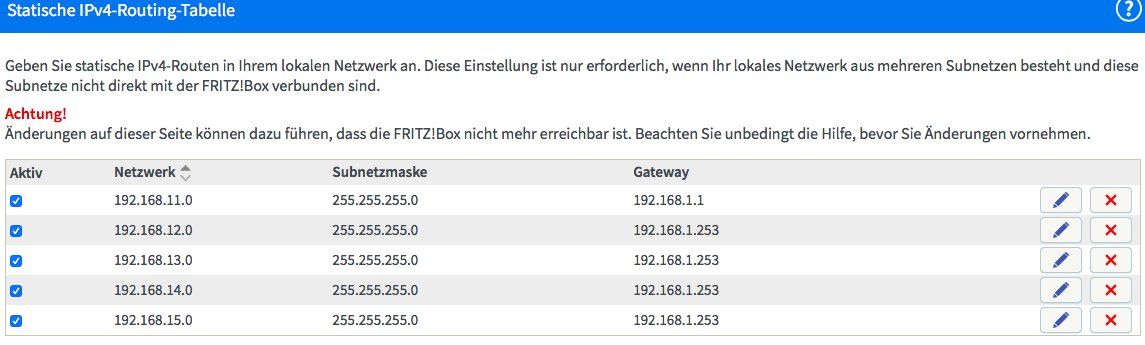

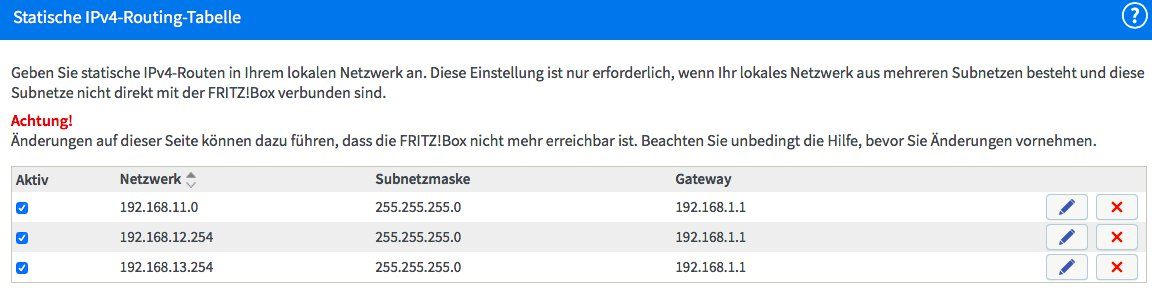

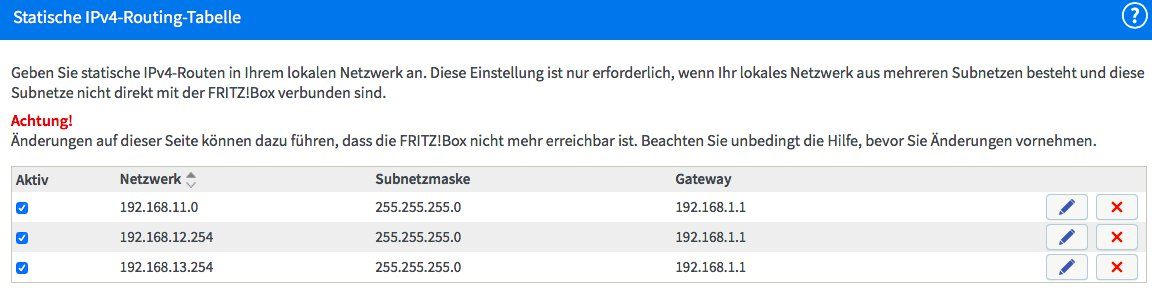

- statische routen zu den VLANs, also z.b. 192.168.12.0/24 zu Gateway 192.168.1.1

Das Problem: Auf VLAN1 geht alles, Hosts bekommen eine IP, können ins Internet. Aber: Hosts, die an VLAN20, der DMZ hängen, beziehen weder eine IP-Adresse via DHCP, noch können sie die Außenwelt erreichen. Der einzige Ping von dem Host aus, der beantwortet wird ist 192.168.12.254.

Ich hatte gehofft die statischen Routen würden das Problem lösen, aber etwas fehlt mir hier noch. Ich weiß auch nicht ob die Fritzbox überhaupt mit Subnets klar kommt.

ich schätze ihr seid meine letzte Hoffnung. Gleich vorweg: ich bin mir sicher ich hab hier irgendwo einen grandiosen Fehler versteckt (es ist Ostern) - aus Unwissenheit. Aber nach Stunden den murxens brauch ich einen Expertenrat:

Mein Use-Case: Ich möchte mehere logisch getrennte Netze im Heimnetzwerk, z.B. ein Gästenetzwerk und eine DMZ.

Ich habe eine Fritzbox 6490 und einen Cisco Router SG300 im Layer 3-Betrieb.

- Cisco SG300, als Router, Level 3, statische IP 192.168.1.253

- Mehrere VLANs, darunter

- VLAN1: an dem hängt die Fritzbox, 192.168.1.253/24

- VLAN20, 192.168.12.254/24 - das soll meine DMZ werden, also eine von weiteren (noch nicht voll angelegten VLANs) getrennte Zone.

- Statische Routen auf dem Cisco-Router: 0.0.0.0/0 zu Gateway 192.168.1.1 (Fritzbox), sowie die automatisch angelegten Routen: 192.168.1.0/24 zu VLAN1 und 192.168.12.0, VLAN20.

- Fritzbox 192.168.1.1, als DNS-server, 192.168.1.1/24

- statische routen zu den VLANs, also z.b. 192.168.12.0/24 zu Gateway 192.168.1.1

Das Problem: Auf VLAN1 geht alles, Hosts bekommen eine IP, können ins Internet. Aber: Hosts, die an VLAN20, der DMZ hängen, beziehen weder eine IP-Adresse via DHCP, noch können sie die Außenwelt erreichen. Der einzige Ping von dem Host aus, der beantwortet wird ist 192.168.12.254.

Ich hatte gehofft die statischen Routen würden das Problem lösen, aber etwas fehlt mir hier noch. Ich weiß auch nicht ob die Fritzbox überhaupt mit Subnets klar kommt.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 335323

Url: https://administrator.de/forum/cisco-sg300-mit-vlans-und-fritzbox-335323.html

Ausgedruckt am: 16.07.2025 um 01:07 Uhr

8 Kommentare

Neuester Kommentar

statische routen zu den VLANs, also z.b. 192.168.12.0/24 zu Gateway 192.168.1.1

Das GW der statischen Routen auf der Fritte ist natürlich falsch, das muss die IP des Cisco's sein! => 192.168.1.253Und das du separate DHCP-Server für die VLANs am Cisco erstellen musst sollte auch klar sein!

Gruß

s. Kommentar oben.

Du brauchst für jedes Netz einen separaten DHCP-Server am Cisco!

Ist ja logisch denn jedes VLAN hat seine eigene Layer-2 Domain und das du ACLs am Cisco definieren musst welche den Zugriff zwischen den VLANs erlauben sollte auch logisch sein!

Du brauchst für jedes Netz einen separaten DHCP-Server am Cisco!

Ist ja logisch denn jedes VLAN hat seine eigene Layer-2 Domain und das du ACLs am Cisco definieren musst welche den Zugriff zwischen den VLANs erlauben sollte auch logisch sein!

Und hier steht nochmal alles zusammengefasst was du dazu wissen musst

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Nein kann sie nur für das Netz das sie selber verwaltet! Sie kann nur 192.168.1.x IPs vergeben..

Das Teil muss in Layer 3 geschaltet werden und eine aktuelle Firmware muss geflasht sein!

Nur damit ich richtig verstehe: ZUSÄTZLICH zu der DHCP der FB auf dem Cisco?

Ja, ist doch klar denn jedes VLAN hat seine eigene Layer-2 Domain, DHCP-Requests werden nie geroutet! Aber nur für die Die VLANs des Cisco's natürlich nicht zusätzlich auf dem VLAN zur Fritte.Ich hatte auch DHCP Relays auf dem Cisco probiert. Das klappte aber leider nicht.

Les den obigen Beitrag von @aqui.Das Teil muss in Layer 3 geschaltet werden und eine aktuelle Firmware muss geflasht sein!

Hier findest du auch einen entsprechenden Thread der ein laufendes Bilderbuch design beschreibt:

Verständnissproblem Routing mit SG300-28

Wichtig ist immer das man für die Internet Anbindung ein separates VLAN einrichtet ! In diesem VLAN sollten sich idealerweise KEINE weiteren Endgeräte befinden um so Internet Traffic sauber von lokalem Profuktivtraffic zu trennen. Eigentlich ja auch ein zentrales Anliegen wenn man so segmentiert! Das VLAN Routing dann zentral auf dem SG300 Layer 3 Switch machen.

Alle wichtigen ToDos dafür sind in dem o.a. Thread im Detail beschrieben !

Mit an Sicherheit grenzender Wahrscheinlichkeit hast du die Default Route auf dem SG-300 Switch auf die 192.168.1.1 vergessen oder falsche und fehlende Gateways auf den Endgeräten angegeben. Das muss immer die Switch IP in dem jeweiligen VLAN sein !

Traceroute und Pathping sind hier deine Freunde !

Verständnissproblem Routing mit SG300-28

Wichtig ist immer das man für die Internet Anbindung ein separates VLAN einrichtet ! In diesem VLAN sollten sich idealerweise KEINE weiteren Endgeräte befinden um so Internet Traffic sauber von lokalem Profuktivtraffic zu trennen. Eigentlich ja auch ein zentrales Anliegen wenn man so segmentiert! Das VLAN Routing dann zentral auf dem SG300 Layer 3 Switch machen.

Alle wichtigen ToDos dafür sind in dem o.a. Thread im Detail beschrieben !

Mit an Sicherheit grenzender Wahrscheinlichkeit hast du die Default Route auf dem SG-300 Switch auf die 192.168.1.1 vergessen oder falsche und fehlende Gateways auf den Endgeräten angegeben. Das muss immer die Switch IP in dem jeweiligen VLAN sein !

Traceroute und Pathping sind hier deine Freunde !