Unifi Security Gateway Pro - Kann Hosts nur zwischen Subnets, nicht in Gateway-netz erreichen

Setup:

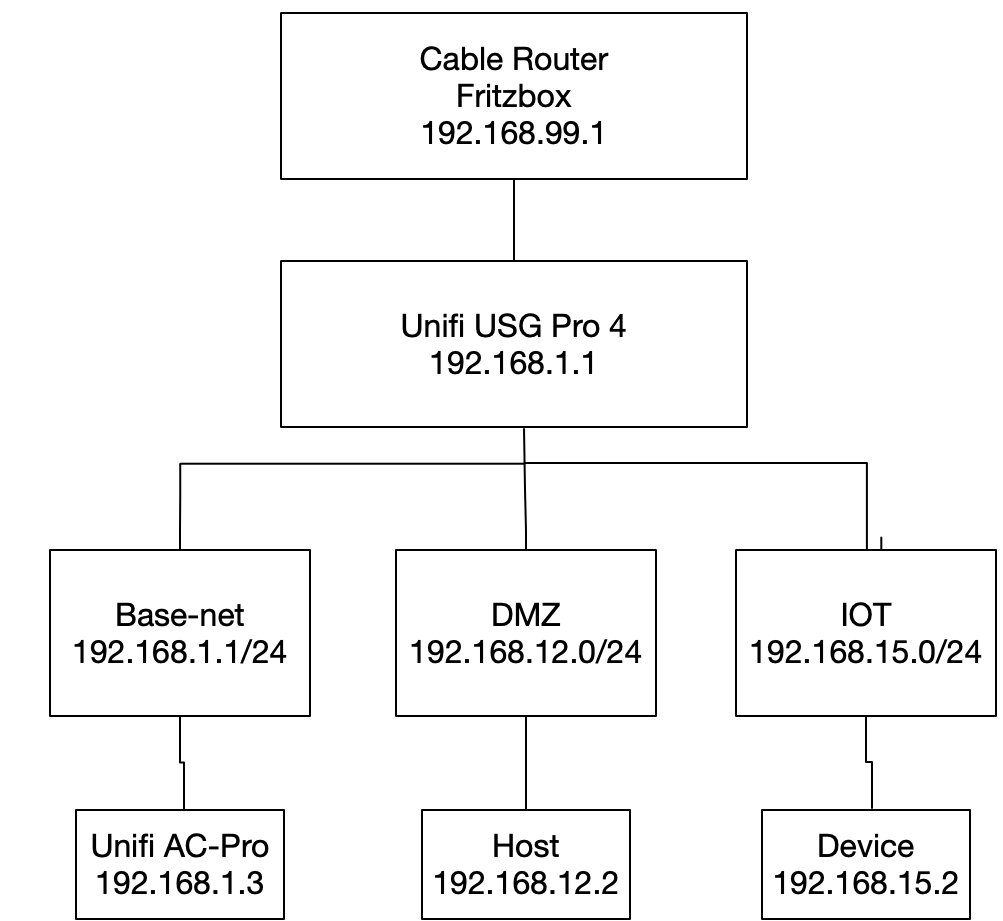

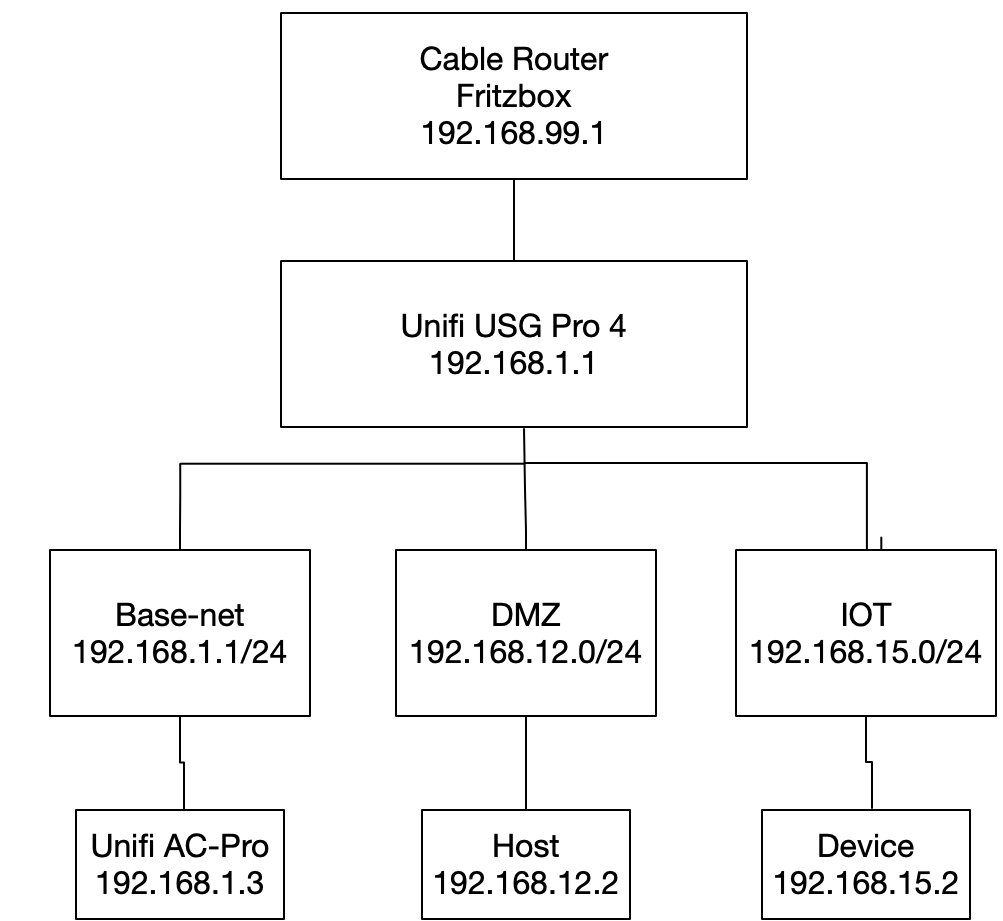

Firtzbox – Unifi USG Pro 4 – VLAN / switches – devices.

Die Fritzbox im Bridge-Mode in den WAN vom Unifi USG Pro

Ich hab mehrere Subnetze, siehe Schema.

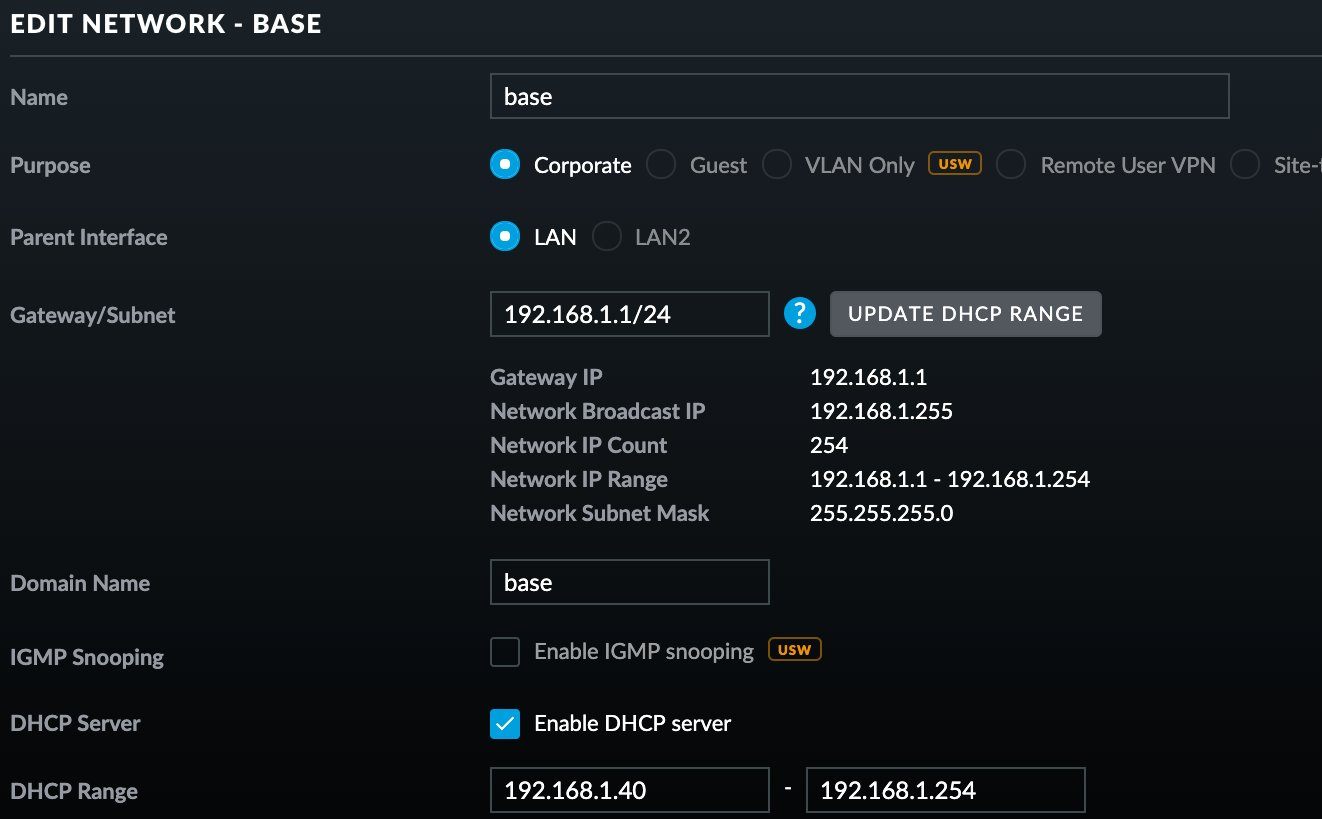

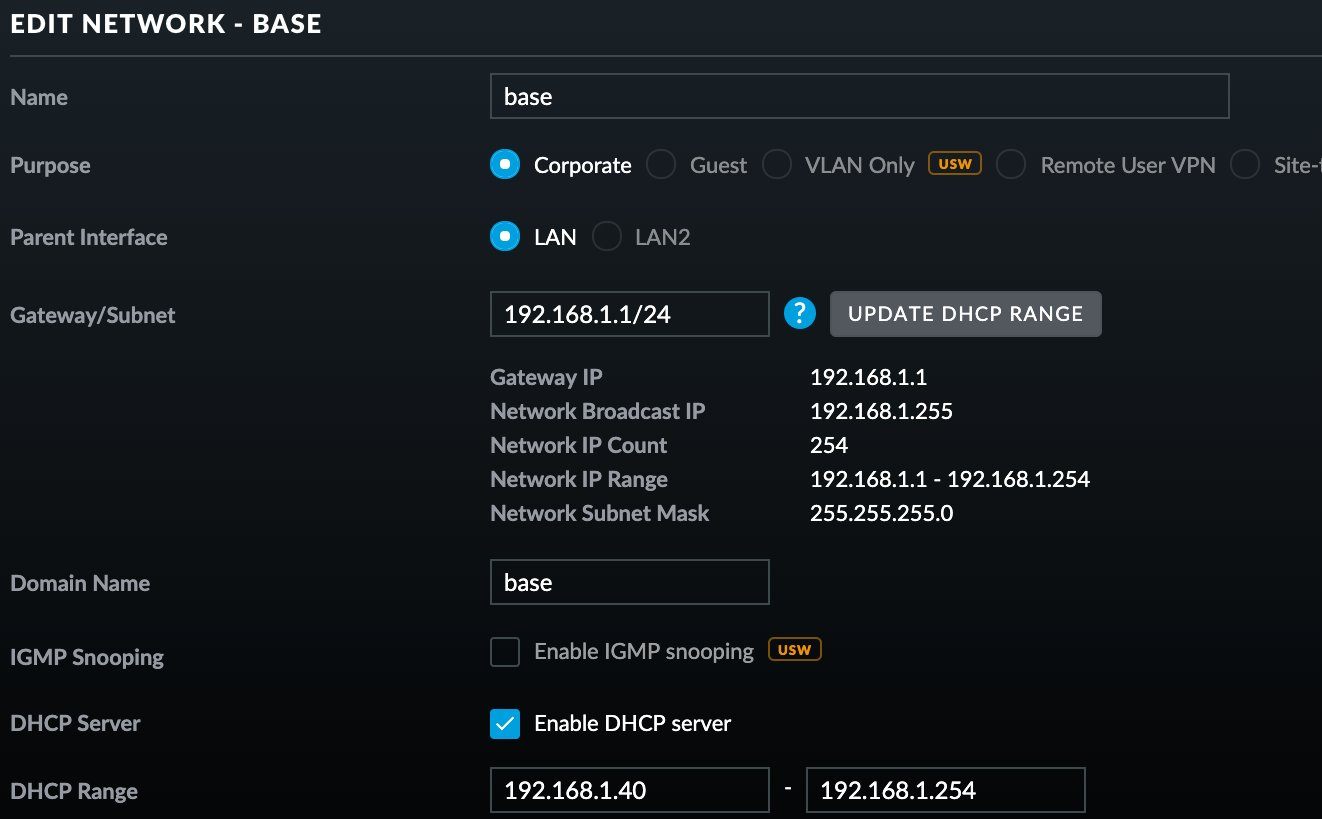

1) Unifi USG Pro 4 in einem /24 subnet: 192.168.1.1, ich nenne das mal 'base'. Dies ist auch ein untagged, VLAN1 (siehe Bild)

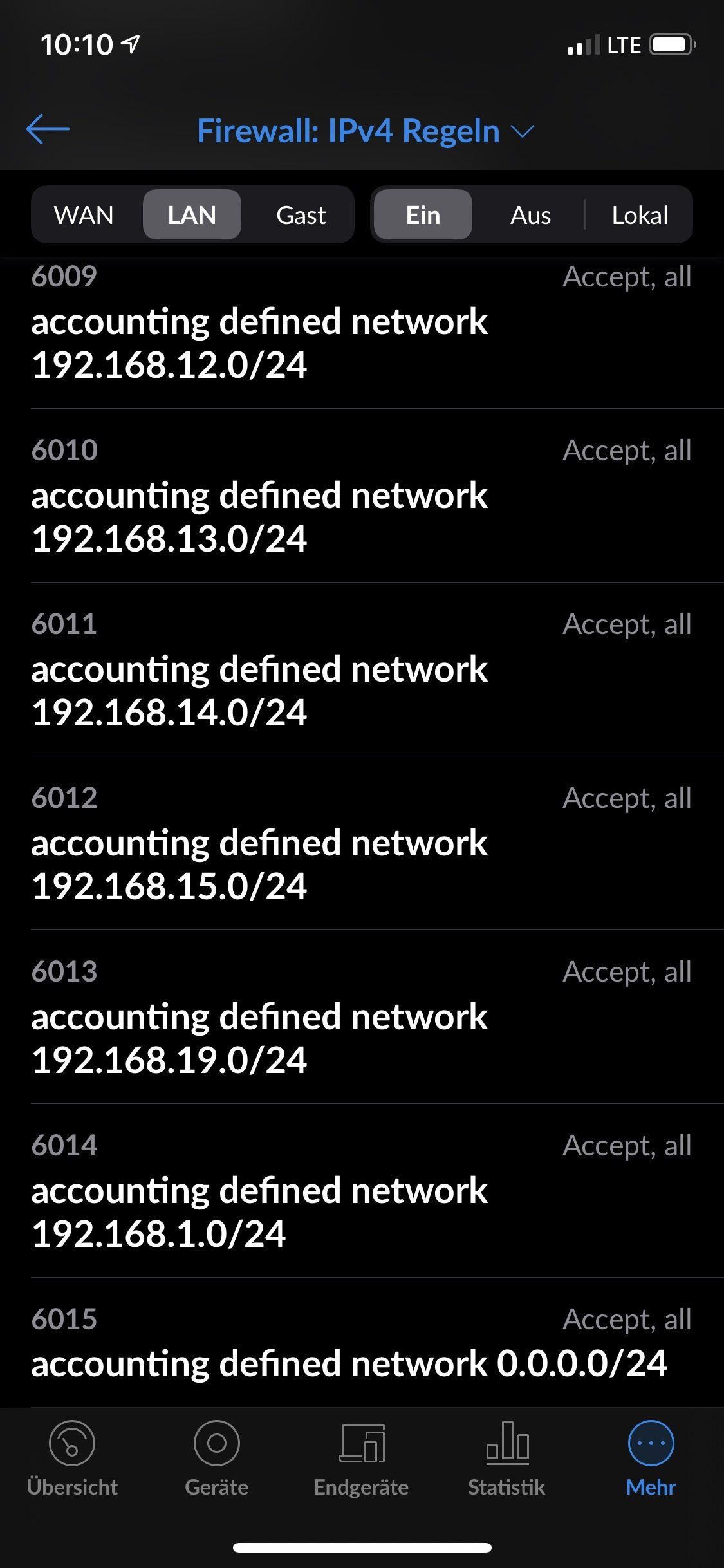

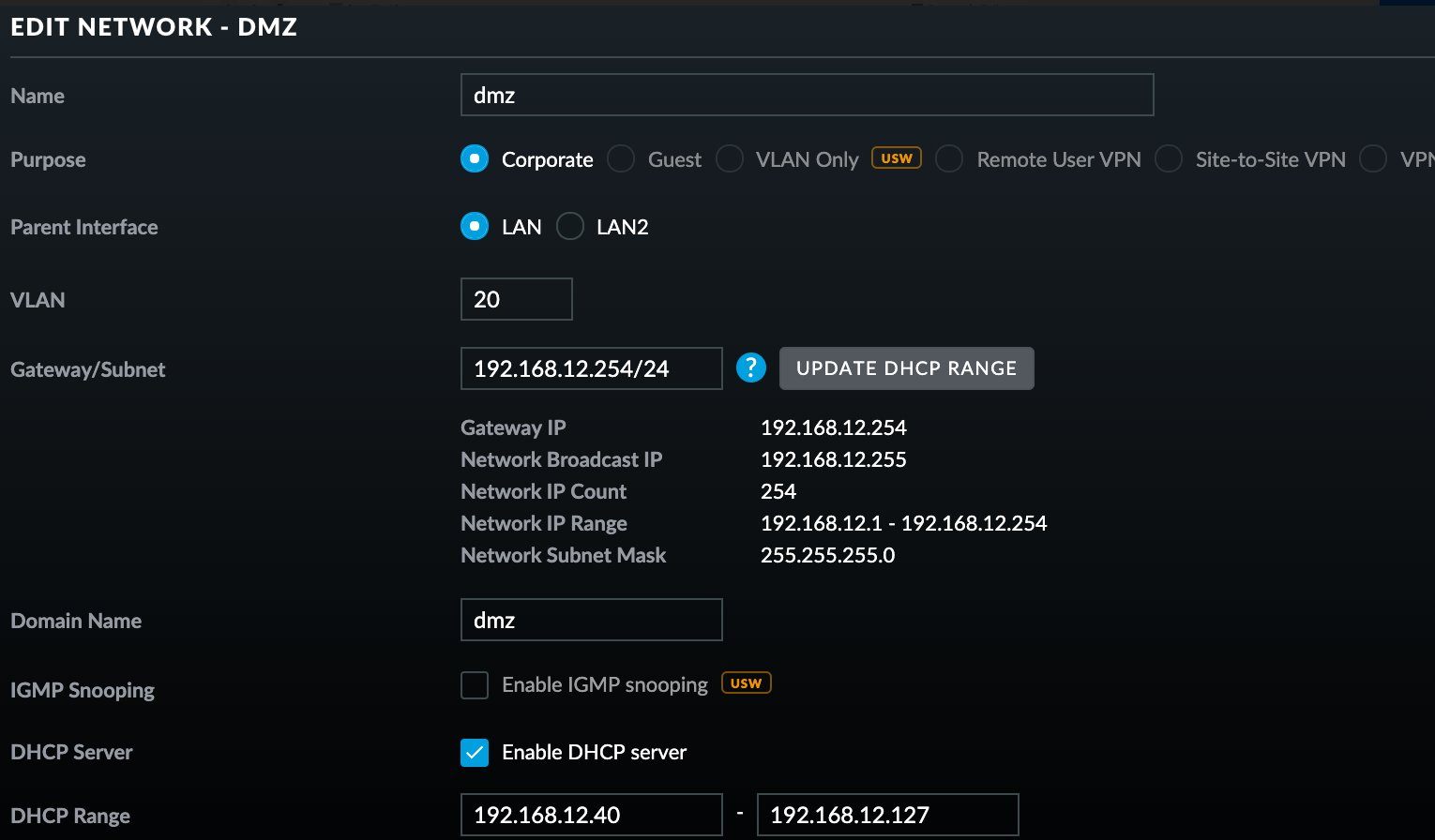

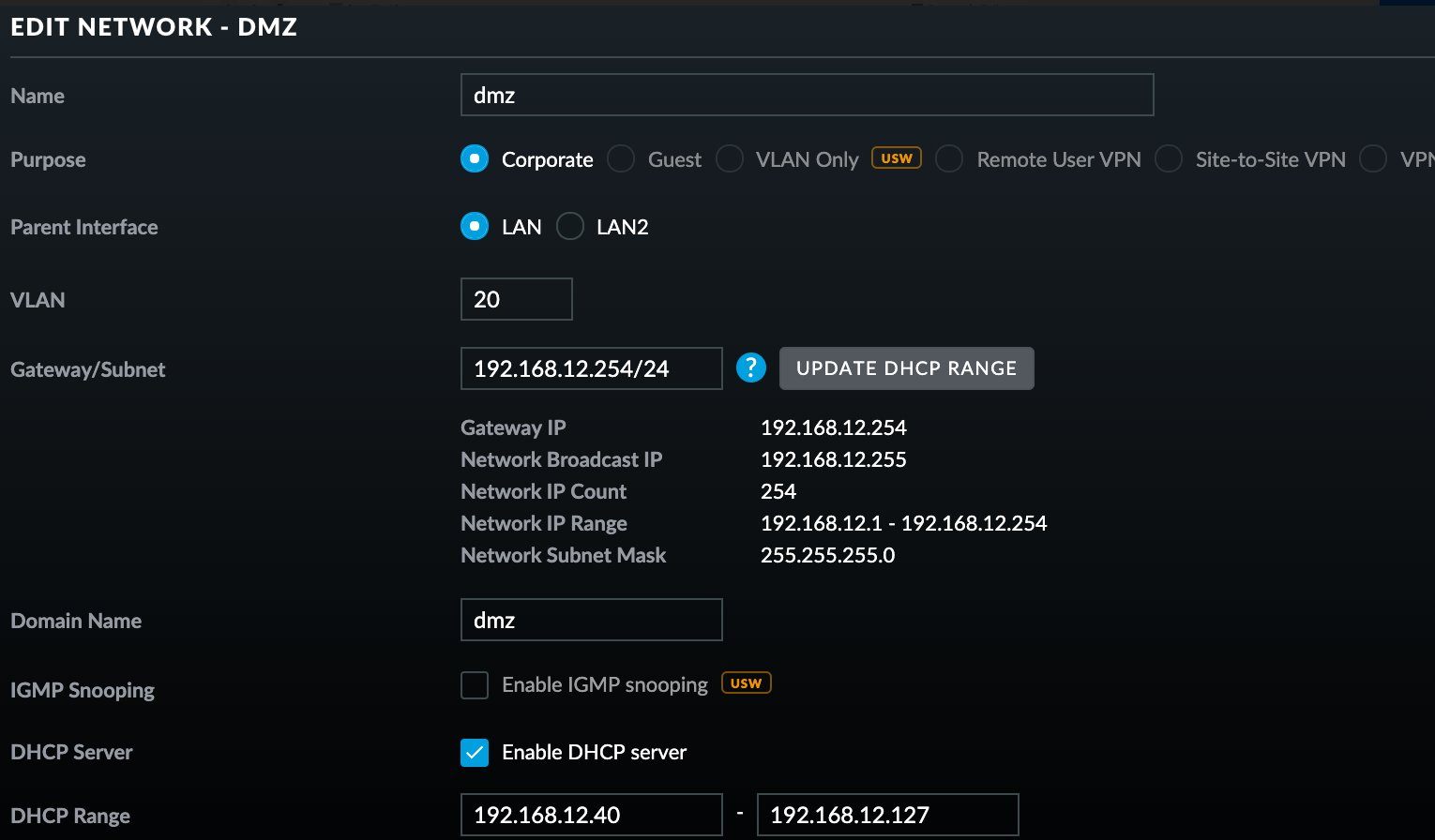

2) Subnets z.B. 192.168.12.0/24, ich nenne das mal DMZ. Dann noch weitere wie z.B. 192.168.13.0/24, 192.168.14.0/24. Diese Subnetze sind jeweils einem VLAN zugewiesen. (siehe Bild)

Ich kann nur zwischen den Subnets, also .12 und .13 und dem Internet / WAN kommunizieren. Nicht zu Hosts, die im Base-Netz, also 192.168.1.x sind.

Ich kann aus den Subnetzen den GW pingen, also 192.168.1.1, und ich kann Hosts von einem zum anderen pingen, aber keinen Host, der im Base-Netz ist, also 192.168.12.2 zu 192.168.1.2 geht nicht.

Ich hab schon mit Statischen Routen auf dem USG herumprobiert - ohne Erfolg. Ich bin echt verzweifelt.... Ideen?

Firtzbox – Unifi USG Pro 4 – VLAN / switches – devices.

Die Fritzbox im Bridge-Mode in den WAN vom Unifi USG Pro

Ich hab mehrere Subnetze, siehe Schema.

1) Unifi USG Pro 4 in einem /24 subnet: 192.168.1.1, ich nenne das mal 'base'. Dies ist auch ein untagged, VLAN1 (siehe Bild)

2) Subnets z.B. 192.168.12.0/24, ich nenne das mal DMZ. Dann noch weitere wie z.B. 192.168.13.0/24, 192.168.14.0/24. Diese Subnetze sind jeweils einem VLAN zugewiesen. (siehe Bild)

Ich kann nur zwischen den Subnets, also .12 und .13 und dem Internet / WAN kommunizieren. Nicht zu Hosts, die im Base-Netz, also 192.168.1.x sind.

Ich kann aus den Subnetzen den GW pingen, also 192.168.1.1, und ich kann Hosts von einem zum anderen pingen, aber keinen Host, der im Base-Netz ist, also 192.168.12.2 zu 192.168.1.2 geht nicht.

Ich hab schon mit Statischen Routen auf dem USG herumprobiert - ohne Erfolg. Ich bin echt verzweifelt.... Ideen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 509512

Url: https://administrator.de/forum/unifi-security-gateway-pro-kann-hosts-nur-zwischen-subnets-nicht-in-gateway-netz-erreichen-509512.html

Ausgedruckt am: 14.07.2025 um 02:07 Uhr

4 Kommentare

Neuester Kommentar

Wenn man auch mal intelligent die + Taste klickt unten bei den embeddeten Bildern die man hochgeladen hat, erscheinen sie auch an der logisch richtigen Stelle im Thread Text und machen alles übersichtlicher und besser verständlich !!

(Kann man übrigens mit dem "Bearbeiten" Button immer nachträglich korrigieren !)

Sicher das die FB im Bridge Mode arbeitet ? Sieht oben ja nicht danach aus, denn wie ist das 99.0er Netz dann zu erklären ? Überhaupt ist die WAN Kopplung etwas unübersichtlich dargestellt und sieht eher nach einer Router Kaskade mit doppeltem NAT aus OHNE Bridging:

Kopplung von 2 Routern am DSL Port

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Die Symptome hören sich klar nach falschen oder fehlenden Firewall Regeln auf der USG zwischen den VLAN Netzen an !

Mit Routing hat das rein gar nichts zu tun und statische Routen sind völliger Blödsinn, denn alle deine VLAN Subnetze sind ja direkt an der USG angeschlossen. Die "kennt" also alle Netze und braucht keinerlei statische Routen außer einer default Route. Vergiss diesen Unsinn also und entferne die wieder !

Alles Wissenswerte dazu steht in diesem Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und hier für die Grundlagen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Wie immer: Lesen und verstehen !

(Kann man übrigens mit dem "Bearbeiten" Button immer nachträglich korrigieren !)

Sicher das die FB im Bridge Mode arbeitet ? Sieht oben ja nicht danach aus, denn wie ist das 99.0er Netz dann zu erklären ? Überhaupt ist die WAN Kopplung etwas unübersichtlich dargestellt und sieht eher nach einer Router Kaskade mit doppeltem NAT aus OHNE Bridging:

Kopplung von 2 Routern am DSL Port

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Die Symptome hören sich klar nach falschen oder fehlenden Firewall Regeln auf der USG zwischen den VLAN Netzen an !

Mit Routing hat das rein gar nichts zu tun und statische Routen sind völliger Blödsinn, denn alle deine VLAN Subnetze sind ja direkt an der USG angeschlossen. Die "kennt" also alle Netze und braucht keinerlei statische Routen außer einer default Route. Vergiss diesen Unsinn also und entferne die wieder !

Alles Wissenswerte dazu steht in diesem Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und hier für die Grundlagen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Wie immer: Lesen und verstehen !

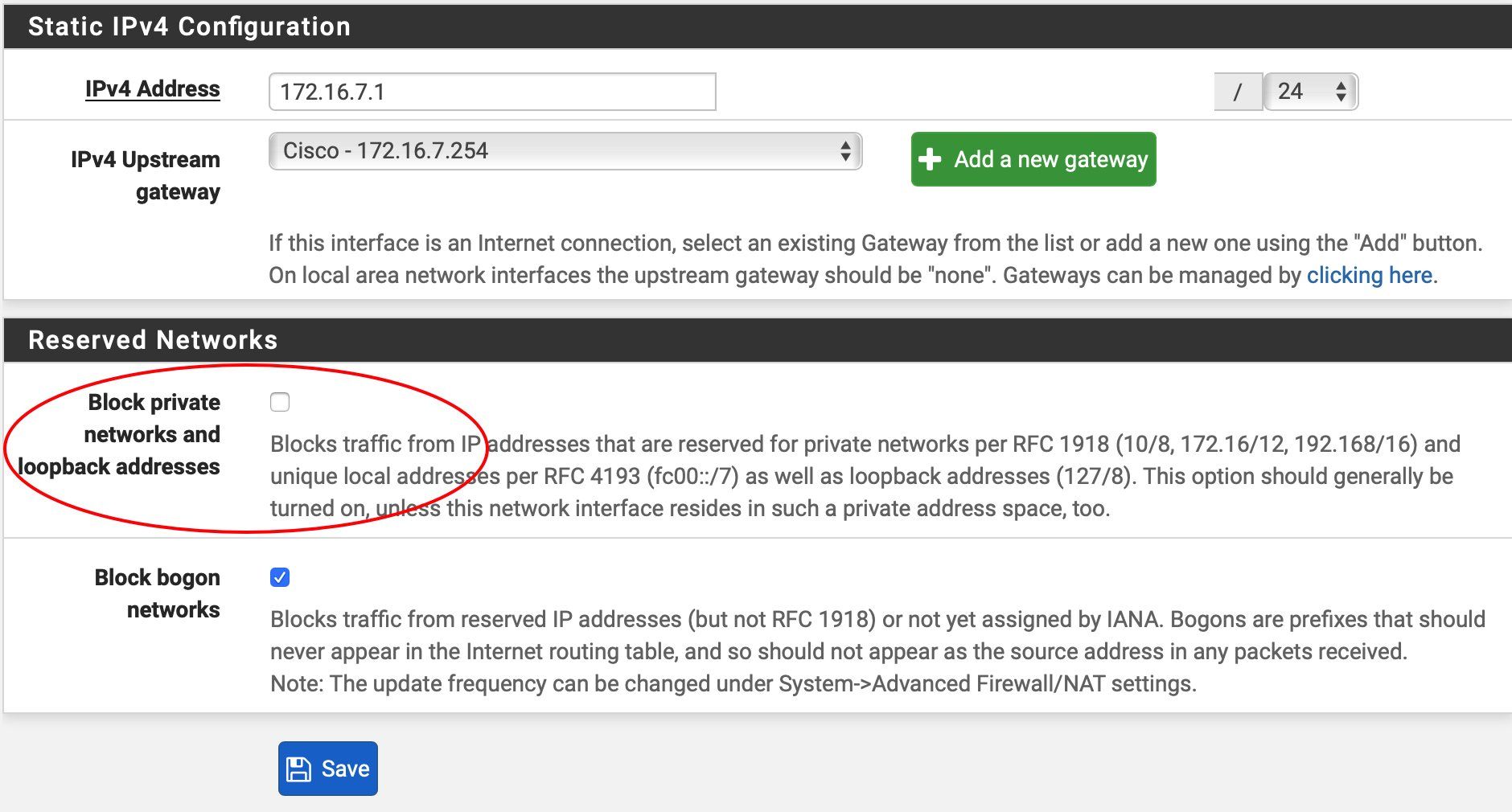

Normal ist für die USG/Firewall das Gateway netz ja das heisse Netz mit entsprechenden Firewall Regeln dort und auch NAT. Gehen wir mal davon aus das das auch bei dir der Fall ist dann darfst du NICHT auf RFC 1918 IP Netze filtern am WAN Port.

In der Regel machen das alle Firewalls so an ihren WAN Ports in der Default Einstellung !

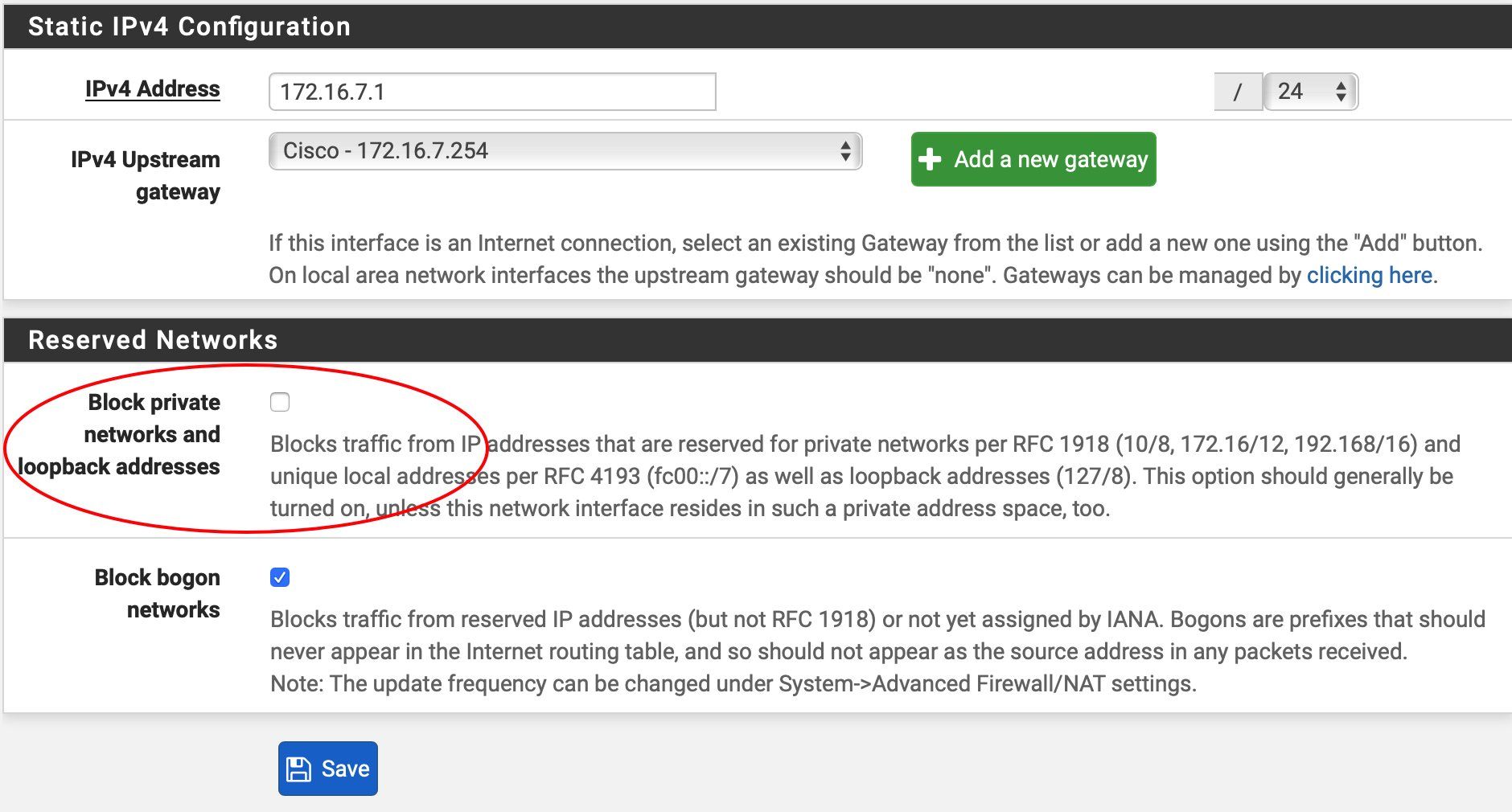

Hier mal ein Screenshot der pfSense Firewall default WAN Port Konfig:

Hier musst du natürlich zwingend den Haken bei "Block private networks" entfernen wenn das Koppelnetz zum Router auch ein RFC 1918 IP Netz ist wie bei dir !! (ist normal im Default gesetzt !)

Hier musst du natürlich zwingend den Haken bei "Block private networks" entfernen wenn das Koppelnetz zum Router auch ein RFC 1918 IP Netz ist wie bei dir !! (ist normal im Default gesetzt !)

Das dürfte bei deiner USG auch so sein.

In der Regel machen das alle Firewalls so an ihren WAN Ports in der Default Einstellung !

Hier mal ein Screenshot der pfSense Firewall default WAN Port Konfig:

Das dürfte bei deiner USG auch so sein.