802.1x Port Authentication mehrerer Teilnehmer über einen Switch hinweg?

Hallo Leute,

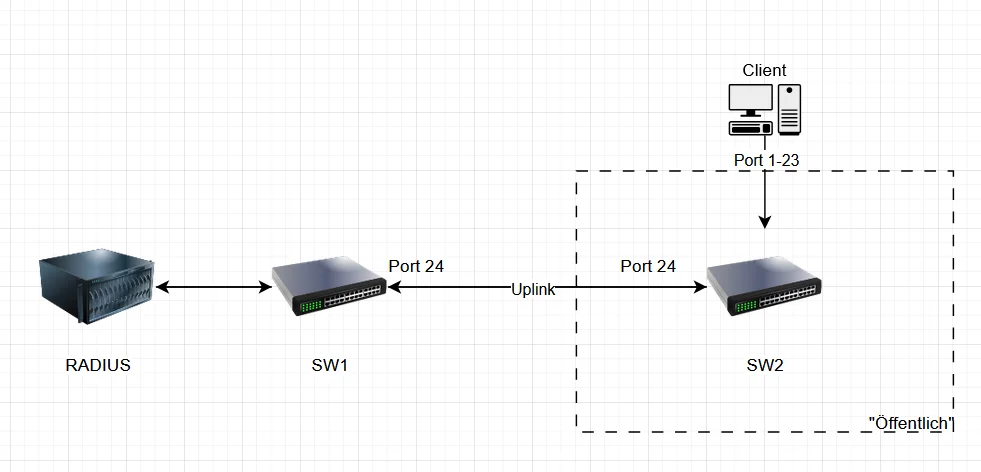

ich habe mich bissl mit Port Authentication beschäftigt. Wir haben folgendes Szenario: Ein Gebäude mit mehreren Mietern, der Patchraum ist somit für 3. zugänglich, unschön, aber nicht änderbar. Unser Serverschrank ist jedoch im Mietbereich und somit geschützt. Nun wollte ich Port Authentication einsetzen und zwar folgender Maßen: Serverschrank (geschützt) 1x XGS1930-24p (SW1 genannt) mit 10G Uplink zu "öffentlichem" Patchraum 1x XGS1930-24p (SW2 genannt). Dazu den Uplink Port des SW1 mit Port-Auth schützen, SW2 soll sich hier authentifizieren. Jetzt kommt mir jedoch folgende Fragestellung bzgl. der Clients, die an SW2 angeschlossen sind: Müssen die sich jetzt gegenüber SW1 authentifizieren (Multi Auth) oder kann das auch schon gegen SW2 passieren? Falls dies so wäre, müssten die sich dann nicht erneut gegenüber SW1 authentifizieren? Geht das überhaupt? Macht das Sinn, sich doppelt zu authentifizieren? Oder lässt man SW2 "dumm" ohne Port Auth (dh. ein supplicant muss er ja weiterhin sein für SW1)?

Danke schonmal für eine kurze Antwort...

Gruß

ich habe mich bissl mit Port Authentication beschäftigt. Wir haben folgendes Szenario: Ein Gebäude mit mehreren Mietern, der Patchraum ist somit für 3. zugänglich, unschön, aber nicht änderbar. Unser Serverschrank ist jedoch im Mietbereich und somit geschützt. Nun wollte ich Port Authentication einsetzen und zwar folgender Maßen: Serverschrank (geschützt) 1x XGS1930-24p (SW1 genannt) mit 10G Uplink zu "öffentlichem" Patchraum 1x XGS1930-24p (SW2 genannt). Dazu den Uplink Port des SW1 mit Port-Auth schützen, SW2 soll sich hier authentifizieren. Jetzt kommt mir jedoch folgende Fragestellung bzgl. der Clients, die an SW2 angeschlossen sind: Müssen die sich jetzt gegenüber SW1 authentifizieren (Multi Auth) oder kann das auch schon gegen SW2 passieren? Falls dies so wäre, müssten die sich dann nicht erneut gegenüber SW1 authentifizieren? Geht das überhaupt? Macht das Sinn, sich doppelt zu authentifizieren? Oder lässt man SW2 "dumm" ohne Port Auth (dh. ein supplicant muss er ja weiterhin sein für SW1)?

Danke schonmal für eine kurze Antwort...

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673836

Url: https://administrator.de/forum/port-authentication-switch-netzwerk-673836.html

Ausgedruckt am: 19.07.2025 um 02:07 Uhr

14 Kommentare

Neuester Kommentar

Die Dot1x oder MAB Authentisierung passiert immer nur separat pro Switch. Sprich jeder Switch macht die Port Authentisierung einzeln für sich und seine Ports selber. Bei Full Stacks natürlich pro Stack.

Am Switch kannst du, wie du ja schon oben selber gesagt hast, pro Port nochmal entscheiden ob dieser jeden User einzeln authentisieren soll (Multi Auth) oder ob der allererste User am Port mit einer erfolgreichen Authentisierung den Port automatisch für alle folgenden User eröffnen soll.

Es gibt bei Dot1x / MAB keinen standartisierten "Mechanismus" o. Protokoll der anderen Switches Informationen zur Port Authentisierung mitteilt. Sowas sieht der .1x Standard und MAB nicht vor.

Am Switch kannst du, wie du ja schon oben selber gesagt hast, pro Port nochmal entscheiden ob dieser jeden User einzeln authentisieren soll (Multi Auth) oder ob der allererste User am Port mit einer erfolgreichen Authentisierung den Port automatisch für alle folgenden User eröffnen soll.

Es gibt bei Dot1x / MAB keinen standartisierten "Mechanismus" o. Protokoll der anderen Switches Informationen zur Port Authentisierung mitteilt. Sowas sieht der .1x Standard und MAB nicht vor.

SW2 bleibt dumm

Könnte man machen, wäre aber nicht optimal weil so ggf. Zugang zum SW2 Management bleibt! Es kommt drauf an wer oder wie SW2 gemanaged ist. Denn dieser Switch ist ja genau der, dessen Ports vor missbräuchlicher Nutzung zu schützen sind weil Fremde Zugang haben! Deshalb sollte an SW2 generell kein Zugang für Unbefugte möglich sein.Da stellt sich dann zuerst die Frage ob SW2 dein eigener Switch ist der vollständig unter deiner Management Hoheit liegt und sich lediglich in einem öffentlich zugänglichen Schrank befindet?

Wenn ja, dann wäre es zielführend dort die Clients an dessen Ports generell zu authentisieren! Am Uplink Port zu SW1 ist dann lediglich ein Dot1x Client (Supplicant) zu aktivieren der den Uplink auf SW1 gegenüber diesem authentisiert sofern SW2 eine Supplicant Funktion supportet.

Die Clients bzw. Access Ports an SW1 sind ja hinreichend sicher, weil dieser Switch im Gegensatz zu SW2 mechanisch für Fremde nicht zugänglich ist. Es kann aber nicht schaden auch dessen Clients zu authentisieren wenn du dich gegen Schrank Aufbruch oder andere solcher Aktivitäten ebenfalls absichern willst. Am SW1 Uplink Port der von SW2 kommt musst du das ja sowieso machen. Da du damit ja generell Port Authentisierung an beiden Switches aktiviert hast kann man es ja dann gleich richtig wasserdicht an beiden machen.

Hier könnte ich aber doch auch mit einem Mgmt-Vlan arbeiten, was nur über den Uplinkport kommen darf

Das kommt ganz auf den Switch an. Bei vielen einfachen, reinen L2 Switches ist das Management IP Interface virtuell in alle VLANs gebunden. Angreifer können bei so einer Hardware und Kenntniss der Management Adressierung aus jedem beliebigen VLAN mit entsprechender IP im Client auf das Management zugreifen.Nicht alle L2 Switches lassen ein dediziertes Mapping der Management IP in ein dediziertes VLAN zu. Das sollte man vorab klären.

Aber auch abgesehen davon bekommen Fremde ganz ohne Port Authentisierung an SW2 über alle Ports Zugang in das darauf gemappte VLAN. Egal ob es aktiv genutzt wird oder nicht. Wenn du so oder so Port Authentisierung aktivierst wäre es sinnvoller gerade den SW2 damit wasserdicht zu sichern so das Fremde generell keinen Zugang dort erlangen.

Das sollte übrigens auch generell für die serielle Konsole gelten sofern dein Switch sowas hat. Auch die sollte per Radius gesichert sein um auch darüber keinen unauthentisierten Konfig Zugriff auf den SW2 zuzulassen. Angreifer sind bekanntlich kreativ.

muss ich den SW1-Uplink-Port doch so konfigurieren, dass er mit einer einzigen Authentifizierung (nämlich durch SW2) den gesamten Verkehr durchlässt.

Das wäre nur dann ein Security Problem wenn Angreifer die Switch Variante benutzen. SW2 selber arbeitet an seinem Uplink Port zusätzlich als Supplicant (.1x Client) und authentisiert sich mit seinen Client Credentals am SW1 der seinen Uplink dann generell freigibt.Angreifer müssten den Uplink Port ziehen um Zugriff auf SW1 zu bekommen aber dort ist ja dann sofort wieder die Port Authentisierung aktiv nach dem Link Loss. Zudem läuft auch eine .1x Reauthentication dort so das auch im sehr unwahrscheinlichen Fall das Angreifer ohne Linkloss an den Link kämen, dort keine Lücke entsteht.

Die Möglichkeit einen Switch zwischen die Uplinks zu stecken ist in dem Szenario schon etwas gefährlicher. Hier gibt es zwar auch sofort einen Linkloss aber wenn du am Uplink Port von SW1 kein Multi-Auth aktivierst öffnet der Supplicant an SW2 für alle den Port am SW1, das ist richtig. Über den zusätzlichen Switch hätten Angreifer dann freien Zugang.

Es macht also in so einem Angriffsszenario keinen Sinn einen Supplicant am SW2 Uplink zu definieren. Zielführender ist es alle Ports mit Multi-Auth zu sichern. Bei SW1 zu mindestens den Uplink Port.

Da du die Client Credentials eh nur einmal zentral auf dem Radius definierst stört es ja auch nicht wenn die an mehreren Ports authentisiert werden müssen.

geht das? Der Supplicant kann und wird sich also auch gegenüber mehreren switches authentifizieren, wenn der switch das fordert?

Jepp, ganz genau. Du kannst ja bei deinem Dot1x Switch am .1x Port einen kleinen ungemanagten (oder auch gemanagten) Switch anschliessen der selber kein Dot1x kann. Dann werden auch alle User an diesem Switch authentisiert. Genau DAS ist ja der Sinn von Multi-Auth am Port. Das klappt also problemlos und bei vielen Switches sogar mit dedizierter VLAN Zuweisung für jeden individuellen Client wenn man das will.Hab ich da in der Realität nen Performance Verlust

Nein, woher sollte der denn auch kommen. Es geht ja nur darum das die Mac Adresse des Clients in der Forwarding Tabelle landet. Das passiert nur ein Mal und fertig und hat keinerlei Einfluss auf den Durchsatz.wobei hier der Uplink Port immernoch als Eindringmöglichkeit in SW2 bleibt

Nein das ist Unsinn! Du schreibst doch oben selber: "sw2 komplett mit multi-auth dicht machen". Wieso kommst du also auf sowas oder hat "komplett" für dich eine andere Bedeutung? 🤔Wenn das so funktioniert, dann wäre das Szenario klar

Jau, das wäre es dann... ok, das muss ich mir ansehen, quasi nur für die MAC der RADIUS Servers?

Nee. Authentisiert wird bei MAB doch immer auf die Absender Mac des Endgerätes. Ist also die Mac des SW2 Management Interfaces.Bei der ersten Option würde es bedeuten sowohl .1x Authentisierung als auch den Client zu aktivieren. Das kann problematisch sein, deshalb ist die MAB Option einfacher.

Viele Switches können auch beides parallel so das man sagen kann: Wenn MAB OK ist mache kein .1x mehr.

Immer gerne... 😊

Wenn du noch einen Raspberry Pi in der Bastelschublade schlummern hast, ist damit ruckzuck auch ein Radius Server mit KlickiBunti GUI zum Testen aufgesetzt mit dem man wunderbar debuggen kann und damit in der Testphase völlig unabhängig von der Produktivhardware ist!

Freeradius Management mit WebGUI

Alternativ kann das auch ein kleiner 20 €uro Mikrotik Switch. Die haben den Radius Server immer gleich mit an Bord.

Wie der aufzusetzen ist wird HIER Schritt für Schritt erklärt.

Wenn du noch einen Raspberry Pi in der Bastelschublade schlummern hast, ist damit ruckzuck auch ein Radius Server mit KlickiBunti GUI zum Testen aufgesetzt mit dem man wunderbar debuggen kann und damit in der Testphase völlig unabhängig von der Produktivhardware ist!

Freeradius Management mit WebGUI

Alternativ kann das auch ein kleiner 20 €uro Mikrotik Switch. Die haben den Radius Server immer gleich mit an Bord.

Wie der aufzusetzen ist wird HIER Schritt für Schritt erklärt.