Cisco836 Erstkonfigurationsproblem und VPN mit PPTP

Hallo,

Ich habe zwei Cisco 836, den einen habe ich per Putty Konsole am PC geöffnet und den Ethernet0 Port konfiguriert, allerdings scheint dieser nicht mehr aktiv zu sein, da ich ihn nicht mehr anpingen kann. Als er noch die IP-Adresse über DHCP bezogen hat, konnte ich den Router anpingen.

Also mein erstes Problem ist folglich den Ethernet Port zu aktivieren, dass ich ihn anpingen kann. Den Webserver habe ich schon aktiviert, sodass ich dann auch auf die Weboberfläche kommen müsste.

Wie konfiguriere ich die beiden Router, dass ich eine VPN Verbindung zwischen den Routern hinkriege wenn beide Router nicht direkt per DSL angeschlossen sind sondern hinter einem weiteren Router im Netzwerk stehen.

Ich habe jeweils eine dynamische IP, diese registriere ich bei dyndns oder einem ähnlichen Anbieter.

D.h. der eine Cisco836 soll als VPN-Server und der andere als VPN-Client fungieren.

Ist das so grundsätzlich möglich?

Ich habe zwei Cisco 836, den einen habe ich per Putty Konsole am PC geöffnet und den Ethernet0 Port konfiguriert, allerdings scheint dieser nicht mehr aktiv zu sein, da ich ihn nicht mehr anpingen kann. Als er noch die IP-Adresse über DHCP bezogen hat, konnte ich den Router anpingen.

Also mein erstes Problem ist folglich den Ethernet Port zu aktivieren, dass ich ihn anpingen kann. Den Webserver habe ich schon aktiviert, sodass ich dann auch auf die Weboberfläche kommen müsste.

Wie konfiguriere ich die beiden Router, dass ich eine VPN Verbindung zwischen den Routern hinkriege wenn beide Router nicht direkt per DSL angeschlossen sind sondern hinter einem weiteren Router im Netzwerk stehen.

Ich habe jeweils eine dynamische IP, diese registriere ich bei dyndns oder einem ähnlichen Anbieter.

D.h. der eine Cisco836 soll als VPN-Server und der andere als VPN-Client fungieren.

Ist das so grundsätzlich möglich?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 171532

Url: https://administrator.de/forum/cisco836-erstkonfigurationsproblem-und-vpn-mit-pptp-171532.html

Ausgedruckt am: 12.07.2025 um 17:07 Uhr

14 Kommentare

Neuester Kommentar

Ja natürlich ist das grundsätzlich möglich. Eine simple und banale Standardanwendung für einen Cisco Router.

Wenn du mal die Suchfunktion bemüht hättest findest du hier eine Anleitung für ein VPN zum Abtippen:

Vernetzung zweier Standorte mit Cisco 876 Router

Ggf. hilft dir auch noch dieses Tutorial mit ein paar Details:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Voraussetzung ist natürlich das der Router per IP erreichbar ist !

Generell konfiguriert man einen solchen Router immer über die serielle Console !! Damit hast du dann auch keinen Stress mit Telnet DHCP usw.

Du verwendest dafür ein Terminal Programm wie Putty (seriellen Port) oder TeraTerm oder wenn du einen Apple Mac hast analog dann ZTerm

Der serielle COM Port am PC ist der Anschluss für dein serielles Consolen Kabel das an jedem Cisco Router mitgeliefert wird. Das ist das taubenblaue Flachkabel mit RJ-45 Steckern an beiden Enden !

Wenn du keinen seriellen COM Port mehr hast an deinem Laptop oder PC (das ist die 9 polige Sub-D Buchse) dann besorgst du dir im PC Shop um die Ecke für ein paar Euro einen USB - Seriell Adapter wie z.B. diesen hier:

reichelt.de/USB-Konverter/USB2-SERIELL/index.html?;ACTION=3;LA=4 ...

Fertig ist der Lack !

TeraTerm oder Putty stellst du am seriellen Setup auf:

9600 Baud

8 Bit, Keine Parity, 1 Stopbit

ein. Die Handshake Protokolle schaltest du alle AUS (Off)

Dann schliesst du den Router mit dem taubenblauen Consol Kabel am COM Port an oder dem seriell USB Adapter....et voila ! Schon bist du fest auf der Konfigurationsoberfläche des Routers völlig unabhängig von Netzwerken etc.

Damit kannst du auch generell mit dem Kommando write erase etwaige vorige Konfigs löschen und den Router in den Auslieferungszustand versetzen.

So macht man das und keine Frickelei mit DHCP usw.

Wenn du mal die Suchfunktion bemüht hättest findest du hier eine Anleitung für ein VPN zum Abtippen:

Vernetzung zweier Standorte mit Cisco 876 Router

Ggf. hilft dir auch noch dieses Tutorial mit ein paar Details:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Voraussetzung ist natürlich das der Router per IP erreichbar ist !

Generell konfiguriert man einen solchen Router immer über die serielle Console !! Damit hast du dann auch keinen Stress mit Telnet DHCP usw.

Du verwendest dafür ein Terminal Programm wie Putty (seriellen Port) oder TeraTerm oder wenn du einen Apple Mac hast analog dann ZTerm

Der serielle COM Port am PC ist der Anschluss für dein serielles Consolen Kabel das an jedem Cisco Router mitgeliefert wird. Das ist das taubenblaue Flachkabel mit RJ-45 Steckern an beiden Enden !

Wenn du keinen seriellen COM Port mehr hast an deinem Laptop oder PC (das ist die 9 polige Sub-D Buchse) dann besorgst du dir im PC Shop um die Ecke für ein paar Euro einen USB - Seriell Adapter wie z.B. diesen hier:

reichelt.de/USB-Konverter/USB2-SERIELL/index.html?;ACTION=3;LA=4 ...

Fertig ist der Lack !

TeraTerm oder Putty stellst du am seriellen Setup auf:

9600 Baud

8 Bit, Keine Parity, 1 Stopbit

ein. Die Handshake Protokolle schaltest du alle AUS (Off)

Dann schliesst du den Router mit dem taubenblauen Consol Kabel am COM Port an oder dem seriell USB Adapter....et voila ! Schon bist du fest auf der Konfigurationsoberfläche des Routers völlig unabhängig von Netzwerken etc.

Damit kannst du auch generell mit dem Kommando write erase etwaige vorige Konfigs löschen und den Router in den Auslieferungszustand versetzen.

So macht man das und keine Frickelei mit DHCP usw.

Nein, in puncto VPN hast du alles richtig verstanden !

Was das Thema IP Adresse anbetrifft solltest du ggf. hier einemal deine aktuelle Konfig des Routers posten ("show run" Kommando) dann können wir hier sehen was du da verschlimmbessert hast an der Konfig.

Nur mal als Beispiel für die korrekte Konfig des Ethernet 0 Ports (Beispielnetz 172.16.1.0 /24) mit DHCP Adressvergabe durch den Cisco Router sollte das dort so aussehen:

interface Ethernet0

description Lokales LAN

ip address 172.16.1.254 255.255.255.0

no shut

!

ip dhcp excluded-address 172.16.1.30 172.16.1.254

!

ip dhcp pool cisco836

network 172.16.1.0 255.255.255.0

default-router 172.16.1.254

dns-server 172.16.1.254

domain-name ddyon.test

!

Damit klappt der IP Zugriff sofort. Clients im lokalen LAN bekommen dann vom Cisco 836 dynamisch IP Adressen im Bereich von 172.16.1.1 bis .29 vergeben !

Was das Thema IP Adresse anbetrifft solltest du ggf. hier einemal deine aktuelle Konfig des Routers posten ("show run" Kommando) dann können wir hier sehen was du da verschlimmbessert hast an der Konfig.

Nur mal als Beispiel für die korrekte Konfig des Ethernet 0 Ports (Beispielnetz 172.16.1.0 /24) mit DHCP Adressvergabe durch den Cisco Router sollte das dort so aussehen:

interface Ethernet0

description Lokales LAN

ip address 172.16.1.254 255.255.255.0

no shut

!

ip dhcp excluded-address 172.16.1.30 172.16.1.254

!

ip dhcp pool cisco836

network 172.16.1.0 255.255.255.0

default-router 172.16.1.254

dns-server 172.16.1.254

domain-name ddyon.test

!

Damit klappt der IP Zugriff sofort. Clients im lokalen LAN bekommen dann vom Cisco 836 dynamisch IP Adressen im Bereich von 172.16.1.1 bis .29 vergeben !

1.) Ja, dann lässt du die ganze DHCP Konfig, exclude, pool etc. einfach weg und gut iss...

2.) Ja, ist klar. "no shut" ist auch nur zur Sicherheit da drin falls dein Interface im Shutdown Mode ist, dann geht nämlich gar nix mehr. "no shut" schaltet das Interface aktiv. Kannst du aber auch selber sehen mit "show int eth 0". Da müsstest du dann ein up / up sehen !

3.) Ja, genau richtig !

4.) Ja, genau sofern du keine VLANs definiert hast. An den Physischen Interfaces Fast<Ethernet x darf dann nur das hier stehen:

interface FastEthernet1

duplex auto

speed auto

!

interface FastEthernet2

duplex auto

speed auto

! usw. usw.

5.) Fast Ethernet 1 bis 4 sind ein Switch der als gemeinsame Router IP Adresse das Interface eth0 hat. Bei einigen Modellen wie dem 831 ist einen 2te Router Schnittstelle (eth 1) auf dem Port FastEthernet4. Da musst du aufpassen ! (Handbuch !)

6.) Ja, richtig ! Mit dem Kommando ist der Webserver aktiv. Das sollte aber niemals dein Test sein ob der Router erreichbar ist !!

Besser ist immer ein ping auf die Router IP Adresse oder noch besser von der Router Konsole ein Ping auf einen Rechner der pingbar ist im angeschlossenen Netzwerk !

Mit "show logg" kannst du übrigens das Routerlog einsehen und findest dort auch Meldungen über Probleme die der Router ggf. hat !!

Eine komplette Konfig für den LAN Port sieht dann so aus:

!

version 12.4

service timestamps log datetime localtime

service password-encryption

!

hostname Cisco836

!

clock timezone CET 1

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

no ip source-route

no ip gratuitous-arps

!

ip domain name dennisdyon.test

!

interface Ethernet0

description Lokales LAN

ip address 192.168.2.200 255.255.255.0

no ip redirects

no ip unreachables

no ip proxy-arp

Fertisch !

2.) Ja, ist klar. "no shut" ist auch nur zur Sicherheit da drin falls dein Interface im Shutdown Mode ist, dann geht nämlich gar nix mehr. "no shut" schaltet das Interface aktiv. Kannst du aber auch selber sehen mit "show int eth 0". Da müsstest du dann ein up / up sehen !

3.) Ja, genau richtig !

4.) Ja, genau sofern du keine VLANs definiert hast. An den Physischen Interfaces Fast<Ethernet x darf dann nur das hier stehen:

interface FastEthernet1

duplex auto

speed auto

!

interface FastEthernet2

duplex auto

speed auto

! usw. usw.

5.) Fast Ethernet 1 bis 4 sind ein Switch der als gemeinsame Router IP Adresse das Interface eth0 hat. Bei einigen Modellen wie dem 831 ist einen 2te Router Schnittstelle (eth 1) auf dem Port FastEthernet4. Da musst du aufpassen ! (Handbuch !)

6.) Ja, richtig ! Mit dem Kommando ist der Webserver aktiv. Das sollte aber niemals dein Test sein ob der Router erreichbar ist !!

Besser ist immer ein ping auf die Router IP Adresse oder noch besser von der Router Konsole ein Ping auf einen Rechner der pingbar ist im angeschlossenen Netzwerk !

Mit "show logg" kannst du übrigens das Routerlog einsehen und findest dort auch Meldungen über Probleme die der Router ggf. hat !!

Eine komplette Konfig für den LAN Port sieht dann so aus:

!

version 12.4

service timestamps log datetime localtime

service password-encryption

!

hostname Cisco836

!

clock timezone CET 1

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

no ip source-route

no ip gratuitous-arps

!

ip domain name dennisdyon.test

!

interface Ethernet0

description Lokales LAN

ip address 192.168.2.200 255.255.255.0

no ip redirects

no ip unreachables

no ip proxy-arp

Fertisch !

Dann sind zusätzlich alle deine Switchports deaktiviert. Logisch das du dann keine Verbindung zum Netzwerk bekommst !!!

Gehe also dann analog wie bei den eth Interfaces auch auf die Fast Ethernet interfaces und gebe dort immer ein no shutein !! Also so

conf t

Int fast 0

no shut

Int fast 1

no shut

usw. usw.

Damit sind die dann auch aktiv. Auf diese einfache Logik sollte man eigentlich von selber kommen wenn man nur mal ein klein bischen nachdenkt, sorry !?

Dann nacher nicht vergessen alles mit wr zu sichern !!

Gehe also dann analog wie bei den eth Interfaces auch auf die Fast Ethernet interfaces und gebe dort immer ein no shutein !! Also so

conf t

Int fast 0

no shut

Int fast 1

no shut

usw. usw.

Damit sind die dann auch aktiv. Auf diese einfache Logik sollte man eigentlich von selber kommen wenn man nur mal ein klein bischen nachdenkt, sorry !?

Dann nacher nicht vergessen alles mit wr zu sichern !!

OK statt der IP Adresse nimmst du dann halt deinen DynDNS Namen...ist ja klar.

Weglassen darfst du das auf gar keinen Fall denn sonst kennt der Router den VPN Tunnel Endpunkt ja nicht und dann ists aus mit dem VPN !

Denk aber dran das du dann mit ip domain-server <DNS IP> im Cisco einen oder mehrere Domain Server IPs eingeben musst damit er den DynDNS Namen auflösen kann...logisch. In der Regel nimmt man da immer den DNS Server vom lokalen Provider !

Wenn du von der Cisco Konsole den DynDNS Namen pingen oder auflösen kannst ist alles OK. (Zum Pingen muss die andere Seite einen ICMP Ping erlauben auf dem WAN Port, bei vilen Routern ist das aus Sicherheitsgründen sinnvollerweise deaktiviert !)

Übrigens: Wenn du einmal "show run" eingegeben hättest (was dir die gesamte Konfig zeigt !), dann hättest du die genaue Nummerierung der FastEthernet Interfaces auf Schlag sehen können.... Etwas Nachdenken hilft da in der Tat !!

Klappt denn nun wenigstens der Zugriff im lokalen Netz ??

Weglassen darfst du das auf gar keinen Fall denn sonst kennt der Router den VPN Tunnel Endpunkt ja nicht und dann ists aus mit dem VPN !

Denk aber dran das du dann mit ip domain-server <DNS IP> im Cisco einen oder mehrere Domain Server IPs eingeben musst damit er den DynDNS Namen auflösen kann...logisch. In der Regel nimmt man da immer den DNS Server vom lokalen Provider !

Wenn du von der Cisco Konsole den DynDNS Namen pingen oder auflösen kannst ist alles OK. (Zum Pingen muss die andere Seite einen ICMP Ping erlauben auf dem WAN Port, bei vilen Routern ist das aus Sicherheitsgründen sinnvollerweise deaktiviert !)

Übrigens: Wenn du einmal "show run" eingegeben hättest (was dir die gesamte Konfig zeigt !), dann hättest du die genaue Nummerierung der FastEthernet Interfaces auf Schlag sehen können.... Etwas Nachdenken hilft da in der Tat !!

Klappt denn nun wenigstens der Zugriff im lokalen Netz ??

Wenns das denn nun war oder du das Interesse an einem Feedback verloren hast bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !!

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !!

Mmmhhh deinen Beschreibung ist völlig konfus und eigentlich Murks....?!

Was meinst du mit "... Ich betreibe den Cisco hinter einem anderen Router" und dann gleich wieder mit "...Ich betreibe den Cisco direkt als DSL Modem" das ist eigentlich logischer Blödsinn, denn was machst du denn nun ?? Direkt am DSL oder in einer Kaskade mit einem anderen Router. Du beschreibst hier zwei logische Gegensätze die sich ausschliessen !

Da bleibt uns dann nur mal wieder die berühmte Kristallkugel

Wenn du blutiger Laie bist und dich da nicht auskennst warum machst du es dann und lässt da nicht jemanden ran der sich damit auskennt ?? Die Frage musst du dir mal gefallen lassen...sorry. Wenn es schon an solchen banalen technischen Grundlagen scheitert wie soll es dann erst bei der VPN Konfig werden ? ....nundenn...

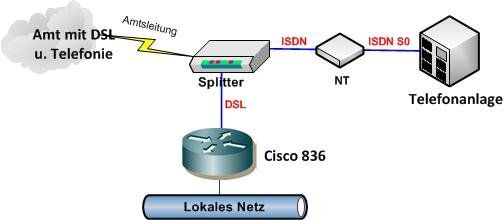

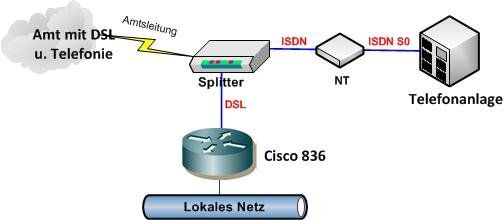

Der Cisco 836 ist normalerweise ein Router mit integriertem DSL Modem, kommt also logischerweise direkt an den Splitter !

Ebenso: "...wird irgendwie bei uns ISDN und DSL wegen der Telefonanlage direkt "aufgesplittet" " Was soll dieses technische Kauderwelsch bedeuten ??

Normalerweise ist es doch auch so das der Amtsanschluss immer "aufgesplittet" wird, denn dafür benutzt man in der Regel ja den Splitter !! Der Name ist hier Programm !!

Eingang: Amt -->> 2 Ausgänge: 1 mal ISDN und 1 mal DSL !!

Der DSL Anschluss hat einen RJ-45 Port am Splitter

Die Aussage: "...nicht in der DSL Buchse einstecken kann sondern in einer von den anderen RJ45 Buchsen" ja was denn nun ??

DSL Splitter hat RJ-45, am ISDN NT ist RJ-45, hast du ggf. einen ISDN Router oder..oder ...oder

Hier können wir wieder nur im freien Fall raten oder die obige Kristallkugel bemühen

Solange du nicht technisch eindeutig beschreibst welche Komponente genau WO angeschlossen wird ist eine zielführende Hilfestellung für dich so gut wie aussichtslos ohne esotherische Hilfsmittel wie oben benutzen zu müssen...sorry aber was erwartest du ? Hellsehen können wir hier (noch) nicht....

Falls du also direkt am DSL hängen solltest ohne Modem, (denn das muss der Fall sein bei dir, da bekanntlich der Cisco 836 ein ADSL over ISDN Router mit integriertem DSL Modem ist und so direkt an den Splitter angeschlossen werden kann !!) dann sieht die korrekte Anschlusstechnik so aus:

Was die entsprechende Konfiguration des Cisco 836 anbetrifft gilt dann genau das was im o.a. Tutorial steht !!:

!

interface ATM0

description DSL Modem Port --> Splitter

no ip address

no atm ilmi-keepalive

pvc 1/32

pppoe-client dial-pool-number 1

!

dsl operating-mode annexb-ur2

!

interface Dialer1

description Internet DSL Verbindung

ip address negotiated

ip mtu 1492

ip nat outside

no cdp enable

encapsulation ppp

dialer pool 1

dialer-group 1

ppp authentication pap callin

ppp pap sent-username 0011234567891234567896543#0001@provider.de

password Geheim

!

Und nochwas:

Cisco lässt keinerlei LAN to LAN VPN Kopplung mit PPTP zu sondern supportet nur IPsec. In der Beziehung ist deine Aussage von oben "...aber kein "GRE Tunnel". " also auch irgendwie unsinnig. Eine Router Router Kopplung funktioniert NUR per IPsec und da spielt ja nunmal GRE keinerlei Rolle als Protokoll wie du vermutlich selber weisst ?!

PPTP ist lediglich für ein Client Dialin gedacht, also die Anbindung remoter Mitarbeiter.

Kläre also deine Anschlussmodalitäten und bringe die DSL Verbindung zum Laufen und dann machen wir weiter hier mit dem VPN Tunnel !!

Was meinst du mit "... Ich betreibe den Cisco hinter einem anderen Router" und dann gleich wieder mit "...Ich betreibe den Cisco direkt als DSL Modem" das ist eigentlich logischer Blödsinn, denn was machst du denn nun ?? Direkt am DSL oder in einer Kaskade mit einem anderen Router. Du beschreibst hier zwei logische Gegensätze die sich ausschliessen !

Da bleibt uns dann nur mal wieder die berühmte Kristallkugel

Wenn du blutiger Laie bist und dich da nicht auskennst warum machst du es dann und lässt da nicht jemanden ran der sich damit auskennt ?? Die Frage musst du dir mal gefallen lassen...sorry. Wenn es schon an solchen banalen technischen Grundlagen scheitert wie soll es dann erst bei der VPN Konfig werden ? ....nundenn...

Der Cisco 836 ist normalerweise ein Router mit integriertem DSL Modem, kommt also logischerweise direkt an den Splitter !

Ebenso: "...wird irgendwie bei uns ISDN und DSL wegen der Telefonanlage direkt "aufgesplittet" " Was soll dieses technische Kauderwelsch bedeuten ??

Normalerweise ist es doch auch so das der Amtsanschluss immer "aufgesplittet" wird, denn dafür benutzt man in der Regel ja den Splitter !! Der Name ist hier Programm !!

Eingang: Amt -->> 2 Ausgänge: 1 mal ISDN und 1 mal DSL !!

Der DSL Anschluss hat einen RJ-45 Port am Splitter

Die Aussage: "...nicht in der DSL Buchse einstecken kann sondern in einer von den anderen RJ45 Buchsen" ja was denn nun ??

DSL Splitter hat RJ-45, am ISDN NT ist RJ-45, hast du ggf. einen ISDN Router oder..oder ...oder

Hier können wir wieder nur im freien Fall raten oder die obige Kristallkugel bemühen

Solange du nicht technisch eindeutig beschreibst welche Komponente genau WO angeschlossen wird ist eine zielführende Hilfestellung für dich so gut wie aussichtslos ohne esotherische Hilfsmittel wie oben benutzen zu müssen...sorry aber was erwartest du ? Hellsehen können wir hier (noch) nicht....

Falls du also direkt am DSL hängen solltest ohne Modem, (denn das muss der Fall sein bei dir, da bekanntlich der Cisco 836 ein ADSL over ISDN Router mit integriertem DSL Modem ist und so direkt an den Splitter angeschlossen werden kann !!) dann sieht die korrekte Anschlusstechnik so aus:

Was die entsprechende Konfiguration des Cisco 836 anbetrifft gilt dann genau das was im o.a. Tutorial steht !!:

!

interface ATM0

description DSL Modem Port --> Splitter

no ip address

no atm ilmi-keepalive

pvc 1/32

pppoe-client dial-pool-number 1

!

dsl operating-mode annexb-ur2

!

interface Dialer1

description Internet DSL Verbindung

ip address negotiated

ip mtu 1492

ip nat outside

no cdp enable

encapsulation ppp

dialer pool 1

dialer-group 1

ppp authentication pap callin

ppp pap sent-username 0011234567891234567896543#0001@provider.de

password Geheim

!

Und nochwas:

Cisco lässt keinerlei LAN to LAN VPN Kopplung mit PPTP zu sondern supportet nur IPsec. In der Beziehung ist deine Aussage von oben "...aber kein "GRE Tunnel". " also auch irgendwie unsinnig. Eine Router Router Kopplung funktioniert NUR per IPsec und da spielt ja nunmal GRE keinerlei Rolle als Protokoll wie du vermutlich selber weisst ?!

PPTP ist lediglich für ein Client Dialin gedacht, also die Anbindung remoter Mitarbeiter.

Kläre also deine Anschlussmodalitäten und bringe die DSL Verbindung zum Laufen und dann machen wir weiter hier mit dem VPN Tunnel !!

Na dann....ist ja alles im grünen Bereich !!

Wenn denn nun alles klappt bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Wenn denn nun alles klappt bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !