DD-WRT Router als VPN-Server hinter FritzBox - Konfigurationsproblem

Hallo zusammen, ich würde gerne einen Open VPN-Server über einen Buffalo Router mit DD-WRT betreiben.

Der Router steht hinter einer FritzBox 7490. Auf der FritzBox ist ein Port-Forward auf 1194 eingerichtet.

FritzBox hat eine DNS-Server-Adresse.

Die Easy-RSA-Konfiguration hab ich für beide Seiten (Client und Server) schon durchgeführt.

Server-Zertifikate sind im VPN-Router auch eingetragen

Client hat als remote die DNS Server-Adresse der FritzBox eingetragen

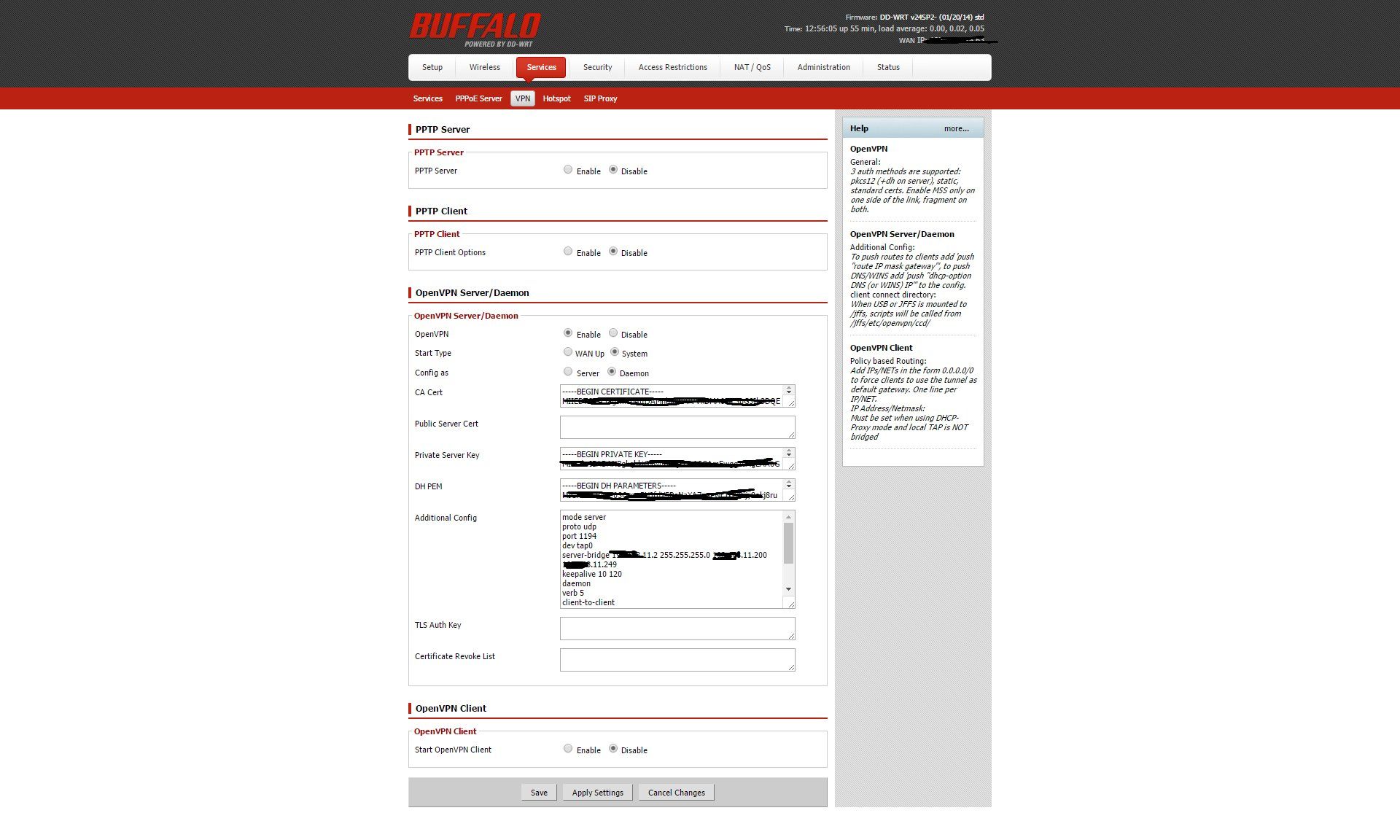

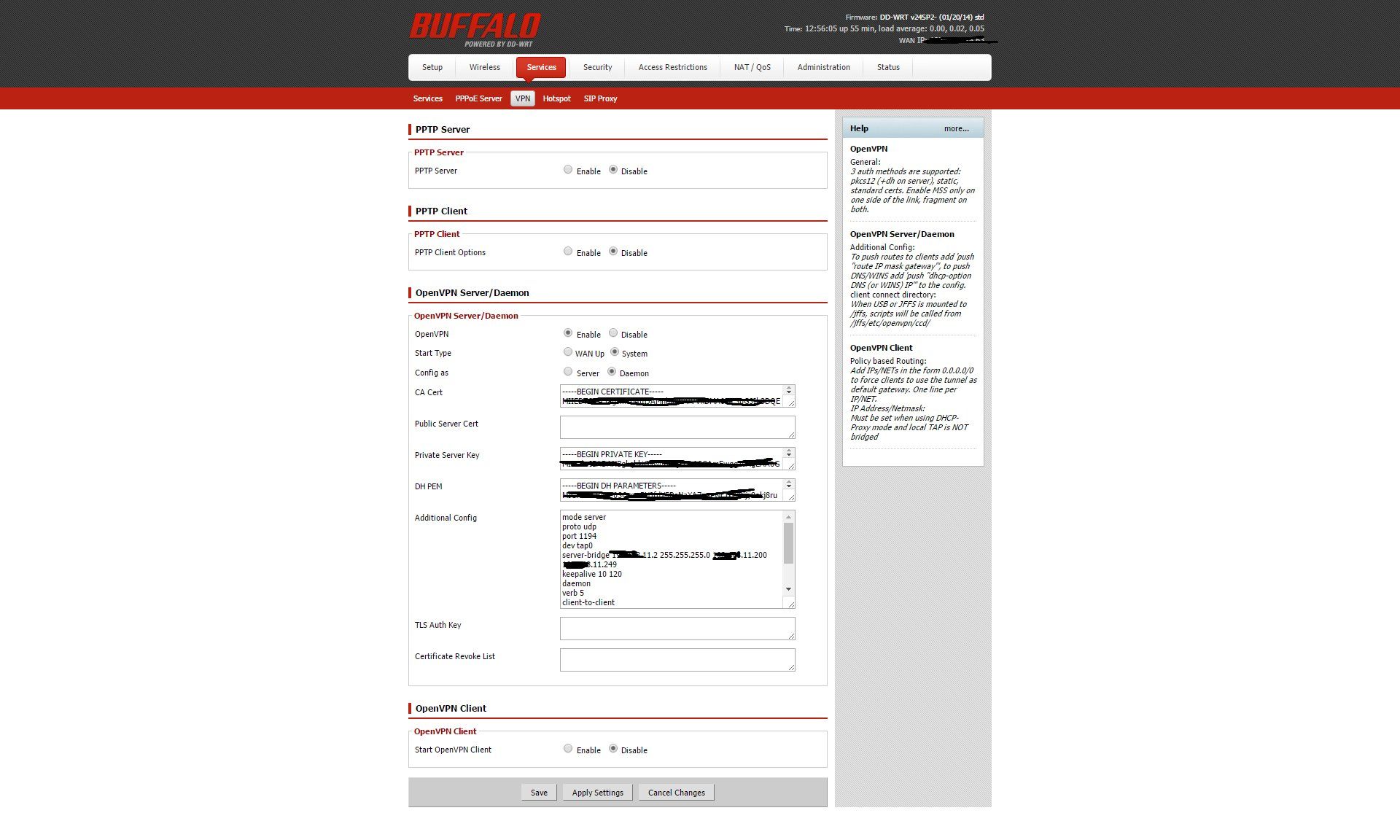

Leider funktioniert bzw. stimmt meine VPN-Konfiguration wahrscheinlich im Router nur noch nicht so ganz, das der Server nicht starten will.

Screenshot

Tendiere, dass die Push-Settings nicht ganz passen. Was müsste ich da eure Meinung eintragen, wenn der VPN-Server hinter einer FritzBox sitzt.

Bzw. was müsste noch an der FritzBox gecheckt werden, was ich noch nicht erwähnt hab?

Der Router steht hinter einer FritzBox 7490. Auf der FritzBox ist ein Port-Forward auf 1194 eingerichtet.

FritzBox hat eine DNS-Server-Adresse.

Die Easy-RSA-Konfiguration hab ich für beide Seiten (Client und Server) schon durchgeführt.

Server-Zertifikate sind im VPN-Router auch eingetragen

Client hat als remote die DNS Server-Adresse der FritzBox eingetragen

Leider funktioniert bzw. stimmt meine VPN-Konfiguration wahrscheinlich im Router nur noch nicht so ganz, das der Server nicht starten will.

Screenshot

Tendiere, dass die Push-Settings nicht ganz passen. Was müsste ich da eure Meinung eintragen, wenn der VPN-Server hinter einer FritzBox sitzt.

Bzw. was müsste noch an der FritzBox gecheckt werden, was ich noch nicht erwähnt hab?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 322887

Url: https://administrator.de/forum/dd-wrt-router-als-vpn-server-hinter-fritzbox-konfigurationsproblem-322887.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

67 Kommentare

Neuester Kommentar

Ahoi ...

Wie meinen?

VG

Ashnod

Hallo,

hast Du bei der AVM FB auch das VPN deaktiviert?

Sonst denkt die AVM FB jedes mal dass das VPN für sie ist und nimmt es selber an!

Gruß

Dobby

hast Du bei der AVM FB auch das VPN deaktiviert?

Sonst denkt die AVM FB jedes mal dass das VPN für sie ist und nimmt es selber an!

Gruß

Dobby

Wenn ich da keine VPN-Verbindung eintrage, ist es doch gleichgestellt wie deaktiviert oder?

Nein denn dann denkt die AVM FB immer wieder dass die VPN Verbindung für sie selber istund versucht sie anzunehmen und von daher kommt wohl auch nichts am VPN Server an!

Gruß

Dobby

Wenn denn ja das Port Forwarding UDP 1194 im Buffalo Router auf den DD-WRT konfigurieren !

Der DD-WRT agiert hier ja als OVPN Server wenn man den TO richtig versteht.

Das hiesige Tutorial erklärt es en Detail wie es geht:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Bzw. hier genau WIE der Router in einer Routerkaskade betrieben wird mit Port Forwarding:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Damit sollte es sofort zum Fliegen kommen....

Der DD-WRT agiert hier ja als OVPN Server wenn man den TO richtig versteht.

Das hiesige Tutorial erklärt es en Detail wie es geht:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Bzw. hier genau WIE der Router in einer Routerkaskade betrieben wird mit Port Forwarding:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Damit sollte es sofort zum Fliegen kommen....

Hallo nochmal,

Gruß

Dobby

Da ich ja kein IPSec tunnel,........

Ok den habe ich eben überlesen!Gruß

Dobby

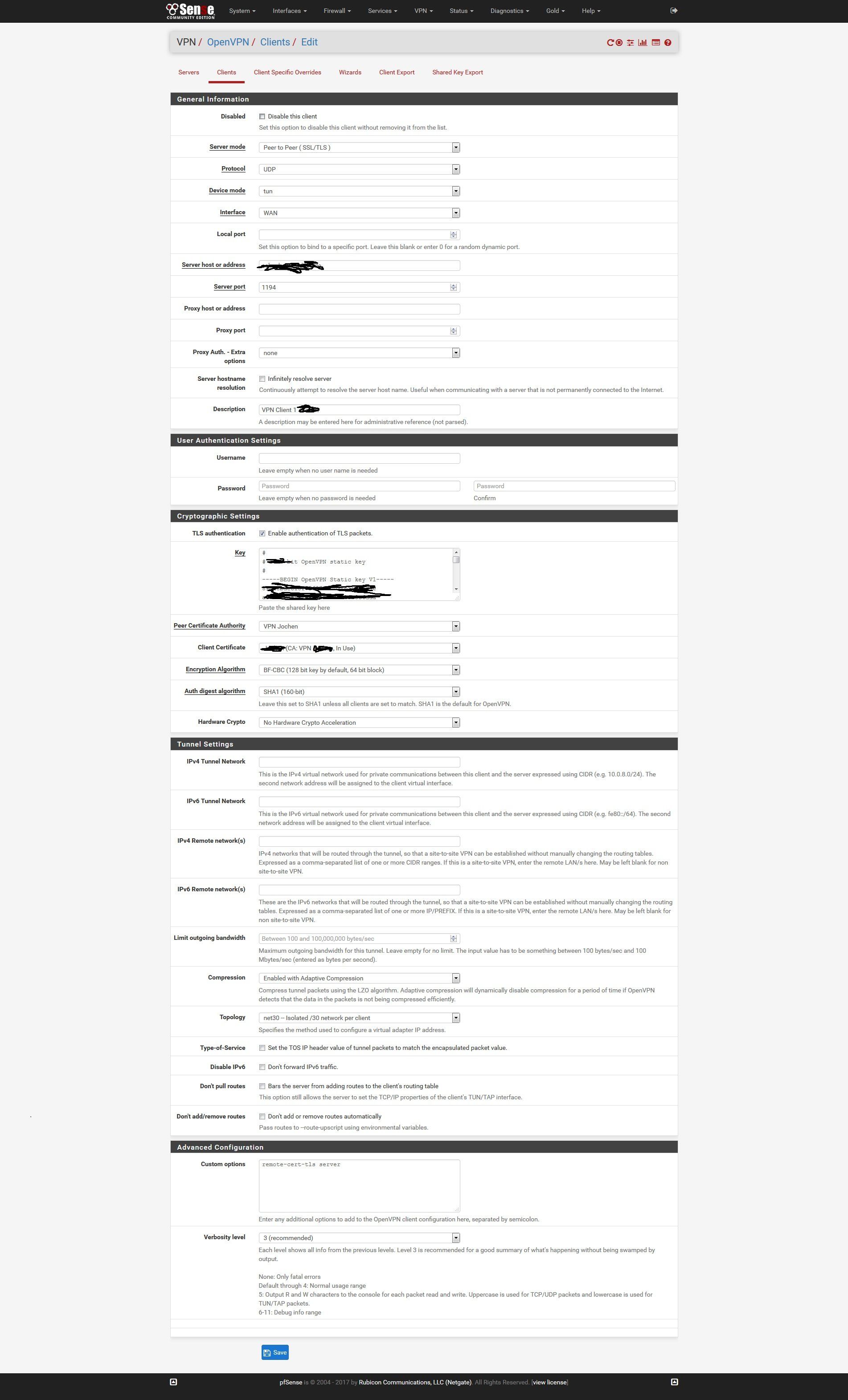

Ich mach somit ein 1194 forwarding im Hybrid und pack meine sicheren Client-Schlüssel in den Client-Router.

Für den OpenVPN-Client brauchst Du noch nicht mal ein Portforwarding 1194. Das wäre nur beim OpenVPN-Server notwendig. Der OpenVPN-Client findet an Hand seiner "client.cfg" per fester IP oder DynDNS sein Ziel im Internet.Gruß orcape

Da die tolle Hybrid-Büchse so gut wie keine Möglichkeiten zum Konfigurieren zulässt, sind mir da was NAT-Rules angeht, auch die Hände gebunden.

Warum beschaffst du dir dann nicht einen sinnvollen Dual WAN Balancing Router oder ne pfSense, damit hättest du diese Grundproblematik gar nicht erst.heise.de/ct/ausgabe/2016-24-pfSense-als-Load-Balancer-3458348.ht ...

Hi nintox,

Nimm ein ALIX-Board, wenn das Deinen Ansprüchen genügt, (preiswerter wie APU) "schraube" da eine pfSense drauf und folge @aqui 's Tutorial hier im Forum.

Auf der pfSense terminierst Du den OpenVPN-Client und erstellst die NAT-Regel und schon greifst Du auf den Speedport zu.

Gruß orcape

Beziehst du dich jetzt auf den Server oder den Client?

Du hattest vom Hybrid gesprochen und das ist doch Client, oder etwa nicht?Nimm ein ALIX-Board, wenn das Deinen Ansprüchen genügt, (preiswerter wie APU) "schraube" da eine pfSense drauf und folge @aqui 's Tutorial hier im Forum.

Speedport-Hybrid --> pfSense (VPN-Client) --> Switch Whatever --> Hosts

Genau so.Auf der pfSense terminierst Du den OpenVPN-Client und erstellst die NAT-Regel und schon greifst Du auf den Speedport zu.

Gruß orcape

Was ist der Unterschied zwischen einem VPN-Client auf dem DD-WRT und einem VPN-Client auf einer pfSense.

Man sollte auf dem DD-WRT eigentlich auch eine NAT-Regel erstellen können, unter Administration. Ansonsten hat die pfSense wesentlich mehr Funktionen.Wenn sich @aqui nicht noch einmal meldet, schick Ihm eine PN, der hat da mehr Ahnung, wie und ob das auf DD-WRT zu realisieren ist.

Gruss orcape

Was ist der Unterschied zwischen einem VPN-Client auf dem DD-WRT und einem VPN-Client auf einer pfSense.

Da ist natürlich kein Unterschied ist ja technisch vollkommen das gleiche.Der Vorschlag bezpg sich auf den Ersatz des Hybrid Routers, also das man das die pfSense direkt machen lässt. Ein Port direkt ans DSL und den anderen ans LTE.

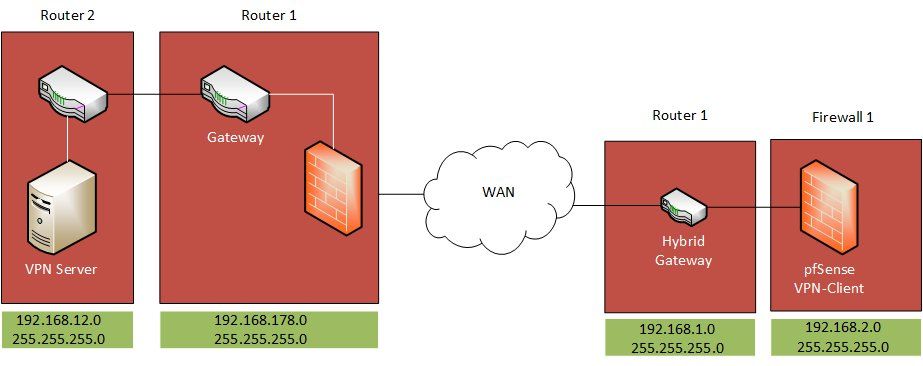

Letztlich ist das ja ein simples Standard Szenario. der TO schreibt ja jetzt:

er baut auch eine Verbindung zum Server auf (Handshake), aber überträgt keine Daten

D.h. um nochmal die Fakten zu beschreiben:Der kaskadierte DD-WRT Router ist VPN Client und NICHT VPN Server ?! Ist das so richtig ?

D.h. ER baut die OVPN Verbindung zu irgendeinem Server remote auf. Stimmt das so ?

Dann ist die Sache ja noch viel einfacher und sollte in jedem Falle klappen.

Du sagst der DD-WRT als Client baut die Verbindung auf.

- Kannst du das mit einem Log Auszug belegen ??

- Hast du das Tutorial dazu gelesen: OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router und den Client mal so manuell gestartet ?? Was sagt dann der CLI Output ?? Bekommst du da auch ein Initialization Sequence Completed

- Du solltest bitte hier nochmal genau diese Outputs des Clients hier posten. Ebenso wichtig ist ein ifconfig bei aktivem Client um zu sehen das das virtuelle Tunnel Interface zum Server wirklich aktiv ist.

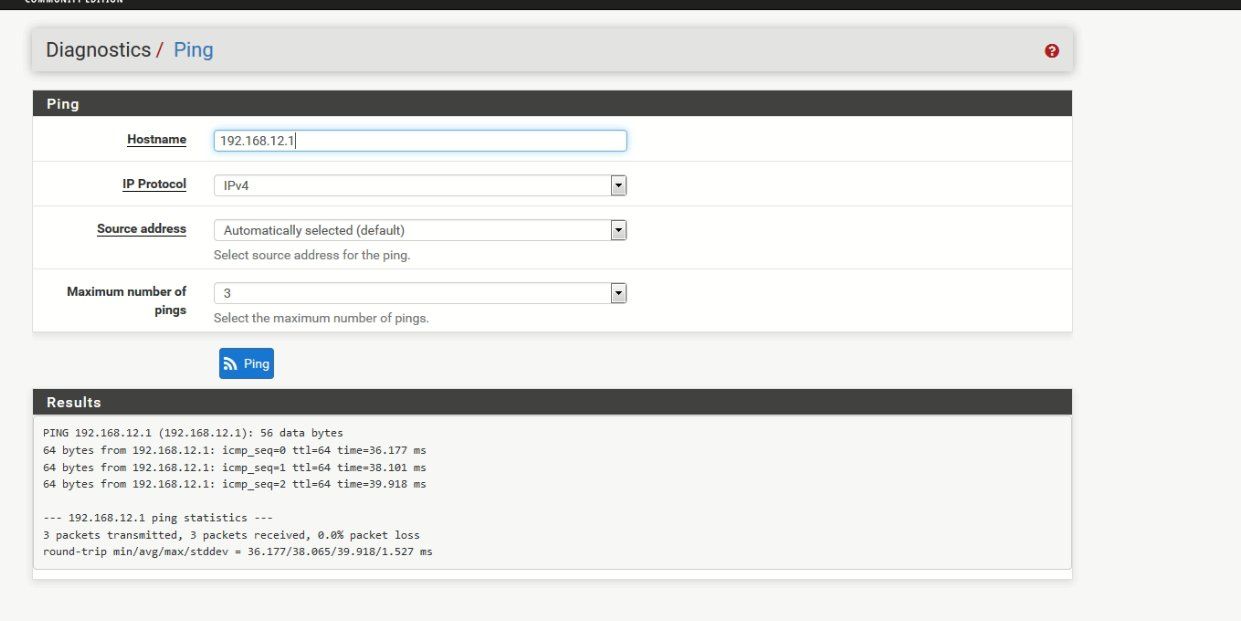

- Ein Ping auf die virtuelle Server IP, also die, die du in der Server Konfig Datei mit server 172.16.2.0 255.255.255.0 definiert hast ! Hier im Beispiel hat der Server die 172.16.2.1. Dieser Ping MUSS immer möglich sein !

All diese Outputs und Infos hat der TO bis hierher noch NICHT geliefert. Wir müssten sie für eine zielgerichtete Hilfe aber wissen !!

weil er im DD-WRT Webpanel jedes mal auch richtig gestartet hat und auf dem Server auch als Client aufschlägt.

OK, es würde auch das Server Log reichen was eindutig dann anzeigen sollte das der Tunnel aktiv ist ohne Fehler.Wenn direkt vom VPN Client kein Ping auf die interen OVPN Server IP möglich ist dann ist :

- entweder der Tunnel nicht aufgebaut

- oder irgendwo noch ne Firewall aktiv

Hier wäre jetzt ein ifconfig Output bei aktivem VPN mal sehr hilfreich um zu sehen ob das virtuelle Tunnel Interface aufgebaut ist und es vom OVPN Server eine korrekte IP Adresse bekommen hat.

Dann mal außer ifconfig mal ein netstat -r ziehen um die Routing Tabelle zu sehen.

Sollte das alles passen MUSS ein direkter Ping vom CLI des DD-WRT auf die Server VPN IP klappen.

Ob du statische Routen brauchst oder nicht hängt einzig und allein davon ab WIE deine Infrastruktur aussieht.

Betreibst du das DD-WRT VPN in einer Kaskade mit dem Hybridrouter ist das kein Thema.

Betreibst du es aber "one armed" also nur einbeinig angeschlossen sind statische Routen zwingend.

Das muss dann nicht unbedinbt auf dem Hybrid Router sein. Wenn er es nicht supportet, dann musst du es auf deinem Client direkt machen.

Bei einem Winblows Client geht das dann so:

route add <vpn_zielnetz> mask <maske_ziel> <gateway_ip_dd-wrt> -p

Dann routet der Client gleich diese Pakete direkt an das VPN Client Gateway statt an den Hybrid Router.

Bei Winblows zeigt dann ein route print die lokale Routing Tabelle an.

Hi Nintox,

was Dir wohl fehlt ist ein File auf dem Server, welches sich CCD (Client-Config-Directory) nennt.

In diese Datei muss ein iroute Eintrag, als Hinweis auf Dein remotes Netz, in folgender Form (Bsp.-IP) ...

.

In die Server.conf gehört dann der entsprechende Hinweis auf diese Datei...

Existiert diese Datei nicht, macht OpenVPN hier wohl einen Multiclienttunnel mit 2 Client Ip 's...

...hier bei Dir 172.16.3.5 und .6.

Eigentlich sollte die Ifconfig-Ausgabe des Tunnels in etwa so aussehen.

Die Tunnelendpunkte sind dann Server 172.16.3.1 und Client 172.16.3.2

dann sollten eigentlich auch die Tunnelprobleme Geschichte sein.

Gruss orcape

was Dir wohl fehlt ist ein File auf dem Server, welches sich CCD (Client-Config-Directory) nennt.

In diese Datei muss ein iroute Eintrag, als Hinweis auf Dein remotes Netz, in folgender Form (Bsp.-IP) ...

iroute 192.168.55.0 255.255.255.0;In die Server.conf gehört dann der entsprechende Hinweis auf diese Datei...

client-config-dir /Pfad zur CCDtun1 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:172.16.3.6 P-t-P:172.16.3.5 Mask:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1400 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:14 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:100

RX bytes:0 (0.0 B) TX bytes:1176 (1.1 KiB)Eigentlich sollte die Ifconfig-Ausgabe des Tunnels in etwa so aussehen.

tun1 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:172.16.3.2 P-t-P:172.16.3.1 Mask:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1342 Metric:1

RX packets:1567 errors:0 dropped:0 overruns:0 frame:0

TX packets:59 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:100

RX bytes:62060 (60.6 KiB) TX bytes:5570 (5.4 KiB)dann sollten eigentlich auch die Tunnelprobleme Geschichte sein.

Gruss orcape

Danke für den Tipp. Wie lege ich denn am besten die Datei an.

Bei DD-WRT sind die Daten von OpenVPN unter /tmp gespeichert. Bei Neustart also wieder weg. Du solltest Sie also nicht per ssh als Datei unter /tmp abspeichern, sondern im GUI eintragen. Leider habe ich keinen OpenVPN-Server unter DD-WRT am laufen, so das ich Dir hier auch nicht weiter helfen kann.Mit einem Startscript sollte das aber funktionieren.

Die Remote-Adresse, die da unter iroute eingetragen werden muss wäre das Netz des Client-Routers?

Richtig, dessen LAN.Gruss orcape

Jedoch startet nach eintragung der Settings der Server nicht mehr.

Wie sieht da Dein Eintrag aus ?Wenn das nicht funktioniert, wirst Du wohl ein Script auf dem GUI hinterlegen müssen. Oder den Versuch machen, das File in einem anderen Ordner zu legen und den Pfad entsprechend anpassen. Keine Ahnung ob das machbar ist.

und mir ein APU-Board gekauft.

Eine weise Entscheidung und würde es nun so ins Netz einbinden:

Alles richtig !Macht es Sinn, die pfSense hinter dem Hybrid zu bridgen,

Nein ! Das würde die Firewall dann sinnlos machen.Oder sollten es schon 2 Netze werden.

Ja.Du musst die Tatsache des Transfernetzes dem Besitzer ja gar nicht groß erklären. Ist ja eh ein Punkt zu Punkt Netz mit einer Strippe.

Der brauch nur sein 192.168.1.0 Netz kennen und gut iss.

Vergiss in den pfSense Setup nicht den Haken zu entfernen bei "Block RFC1918 private networks" am WAN Port.

Bei OVPN musst du zudem ein Port Forwarding auf dem Speedport einrichten von UDP 1194 auf die WAN IP Adresse der pfSense so das der Speedport eingehende OVPN Requests auf die FW forwardet.

Alternativ kann man die pfSense WAN IP auch im SP als Exposed Host setzen.

Achte deshalb darauf das das dann eine statische IP ist und keine dynamische per DHCP. Denn sollte die sich mal ändern ists aus mit dem VPN.

@aqui

Gruss orcape

Bei OVPN musst du zudem ein Port Forwarding auf dem Speedport einrichten von UDP 1194 auf die WAN IP Adresse der pfSense so das der Speedport eingehende OVPN Requests auf die FW forwardet.

Ist beim OpenVPN-Client auf der pfSense nicht notwendig. Nur wenn er auf der pfSense einen OpenVPN-Server betreibt. Gruss orcape

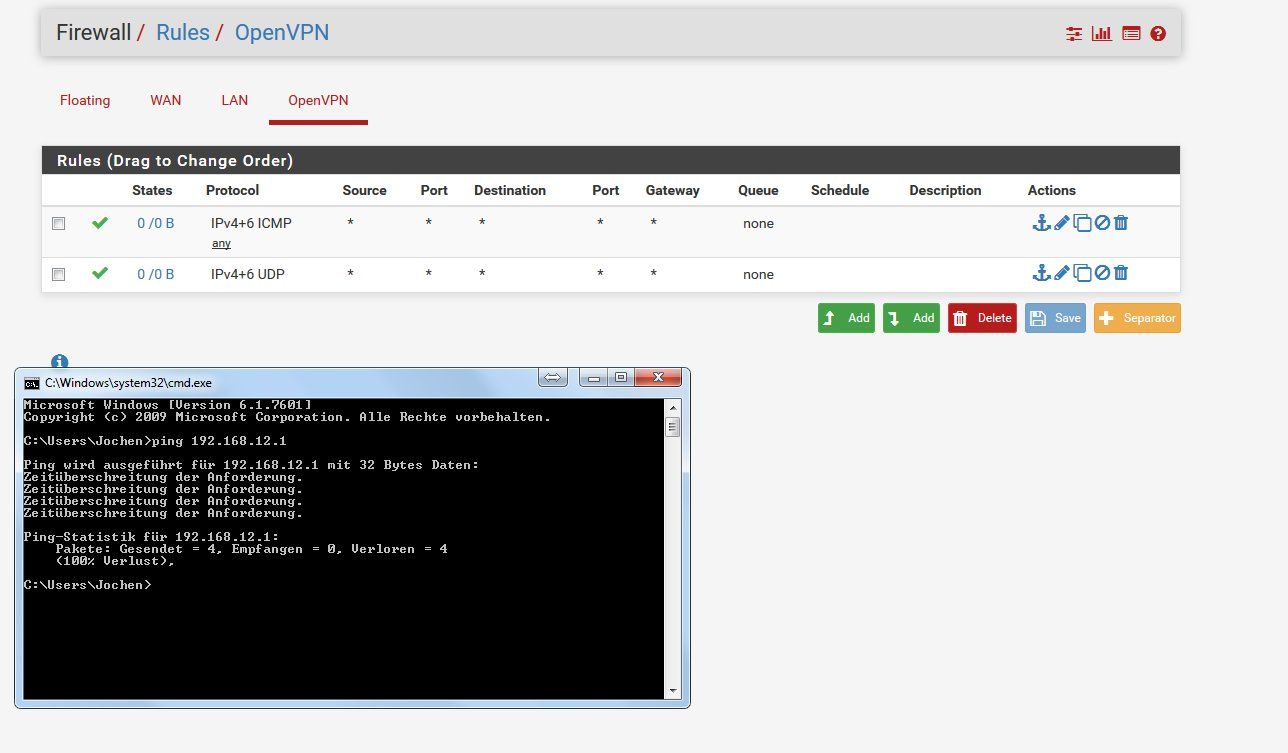

Ping ist aber trotz dessen noch nicht möglich.

Das ist auch vollkommen klar, denn es kommt KEIN OpenVPN Tunnel zustande!: openvpn 77603 WARNING: No server certificate verification method has been enabled.

Und dann stoppt der Tunnel:

received, process exiting.... ovpn-linkdown ovpnc1

Ohne VPN Tunnel natürlich auch kein Ping...logisch !

Das hättest du ja anhand der Log Einträge doch auch selber sehen können. Man sollte halt mal lesen was da steht...

Kann das sein das du das Kommando ns-cert-type server in deiner Konfig Datei vergessen hast ?? Darauf basiert die o.a.Log Fehlermeldung.

openvpn.net/index.php/open-source/documentation/howto.html#mitm

Wenn ja füge die hinzu das sollte das Problem fixen und den Ping zum Fliegen bringen.

Aber Ping fliegt trotzdem noch nicht.

Bitte nochmal Log posten hier vom Verbindungsaufbau ! Vertrauen ist gut Kontrolle ist besser Du musst ganz sicher sein das der VPN Tunnel steht.

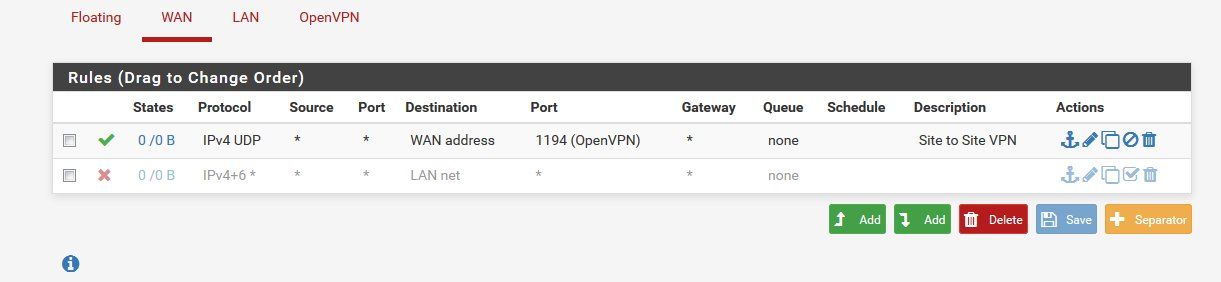

- Kannst du das interne VPN Tunnel Interface pingen ? (ICMP Regel dafür nicht vergessen !)

- Kannst du das lokale LAN Interface der FW pingen )

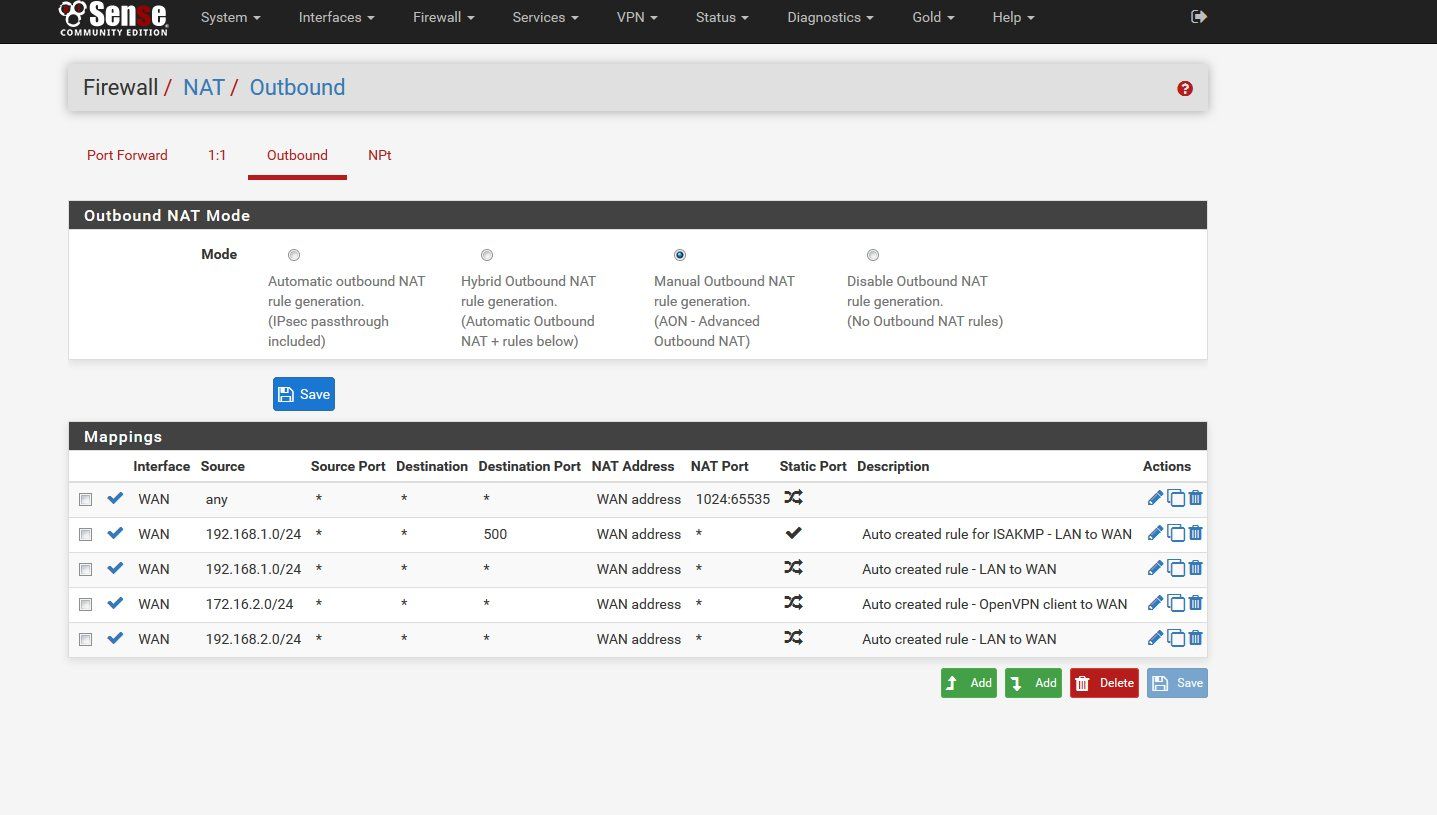

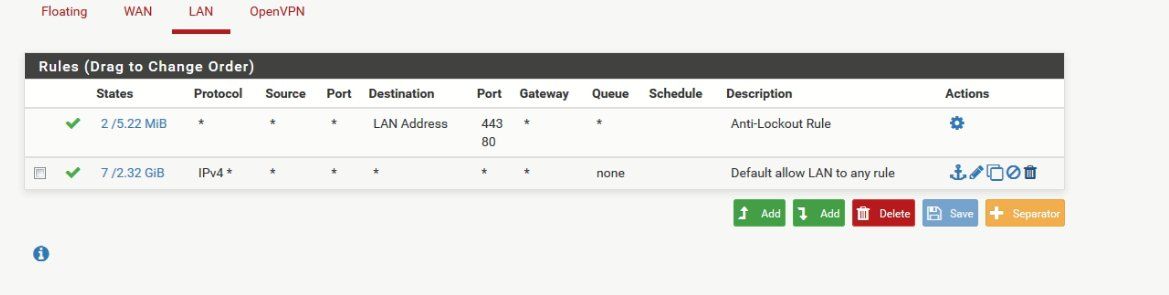

- Hast du im virtuellen VPN Interface der Firewall eine entsprechende Regel erstellt die den Zugriff aus dem internen OVPN Tunnelnetz erlaubt ?? Ggf. auch mal Screenshot posten hier zur Kontrolle.

Routingproblem in Homerouter-Kaskade mit Raspi

Was sagst du zur Firewall? Geht das so?

IP technisch ja, hast ja 2 unterschiedliche IP Netze (das 3te interne bei OVPN mal wieder vergessen Sieht für mich zurzeit immer mehr nach einem Routing-Problem aus.

Das wäre möglich... Leider fehlt dazu mal eine grobe Netzwerkskizze wie die IP Segmente verschaltet sind. Dann könnte man das ganz genau sagen.OVPN in einer Routerkaskade ist hier beschrieben:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Also ggf. mal Skizze posten hier und wie dein Routing aussieht.

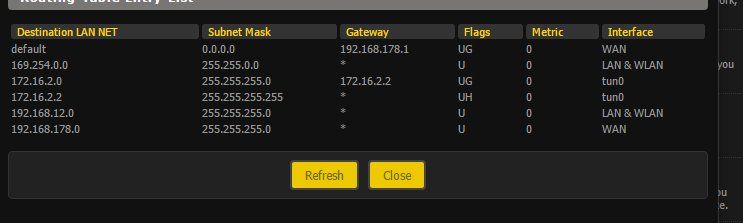

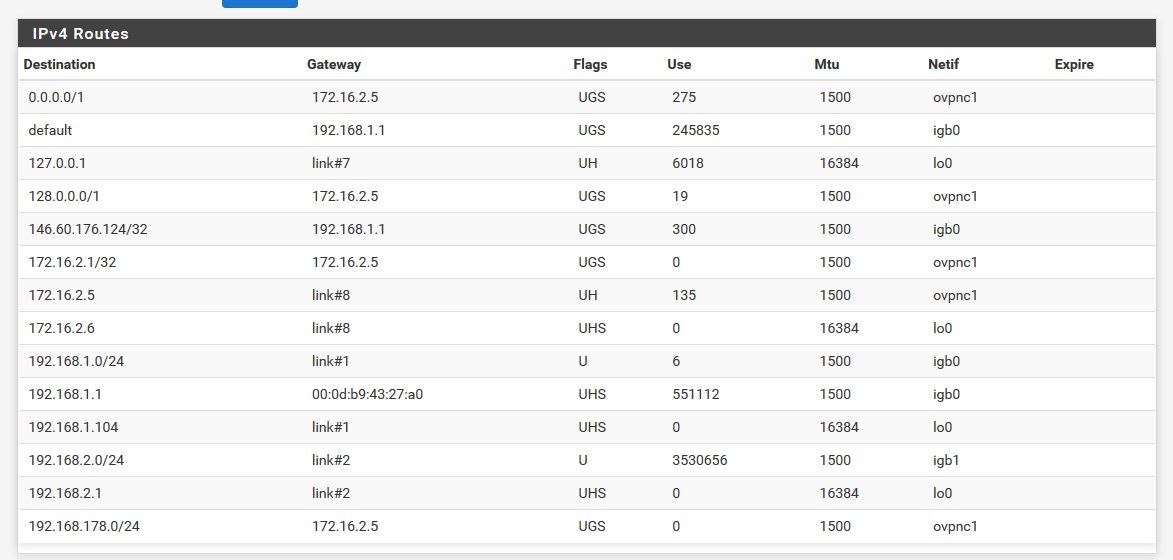

Poste mal die Routingtabellen von Server und Client. Deine IP-Belegung OpenVPN-Server/Client mit 172.16.2.1/ 172.16.2.5 bzw. 172.16.2.6 sieht mir sehr danach aus, wie wenn keine Clientspezifische Datei im Server existiert bzw. ein Multiclienttunnel aufgebaut wird. Dann wird Dir zwar ein Tunnel gebaut, bekommst aber kein ping drüber.

172.16.2.1 Server

172.16.2.2 Client ....wäre Ok.

172.16.2.1 Server

172.16.2.2 Client ....wäre Ok.

Wegen der fehlenden Netzwerkskizze ist das jetzt ein kleines Ratespiel

Also beim obigen schwarzen Klotz, was vermutlich der Buffalo ist fehlen de facto Routen. Das lokale Netwerk des Routers unten (weiße Tabelle) lautet ja 192.168.1.0 /24 wenn man das richtig sieht.

Dieses IP Netz wird NICHT an den Router (schwarze Tabelle) propagiert.

Der "weiße Router" sieht auch nur das WAN Netzwerk .178.0 aber nicht das lokale LAN .12.0 am "schwarzen Router"

Das kannst du ja auch direkt selber sehen wenn du dir die beiden Routing Tabellen ansiehst !!!

Es fehlt immer das jeweils remote lokale LAN.

Ein sicheres Zeichen dafür das deine beiden Konfig Datein noch fehlerhaft sind und dort Routing Kommandos fehlen um diese Routen zu propagieren innerhalb des VPN Netzes.

Passiert das nicht gehen diese IP Netze immer in Richtung Provider und damit dann ins Nirwana.

Genau das was du also siehst mit deinen fehlschlagenden Pings.

Um sinnvoll weiterzukommen solltest du also mal deine beiden Konfig Dateien posten hier von beiden Routern. Und...ggf. eine grobe Skizze wie das Netzwerk jetzt verschaltet ist.

Also beim obigen schwarzen Klotz, was vermutlich der Buffalo ist fehlen de facto Routen. Das lokale Netwerk des Routers unten (weiße Tabelle) lautet ja 192.168.1.0 /24 wenn man das richtig sieht.

Dieses IP Netz wird NICHT an den Router (schwarze Tabelle) propagiert.

Der "weiße Router" sieht auch nur das WAN Netzwerk .178.0 aber nicht das lokale LAN .12.0 am "schwarzen Router"

Das kannst du ja auch direkt selber sehen wenn du dir die beiden Routing Tabellen ansiehst !!!

Es fehlt immer das jeweils remote lokale LAN.

Ein sicheres Zeichen dafür das deine beiden Konfig Datein noch fehlerhaft sind und dort Routing Kommandos fehlen um diese Routen zu propagieren innerhalb des VPN Netzes.

Passiert das nicht gehen diese IP Netze immer in Richtung Provider und damit dann ins Nirwana.

Genau das was du also siehst mit deinen fehlschlagenden Pings.

Um sinnvoll weiterzukommen solltest du also mal deine beiden Konfig Dateien posten hier von beiden Routern. Und...ggf. eine grobe Skizze wie das Netzwerk jetzt verschaltet ist.

Dein Problem liegt nach wie vor bei diesem, von mir bereits geposteten Problem....

Dein Tunnel ist ein Multiclienttunnel, deshalb die nicht funktionierende Verbindung.

Lies Dir das noch mal Durch....

Bei Dir Server-IP...

172.16.3.1 / 172.16.3.2

Client-IP...

172.16.3.6 / 172.16.3.5

Dabei sollten Sich nur die IP 's 172.16.3.1 und 172.16.3.6 pingen lassen.

Ich habe da ohne CCD aber auch schon einige Probleme gehabt eine Verbindung zu bekommen.

Normal wäre....

Server-IP

172.16.3.1

Client-IP

172.16.3.2

Ansonsten kann ich @aqui nur recht geben...

tun1 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

02.

inet addr:172.16.3.6 P-t-P:172.16.3.5 Mask:255.255.255.255 Lies Dir das noch mal Durch....

Mitglied: orcape

28.01.2017 um 09:12 Uhr

28.01.2017 um 09:12 Uhr

Bei Dir Server-IP...

172.16.3.1 / 172.16.3.2

Client-IP...

172.16.3.6 / 172.16.3.5

Dabei sollten Sich nur die IP 's 172.16.3.1 und 172.16.3.6 pingen lassen.

Ich habe da ohne CCD aber auch schon einige Probleme gehabt eine Verbindung zu bekommen.

Normal wäre....

Server-IP

172.16.3.1

Client-IP

172.16.3.2

Ansonsten kann ich @aqui nur recht geben...

Um sinnvoll weiterzukommen solltest du also mal deine beiden Konfig Dateien posten hier von beiden Routern.

1. Du hast weder das Tunnelnetzwerk (172.16.2.0 255.255.255.0) noch Dein remotes Netzwerk (sprich LAN hinter dem Server) in der Client.conf eingetragen.

2. Costum Optionen (Client)

2. Costum Optionen (Client)

ns-cert-type server;

tun-mtu 1400; (beim Server ebenfalls, sonst hast Du Probleme bei der Stabilität der Paketübertragung)

tun-mtu 1400; (beim Server ebenfalls, sonst hast Du Probleme bei der Stabilität der Paketübertragung)

Jedoch bekomm ich mit Pings direkt auf der pfSense sowohl von Server-Netz als auch vom Lan-Netz dahinter antworten.

Damit meinst du wenn du via VPN die lokalen pfSense IP Adressen des LAN Ports und des Server Netz Ports anpingst dann bekommst du eine Antwort ??Wenn dem so ist dann funktioniert dein VPN fehlerlos.

Wenn Hosts sowohl im LAN Netz als auch im Server Netz auf Pings nicht antworten, dann ist das zu 98% deren lokale Firewall die das verhindert.

Pings (ICMP Protokoll) werden per Default geblockt in der Winblows Firewall:

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Und da du einen fremde IP Absenderadresse hast werden diese Pakete auch geblockt, denn die lokale Win Firewall lässt nur IPs aus dem eigenen LAN passieren auf die internen Dienste.

Hier musst du also die Firewall anpassen.

Den SSH Login muss er aber erst im Advanced Setup aktivieren

Es geht parallel auch über den Terminal Anschluss und Menüpunkt 8 (Shell)

Die Frage auch WO diese "Extra Rule" definiert wurde ?? Wenn dann muss es eine Regel am virtuellen VPN Adapter sein der FW. Der Screenshot also vom OVPN Interface wäre weit sinnvoller gewesen als ein gescheiterter Ping oder der überflüssige Shot vom LAN Interface mit der any zu any Scheunentorregel.

Das OVPN Interface ist relevant...sonst nix.

Vermutlich fehlen dort alle Regeln....?!

Es geht parallel auch über den Terminal Anschluss und Menüpunkt 8 (Shell)

Die Frage auch WO diese "Extra Rule" definiert wurde ?? Wenn dann muss es eine Regel am virtuellen VPN Adapter sein der FW. Der Screenshot also vom OVPN Interface wäre weit sinnvoller gewesen als ein gescheiterter Ping oder der überflüssige Shot vom LAN Interface mit der any zu any Scheunentorregel.

Das OVPN Interface ist relevant...sonst nix.

Vermutlich fehlen dort alle Regeln....?!

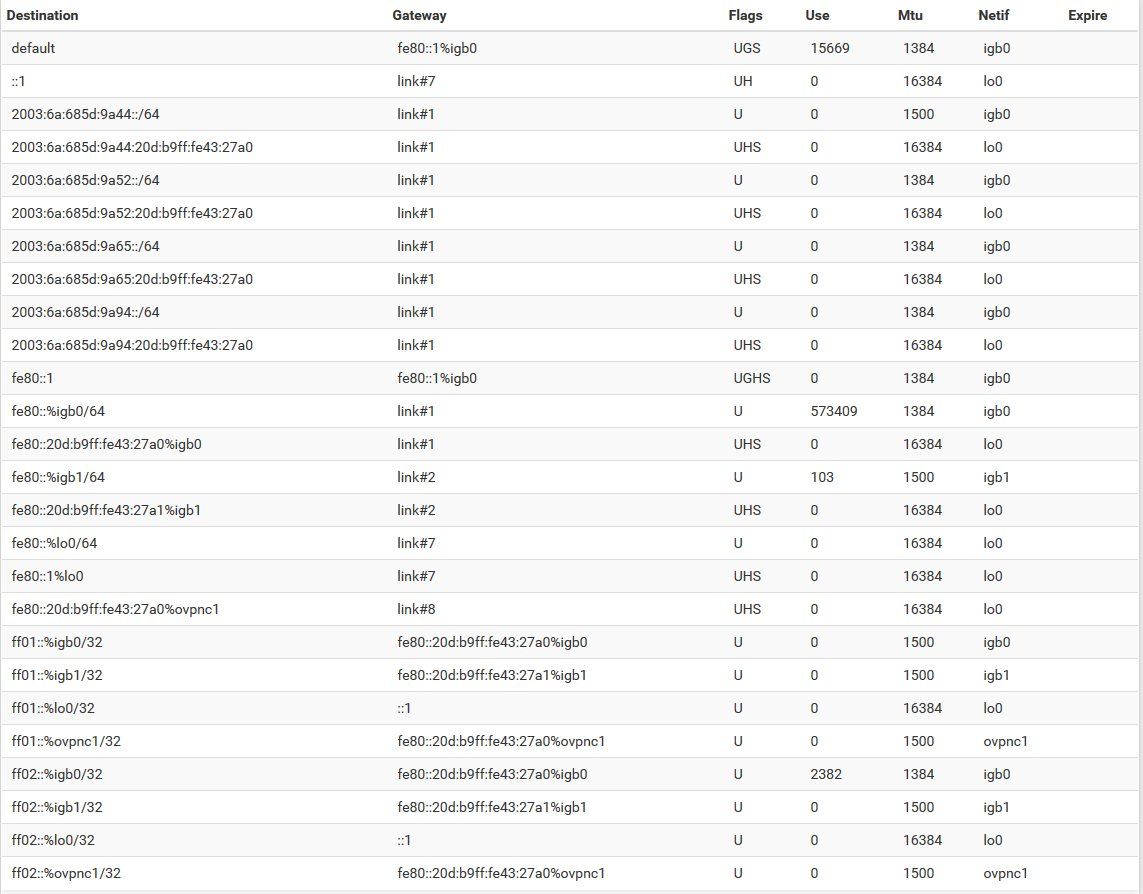

Nur mal zum Vergleich ein netstat -r einer pfSense mit OpenVPN-Client...

Wenn man ein /24 er Netz als Tunnelnetz verwendet, macht OpenVPN dann virtuell ein /32 er Netz, wie Du bei mir siehst....

Du solltest Deine Einstellungen hierzu noch einmal checken. Irgend etwas stimmt da noch nicht. Ich hatte bei meinen ersten OpenVPN-Versuchen auch solche Probleme und dann keine Verbindung ins remote Netz.

[2.3.3-RELEASE][root@bengie.orca.net]/root: netstat -r

Routing tables

Internet:

Destination Gateway Flags Netif Expire

default fritz.box UGS vr0

10.12.7.1 link#10 UH ovpnc2

10.12.7.1/32 10.12.7.1 UGS ovpnc2

10.12.7.2 link#10 UHS lo0

10.15.8.0 10.12.7.1 UGS ovpnc2

localhost link#7 UH lo0

172.16.7.0 10.12.7.1 UGS ovpnc2

172.16.8.0 link#3 U vr2

172.16.8.1 link#3 UHS lo0

192.168.1.0 link#1 U vr0

192.168.1.2 link#1 UHS lo0

192.168.18.0 link#2 U vr1

bengie link#2 UHS lo0

192.168.66.0 link#9 U ath0_wla

192.168.66.1 link#9 UHS lo0

192.168.155.0 10.12.7.1 UGS ovpnc2

Internet6:

Destination Gateway Flags Netif Expire

localhost link#7 UH lo0

fe80::%vr0 link#1 U vr0

fe80::20d:b9ff:fe2 link#1 UHS lo0

fe80::%vr1 link#2 U vr1

fe80::20d:b9ff:fe2 link#2 UHS lo0

fe80::%vr2 link#3 U vr2

fe80::20d:b9ff:fe2 link#3 UHS lo0

fe80::%lo0 link#7 U lo0

fe80::1%lo0 link#7 UHS lo0

fe80::%ath0_wlan0 link#9 U ath0_wla

fe80::20b:6bff:fe2 link#9 UHS lo0

fe80::%ovpnc2 link#10 U ovpnc2

fe80::20d:b9ff:fe2 link#10 UHS lo0

ff01::%vr0 fe80::20d:b9ff:fe2 U vr0

ff01::%vr1 fe80::20d:b9ff:fe2 U vr1

ff01::%vr2 fe80::20d:b9ff:fe2 U vr2

ff01::%lo0 localhost U lo0

ff01::%ath0_wlan0 fe80::20b:6bff:fe2 U ath0_wla

ff01::%ovpnc2 fe80::20d:b9ff:fe2 U ovpnc2

ff02::%vr0 fe80::20d:b9ff:fe2 U vr0

ff02::%vr1 fe80::20d:b9ff:fe2 U vr1

ff02::%vr2 fe80::20d:b9ff:fe2 U vr2

ff02::%lo0 localhost U lo0

ff02::%ath0_wlan0 fe80::20b:6bff:fe2 U ath0_wla

ff02::%ovpnc2 fe80::20d:b9ff:fe2 U ovpnc2Wenn man ein /24 er Netz als Tunnelnetz verwendet, macht OpenVPN dann virtuell ein /32 er Netz, wie Du bei mir siehst....

10.12.7.1/32 10.12.7.1 UGS ovpnc2

bei Dir erscheint ein /29 er Netz.Du solltest Deine Einstellungen hierzu noch einmal checken. Irgend etwas stimmt da noch nicht. Ich hatte bei meinen ersten OpenVPN-Versuchen auch solche Probleme und dann keine Verbindung ins remote Netz.

...die Server.conf Datei editiert natürlich und den Fehler behoben !!

Kann man bei dir schön sehen. .1 ist der Server. 2 der Client.

Die klassische Route beim Kollegen Orcape zeigt das 10.15.8.0 Subentz oben. So sieht eine Bilderbuch OVPN Client Routing Tabelle aus

Ganz so falsch ist die Routing Tabelle des TO im Grundsatz nicht, allerdings offenbaren da diverse Einträge das da etwas sehr im Argen liegt mit der server.conf Datei oder auch ggf. der client.conf Datei:

Hier können wir aber jetzt nur wild raten und spekulieren....

macht OpenVPN dann virtuell ein /32 er Netz

Das ist auch normal, denn das interne VPN Netz ist ein Point to Pont Netz mit /32er Hostrouten Kann man bei dir schön sehen. .1 ist der Server. 2 der Client.

Die klassische Route beim Kollegen Orcape zeigt das 10.15.8.0 Subentz oben. So sieht eine Bilderbuch OVPN Client Routing Tabelle aus

Ganz so falsch ist die Routing Tabelle des TO im Grundsatz nicht, allerdings offenbaren da diverse Einträge das da etwas sehr im Argen liegt mit der server.conf Datei oder auch ggf. der client.conf Datei:

- 0.0.0.0/1 Bedeutet das ja ein Default Gateway Redirect hier vorliegt. Ist der Client aktiv wird sämtlicher Traffic in den Tunnel geroutet. Siehe dazu auch HIER Setzen wir mal voraus das das auch so gewollt ist.

- Dann ist aber das Pushen der v4 Routen:

- 128.0.0.0/1, 192.168.12.0 und 192.168.178.0 zusätzlich ja völliger Blödsinn, denn wenn eh alles in den Tunnel geht muss man diese IP Netze ja nicht noch überflüssigerweise extra nochmal angeben. Das zeigt schon einen Fehler.

- Die Subnetzmasle "/1" an der Default Route und dem 128er Netz deutet auch auf einen Tippfehler oder Maskenfehler irgendwo in der Konfig hin.

Hier können wir aber jetzt nur wild raten und spekulieren....

Ich muss aber nicht weitere Konfigs an den Interfaces vornehmen.

Doch natürlich !Du musst einmal die Firewall Regeln im LAN anpassen und noch viel wichtiger die Firewall Regel am virtuellen OVPN Interface in der Firewall !!

Per Default sind dort deny any any Regeln wie bei einer Firewall üblich sprich also alles verboten !

Das musst du anpassen sonst blockt die Firewall sämtlichen Traffic.

07. 172.16.2.1/32 172.16.2.5 UGS ovpnc1

08. 172.16.2.5 link#8 UH ovpnc1

09. 172.16.2.6 link#8 UHS lo0 Immer noch ein Multiclienttunnel...

Zum Vergleich...

08. 10.12.7.1/32 10.12.7.1 UGS ovpnc2

09. 10.12.7.2 link#10 UHS lo0 Gruss orcape